Schnellstart: Erstellen eines Netzwerksicherheitsperimeters – Azure PowerShell

Führen Sie erste Schritte mit dem Netzwerksicherheitsperimeter, indem Sie mithilfe von Azure PowerShell einen Netzwerksicherheitsperimeter für einen Azure-Schlüsseltresor erstellen. Ein Netzwerksicherheitsperimeter ermöglicht Azure-PaaS-Ressourcen (Platform-as-a-Service) die Kommunikation innerhalb einer expliziten vertrauenswürdigen Grenze. Sie erstellen und aktualisieren die Zuordnung einer PaaS-Ressource in einem Netzwerksicherheitsperimeter-Profil. Anschließend erstellen oder aktualisieren Sie Zugriffsregeln für den Netzwerksicherheitsperimeter. Wenn Sie fertig sind, löschen Sie alle in diesem Schnellstart erstellten Ressourcen.

Wichtig

Der Netzwerksicherheitsperimeter befindet sich in der öffentlichen Vorschauversion und ist in allen Regionen der öffentlichen Azure-Cloud verfügbar. Diese Vorschauversion wird ohne Vereinbarung zum Servicelevel bereitgestellt und ist nicht für Produktionsworkloads vorgesehen. Manche Features werden möglicherweise nicht unterstützt oder sind nur eingeschränkt verwendbar. Weitere Informationen finden Sie unter Zusätzliche Nutzungsbestimmungen für Microsoft Azure-Vorschauen.

Voraussetzungen

- Ein Azure-Konto mit einem aktiven Abonnement. Sie können kostenlos ein Konto erstellen.

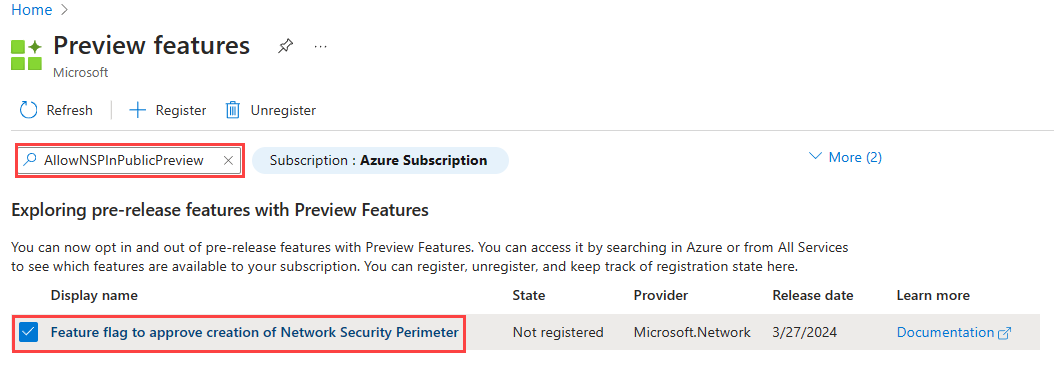

Es ist eine Registrierung für die öffentliche Vorschauversion des Azure-Netzwerksicherheitsperimeters erforderlich. Fügen Sie zum Registrieren das Featureflag

AllowNSPInPublicPreviewzu Ihrem Abonnement hinzu.

Weitere Informationen zum Hinzufügen von Featureflags finden Sie unter Einrichten von Previewfunktionen im Azure-Abonnement.

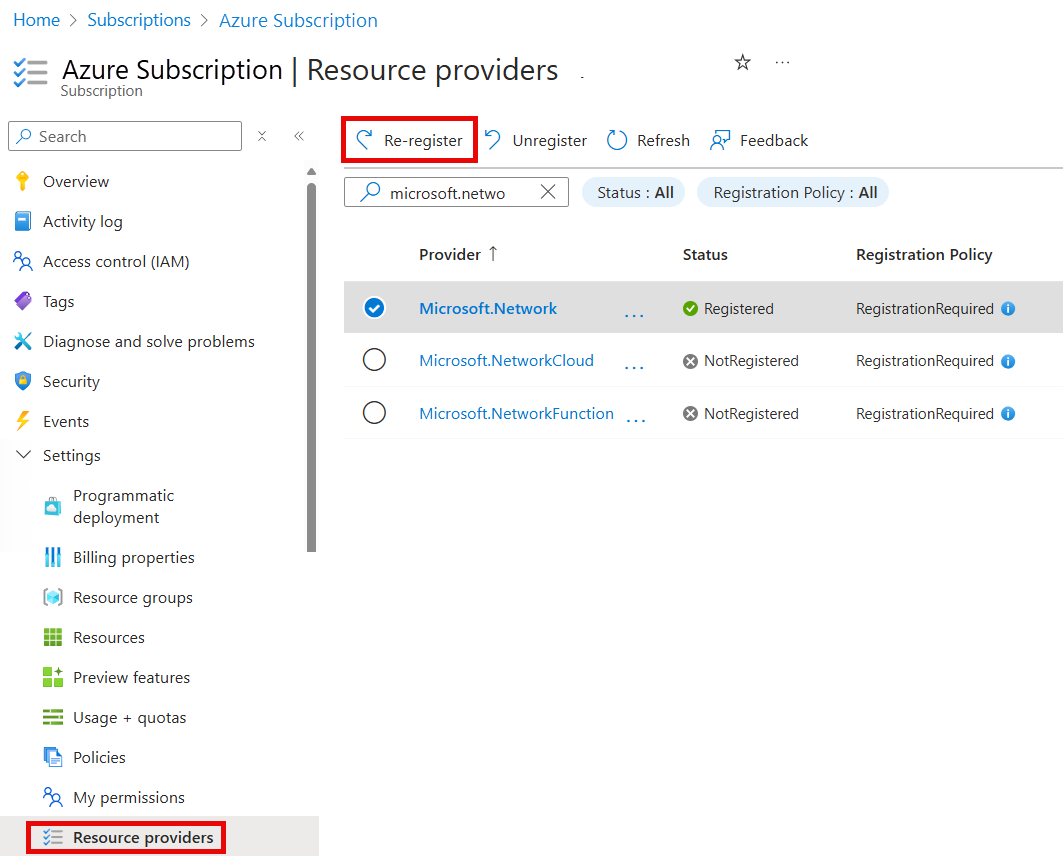

Nachdem das Featureflag hinzugefügt wurde, müssen Sie den Ressourcenanbieter

Microsoft.Networkerneut in Ihrem Abonnement registrieren.Zum erneuten Registrieren des Ressourcenanbieters

Microsoft.Networkim Azure-Portal wählen Sie Ihr Abonnement und dann Ressourcenanbieter aus. Suchen Sie nachMicrosoft.Network, und wählen Sie Erneut registrieren aus.

Verwenden Sie den folgenden Azure PowerShell-Befehl, um den Ressourcenanbieter

Microsoft.Networkerneut zu registrieren:

# Register the Microsoft.Network resource provider Register-AzResourceProvider -ProviderNamespace Microsoft.NetworkVerwenden Sie den folgenden Azure CLI-Befehl, um den Ressourcenanbieter

Microsoft.Networkerneut zu registrieren:# Register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Weitere Informationen zum erneuten Registrieren von Ressourcenanbietern finden Sie unter Azure-Ressourcenanbieter und -typen.

Die aktuelle Version des Azure PowerShell-Moduls mit Tools für den Netzwerksicherheitsperimeter.

# Install the Az.Tools.Installer module Install-Module -Name Az.Tools.Installer -Repository PSGalleryVerwenden Sie

Az.Tools.Installer, um die Vorabversion vonAz.Networkzu installieren:# Install the preview build of the Az.Network module Install-Module -Name Az.Tools.Installer -Repository PSGallery -allowprerelease -force # List the current versions of the Az.Network module available in the PowerShell Gallery Find-Module -Name Az.Network -Allversions -AllowPrerelease # Install the preview build of the Az.Network module using the Install-AzModule -Name Az.Network -AllowPrerelease -Force Install-AzModule -Path <previewVersionNumber>Hinweis

Die Vorschauversion des Az.Network-Moduls ist erforderlich, um die Funktionen des Netzwerksicherheitsperimeters zu verwenden. Die aktuelle Version des Az.Network-Moduls ist im PowerShell-Katalog verfügbar. Suchen Sie nach der neuesten Version, die auf

-previewendet.Bei lokaler Verwendung von Azure PowerShell:

- Installieren der aktuellen Version des Az PowerShell-Moduls.

- Stellen Sie eine Verbindung mit Ihrem Azure-Konto mit dem Cmdlet Connect-AzAccount her.

Bei Verwendung von Azure Cloud Shell:

- Weitere Informationen zu Azure Cloud Shell finden Sie in der Übersicht über Azure Cloud Shell.

Verwenden Sie den Befehl

Get-Help, um Hilfe zu den PowerShell-Cmdlets zu erhalten:# Get help for a specific command get-help -Name <powershell-command> - full # Example get-help -Name New-AzNetworkSecurityPerimeter - full

Melden Sie sich bei Ihrem Azure-Konto an, und wählen Sie Ihr Abonnement aus.

Um mit der Konfiguration zu beginnen, melden Sie sich bei Ihrem Azure-Konto an:

# Sign in to your Azure account

Connect-AzAccount

Stellen Sie dann eine Verbindung mit Ihrem Abonnement her:

# List all subscriptions

Set-AzContext -Subscription <subscriptionId>

# Register the Microsoft.Network resource provider

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

Erstellen einer Ressourcengruppe und eines Schlüsseltresors

Bevor Sie einen Netzwerksicherheitsperimeter erstellen können, müssen Sie eine Ressourcengruppe und eine Schlüsseltresorressource erstellen.

In diesem Beispiel werden mit den folgenden Befehlen eine Ressourcengruppe namens test-rg am Standort „WestCentralUS“ und ein Schlüsseltresor namens demo-keyvault-<RandomValue> in der Ressourcengruppe erstellt:

# Create a resource group

$rgParams = @{

Name = "test-rg"

Location = "westcentralus"

}

New-AzResourceGroup @rgParams

# Create a key vault

$keyVaultName = "demo-keyvault-$(Get-Random)"

$keyVaultParams = @{

Name = $keyVaultName

ResourceGroupName = $rgParams.Name

Location = $rgParams.Location

}

$keyVault = New-AzKeyVault @keyVaultParams

Erstellen eines Netzwerksicherheitsperimeters

In diesem Schritt erstellen Sie einen Netzwerksicherheitsperimeter mit dem folgenden New-AzNetworkSecurityPerimeter-Befehl:

Hinweis

Geben Sie keine personenbezogenen oder vertraulichen Daten in den Netzwerksicherheitsperimeter-Regeln oder einer anderen Netzwerksicherheitsperimeter-Konfiguration an.

# Create a network security perimeter

$nsp = @{

Name = 'demo-nsp'

location = 'westcentralus'

ResourceGroupName = $rgParams.name

}

$demoNSP=New-AzNetworkSecurityPerimeter @nsp

$nspId = $demoNSP.Id

Erstellen und Aktualisieren der Zuordnung von PaaS-Ressourcen mit einem neuen Profil

In diesem Schritt erstellen Sie ein neues Profil und ordnen die PaaS-Ressource (die Azure Key Vault-Instanz) dem Profil zu. Dazu verwenden Sie die Befehle New-AzNetworkSecurityPerimeterProfile und New-AzNetworkSecurityPerimeterAssociation.

Erstellen Sie mit dem folgenden Befehl ein neues Profil für den Netzwerksicherheitsperimeter:

# Create a new profile $nspProfile = @{ Name = 'nsp-profile' ResourceGroupName = $rgParams.name SecurityPerimeterName = $nsp.name } $demoProfileNSP=New-AzNetworkSecurityPerimeterProfile @nspprofileOrdnen Sie die Azure Key Vault-Instanz (PaaS-Ressource) mit dem folgenden Befehl dem Netzwerksicherheitsperimeter-Profil zu:

# Associate the PaaS resource with the above created profile $nspAssociation = @{ AssociationName = 'nsp-association' ResourceGroupName = $rgParams.name SecurityPerimeterName = $nsp.name AccessMode = 'Learning' ProfileId = $demoProfileNSP.Id PrivateLinkResourceId = $keyVault.ResourceID } New-AzNetworkSecurityPerimeterAssociation @nspassociation | format-listAktualisieren Sie die Zuordnung, indem Sie den Zugriffsmodus mit dem Befehl

Update-AzNetworkSecurityPerimeterAssociationwie folgt inenforcedändern:# Update the association to enforce the access mode $updateAssociation = @{ AssociationName = $nspassociation.AssociationName ResourceGroupName = $rgParams.name SecurityPerimeterName = $nsp.name AccessMode = 'Enforced' } Update-AzNetworkSecurityPerimeterAssociation @updateAssociation | format-list

Verwalten von Zugriffsregeln für den Netzwerksicherheitsperimeter

In diesem Schritt erstellen, aktualisieren und löschen Sie Zugriffsregeln für den Netzwerksicherheitsperimeter mit Präfixen öffentlicher IP-Adressen.

# Create an inbound access rule for a public IP address prefix

$inboundRule = @{

Name = 'nsp-inboundRule'

ProfileName = $nspprofile.Name

ResourceGroupName = $rgParams.Name

SecurityPerimeterName = $nsp.Name

Direction = 'Inbound'

AddressPrefix = '192.0.2.0/24'

}

New-AzNetworkSecurityPerimeterAccessRule @inboundrule | format-list

# Update the inbound access rule to add more public IP address prefixes

$updateInboundRule = @{

Name = $inboundrule.Name

ProfileName = $nspprofile.Name

ResourceGroupName = $rgParams.Name

SecurityPerimeterName = $nsp.Name

AddressPrefix = @('192.0.2.0/24','198.51.100.0/24')

}

Update-AzNetworkSecurityPerimeterAccessRule @updateInboundRule | format-list

Hinweis

Wenn der Ressource, die dies unterstützt, keine verwaltete Identität zugewiesen wird, wird der ausgehende Zugriff auf andere Ressourcen innerhalb desselben Perimeters verweigert. Abonnementbasierte Regeln für eingehenden Datenverkehr, die den Zugriff von dieser Ressource zulassen sollen, werden nicht wirksam.

Löschen aller Ressourcen

Wenn Sie den Netzwerksicherheitsperimeter nicht mehr benötigen, entfernen Sie alle Ressourcen, die dem Netzwerksicherheitsperimeter zugeordnet sind, entfernen Sie den Perimeter, und entfernen Sie dann die Ressourcengruppe.

# Retrieve the network security perimeter and place it in a variable

$nsp= Get-AzNetworkSecurityPerimeter -Name demo-nsp -ResourceGroupName $rg.Params.Name

# Delete the network security perimeter and all associated resources

$removeNsp = @{

Name = 'nsp-association'

ResourceGroupName = $rgParams.Name

SecurityPerimeterName = $nsp.Name

}

Remove-AzNetworkSecurityPerimeterAssociation @removeNsp

Remove-AzNetworkSecurityPerimeter -Name $nsp.Name -ResourceGroupName $rgParams.Name

# Remove the resource group

Remove-AzResourceGroup -Name $rgParams.Name -Force

Hinweis

Das Entfernen der Ressourcenzuordnung aus dem Netzwerksicherheitsperimeter führt dazu, dass die Zugriffssteuerung auf die vorhandene Ressourcenfirewallkonfiguration zurückgreift. Dies kann dazu führen, dass der Zugriff gemäß der Ressourcenfirewallkonfiguration zugelassen oder verweigert wird. Wenn „PublicNetworkAccess“ auf „SecuredByPerimeter“ festgelegt ist und die Zuordnung gelöscht wurde, wechselt die Ressource in einen gesperrten Zustand. Weitere Informationen finden Sie unter Übergang zu einem Netzwerksicherheitsperimeter in Azure.