Diagnoseprotokolle für Netzwerksicherheitsperimeter

In diesem Artikel erfahren Sie mehr über die Diagnoseprotokolle für den Netzwerksicherheitsperimeter und das Aktivieren der Protokollierung. Sie lernen verwendete Zugriffsprotokollkategorien kennen. Anschließend finden Sie die Optionen zum Speichern von Diagnoseprotokollen und zum Aktivieren der Protokollierung über das Azure-Portal.

Wichtig

Der Netzwerksicherheitsperimeter befindet sich in der öffentlichen Vorschauversion und ist in allen Regionen der öffentlichen Azure-Cloud verfügbar. Diese Vorschauversion wird ohne Vereinbarung zum Servicelevel bereitgestellt und ist nicht für Produktionsworkloads vorgesehen. Manche Features werden möglicherweise nicht unterstützt oder sind nur eingeschränkt verwendbar. Weitere Informationen finden Sie unter Zusätzliche Nutzungsbestimmungen für Microsoft Azure-Vorschauen.

Zugriffsprotokollkategorien

Zugriffsprotokollkategorien für einen Netzwerksicherheitsperimeter basieren auf den Ergebnissen der Auswertung von Zugriffsregeln. Die in den Diagnoseeinstellungen ausgewählten Protokollkategorien werden an den vom Kunden ausgewählten Speicherort gesendet. Im Folgenden sind die Beschreibungen für jede der Zugriffsprotokollkategorien aufgeführt, einschließlich der Modi, in denen sie anwendbar sind:

| Protokollkategorie | Beschreibung | Gilt für Modi |

|---|---|---|

| NspPublicInboundPerimeterRulesAllowed | Eingehender Zugriff ist basierend auf Zugriffsregeln für den Netzwerksicherheitsperimeter zulässig. | Lernen/Erzwungen |

| NspPublicInboundPerimeterRulesDenied | Öffentlicher eingehender Zugriff, der vom Netzwerksicherheitsperimeter verweigert wurde. | Erzwungen |

| NspPublicOutboundPerimeterRulesAllowed | Ausgehender Zugriff ist auf der Grundlage von Zugriffsregeln für den Netzwerksicherheitsperimeter zulässig. | Lernen/Erzwungen |

| NspPublicOutboundPerimeterRulesDenied | Öffentlicher ausgehender Zugriff, der vom Netzwerksicherheitsperimeter verweigert wurde. | Erzwungen |

| NspOutboundAttempt | Ausgehender Versuch innerhalb des Netzwerksicherheitsperimeters. | Lernen/Erzwungen |

| NspIntraPerimeterInboundAllowed | Eingehender Zugriff innerhalb des Perimeters ist zulässig. | Lernen/Erzwungen |

| NspPublicInboundResourceRulesAllowed | Wenn Netzwerksicherheitsperimeterregeln verweigert werden, ist der eingehende Zugriff basierend auf PaaS-Ressourcenregeln zulässig. | Lernen |

| NspPublicInboundResourceRulesDenied | Wenn Netzwerksicherheitsperimeterregeln verweigert werden, wird der eingehende Zugriff durch PaaS-Ressourcenregeln verweigert. | Lernen |

| NspPublicOutboundResourceRulesAllowed | Wenn Netzwerksicherheitsperimeterregeln verweigern, ist ausgehender Zugriff basierend auf PaaS-Ressourcenregeln zulässig. | Lernen |

| NspPublicOutboundResourceRulesDenied | Wenn Netzwerksicherheitsperimeterregeln verweigert werden, wird der ausgehende Zugriff durch PaaS-Ressourcenregeln verweigert. | Lernen |

| NspPrivateInboundAllowed | Privater Endpunktdatenverkehr ist zulässig. | Lernen/Erzwungen |

Protokollierungszieloptionen für Zugriffsprotokolle

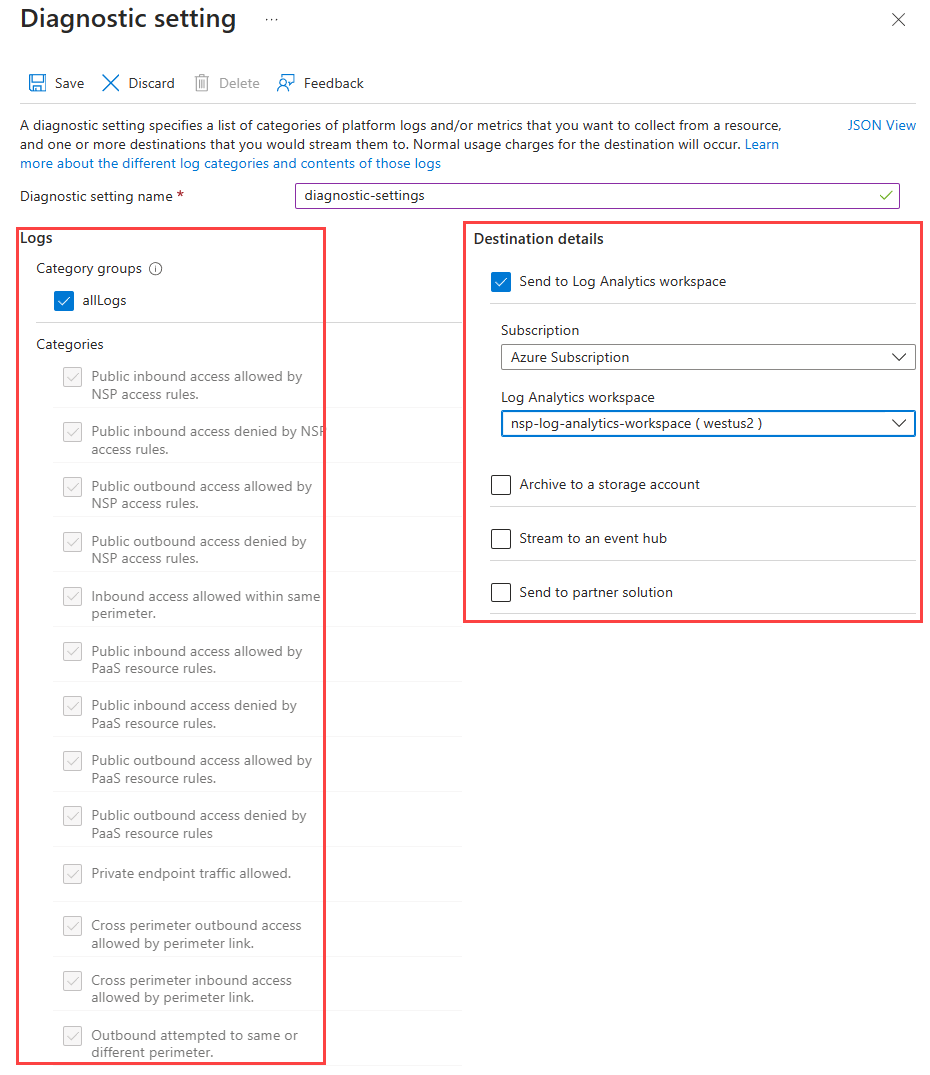

Zu den Zielen zum Speichern von Diagnoseprotokollen für einen Netzwerksicherheitsperimeter gehören Dienste wie Log Analytic Workspace, Azure Storage-Konto und Azure Event Hubs. Die vollständige Liste und Details der unterstützten Ziele finden Sie unter Unterstützte Ziele für Diagnoseprotokolle.

Ermöglichen der Protokollierung über das Azure-Portal

Sie können die Diagnoseprotokollierung für einen Netzwerksicherheitsperimeter aktivieren, indem Sie das Azure-Portal unter „Diagnoseeinstellungen“ verwenden. Beim Hinzufügen einer Diagnoseeinstellung können Sie die Protokollkategorien auswählen, die Sie sammeln möchten, und das Ziel, an dem Sie die Protokolle übermitteln möchten.

Hinweis

Wenn Sie Azure Monitor mit einem Netzwerksicherheitsperimeter verwenden, muss sich der Log Analytics-Arbeitsbereich, der dem Netzwerksicherheitsperimeter zugeordnet werden soll, in einer der unterstützten Azure Monitor-Regionen befinden. Weitere Informationen zu verfügbaren Regionen finden Sie unter regionalen Grenzwerten für Netzwerksicherheitsperimeter.