Schnellstart: Erstellen eines Netzwerksicherheitsperimeters – Azure CLI

Führen Sie erste Schritte mit dem Netzwerksicherheitsperimeter, indem Sie mithilfe von Azure CLI einen Netzwerksicherheitsperimeter für einen Azure-Schlüsseltresor erstellen. Ein Netzwerksicherheitsperimeter ermöglicht Azure-PaaS-Ressourcen (Platform-as-a-Service) die Kommunikation innerhalb einer expliziten vertrauenswürdigen Grenze. Als nächstes erstellen und aktualisieren Sie die Zuordnung einer PaaS-Ressource in einem Netzwerksicherheitsperimeter-Profil. Anschließend erstellen oder aktualisieren Sie Zugriffsregeln für den Netzwerksicherheitsperimeter. Wenn Sie fertig sind, löschen Sie alle in diesem Schnellstart erstellten Ressourcen.

Wichtig

Der Netzwerksicherheitsperimeter befindet sich in der öffentlichen Vorschauversion und ist in allen Regionen der öffentlichen Azure-Cloud verfügbar. Diese Vorschauversion wird ohne Vereinbarung zum Servicelevel bereitgestellt und ist nicht für Produktionsworkloads vorgesehen. Manche Features werden möglicherweise nicht unterstützt oder sind nur eingeschränkt verwendbar. Weitere Informationen finden Sie unter Zusätzliche Nutzungsbestimmungen für Microsoft Azure-Vorschauen.

Voraussetzungen

- Ein Azure-Konto mit einem aktiven Abonnement. Sie können kostenlos ein Konto erstellen.

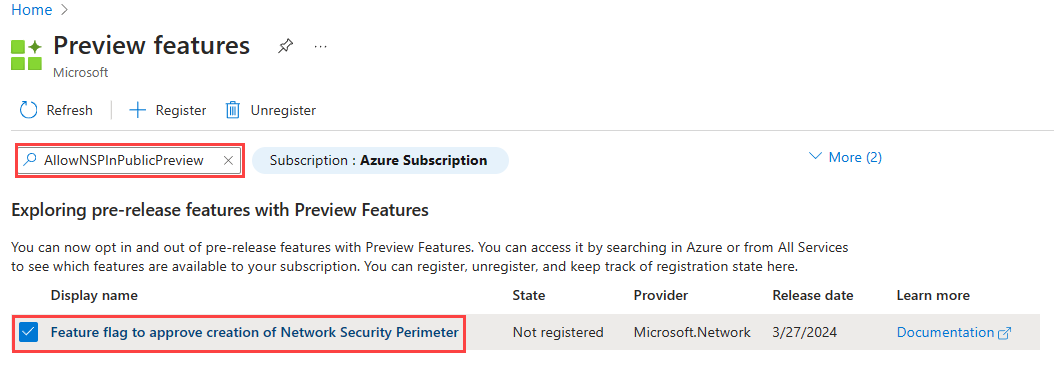

Es ist eine Registrierung für die öffentliche Vorschauversion des Azure-Netzwerksicherheitsperimeters erforderlich. Fügen Sie zum Registrieren das Featureflag

AllowNSPInPublicPreviewzu Ihrem Abonnement hinzu.

Weitere Informationen zum Hinzufügen von Featureflags finden Sie unter Einrichten von Previewfunktionen im Azure-Abonnement.

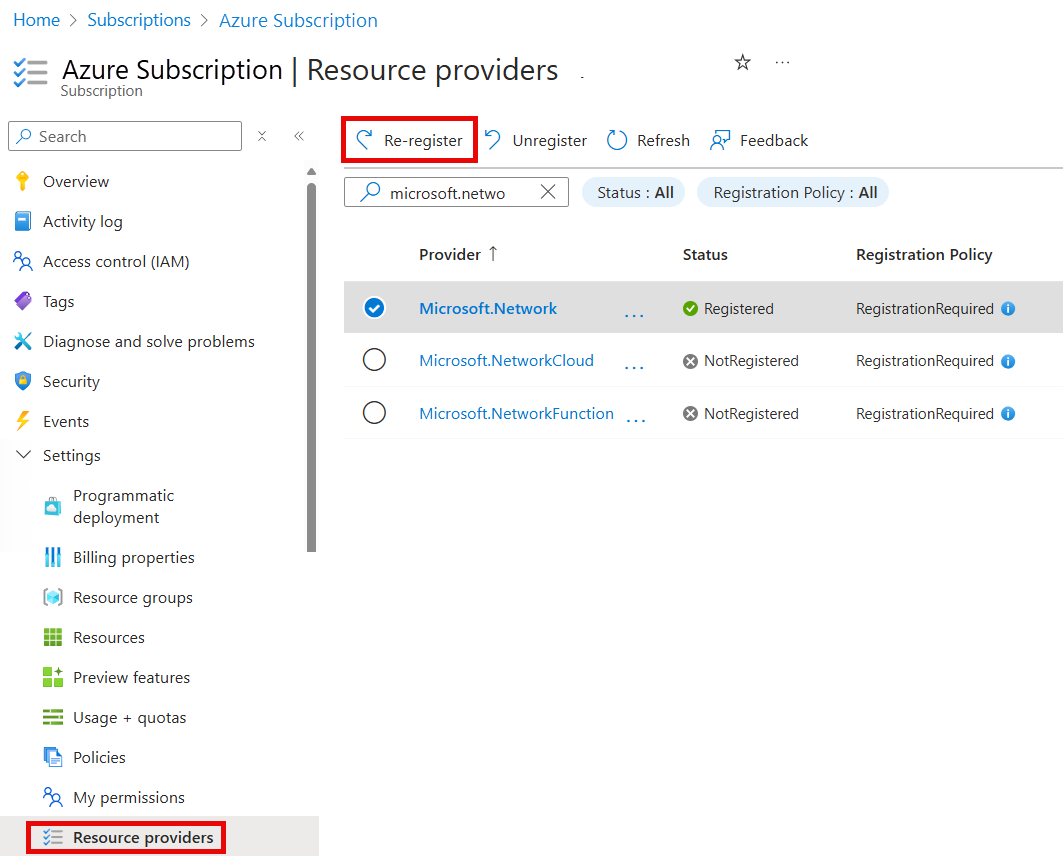

Nachdem das Featureflag hinzugefügt wurde, müssen Sie den Ressourcenanbieter

Microsoft.Networkerneut in Ihrem Abonnement registrieren.Zum erneuten Registrieren des Ressourcenanbieters

Microsoft.Networkim Azure-Portal wählen Sie Ihr Abonnement und dann Ressourcenanbieter aus. Suchen Sie nachMicrosoft.Network, und wählen Sie Erneut registrieren aus.

Verwenden Sie den folgenden Azure PowerShell-Befehl, um den Ressourcenanbieter

Microsoft.Networkerneut zu registrieren:

# Register the Microsoft.Network resource provider Register-AzResourceProvider -ProviderNamespace Microsoft.NetworkVerwenden Sie den folgenden Azure CLI-Befehl, um den Ressourcenanbieter

Microsoft.Networkerneut zu registrieren:# Register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Weitere Informationen zum erneuten Registrieren von Ressourcenanbietern finden Sie unter Azure-Ressourcenanbieter und -typen.

- Die aktuelle Azure-Befehlszeilenschnittstelle, oder verwenden Sie Azure Cloud Shell im Portal.

- Für diesen Artikel ist mindestens Version 2.38.0 der Azure CLI erforderlich. Bei Verwendung von Azure Cloud Shell ist die aktuelle Version bereits installiert.

- Importieren Sie nach dem Upgrade auf die neueste Version der Azure CLI die Befehle für den Netzwerksicherheitsperimeter mithilfe von

az extension add --name nsp.

Verwenden Sie die Bash-Umgebung in Azure Cloud Shell. Weitere Informationen finden Sie unter Schnellstart für Bash in Azure Cloud Shell.

Wenn Sie CLI-Referenzbefehle lieber lokal ausführen, installieren Sie die Azure CLI. Wenn Sie Windows oder macOS ausführen, sollten Sie die Azure CLI in einem Docker-Container ausführen. Weitere Informationen finden Sie unter Ausführen der Azure CLI in einem Docker-Container.

Wenn Sie eine lokale Installation verwenden, melden Sie sich mithilfe des Befehls az login bei der Azure CLI an. Führen Sie die in Ihrem Terminal angezeigten Schritte aus, um den Authentifizierungsprozess abzuschließen. Informationen zu anderen Anmeldeoptionen finden Sie unter Anmelden mit der Azure CLI.

Installieren Sie die Azure CLI-Erweiterung beim ersten Einsatz, wenn Sie dazu aufgefordert werden. Weitere Informationen zu Erweiterungen finden Sie unter Verwenden von Erweiterungen mit der Azure CLI.

Führen Sie az version aus, um die installierte Version und die abhängigen Bibliotheken zu ermitteln. Führen Sie az upgrade aus, um das Upgrade auf die aktuelle Version durchzuführen.

Verbinden Sie sich mit Ihrem Azure-Konto und wählen Sie Ihr Abonnement aus

Stellen Sie zunächst eine Verbindung mit Azure Cloud Shell her, oder verwenden Sie Ihre lokale CLI-Umgebung.

Wenn Sie Azure Cloud Shell verwenden, melden Sie sich an und wählen Sie Ihr Abonnement aus.

Wenn Sie CLI lokal installiert haben, melden Sie sich mit dem folgenden Befehl an:

# Sign in to your Azure account az loginWählen Sie ihr aktives Abonnement lokal mit dem folgenden Befehl aus:

# List all subscriptions az account set --subscription <Azure Subscription> # Re-register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Erstellen einer Ressourcengruppe und eines Schlüsseltresors

Bevor Sie einen Netzwerksicherheitsperimeter erstellen können, müssen Sie eine Ressourcengruppe und eine Schlüsseltresorressource mit az group create und az keyvault create erstellen.

In diesem Beispiel werden mit den folgenden Befehlen eine Ressourcengruppe namens resource-group am Standort „WestCentralUS“ und ein Schlüsseltresor namens key-vault-YYYYDDMM in der Ressourcengruppe erstellt:

az group create \

--name resource-group \

--location westcentralus

# Create a key vault using a datetime value to ensure a unique name

key_vault_name="key-vault-$(date +%s)"

az keyvault create \

--name $key_vault_name \

--resource-group resource-group \

--location westcentralus \

--query 'id' \

--output tsv

Erstellen eines Netzwerksicherheitsperimeters

In diesem Schritt erstellen Sie einen Netzwerksicherheitsperimeter mit dem Befehl az network perimeter create.

Hinweis

Geben Sie keine personenbezogenen oder vertraulichen Daten in den Netzwerksicherheitsperimeter-Regeln oder einer anderen Netzwerksicherheitsperimeter-Konfiguration an.

az network perimeter create\

--name network-security-perimeter \

--resource-group resource-group \

-l westcentralus

Erstellen und Aktualisieren der Zuordnung von PaaS-Ressourcen mit einem neuen Profil

In diesem Schritt erstellen Sie ein neues Profil und ordnen die PaaS-Ressource (die Azure Key Vault-Instanz) dem Profil zu. Dazu verwenden Sie die Befehle az network perimeter profile create und az network perimeter association create.

Hinweis

Ersetzen Sie <PaaSArmId> und <networkSecurityPerimeterProfileId> mit den Parameterwerten --private-link-resource und --profile, mit den entsprechenden Werten für den Schlüsseltresor bzw. die Profil-ID.

Erstellen Sie mit dem folgenden Befehl ein neues Profil für den Netzwerksicherheitsperimeter:

# Create a new profile az network perimeter profile create \ --name network-perimeter-profile \ --resource-group resource-group \ --perimeter-name network-security-perimeterOrdnen Sie die Azure Key Vault-Instanz (PaaS-Ressource) mit den folgenden Befehlen dem Netzwerksicherheitsperimeter-Profil zu.

# Get key vault id az keyvault show \ --name $key_vault_name \ --resource-group resource-group \ --query 'id' # Get the profile id az network perimeter profile show \ --name network-perimeter-profile \ --resource-group resource-group \ --perimeter-name network-security-perimeter # Associate the Azure Key Vault with the network security perimeter profile # Replace <PaaSArmId> and <networkSecurityPerimeterProfileId> with the ID values for your key vault and profile az network perimeter association create \ --name network-perimeter-association \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --access-mode Learning \ --private-link-resource "{id:<PaaSArmId>}" \ --profile "{id:<networkSecurityPerimeterProfileId>}"Aktualisieren Sie die Zuordnung, indem Sie den Zugriffsmodus mit dem Befehl az network perimeter association create wie folgt in erzwungen ändern:

az network perimeter association create \ --name network-perimeter-association \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --access-mode Enforced \ --private-link-resource "{id:<PaaSArmId>}" \ --profile "{id:<networkSecurityPerimeterProfileId>}"

Verwalten von Zugriffsregeln für den Netzwerksicherheitsperimeter

In diesem Schritt erstellen, aktualisieren und löschen Sie Zugriffsregeln für einen Netzwerksicherheitsperimeter mit Präfixen öffentlicher IP-Adressen mithilfe des Befehls az network perimeter profile access-rule create.

Erstellen Sie eine Eingangszugriffsregel mit einem öffentlichen IP-Adresspräfix für das mit dem folgenden Befehl erstellte Profil:

# Create an inbound access rule az network perimeter profile access-rule create \ --name access-rule \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --address-prefixes "[192.0.2.0/24]"Aktualisieren Sie Ihre Eingangszugriffsregel mit einem anderen Präfix für öffentliche IP-Adressen mit dem folgenden Befehl:

# Update the inbound access rule az network perimeter profile access-rule create\ --name access-rule \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --address-prefixes "['198.51.100.0/24', '192.0.2.0/24']"Wenn Sie eine Zugriffsregel löschen müssen, verwenden Sie den Befehl az network perimeter profile access-rule delete:

# Delete the access rule az network perimeter profile access-rule delete \ --Name network-perimeter-association \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group

Hinweis

Wenn der Ressource, die dies unterstützt, keine verwaltete Identität zugewiesen wird, wird der ausgehende Zugriff auf andere Ressourcen innerhalb desselben Perimeters verweigert. Abonnementbasierte Regeln für eingehenden Datenverkehr, die den Zugriff von dieser Ressource zulassen sollen, werden nicht wirksam.

Löschen aller Ressourcen

Verwenden Sie die folgenden az network perimeter-Befehle, um einen Netzwerksicherheitsperimeter und andere Ressourcen in dieser Schnellstartanleitung zu löschen:

# Delete the network security perimeter association

az network perimeter association delete \

--name network-perimeter-association \

--resource-group resource-group \

--perimeter-name network-security-perimeter

# Delete the network security perimeter

az network perimeter delete \

--resource-group resource-group \

--name network-security-perimeter --yes

# Delete the key vault

az keyvault delete \

--name $key_vault_name \

--resource-group resource-group

# Delete the resource group

az group delete \

--name resource-group \

--yes \

--no-wait

Hinweis

Das Entfernen der Ressourcenzuordnung aus dem Netzwerksicherheitsperimeter führt dazu, dass die Zugriffssteuerung auf die vorhandene Ressourcenfirewallkonfiguration zurückgreift. Dies kann dazu führen, dass der Zugriff gemäß der Ressourcenfirewallkonfiguration zugelassen oder verweigert wird. Wenn „PublicNetworkAccess“ auf „SecuredByPerimeter“ festgelegt ist und die Zuordnung gelöscht wurde, wechselt die Ressource in einen gesperrten Zustand. Weitere Informationen finden Sie unter Übergang zu einem Netzwerksicherheitsperimeter in Azure.