Sikkerhedsvurdering: Undgå, at brugerne anmoder om et certifikat, der er gyldigt for vilkårlige brugere baseret på certifikatskabelonen (ESC1) (prøveversion)

Denne artikel indeholder en beskrivelse af Microsoft Defender for Identity for At forhindre brugere i at anmode om et certifikat, der er gyldigt for vilkårlige brugere baseret på certifikatskabelonen (ESC1) til vurdering af sikkerhedsholdning.

Hvad er certifikatanmodninger for vilkårlige brugere?

Hvert certifikat er knyttet til en enhed via emnefeltet. Certifikaterne indeholder dog også feltet Emnealternativt navn (SAN), som gør det muligt for certifikatet at være gyldigt for flere enheder.

SAN-feltet bruges ofte til webtjenester, der hostes på den samme server, og understøtter brugen af et enkelt HTTPS-certifikat i stedet for separate certifikater for hver tjeneste. Når det specifikke certifikat også er gyldigt til godkendelse ved at indeholde en passende EKU, f.eks . klientgodkendelse, kan det bruges til at godkende flere forskellige konti.

Hvis indstillingen Forsyning i anmodning er slået til for en certifikatskabelon, er skabelonen sårbar, og hackere kan muligvis tilmelde et certifikat, der er gyldigt for vilkårlige brugere.

Vigtigt!

Hvis certifikatet også er tilladt til godkendelse, og der ikke gennemtvinges nogen afhjælpningsforanstaltninger, f.eks . administratorgodkendelse eller påkrævede godkendte signaturer, er certifikatskabelonen farlig, da den gør det muligt for ikke-godkendte brugere at overtage enhver vilkårlig bruger, herunder en domæneadministratorbruger.

Denne specifikke indstilling er en af de mest almindelige fejlkonfigurationer.

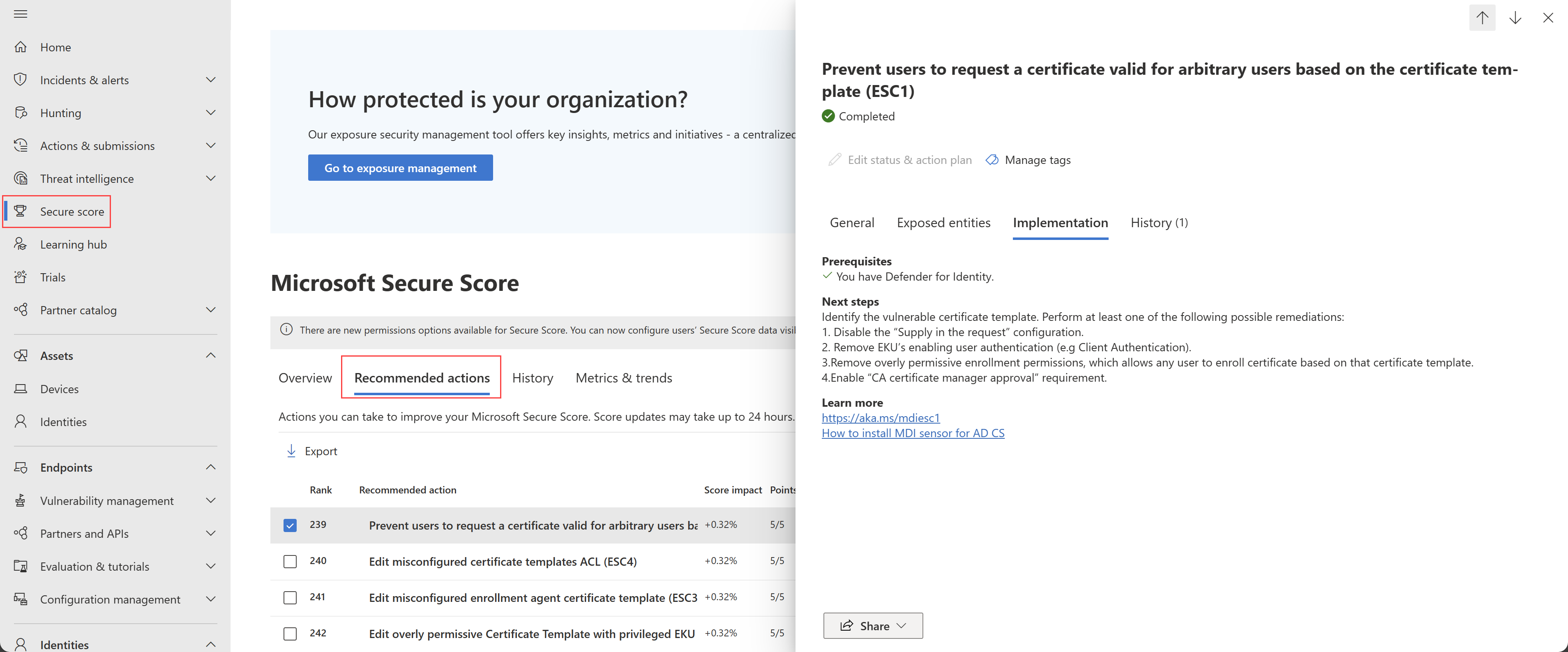

Hvordan gør jeg bruge denne sikkerhedsvurdering til at forbedre min organisations sikkerhedsholdning?

Gennemse den anbefalede handling på https://security.microsoft.com/securescore?viewid=actions for certifikatanmodninger for vilkårlige brugere. Det kan f.eks. være:

Udfør mindst et af følgende trin for at afhjælpe certifikatanmodninger for vilkårlige brugere:

Deaktiver Supply i anmodningskonfigurationen .

Fjern alle EKUs, der aktiverer brugergodkendelse, f.eks . klientgodkendelse, Smartcard-logon, PKINIT-klientgodkendelse eller Ethvert formål.

Fjern tilladelser til overdrevent tilladt tilmelding, som gør det muligt for alle brugere at tilmelde certifikater, der er baseret på den pågældende certifikatskabelon.

Certifikatskabeloner, der er markeret som sårbare af Defender for Identity, har mindst én adgangslistepost, der understøtter tilmelding til en indbygget, ikke-tildelt gruppe, hvilket gør det muligt for alle brugere at udnytte dette. Eksempler på indbyggede, ikke-tildelte grupper omfatter godkendte brugere eller alle.

Aktivér krav til godkendelse af nøglecentercertifikatstyring.

Fjern certifikatskabelonen fra at blive publiceret af et hvilket som helst nøglecenter. Der kan ikke anmodes om skabeloner, der ikke er publiceret, og som derfor ikke kan udnyttes.

Sørg for at teste dine indstillinger i et kontrolleret miljø, før du aktiverer dem i produktionen.

Bemærk!

Selvom vurderinger opdateres i næsten realtid, opdateres scorer og statusser hver 24. time. Selvom listen over påvirkede enheder opdateres inden for få minutter efter, at du har implementeret anbefalingerne, kan status stadig tage tid, indtil den er markeret som Fuldført.