Sikkerhedsvurdering: Rediger indstillingen for sårbart nøglecenter (ESC6) (prøveversion)

I denne artikel beskrives Microsoft Defender for Identity indstillingsrapport for sårbart nøglecenter.

Hvad er sårbare indstillinger for nøglecenter?

Hvert certifikat er knyttet til en enhed via emnefeltet. Et certifikat indeholder dog også feltet Emnealternativt navn (SAN), som gør det muligt for certifikatet at være gyldigt for flere enheder.

SAN-feltet bruges ofte til webtjenester, der hostes på den samme server, og understøtter brugen af et enkelt HTTPS-certifikat i stedet for separate certifikater for hver tjeneste. Når det specifikke certifikat også er gyldigt til godkendelse ved at indeholde en passende EKU, f.eks . klientgodkendelse, kan det bruges til at godkende flere forskellige konti.

Ikke-tildelte brugere, der kan angive brugerne i SAN-indstillingerne, kan føre til øjeblikkeligt kompromis og medføre en stor risiko for din organisation.

Hvis AD CS-flaget editflags>EDITF_ATTRIBUTESUBJECTALTNAME2 er slået til, kan hver bruger angive SAN-indstillingerne for deres certifikatanmodning. Dette påvirker igen alle certifikatskabeloner, uanset om de har indstillingen Supply in the request aktiveret eller ej.

Hvis der er en skabelon, hvor EDITF_ATTRIBUTESUBJECTALTNAME2 indstillingen er slået til, og skabelonen er gyldig til godkendelse, kan en hacker tilmelde et certifikat, der kan repræsentere en vilkårlig konto.

Forudsætninger

Denne vurdering er kun tilgængelig for kunder, der har installeret en sensor på en AD CS-server. Du kan få flere oplysninger under Ny sensortype for Active Directory Certificate Services (AD CS).

Hvordan gør jeg bruge denne sikkerhedsvurdering til at forbedre min organisations sikkerhedsholdning?

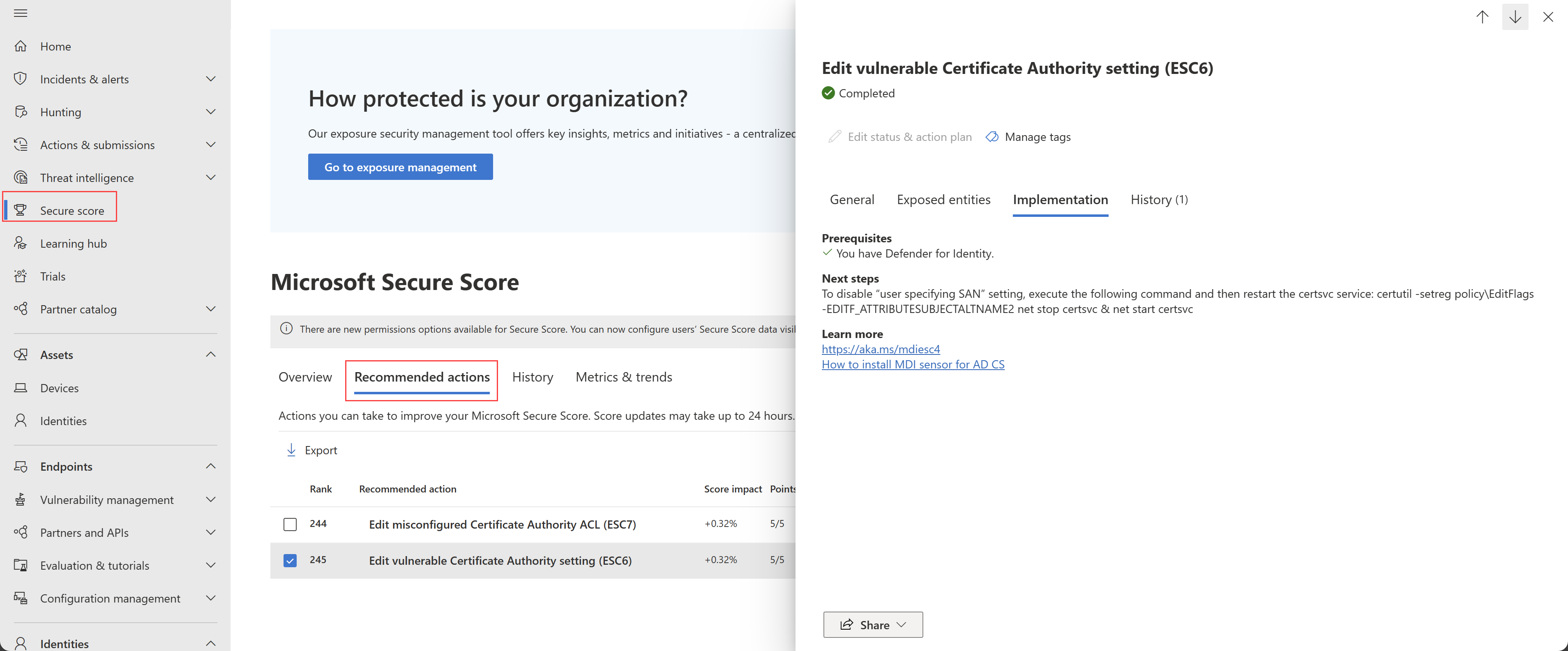

Gennemse den anbefalede handling på https://security.microsoft.com/securescore?viewid=actions for at redigere indstillingerne for sårbare nøglecentre. Det kan f.eks. være:

Undersøg, hvorfor indstillingen

EDITF_ATTRIBUTESUBJECTALTNAME2er slået til.Deaktiver indstillingen ved at køre:

certutil -setreg policy\EditFlags -EDITF_ATTRIBUTESUBJECTALTNAME2Genstart tjenesten ved at køre:

net stop certsvc & net start certsvc

Sørg for at teste dine indstillinger i et kontrolleret miljø, før du aktiverer dem i produktionen.

Bemærk!

Selvom vurderinger opdateres i næsten realtid, opdateres scorer og statusser hver 24. time. Selvom listen over påvirkede enheder opdateres inden for få minutter efter, at du har implementeret anbefalingerne, kan status stadig tage tid, indtil den er markeret som Fuldført.