Sådan hjælper Defender for Cloud Apps med at beskytte dit Azure-miljø

Azure er en IaaS-udbyder, der gør det muligt for din organisation at hoste og administrere hele deres arbejdsbelastninger i cloudmiljøet. Ud over fordelene ved at udnytte infrastrukturen i cloudmiljøet kan organisationens vigtigste aktiver blive udsat for trusler. Eksponerede aktiver omfatter lagerforekomster med potentielt følsomme oplysninger, beregningsressourcer, der styrer nogle af dine mest kritiske programmer, porte og virtuelle private netværk, der giver adgang til din organisation.

Hvis du opretter forbindelse mellem Azure og Defender for Cloud Apps, hjælper det dig med at beskytte dine aktiver og registrere potentielle trusler ved at overvåge administrative aktiviteter og logonaktiviteter, underrette om mulige angreb med brutal magt, ondsindet brug af en privilegeret brugerkonto og usædvanlige sletninger af VM'er.

Vigtigste trusler

- Misbrug af cloudressourcer

- Kompromitterede konti og insidertrusler

- Datalækage

- Forkert konfiguration af ressource og utilstrækkelig adgangskontrol

Sådan hjælper Defender for Cloud Apps med at beskytte dit miljø

- Registrer skytrusler, kompromitterede konti og ondsindede insidere

- Begræns eksponering af delte data, og gennemtving samarbejdspolitikker

- Brug revisionssporet for aktiviteter i forbindelse med retsmedicinske undersøgelser

Styr Azure med indbyggede politikker og politikskabeloner

Du kan bruge følgende indbyggede politikskabeloner til at registrere og give dig besked om potentielle trusler:

| Type | Navn |

|---|---|

| Indbygget politik for registrering af uregelmæssigheder |

Aktivitet fra anonyme IP-adresser Aktivitet fra sjældne lande Aktivitet fra mistænkelige IP-adresser Aktivitet udført af afsluttet bruger (kræver Microsoft Entra ID som IdP) Flere mislykkede logonforsøg Usædvanlige administrative aktiviteter Usædvanlig aktiviteter til sletning af flere lagerpladser (prøveversion) Flere slette VM-aktiviteter Usædvanligt antal aktiviteter til oprettelse af vm (prøveversion) |

Du kan få flere oplysninger om oprettelse af politikker under Opret en politik.

Automatiser styringskontrolelementer

Ud over at overvåge potentielle trusler kan du anvende og automatisere følgende Azure-styringshandlinger for at afhjælpe registrerede trusler:

| Type | Handling |

|---|---|

| Brugerstyring | - Giv brugeren besked ved underretning (via Microsoft Entra ID) - Kræv, at brugeren logger på igen (via Microsoft Entra ID) - Afbryd brugeren (via Microsoft Entra ID) |

Du kan få flere oplysninger om afhjælpning af trusler fra apps under Styring af forbundne apps.

Beskyt Azure i realtid

Gennemse vores bedste praksis for sikring og samarbejde med eksterne brugere og blokering og beskyttelse af download af følsomme data til ikke-administrerede eller risikable enheder.

Opret forbindelse mellem Azure og Microsoft Defender for Cloud Apps

Dette afsnit indeholder en vejledning i, hvordan du opretter forbindelse Microsoft Defender for Cloud Apps til din eksisterende Azure-konto ved hjælp af API'en til appconnectoren. Denne forbindelse giver dig indsigt i og kontrol over Azure-brug. Du kan få mere at vide om, hvordan Defender for Cloud Apps beskytter Azure, under Beskyt Azure.

Bemærk!

- Brugeren skal som minimum være sikkerhedsadministrator i Azure AD for at oprette forbindelse mellem Azure og Microsoft Defender for Cloud Apps.

- Defender for Cloud Apps viser aktiviteter fra alle abonnementer.

- Kontooplysninger udfyldes i Defender for Cloud Apps, når brugerne udfører aktiviteter i Azure.

- I øjeblikket overvåger Defender for Cloud Apps kun ARM-aktiviteter.

Sådan opretter du forbindelse mellem Azure og Defender for Cloud Apps:

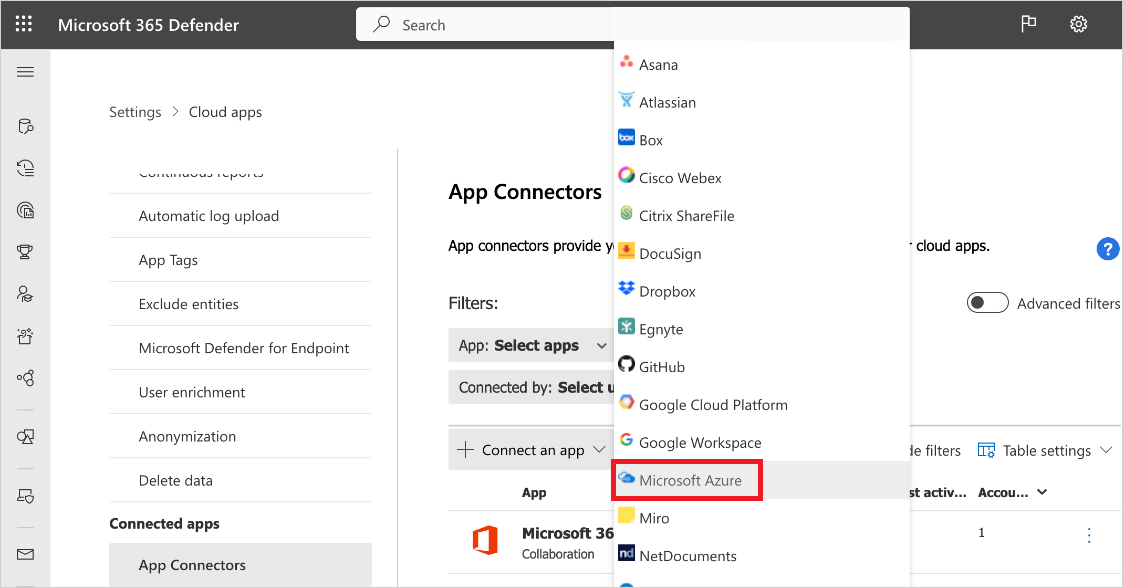

Vælg Indstillinger i Microsoft Defender Portal. Vælg derefter Cloud Apps. Under Forbundne apps skal du vælge App Connectors.

På siden App-connectors skal du vælge +Opret forbindelse til en app efterfulgt af Microsoft Azure.

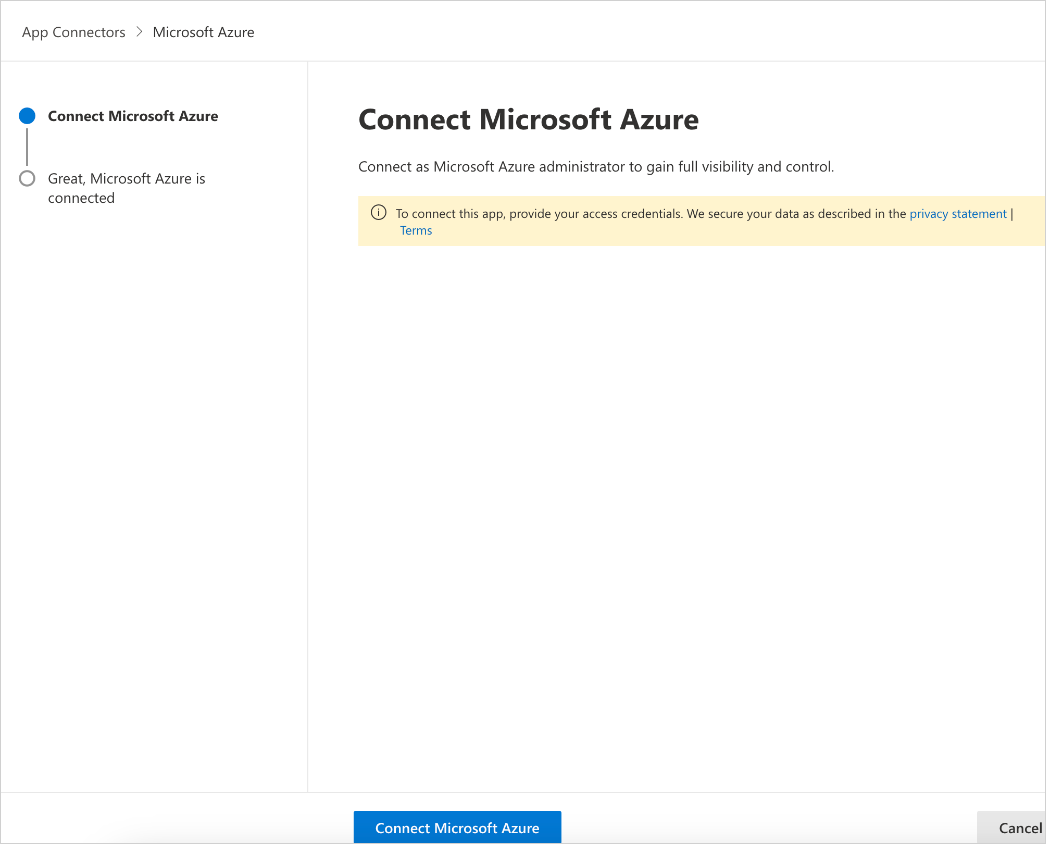

På siden Opret forbindelse til Microsoft Azure skal du vælge Opret forbindelse til Microsoft Azure.

Vælg Indstillinger i Microsoft Defender Portal. Vælg derefter Cloud Apps. Under Forbundne apps skal du vælge App Connectors. Kontrollér, at statussen for den tilsluttede App Connector er Tilsluttet.

Bemærk!

Når du har oprettet forbindelse til Azure, hentes data. Du får vist data fra og med.

Hvis du har problemer med at oprette forbindelse til appen, skal du se Fejlfinding af App Connectors.

Næste trin

Hvis du støder på problemer, er vi her for at hjælpe. Hvis du vil have hjælp eller support til dit produktproblem, skal du åbne en supportanmodning.