Kurz: Konfigurace snadného tlačítka F5 BIG-IP pro jednotné přihlašování kerberos

Naučte se zabezpečit aplikace založené na protokolu Kerberos pomocí Microsoft Entra ID prostřednictvím F5 BIG-IP Easy Button Configuration 16.1.

Integrace BIG-IP se službou Microsoft Entra ID poskytuje mnoho výhod, mezi které patří:

- Vylepšené zásady správného řízení: Viz architektura nulová důvěra (Zero Trust) pro povolení práce na dálku a další informace o předběžném ověřování Microsoft Entra.

- Vynucujte zásady organizace. Podívejte se, co je podmíněný přístup?

- Úplné jednotné přihlašování mezi publikovanými službami Microsoft Entra ID a BIG-IP

- Správa identit a přístupu z jedné řídicí roviny v Centru pro správu Microsoft Entra

Další informace o výhodách najdete v článku o F5 BIG-IP a integraci Microsoft Entra.

Popis scénáře

Tento scénář je starší verze aplikace využívající ověřování Kerberos, označované také jako integrované ověřování systému Windows (IWA), které slouží k bráně přístupu k chráněnému obsahu.

Vzhledem k tomu, že je starší verze, aplikace nemá moderní protokoly pro podporu přímé integrace s Microsoft Entra ID. Aplikaci můžete modernizovat, ale je nákladná, vyžaduje plánování a představuje riziko potenciálního výpadku. Místo toho F5 BIG-IP Application Delivery Controller (ADC) přemístí mezeru mezi starší aplikací a moderní řídicí rovinou ID prostřednictvím přechodu protokolu.

Big-IP před aplikací umožňuje překryvnou službu pomocí předběžného ověřování Microsoft Entra a jednotného přihlašování založeného na hlavičkách, což zlepšuje stav zabezpečení aplikace.

Poznámka:

Organizace získají vzdálený přístup k tomuto typu aplikace pomocí proxy aplikací Microsoft Entra.

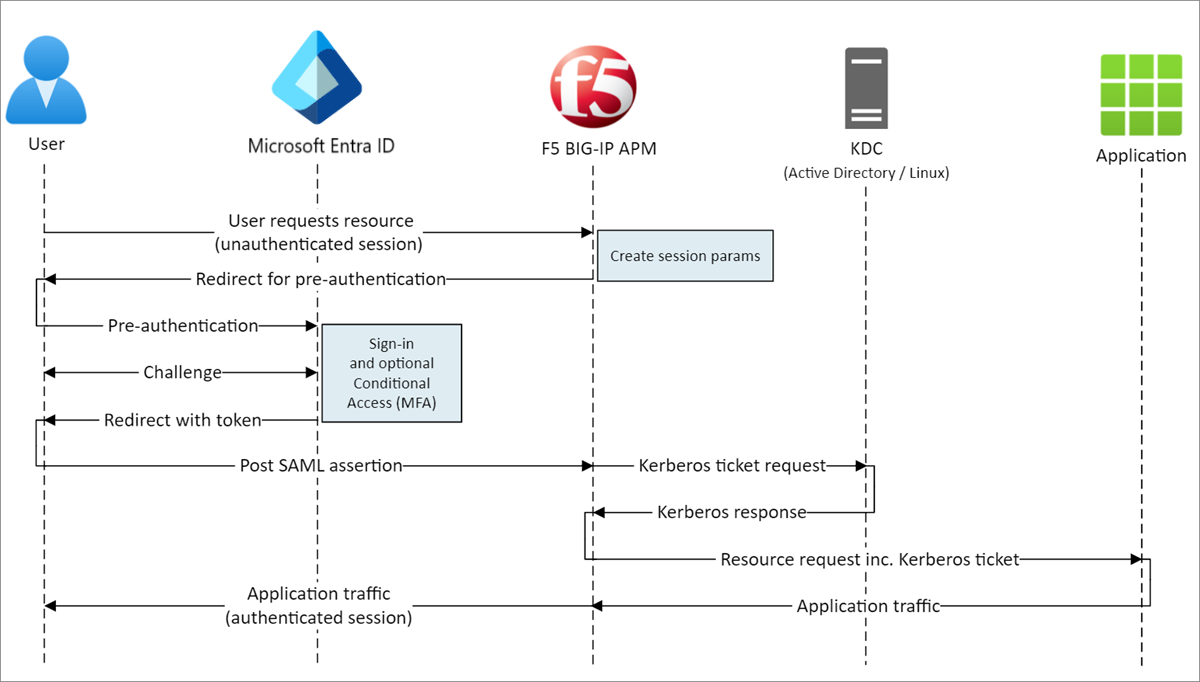

Architektura scénáře

Řešení zabezpečeného hybridního přístupu (SHA) pro tento scénář má následující komponenty:

- Aplikace: Publikovaná služba BIG-IP, která má být chráněna společností Microsoft Entra SHA. Hostitel aplikace je připojený k doméně.

- Microsoft Entra ID: Zprostředkovatel identity SAML (Security Assertion Markup Language), který ověřuje přihlašovací údaje uživatele, podmíněný přístup a jednotné přihlašování založené na SAML na BIG-IP. Prostřednictvím jednotného přihlašování poskytuje Microsoft Entra ID BIG-IP s požadovanými atributy relace.

- KDC: Role KDC (Key Distribution Center) na řadiči domény (DC), vydávání lístků Kerberos

- BIG-IP: Reverzní proxy server a poskytovatel služby SAML (SP) do aplikace, delegování ověřování na zprostředkovatele IDENTITY SAML před provedením jednotného přihlašování založeného na protokolu Kerberos do back-endové aplikace.

Sha pro tento scénář podporuje toky iniciované sadou SP a IdP. Následující obrázek znázorňuje tok SP.

- Uživatel se připojí ke koncovému bodu aplikace (BIG-IP).

- Zásady přístupu BIG-IP Access Manager (APM) přesměrují uživatele na Microsoft Entra ID (SAML IdP).

- Microsoft Entra ID předem neověřuje uživatele a použije všechny vynucené zásady podmíněného přístupu.

- Uživatel se přesměruje na BIG-IP (SAML SP) a jednotné přihlašování se provádí pomocí vydaného tokenu SAML.

- Žádost PROTOKOLU KERBEROS s velkými IP adresami z KDC

- BIG-IP odesílá požadavek do back-endové aplikace spolu s lístkem Kerberos pro jednotné přihlašování.

- Aplikace autorizuje požadavek a vrací datovou část.

Požadavky

Předchozí prostředí BIG-IP není nutné, ale potřebujete:

- Bezplatný účet Azure nebo vyšší

- BIG-IP nebo nasaďte virtuální edici BIG-IP (VE) v Azure.

- Některé z následujících licencí F5 BIG-IP:

- F5 BIG-IP® Best bundle

- Samostatná služba F5 BIG-IP APM

- Doplněk F5 BIG-IP APM na místním Traffic Manageru™ (LTM) BIG-IP F5 BIG-IP®

- 90denní bezplatná zkušební licence BIG-IP

- Identity uživatelů synchronizované z místního adresáře do Microsoft Entra ID nebo vytvořené v Microsoft Entra ID a tok zpět do místního adresáře

- Jedna z následujících rolí: Správce cloudových aplikací nebo Správce aplikací.

- Webový certifikát SSL pro publikování služeb přes PROTOKOL HTTPS nebo použití výchozích certifikátů BIG-IP při testování

- Aplikace Kerberos nebo informace o konfiguraci jednotného přihlašování s Internetová informační služba (IIS) ve Windows.

Metody konfigurace BIG-IP

Tento kurz se zabývá konfigurací s asistencí 16.1 pomocí šablony Snadné tlačítko. Díky snadnému tlačítku se správci mezi Microsoft Entra ID a BIG-IP nevrátí zpět, aby povolili služby pro SHA. Průvodce konfigurací s asistencí APM a Microsoft Graph zpracovávají správu nasazení a zásad. Integrace mezi BIG-IP APM a Microsoft Entra ID zajišťuje, že aplikace podporují federaci identit, jednotné přihlašování a podmíněný přístup Microsoft Entra, což snižuje režijní náklady na správu.

Poznámka:

Nahraďte ukázkové řetězce nebo hodnoty v tomto článku hodnotami pro vaše prostředí.

Tlačítko Registrovat snadné

Platforma Microsoft Identity Platform důvěřuje službě nebo klientovi a pak může přistupovat k Microsoft Graphu. Tato akce vytvoří registraci aplikace tenanta pro autorizaci přístupu k Graphu pomocí tlačítka Easy Button. Prostřednictvím těchto oprávnění služba BIG-IP odešle konfigurace, které vytvoří vztah důvěryhodnosti mezi instancí SAML SP pro publikovanou aplikaci, a Microsoft Entra ID jako zprostředkovatele IDENTITY SAML.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

Přejděte na Identity>Applications> Registrace aplikací > Nová registrace.

Zadejte zobrazovaný název aplikace. Například F5 BIG-IP Easy Button.

Určete, kdo může používat účty aplikace >pouze v tomto organizačním adresáři.

Vyberte Zaregistrovat.

Přejděte na oprávnění rozhraní API a autorizujete následující oprávnění aplikace Microsoft Graph:

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Policy.Read.All

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Udělte správci souhlas pro vaši organizaci.

V certifikátech a tajných klíčích vygenerujte nový tajný klíč klienta. Poznamenejte si tento tajný kód.

V přehledu si poznamenejte ID klienta a ID tenanta.

Konfigurovat tlačítko Snadné

Spuštěním konfigurace S asistencí APM spusťte šablonu Snadné tlačítko.

Přejděte do části Přístup s > a vyberte Aplikaci Microsoft Entra.

Zkontrolujte kroky konfigurace a vyberte Další.

Pokud chcete aplikaci publikovat, postupujte podle dalších kroků.

Vlastnosti konfigurace

Karta Vlastnosti konfigurace vytvoří konfiguraci aplikace BIG-IP a objekt jednotného přihlašování. Část Podrobnosti účtu služby Azure může představovat klienta, který jste zaregistrovali v tenantovi Microsoft Entra dříve jako aplikaci. Tato nastavení umožňují klientovi BIG-IP OAuth zaregistrovat ve vašem tenantovi aktualizaci SAML SP s vlastnostmi jednotného přihlašování, které nakonfigurujete ručně. Snadné tlačítko provede tuto akci pro každou službu BIG-IP publikovanou a povolenou pro SHA.

Některá nastavení jsou globální, která je možné opakovaně použít pro publikování více aplikací, což zkracuje dobu nasazení a úsilí.

- Zadejte jedinečný název konfigurace.

- Povolte hlavičky jednotného přihlašování a HTTP.

- Zadejte ID tenanta, ID klienta a tajný klíč klienta, které jste si poznamenali při registraci klienta Snadné tlačítko ve vašem tenantovi.

- Potvrďte připojení BIG-IP k vašemu tenantovi.

- Vyberte Další.

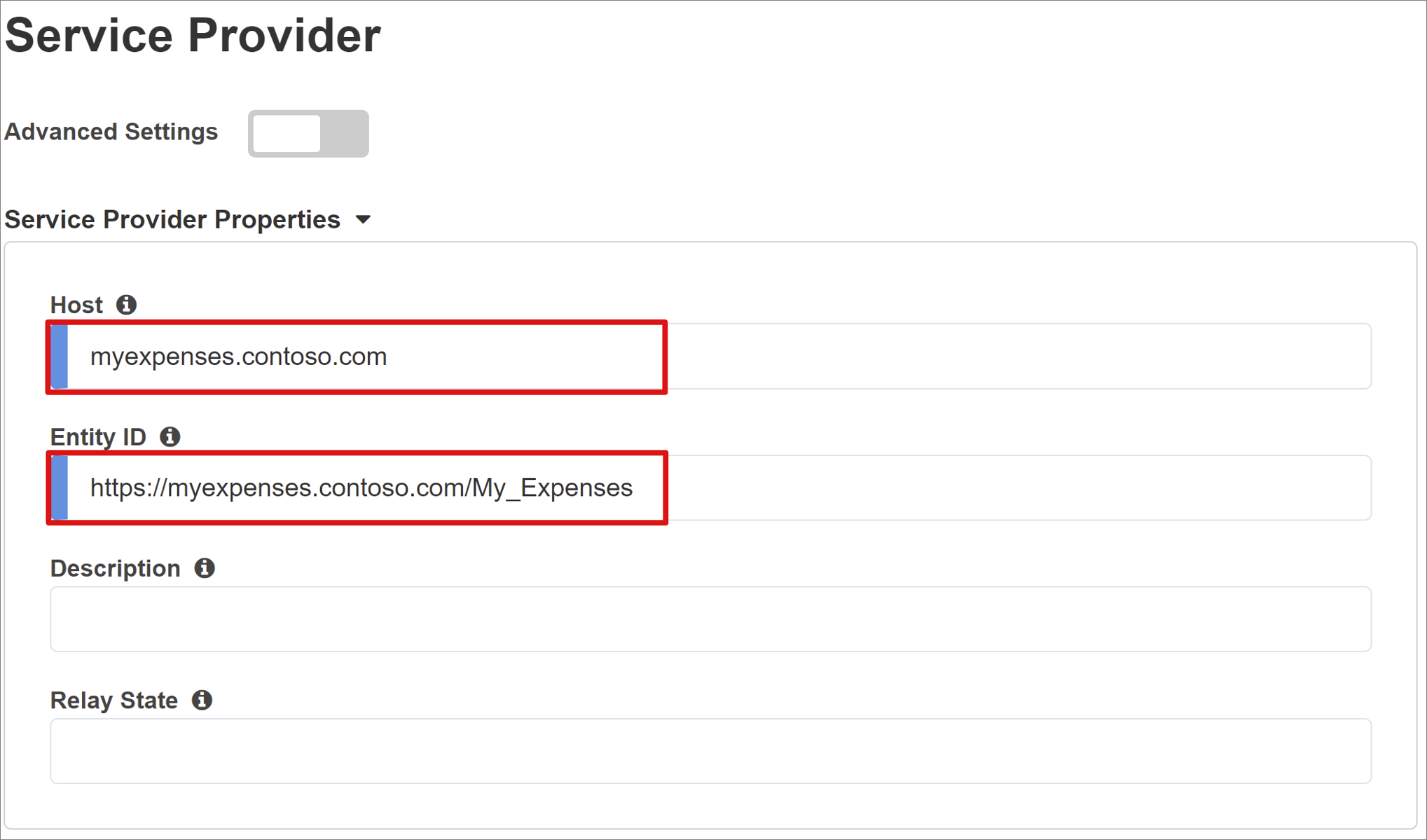

Poskytovatel služeb

Nastavení poskytovatele služeb jsou vlastnosti instance SAML SP aplikace chráněné pomocí SHA.

V případě hostitele zadejte veřejný plně kvalifikovaný název domény (FQDN) aplikace, která je zabezpečená.

Jako ID entity zadejte identifikátor Microsoft Entra ID, který používá k identifikaci SAML SP žádajícího o token.

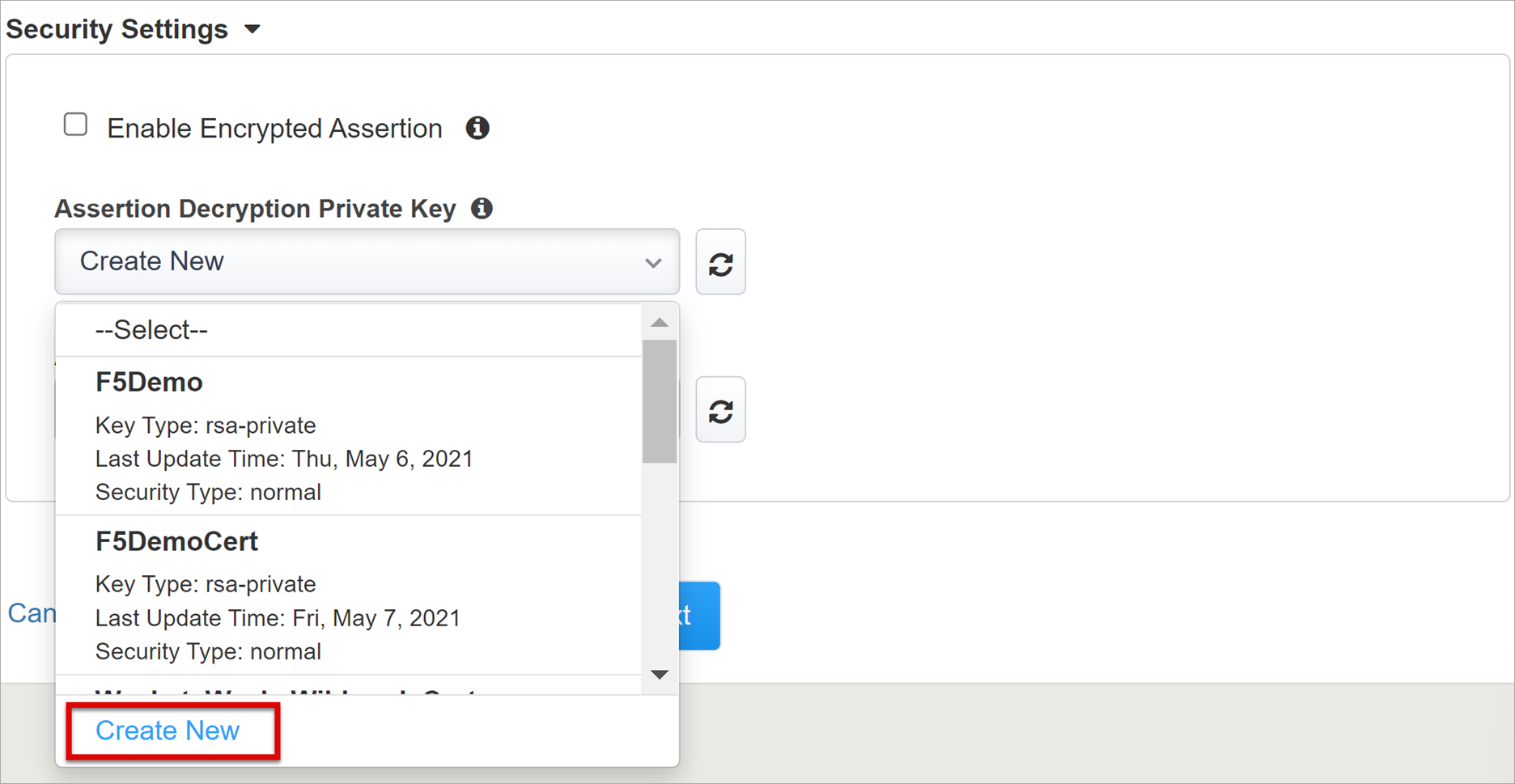

Volitelná nastavení zabezpečení určují, jestli Microsoft Entra ID šifruje vydané kontrolní výrazy SAML. Šifrování kontrolních výrazů mezi Microsoft Entra ID a BIG-IP APM poskytuje větší jistotu, že tokeny obsahu nelze zachytit a osobní nebo firemní data nelze ohrozit.

- V seznamu privátních klíčů kontrolního dešifrování vyberte Vytvořit nový.

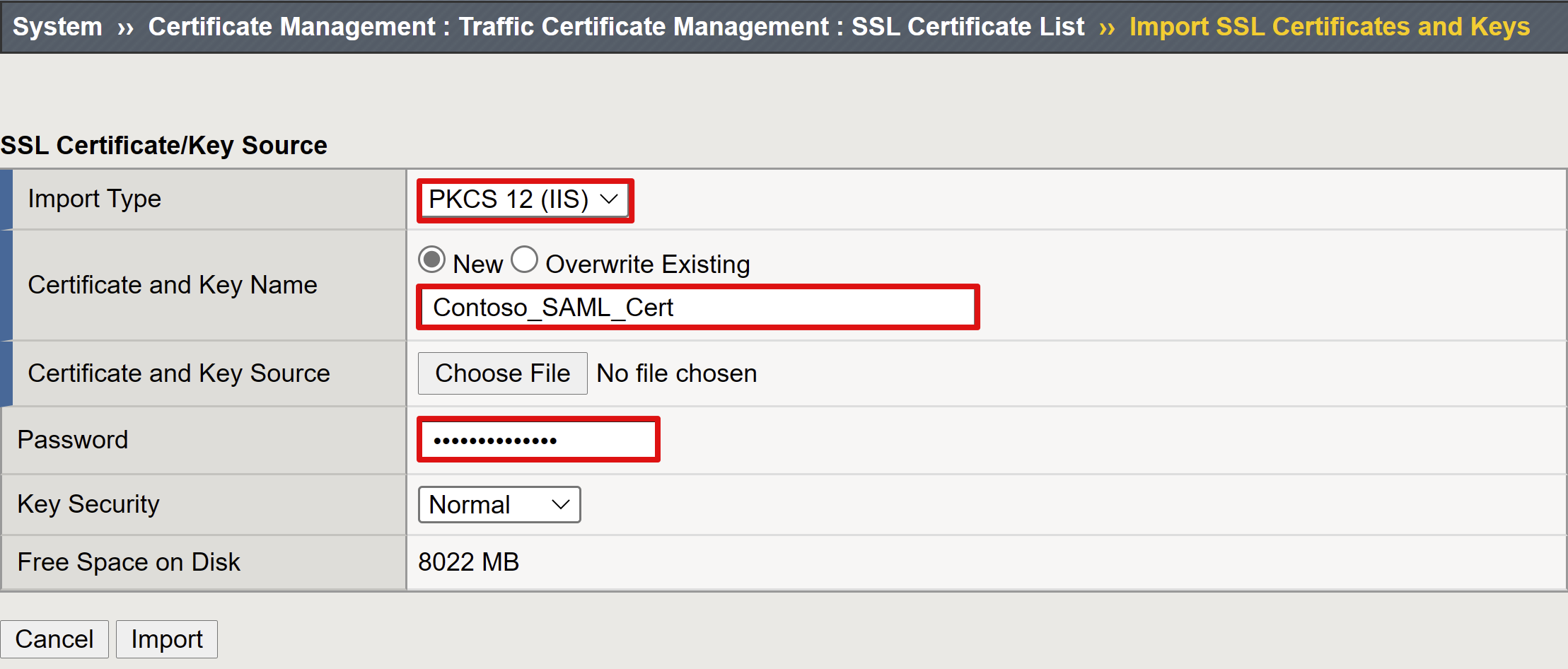

- Vyberte OK. Zobrazí se dialogové okno Importovat certifikát SSL a klíče .

- Vyberte PKCS 12 (IIS) a importujte certifikát a privátní klíč.

- Po zřízení se zavřete kartu prohlížeče a vraťte se na hlavní kartu.

- Zkontrolujte povolení šifrovaného kontrolního výrazu.

- Pokud jste povolili šifrování, vyberte certifikát ze seznamu privátních klíčů kontrolního dešifrování. Tento privátní klíč je určený pro certifikát, který big-IP APM používá k dešifrování kontrolních výrazů Microsoft Entra.

- Pokud jste povolili šifrování, vyberte certifikát ze seznamu certifikátu kontrolního dešifrování. BIG-IP nahraje tento certifikát do MICROSOFT Entra ID za účelem šifrování vydaných kontrolních výrazů SAML.

Microsoft Entra ID

Tato část definuje vlastnosti pro ruční konfiguraci nové aplikace SAML BIG-IP ve vašem tenantovi Microsoft Entra. Easy Button obsahuje šablony aplikací pro Oracle PeopleSoft, Oracle E-business Suite, Oracle JD Edwards, SAP Enterprise Resource Planning (ERP) a šablonu SHA pro jiné aplikace.

Pro tento scénář vyberte F5 BIG-IP APM Microsoft Entra ID Integration > Add.

Konfigurace Azure

Zadejte zobrazovaný název aplikace, kterou BIG-IP adresa vytvoří ve vašem tenantovi Microsoft Entra, a ikonu na portálu MyApps.

Pokud chcete povolit přihlášení iniciované adresou IDP, ponechte adresu URL přihlášení (volitelnou) prázdnou.

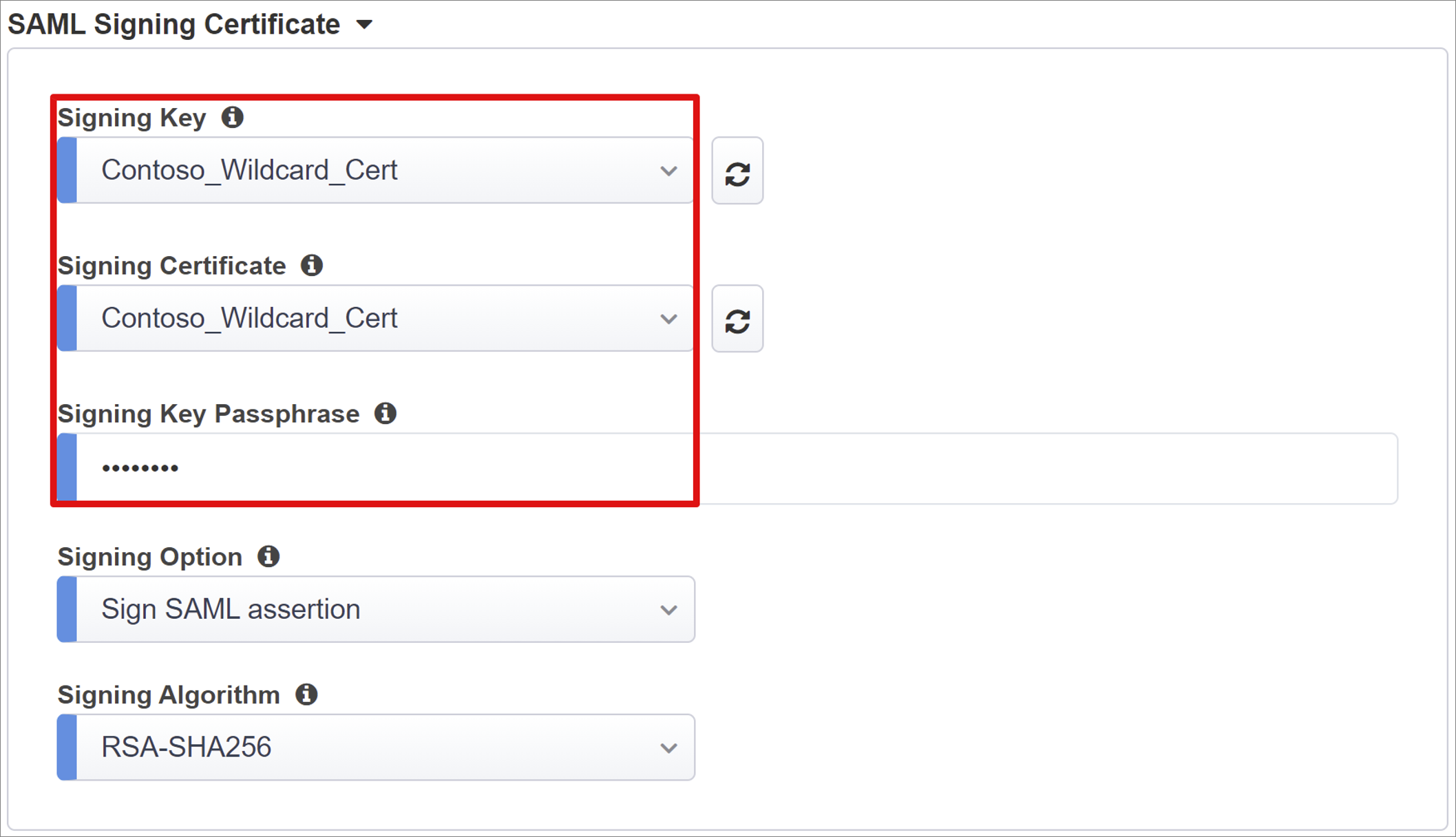

Vyberte ikonu aktualizace vedle podpisového klíče a podpisového certifikátu a vyhledejte certifikát, který jste naimportovali.

Do přístupového hesla podpisového klíče zadejte heslo certifikátu.

Povolte možnost podepisování (volitelné), abyste zajistili, že BIG-IP přijímá tokeny a deklarace identity podepsané id Microsoft Entra.

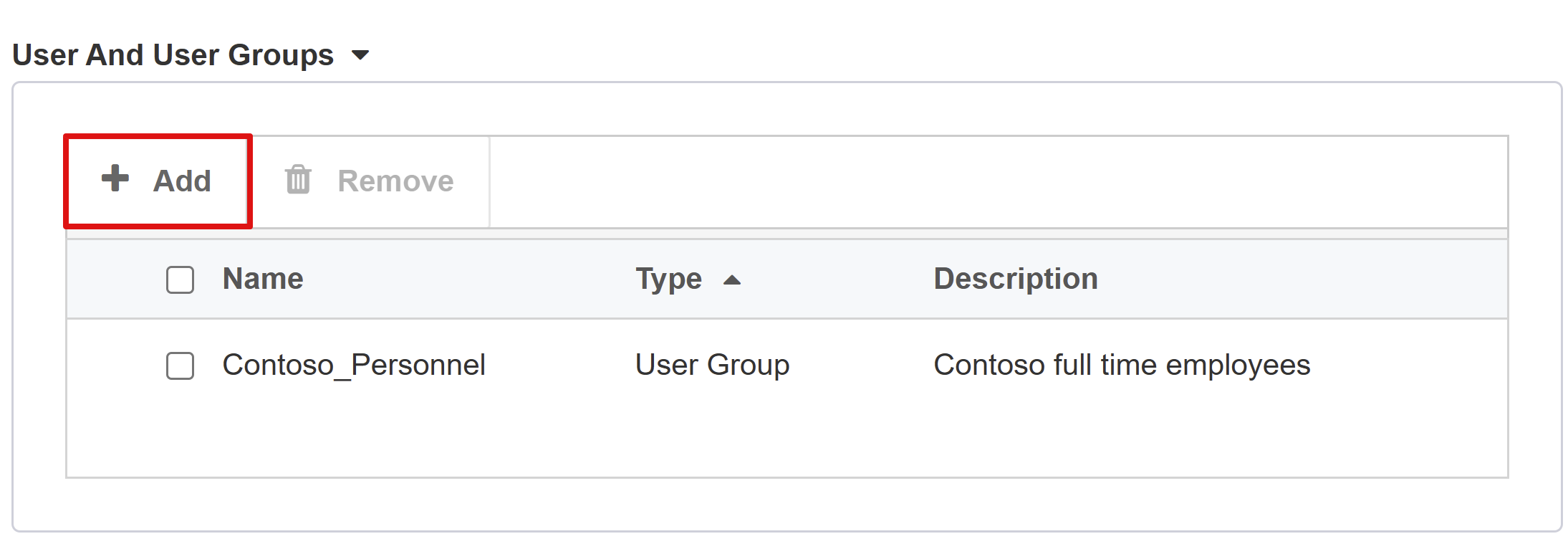

Skupiny uživatelů a uživatelů se dynamicky dotazují z vašeho tenanta Microsoft Entra a autorizuje přístup k aplikaci. Přidejte uživatele nebo skupinu pro testování, jinak je veškerý přístup odepřen.

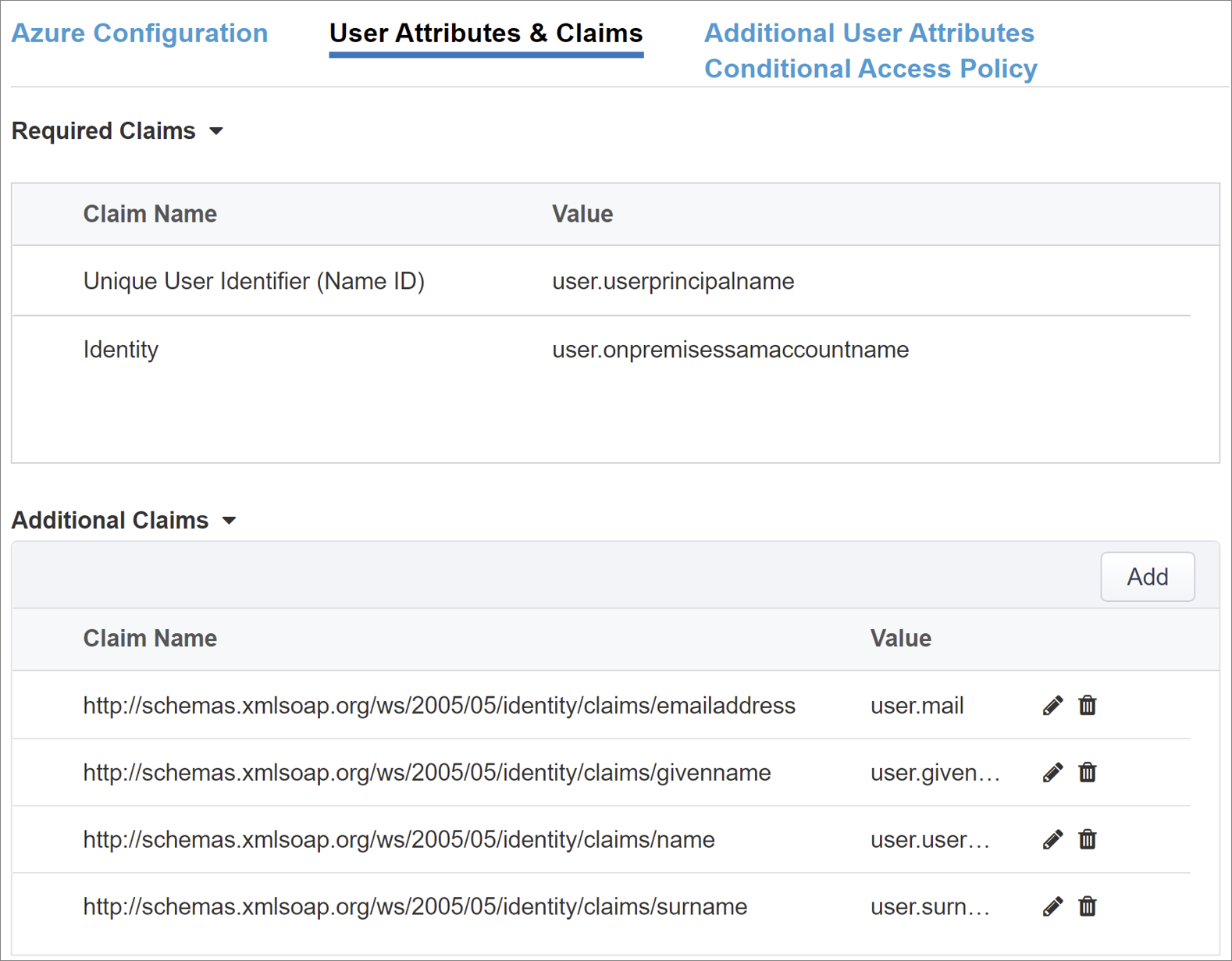

Atributy a deklarace identity uživatelů

Když se uživatel ověří v Microsoft Entra ID, vydá token SAML s výchozí sadou deklarací identity a atributů identifikující uživatele. Na kartě Atributy uživatele a deklarace identity se zobrazují výchozí deklarace identity , které se mají v nové aplikaci vydat. Slouží ke konfiguraci dalších deklarací identity.

Infrastruktura je založená na příponě domény .com používané interně a externě. K dosažení funkční implementace jednotného přihlašování omezeného delegování kerberos (KCD SSO) není potřeba více atributů. Podívejte se na rozšířený kurz pro více domén nebo přihlašování uživatelů pomocí alternativní přípony.

Další atributy uživatele

Karta Další atributy uživatele podporuje různé distribuované systémy vyžadující atributy uložené v jiných adresářích pro rozšíření relace. Atributy načtené ze zdroje PROTOKOLU LDAP (Lightweight Directory Access Protocol) je možné vkládat jako hlavičky jednotného přihlašování, které pomáhají řídit přístup na základě rolí, ID partnerů atd.

Poznámka:

Tato funkce nemá žádnou korelaci s ID Microsoft Entra, ale je dalším zdrojem atributů.

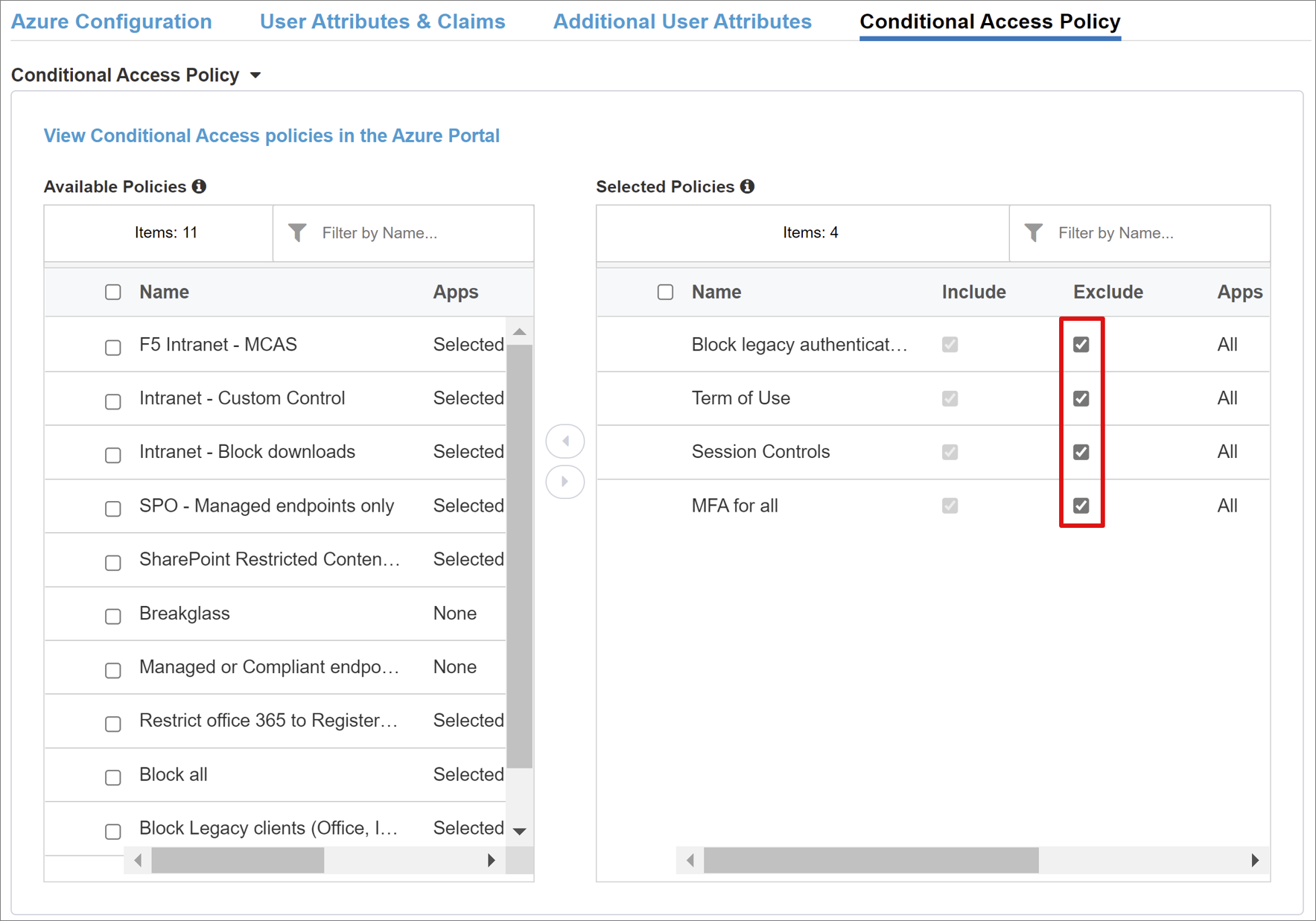

Zásady podmíněného přístupu

Zásady podmíněného přístupu se vynucují po předběžném ověření Microsoft Entra pro řízení přístupu na základě zařízení, aplikací, umístění a rizikových signálů.

Zobrazení Dostupné zásady zobrazuje zásady podmíněného přístupu bez akcí založených na uživatelích.

Zobrazení Vybrané zásady zobrazuje zásady, které cílí na cloudové aplikace. Nemůžete zrušit výběr zásad vynucených na úrovni tenanta ani je přesunout do seznamu Dostupných zásad.

Pokud chcete vybrat zásadu, která se má použít pro publikovanou aplikaci:

- V seznamu Dostupné zásady vyberte zásadu.

- Vyberte šipku doprava a přesuňte ji do seznamu Vybrané zásady.

Vybrané zásady vyžadují zaškrtnutou možnost Zahrnout nebo Vyloučit . Pokud jsou zaškrtnuté obě možnosti, nevynutí se vybraná zásada.

Poznámka:

Seznam zásad se zobrazí jednou po přepnutí na tuto kartu. Tlačítko Aktualizovat můžete použít k ručnímu vynucení dotazu průvodce na vašeho tenanta, ale toto tlačítko se zobrazí po nasazení aplikace.

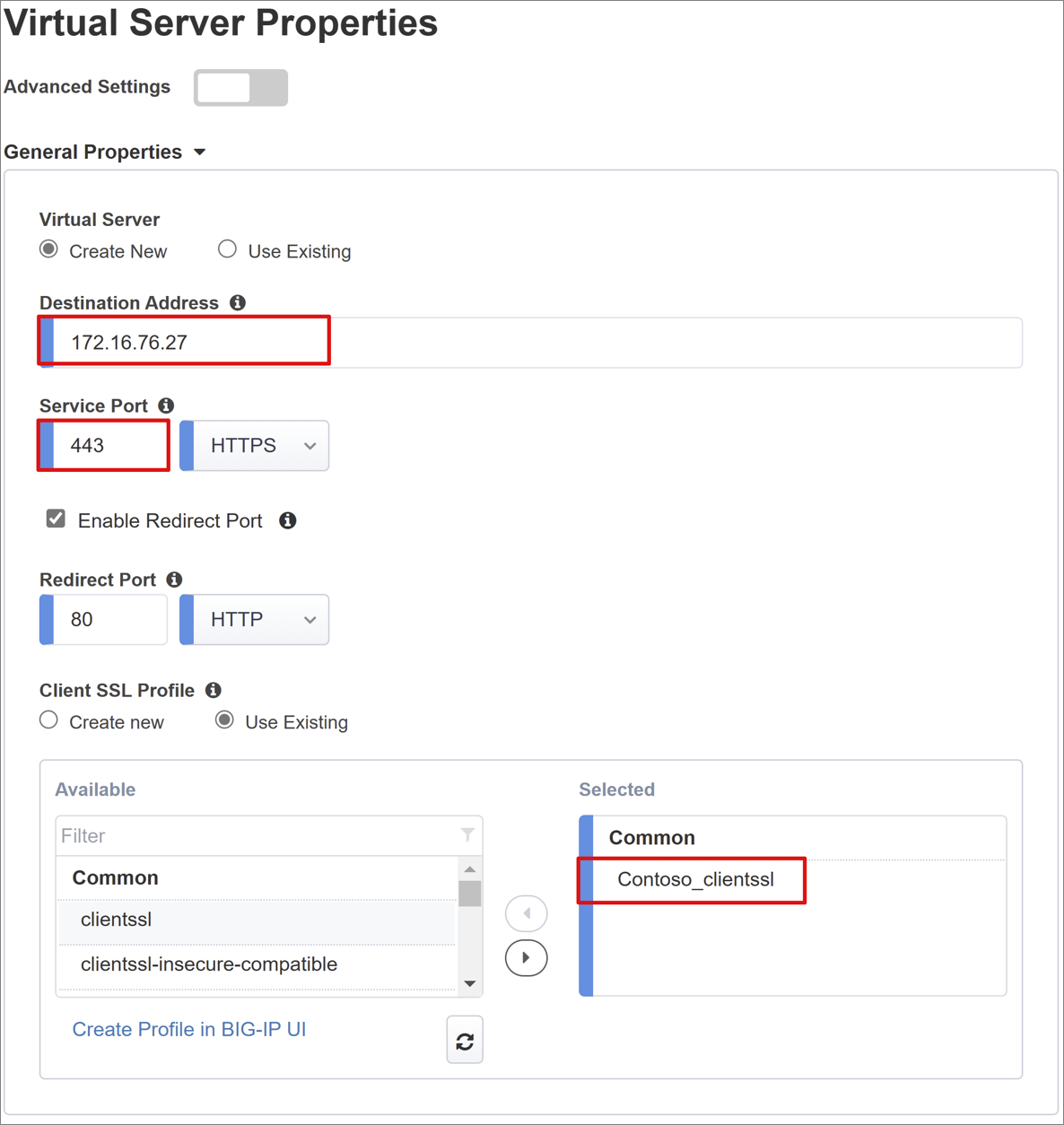

Vlastnosti virtuálního serveru

Virtuální server je objekt roviny dat BIG-IP reprezentovaný virtuální IP adresou, která naslouchá klientským požadavkům na aplikaci. Přijatý provoz se zpracovává a vyhodnocuje vůči profilu APM přidruženému k virtuálnímu serveru. Provoz se směruje podle zásad.

Zadejte cílovou adresu, dostupnou adresu IPv4/IPv6, kterou může big-IP adresa použít k příjmu provozu klienta. Na serveru DNS (Domain Name Server) existuje odpovídající záznam, který klientům umožňuje přeložit externí adresu URL publikované aplikace BIG-IP na tuto IP adresu místo aplikace. Použití dns místního hostitele testovacího počítače je přijatelné pro testování.

Pro port služby zadejte 443 pro HTTPS.

Zkontrolujte povolit port přesměrování a pak zadejte Port přesměrování, který přesměruje příchozí provoz klienta HTTP na HTTPS.

Profil SSL klienta povolí virtuální server pro protokol HTTPS, takže připojení klientů jsou šifrovaná přes protokol TLS (Transport Layer Security). Vyberte profil SSL klienta, který jste vytvořili pro požadavky, nebo ponechte výchozí hodnotu, pokud testujete.

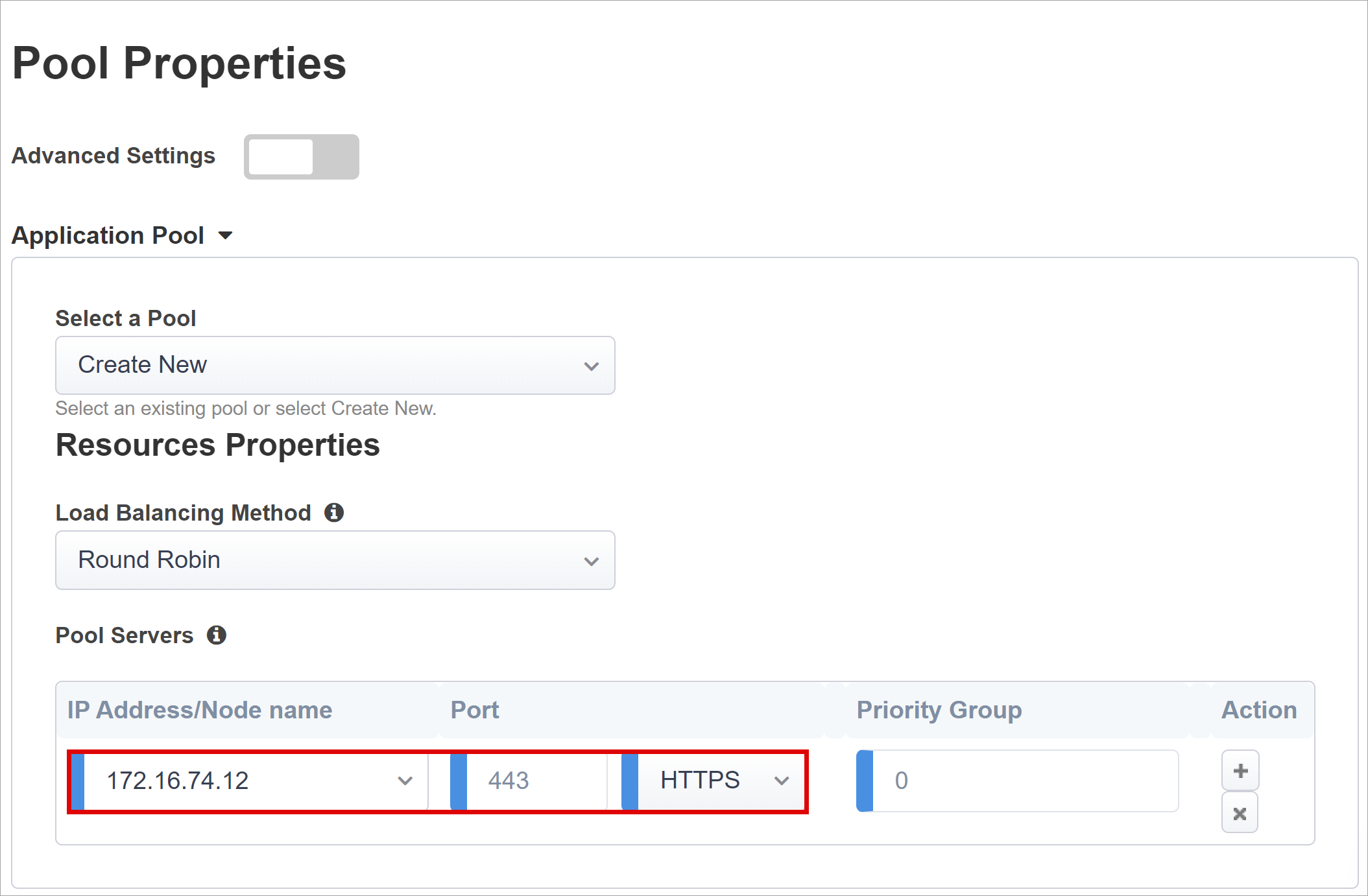

Vlastnosti fondu

Na kartě Fond aplikací se zobrazují služby za BIG-IP, které jsou reprezentované jako fond s aplikačními servery.

V části Vybrat fond vytvořte nový fond nebo ho vyberte.

Zvolte metodu vyrovnávání zatížení, například kruhové dotazování.

U serverů fondu vyberte uzel serveru nebo zadejte IP adresu a port back-endového uzlu hostujícího aplikaci založenou na hlavičce.

Back-endová aplikace běží na portu HTTP 80. Pokud vaše aplikace běží na HTTPS, můžete port přepnout na 443.

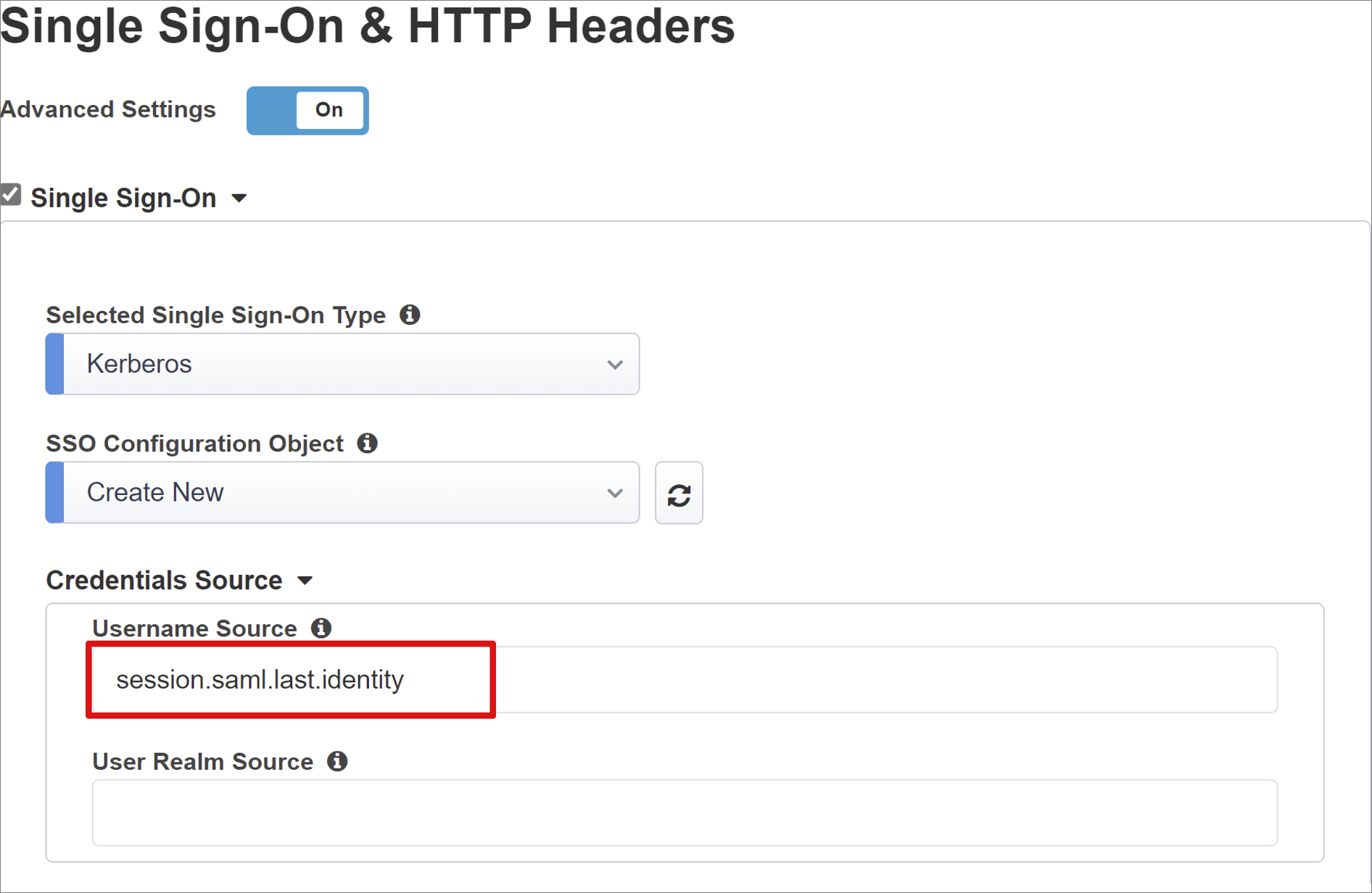

Jednotné přihlašování a hlavičky HTTP

Povolení jednotného přihlašování umožňuje uživatelům přistupovat k publikovaným službám BIG-IP, aniž by museli zadávat přihlašovací údaje. Průvodce snadného tlačítka podporuje autorizační hlavičky Kerberos, OAuth Bearer a HTTP pro jednotné přihlašování. Pro tyto pokyny použijte účet delegování Kerberos, který jste vytvořili.

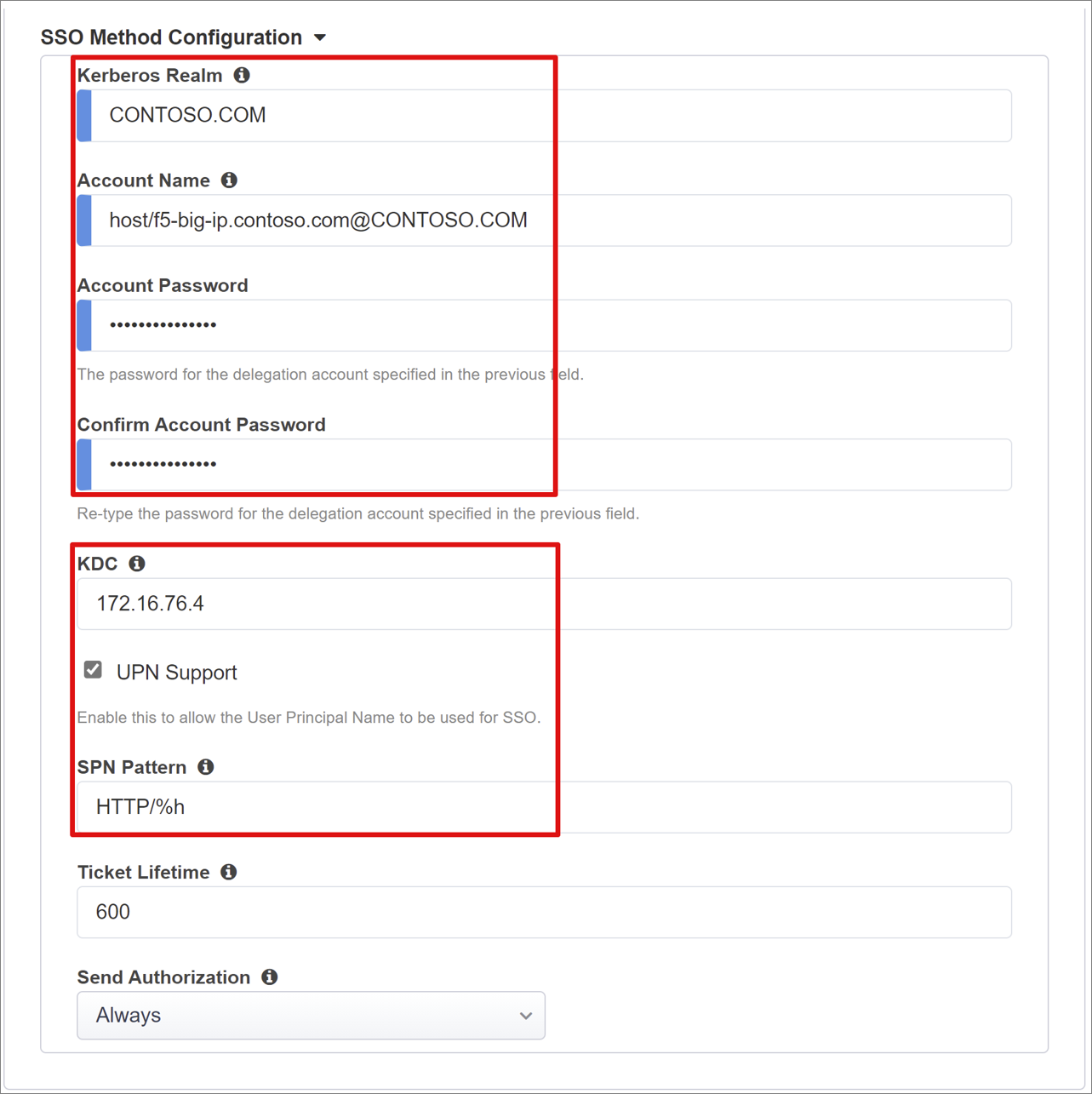

Povolte protokol Kerberos a zobrazit upřesňující nastavení , abyste zadali následující:

Zdroj uživatelského jména: Upřednostňované uživatelské jméno pro ukládání do mezipaměti pro jednotné přihlašování. Proměnnou relace můžete zadat jako zdroj ID uživatele, ale session.saml.last.identity funguje lépe, protože obsahuje deklaraci identity Microsoft Entra obsahující přihlášené ID uživatele.

Zdroj sféry uživatele: Vyžaduje se, pokud se doména uživatele liší od sféry Kerberos BIG-IP. V takovém případě proměnná relace APM obsahuje zaprotokolovanou doménu uživatele. Například session.saml.last.attr.name.domain

KDC: IP adresa řadiče domény nebo plně kvalifikovaný název domény, pokud je dns nakonfigurovaný a efektivní

Podpora hlavního názvu uživatele (UPN): Povolení této možnosti pro APM pro použití univerzálního hlavního názvu uživatele (UPN) pro vytváření lístků kerberos

Vzor hlavního názvu služby: Pomocí protokolu HTTP/%h informujte APM, aby používal hlavičku hostitele požadavku klienta, a sestavte hlavní název služby (SPN), pro který požaduje token Kerberos.

Odeslat autorizaci: Zakažte pro aplikace, které vyjednávají ověřování místo přijetí tokenu Kerberos v prvním požadavku. Například Tomcat.

Správa relací

Nastavení správy relací BIG-IP adresy definují podmínky, za kterých se relace uživatelů ukončí nebo budou pokračovat, omezení pro uživatele a IP adresy a odpovídající informace o uživateli. Přečtěte si článek AskF5 K18390492: Zabezpečení | Podrobné informace o nastavení najdete v provozní příručce BIG-IP APM.

Nezabývá se funkcemi SLO (Single Log Out), které zajišťují relace mezi zprostředkovatelem identity, BIG-IP a uživatelským agentem, když se uživatel odhlásí. Když tlačítko Easy vytvoří instanci aplikace SAML ve vašem tenantovi Microsoft Entra, naplní adresu URL pro odhlášení koncovým bodem APM SLO. Odhlášení iniciované adresou IDP z portálu Microsoft Entra Moje aplikace ukončí relaci mezi BIG-IP a klientem.

Federační metadata SAML pro publikovanou aplikaci se naimportují z vašeho tenanta a poskytují koncovému bodu pro odhlášení SAML pro Microsoft Entra ID. Tato akce zajistí, že odhlášení iniciované aktualizací SP ukončí relaci mezi klientem a ID Microsoft Entra. APM musí vědět, kdy se uživatel odhlásí z aplikace.

Pokud webtop BIG-IP přistupuje k publikovaným aplikacím, APM zpracuje odhlášení a zavolá koncový bod odhlášení Microsoft Entra. Představte si ale scénář, kdy se nepoužívá portál webtopu BIG-IP, uživatel nemůže instruovat, aby se APM odhlasil. I v případě, že se uživatel z aplikace odhlásí, je BIG-IP zastaralá. Proto zvažte odhlášení iniciované aktualizací SP, abyste zajistili bezpečné ukončení relací. Do tlačítka Pro odhlášení aplikace můžete přidat funkci SLO, takže přesměruje klienta na Microsoft Entra SAML nebo koncový bod pro odhlášení BIG-IP.

Adresa URL koncového bodu pro odhlášení SAML pro vašeho tenanta se nachází v koncových bodech >registrace aplikací.

Pokud nemůžete aplikaci změnit, zvažte, jestli nechcete, aby volání odhlašování aplikace naslouchala big-IP adrese a po zjištění požadavku se aktivuje cíl úrovně služby. Další informace o iRules PRO BIG-IP najdete v doprovodných materiálech pro Oracle PeopleSoft SLO. Další informace o používání iRules BIG-IP najdete tady:

- K42052145: Konfigurace automatického ukončení relace (odhlášení) na základě názvu souboru odkazovaného na identifikátor URI

- K12056: Přehled možnosti Zahrnout identifikátor URI odhlášení

Shrnutí

Tato část představuje rozpis konfigurací.

Vyberte Nasadit k potvrzení nastavení a ověřte, že je aplikace v seznamu tenantů podnikových aplikací.

Konfigurace KCD

Aby služba BIG-IP APM prováděla jednotné přihlašování k back-endové aplikaci jménem uživatelů, nakonfigurujte v cílové doméně distribuční centrum klíčů (KCD). Delegování ověřování vyžaduje zřízení APM BIG-IP s účtem doménové služby.

Tuto část přeskočte, pokud je nastavený účet služby APM a delegování. V opačném případě se přihlaste k řadiči domény pomocí účtu správce.

V tomto scénáři je aplikace hostovaná na serveru APP-VM-01 a běží v kontextu účtu služby s názvem web_svc_account, nikoli identita počítače. Delegující účet služby přiřazený K APM je F5-BIG-IP.

Vytvoření účtu delegování APM s velkou IP adresou

BIG-IP nepodporuje skupinové účty spravované služby (gMSA), proto pro účet služby APM vytvořte standardní uživatelský účet.

Zadejte následující příkaz PowerShellu. Nahraďte hodnoty UserPrincipalName a SamAccountName hodnotami prostředí. Pro lepší zabezpečení použijte vyhrazený hlavní název služby ( SPN), který odpovídá hlavičce hostitele aplikace.

New-ADUser -Name "F5 BIG-IP Delegation Account" UserPrincipalName $HOST_SPN SamAccountName "f5-big-ip" -PasswordNeverExpires $true Enabled $true -AccountPassword (Read-Host -AsSecureString "Account Password")HOST_SPN = hostitel/f5-big-ip.contoso.com@contoso.com

Poznámka:

Při použití hostitele bude každá aplikace spuštěná na hostiteli delegovat účet, zatímco při použití protokolu HTTPS umožní pouze operace související s protokolem HTTP.

Vytvořte hlavní název služby (SPN) pro účet služby APM, který se použije během delegování do účtu služby webové aplikace:

Set-AdUser -Identity f5-big-ip -ServicePrincipalNames @{ Add="host/f5-big-ip.contoso.com" }Poznámka:

Je povinné zahrnout hostitele nebo část ve formátu UserPrincipleName (host/name.domain@domain) nebo ServicePrincipleName (host/name.domain).

Než zadáte cílový hlavní název služby (SPN), zobrazte jeho konfiguraci hlavního názvu služby (SPN). Ujistěte se, že se hlavní název služby zobrazuje pro účet služby APM. Účet služby APM deleguje pro webovou aplikaci:

Ověřte, že vaše webová aplikace běží v kontextu počítače nebo ve vyhrazeném účtu služby.

V kontextu počítače použijte následující příkaz k dotazování objektu účtu, aby se zobrazily jeho definované hlavní názvy služeb . Nahraďte <name_of_account> účtem pro vaše prostředí.

Get-ADComputer -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesPříklad: Get-User -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Pro vyhrazený účet služby použijte následující příkaz k dotazování objektu účtu, aby se zobrazily jeho definované hlavní názvy služby. Nahraďte <name_of_account> účtem pro vaše prostředí.

Get-User -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesPříklad:

Get-Computer -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Pokud aplikace běžela v kontextu počítače, přidejte hlavní název služby (SPN) k objektu účtu počítače:

Set-Computer -Identity APP-VM-01 -ServicePrincipalNames @{ Add="http/myexpenses.contoso.com" }

U definovaných hlavních názvů služeb nastavte vztah důvěryhodnosti pro delegování účtu služby APM na danou službu. Konfigurace se liší v závislosti na topologii vaší instance BIG-IP adresy a aplikačního serveru.

Konfigurace BIG-IP a cílové aplikace ve stejné doméně

Nastavte vztah důvěryhodnosti pro účet služby APM tak, aby delegování ověřování:

Get-User -Identity f5-big-ip | Set-AccountControl -TrustedToAuthForDelegation $trueÚčet služby APM musí znát cílový hlavní název služby (SPN), na který se má delegovat. Nastavte cílový hlavní název služby na účet služby, na kterém běží vaše webová aplikace:

Set-User -Identity f5-big-ip -Add @{ 'msDS-AllowedToDelegateTo'=@('HTTP/myexpenses.contoso.com') }Poznámka:

Tyto úlohy můžete dokončit pomocí modulu snap-in Uživatelé a počítače, konzola MMC (Microsoft Management Console) na řadiči domény.

BIG-IP a aplikace v různých doménách

V systému Windows Server 2012 a novějších používá KCD pro více domén omezené delegování založené na prostředcích (RBCD). Omezení služby se přenesou od správce domény na správce služeb. Toto delegování umožňuje správci back-endové služby povolit nebo odepřít jednotné přihlašování. Tato situace vytváří jiný přístup při delegování konfigurace, což je možné v PowerShellu.

K udělení delegování z BIG-IP můžete použít vlastnost PrincipalsAllowedToDelegateToAccount účtu aplikační služby (počítač nebo vyhrazený účet služby). V tomto scénáři použijte následující příkaz PowerShellu na řadiči domény (Windows Server 2012 R2 nebo novější) ve stejné doméně jako aplikace.

Použijte hlavní název služby (SPN) definovaný pro účet služby webové aplikace. Pro lepší zabezpečení použijte vyhrazený hlavní název služby ( SPN), který odpovídá hlavičce hostitele aplikace. Například proto, že hlavička hostitele webové aplikace v tomto příkladu je myexpenses.contoso.com, přidejte HTTP/myexpenses.contoso.com do objektu účtu aplikační služby:

Set-User -Identity web_svc_account -ServicePrincipalNames @{ Add="http/myexpenses.contoso.com" }

Pro následující příkazy si všimněte kontextu.

Pokud služba web_svc_account běží v kontextu uživatelského účtu, použijte tyto příkazy:

$big-ip= Get-Computer -Identity f5-big-ip -server dc.contoso.com

Set-User -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-User web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Pokud služba web_svc_account běží v kontextu účtu počítače, použijte tyto příkazy:

$big-ip= Get-Computer -Identity f5-big-ip -server dc.contoso.com

Set-Computer -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-Computer web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Další informace najdete v tématu Omezené delegování protokolu Kerberos napříč doménami.

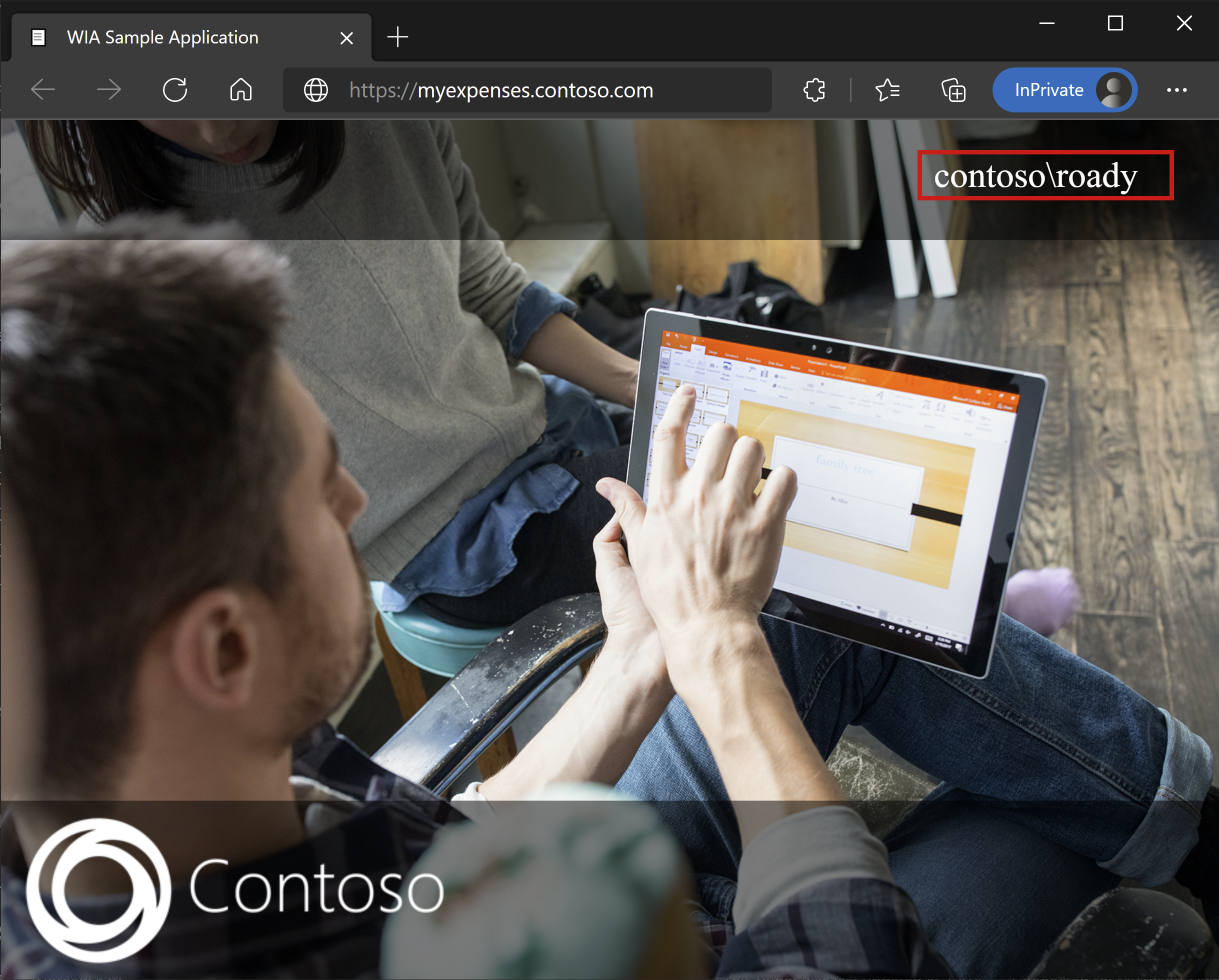

Zobrazení aplikace

V prohlížeči se připojte k externí adrese URL aplikace nebo vyberte ikonu aplikace na portálu Microsoft MyApps. Po ověření u Microsoft Entra ID vás přesměrování přesměruje na virtuální server BIG-IP pro aplikaci a přihlásí se pomocí jednotného přihlašování.

V případě zvýšeného zabezpečení můžou organizace, které tento model používají, blokovat přímý přístup k aplikaci, což vynutí striktní cestu prostřednictvím big-IP adresy.

Přístup hostů Microsoft Entra B2B

Pro tento scénář se podporuje přístup hostů Microsoft Entra B2B s identitami hosta, které proudí z vašeho tenanta Microsoft Entra do adresáře, který aplikace používá k autorizaci. Bez místní reprezentace objektu hosta ve službě AD se velké IP adrese nepodaří přijmout lístek kerberos pro jednotné přihlašování KCD k back-endové aplikaci.

Pokročilé nasazení

Šablony konfigurace s asistencí můžou mít flexibilitu pro dosažení některých požadavků. Tyto scénáře najdete v tématu Pokročilá konfigurace jednotného přihlašování založeného na protokolu Kerberos.

Alternativně můžete v BIG-IP zakázat režim striktní správy konfigurace s asistencí. Konfigurace můžete změnit ručně, i když většina konfigurací je automatizovaná prostřednictvím šablon založených na průvodci.

Můžete přejít na > s asistencí accessu a vybrat malou ikonu visacího zámku na pravé straně řádku pro konfigurace aplikací.

V tomto okamžiku nejsou změny uživatelského rozhraní průvodce možné, ale všechny objekty BIG-IP přidružené k publikované instanci aplikace jsou odemknuté pro správu.

Poznámka:

Opětovné povolení přísného režimu a nasazení nastavení přepsání konfigurace provedené mimo uživatelské rozhraní konfigurace s asistencí Proto doporučujeme pokročilou metodu konfigurace pro produkční služby.

Řešení problému

Pokud řešíte problémy s jednotným přihlašováním kerberos, mějte na paměti následující koncepty.

- Protokol Kerberos je citlivý na čas, takže vyžaduje, aby servery a klienti nastavili správný čas a pokud je to možné, synchronizovali se spolehlivým zdrojem času.

- Ujistěte se, že název hostitele řadiče domény a webové aplikace jsou v DNS přeložitelné.

- Ujistěte se, že ve vašem prostředí AD nejsou žádné duplicitní hlavní názvy služeb: na příkazovém řádku na počítači s doménou spusťte následující dotaz: setspn -q HTTP/my_target_SPN

Pokud chcete ověřit, jestli je aplikace IIS nakonfigurovaná pro KCD, najdete v našich doprovodných materiálech k proxy aplikací. Viz také článek AskF5, metoda jednotného přihlašování Kerberos.

Analýza protokolů: zvýšení podrobností

Pomocí protokolování BIG-IP můžete izolovat problémy s připojením, jednotným přihlašováním, porušeními zásad nebo chybně nakonfigurovanými mapováními proměnných. Začněte řešit potíže zvýšením úrovně podrobností protokolu.

- Přejděte do > protokolů událostí přehledu >> zásad přístupu.

- Vyberte řádek publikované aplikace a pak upravte > systémové protokoly accessu.

- V seznamu jednotného přihlašování vyberte Ladit a pak vyberte OK.

Reprodukujte váš problém a zkontrolujte protokoly. Po dokončení funkci vraťte zpět, protože podrobný režim generuje velké množství dat.

Chybová stránka BIG-IP

Pokud se po předběžném ověření Microsoft Entra zobrazí chyba BIG-IP, může problém souviset s jednotným přihlašováním z Id Microsoft Entra s BIG-IP.

- Přejděte k > accessového > přehledu.

- Pokud chcete zobrazit protokoly s informacemi, spusťte sestavu za poslední hodinu.

- Pomocí odkazu Zobrazit proměnné relace získáte informace o tom, jestli APM obdrží očekávané deklarace identity z ID Microsoft Entra.

Back-endový požadavek

Pokud se nezobrazí žádná chybová stránka, problém pravděpodobně souvisí s back-endovým požadavkem nebo jednotným přihlašováním z BIG-IP adresy k aplikaci.

- Přejděte na > přehledu > zásad přístupu.

- Vyberte odkaz pro aktivní relaci. Odkaz Zobrazit proměnné v tomto umístění může pomoct určit původní příčiny problémů s KCD, zejména pokud big-IP APM nezískal správné identifikátory uživatele a domény z proměnných relace.

Další informace naleznete v tématu:

- vývoj/central: Proměnné APM přiřazují příklady

- MyF5: Proměnné relace