Kurz: Konfigurace Správce zásad přístupu F5 BIG-IP pro ověřování protokolem Kerberos

V tomto kurzu se naučíte implementovat zabezpečený hybridní přístup (SHA) s jednotným přihlašováním (SSO) k aplikacím Kerberos pomocí pokročilé konfigurace F5 BIG-IP. Povolení publikovaných služeb BIG-IP pro jednotné přihlašování Microsoft Entra poskytuje mnoho výhod, mezi které patří:

- Vylepšené spravování Zero Trust pomocí předověření Microsoft Entra a řešení vynucování zásad podmíněného přístupu zabezpečení.

- Podívejte se, co je podmíněný přístup?

- Úplné jednotné přihlašování mezi publikovanými službami Microsoft Entra ID a BIG-IP

- Správa identit a přístup z jedné řídicí roviny, centra pro správu Microsoft Entra

Další informace o výhodách najdete v tématu Integrace F5 BIG-IP s Microsoft Entra ID.

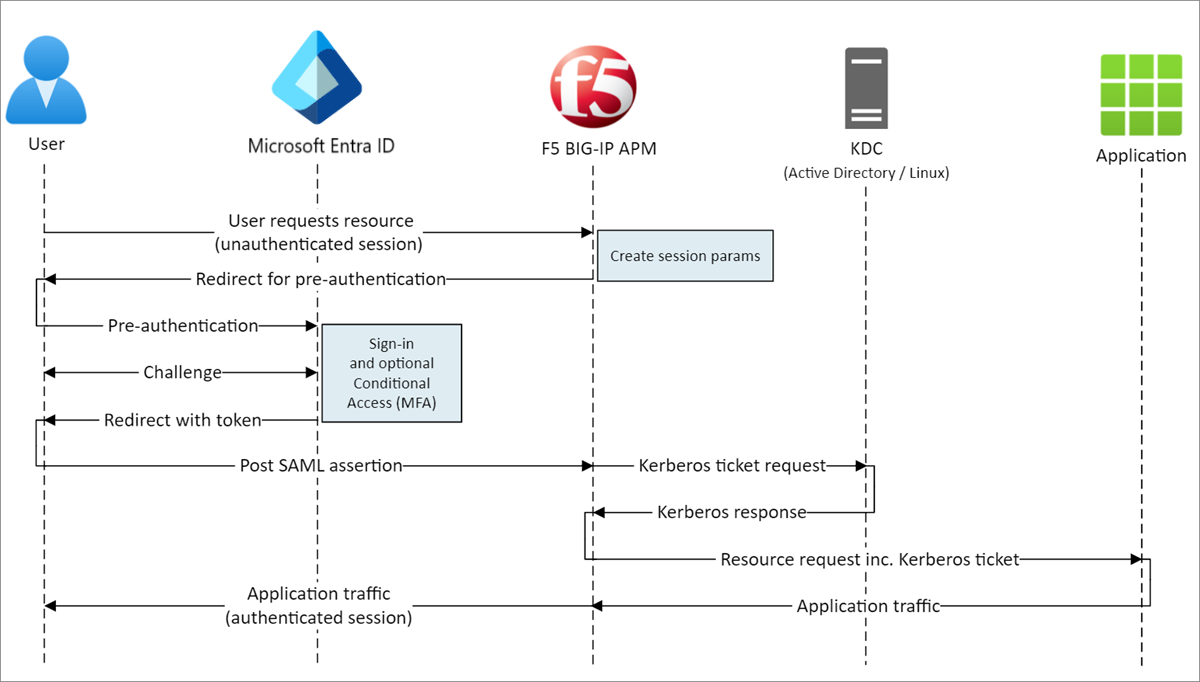

Popis scénáře

V tomto scénáři nakonfigurujete obchodní aplikaci pro ověřování protokolem Kerberos, která se označuje také jako integrované ověřování systému Windows.

K integraci aplikace s Microsoft Entra ID vyžaduje podporu z federačního protokolu, například SAML (Security Assertion Markup Language). Vzhledem k tomu, že modernizace aplikace představuje riziko potenciálního výpadku, existují další možnosti.

Zatímco pro jednotné přihlašování používáte omezené delegování protokolu Kerberos (KCD), můžete k vzdálenému přístupu k aplikaci použít proxy aplikace Microsoft Entra. Přechod protokolu k propojení starší aplikace s moderní kontrolní rovinou identity.

Dalším přístupem je použití kontroleru doručování aplikací F5 BIG-IP. Tento přístup umožňuje integraci aplikace s preautentizací Microsoft Entra a jednotným přihlášením pomocí KCD. Zlepšuje celkový postoj "Zero Trust" aplikace.

Architektura scénáře

Řešení SHA pro tento scénář má následující prvky:

Aplikace: Back-endová služba založená na protokolu Kerberos externě publikovaná protokolem BIG-IP a chráněná sha

BIG-IP: Funkce reverzního proxy serveru pro publikování back-endových aplikací Správce zásad přístupu (APM) integruje publikované aplikace s poskytovatelem služeb SAML (SP) a funkcionalitou jednotného přihlašování (SSO).

Microsoft Entra ID: Zprostředkovatel identity (IDP), který ověřuje přihlašovací údaje uživatele, podmíněný přístup Microsoft Entra a jednotné přihlašování k APM BIG-IP prostřednictvím SAML

KDC: Role Centra distribuce klíčů na řadiči domény (DC), který vydává lístky Kerberos

Následující obrázek znázorňuje tok iniciovaný poskytovatelem služeb (SP) SAML pro tento scénář, ale je také podporován tok iniciovaný poskytovatelem identity (IdP).

Tok uživatele

- Uživatel se připojí ke koncovému bodu aplikace (BIG-IP).

- Zásady přístupu BIG-IP přesměrují uživatele na Microsoft Entra ID (SAML IdP).

- Microsoft Entra ID předvyvěřuje uživatele a použije vynucené zásady podmíněného přístupu.

- Uživatel se přesměruje na BIG-IP (SAML SP) a jednotné přihlašování se provádí prostřednictvím vydaného tokenu SAML.

- BIG-IP ověřuje uživatele a požaduje lístek Kerberos z KDC.

- BIG-IP odešle požadavek back-endové aplikaci s lístkem Kerberos pro jednotné přihlašování.

- Aplikace autorizuje požadavek a vrátí datovou část.

Požadavky

Předchozí zkušenosti s BIG-IP nejsou nutné. Potřebujete:

- Bezplatný účet Azure nebo předplatné vyšší úrovně.

- BIG-IP nebo nasaďte virtuální edici BIG-IP v Azure.

- Některé z následujících licencí F5 BIG-IP:

- F5 BIG-IP Nejlepší balíček

- Samostatná licence F5 BIG-IP APM

- Licence doplňku F5 BIG-IP APM na BIG-IP Local Traffic Manageru (LTM)

- 90denní bezplatná zkušební licence BIG-IP

- Identity uživatelů synchronizovaná z místního adresáře do Microsoft Entra ID nebo vytvořená v Microsoft Entra ID a se přenesou zpět do místního adresáře.

- Jedna z následujících rolí v tenantovi Microsoft Entra: Správce cloudových aplikací nebo Správce aplikací.

- Certifikát webového serveru pro publikování služeb přes PROTOKOL HTTPS nebo při testování používejte výchozí certifikáty BIG-IP.

- Aplikaci Kerberos nebo přejděte na active-directory-wp.com a zjistěte, jak nakonfigurovat jednotné přihlašování se službou IIS ve Windows.

Metody konfigurace BIG-IP

Tento článek popisuje pokročilou konfiguraci, flexibilní implementaci SHA, která vytváří objekty konfigurace BIG-IP. Tento přístup můžete použít pro scénáře, které šablony konfigurace s asistencí nepokrývají.

Poznámka:

Nahraďte všechny ukázkové řetězce nebo hodnoty v tomto článku hodnotami pro vaše skutečné prostředí.

Registrace F5 BIG-IP v Microsoft Entra ID

Než BIG-IP může předat předběžné ověření do Microsoft Entra ID, zaregistrujte ho ve svém nájemci. Tento proces zahájí SSO mezi oběma entitami. Aplikace, kterou vytvoříte ze šablony galerie F5 BIG-IP, je partner důvěry, který představuje poskytovatele služby SAML pro publikovanou aplikaci BIG-IP.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

Přejděte na Identita>Aplikace>Podnikové aplikace>Všechny aplikace, a pak vyberte Nová aplikace.

Zobrazí se podokno Procházet galerii Microsoft Entra s dlaždicemi pro cloudové platformy, místní aplikace a doporučené aplikace. Aplikace v části Doporučené aplikace mají ikony, které označují, jestli podporují federované jednotné přihlašování a zřizování.

V galerii Azure vyhledejte F5 a vyberte integraci F5 BIG-IP APM Microsoft Entra ID.

Zadejte název nové aplikace pro rozpoznávání instance aplikace.

Vyberte Přidat/Vytvořit a přidejte ho k vašemu tenantovi.

Povolit jednotné přihlašování k F5 BIG-IP

Nakonfigurujte registraci BIG-IP tak, aby mohla zpracovávat SAML tokeny požadované BIG-IP APM.

- V části Spravovat v levé nabídce vyberte Jednotné přihlašování. Zobrazí se podokno Jednotného přihlašování .

- Na stránce Vybrat metodu jednotného přihlašování vyberte SAML. Výběrem možnosti Ne, uložím později přeskočíte výzvu.

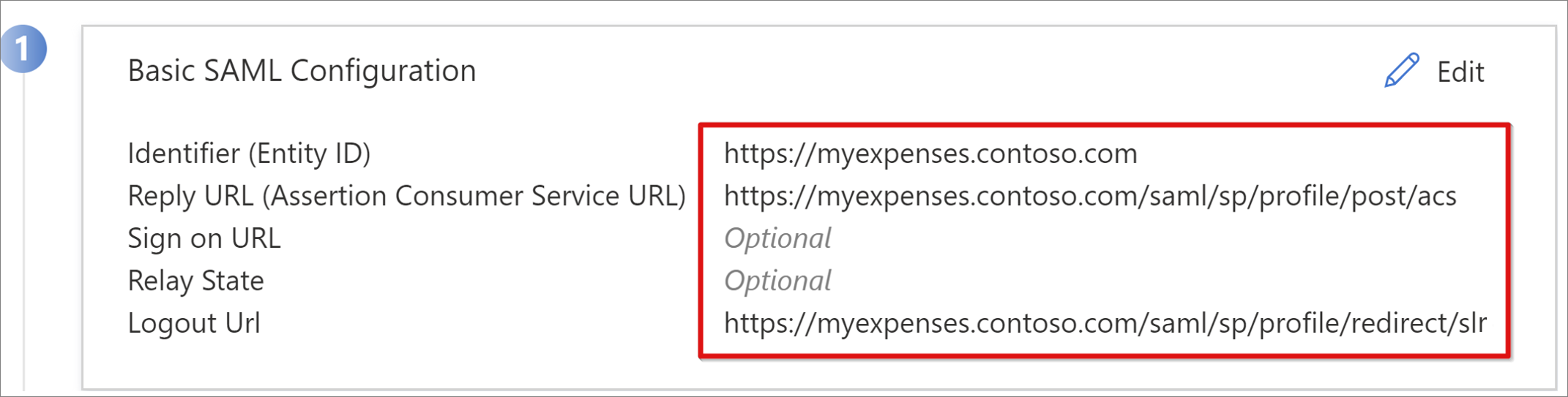

- V podokně Nastavení jednotného přihlašování pomocí SAML vyberte ikonu pera a upravte základní konfiguraci SAML.

- Nahraďte předdefinovanou hodnotu identifikátoru úplnou adresou URL publikované aplikace BIG-IP.

- Nahraďte hodnotu adresy URL odpovědi, ale zachovejte cestu pro koncový bod SAML SP aplikace.

Poznámka:

V této konfiguraci funguje tok SAML v režimu spuštěném zprostředkovatelem identity. Microsoft Entra ID vydá SAML tvrzení před přesměrováním uživatele na koncový bod BIG-IP pro aplikaci.

Pokud chcete použít režim iniciovaný SP, zadejte adresu URL aplikace v přihlašovací URL.

Jako adresu URL pro odhlášení zadejte koncový bod SLO (Big-IP APM Single Logout) předcházený hlavičkou hostitele služby, která je publikována. Tato akce zajistí, že relace uživatele BIG-IP APM skončí poté, co se uživatel odhlásí z Microsoft Entra ID.

Poznámka:

Z operačního systému řízení provozu BIG-IP (TMOS) v16 se koncový bod SLO SAML změnil na /saml/sp/profile/redirect/slo.

- Než konfiguraci SAML zavřete, vyberte Uložit.

- Přeskočte výzvu testu SSO.

- Poznamenejte si vlastnosti oddílu Atributy a deklarace identity uživatele. Microsoft Entra ID přiděluje uživatelům atributy pro ověřování na BIG-IP APM a jednotné přihlašování k back-endové aplikaci.

- Pokud chcete soubor XML federačních metadat uložit do počítače, vyberte v podokně Podpisový certifikát SAML možnost Stáhnout.

Poznámka:

Podpisové certifikáty SAML, které vytvoří Microsoft Entra ID, mají životnost tři roky. Další informace najdete v tématu Spravované certifikáty pro federované jednotné přihlašování.

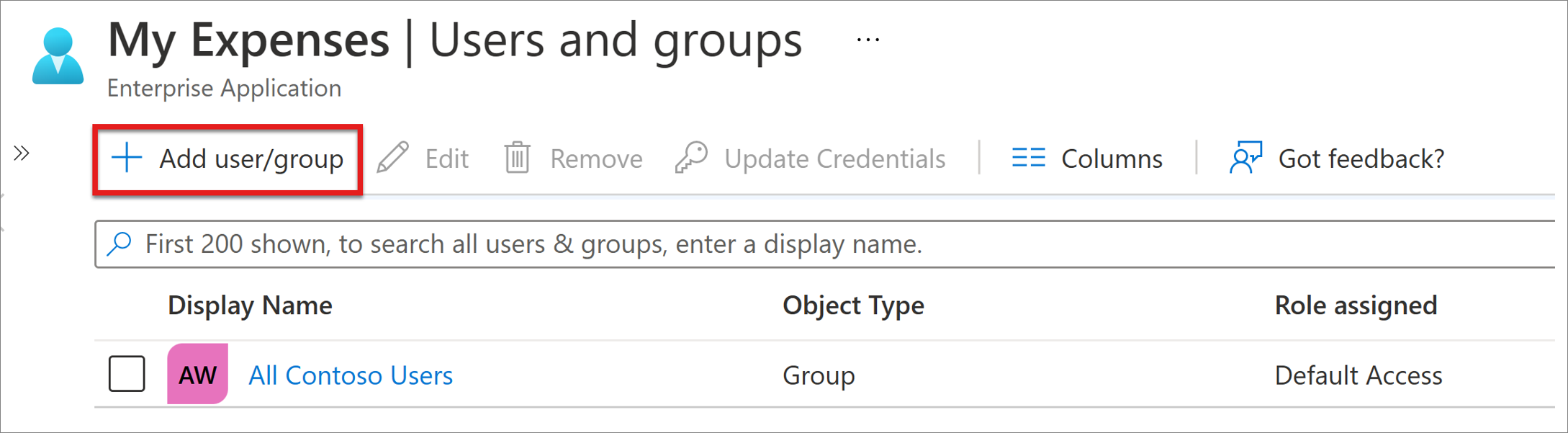

Udělení přístupu uživatelům a skupinám

Ve výchozím nastavení Microsoft Entra ID vydává tokeny pro uživatele s uděleným přístupem k aplikaci. Udělení přístupu uživatelům a skupinám k aplikaci:

V podokně přehledu aplikace F5 BIG-IP vyberte Přiřadit uživatele a skupiny.

Vyberte + Přidat uživatele nebo skupinu.

Vyberte uživatele a skupiny a pak vyberte Přiřadit.

Konfigurace omezeného delegování kerberos služby Active Directory

Aby služba BIG-IP APM prováděla jednotné přihlašování k back-endové aplikaci jménem uživatelů, nakonfigurujte KCD v cílové doméně Active Directory (AD). Delegování ověřování vyžaduje zřízení APM BIG-IP s účtem doménové služby.

V tomto scénáři je aplikace hostovaná na serveru APP-VM-01 a běží v kontextu účtu služby s názvem web_svc_account, nikoli identita počítače. Delegující účet služby přiřazený k APM je F5-BIG-IP.

Vytvoření delegačního účtu BIG-IP APM

BIG-IP nepodporuje skupinové účty spravované služby (gMSA), proto pro účet služby APM vytvořte standardní uživatelský účet.

Zadejte následující příkaz PowerShellu. Nahraďte hodnoty UserPrincipalName a SamAccountName hodnotami prostředí. Pro lepší zabezpečení použijte vyhrazený hlavní název služby (SPN), který odpovídá hlavičce hostitele aplikace.

New-ADUser -Name "F5 BIG-IP Delegation Account" UserPrincipalName $HOST_SPN SamAccountName "f5-big-ip" -PasswordNeverExpires $true Enabled $true -AccountPassword (Read-Host -AsSecureString "Account Password")HOST_SPN = host/f5-big-ip.contoso.com@contoso.com

Poznámka:

Při použití hostitele bude každá aplikace spuštěná na hostiteli delegovat účet, zatímco při použití protokolu HTTPS umožní pouze operace související s protokolem HTTP.

Vytvořte hlavní název služby (SPN) pro účet služby APM, který se použije během delegování do účtu služby webové aplikace:

Set-AdUser -Identity f5-big-ip -ServicePrincipalNames @Add="host/f5-big-ip.contoso.com"}Poznámka:

Je povinné zahrnout hostitele nebo část ve formátu UserPrincipleName (host/name.domain@domain) nebo ServicePrincipleName (host/name.domain).

Než zadáte cílový hlavní název služby (SPN), zobrazte jeho konfiguraci SPN. Ujistěte se, že je SPN uveden u účtu služby APM. Účet služby APM deleguje pro webovou aplikaci:

Ověřte, že vaše webová aplikace běží v kontextu počítače nebo ve vyhrazeném účtu služby.

V kontextu počítače použijte následující příkaz pro dotaz na objekt účtu ve službě Active Directory pro zobrazení jeho definovaných SPN. Nahraďte <name_of_account> účtem pro vaše prostředí.

Get-ADComputer -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesPříklad: Get-ADUser -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Pro specifický účet služby použijte následující příkaz k dotazování se na objekt účtu ve službě Active Directory, abyste viděli jeho definované SPNs (hlavní názvy služeb). Nahraďte <name_of_account> účtem pro vaše prostředí.

Get-ADUser -identity <name_of_account> -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNamesPříklad použití: Get-ADComputer -identity f5-big-ip -properties ServicePrincipalNames | Select-Object -ExpandProperty ServicePrincipalNames

Pokud aplikace běžela v kontextu počítače, přidejte SPN (hlavní název služby) k objektu účtu počítače ve službě Active Directory:

Set-ADComputer -Identity APP-VM-01 -ServicePrincipalNames @{Add="http/myexpenses.contoso.com"}

U definovaných hlavních názvů služeb nastavte vztah důvěryhodnosti pro delegování účtu služby APM na danou službu. Konfigurace se liší v závislosti na topologii vaší instance BIG-IP adresy a aplikačního serveru.

Konfigurujte BIG-IP a cílovou aplikaci ve stejné doméně

Nastavte důvěryhodnost účtu služby APM pro delegování ověřování.

Get-ADUser -Identity f5-big-ip | Set-ADAccountControl -TrustedToAuthForDelegation $trueÚčet služby APM musí znát cílový hlavní název služby (SPN), ke kterému má oprávnění k delegaci. Nastavte cílový hlavní název služby (SPN) na účet služby běžící vaši webovou aplikaci.

Set-ADUser -Identity f5-big-ip -Add @{'msDS-AllowedToDelegateTo'=@('HTTP/myexpenses.contoso.com')}Poznámka:

Tyto úlohy můžete dokončit pomocí modulu snap-in konzoly MMC (Uživatelé a počítače služby Active Directory, konzoly MMC) na řadiči domény.

Konfigurace BIG-IP a cílové aplikace v různých doménách

V systému Windows Server 2012 a novějších používá KCD pro více domén omezené delegování založené na prostředcích (RBCD). Omezení služby se přenesou od správce domény na správce služeb. Toto delegování umožňuje správci back-endové služby povolit nebo odepřít jednotné přihlašování. Tato situace vytváří jiný přístup při delegování konfigurace, což je možné při použití PowerShellu nebo editoru rozhraní služby Active Directory (ADSI Edit).

K udělení delegace z BIG-IP můžete použít vlastnost PrincipalsAllowedToDelegateToAccount aplikačního servisního účtu (počítač nebo vyhrazený servisní účet). V tomto scénáři použijte následující příkaz PowerShellu na řadiči domény (Windows Server 2012 R2 nebo novější) ve stejné doméně jako aplikace.

Použijte hlavní název služby (SPN) definovaný pro účet služby webové aplikace. Pro lepší zabezpečení použijte vyhrazený hlavní název služby ( SPN), který odpovídá hlavičce hostitele aplikace. Například protože hlavička hostitele webové aplikace v tomto příkladu je myexpenses.contoso.com, přidejte http/myexpenses.contoso.com do objektu účtu aplikační služby ve službě Active Directory (AD):

Set-AdUser -Identity web_svc_account -ServicePrincipalNames @{Add="http/myexpenses.contoso.com"}

Pro následující příkazy si všimněte kontextu.

Pokud služba web_svc_account běží v kontextu uživatelského účtu, použijte tyto příkazy:

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

Set-ADUser -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-ADUser web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Pokud služba web_svc_account běží v kontextu účtu počítače, použijte tyto příkazy:

$big-ip= Get-ADComputer -Identity f5-big-ip -server dc.contoso.com

Set-ADComputer -Identity web_svc_account -PrincipalsAllowedToDelegateToAccount

$big-ip Get-ADComputer web_svc_account -Properties PrincipalsAllowedToDelegateToAccount

Další informace najdete v tématu Omezené delegování protokolu Kerberos napříč doménami.

Pokročilá konfigurace BIG-IP

V následující části pokračujte v nastavování konfigurací BIG-IP.

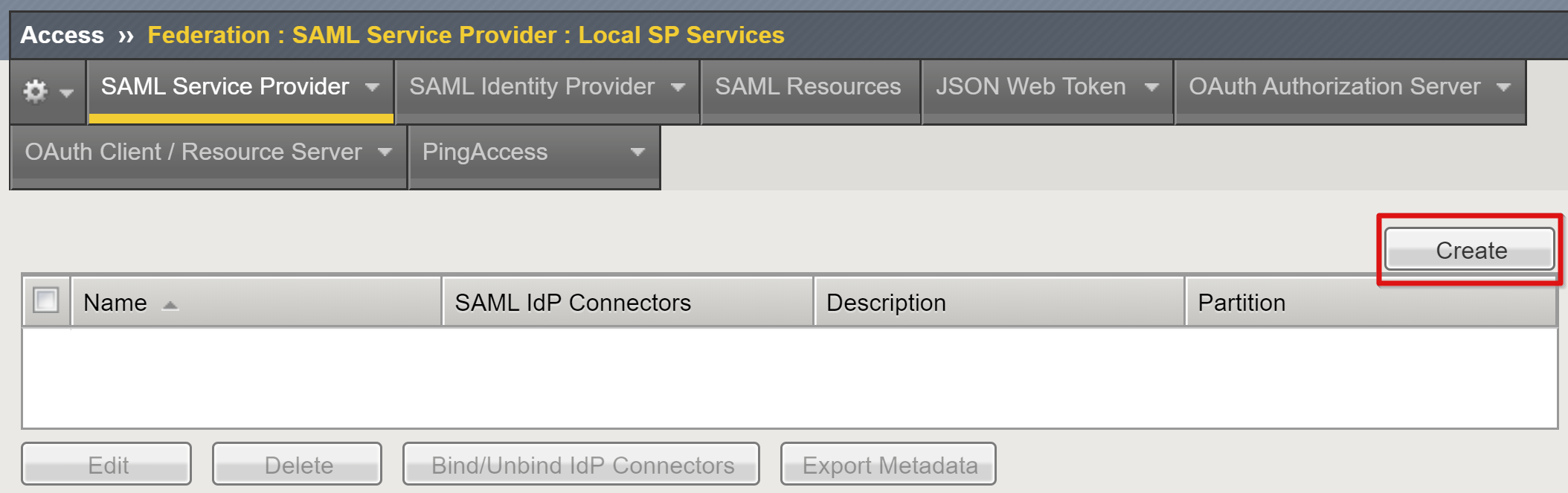

Konfigurace nastavení poskytovatele služeb SAML

Nastavení poskytovatele služby SAML definují vlastnosti SAML SP, které APM používá k překrytí starší verze aplikace pomocí předběžného ověření SAML. Chcete-li je nakonfigurovat:

Z prohlížeče se přihlaste ke konzole pro správu F5 BIG-IP.

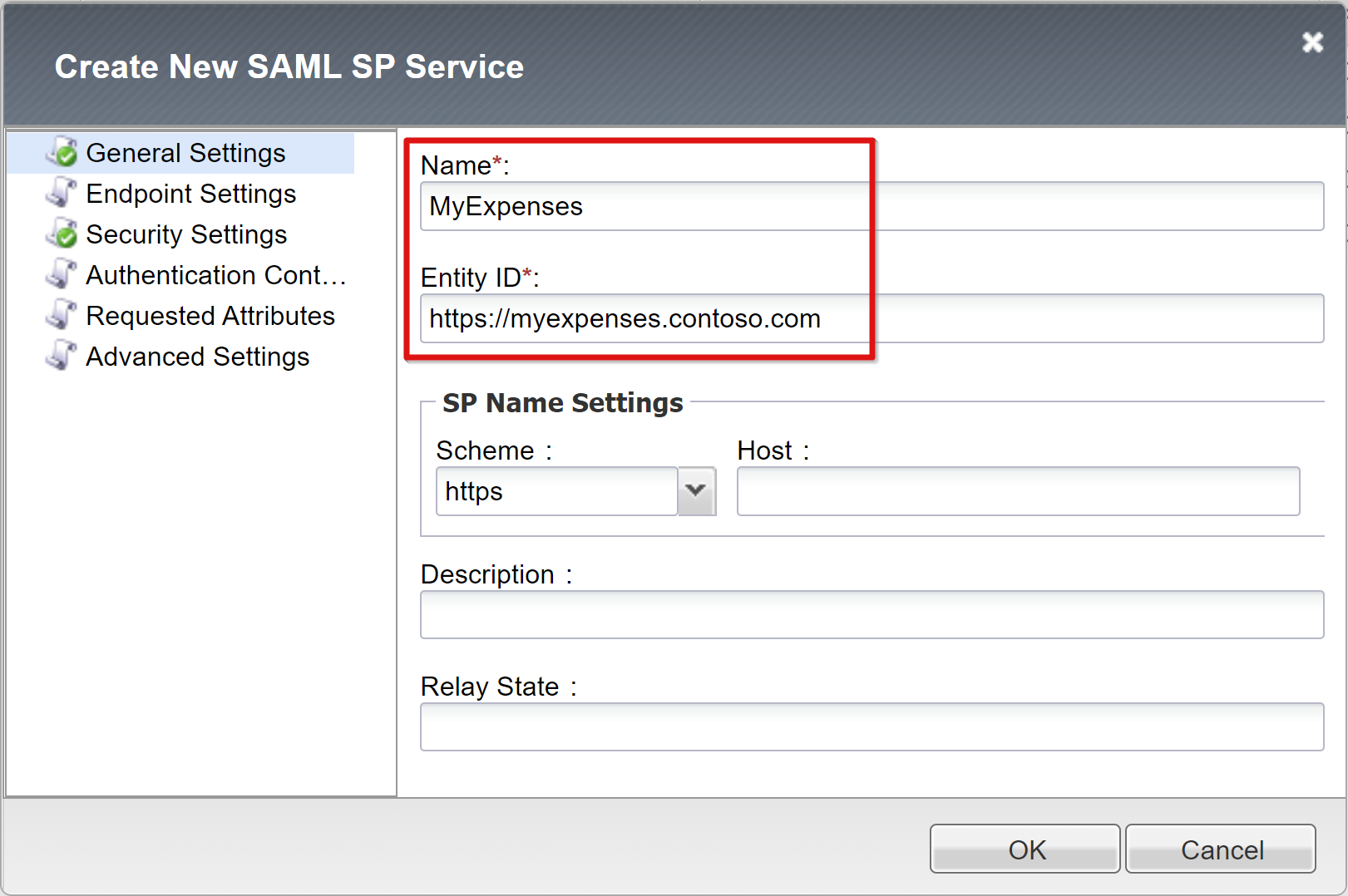

Vyberte Přístup>Federaci>poskytovatele Služeb SAML>místní služby poskytovatele služeb (SP)>Vytvořit.

Zadejte hodnoty Name a Entity ID, které jste uložili při konfiguraci jednotného přihlašování pro Microsoft Entra ID.

Pokud je ID entity SAML přesnou shodou s adresou URL publikované aplikace, můžete přeskočit nastavení názvu SP. Pokud je například ID entity urn:myexpenses:contosoonline, hodnota scheme je https; hodnota hostitele je myexpenses.contoso.com. Pokud je ID entity "https://myexpenses.contoso.com", tyto informace nemusíte zadávat.

Konfigurace externího konektoru zprostředkovatele identity

Konektor SAML IdP definuje nastavení pro to, aby BIG-IP APM důvěřoval Microsoft Entra ID jako svému poskytovateli identity SAML. Tato nastavení mapují SAML SP na SAML IdP a navazují důvěru v rámci federace mezi APM a Microsoft Entra ID. Konfigurace konektoru:

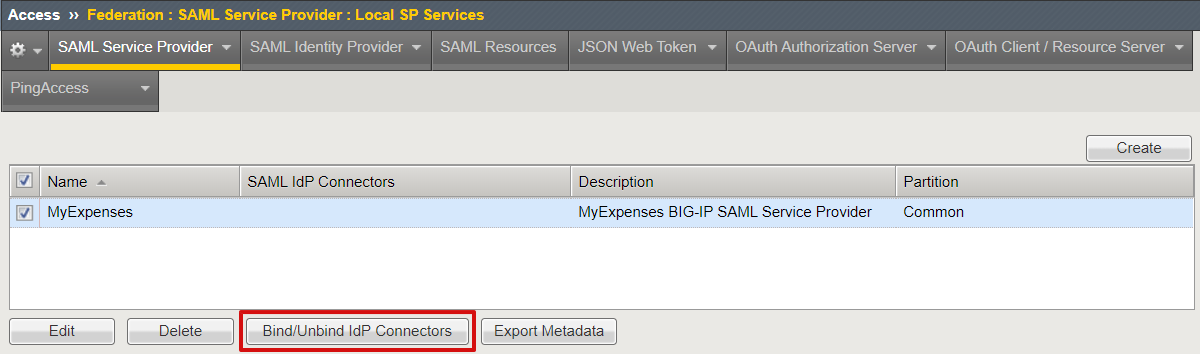

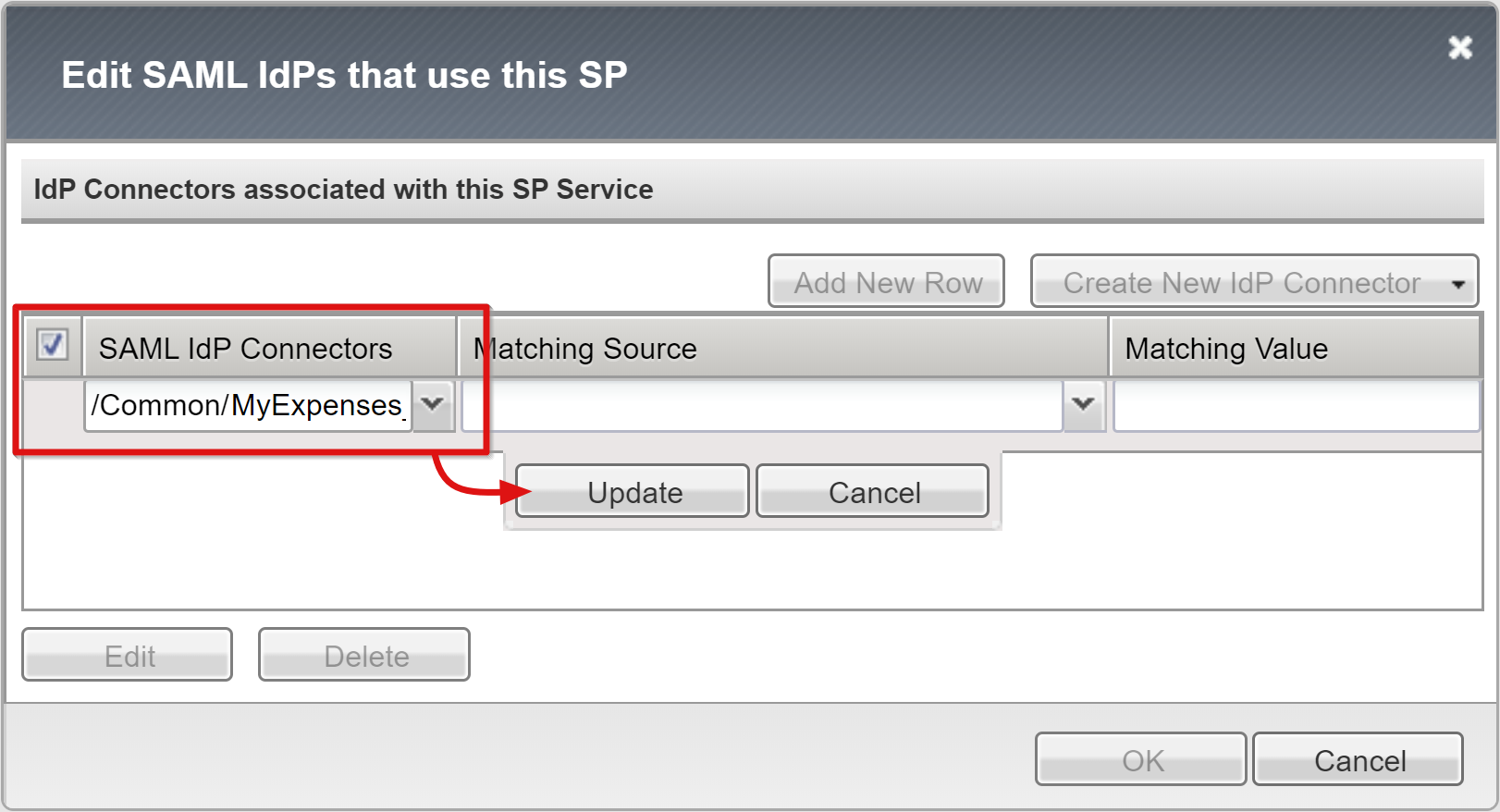

Posuňte se dolů a vyberte nový objekt SAML SP, a poté vyberte Připojit/Odpojit konektory IdP.

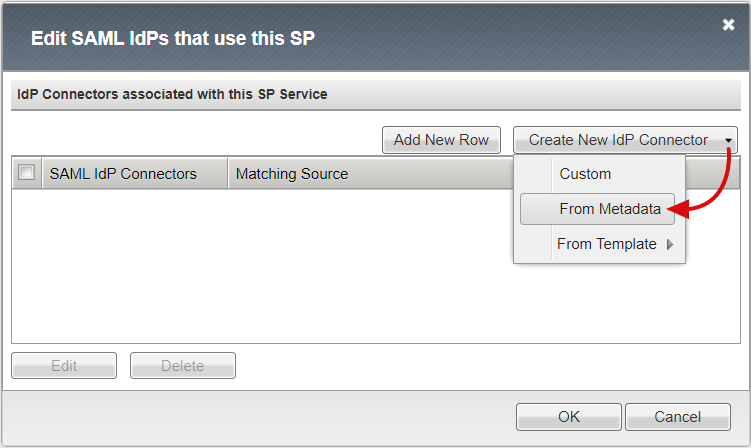

Vyberte Vytvořit nový konektor IdP>z metadat.

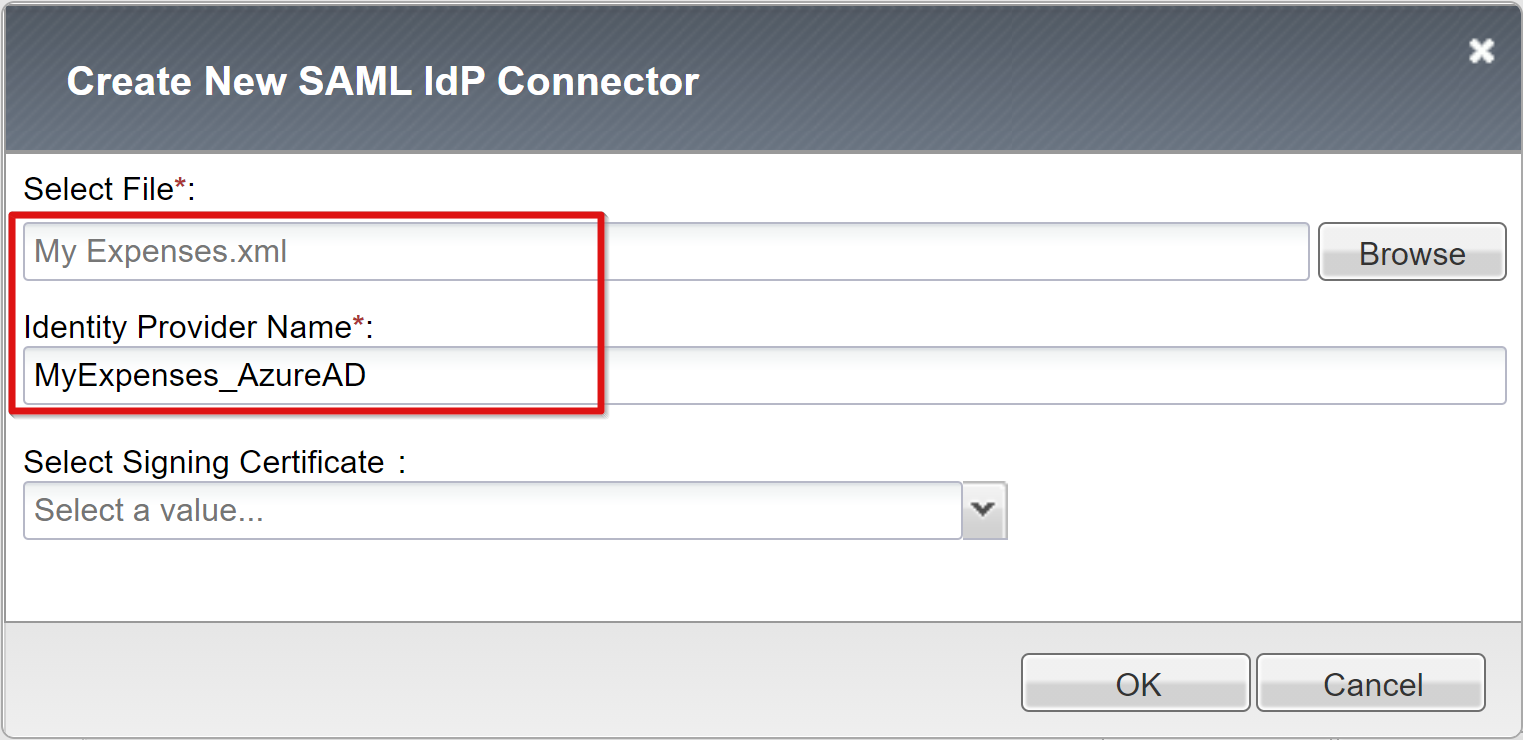

Přejděte do souboru XML federačních metadat, který jste stáhli, a zadejte název zprostředkovatele identity pro objekt APM, který představuje externí zprostředkovatele identity SAML. Následující příklad ukazuje MyExpenses_AzureAD.

Vyberte Přidat nový řádek a zvolte novou hodnotu konektorů SAML IdP a pak vyberte Aktualizovat.

Vyberte OK.

Konfigurace Kerberos SSO

Vytvořte objekt jednotného přihlašování APM pro jednotné přihlašování KCD k back-endovým aplikacím. Použijte účet delegování APM, který jste vytvořili.

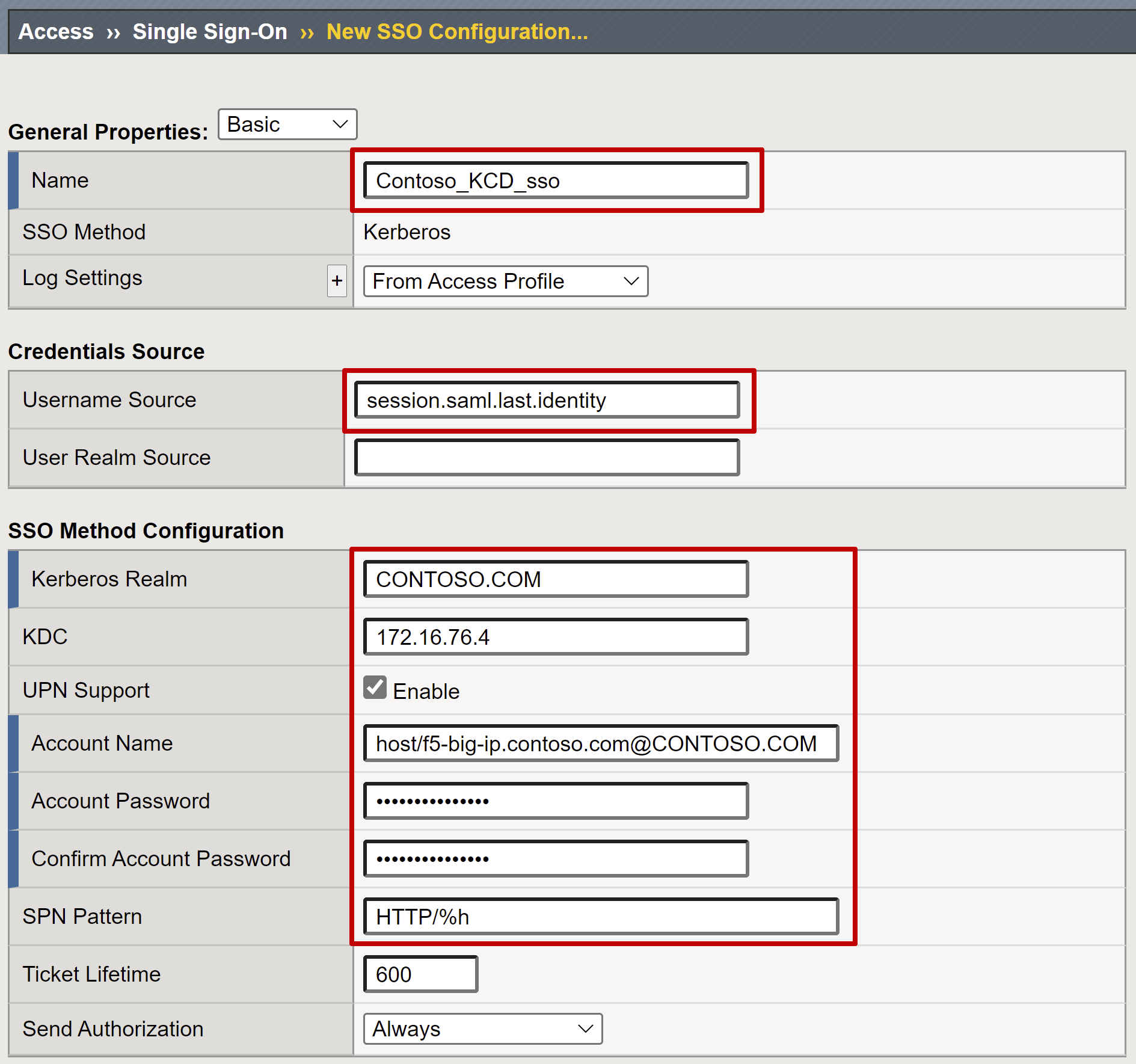

- Vyberte přístup>jednotné přihlášení>Kerberos>vytvořit a zadejte následující informace:

Název: Po jeho vytvoření můžou ostatní publikované aplikace používat objekt APM jednotného přihlašování Kerberos. Například použijte Contoso_KCD_sso pro více publikovaných aplikací pro doménu Contoso. Pro jednu aplikaci použijte MyExpenses_KCD_sso.

Zdroj uživatelského jména: Zadejte zdroj ID uživatele. Jako zdroj použijte proměnnou relace APM. Použití session.saml.last.identity se doporučuje, protože obsahuje ID přihlášeného uživatele z deklarace identity Microsoft Entra.

Zdroj sféry uživatele: Vyžaduje se, když se doména uživatele liší od sféry Kerberos pro KCD. Pokud jsou uživatelé v samostatné důvěryhodné doméně, informujte APM zadáním proměnné relace s přihlášenou uživatelskou doménou. Příkladem je session.saml.last.attr.name.domain. Tuto akci provedete ve scénářích, kdy je hlavní název uživatele (UPN) založený na alternativní příponě.

Doména Kerberos: Sufix uživatelské domény velkými písmeny

KDC: IP adresa řadiče domény. Nebo zadejte plně kvalifikovaný název domény, pokud je DNS nakonfigurovaný a efektivní.

Podpora UPN: Toto políčko zaškrtněte, pokud je zdroj uživatelského jména ve formátu UPN, například proměnná session.saml.last.identity.

Název účtu a heslo účtu: Přihlašovací údaje účtu služby APM k provádění KCD

Vzor hlavního názvu služby( SPN): Pokud používáte http/%h, APM použije hlavičku hostitele požadavku klienta k sestavení hlavního názvu služby( SPN), pro který požaduje token Kerberos.

Odeslat autorizaci: Zakažte tuto možnost pro aplikace, které preferují vyjednávání ověřování, místo přijetí tokenu Kerberos v prvním požadavku (například Tomcat).

KDC můžete nechat nedefinovaný, pokud se sféra uživatele liší od sféry back-endového serveru. Toto pravidlo platí pro scénáře vícedoménové sféry. Pokud necháte službu KDC nedefinovanou, služba BIG-IP se pokusí zjistit sféru protokolu Kerberos prostřednictvím vyhledávání záznamů SRV DNS pro doménu back-endového serveru. Očekává, že název domény bude stejný jako jméno oblasti. Pokud se název domény liší, zadejte ho do souboru /etc/krb5.conf.

Zpracování Kerberos SSO je rychlejší, když IP adresa specifikuje KDC. Zpracování Kerberos SSO je pomalejší, pokud název hostitele určuje KDC. Kvůli většímu počtu dotazů DNS je zpracování pomalejší v případě, že není definováno KDC. Před přesunem konceptu testování do produkčního prostředí se ujistěte, že dns funguje optimálně.

Poznámka:

Pokud jsou back-endové servery v několika sférách, vytvořte pro každou sféru samostatný objekt konfigurace jednotného přihlašování.

Hlavičky můžete vložit jako součást SSO požadavku do backendové aplikace. Změňte nastavení Obecné vlastnosti z Basic na Pokročilé.

Další informace o konfiguraci APM pro KCD jednotné přihlašování najdete v článku F5 K17976428: Přehled omezeného delegování protokolu Kerberos.

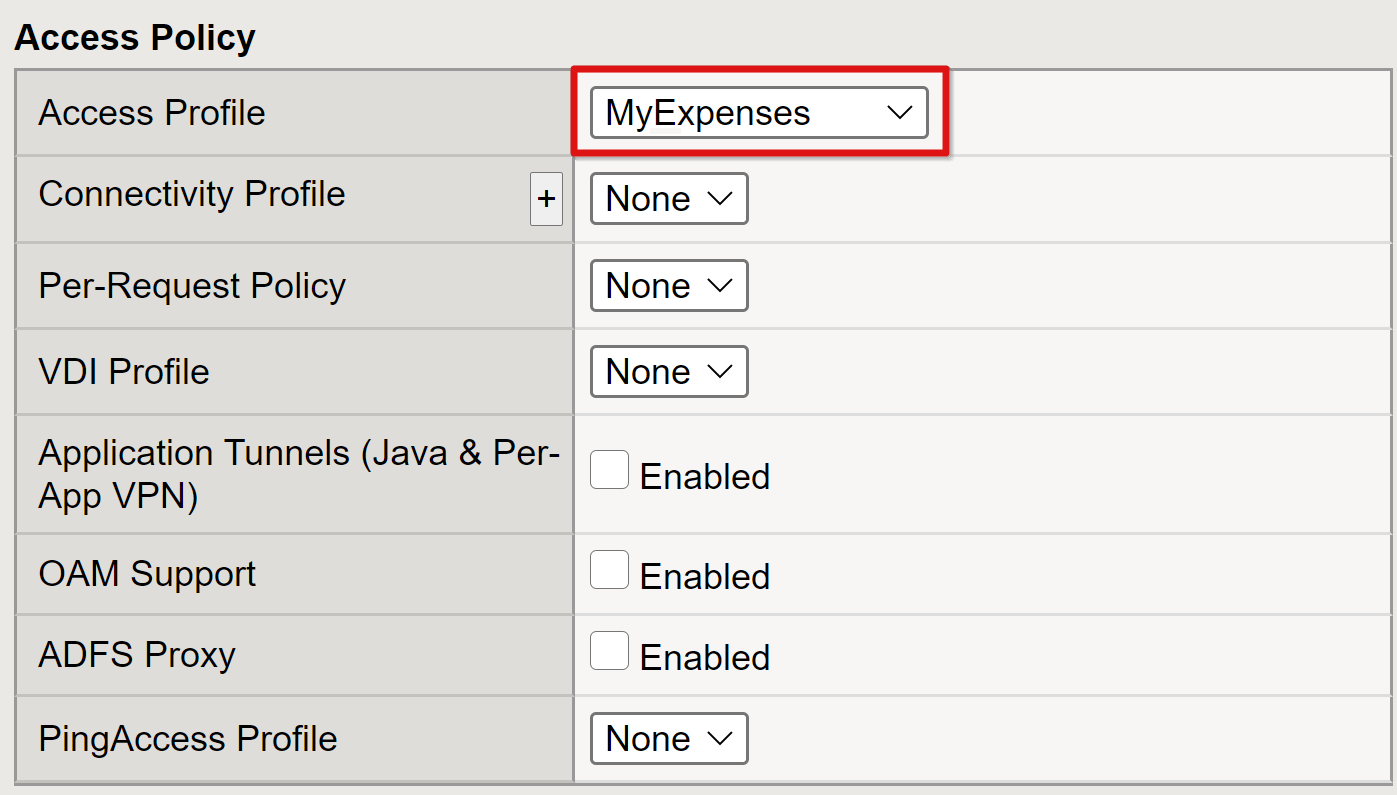

Konfigurace přístupového profilu

Profil přístupu vytvoří vazbu prvků APM, které spravují přístup k virtuálním serverům BIG-IP. Mezi tyto prvky patří zásady přístupu, konfigurace jednotného přihlašování a nastavení uživatelského rozhraní.

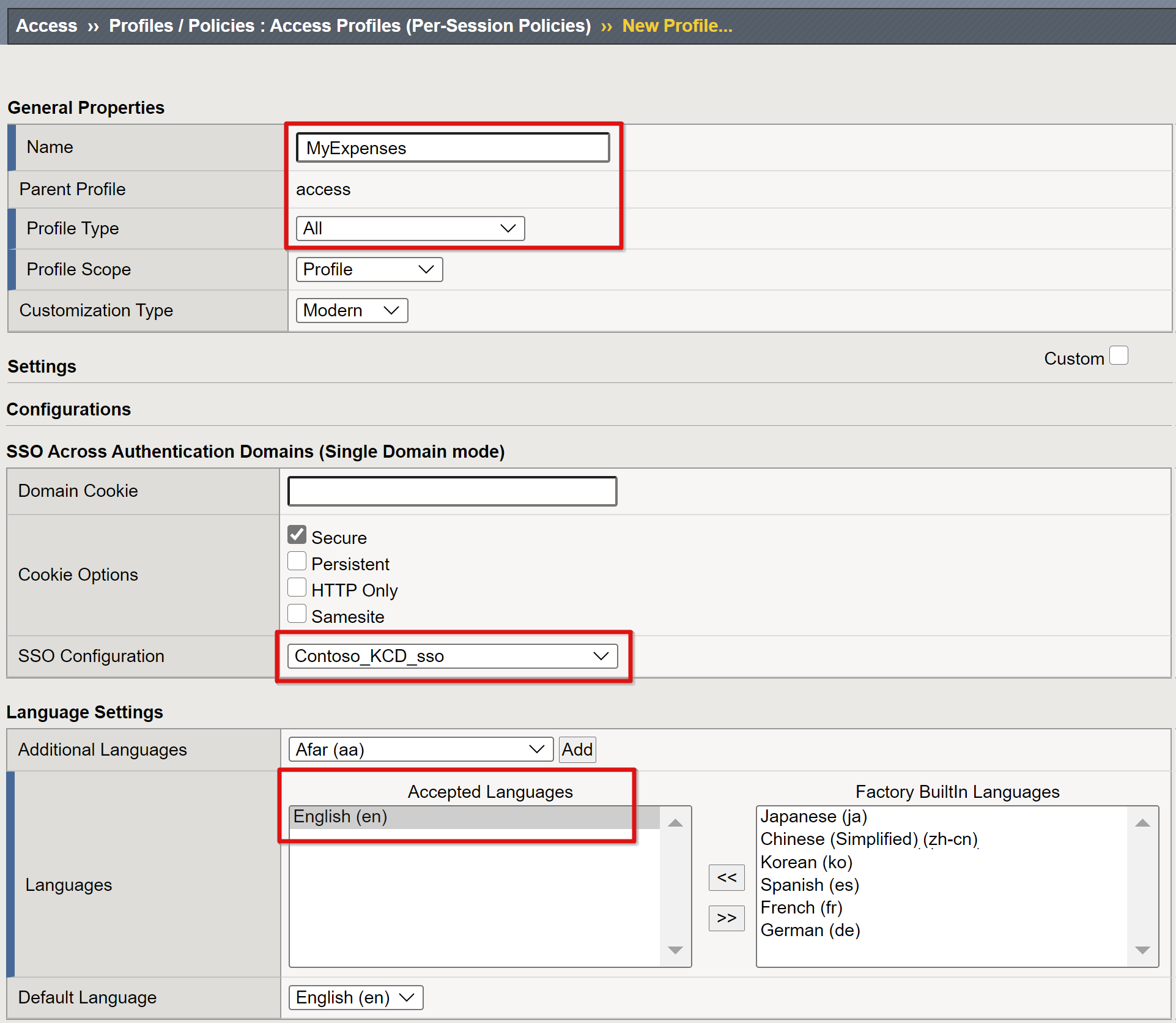

Vyberte Profily přístupu>/ Zásady>Profily pro přístup (zásady pro každou relaci)>Vytvořte a zadejte následující vlastnosti:

Název: Zadejte například MyExpenses.

Typ profilu: Vybrat vše

Konfigurace jednotného přihlašování: Vyberte objekt konfigurace jednotného přihlašování KCD, který jste vytvořili.

Přijaté jazyky: Přidání aspoň jednoho jazyka

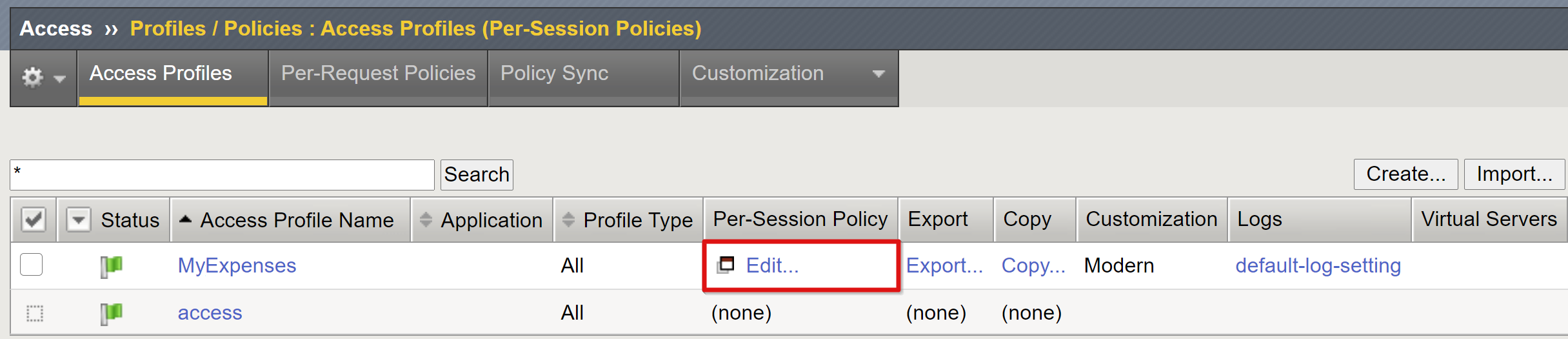

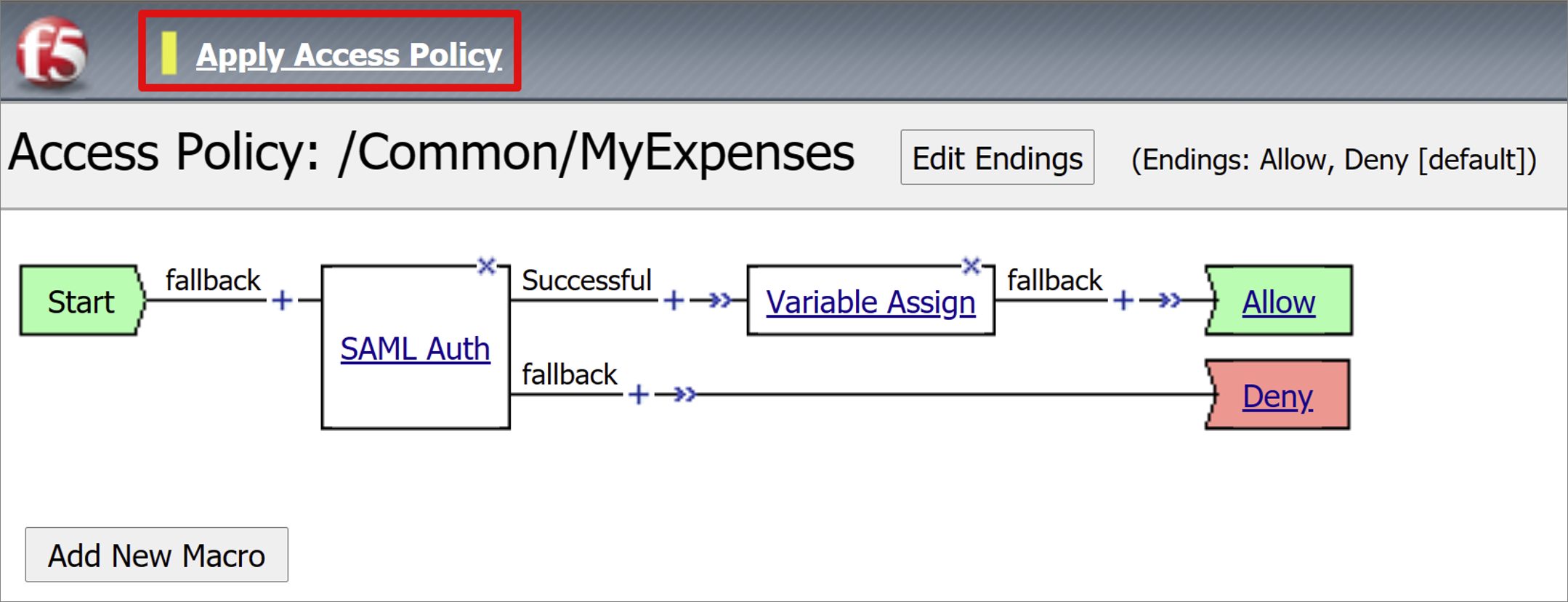

U profilu relace, který jste vytvořili, vyberte Upravit.

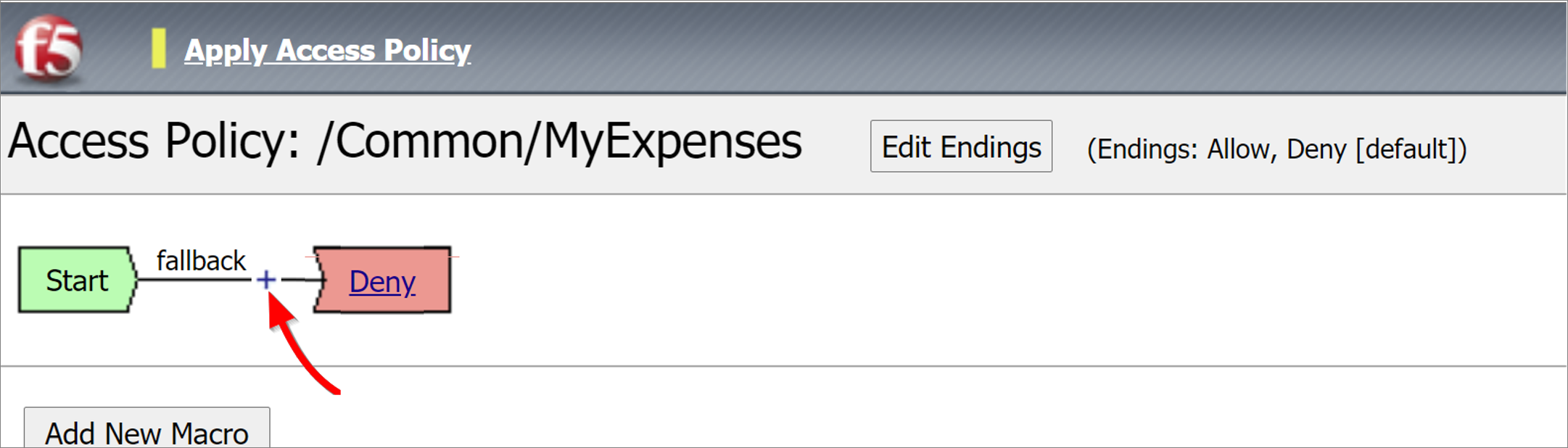

Otevře se editor zásad vizuálu. Vyberte znaménko plus vedle náhradní položky.

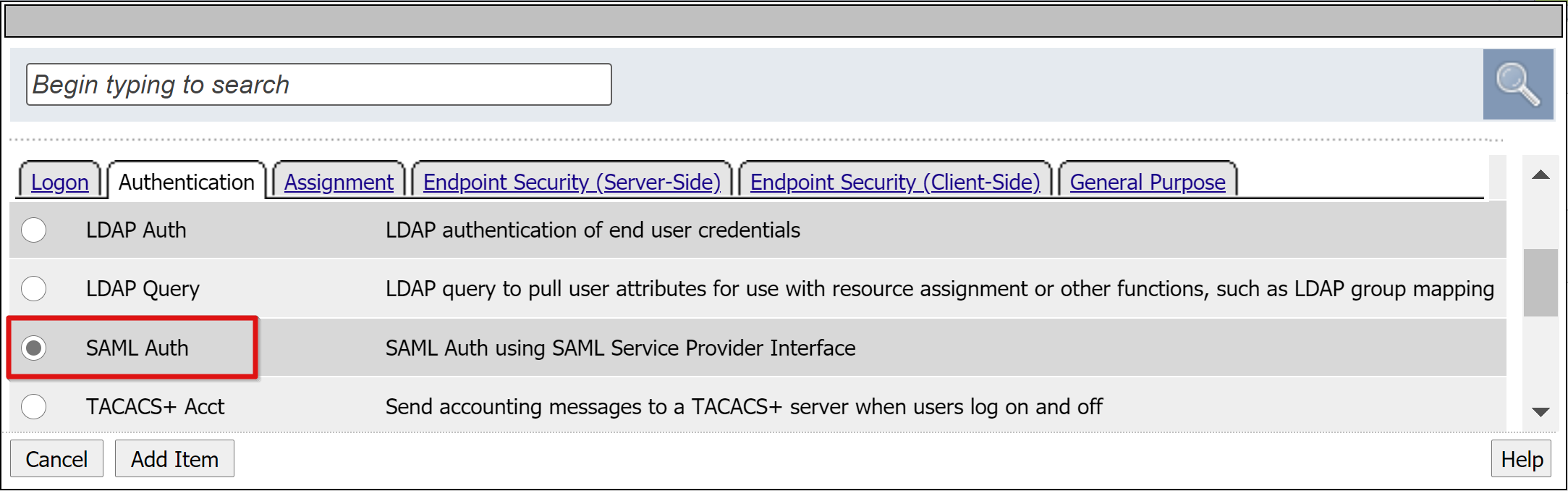

V dialogovém okně vyberte Ověřování>SAML Auth>Přidat položku.

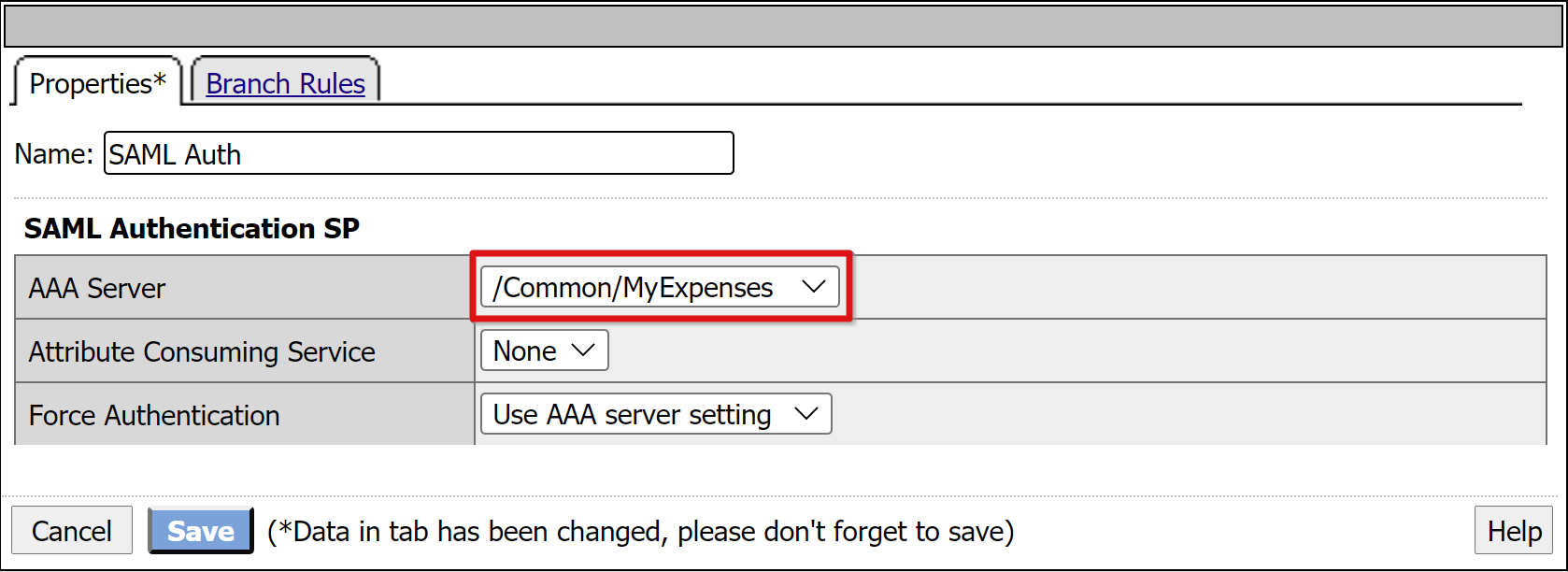

V konfiguraci SP ověřování SAML nastavte možnost AAA Server na použití objektu SAML SP, který jste vytvořili.

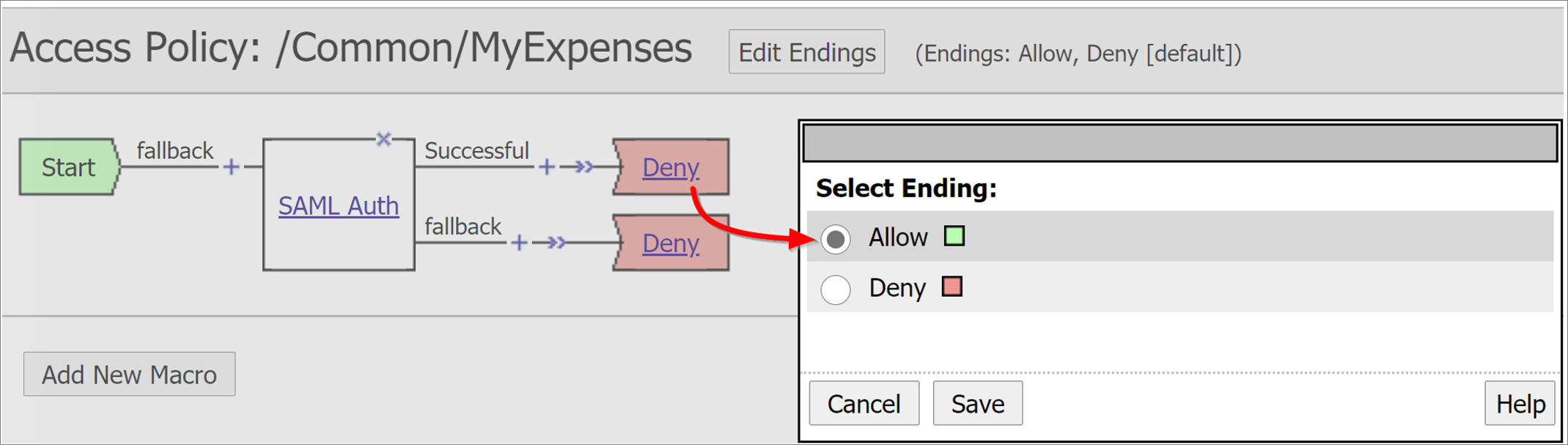

Chcete-li změnit větev Úspěšnou na Povolit, vyberte odkaz v horním políčku Odepřít.

Zvolte Uložit.

Konfigurace mapování atributů

Přestože je to volitelné, můžete přidat konfiguraci LogonID_Mapping, která umožní, aby seznam aktivních relací BIG-IP zobrazoval UPN přihlášeného uživatele místo čísla relace. Tyto informace jsou užitečné pro analýzu protokolů nebo řešení potíží.

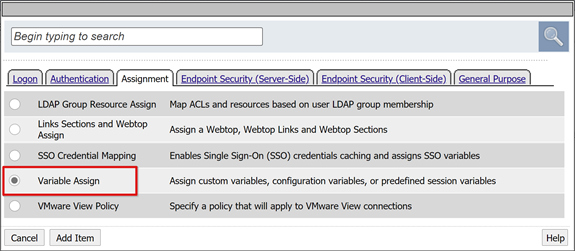

Pro větev 'SAML Auth Successful' vyberte znaménko plus.

V dialogovém okně vyberte Přiřazení>Přiřadit proměnnou>Přidat položku.

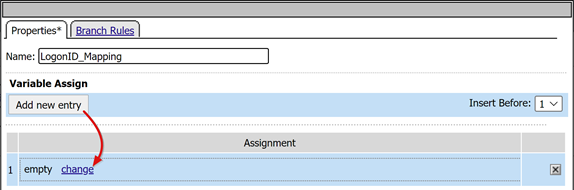

Zadejte Název.

V podokně Přiřazení proměnné vyberte Přidat novou položku>změnit. Následující příklad ukazuje LogonID_Mapping v poli Název.

Nastavte obě proměnné:

- Vlastní proměnná: Zadejte session.logon.last.username

- Proměnná relace: Zadejte session.saml.last.identity

Vyberte Dokončeno>Uložit.

Vyberte terminál Odepřít ve větvi Úspěšné zásad přístupu. Změňte ho na Povolit.

Zvolte Uložit.

Vyberte Použít zásadu řízení přístupu a zavřete editor.

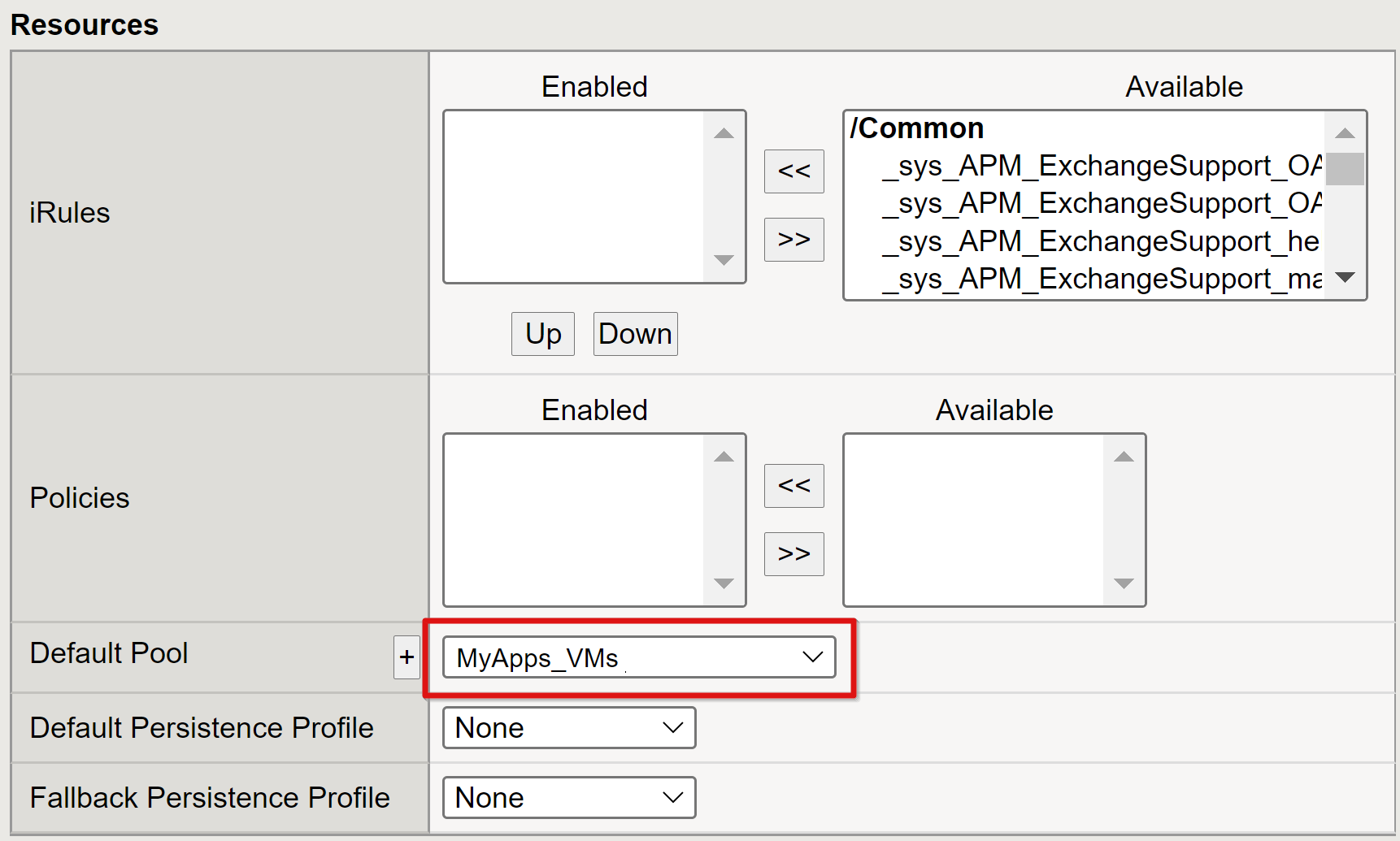

Konfigurace back-endového fondu

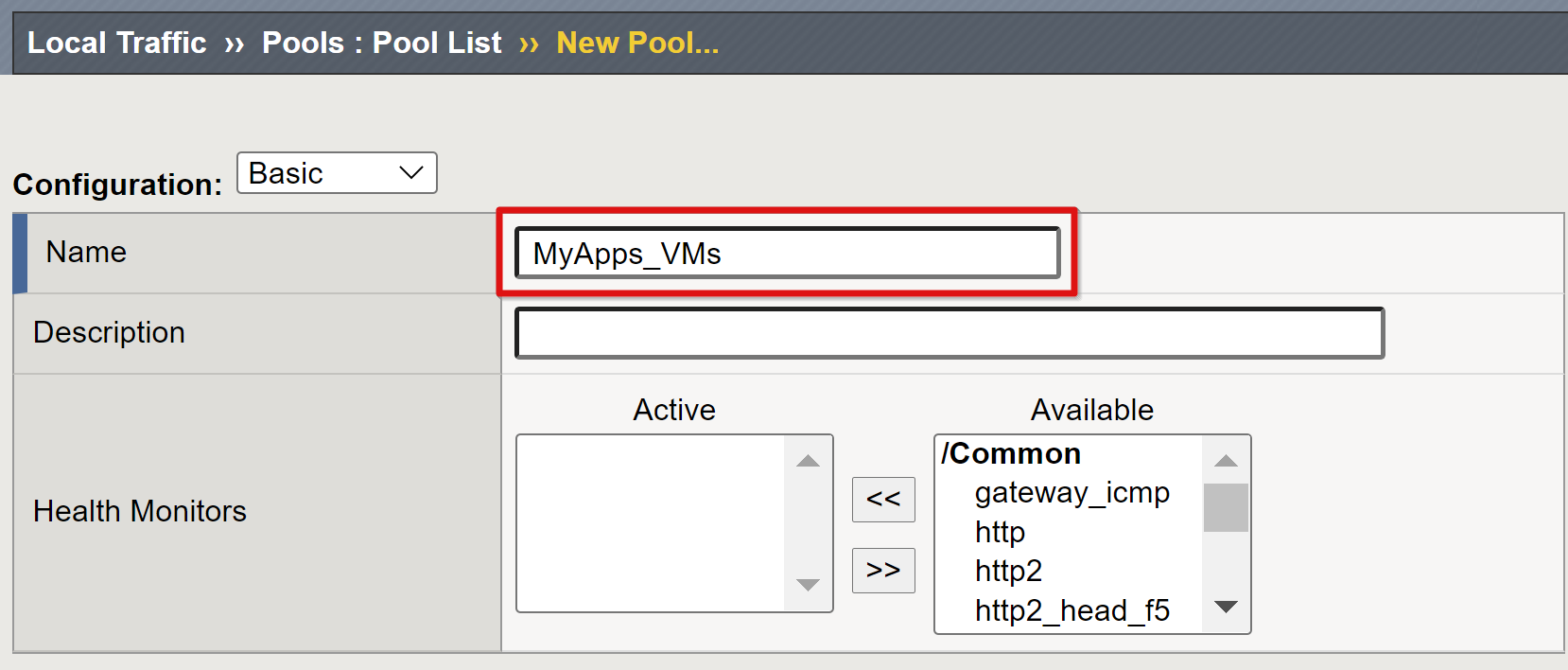

Aby služba BIG-IP přesměrovává klientský provoz přesně, vytvořte objekt uzlu BIG-IP, který představuje back-endový server hostující vaši aplikaci. Tento uzel pak umístěte do fondu serverů BIG-IP.

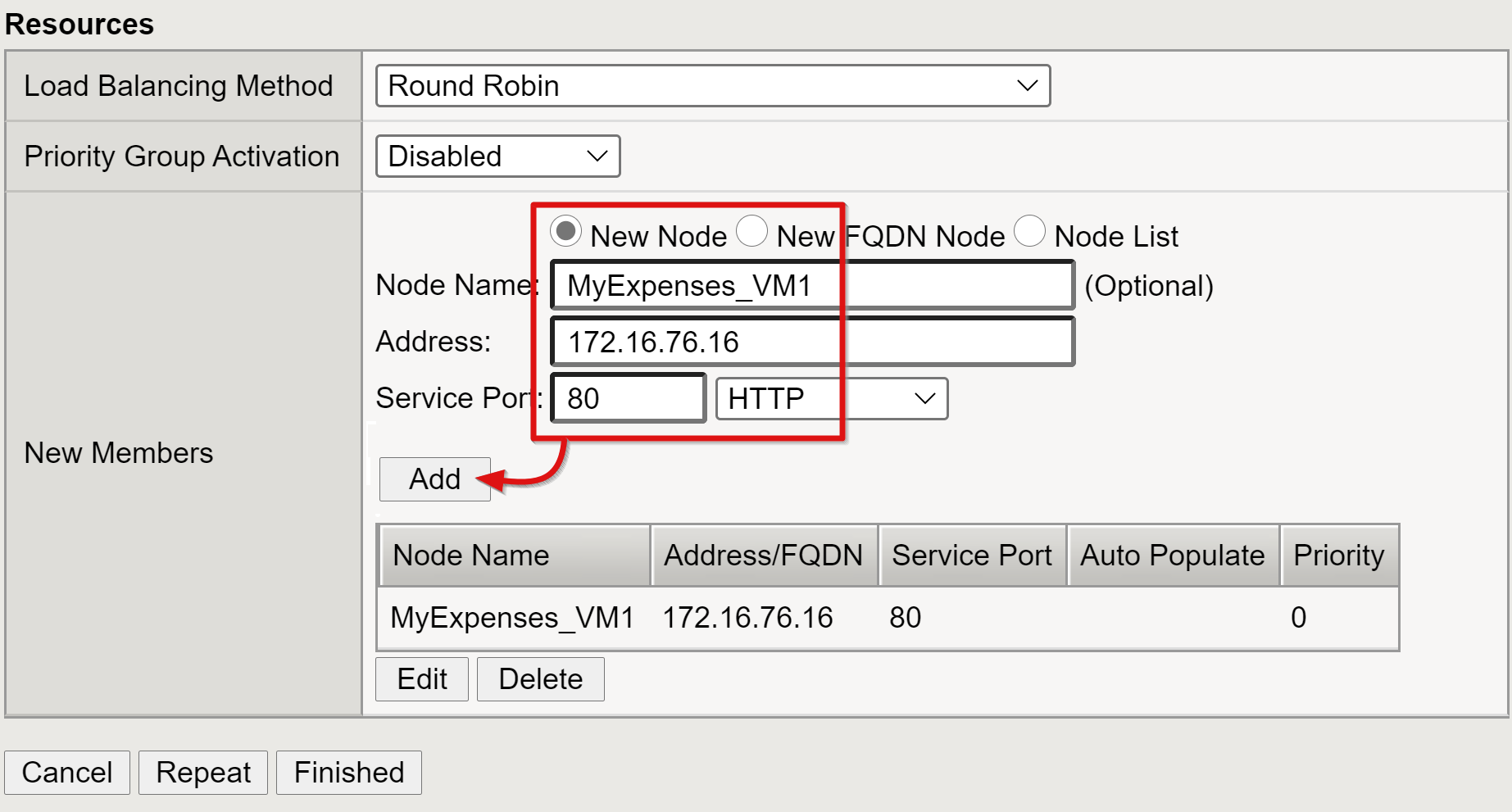

Vyberte Místní provoz>Fondy>Seznam fondů>Vytvořit a zadejte název objektu fondu serveru. Zadejte například MyApps_VMs.

Přidejte objekt člena fondu s následujícími podrobnostmi o zdroji:

- Název uzlu: Zobrazovaný název serveru, který je hostitelem back-endové webové aplikace

- Adresa: IP adresa serveru hostujícího aplikaci

- Port služby: Port HTTP/S, na který aplikace naslouchá

Poznámka:

Tento článek se nezabývá dodatečnými nastaveními potřebnými pro monitory stavu. Viz K13397: Přehled formátování požadavků monitorování stavu HTTP pro systém DNS BIG-IP.

Konfigurace virtuálního serveru

Virtuální server je objekt roviny dat BIG-IP reprezentovaný virtuální IP adresou, která naslouchá klientským požadavkům na aplikaci. Přijatý provoz se zpracovává a vyhodnocuje vůči profilu přístupu APM přidruženému k virtuálnímu serveru před nasměrování podle zásad.

Konfigurace virtuálního serveru:

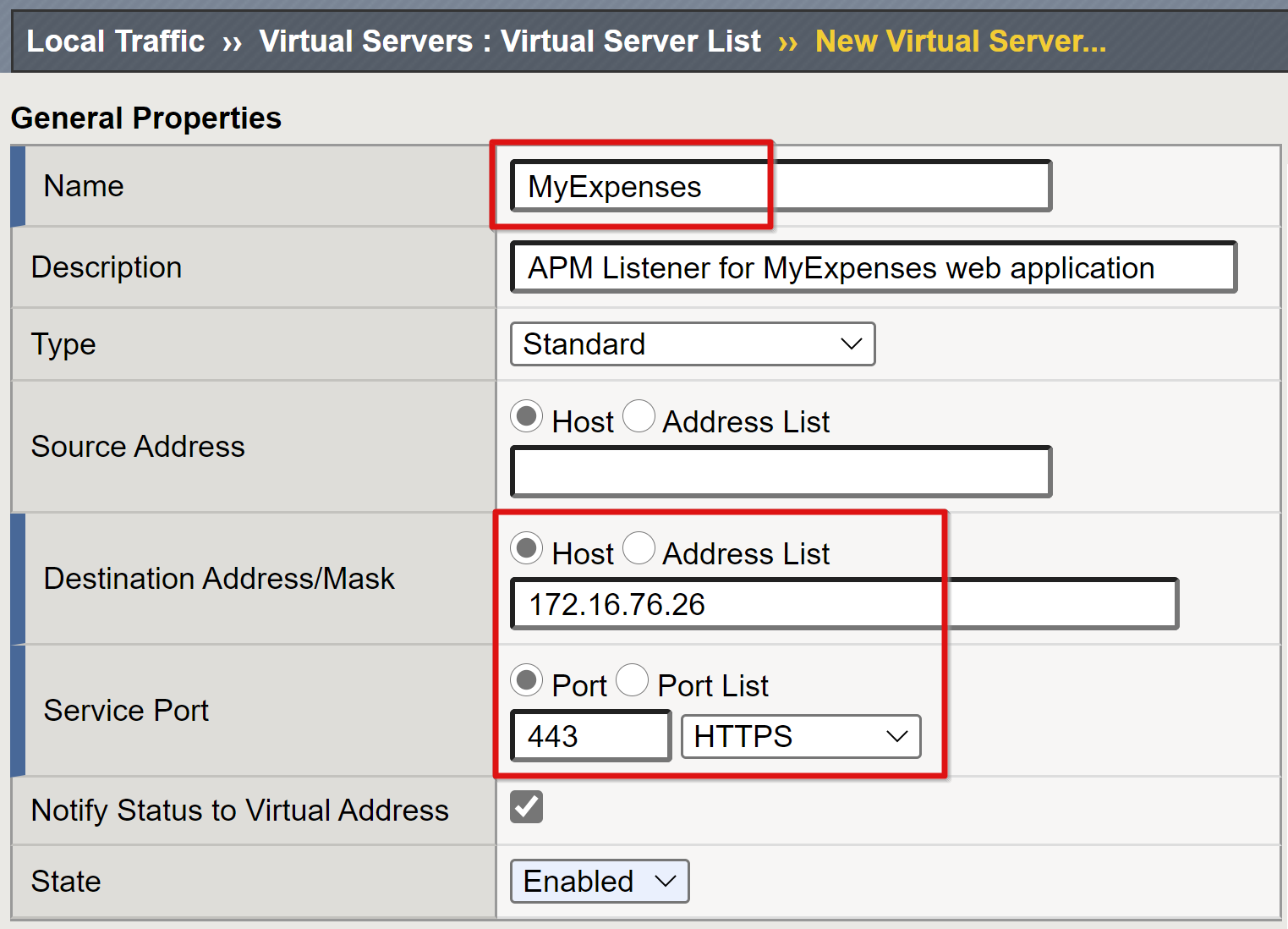

Vyberte Místní provoz>Virtuální servery>Seznam virtuálních serverů>Vytvořit.

Zadejte název a adresu IPv4/IPv6, která není přidělena objektu BIG-IP nebo zařízení v připojené síti. IP adresa je vyhrazená pro příjem síťového provozu klienta pro publikovanou backendovou aplikaci.

Nastavte port služby na 443.

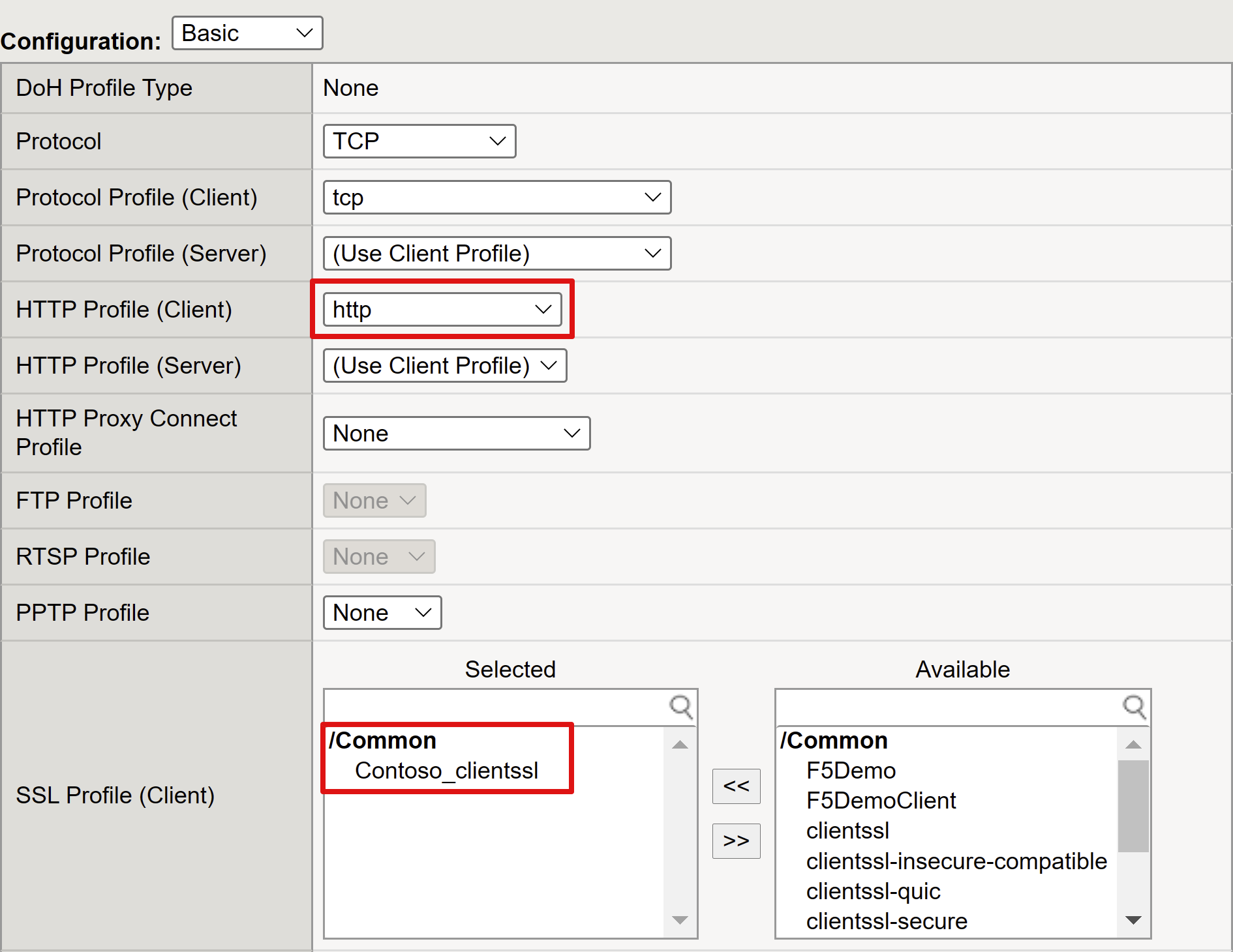

Nastavte profil HTTP (klient) na http.

Povolte virtuální server pro protokol TLS (Transport Layer Security), aby bylo možné publikovat služby přes PROTOKOL HTTPS.

Pro profil SSL (klient) vyberte profil, který jste vytvořili pro požadavky. Nebo použijte výchozí nastavení, pokud testujete.

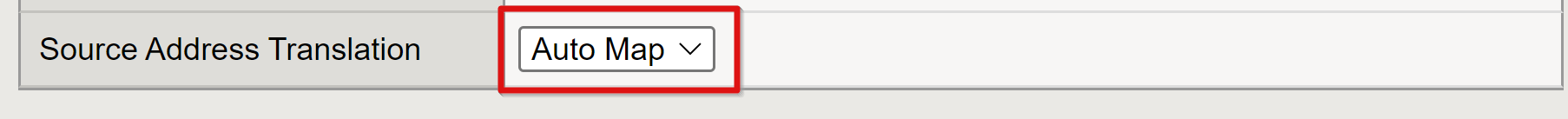

Změňte překlad zdrojové adresy na automatické mapování.

V části Zásady přístupu nastavte profil přístupu na základě profilu, který jste vytvořili. Tento výběr váže profil předběžného ověření SAML Microsoft Entra a zásadu KCD SSO k virtuálnímu serveru.

Nastavte výchozí fond tak, aby používal objekty back-endového fondu, které jste vytvořili v předchozí části.

Vyberte Dokončeno.

Konfigurace nastavení správy relací

Nastavení správy relací BIG-IP definují podmínky, pro které se relace uživatelů ukončí nebo smí pokračovat, omezení pro uživatele a IP adresy a chybové stránky. Tady můžete vytvořit zásadu.

Přejděte na Zásady přístupu>Profily přístupu>Profil přístupu a ze seznamu vyberte aplikaci.

Pokud jste definovali hodnotu URI pro jednotné odhlášení v Microsoft Entra ID, zajišťuje to, že odhlášení iniciované IdP z portálu MyApps ukončí relaci mezi klientem a BIG-IP APM. Importovaný XML soubor federačních metadat aplikace poskytuje APM koncový bod odhlášení Microsoft Entra SAML pro odhlášení iniciované poskytovatelem služeb (SP). Aby byly výsledky efektivní, musí APM vědět, kdy se uživatel odhlásí.

Představte si scénář, kdy se nepoužívá webový portál BIG-IP. Uživatel nemůže dát pokyn, aby se APM odhlásil. I když se uživatel z aplikace odhlásí, BIG-IP to ignoruje, takže relace aplikace by mohla být obnovena prostřednictvím SSO. Aby se relace bezpečně ukončily, je potřeba zvážit odhlášení iniciované SP.

Poznámka:

Funkci SLO můžete přidat do tlačítka Odhlásit se z aplikace. Tato funkce přesměruje klienta do koncového bodu microsoft Entra SAML pro odhlášení. Najděte koncový bod pro odhlášení SAML na koncových bodech> registrace aplikací.

Pokud nemůžete aplikaci změnit, zvažte, jestli chcete, aby volání odhlašování aplikace naslouchala BIG-IP. Když detekuje požadavek, aktivuje SLO.

Další informace najdete v článcích F5:

- K42052145: Konfigurace automatického ukončení relace (odhlášení) na základě názvu souboru odkazovaného na identifikátor URI

- K12056: Přehled možnosti zahrnutí odhlašovací URI

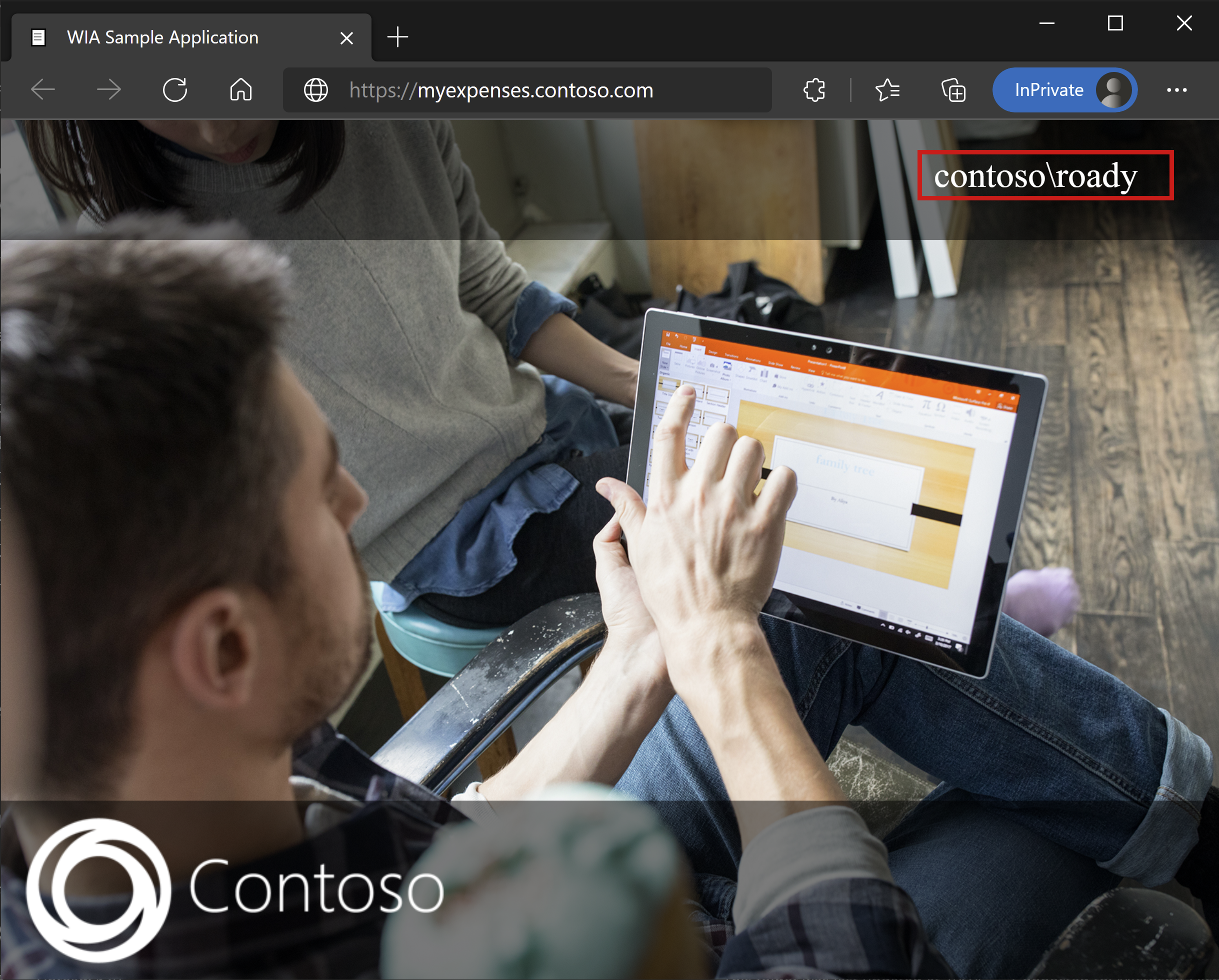

Shrnutí

Vaše aplikace je publikovaná a přístupná prostřednictvím SHA, prostřednictvím její adresy URL nebo prostřednictvím portálů aplikací Microsoftu. Aplikace je viditelná jako cílový zdroj v Microsoft Entra Conditional Access.

V případě zvýšeného zabezpečení můžou organizace, které tento model používají, blokovat přímý přístup k aplikaci, což vynutí striktní cestu prostřednictvím big-IP adresy.

Další kroky

Jako uživatel otevřete prohlížeč a připojte se k externí adrese URL aplikace. Ikonu aplikace můžete vybrat na portálu Microsoft MyApps. Po ověření v tenantovi Microsoft Entra budete přesměrováni na koncový bod BIG-IP aplikace a přihlásíte se pomocí jednotného přihlašování (SSO).

Přístup hostů Microsoft Entra B2B

SHA podporuje přístup hosta Microsoft Entra B2B. Identity hostů se synchronizují z vašeho tenanta Microsoft Entra do cílové domény Kerberos. Mít lokální reprezentaci "guest" objektů pro BIG-IP k provedení jednotného přihlašování KCD k back-endové aplikaci.

Řešení problému

Při řešení potíží zvažte následující body:

- Protokol Kerberos je citlivý na čas. Vyžaduje, aby servery a klienti nastavili správný čas a pokud je to možné, synchronizovali se spolehlivým zdrojem času.

- Ujistěte se, že jména hostitelů řadiče domény a webové aplikace jsou v DNS dohledatelné.

- Ujistěte se, že ve vaší síti nejsou žádné duplicitní SPN. Na příkazovém řádku spusťte následující dotaz:

setspn -q HTTP/my_target_SPN.

Poznámka:

Pokud chcete ověřit, jestli je aplikace IIS nakonfigurovaná pro KCD, přečtěte si téma Řešení potíží s konfiguracemi omezeného delegování protokolu Kerberos pro proxy aplikací. Viz také článek AskF5, metoda jednotného přihlašování Kerberos.

Zvýšení podrobností protokolu

Protokoly BIG-IP jsou spolehlivým zdrojem informací. Zvýšení úrovně podrobností protokolu:

- Přejděte na zásady přístupu>přehled>protokoly událostí>nastavení.

- Vyberte řádek pro vámi publikovanou aplikaci.

- Vyberte Upravit>Přístup k systémovým protokolům.

- V seznamu jednotného přihlašování vyberte Ladit .

- Vyberte OK.

Před zobrazením protokolů reprodukujte svůj problém. Až budete hotovi, vraťte se k této funkci. Jinak je úroveň podrobností důležitá.

Chyba BIG-IP

Pokud se po předběžném ověření Microsoft Entra zobrazí chyba BIG-IP, může problém souviset s jednotným přihlašováním z Microsoft Entra ID na BIG-IP.

- Přejděte na Access>přehled>sestavy Accessu.

- Pokud chcete zjistit, jestli protokoly obsahují nějaké stopy, spusťte sestavu za poslední hodinu.

- Pomocí odkazu Zobrazit proměnné relace zjistěte pro vaši relaci, jestli APM obdrží očekávané nároky z Microsoft Entra ID.

Back-endový požadavek

Pokud se nezobrazí žádná chyba BIG-IP, problém pravděpodobně souvisí s back-endovým požadavkem nebo souvisejícím s jednotným přihlašováním z BIG-IP adresy do aplikace.

- Přejděte do Zásady přístupu>Přehled>Aktivní relace.

- Vyberte odkaz pro aktivní relaci.

- Pomocí odkazu Zobrazit proměnné určete původní příčiny problémů SCD, zejména pokud big-IP APM nezíská správný identifikátor uživatele a domény.

Nápovědu k diagnostice problémů souvisejících s KCD najdete v archivovaném průvodci nasazením F5 BIG-IP Konfigurace omezeného delegování pomocí protokolu Kerberos.