Kurz: Konfigurace snadného tlačítka F5 BIG-IP pro jednotné přihlašování k Oracle PeopleSoft

V tomto článku se naučíte zabezpečit Oracle PeopleSoft (PeopleSoft) pomocí Microsoft Entra ID s nástrojem F5 BIG-IP Guided Configuration ve verzi Easy Button 16.1.

Integrace BIG-IP s Microsoft Entra ID pro řadu výhod:

- Správa Zero Trust vylepšená prostřednictvím předověření Microsoft Entra a podmíněného přístupu

- Podívejte se na rámec nulová důvěra (Zero Trust) pro umožnění práce na dálku

- Podívejte se, co je podmíněný přístup?

- Jednotné přihlašování (SSO) mezi publikovanými službami Microsoft Entra ID a BIG-IP

- Správa identit a přístupu z Centra pro správu Microsoft Entra

Další informace:

Popis scénáře

Pro účely tohoto kurzu se používá aplikace PeopleSoft využívající autorizační hlavičky HTTP ke správě přístupu k chráněnému obsahu.

Starší verze aplikací nemají moderní protokoly pro podporu integrace Microsoft Entra. Modernizace je nákladná, vyžaduje plánování a představuje potenciální riziko výpadků. Místo toho použijte F5 BIG-IP Application Delivery Controller (ADC) k překlenutí mezery mezi staršími aplikacemi a moderním řízením identity s přechodem protokolu.

S BIG-IP před aplikací překryjete službu předběžným ověřováním Microsoft Entra a jednotným přihlašováním založeným na hlavičce. Tato akce zlepšuje stav zabezpečení aplikace.

Poznámka:

Získejte vzdálený přístup k tomuto typu aplikace pomocí proxy aplikace Microsoft Entra.

Viz, vzdálený přístup k místním aplikacím prostřednictvím aplikačního proxy serveru Microsoft Entra.

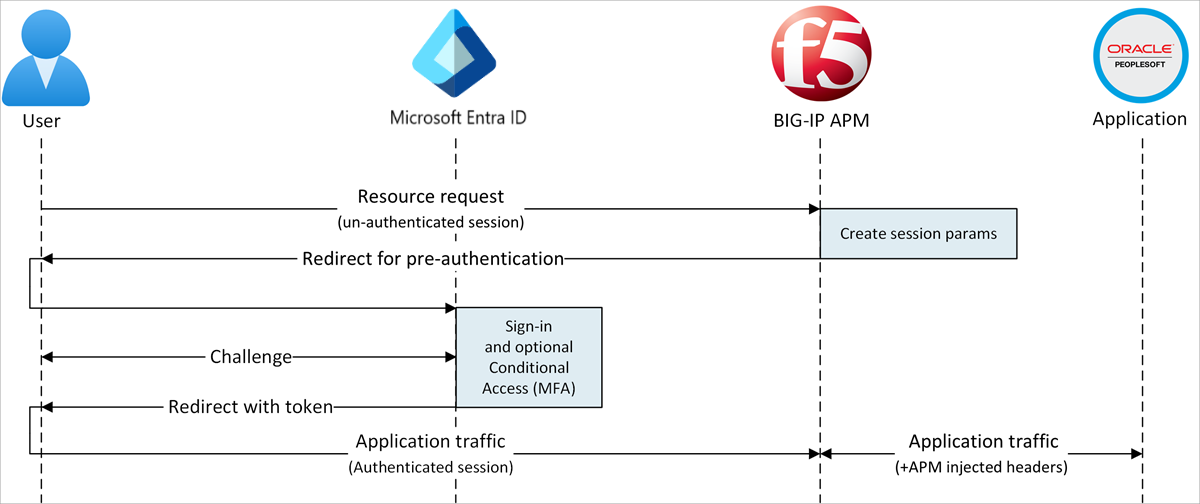

Architektura scénáře

Řešení zabezpečeného hybridního přístupu (SHA) pro tento kurz obsahuje následující komponenty:

- Aplikace PeopleSoft – Publikovaná služba BIG-IP zabezpečená Microsoftem Entra SHA

-

Microsoft Entra ID – zprostředkovatel identity SAML (Security Assertion Markup Language), který ověřuje přihlašovací údaje uživatele, podmíněný přístup a jednotné přihlašování založené na SAML na BIG-IP

- Prostřednictvím SSO poskytuje Microsoft Entra ID atributy relace pro BIG-IP.

- BIG-IP – reverzní proxy server a poskytovatel služeb SAML (SP) do aplikace. Deleguje ověřování na zprostředkovatele identity SAML a pak provádí jednotné přihlašování založené na hlavičce ke službě PeopleSoft.

V tomto scénáři SHA podporuje toky iniciované poskytovatelem služeb (SP) a poskytovatelem identity (IdP). Následující diagram znázorňuje tok iniciovaný SP.

- Uživatel se připojí ke koncovému bodu aplikace (BIG-IP).

- Zásady přístupu APM BIG-IP přesměrují uživatele na ID Microsoft Entra (SAML IdP).

- Microsoft Entra předvyvěřuje uživatele a použije zásady podmíněného přístupu.

- Uživatel se přesměruje na BIG-IP (SAML SP) a k jednotnému přihlašování dochází s vydaným tokenem SAML.

- BIG-IP vloží atributy Microsoft Entra jako hlavičky v požadavku do aplikace.

- Aplikace autorizuje požadavek a vrací datovou část.

Požadavky

- Bezplatný účet Microsoft Entra ID nebo vyšší

- Pokud ho nemáte, získejte bezplatný účet Azure.

- BIG-IP nebo BIG-IP Virtual Edition (VE) v Azure

- Některé z následujících licencí F5 BIG-IP:

- Uživatelské identity synchronizované z místního adresáře do Microsoft Entra ID nebo vytvořené v Microsoft Entra ID a poté přenesené zpět do místního adresáře.

- Jedna z následujících rolí: Správce cloudových aplikací nebo Správce aplikací.

- Webový certifikát SSL pro publikování služeb přes PROTOKOL HTTPS nebo použití výchozích certifikátů BIG-IP pro testování

- Podívejte se na nasazení virtuálního počítače F5 BIG-IP Edition VM v Azure

- Prostředí PeopleSoft

Konfigurace BIG-IP

Tento kurz používá Guided Configuration 16.1 se šablonou pro snadné tlačítko.

Díky funkci Easy Button správci nemusí přecházet mezi Microsoft Entra ID a BIG-IP, aby povolili služby pro SHA. Průvodce konfigurací s asistencí APM a Microsoft Graph se zabývají nasazením a správou zásad. Integrace zajišťuje, že aplikace podporují federaci identit, jednotné přihlašování a podmíněný přístup.

Poznámka:

Nahraďte ukázkové řetězce nebo hodnoty v tomto kurzu hodnotami ve vašem prostředí.

Zaregistrujte Easy tlačítko

Než klient nebo služba přistupuje k Microsoft Graphu, musí mu platforma Microsoft Identity Platform důvěřovat.

Další informace: Rychlý start: Registrace aplikace na platformě Microsoft Identity Platform

Následující pokyny vám pomůžou vytvořit registraci aplikace tenanta pro autorizaci přístupu k Graphu pomocí tlačítka Easy Button. S těmito oprávněními služba BIG-IP odešle konfigurace, které vytvoří vztah důvěryhodnosti mezi instancí SAML SP pro publikovanou aplikaci a Microsoft Entra ID jako poskytovatelem identity SAML.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

Přejděte na Identity>Applications> Registrace aplikací > Nová registrace.

Zadejte název aplikace.

Pro účty v tomto organizačním adresáři zadejte, kdo aplikaci používá.

Vyberte Zaregistrovat.

Přejděte na oprávnění rozhraní API.

Autorizovat následující oprávnění aplikace Microsoft Graph:

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Policy.Read.All

- Policy.ReadWrite.ApplicationConfiguration

- Nastavení.ČteníZápis.PodmíněnýPřístup

- User.Read.All

Udělte správci souhlas vaší organizace.

Přejděte na Certifikáty a tajné kódy.

Vygenerujte nový tajný klíč klienta a poznamenejte si ho.

Přejděte na Přehled a poznamenejte si ID klienta a ID tenanta.

Konfigurovat Snadné tlačítko

- Zahajte konfiguraci APM s asistencí.

- Spusťte šablonu Snadné tlačítko.

- Přejděte do Průvodce konfigurací Access>.

- Vyberte Integraci Microsoftu.

- Vyberte aplikaci Microsoft Entra.

- Zkontrolujte pořadí konfigurace.

- Vyberte Další.

- Postupujte podle pořadí konfigurace.

Vlastnosti konfigurace

Pomocí karty Vlastnosti konfigurace vytvořte nové konfigurace aplikací a objekty jednotného přihlašování. Část Podrobnosti účtu služby Azure představuje klienta, který jste zaregistrovali v tenantovi Microsoft Entra jako aplikaci. Pomocí nastavení pro klienta BIG-IP OAuth zaregistrujte v tenantovi službu SAML SP s vlastnostmi jednotného přihlašování. Snadné tlačítko provádí tuto akci pro služby BIG-IP, které jsou zveřejněny a aktivovány pro SHA.

Poznámka:

Některá z následujících nastavení jsou globální. Můžete je znovu použít k publikování dalších aplikací.

- Zadejte název konfigurace. Jedinečné názvy pomáhají rozlišovat konfigurace.

- V části Jednotné přihlašování (SSO) a HTTP hlavičky vyberte Zapnuto.

- Zadejte ID tenanta , ID klienta a tajný klíč klienta, které jste si poznamenali.

- Potvrďte připojení BIG-IP k tenantovi.

- Vyberte Další.

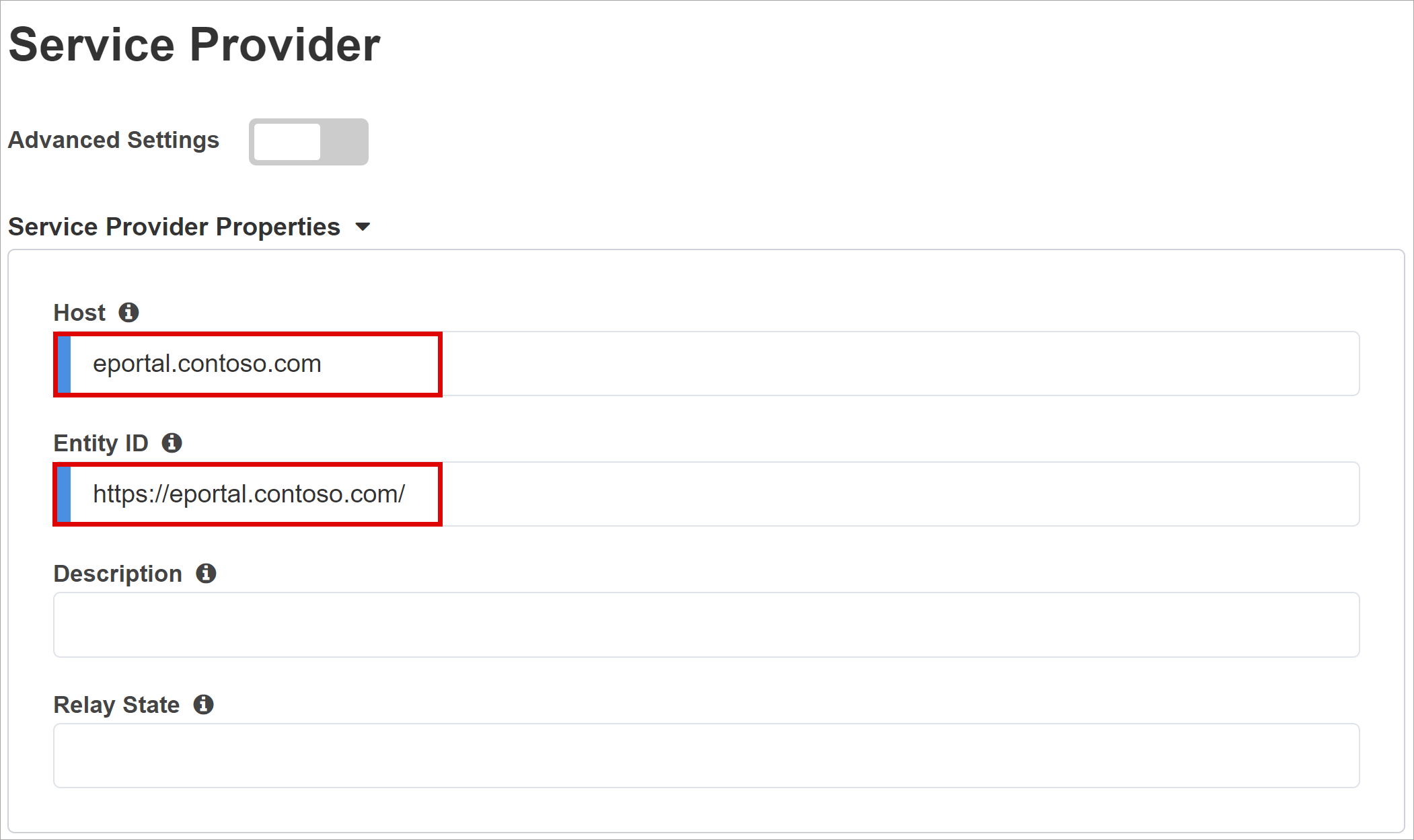

Poskytovatel služeb

Nastavení Poskytovatele Služeb použijte k definování vlastností SAML SP pro instanci APM, která představuje aplikaci zabezpečenou pomocí SHA.

- Jako Host zadejte veřejný plně kvalifikovaný název domény (FQDN) zabezpečené aplikace.

- Jako ID entity zadejte identifikátor Microsoft Entra ID, který používá k identifikaci SAML SP žádajícího o token.

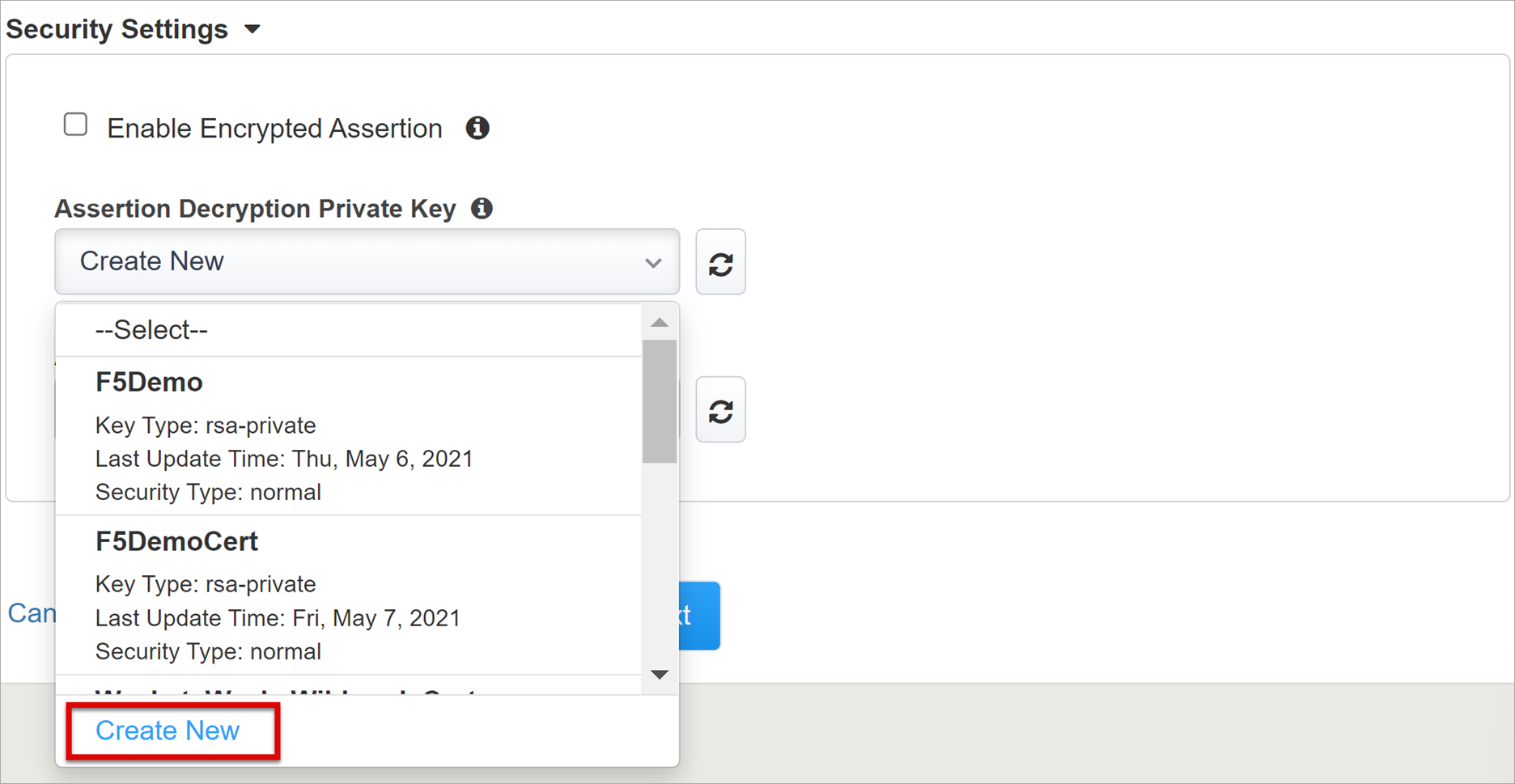

(Volitelné) Pro nastavení zabezpečení uveďte, že Microsoft Entra ID šifruje vydané kontrolní výrazy SAML. Tato možnost zvyšuje jistotu, že tokeny obsahu nejsou zachyceny, ani nejsou data ohrožena.

V seznamu privátních klíčů kontrolního dešifrování vyberte Vytvořit nový.

- Vyberte OK.

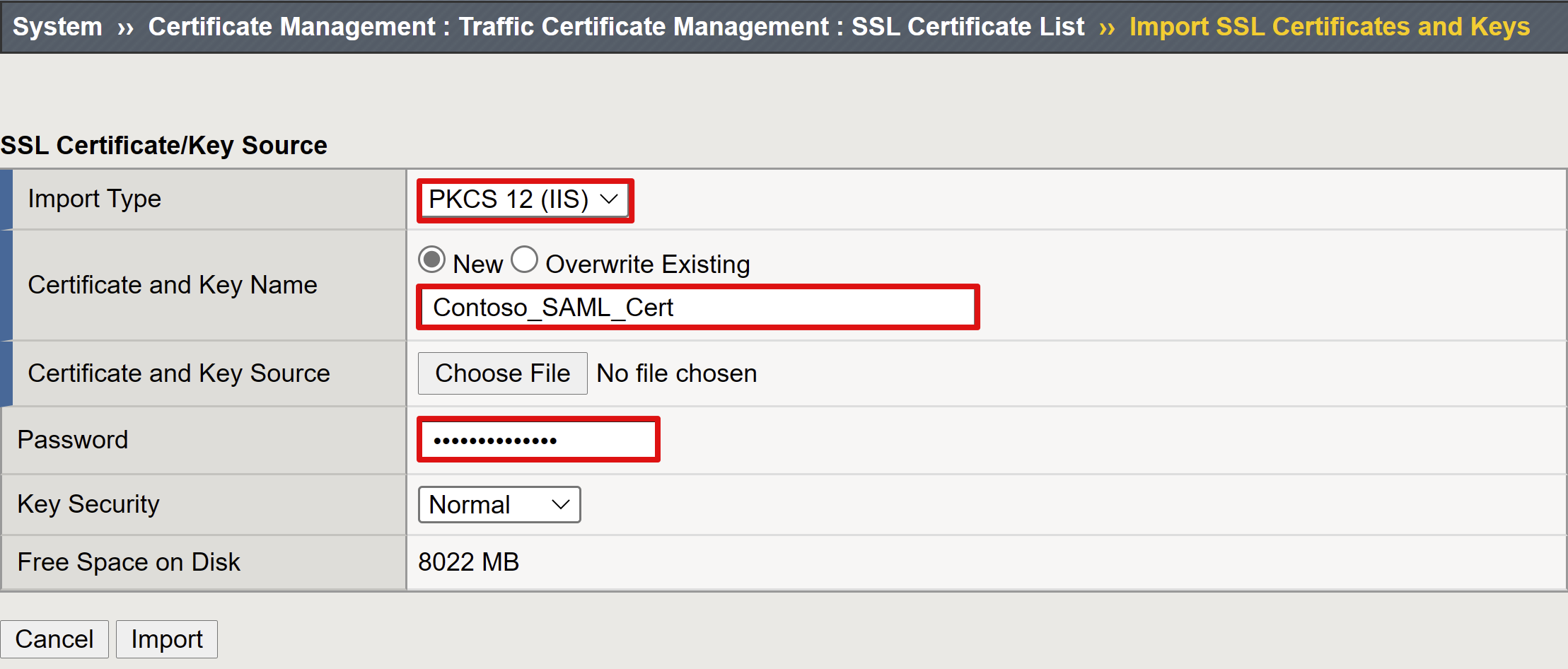

- Dialogové okno Importovat certifikát SSL a klíče se zobrazí na nové kartě.

- Jako typ importu vyberte PKCS 12 (IIS). Tato možnost importuje certifikát a privátní klíč.

- Zavřete kartu prohlížeče a vraťte se na hlavní kartu.

- Pro povolení šifrované aserce zaškrtněte políčko.

- Pokud jste povolili šifrování, vyberte v seznamu Privátní klíč pro dešifrování tvrzení váš certifikát. Tento soukromý klíč je určený pro certifikát, který BIG-IP APM používá k dešifrování tvrzení Microsoft Entra.

- Pokud jste povolili šifrování, vyberte ze seznamu certifikát dešifrování tvrzení váš certifikát. BIG-IP nahraje tento certifikát do Microsoft Entra ID za účelem šifrování vydaných SAML assertion.

Microsoft Entra ID

Tlačítko Snadné má šablony pro Oracle PeopleSoft, Oracle E-Business Suite, Oracle JD Edwards, SAP ERP a obecnou šablonu SHA.

- Vyberte Oracle PeopleSoft.

- Vyberte Přidat.

Konfigurace Azure

Zadejte zobrazovaný název pro aplikaci BIG-IP, kterou vytvoří v klientovi. Název se zobrazí na ikoně v Moje aplikace.

(Volitelné) Do pole přihlašovací adresa URL zadejte veřejný FQDN aplikace PeopleSoft.

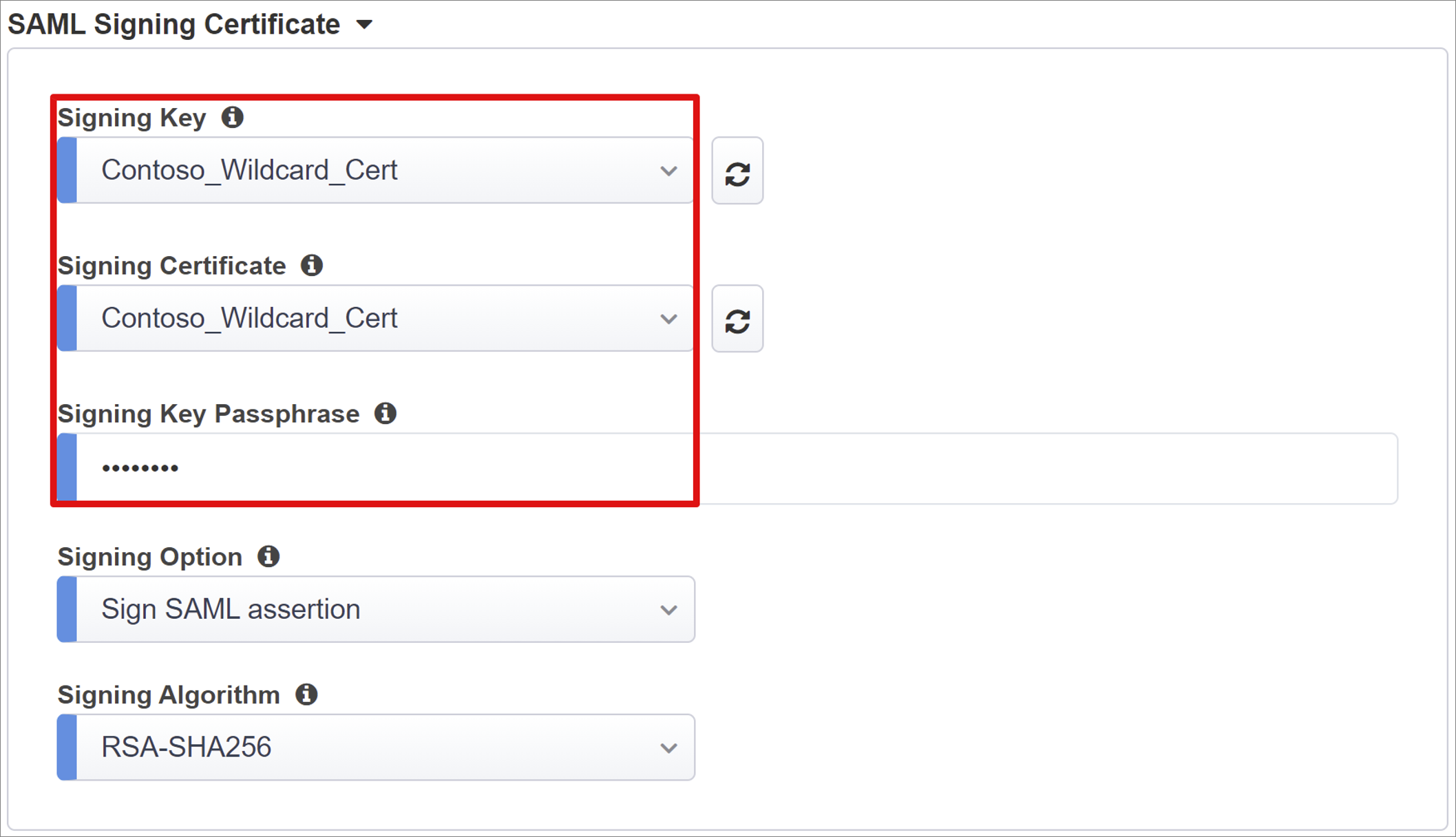

Vedle podpisového klíče a podpisového certifikátu vyberte aktualizovat. Tato akce vyhledá importovaný certifikát.

Pro heslo podpisového klíče zadejte heslo certifikátu.

(Volitelné) U možnosti podepisování vyberte požadovanou možnost. Tento výběr zajišťuje, že BIG-IP přijímá tokeny a nároky podepsané Microsoft Entra ID.

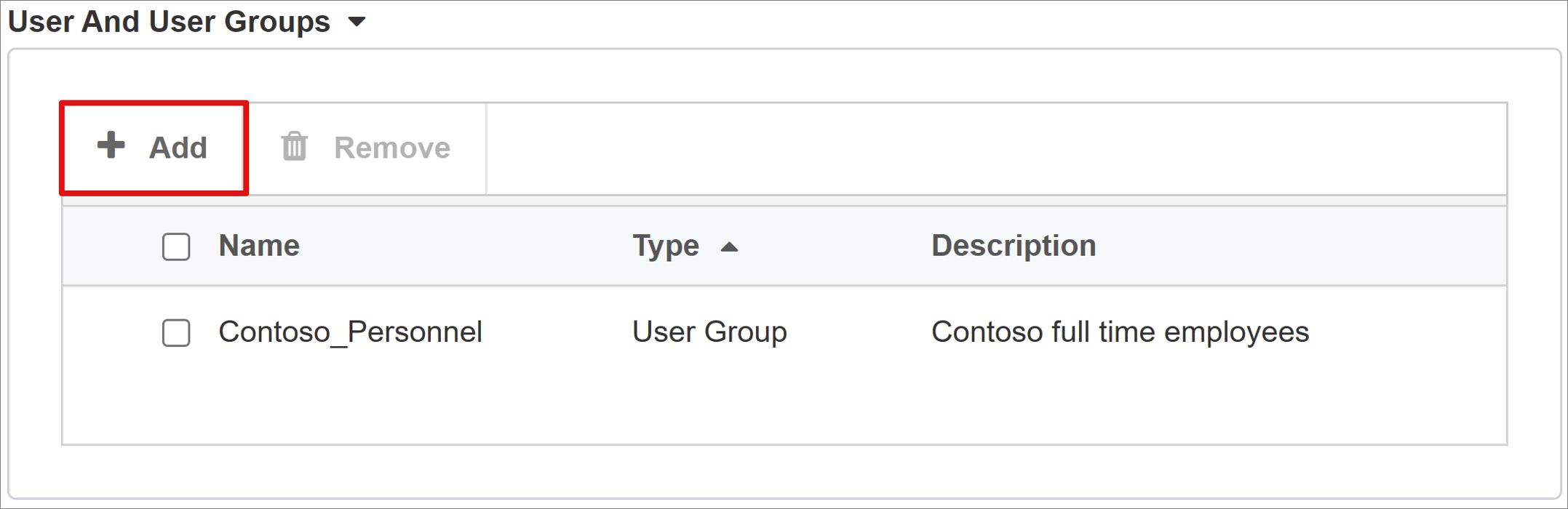

- Uživatelé a skupiny uživatelů se dynamicky dotazují z tenanta Microsoft Entra.

- Přidejte uživatele nebo skupinu pro testování, jinak se přístup odepře.

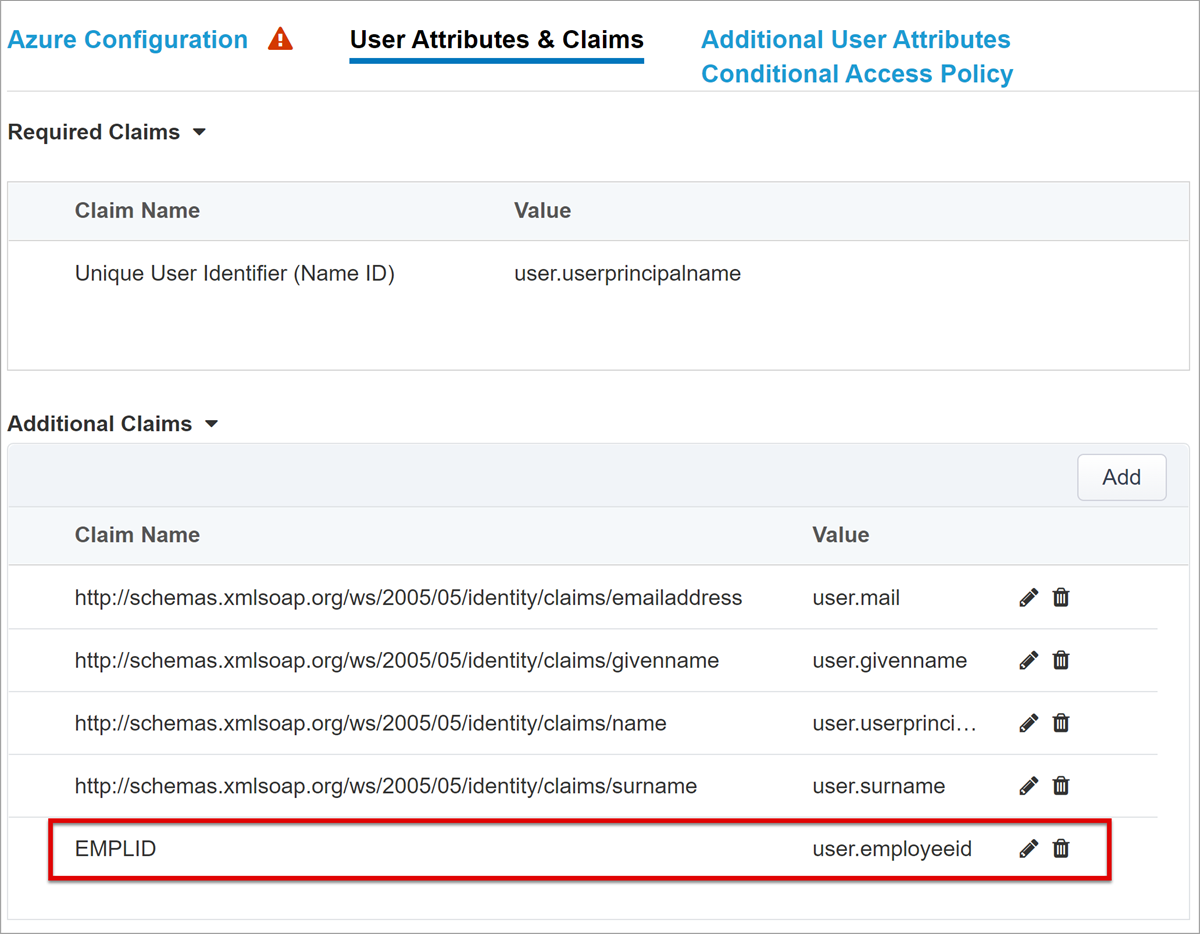

Atributy a deklarace identity uživatelů

Když se uživatel ověří, Microsoft Entra ID vydá token SAML s výchozími deklaracemi identity a atributy identifikující uživatele. Karta Atributy a deklarace identity uživatelů obsahuje výchozí deklarace identity , které se mají v nové aplikaci vydávat. Slouží ke konfiguraci dalších nároků. Šablona Snadné tlačítko obsahuje deklaraci ID zaměstnance vyžadované službou PeopleSoft.

V případě potřeby zahrňte další atributy Microsoft Entra. Ukázková aplikace PeopleSoft vyžaduje předdefinované atributy.

Další atributy uživatele

Karta Další uživatelské atributy podporuje distribuované systémy, které vyžadují, aby atributy byly uloženy v jiných adresářích pro rozšíření relace. Atributy ze zdroje LDAP se vloží jako další hlavičky jednotného přihlašování pro řízení přístupu na základě rolí, ID partnerů atd.

Poznámka:

Tato funkce nemá žádnou korelaci s ID Microsoft Entra; je to jiný zdroj atributů.

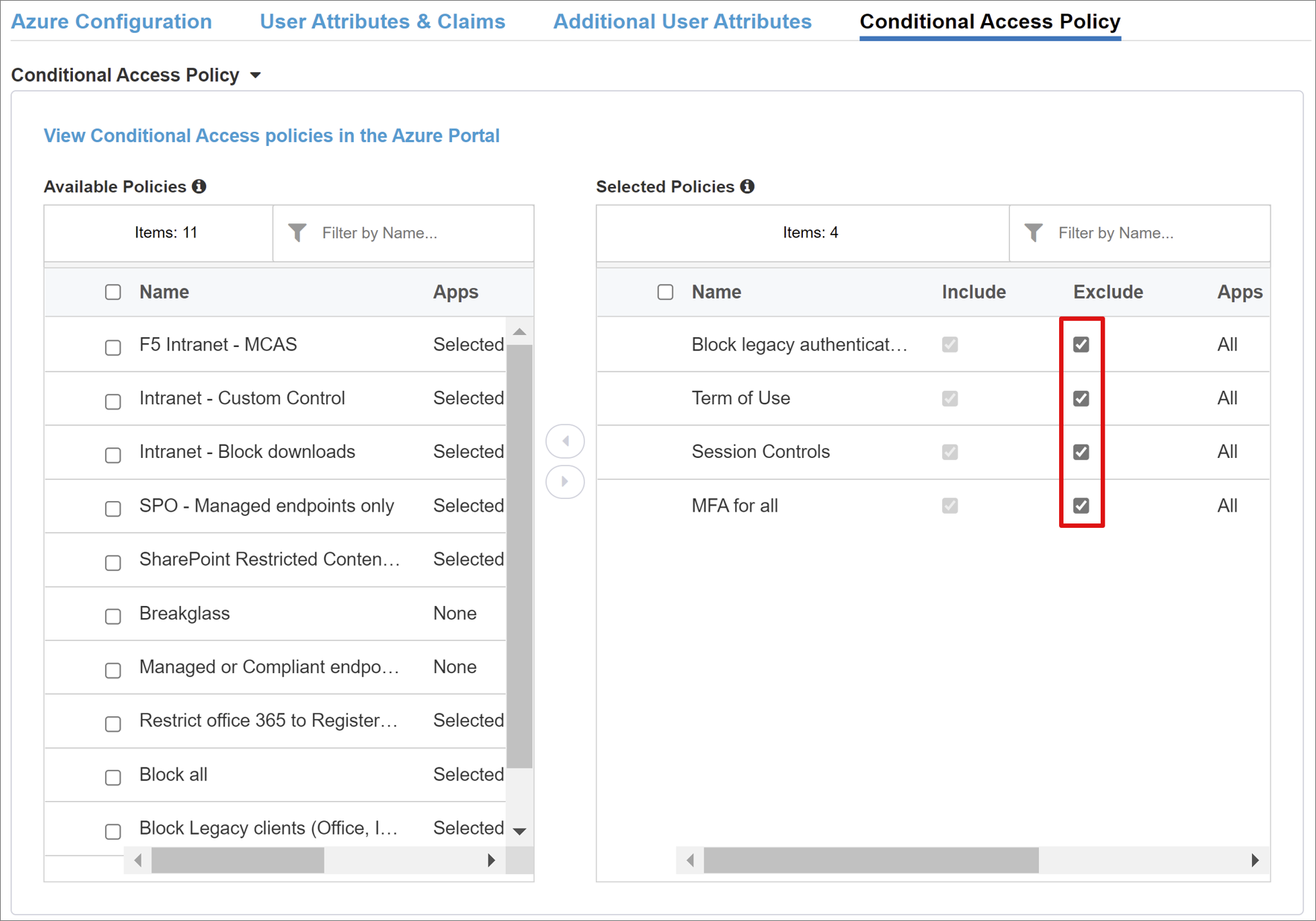

Zásady podmíněného přístupu

Zásady podmíněného přístupu se vynucují po předběžném ověření Microsoft Entra pro řízení přístupu na základě zařízení, aplikací, umístění a rizikových signálů. Zobrazení Dostupné zásady má zásady podmíněného přístupu bez uživatelských akcí. Zobrazení Vybrané zásady obsahuje zásady zaměřené na cloudové aplikace. Tyto zásady nemůžete zrušit nebo přesunout do seznamu Dostupných zásad, protože se vynucují na úrovni tenanta.

Vyberte zásadu pro aplikaci.

- V seznamu Dostupné zásady vyberte zásadu.

- Vyberte šipku doprava a přesuňte zásadu do vybraných zásad.

Vybrané zásady mají zaškrtnutou možnost Zahrnout nebo Vyloučit . Pokud jsou zaškrtnuté obě možnosti, zásada se neuplatní.

Poznámka:

Seznam zásad se zobrazí jednou, když vyberete kartu. K dotazování tenanta použijte Průvodce aktualizací . Tato možnost se zobrazí po nasazení aplikace.

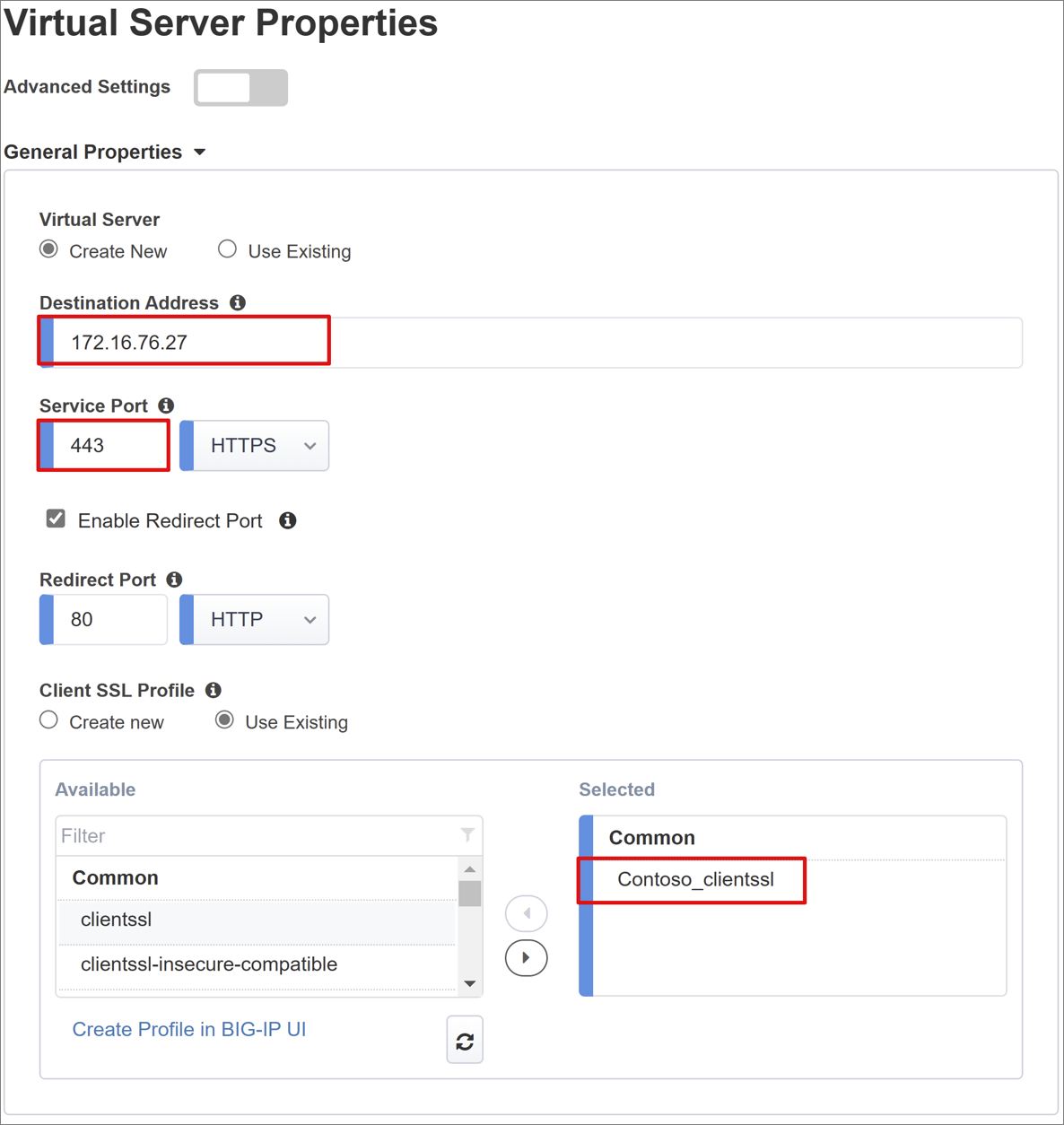

Vlastnosti virtuálního serveru

Virtuální server je objekt roviny dat BIG-IP reprezentovaný virtuální IP adresou. Server naslouchá klientským požadavkům aplikace. Přijatý provoz se zpracovává a vyhodnocuje vůči profilu APM virtuálního serveru. Provoz se pak směruje podle zásad.

- Jako cílovou adresu zadejte IPv4 nebo IPv6 adresu BIG-IP, která přijímá klientský provoz. V DNS se zobrazí odpovídající záznam, který klientům umožňuje přeložit externí adresu URL publikované aplikace na IP adresu. K testování použijte DNS místního hostitele testovacího počítače.

- Jako port služby zadejte 443 a vyberte HTTPS.

- Zaškrtněte políčko u možnosti Povolit přesměrování portu.

- V případě přesměrování portu zadejte 80 a vyberte HTTP. Tato možnost přesměruje příchozí provoz klienta HTTP na HTTPS.

- V případě profilu protokolu SSL klienta vyberte Použít existující.

- V části Společné vyberte možnost, kterou jste vytvořili. Pokud testujete, ponechte výchozí hodnotu. Profil SSL klienta povolí virtuální server pro protokol HTTPS, takže připojení klientů jsou šifrovaná přes protokol TLS.

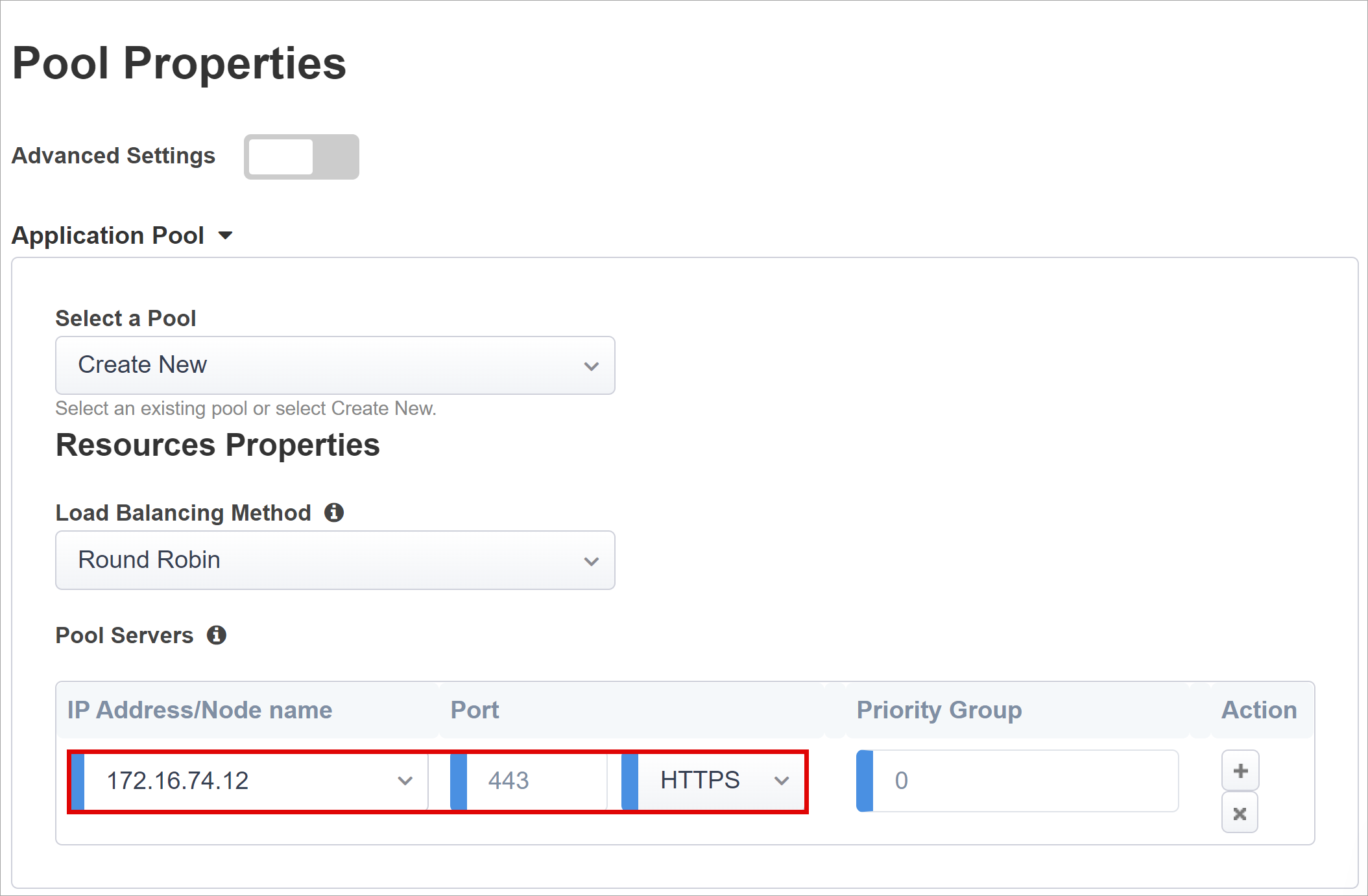

Vlastnosti bazénu

Karta Application Pool má služby za BIG-IP, které jsou reprezentovány jako fond tvořený aplikačními servery.

- Vyberte fond, zvolte Vytvořit nový nebo zvolte jeden z existujících.

- Pro metodu vyrovnávání zatížení vyberte Round Robin.

- U serverů fondu v části IP adresa/název uzlu vyberte uzel nebo zadejte IP adresu a port pro servery, které hostují aplikaci PeopleSoft.

Jednotné přihlašování a hlavičky HTTP

Průvodce Easy Button podporuje autorizační hlavičky Kerberos, OAuth Bearer a HTTP pro SSO k publikovaným aplikacím. Aplikace PeopleSoft očekává hlavičky.

- U hlaviček HTTP zaškrtněte políčko.

- Pro "Operace záhlaví", vyberte nahradit.

- Jako Název záhlaví zadejte PS_SSO_UID.

- Pro header value zadejte %{session.sso.token.last.username}.

Poznámka:

Proměnné relace APM ve složených závorkách jsou citlivé na velikost písmen. Pokud například zadáte OrclGUID a název atributu je orclguid, mapování atributů selže.

Správa relací

Nastavení správy relací BIG-IP použijte k definování podmínek pro ukončení uživatelských relací nebo pokračování. Nastavte limity pro uživatele a IP adresy a odpovídající informace o uživatelích.

Další informace naleznete na support.f5.com v části K18390492: Zabezpečení | Průvodce provozem BIG-IP APM

V provozní příručce není zahrnuta funkce jediného odhlášení (SLO), která zajišťuje ukončení relací mezi zprostředkovatelem identity, BIG-IP a uživatelskými agenty, když se uživatelé odhlásí. Když Easy Button instanciuje aplikaci SAML u tenanta Microsoft Entra, naplní adresu URL odhlášení v APM jako koncového bodu SLO. Odhlášení iniciované poskytovatelem identity z Moje aplikace ukončí relace BIG-IP a klientské relace.

Publikovaná data federace SAML aplikace se importují z tenanta. Tato akce poskytuje APM koncový bod pro odhlášení SAML pro Microsoft Entra ID, který zajišťuje, že odhlášení inicializované poskytovatelem služeb (SP) ukončí relace klienta i Microsoft Entra. APM musí vědět, kdy se uživatel odhlásí.

Když webový portál BIG-IP přistupuje k publikovaným aplikacím, APM zpracovává odhlášení k vyvolání koncového bodu pro odhlášení Microsoft Entra. Pokud se nepoužívá portál webtopu BIG-IP, uživatel nemůže instruovat APM k odhlášení. Pokud se uživatel z aplikace odhlásí, BIG-IP si toho není vědom. Odhlašování iniciované poskytovatelem služeb (SP) vyžaduje ukončení relace zabezpečení. Přidejte funkci SLO do tlačítka Odhlásit se ve vaší aplikaci, aby se klient přesměroval do koncového bodu Microsoft Entra SAML nebo BIG-IP. Adresa URL koncového bodu SAML pro odhlášení vašeho tenanta v Registrace aplikací > koncové body.

Pokud nemůžete aplikaci změnit, zvažte možnost, aby BIG-IP zachytával výzvy k odhlášení z aplikace a inicioval SLO. Další informace naleznete v části PeopleSoft Single Logout v následující části.

Nasazení

- Vyberte Nasadit.

- Ověřte aplikaci v seznamu tenantů podnikových aplikací.

- Aplikace je publikovaná a přístupná pomocí SHA.

Konfigurace PeopleSoftu

Použijte Oracle Access Manager pro správu identit a přístupu aplikace PeopleSoft.

Další informace najdete, když přejdete na docs.oracle.com pro Oracle Access Manager Integration Guide, Integrating PeopleSoft.

Konfigurace jednotného přihlašování Oracle Access Manageru

Nakonfigurujte Oracle Access Manager tak, aby přijímal jednotné přihlašování z BIG-IP adresy.

- Přihlaste se ke konzole Oracle s oprávněními správce.

- Přejděte na PeopleTools > Security.

- Vyberte profily uživatelů.

- Vyberte profily uživatelů.

- Vytvořte nový profil uživatele.

- Jako uživatelské ID zadejte OAMPSFT.

- Pro uživatelskou roli zadejte uživatel PeopleSoft.

- Zvolte Uložit.

- Přejděte do Nástroje pro lidi>Webový profil.

- Vyberte webový profil.

- On Security tab, in Public Users, select Allow Public Access.

- Pro ID uživatele zadejte OAMPSFT.

- Zadejte heslo.

- Nechte konzolu Peoplesoft.

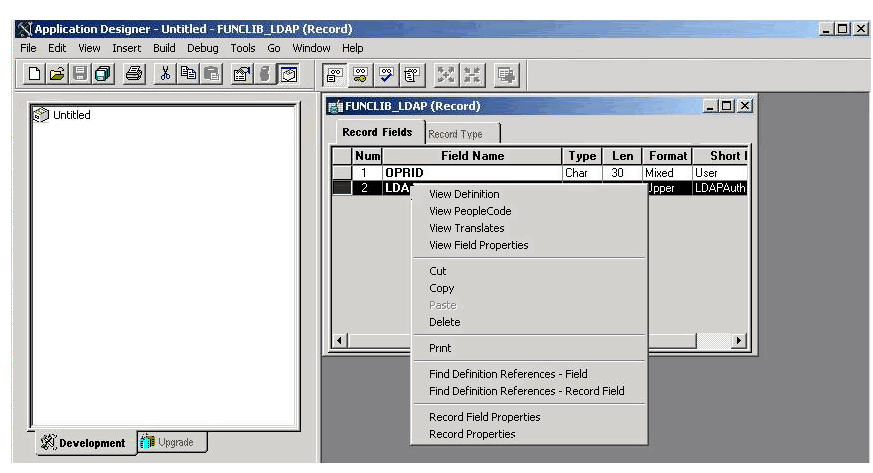

- Spusťte Návrhář aplikací PeopleTools.

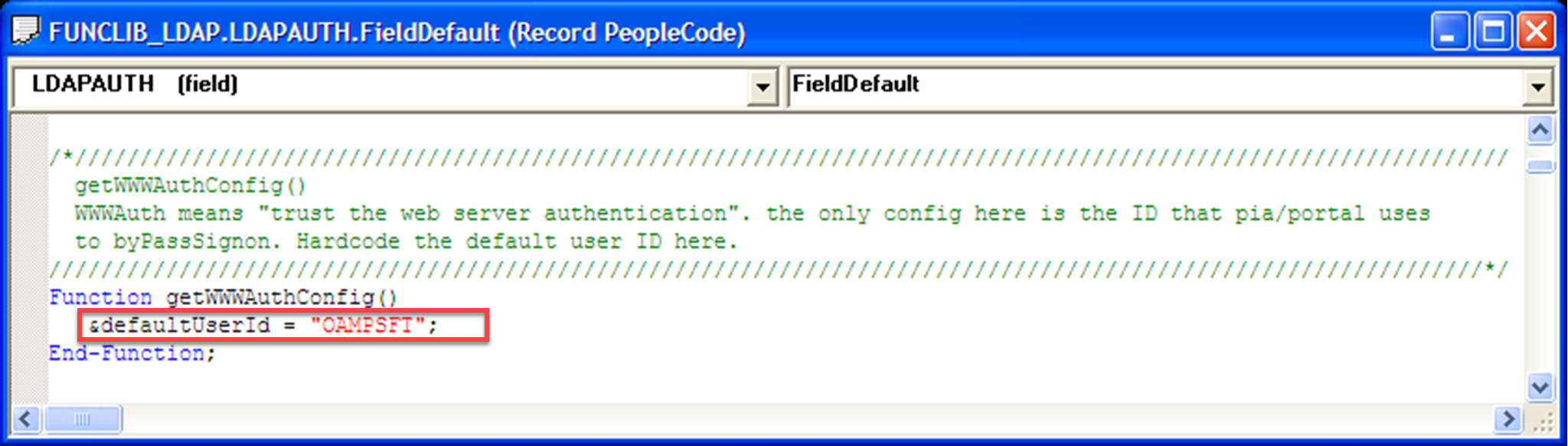

- Klikněte pravým tlačítkem myši na pole LDAPAUTH .

- Vyberte Prohlédnout skript PeopleCode.

Otevře se okna kódu LDAPAUTH .

Vyhledejte funkci OAMSSO_AUTHENTICATION.

Nahraďte hodnotu &defaultUserId hodnotou OAMPSFT.

Uložte záznam.

Přejděte na **PeopleTools > Security.

Vyberte Objekty zabezpečení.

Vyberte Přihlásit se pomocí kódu PeopleCode.

Povolte OAMSSO_AUTHENTICATION.

Funkce jednoho odhlášení PeopleSoftu

Když se odhlásíte z Moje aplikace, zahájí se PeopleSoft SLO, který následně volá koncový bod SLO BIG-IP. BIG-IP potřebuje pokyny k provedení SLO jménem aplikace. Nakonfigurujte BIG-IP tak, aby rozpoznal požadavky uživatelů na odhlášení z PeopleSoftu a poté spustil SLO.

Přidání podpory SLO pro uživatele PeopleSoftu

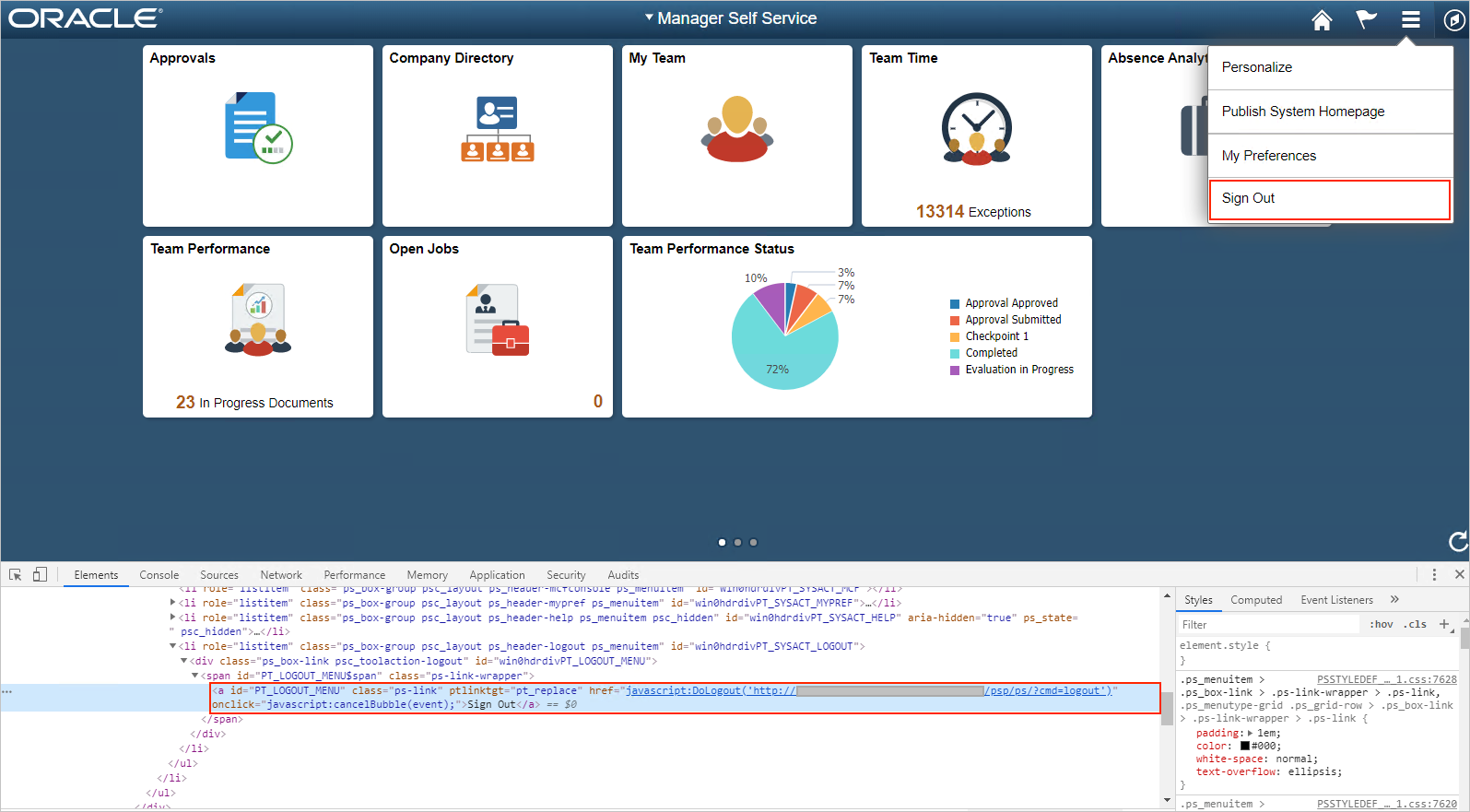

- Získejte adresu URL pro odhlášení z portálu PeopleSoft.

- Otevřete portál ve webovém prohlížeči.

- Povolte ladicí nástroje.

- Vyhledejte prvek s ID PT_LOGOUT_MENU .

- Uložte cestu URL s parametry dotazu. V tomto příkladu:

/psp/ps/?cmd=logout.

Vytvořte BIG-IP iRule pro přesměrování uživatelů na koncový bod pro odhlášení SAML SP: /my.logout.php3.

- Přejděte na **seznam místního provozu iRules >.

- Vyberte Vytvořit.

- Zadejte název pravidla.

- Zadejte následující příkazové řádky.

when HTTP_REQUEST {switch -glob -- [HTTP::uri] { "/psp/ps/?cmd=logout" {HTTP::redirect "/my.logout.php3" }}}

- Vyberte Dokončeno.

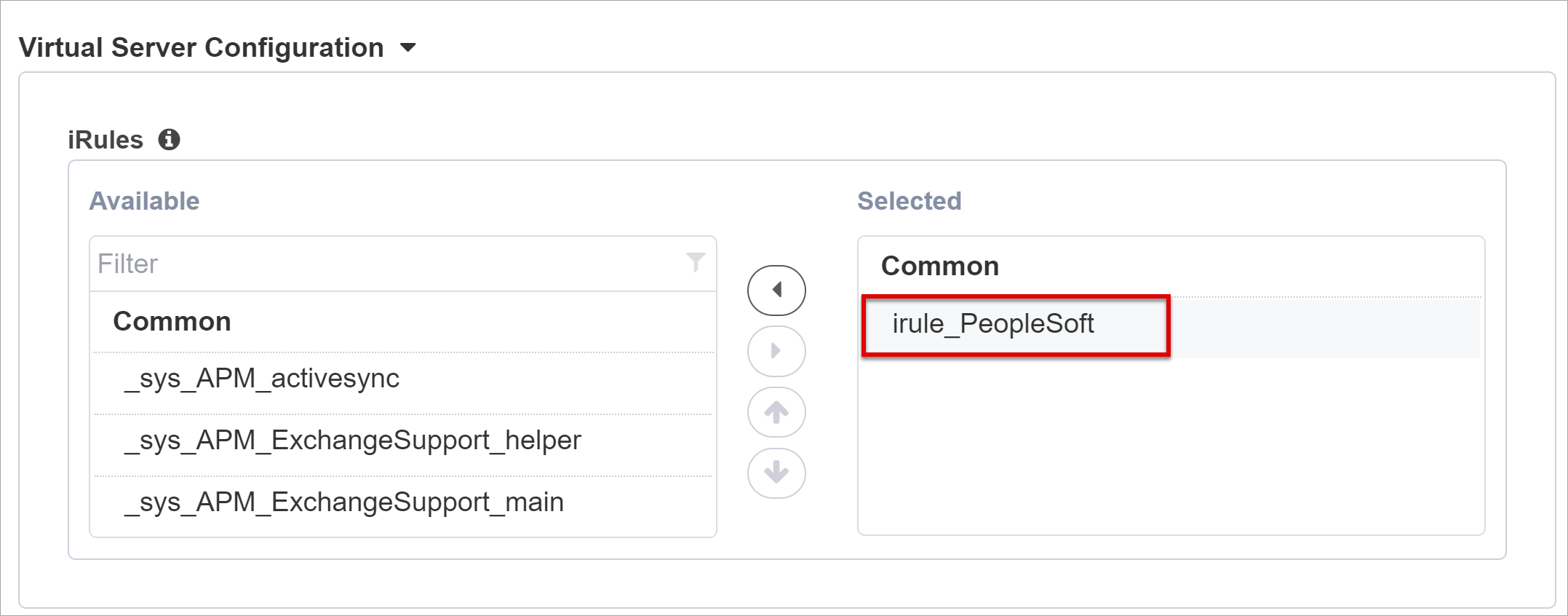

Přiřaďte iRule k virtuálnímu serveru BIG-IP.

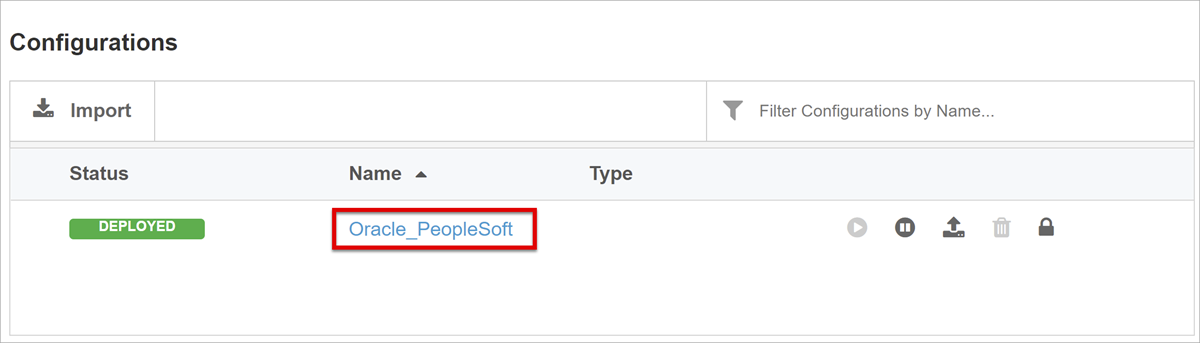

- Přejděte na Assisted Configuration Access>.

- Vyberte odkaz konfigurace aplikace PeopleSoft.

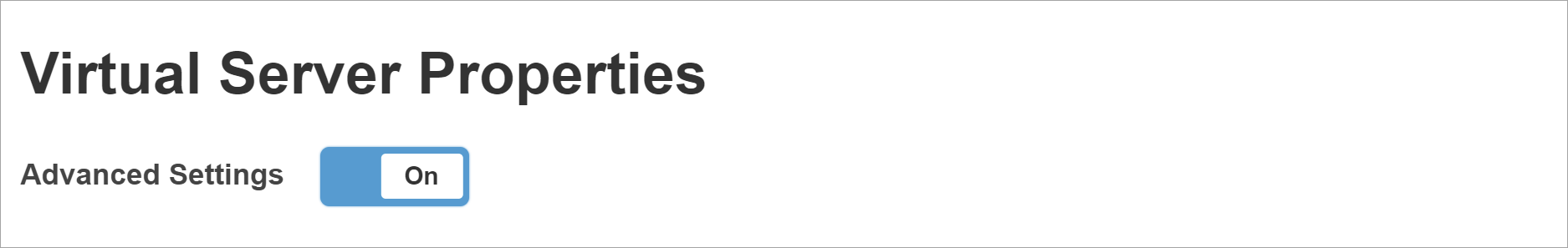

- V horním navigačním panelu vyberte Virtuální server.

- V části Upřesnit nastavení vyberte *Zapnuto.

- Posuňte se dolů.

- V části Společné přidejte iRule, který jste vytvořili.

- Zvolte Uložit.

- Vyberte Další.

- Pokračujte v konfiguraci nastavení.

Další informace najdete v support.f5.com pro:

- K42052145: Konfigurace automatického ukončení relace (odhlášení) na základě názvu souboru odkazovaného na identifikátor URI

- K12056: Přehled možnosti Identifikátor URI pro odhlášení

Nastavit výchozí stránku na domovskou stránku PeopleSoft

Přesměrujte požadavky uživatelů z kořenového adresáře ("/") na externí portál PeopleSoft, který se obvykle nachází v umístění: /psc/ps/EXTERNAL/HRMS/c/NUI_FRAMEWORK.PT_LANDINGPAGE. GBL"

- Přejděte na Místní Provoz > iRule.

- Vyberte iRule_PeopleSoft.

- Přidejte následující příkazové řádky.

when HTTP_REQUEST {switch -glob -- [HTTP::uri] {"/" {HTTP::redirect "/psc/ps/EXTERNAL/HRMS/c/NUI_FRAMEWORK.PT_LANDINGPAGE.GB"/psp/ps/?cmd=logout" {HTTP::redirect "/my.logout.php3"} } }

- Přiřaďte iRule k virtuálnímu serveru BIG-IP.

Potvrzení konfigurace

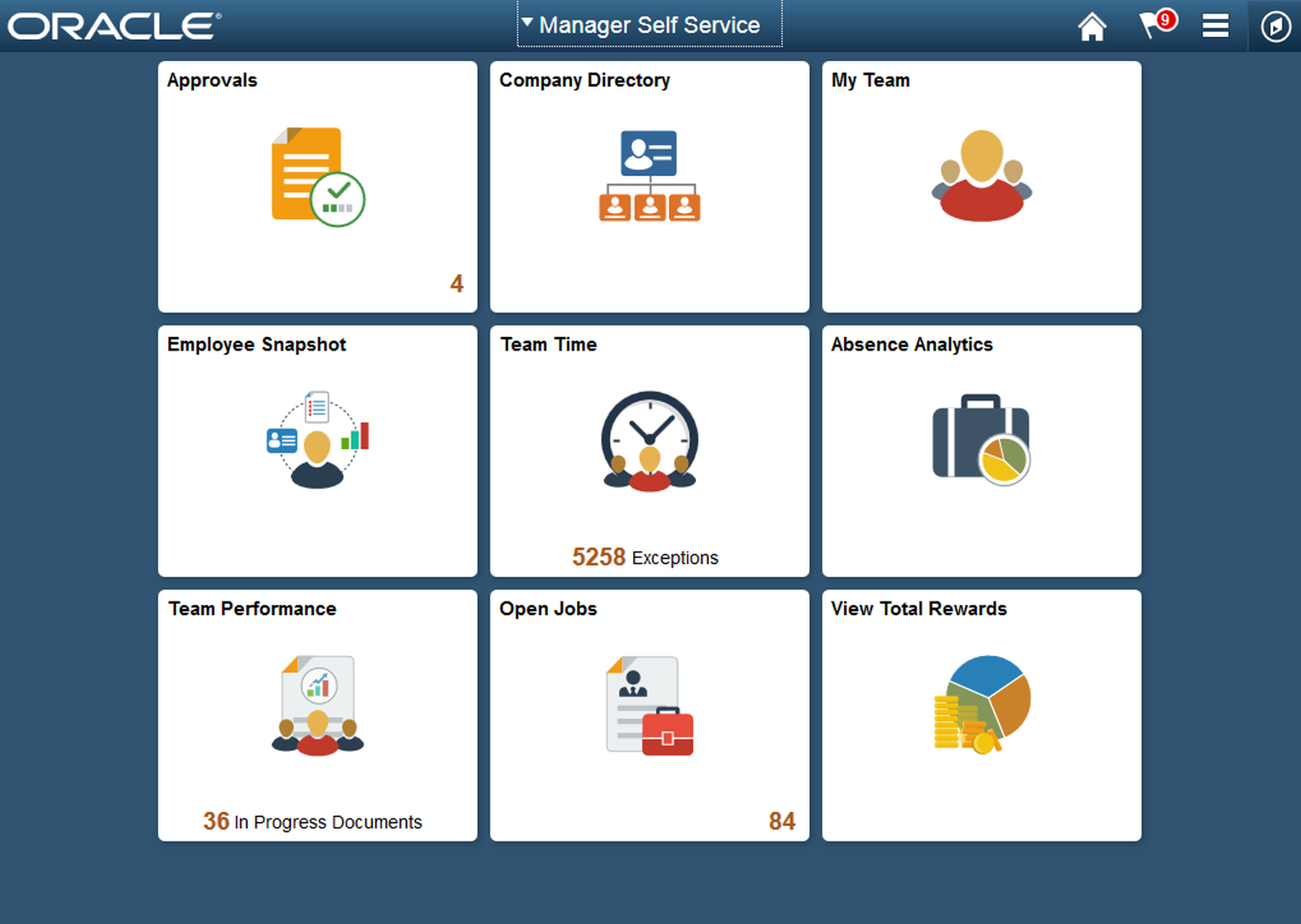

V prohlížeči přejděte na externí adresu URL aplikace PeopleSoft nebo vyberte ikonu aplikace v Moje aplikace.

Ověřte se v Microsoft Entra ID.

Budete přesměrováni na virtuální server BIG-IP a přihlásíte se pomocí jednotného přihlašování.

Poznámka:

Můžete zablokovat přímý přístup k aplikaci, čímž vynucujete cestu prostřednictvím big-IP adresy.

Pokročilé nasazení

Někdy šablony konfigurace s asistencí nemají flexibilitu.

Další informace: Kurz: Konfigurace Správce zásad přístupu F5 BIG-IP pro jednotné přihlašování založené na hlavičce

Případně v BIG-IP zakažte striktní režim správy konfigurace. Konfigurace můžete změnit ručně, i když většina konfigurací je automatizovaná pomocí šablon průvodce.

- Přejděte na Access > Řízená konfigurace.

- Na konci řádku vyberte zámek.

Změny uživatelského rozhraní průvodce nejsou možné, ale objekty BIG-IP přidružené k publikované instanci aplikace jsou odemknuté pro správu.

Poznámka:

Když znovu spustíte striktní režim a nasadíte konfiguraci, přepíšou se nastavení provedená mimo konfiguraci s asistencí. Pro produkční služby doporučujeme pokročilou konfiguraci.

Řešení problému

Pomocí protokolování BIG-IP můžete izolovat problémy s připojením, jednotným přihlašováním, porušeními zásad nebo chybně nakonfigurovanými mapováními proměnných.

Úroveň detailu protokolu

- Přejděte na Přehled zásad přístupu.

- Vyberte protokoly událostí.

- Vyberte Nastavení.

- Vyberte řádek publikované aplikace.

- VyberteUpravit.

- Výběr přístupových systémových protokolů

- V seznamu SSO vyberte Ladit.

- Vyberte OK.

- Zopakujte svůj problém.

- Zkontrolujte protokoly.

Až budete hotovi, vraťte se k této funkci, protože podrobný režim generuje velké množství dat.

Chybová zpráva BIG-IP

Pokud se po předběžném ověření Microsoft Entra zobrazí chyba BIG-IP, je možné, že problém souvisí s Microsoft Entra ID a jednotným přihlašováním BIG-IP.

- Přejděte na Přehled Access>.

- Vyberte sestavy Accessu.

- Spusťte sestavu za poslední hodinu.

- Projděte si protokoly, kde najdete nápovědu.

Použijte odkaz zobrazit relaci k potvrzení, že APM dostává očekávané příznaky Microsoft Entra.

Žádná chybová zpráva BIG-IP

Pokud se nezobrazí žádná chybová zpráva BIG-IP, problém může souviset s požadavkem na back-end nebo s funkcí SSO mezi BIG-IP a aplikací.

- Přejděte na

Přehled zásad přístupu . - Vyberte aktivní sezení.

- Vyberte odkaz aktivní relace.

Pomocí odkazu Zobrazit proměnné zjistěte problémy s jednotným přihlašováním, zejména pokud BIG-IP APM načítá nesprávné atributy z proměnných relace.

Další informace:

- Přesuňte se na devcentral.f5.com pro příklady přiřazování proměnných APM

- Přejděte na techdocs.f5.com, kde naleznete proměnné relace