Udělení přístupu uživatelům Microsoft Entra B2B k vašim místním aplikacím

Platí pro:  Tenanti pracovních sil – externí tenanti

Tenanti pracovních sil – externí tenanti  (další informace)

(další informace)

Jako organizace, která používá možnosti spolupráce Microsoft Entra B2B k pozvání uživatelů typu host z partnerských organizací, teď můžete těmto uživatelům B2B poskytnout přístup k místním aplikacím. Tyto místní aplikace můžou používat ověřování založené na SAML nebo integrované ověřování systému Windows (IWA) s omezeným delegování protokolu Kerberos (KCD).

Přístup k aplikacím SAML

Pokud vaše místní aplikace používá ověřování založené na SAML, můžete tyto aplikace snadno zpřístupnit uživatelům spolupráce Microsoft Entra B2B prostřednictvím Centra pro správu Microsoft Entra pomocí proxy aplikací Microsoft Entra.

Musíte provést následující:

- Povolte proxy aplikací a nainstalujte konektor. Pokyny najdete v tématu Publikování aplikací pomocí proxy aplikací Microsoft Entra.

- Publikujte místní aplikaci založenou na SAML prostřednictvím proxy aplikací Microsoft Entra podle pokynů v jednotném přihlašování SAML pro místní aplikace s proxy aplikací.

- Přiřaďte uživatelům Microsoft Entra B2B k aplikaci SAML.

Po dokončení výše uvedených kroků by vaše aplikace měla být spuštěná. Testování přístupu Microsoft Entra B2B:

- Otevřete prohlížeč a přejděte na externí adresu URL, kterou jste vytvořili při publikování aplikace.

- Přihlaste se pomocí účtu Microsoft Entra B2B, který jste přiřadili aplikaci. Aplikaci byste měli mít možnost otevřít a přistupovat k ní pomocí jednotného přihlašování.

Přístup k aplikacím IWA a KCD

Pokud chcete uživatelům B2B poskytnout přístup k místním aplikacím zabezpečeným pomocí integrovaného ověřování systému Windows a omezeného delegování Protokolu Kerberos, potřebujete následující komponenty:

Ověřování prostřednictvím proxy aplikace Microsoft Entra Uživatelé B2B musí být schopni ověřit místní aplikaci. K tomu musíte místní aplikaci publikovat prostřednictvím proxy aplikací Microsoft Entra. Další informace najdete v tématu Kurz: Přidání místní aplikace pro vzdálený přístup prostřednictvím proxy aplikací.

Autorizace prostřednictvím objektu uživatele B2B v místním adresáři Aplikace musí být schopná provádět kontroly přístupu uživatelů a udělovat přístup ke správným prostředkům. IWA a KCD k dokončení této autorizace vyžadují objekt uživatele v místní službě Windows Server Active Directory. Jak popisuje, jak funguje jednotné přihlašování pomocí KCD, proxy aplikací potřebuje tento objekt uživatele k zosobnění uživatele a získání tokenu Kerberos do aplikace.

Poznámka:

Při konfiguraci proxy aplikace Microsoft Entra se ujistěte, že je delegovaná přihlašovací identita nastavena na hlavní název uživatele (výchozí) v konfiguraci jednotného přihlašování pro integrované ověřování systému Windows (IWA).

Pro scénář uživatele B2B existují dvě metody, které můžete použít k vytvoření objektů uživatele typu host, které jsou vyžadovány pro autorizaci v místním adresáři:

- Microsoft Identity Manager (MIM) a agent pro správu MIM pro Microsoft Graph

- Skript PowerShellu, což je jednodušší řešení, které nevyžaduje MIM.

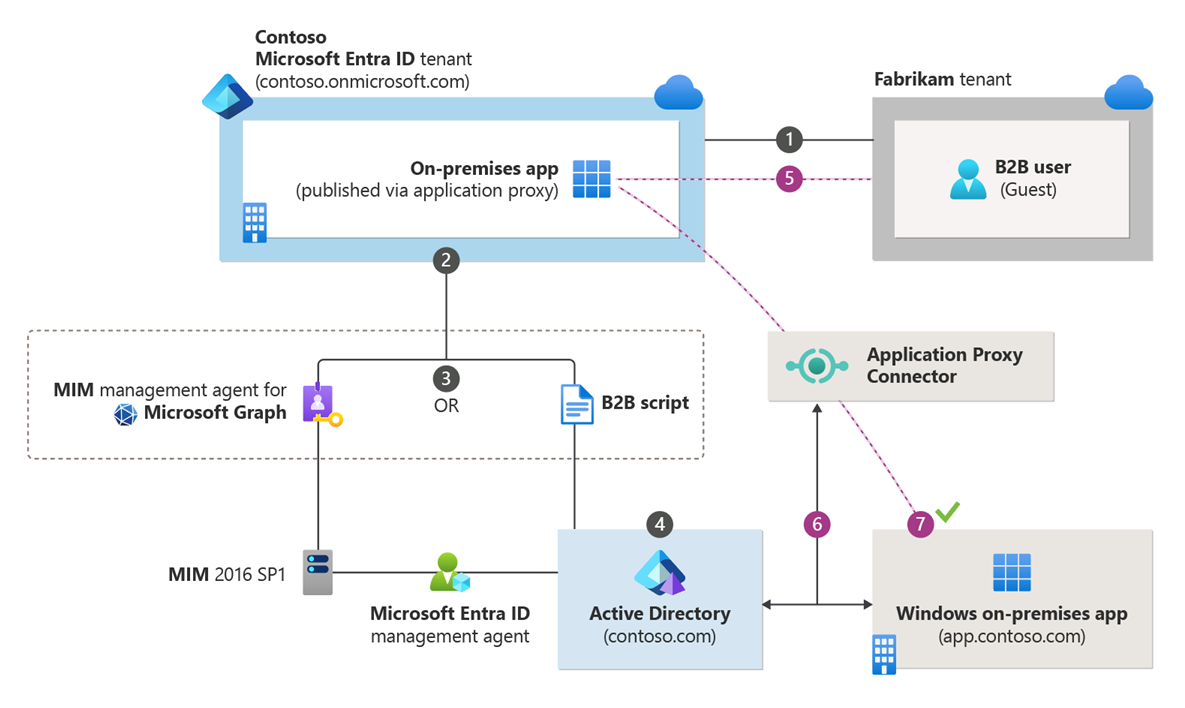

Následující diagram poskytuje základní přehled o tom, jak proxy aplikace Microsoft Entra a generování objektu uživatele B2B v místním adresáři spolupracují a udělují uživatelům B2B přístup k místním aplikacím IWA a KCD. Očíslované kroky jsou podrobně popsány pod diagramem.

- Uživatel z partnerské organizace (tenant Fabrikam) je pozvaný do tenanta Contoso.

- V tenantovi Contoso se vytvoří objekt uživatele typu host (například objekt uživatele s hlavního názvu uživatele (UPN) guest_fabrikam.com#EXT#@contoso.onmicrosoft.com).

- Host Fabrikam se importuje ze společnosti Contoso prostřednictvím MIM nebo prostřednictvím skriptu PowerShellu B2B.

- Reprezentace nebo stopa objektu uživatele typu host Fabrikam (Guest#EXT#) se vytvoří v místním adresáři, Contoso.com, prostřednictvím MIM nebo prostřednictvím skriptu PowerShellu B2B.

- Uživatel typu host přistupuje k místní aplikaci app.contoso.com.

- Žádost o ověření je autorizována prostřednictvím proxy aplikací pomocí omezeného delegování protokolu Kerberos.

- Vzhledem k tomu, že objekt uživatele typu host existuje místně, ověřování je úspěšné.

Zásady správy životního cyklu

Místní objekty uživatelů B2B můžete spravovat pomocí zásad správy životního cyklu. Příklad:

- Zásady vícefaktorového ověřování (MFA) pro uživatele typu host můžete nastavit tak, aby se vícefaktorové ověřování používalo během ověřování proxy aplikací. Další informace najdete v tématu Podmíněný přístup pro uživatele spolupráce B2B.

- Jakékoli sponzorství, kontroly přístupu, ověření účtu atd. které se provádějí v cloudovém uživateli B2B, se vztahuje na místní uživatele. Pokud se například cloudový uživatel odstraní prostřednictvím zásad správy životního cyklu, místní uživatel se odstraní také pomocí MIM Sync nebo prostřednictvím skriptu Microsoft Entra B2B. Další informace najdete v tématu Správa přístupu hostů pomocí kontrol přístupu Microsoft Entra.

Vytvoření objektů uživatele typu host B2B prostřednictvím skriptu Microsoft Entra B2B

Ukázkový skript Microsoft Entra B2B můžete použít k vytvoření stínových účtů Microsoft Entra synchronizovaných z účtů Microsoft Entra B2B. Pak můžete použít stínové účty pro místní aplikace, které používají KCD.

Vytvoření objektů uživatele typu host B2B prostřednictvím MIM

Pomocí MIM a konektoru MIM pro Microsoft Graph můžete vytvořit objekty uživatele typu host v místním adresáři. Další informace najdete v tématu Spolupráce Microsoft Entra business-to-business (B2B) s Microsoft Identity Managerem (MIM) 2016 SP1 s Aplikace Azure lication Proxy.

Důležité informace o licencích

Ujistěte se, že máte správné licence pro klientský přístup (CALs) nebo externí konektory pro externí uživatele typu host, kteří přistupují k místním aplikacím nebo jejichž identity se spravují místně. Další informace najdete v části Externí konektory licencí pro klientský přístup a licencí pro správu. Obraťte se na zástupce Microsoftu nebo místního prodejce ohledně vašich konkrétních licenčních potřeb.