Co je podmíněný přístup?

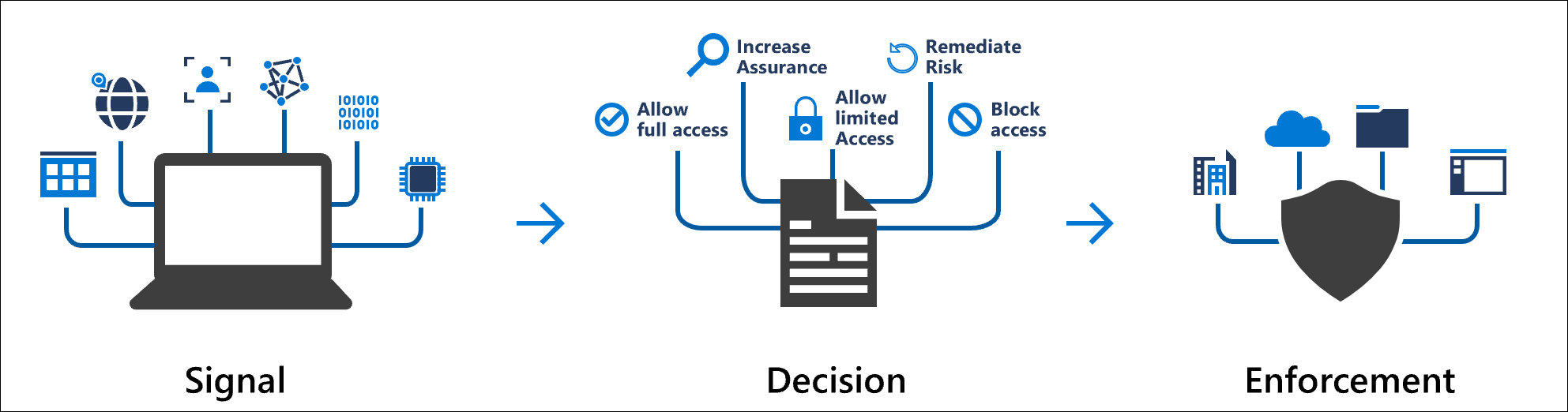

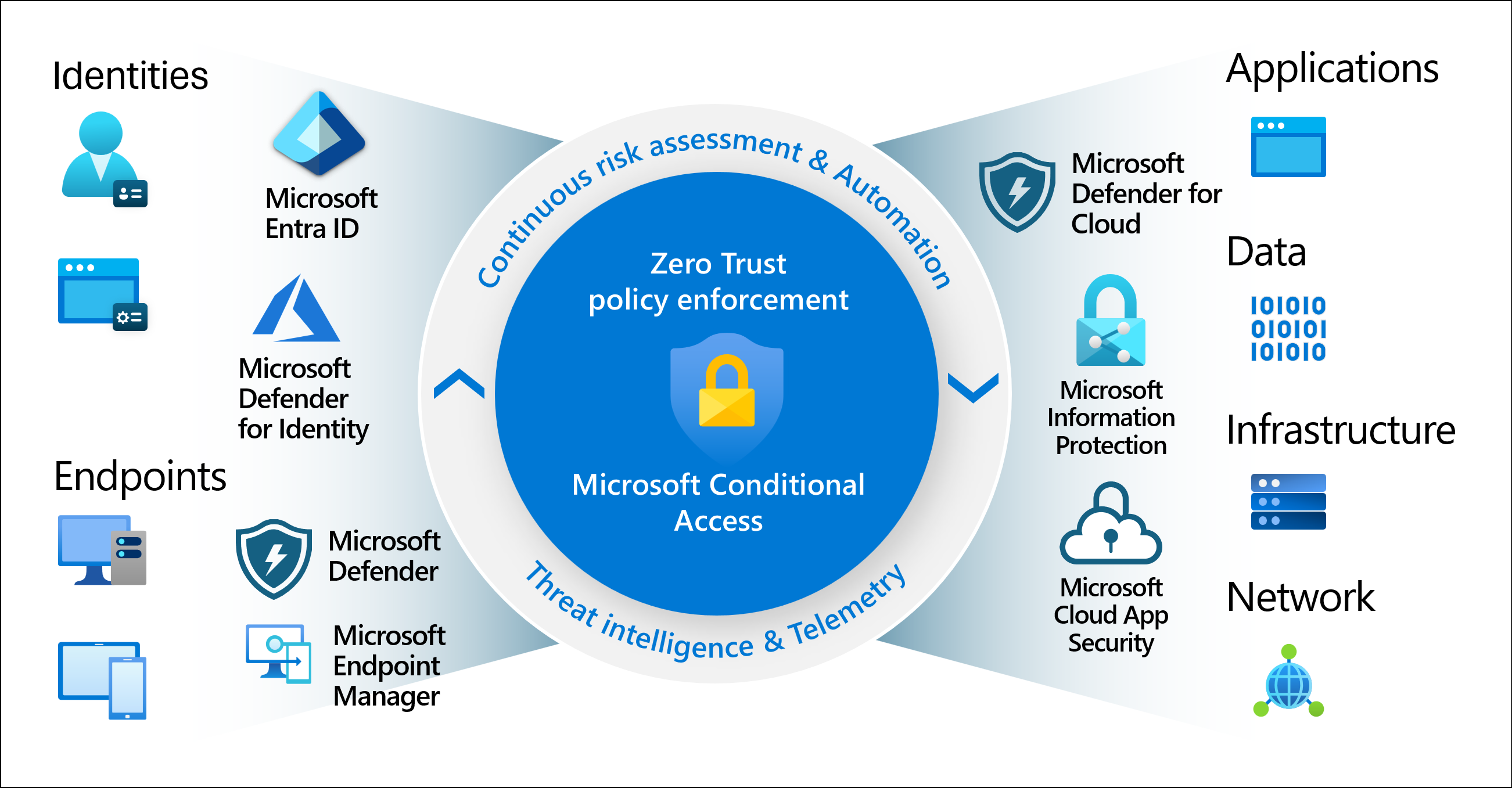

Moderní zabezpečení přesahuje hranice sítě organizace a zahrnuje identitu uživatele a zařízení. Organizace teď v rámci rozhodování o řízení přístupu používají signály řízené identitou. Podmíněný přístup Microsoft Entra spojuje signály, k rozhodování a vynucování organizačních zásad. Podmíněný přístup je modul zásad microsoftu nulová důvěra (Zero Trust), který při vynucování rozhodnutí o zásadách bere signály z různých zdrojů.

Zásady podmíněného přístupu jsou nejjednoduššími příkazy if-then; pokud chce uživatel získat přístup k prostředku, musí dokončit akci. Například: Pokud chce uživatel získat přístup k aplikaci nebo službě, jako je Microsoft 365, musí pro získání přístupu provést vícefaktorové ověřování.

Správci stojí před dvěma hlavními cíli:

- Umožnit uživatelům být produktivní kdykoli a kdekoli

- Ochrana prostředků organizace

Pomocí zásad podmíněného přístupu můžete použít správné řízení přístupu v případě potřeby, aby byla vaše organizace zabezpečená.

Důležité

Zásady podmíněného přístupu se vynucují po dokončení prvního ověření. Podmíněný přístup není určen jako první linie obrany organizace pro scénáře, jako jsou útoky doS (DoS), ale může k určení přístupu používat signály z těchto událostí.

Běžné signály

Podmíněný přístup bere signály z různých zdrojů do úvahy při rozhodování o přístupu.

Mezi tyto signály patří:

- Členství uživatelů nebo skupin

- Zásady můžou být cílené na konkrétní uživatele a skupiny, které správcům poskytují jemně odstupňovanou kontrolu nad přístupem.

- Informace o umístění IP adresy

- Organizace můžou vytvářet důvěryhodné rozsahy IP adres, které se dají použít při rozhodování o zásadách.

- Správci můžou zadat celé země nebo oblasti rozsahy IP adres, které se mají blokovat nebo povolit provoz.

- Zařízení

- Uživatelé se zařízeními konkrétních platforem nebo označenými určitým stavem se dají použít při vynucování zásad podmíněného přístupu.

- Pomocí filtrů pro zařízení můžete cílit zásady na konkrétní zařízení, jako jsou pracovní stanice s privilegovaným přístupem.

- Aplikace

- Uživatelé, kteří se pokoušejí o přístup ke konkrétním aplikacím, můžou aktivovat různé zásady podmíněného přístupu.

- Detekce rizik v reálném čase a počítaných rizik

- Integrace signálů se službou Microsoft Entra ID Protection umožňuje zásadám podmíněného přístupu identifikovat a napravit rizikové uživatele a chování přihlašování.

- Microsoft Defender for Cloud Apps

- Umožňuje monitorování a řízení přístupu k uživatelským aplikacím a relacím v reálném čase. Tato integrace zvyšuje viditelnost a kontrolu nad přístupem a aktivitami provedenými ve vašem cloudovém prostředí.

Běžná rozhodnutí

- Blokování přístupu

- Nejvíce omezující rozhodnutí

- Udělení přístupu

- Méně omezující rozhodnutí může vyžadovat jednu nebo více z následujících možností:

- Vyžadovat vícefaktorové ověřování

- Vyžadovat sílu ověřování

- Vyžadovat, aby zařízení bylo označeno jako vyhovující

- Vyžadování zařízení připojeného k hybridnímu připojení Microsoft Entra

- Vyžadovat schválenou klientskou aplikaci

- Vyžadování zásad ochrany aplikací

- Vyžadovat změnu hesla

- Vyžadování podmínek použití

- Méně omezující rozhodnutí může vyžadovat jednu nebo více z následujících možností:

Běžně používané zásady

Řada organizací má běžné obavy o přístup, se kterými můžou pomoct zásady podmíněného přístupu:

- Vyžadování vícefaktorového ověřování pro uživatele s rolemi pro správu

- Vyžadování vícefaktorového ověřování pro úlohy správy Azure

- Blokování přihlášení uživatelů, kteří se snaží používat starší ověřovací protokoly

- Vyžadování důvěryhodných umístění pro registraci bezpečnostních informací

- Blokování nebo udělení přístupu z určitých umístění

- Blokování rizikového chování při přihlašování

- Vyžadování zařízení spravovaných organizací pro konkrétní aplikace

Správci můžou vytvářet úplně nové zásady nebo začínat zásadami šablon na portálu nebo pomocí rozhraní Microsoft Graph API.

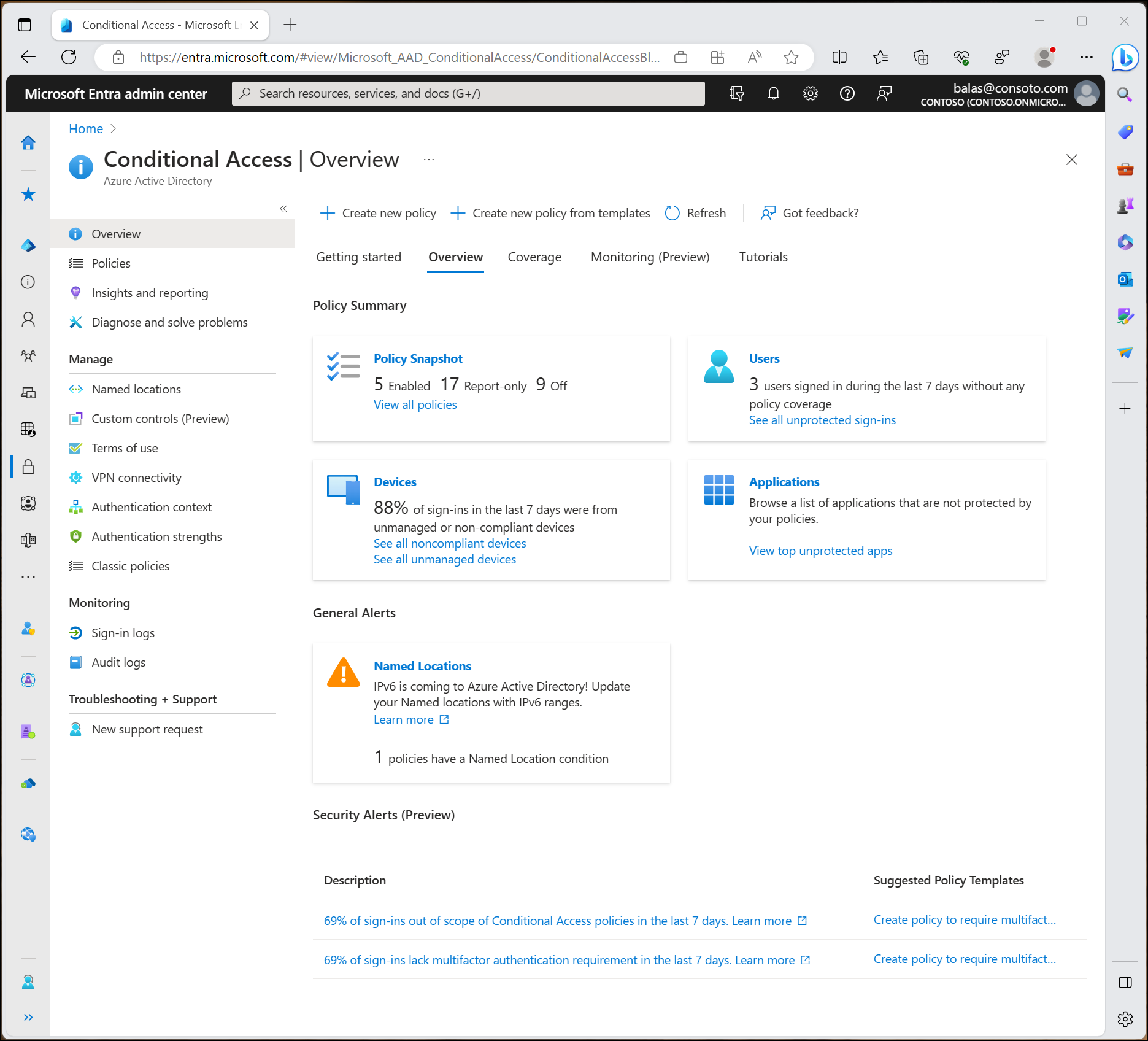

Prostředí správce

Zásady můžou spravovat správci s rolí Správce podmíněného přístupu.

Podmíněný přístup najdete v Centru pro správu Microsoft Entra v části Podmíněný přístup ochrany>.

- Na stránce Přehled najdete souhrn stavu zásad, uživatelů, zařízení a aplikací a také obecné výstrahy zabezpečení s návrhy.

- Stránka Pokrytí poskytuje synopzi aplikací s zásadami podmíněného přístupu a bez pokrytí zásad podmíněného přístupu za posledních 7 dnů.

- Stránka Monitorování umožňuje správcům zobrazit graf přihlášení, které je možné filtrovat a zobrazit potenciální mezery v pokrytí zásad.

Zásady podmíněného přístupu na stránce Zásady můžou filtrovat správci na základě položek, jako jsou objekt actor, cílový prostředek, podmínka, použitý ovládací prvek, stav nebo datum. Tato možnost filtrování umožňuje správcům rychle najít konkrétní zásady na základě jejich konfigurace.

Požadavky na licenci

Použití této funkce vyžaduje licence Microsoft Entra ID P1. Pokud chcete najít správnou licenci pro vaše požadavky, projděte si porovnání obecně dostupných funkcí Microsoft Entra ID.

Zákazníci s licencemi Microsoft 365 Business Premium mají přístup i k funkcím podmíněného přístupu.

Zásady založené na rizicích vyžadují přístup k Microsoft Entra ID Protection, která vyžaduje licence P2.

Jiné produkty a funkce, které komunikují se zásadami podmíněného přístupu, vyžadují pro tyto produkty a funkce odpovídající licencování.

Pokud vyprší platnost licencí vyžadovaných pro podmíněný přístup, zásady se automaticky nezablokují ani neodstraní. To zákazníkům umožňuje migrovat ze zásad podmíněného přístupu bez náhlé změny stavu zabezpečení. Zbývající zásady se dají zobrazit a odstranit, ale už se neaktualizují.

Výchozí nastavení zabezpečení pomáhá chránit před útoky souvisejícími s identitou a jsou k dispozici pro všechny zákazníky.

nulová důvěra (Zero Trust)

Tato funkce pomáhá organizacím sladit své identity se třemi hlavními principy architektury nulová důvěra (Zero Trust):

- Explicitní ověření

- Použití nejnižších oprávnění

- Předpokládat porušení zabezpečení

Další informace o nulová důvěra (Zero Trust) a dalších nulová důvěra (Zero Trust)způsobch