Naplánujte nasazení ověřování bez hesla, odolného vůči phishingu, v Microsoft Entra ID.

Při nasazování a zprovoznění ověřování bez hesla odolného proti útokům phishing ve vašem prostředí doporučujeme přístup založený na uživatelích. Různé metody bez hesla odolné proti útokům phishing jsou efektivnější než jiné pro určité uživatele. Tento průvodce nasazením vám pomůže zjistit, které typy metod a plánů zavedení mají smysl pro osoby uživatelů ve vašem prostředí. Phishingově odolný přístup k nasazení bez hesla má obvykle 6 kroků, které přibližně postupují v pořadí, ale před přechodem na další kroky nemusí být zcela dokončeny.

Určení osob uživatelů

Určete osoby uživatelů, které jsou relevantní pro vaši organizaci. Tento krok je pro váš projekt důležitý, protože různé osoby mají různé potřeby. Microsoft doporučuje zvážit a vyhodnotit alespoň 4 obecné osoby uživatelů ve vaší organizaci.

| Osoba uživatele | Popis |

|---|---|

| Informační pracovníci | |

| Pracovníci frontline | |

| IT specialisté/ Pracovníci DevOps | |

| Vysoce regulovaných pracovníků |

Microsoft doporučuje široce nasadit ověřování bez hesla odolné proti útokům phishing ve vaší organizaci. Informační pracovníci jsou tradičně nejsnadnější osobou uživatele, se kterými můžete začít. Nezpozdíte zavedení zabezpečených přihlašovacích údajů pro informační pracovníky při řešení problémů, které mají vliv na IT specialisty. Využijte přístup "nenechte dokonalost stát v cestě dobrému" a nasazujte zabezpečené přihlašovací údaje co nejvíce. Když se více uživatelů přihlašuje pomocí přihlašovacích údajů bez hesel odolných proti útokům phishing, snížíte prostor pro útoky na vaše prostředí.

Společnost Microsoft doporučuje definovat svoji osobu a pak každou osobu umístit do skupiny Microsoft Entra ID speciálně pro tuto osobu uživatele. Tyto skupiny se používají v pozdějších krocích k zavedení přihlašovacích údajů pro různé typy uživatelů a když začnete vynucovat používání přihlašovacích údajů bez hesla odolných proti útokům phishing.

Plánování připravenosti zařízení

Zařízení jsou základním aspektem každého úspěšného nasazení bez hesla odolného proti útokům phishing, protože jedním z cílů bez hesel odolných proti útokům phishing je ochrana přihlašovacích údajů pomocí hardwaru moderních zařízení. Nejprve se seznamte s podporou FIDO2 pro Microsoft Entra ID.

Ujistěte se, že jsou vaše zařízení připravená jako odolná vůči phishingu a bezheslová tím, že je aktualizujete na nejnovější podporované verze jednotlivých operačních systémů. Microsoft doporučuje, aby vaše zařízení minimálně spouštěla tyto verze:

- Windows 10 22H2 (pro Windows Hello pro firmy)

- Windows 11 22H2 (pro co nejlepší uživatelské prostředí při používání přístupových klíčů)

- macOS 13 Ventura

- iOS 17

- Android 14

Tyto verze poskytují nejlepší podporu nativních integrovaných funkcí, jako jsou klíče, Windows Hello pro firmy a přihlašovací údaje platformy macOS. Starší operační systémy můžou vyžadovat externí ověřovací klíče, jako jsou klíče zabezpečení FIDO2, aby podporovaly ověřování bez hesla odolné proti útokům phishing.

Registrace uživatelů pro pověření odolná vůči phishingu

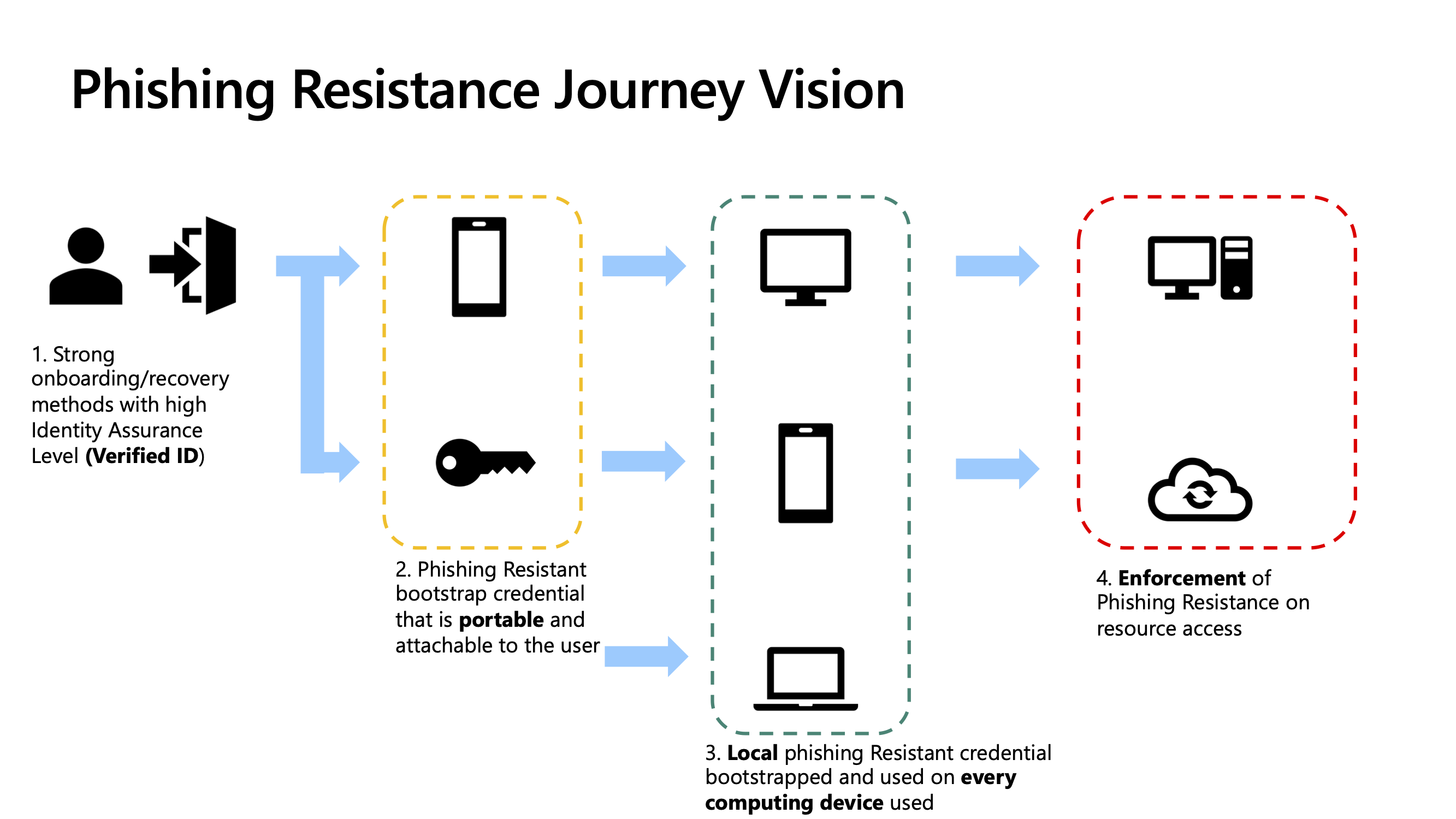

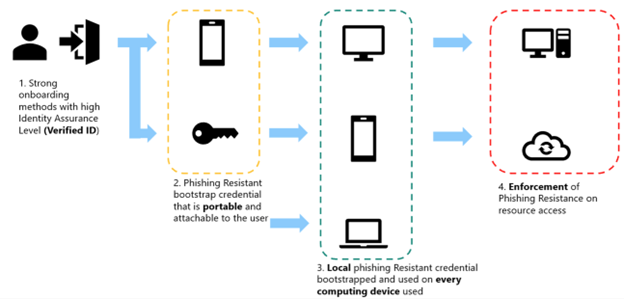

Registrace přihlašovacích údajů a inicializace jsou první hlavní aktivity zaměřené na koncové uživatele ve vašem projektu nasazení bezheslového systému odolného proti phishingovým útokům. Tato část popisuje zavedení přenosných a místních přihlašovacích údajů.

| Přihlašovací údaje | Popis | Zaměstnanecké výhody |

|---|---|---|

| Přenosný | Dá se použít na různých zařízeních. K přihlášení k jinému zařízení nebo k registraci přihlašovacích údajů na jiných zařízeních můžete použít přenosné přihlašovací údaje. | Nejdůležitější typ přihlašovacích údajů pro registraci pro většinu uživatelů, protože je možné je používat na různých zařízeních a poskytovat ověřování odolné proti útokům phishing v mnoha scénářích. |

| Místní | Místní přihlašovací údaje můžete použít k ověření na zařízení, aniž byste museli spoléhat na externí hardware, jako je použití Windows Hello pro firmy biometrického rozpoznávání pro přihlášení k aplikaci v prohlížeči Microsoft Edge na stejném počítači. | Mají dvě hlavní výhody oproti přenosným přihlašovacím údajům: |

- Pro nové uživatele proces registrace a zavedení do systému vezme uživatele bez existujících podnikových přihlašovacích údajů a ověří jejich identitu. Založí jim první přenosné přihlašovací údaje a pomocí těchto přenosných přihlašovacích údajů vytvoří další místní přihlašovací údaje na všech jejich zařízeních. Po registraci může správce vynutit ověřování odolné proti útokům phishing pro uživatele v Microsoft Entra ID.

- Pro stávající uživatele tato fáze umožňuje zaregistrovat se pro odolná proti phishingu bezheslová řešení přímo na jejich stávajících zařízeních nebo pomocí stávajících MFA přihlašovacích údajů k vytvoření odolných proti phishingu bezheslových přihlašovacích údajů. Konečným cílem je stejné jako noví uživatelé – většina uživatelů by měla mít alespoň jedno přenosné přihlašovací údaje a pak místní přihlašovací údaje na každém výpočetním zařízení. Pokud jste správce, který nasadí autentizaci odolnou proti phishingu bez hesla pro stávající uživatele, možná budete moci přeskočit k části Onboarding Krok 2: Bootstrapování Přenositelného Ověření.

Než začnete, Microsoft doporučuje povolit klíč a další přihlašovací údaje pro podnikové uživatele v tenantovi. Pokud jsou uživatelé motivováni k samoobslužné registraci silných přihlašovacích údajů, je vhodné ji povolit. Minimálně byste měli povolit zásadu Passkey (FIDO2), aby se uživatelé mohli zaregistrovat pro přístupové klíče a bezpečnostní klíče, pokud jim dávají přednost.

Tato část se zaměřuje na fáze 1–3:

Uživatelé by měli mít zaregistrované alespoň dvě metody ověřování. Při registraci jiné metody má uživatel k dispozici metodu zálohování, pokud se něco stane s primární metodou, například když dojde ke ztrátě nebo odcizení zařízení. Je například vhodné, aby uživatelé měli na telefonu zaregistrované klíče i místně na pracovní stanici v Windows Hello pro firmy.

Poznámka:

Vždy doporučujeme, aby uživatelé měli zaregistrované alespoň dvě metody ověřování. Tím se zajistí, že uživatel bude mít k dispozici metodu zálohování, pokud se něco stane s primární metodou, například v případě ztráty zařízení nebo krádeže. Je například vhodné, aby uživatelé měli na svém telefonu zaregistrované klíče i místně na pracovní stanici v Windows Hello pro firmy.

Poznámka:

Tyto pokyny jsou přizpůsobené pro aktuálně existující podporu pro klíče v Microsoft Entra ID, které zahrnují klíče vázané na zařízení v microsoft Authenticatoru a klíče vázané na zařízení u klíčů fyzického zabezpečení. Plánuje se, že Microsoft Entra ID přidá podporu pro synchronizované přístupové klíče. Další informace naleznete v tématu Public Preview: Rozšíření podpory klíče v Microsoft Entra ID. Tato příručka bude aktualizována, aby obsahovala pokyny k synchronizovanému hlavnímu klíči, jakmile budou k dispozici. Například mnoho organizací může těžit ze spoléhání se na proces synchronizace pro fázi 3 v předchozím diagramu, namísto zavádění zcela nových přihlašovacích údajů.

Onboarding – krok 1: Ověření identity

Pro vzdálené uživatele, kteří neosvědčí svou identitu, je registrace podniku významnou výzvou. Bez správného ověření identity si organizace nemůže být úplně jistá, že onboarduje osobu, které má v úmyslu. Ověřené ID Microsoft Entra může zajistit ověření identity s vysokou jistotou. Organizace můžou spolupracovat s partnerem pro ověření identity (IDV) a ověřit identity nových vzdálených uživatelů v procesu onboardingu. Po zpracování ID vydaného státní správou může IDV poskytnout ověřené ID, které potvrzuje identitu uživatele. Nový uživatel předloží toto ověřené ID identity pro náborovou organizaci, aby vytvořil vztah důvěryhodnosti a potvrdil, že organizace nasazuje správnou osobu. Organizace mohou přidat kontrolu tváře pomocí Microsoft Entra Verified ID, což přidává vrstvu porovnávání obličeje k ověření a zajišťuje, že důvěryhodný uživatel v daném okamžiku prezentuje Ověřené ID potvrzující jeho identitu.

Po ověření identity prostřednictvím procesu kontroly pravopisu se novým zaměstnancům udělí dočasné přístupové heslo (TAP), které můžou použít ke spuštění prvních přenosných přihlašovacích údajů.

Podívejte se na následující příručky k povolení onboardingu a vydávání TAP s ověřeným ID Microsoft Entra:

- Připojení nových vzdálených zaměstnanců pomocí ověřování ID

- Použití rozpoznávání obličeje s ověřeným ID Microsoft Entra k odemknutí ověření vysoké jistoty ve velkém měřítku

- Povolení zásad dočasného přístupu

Podrobnosti o licencování najdete na následujících odkazech pro Ověřené ID Microsoft Entra:

Některé organizace si můžou vybrat jiné metody než Ověřené ID Microsoft Entra k onboardingu uživatelů a vydat jim jejich první přihlašovací údaje. Microsoft doporučuje, aby tyto organizace stále používaly technické poradce nebo jiný způsob, jak uživateli umožní připojit se bez hesla. Můžete například zřídit klíče zabezpečení FIDO2 pomocí rozhraní Microsoft Graph API.

Nástupní proces – krok 2: Inicializace přenosného pověření

Pokud chcete stávající uživatele spustit na přihlašovací údaje bez hesla odolné proti útokům phishing, nejprve zjistěte, jestli už jsou vaši uživatelé zaregistrovaní pro tradiční vícefaktorové ověřování. Uživatelé s tradičními metodami vícefaktorového ověření mohou být cíleni zásadami registrace bez hesla odolnými vůči phishingu. Pomocí tradičního vícefaktorového ověřování se můžou zaregistrovat k prvním přenosným přihlašovacím údajům odolným proti útokům phishing a pak podle potřeby zaregistrovat místní přihlašovací údaje.

Pro nové uživatele nebo uživatele bez vícefaktorového ověřování projděte procesem vydávání dočasných přístupových passů (TAP). Můžete vystavit TAP stejným způsobem, jakým novým uživatelům udělujete jejich první přihlašovací údaje, nebo prostřednictvím integrací s ověřenou identitou Microsoft Entra. Jakmile mají uživatelé TAP, jsou připraveni nastavit svůj první identifikační údaj odolný vůči phishingu.

Je důležité, aby první přihlašovací údaje bez hesla uživatele byly přenosné přihlašovací údaje, které se dají použít k ověřování na jiných výpočetních zařízeních. K místnímu ověření na telefonu s iOSem se dají použít například přístupové klíče, ale dají se také použít k ověření na počítači s Windows pomocí toku ověřování mezi zařízeními. Tato funkce mezi zařízeními umožňuje použít přenosný klíč k inicializaci Windows Hello for Business na počítači s Windows.

Je také důležité, aby každé zařízení, na kterých uživatel pravidelně pracuje, mělo místně dostupné pověření, aby uživateli poskytlo co nejplynulejší zkušenost. Místně dostupné přihlašovací údaje zkracují dobu potřebnou k ověření, protože uživatelé nepotřebují používat více zařízení a existuje méně kroků. Pomocí funkce TAP z kroku 1 můžete zaregistrovat přenosné přihlašovací údaje, které mohou iniciovat tyto další přihlašovací údaje, čímž se uživateli umožní nativně používat přihlašovací údaje odolné proti útokům phishing na různých zařízeních, která mohou mít.

Následující tabulka uvádí doporučení pro různé osoby:

| Persona uživatele | Doporučené přenosné přihlašovací údaje | Alternativní přenosná pověření |

|---|---|---|

| Informační pracovník | Klíč (aplikace Authenticator) | Bezpečnostní klíč, čipová karta |

| Pracovník v první linii | Klíč zabezpečení | Klíč (aplikace Authenticator), čipová karta |

| IT specialista / pracovník DevOps | Klíč (aplikace Authenticator) | Bezpečnostní klíč, čipová karta |

| Vysoce regulovaný pracovník | Certifikát (čipová karta) | Heslo (aplikace ověřovatele), bezpečnostní klíč |

Následující doprovodné materiály vám použijí k povolení doporučených a alternativních přenosných přihlašovacích údajů pro příslušné uživatele pro vaši organizaci:

| metoda | Pokyny |

|---|---|

| Přístupové klíče | |

| Klíče zabezpečení | |

| Ověřování pomocí čipových karet nebo certifikátů (CBA) |

Onboarding – krok 3: Nastavte místní přihlašovací údaje na výpočetních zařízeních

Jakmile si uživatelé zaregistrovali přenosné přihlašovací údaje, jsou připravení spustit další přihlašovací údaje na každém výpočetním zařízení, které pravidelně používají v relaci 1:1, což přináší výhody každodenního uživatelského prostředí. Tento typ přihlašovacích údajů je běžný pro informační pracovníky a IT profesionály, ale ne pro pracovníky front-line, kteří sdílejí zařízení. Uživatelé, kteří sdílejí jenom zařízení, by měli používat jenom přenosné přihlašovací údaje.

Vaše organizace musí určit, jaký typ přihlašovacích údajů je pro každou osobu uživatele v této fázi upřednostňovaný. Microsoft doporučuje:

| Osoba uživatele | Doporučené místní přihlašovací údaje – Windows | Doporučené místní přihlašovací údaje – macOS | Doporučené místní přihlašovací údaje – iOS | Doporučené místní přihlašovací údaje – Android | Doporučené místní přihlašovací údaje – Linux |

|---|---|---|---|---|---|

| Informační pracovník | Windows Hello pro firmy | Klíč zabezpečené enklávy platformy pro jednotné přihlašování (SSO) | Klíč (aplikace Authenticator) | Klíč (aplikace Authenticator) | Není k dispozici (místo toho použijte přenosné přihlašovací údaje) |

| Pracovník v první linii | Není k dispozici (místo toho použijte přenosné přihlašovací údaje) | Není k dispozici (místo toho použijte přenosné přihlašovací údaje) | Není k dispozici (místo toho použijte přenosné přihlašovací údaje) | Není k dispozici (místo toho použijte přenosné přihlašovací údaje) | Není k dispozici (místo toho použijte přenosné přihlašovací údaje) |

| IT profesionál / pracovník DevOps | Windows Hello pro firmy | Klíč zabezpečené enklávy platformy pro SSO | Klíč (aplikace Authenticator) | Klíč (aplikace Authenticator) | Není k dispozici (místo toho použijte přenosné přihlašovací údaje) |

| Vysoce regulovaný pracovník | Windows Hello pro firmy nebo CBA | Zabezpečený klíč enklávy platformy SSO nebo CBA | Přístupový klíč (aplikace Authenticator) nebo CBA | Přihlašovací klíč (aplikace pro ověřování) nebo CBA | Není k dispozici (místo toho použijte čipovou kartu) |

Použijte následující pokyny k povolení doporučených místních přihlašovacích údajů ve vašem prostředí pro příslušné uživatelské role ve vaší organizaci.

| metoda | Pokyny |

|---|---|

| Windows Hello pro firmy | |

| Klíč zabezpečené enklávy jednotného přihlašování platformy (SSO) | |

| Přístupové klíče |

Aspekty specifické pro jednotlivé osoby

Každá uživatelská role má své vlastní výzvy a aspekty, které se běžně objeví během nasazení odolných vůči phishingu bez hesla. Při identifikaci osob, které potřebujete pojmout, byste měli vzít v úvahu tyto aspekty plánování projektu nasazení. Následující odkazy obsahují konkrétní pokyny pro každou osobu:

- Informační pracovníci

- Pracovníci frontline

- IT specialisté/ Pracovníci DevOps

- Vysoce regulovaných pracovníků

Podporovat používání přihlašovacích údajů odolných vůči phishingu

Tento krok popisuje, jak uživatelům usnadnit přijetí přihlašovacích údajů odolných proti útokům phishing. Měli byste otestovat strategii nasazení, naplánovat zavedení a sdělit plán koncovým uživatelům. Pak můžete vytvářet sestavy a sledovat průběh, než ve vaší organizaci vynutíte přihlašovací údaje odolné vůči phishingu.

Strategie testovacího nasazení

Microsoft doporučuje otestovat strategii nasazení vytvořenou v předchozím kroku se sadou testovacích a pilotních uživatelů. Tato fáze by měla obsahovat následující kroky:

- Vytvořte seznam testovacích uživatelů a ranních osvojitelů. Tito uživatelé by měli reprezentovat vaše různé uživatelské persony, a nejen IT správci.

- Vytvořte skupinu MICROSOFT Entra ID a přidejte do skupiny testovací uživatele.

- Povolte zásady metod ověřování v MICROSOFT Entra ID a nastavte obor testovací skupiny na metody, které povolíte.

- Změřte zavedení registrace pro pilotní uživatele použitím sestavy aktivity Metody Ověřování.

- Vytvořte zásady podmíněného přístupu k vynucení použití přihlašovacích údajů bez hesla bez útoku phishing u každého typu operačního systému a zaměřte se na pilotní skupinu.

- Změřte úspěšnost vynucení pomocí služby Azure Monitor a Workbooks.

- Shromážděte zpětnou vazbu od uživatelů ohledně úspěšnosti zavedení.

Strategie plánování zavedení

Microsoft doporučuje řídit využití na základě toho, které osoby uživatelů jsou nejvíce připravené k nasazení. Obvykle to znamená nasazení pro uživatele v tomto pořadí, ale může se to změnit v závislosti na vaší organizaci:

- Informační pracovníci

- Pracovníci frontline

- IT specialisté/ Pracovníci DevOps

- Vysoce regulovaných pracovníků

Následující části slouží k vytvoření komunikace koncových uživatelů pro každou skupinu osob, rozsah a zavedení funkce registrace klíčů a generování sestav uživatelů a monitorování ke sledování průběhu zavádění.

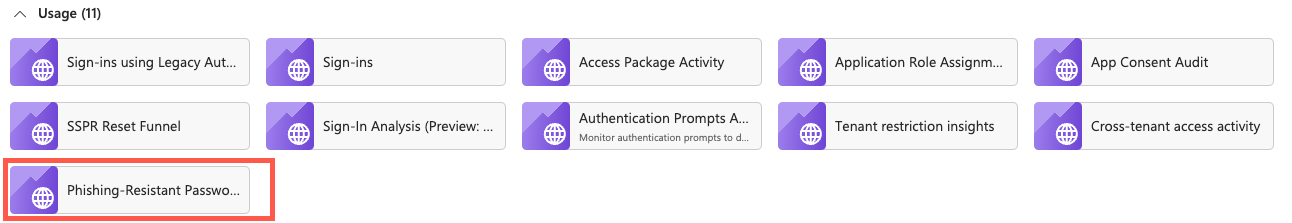

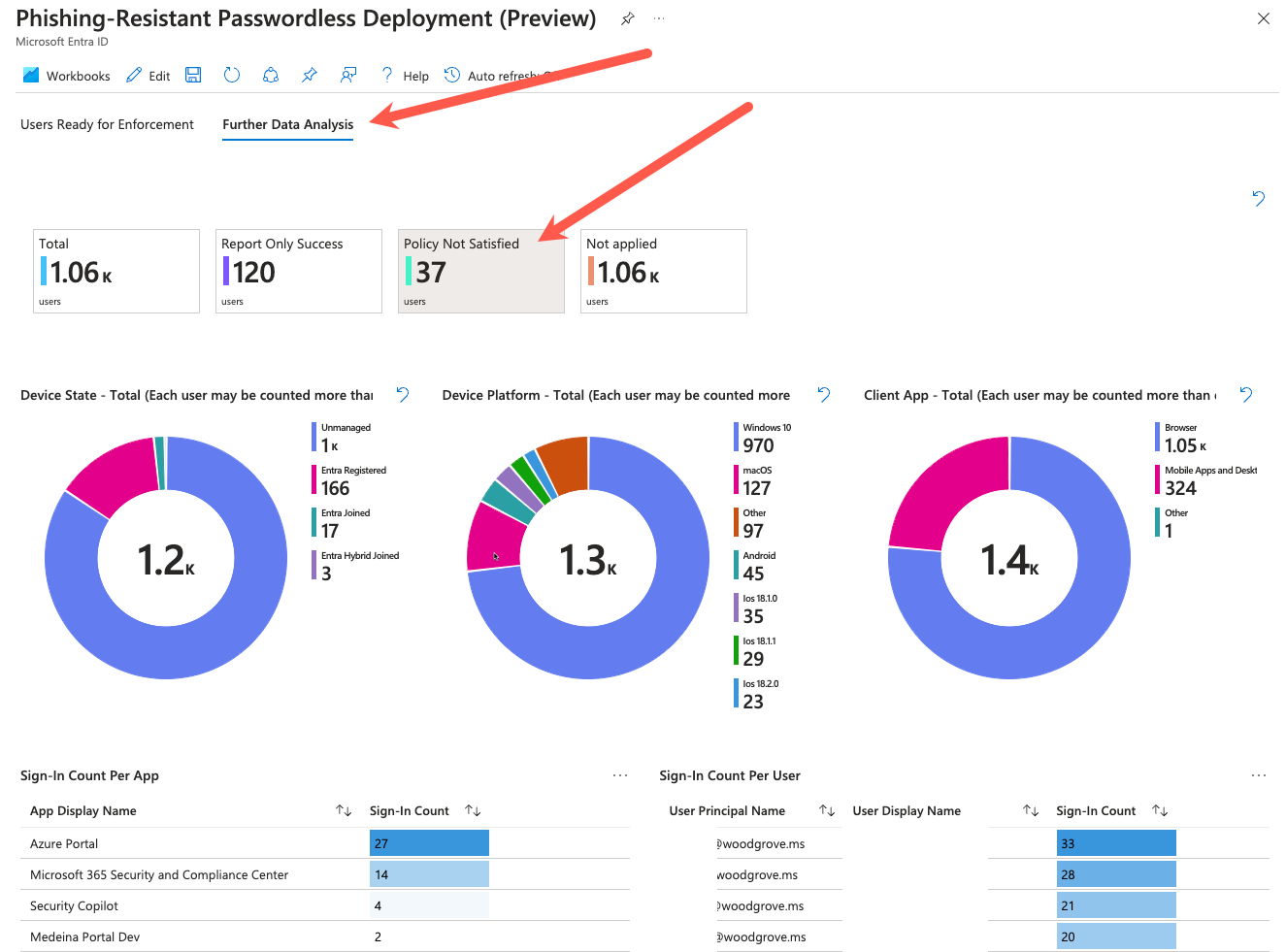

Řízení připravenosti pomocí sešitu bez hesla Phishing-Resistant (Preview)

Organizace se můžou volitelně rozhodnout exportovat protokoly přihlášení k Microsoft Entra ID do azure Monitoru pro účely dlouhodobého uchovávání, proaktivního vyhledávání hrozeb a dalších účelů. Microsoft vydal pracovní sešit , který mohou organizace s protokoly ve službě Azure Monitor využít k podpoře různých fází nasazení bezheslového systému odolného proti phishingu. K Phishing-Resistant pracovnímu sešitu bez heslového přístupu se dostanete zde: aka.ms/PasswordlessWorkbook. Zvolte sešit s názvem Phishing-Resistant Nasazení Bez Hesla (Preview):

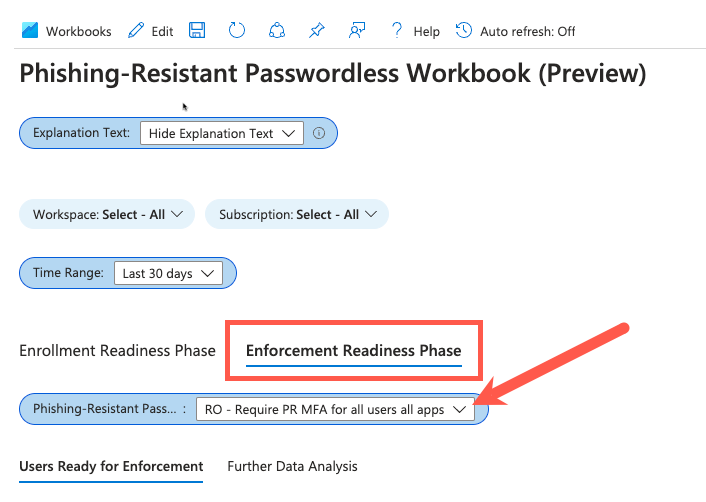

Sešit má dva primární oddíly:

- Fáze připravenosti registrace

- Fáze připravenosti vynucení

Fáze připravenosti registrace

Na kartě Připravenosti k registraci můžete analyzovat protokoly přihlašování ve vašem tenantovi a identifikovat, kteří uživatelé jsou připravení k registraci a kteří uživatelé mohou být zablokovaní pro registraci. Například na kartě Fáze připravenosti registrace můžete jako platformu operačního systému vybrat iOS a poté jako typ přihlašovacích údajů vybrat přístupový klíč aplikace Authenticator, pro který chcete zhodnotit připravenost. Poté můžete kliknout na vizualizace pracovního sešitu a vyfiltrovat tak uživatele, u kterých se očekávají problémy s registrací, a vyexportovat seznam.

Karta Fáze připravenosti registrace v sešitu vám může pomoct vyhodnotit připravenost pro následující operační systémy a přihlašovací údaje:

- Windows

- Windows Hello pro firmy

- Klíč zabezpečení FIDO2

- Přístupový klíč aplikace Authenticator

- ověřování Certificate-Based / čipová karta

- macOS

- Zabezpečený klíč enklávy jednotného přihlašování platformy

- Klíč zabezpečení FIDO2

- Přístupový klíč aplikace Authenticator

- Certificate-Based ověřování / čipová karta

- Ios

- Klíč zabezpečení FIDO2

- Přístupový klíč aplikace Authenticator

- Certificate-Based Ověřování / Čipová karta

- Android

- Klíč zabezpečení FIDO2

- Přístupový klíč aplikace Authenticator

- Certificate-Based Ověřování / Čipová karta

Ke třídění uživatelů, kteří můžou mít problémy s registrací, použijte každý exportovaný seznam. Odpovědi na problémy s registrací by měly zahrnovat pomoc uživatelům při upgradu verzí operačního systému zařízení, nahrazení stárnoucích zařízení a volbu alternativních přihlašovacích údajů, kde upřednostňovaná možnost není možná. Vaše organizace se například může rozhodnout poskytnout uživatelům Androidu 13 fyzické klíče zabezpečení FIDO2, kteří nemůžou v aplikaci Microsoft Authenticator používat přístupové klíče.

Podobně můžete zprávu o připravenosti registrace použít k vytvoření seznamů uživatelů, kteří jsou připraveni zahájit komunikační a registrační kampaně, v souladu s celkovou strategií zavádění .

Fáze připravenosti vynucení

Prvním krokem fáze připravenosti vynucení je vytvoření zásady podmíněného přístupu v režimu Report-Only. Tato zásada naplní vaše záznamy o přihlášení daty, které vyjadřují, zda by byl přístup zablokován, pokud byste uživatele nebo zařízení zahrnuli do rozsahu vynucení odolného vůči phishingu. Vytvořte v tenantovi nové zásady podmíněného přístupu s těmito nastaveními:

| Nastavení | Hodnota |

|---|---|

| Přiřazení uživatele nebo skupiny | Všichni uživatelé s výjimkou účtů break glass |

| Přiřazení aplikace | Všechny prostředky |

| Ovládací prvky | Vyžadovat silné ověřování – MFA odolné vůči phishingu |

| Povolit politiku | Pouze pro zprávy |

Tuto zásadu vytvořte co nejdříve při zavádění, nejlépe před zahájením kampaní pro registraci. Tím zajistíte, že máte dobrou historickou datovou sadu, podle níž by uživatelé a přihlášení byli zablokováni v případě vynucení zásady.

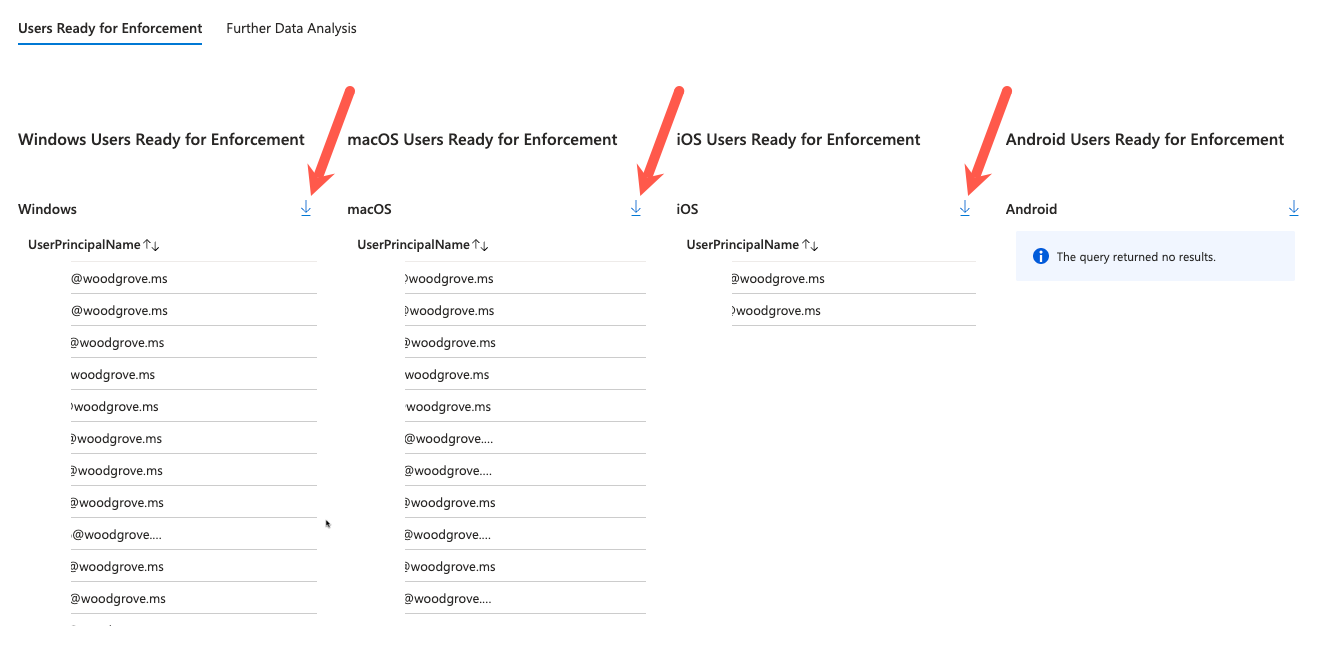

Pomocí sešitu pak analyzujte, které páry uživatelů a zařízení jsou připravené k zavedení opatření. Stáhněte si seznamy uživatelů, kteří jsou připraveni na zavedení opatření, a přidejte je do skupin vytvořených v souladu s vašimi zásadami vynucení . Začněte výběrem zásad podmíněného přístupu jen pro čtení ve filtru zásad:

Sestava vám poskytne seznam uživatelů, kteří by byli schopni úspěšně splnit požadavek na phishing-rezistentní provoz bez hesla na každé platformě zařízení. Stáhněte si každý seznam a vložte příslušné uživatele do skupiny vynucení, která odpovídá platformě zařízení.

Tento proces opakujte v průběhu času, dokud nedosáhnete bodu, kdy každá skupina vynucení obsahuje většinu uživatelů nebo všechny uživatele. Nakonec byste měli být schopni povolit zásady jen pro sestavy, které zajistí vynucení pro všechny uživatele a platformy zařízení v tenantovi. Po dosažení tohoto stavu dokončení můžete odebrat jednotlivé zásady vynucení pro každý operační systém zařízení a snížit tak počet potřebných zásad podmíněného přístupu.

Vyšetřování uživatelů, kteří nejsou připraveni na vymáhání

Pomocí karty Další analýza dat zjistěte, proč někteří uživatelé nejsou připraveni k vynucení na různých platformách. Vyberte políčko Nesplněná zásada, abyste vyfiltrovali data na přihlášení uživatelů, která by byla zablokována zásadou podmíněného přístupu pouze pro sestavu.

Pomocí dat poskytovaných touto sestavou určete, kteří uživatelé by byli zablokováni, na kterých zařízeních bylo jaké operační systémy měli, jaký typ klientských aplikací používali a jaké prostředky, ke kterým se snažili získat přístup. Tato data by vám měla pomoct cílit na uživatele na různé akce nápravy nebo registrace, aby je bylo možné efektivně přesunout do oboru vynucení.

Plánování komunikace koncových uživatelů

Microsoft poskytuje šablony komunikace pro koncové uživatele. Materiál pro zavedení ověřování zahrnuje přizpůsobitelné e-mailové šablony, které informují uživatele o nasazení ověřování bez hesla odolného proti phishingu. Použijte následující šablony pro komunikaci s vašimi uživateli, aby porozuměli implementaci bezheslového řešení odolného proti phishingu.

- Hesla pro helpdesk

- Přihlašovací klíče budou brzy k dispozici

- Zaregistrujte se pro klíč k aplikaci Authenticator

- Připomenutí registrace klíče aplikace Authenticator

Komunikace by se měla opakovat několikrát, aby bylo možné zachytit co nejvíce uživatelů. Vaše organizace se například může rozhodnout, že bude komunikovat různé fáze a časové osy s vzorem, jako je tento:

- 60 dní do zahájení vynucování: sdělte hodnotu metod ověřování odolných vůči phishingu a povzbuďte uživatele, aby se aktivně zapojili.

- 45 dní před začátkem vynucování: zopakovat zprávu

- 30 dnů do zahájení: zpráva, že za 30 dnů začne vynucování odolné vůči phishingu, povzbuďte uživatele, aby se aktivně přihlásili.

- 15 dnů od vynucování: opakovat zprávu, informovat je o tom, jak kontaktovat helpdesk

- 7 dnů od vynucování: opakovat zprávu, informovat je o tom, jak kontaktovat helpdesk

- 1 den od vynucování: informujte je, že k vynucení dojde během 24 hodin, informujte je o tom, jak kontaktovat helpdesk.

Microsoft doporučuje komunikovat s uživateli prostřednictvím jiných kanálů, než je jen e-mail. Mezi další možnosti můžou patřit zprávy Microsoft Teams, plakáty v odpočinkových místnostech a programy šampionů, ve kterých jsou vybraní zaměstnanci vyškoleni, aby podporovali tento program mezi svými kolegy.

Monitorování a reportování

Pomocí dříve popsaného Phishing-Resistant sešitu bez hesel monitorujte a vytvářejte sestavy k podpoře svého zavádění. Sestavy, které jsou popsány níže, můžete také použít, nebo se na ně spolehnout, pokud nemůžete použít pracovný sešit Phishing-Resistant bez hesla.

Sestavy Microsoft Entra ID (například Aktivita ověřovacích metod a Podrobnosti o událostech přihlášení pro multifaktorové ověřování Microsoft Entra) poskytují technické a obchodní přehledy, které vám můžou pomoct měřit a řídit přijetí.

Na řídicím panelu aktivity Metody ověřování můžete zobrazit registraci a využití.

- Registrace ukazuje počet uživatelů schopných odolat phishingovým útokům při ověřování bez hesla a dalších metodách ověřování. Můžete vidět grafy, které ukazují, které metody ověřování uživatelé zaregistrovali, a nedávné registrace pro každou metodu.

- Použití ukazuje, které metody ověřování se použily pro přihlášení.

Vlastníci obchodních a technických aplikací by měli dostávat zprávy na základě požadavků organizace.

- Sledujte zavedení přihlašovacích údajů bez hesla odolných proti útokům phishing pomocí sestav aktivit registrace metod ověřování.

- Sledujte přijetí přihlašovacích údajů bez hesla, které jsou odolné vůči phishingu, pomocí sestav aktivit přihlášení pomocí metod ověřování a protokolů přihlašování.

- Použijte zprávu o aktivitách přihlášení ke sledování metod ověřování používaných k přihlášení k různým aplikacím. Vyberte řádek uživatele a poté výběrem Podrobnosti ověřování zobrazíte metodu ověřování a její odpovídající přihlašovací aktivitu.

Id Microsoft Entra přidá položky do protokolů auditu, když dojde k těmto podmínkám:

- Správce změní metody ověřování.

- Uživatel provede jakoukoli změnu svých přihlašovacích údajů v rámci ID Microsoft Entra.

Microsoft Entra ID uchovává většinu dat auditování po dobu 30 dnů. Doporučujeme delší dobu uchovávání pro auditování, analýzu trendů a další obchodní potřeby.

Přístup k datům auditování v Centru pro správu Microsoft Entra nebo rozhraní API a stažení do analytických systémů. Pokud potřebujete delší dobu uchovávání, exportujte a spotřebovávejte protokoly v systému pro správu bezpečnostních informací a událostí (SIEM), jako je Microsoft Sentinel, Splunk nebo Sumo Logic.

Sledovat počet ticketů helpdesku

IT helpdesk může poskytnout neocenitelný signál o tom, jak dobře vaše nasazení probíhá, takže Microsoft doporučuje sledovat počet tiketů vašeho helpdesku při provádění bezheslového nasazení odolného vůči phishingu.

S nárůstem objemu požadavků na helpdesku byste měli zpomalit tempo nasazování, komunikace s uživateli a vynucovacích opatření. Jakmile objem lístků klesne, můžete tyto aktivity opět zintenzivnit. Tento přístup vyžaduje, abyste ve svém plánu zavedení zachovali flexibilitu.

Můžete například provést nasazení a poté je prosazovat ve vlnách s rozsahy kalendářních dat, namísto konkrétních dat:

- 1. června– 15. června: Nasazení a kampaně registrace kohorty wave 1

- 16.–30. června: Nasazení a kampaně registrace kohorty druhé vlny

- 1. července– 15. července: Nasazení a kampaně registrace kohorty wave 3

- 16. července–31. července: Uplatnění skupiny vlny 1 povoleno

- 1. srpna–15. srpna: Vynucování druhé vlny kohorty povoleno

- 16. srpna–31. srpna: Povolení prosazování pro skupinu 3 aktivováno

Při provádění těchto různých fází může být potřeba zpomalit v závislosti na objemu otevřených lístků helpdesku a pak pokračovat, když se objem sníží. Pokud chcete tuto strategii provést, Microsoft doporučuje vytvořit skupinu zabezpečení Microsoft Entra ID pro každou vlnu a přidat jednotlivé skupiny do zásad po jednom. Tento přístup pomáhá vyhnout se zahlcení týmů podpory.

Vynucení metod odolných proti útokům phishing pro přihlášení

Tato část se zaměřuje na fázi 4.

Poslední fáze nasazení bez hesla odolného proti útokům phishing vynucuje použití přihlašovacích údajů odolných proti útokům phishing. Primárním mechanismem pro tento postup v Microsoft Entra ID je síla ověřování podmíněného přístupu. Microsoft doporučuje přistupovat k vynucování pro každý uživatelský profil na základě metodologie párování uživatelů a zařízení. Zavedení vynucení může například postupovat podle tohoto vzoru:

- Informační pracovníci ve Windows a iOSu

- Informační pracovníci v macOS a Androidu

- IT specialisté na iOS a Android

- FLWs v iOSu a Androidu

- FlWs ve Windows a macOS

- IT specialisté na Windows a macOS

Microsoft doporučuje vytvořit sestavu všech párů uživatelů a zařízení pomocí přihlašovacích dat z vašeho tenantu. Můžete použít nástroje pro dotazování, jako je Azure Monitor a Workbooks. Zkuste minimálně identifikovat všechny páry uživatelů a zařízení, které odpovídají těmto kategoriím.

Pokud je to možné, použijte dříve probíraný Phishing-Resistant Passwordless Workbook k asistenci u fáze vymáhání.

Pro každého uživatele vytvořte seznam operačních systémů, které pravidelně používají pro práci. Namapujte seznam na připravenost pro vynucení přihlašování odolné proti útokům phishing pro daný pár uživatelů nebo zařízení.

| Typ operačního systému | Připraveno k vynucování | Není připraveno k vynucování |

|---|---|---|

| Windows | 10+ | 8.1 a starší, Windows Server |

| iOS | 17+ | 16 a starší |

| Android | 14+ | 13 a starší |

| macOS | 13+ (Ventura) | 12 a starší |

| VDI | Závisína 1 | Závisína 1 |

| Jiný | Závisína 1 | Závisína 1 |

1Pro každý pár uživatelů a zařízení, kde verze zařízení není okamžitě připravená k nasazení, určete, jak řešit potřebu zavést odolnost vůči phishingu. Zvažte následující možnosti pro starší operační systémy, infrastrukturu virtuálních klientských počítačů (VDI) a další operační systémy, jako je Linux:

- Vynucení odolnosti proti útokům phishing pomocí externího hardwaru – klíče zabezpečení FIDO2

- Vynucení odolnosti proti útokům phishing pomocí externího hardwaru – čipové karty

- Vynucujte odolnost vůči phishingu pomocí vzdálených přihlašovacích údajů, jako jsou bezpečnostní klíče v rámci ověřovacího procesu mezi zařízeními.

- Prosazování odolnosti vůči phishingu pomocí vzdálených přihlašovacích údajů v tunelech RDP (zejména pro VDI)

Klíčovým úkolem je měřit, kteří uživatelé a osoby jsou připraveni k uplatnění na konkrétních platformách. Zahajte vynucovací opatření u kombinací uživatelů a zařízení, které jsou připraveny k zavedení, abyste zastavili nežádoucí dopady, a snižte množství ověřování náchylného k phishingu, k němuž dochází ve vašem prostředí.

Pak přejděte k jiným scénářům, ve kterých páry uživatelů a zařízení vyžadují úsilí o připravenost. Projděte si seznam párů uživatelů a zařízení, dokud nezajistíte ověřování odolné proti phishingu ve všech případech.

Vytvořte sadu skupin MICROSOFT Entra ID, které se budou postupně vynucovat. Pokud jste použili přístup založený na vlnách, znovu použijte skupiny z předchozího kroku.

Doporučené zásady podmíněného přístupu pro vymáhání

Zaměřte se na každou skupinu s konkrétní zásadou podmíněného přístupu. Tento přístup vám pomůže zavést kontrolní mechanismy vynucování postupně podle páru uživatelů a zařízení.

| Zásady | Název skupiny uváděný v zásadě | Zásady – podmínka platformy zařízení | Zásady – řízení udělení |

|---|---|---|---|

| 1 | Uživatelé Windows připravení na prostředí bez hesel odolné proti phishingu | Windows | Vyžadovat úroveň ověření – vícefaktorové ověřování odolné phishingu |

| 2 | Uživatelé macOS připraveni na phishing-odolnost bez hesla | macOS | Vyžadovat sílu autentizace – MFA odolné vůči phishingu |

| 3 | Uživatelé iOS připraveni na přihlašování bez hesla odolné vůči phishingu | iOS | Vyžadovat sílu ověřování – vícefaktorové ověřování odolné proti útokům phishing |

| 4 | Uživatelé Androidu připravení na odolnost proti phishingu a používající bezheslové přihlašování | Android | Vyžadovat úroveň ověření – vícefaktorové ověřování odolné vůči phishingu |

| 5 | Ostatní uživatelé připravení na bezheslové zabezpečení odolné proti phishingu | Všechny kromě Windows, macOS, iOS nebo Androidu | Vyžadovat úroveň ověřování – vícefaktorové ověřování odolné vůči phishingu |

Přidejte každého uživatele do každé skupiny, jakmile zjistíte, jestli je jejich zařízení a operační systém připravené, nebo nemají zařízení tohoto typu. Na konci uvedení by měl být každý uživatel v jedné ze skupin.

Reakce na rizika pro uživatele bez hesla

Microsoft Entra ID Protection pomáhá organizacím zjišťovat, zkoumat a opravovat rizika založená na identitách. Microsoft Entra ID Protection poskytuje uživatelům důležité a užitečné detekce i po přepnutí na používání přihlašovacích údajů bez hesla odolných proti útokům phishing. Mezi relevantní detekce pro uživatele odolné proti útokům phishing patří například:

- Aktivita z anonymní IP adresy

- Správce potvrdil ohrožení zabezpečení uživatele

- Neobvyklý token

- Škodlivá IP adresa

- Microsoft Entra Threat Intelligence

- Podezřelý prohlížeč

- Útočník uprostřed

- Možný pokus o přístup k primárnímu obnovovacímu tokenu (PRT)

- A další: Detekce rizik mapované na riskEventType

Společnost Microsoft doporučuje, aby zákazníci společnosti Microsoft Entra ID Protection podnikli následující akce, které nejlépe chrání uživatele bez hesla odolné proti útokům phishing:

- Projděte si pokyny k nasazení služby Microsoft Entra ID Protection: Plánování nasazení služby ID Protection

- Konfigurovat protokoly rizik pro export do SIEM

- Prošetření a reakce na jakékoli střední riziko uživatele

- Konfigurace zásad podmíněného přístupu pro blokování vysoce rizikových uživatelů

Po nasazení služby Microsoft Entra ID Protection zvažte použití ochrany tokenů podmíněného přístupu. Když se uživatelé přihlašují pomocí přihlašovacích údajů bez hesla odolných proti útokům phishing, budou se útoky a detekce dál vyvíjet. Například když se přihlašovací údaje uživatelů už nedají snadno zamíšlit, útočníci se mohou pokusit o exfiltraci tokenů z uživatelských zařízení. Ochrana tokenů pomáhá zmírnit toto riziko vazbou tokenů na hardware zařízení, pro které byly vydány.