Použití protokolů přihlašování ke kontrole událostí vícefaktorového ověřování Microsoft Entra

Pokud chcete zkontrolovat a porozumět událostem vícefaktorového ověřování Microsoft Entra, můžete použít protokoly přihlašování Microsoft Entra. Tato sestava zobrazuje podrobnosti ověřování pro události, když se uživateli zobrazí výzva k vícefaktorovému ověřování, a zda byly použity nějaké zásady podmíněného přístupu. Podrobné informace o protokolech přihlášení najdete v přehledu sestav aktivity přihlašování v Microsoft Entra ID.

Zobrazení protokolů přihlašování Microsoft Entra

Protokoly přihlašování poskytují informace o používání spravovaných aplikací a aktivit přihlašování uživatelů, které zahrnují informace o využití vícefaktorového ověřování. Data MFA poskytují přehled o tom, jak vícefaktorové ověřování ve vaší organizaci funguje. Odpovídá na otázky, jako jsou:

- Bylo přihlášení vyzváno k vícefaktorovému ověřování?

- Jak uživatel dokončil vícefaktorové ověřování?

- Které metody ověřování se použily při přihlašování?

- Proč uživatel nemohl dokončit vícefaktorové ověřování?

- Kolik uživatelů je vyzváno k MFA?

- Kolik uživatelů nemůže dokončit výzvu vícefaktorového ověřování?

- Jaké jsou běžné problémy s vícefaktorovými ověřováními u koncových uživatelů?

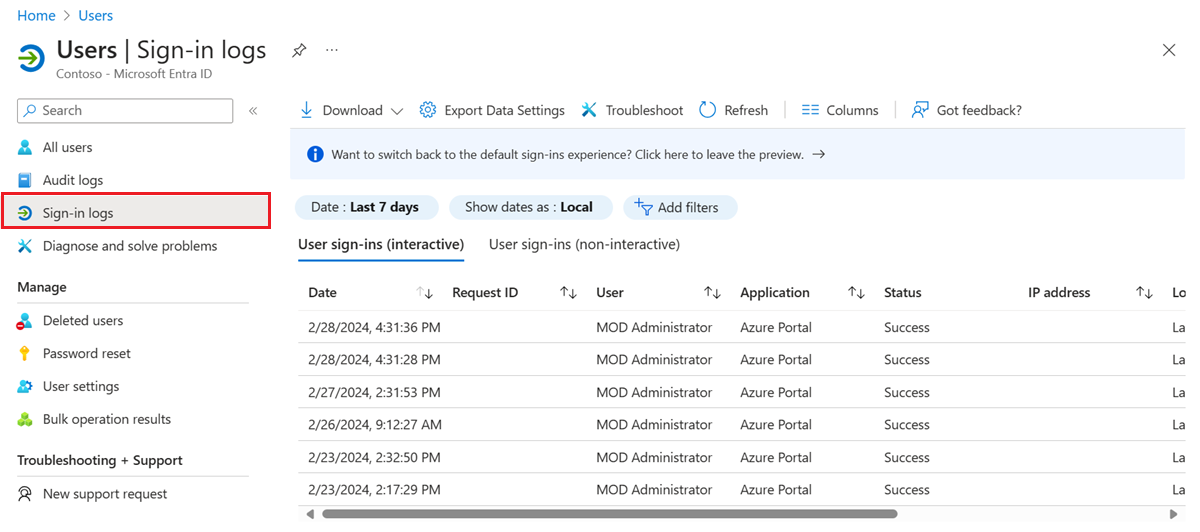

Chcete-li zobrazit sestavu aktivit přihlašování v centru správy Microsoft Entra, proveďte následující kroky. Data můžete dotazovat také pomocí rozhraní API pro generování sestav .

Přihlaste se do centra pro správu Microsoft Entra alespoň jako správce zásad ověřování.

Přejděte na Identity> poté v nabídce na levé straně zvolte Uživatelé>Všichni uživatelé.

V nabídce na levé straně vyberte protokoly přihlášení.

Zobrazí se seznam událostí přihlášení, včetně stavu. Pokud chcete zobrazit další podrobnosti, můžete vybrat událost.

Karta Podmíněný přístup v podrobnostech události ukazuje, které zásady vyvolaly výzvu k vícefaktorovému ověřování.

Pokud je k dispozici, zobrazí se ověřování, například textová zpráva, oznámení aplikace Microsoft Authenticator nebo telefonní hovor.

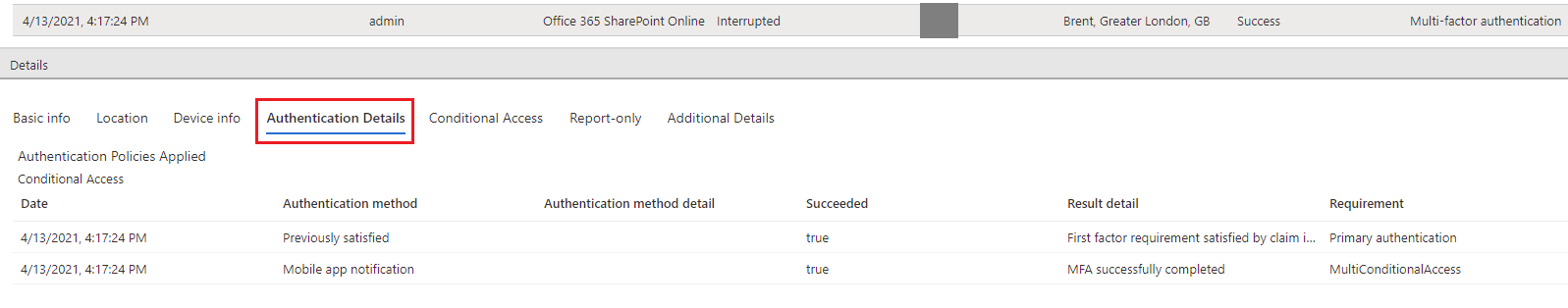

Karta Podrobnosti ověřování obsahuje následující informace pro každý pokus o ověření:

- Seznam použitých zásad ověřování (například podmíněný přístup, vícefaktorové ověřování pro jednotlivé uživatele, výchozí nastavení zabezpečení)

- Posloupnost metod ověřování používaných k přihlášení

- Zda byl pokus o ověření úspěšný nebo ne

- Podrobnosti o tom, proč pokus o ověření proběhl úspěšně nebo selhal

Tyto informace umožňují správcům řešit potíže s jednotlivými kroky přihlášení uživatele a sledovat:

- Objem přihlášení chráněných vícefaktorovým ověřováním

- Míra využití a úspěšnosti pro každou metodu ověřování

- Použití metod ověřování bez hesla (například přihlášení k telefonu bez hesla, FIDO2 a Windows Hello pro firmy)

- Jak často jsou požadavky na ověřování splněné deklaracemi identity tokenů (kde uživatelé nejsou interaktivně vyzváni k zadání hesla, zadání hesla SMS atd.)

Při prohlížení protokolů přihlášení vyberte kartu Podrobnosti ověřování:

Poznámka

ověřovací kód OATH se protokoluje jako metoda ověřování pro hardwarové i softwarové tokeny OATH (například aplikaci Microsoft Authenticator).

Důležitý

Karta Podrobnosti o ověřování může zpočátku zobrazovat neúplná nebo nepřesná data, dokud nebudou plně agregovány záznamy o protokolech. Mezi známé příklady patří:

- splněné deklarací identity ve zprávě tokenu se při počátečním zaprotokolování událostí přihlášení nesprávně zobrazí.

- Řádek primárního ověřování se zpočátku nezaloguje.

V okně podrobností ověřování se pro událost přihlášení zobrazí následující podrobnosti:. Tyto detaily ukazují, jestli byl požadavek na vícefaktorové ověřování splněn nebo zamítnut.

Pokud bylo vícefaktorové ověřování splněné, tento sloupec poskytuje další informace o tom, jak bylo vícefaktorové ověřování splněno.

- dokončeno v cloudu

- Platnost vypršela kvůli zásadám nakonfigurovaným na nájemci.

- výzva k registraci

- splněno nárokem v tokenu

- splněno potvrzením poskytnutým externím poskytovatelem

- spokojen(a) silným ověřováním

- Přeskočeno, když byl procvičován tok přihlášení prostřednictvím zprostředkovatele Windows

- vynecháno kvůli heslu aplikace

- přeskočeno kvůli poloze

- přeskočeno kvůli registrovanému zařízení

- vynecháno kvůli zapamatovanému zařízení

- úspěšně dokončeno

Pokud bylo vícefaktorové ověřování (MFA) odepřeno, poskytne tento sloupec důvod, proč bylo odepřeno.

- probíhající ověřování

- duplicitní pokus o ověření

- zadání nesprávného kódu příliš mnohokrát

- Neplatné ověřování

- Neplatný ověřovací kód mobilní aplikace

- špatná konfigurace

- telefonní hovor byl přesměrován do hlasové schránky

- telefonní číslo má neplatný formát

- Chyba služby

- Nejde se spojit s telefonem uživatele

- Nejde odeslat oznámení mobilní aplikace do zařízení

- Nejde odeslat oznámení mobilní aplikace

- uživatel odmítl ověřování.

- uživatel nereagoval na oznámení mobilní aplikace

- uživatel nemá zaregistrované žádné metody ověření.

- uživatel zadal nesprávný kód.

- uživatel zadal nesprávný PIN kód

- uživatel zavěsil telefonní hovor, aniž by se úspěšně ověřil.

- uživatel je zablokovaný.

- uživatel nikdy nezadá ověřovací kód

- uživatel nebyl nalezen.

- ověřovací kód již použit jednou

Vytváření reportů v PowerShellu o uživatelích zaregistrovaných pro vícefaktorové ověřování

Nejprve se ujistěte, že máte nainstalovanou sadu Microsoft Graph PowerShell SDK.

Pomocí následujícího PowerShellu identifikujte uživatele, kteří se zaregistrovali pro vícefaktorové ověřování. Tato sada příkazů vylučuje zakázané uživatele, protože tyto účty se nemůžou ověřit pomocí ID Microsoft Entra:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods -ne $null -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Spuštěním následujících příkazů PowerShellu identifikujte uživatele, kteří nejsou zaregistrovaní pro vícefaktorové ověřování. Tato sada příkazů vylučuje zakázané uživatele, protože tyto účty se nemůžou ověřit pomocí ID Microsoft Entra:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods.Count -eq 0 -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Identifikace registrovaných uživatelů a výstupních metod:

Get-MgUser -All | Select-Object @{N='UserPrincipalName';E={$_.UserPrincipalName}},@{N='MFA Status';E={if ($_.StrongAuthenticationRequirements.State){$_.StrongAuthenticationRequirements.State} else {"Disabled"}}},@{N='MFA Methods';E={$_.StrongAuthenticationMethods.methodtype}} | Export-Csv -Path c:\MFA_Report.csv -NoTypeInformation

Další zprávy o MFA

Následující další informace a sestavy jsou k dispozici pro události vícefaktorového ověřování, včetně těch pro MFA Server:

Cloudové události přihlášení MFA z místního adaptéru služby AD FS nebo rozšíření NPS nebudou obsahovat všechna pole v protokolech přihlašování kvůli omezeným datům vráceným místní komponentou. Tyto události můžete identifikovat podle resourceID adfs nebo radius v rámci vlastností události. Patří mezi ně:

- výsledek podpisu

- appID

- Detaily zařízení

- stavPodmíněnéhoPřístupu

- ověřovací kontext

- je interaktivní

- název vydavatele tokenu

- podrobnostiRizika, úroveňRizikaAgregovaná, úroveňRizikaBěhemPřihlášení, stavRizika, typyUdálostíRizika, typyUdálostíRizika_v2

- autentizační protokol

- incomingTokenType

Organizace, které používají nejnovější verzi rozšíření NPS nebo používají Microsoft Entra Connect Health, budou mít v událostech IP adresu umístění.

Další kroky

Tento článek poskytl přehled zprávy o aktivitách přihlašování. Podrobnější informace o tom, co tato sestava obsahuje, najdete v části sestavy přihlašovacích aktivit v Microsoft Entra ID .