Konfigurace ověřování založeného na certifikátech Microsoft Entra

Ověřování založené na certifikátech Microsoft Entra (CBA) umožňuje organizacím nakonfigurovat tenanty Microsoft Entra tak, aby povolovaly nebo vyžadovaly ověřování pomocí certifikátů X.509 vytvořených infrastrukturou veřejných klíčů organizace pro přihlašování aplikací a prohlížečů. Tato funkce umožňuje organizacím používat moderní ověřování bez hesla odolné vůči útokům phishing pomocí certifikátu x.509.

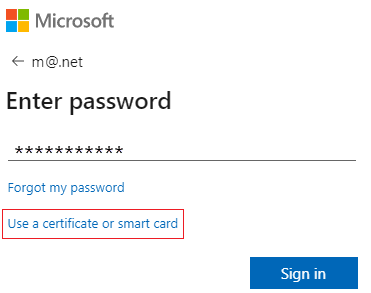

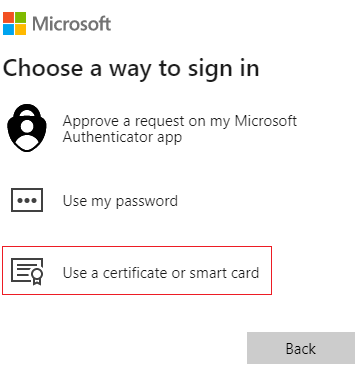

Při přihlašování se uživatelům zobrazí také možnost ověření pomocí certifikátu místo zadání hesla. Pokud na zařízení existuje více odpovídajících certifikátů, může uživatel vybrat, který z nich se má použít. Certifikát se ověří na uživatelském účtu a v případě úspěchu se přihlásí.

Podle těchto pokynů nakonfigurujte a použijte Microsoft Entra CBA pro tenanty v plánech Office 365 Enterprise a US Government. Už byste měli mít nakonfigurovanou infrastrukturu veřejných klíčů (PKI).

Požadavky

Ujistěte se, že jsou splněny následující předpoklady:

- Nakonfigurujte aspoň jednu certifikační autoritu (CA) a všechny zprostředkující certifikační autority v ID Microsoft Entra.

- Uživatel musí mít přístup k uživatelskému certifikátu (vydanému z důvěryhodné infrastruktury veřejných klíčů nakonfigurované v tenantovi) určenému k ověření klienta pro ověření na základě ID Microsoft Entra.

- Každá certifikační autorita by měla mít seznam odvolaných certifikátů (CRL), na který se dá odkazovat z internetových adres URL. Pokud důvěryhodná certifikační autorita nemá nakonfigurovaný CRL, microsoft Entra ID neprovádí žádnou kontrolu seznamu CRL, odvolání uživatelských certifikátů nefunguje a ověřování není zablokované.

Důležité

Ujistěte se, že je infrastruktura veřejných klíčů zabezpečená a není možné ji snadno ohrozit. V případě ohrožení zabezpečení může útočník vytvářet a podepisovat klientské certifikáty a ohrozit všechny uživatele v tenantovi. Oba uživatelé, kteří jsou synchronizovaní z místních i cloudových uživatelů. Strategie silné ochrany klíčů spolu s dalšími fyzickými a logickými ovládacími prvky, jako jsou aktivační karty HSM nebo tokeny pro zabezpečené úložiště artefaktů, ale může poskytovat hloubkovou ochranu, aby zabránila externím útočníkům nebo vnitřním hrozbám v ohrožení integrity infrastruktury veřejných klíčů. Další informace naleznete v tématu Zabezpečení infrastruktury veřejných klíčů.

Důležité

Navštivte doporučení Microsoftu pro osvědčené postupy pro kryptografickou službu Microsoftu, která zahrnuje volbu algoritmu, délku klíče a ochranu dat. Ujistěte se, že používáte jeden z doporučených algoritmů, délku klíče a křivky schválené nistou.

Důležité

V rámci průběžných vylepšení zabezpečení koncových bodů Azure/M365 přidáváme podporu protokolu TLS1.3 a očekává se, že tento proces bude trvat několik měsíců, než pokryje tisíce koncových bodů služby v Azure nebo M365. To zahrnuje koncový bod Microsoft Entra používaný ověřováním založeným na certifikátech Microsoft Entra (CBA) *.certauth.login.microsoftonline.com a *.certauth.login.microsoftonline.us. TLS 1.3 je nejnovější verze internetového nejčastěji nasazeného protokolu zabezpečení, která šifruje data a poskytuje zabezpečený komunikační kanál mezi dvěma koncovými body. Protokol TLS 1.3 eliminuje zastaralé kryptografické algoritmy, vylepšuje zabezpečení oproti starším verzím a má zašifrovat co největší část metody handshake. Důrazně doporučujeme, aby vývojáři začali testovat protokol TLS 1.3 ve svých aplikacích a službách.

Poznámka:

Při vyhodnocování infrastruktury veřejných klíčů je důležité zkontrolovat zásady vystavování certifikátů a vynucování. Jak už bylo zmíněno, přidání certifikačních autorit (CA) do konfigurace Microsoft Entra umožňuje certifikátům vydaným těmito certifikačními autoritami ověřit libovolného uživatele v Microsoft Entra ID. Z tohoto důvodu je důležité zvážit, jak a kdy mají certifikační autority povolené vydávat certifikáty a jak implementují opakovaně použitelné identifikátory. Pokud správci potřebují zajistit, aby k ověření uživatele bylo možné použít jenom konkrétní certifikát, měli by správci používat výhradně vazby s vysokou spřažení, aby dosáhli vyšší úrovně záruky, že pouze konkrétní certifikát může ověřit uživatele. Další informace najdete v tématu vazby s vysokou spřažení.

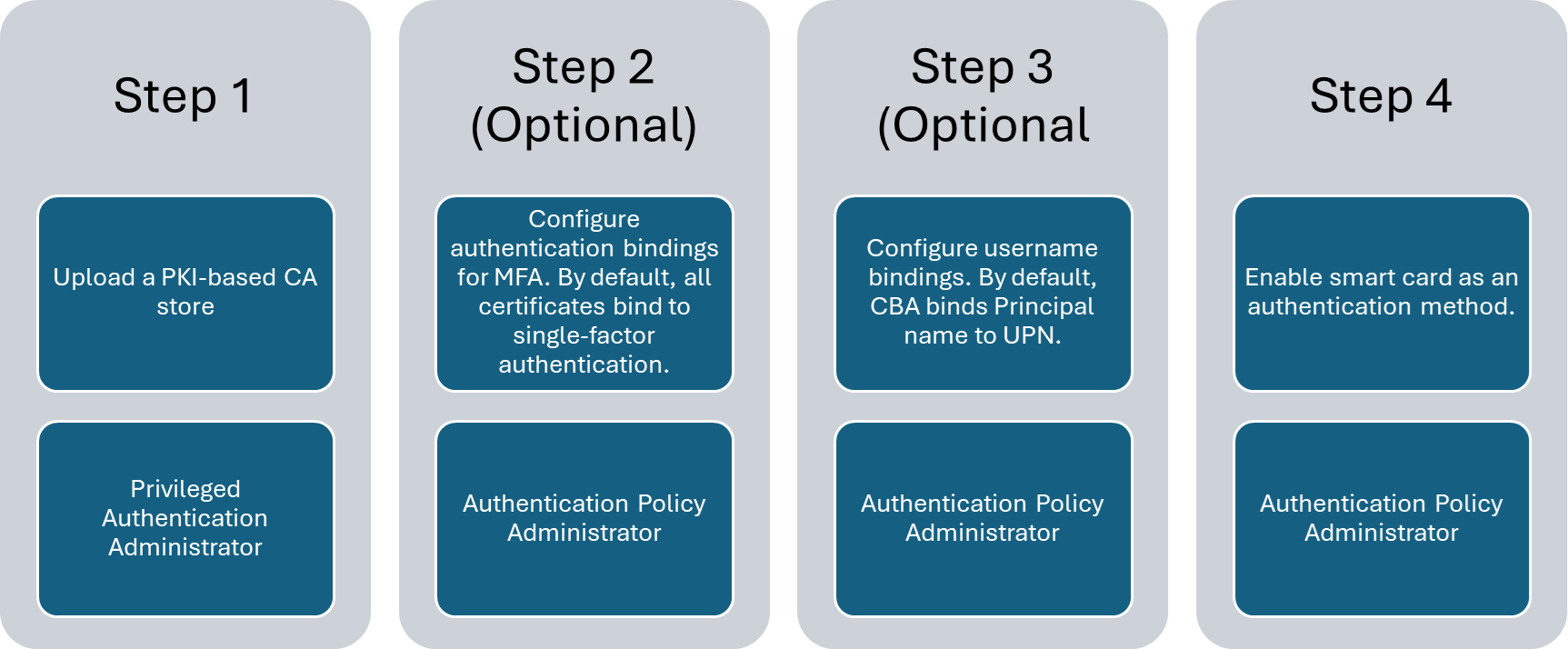

Postup konfigurace a testování jazyka Microsoft Entra CBA

Před povolením jazyka Microsoft Entra CBA je potřeba provést některé kroky konfigurace. Nejprve musí správce nakonfigurovat důvěryhodné certifikační autority, které vydávají uživatelské certifikáty. Jak je vidět na následujícím diagramu, používáme řízení přístupu na základě role, abychom měli jistotu, že k provádění změn jsou potřeba jenom správci s nejnižšími oprávněními.

Důležité

Microsoft doporučuje používat role s co nejmenším počtem oprávnění. Tento postup pomáhá zlepšit zabezpečení pro vaši organizaci. Globální správce je vysoce privilegovaná role, která by měla být omezená na scénáře tísňového volání nebo v případě, že nemůžete použít existující roli.

Volitelně můžete také nakonfigurovat ověřovací vazby pro mapování certifikátů na jednofaktorové nebo vícefaktorové ověřování a nakonfigurovat vazby uživatelského jména pro mapování pole certifikátu na atribut objektu uživatele. Správci zásad ověřování můžou konfigurovat nastavení související s uživatelem. Po dokončení všech konfigurací povolte jazyk Microsoft Entra CBA v tenantovi.

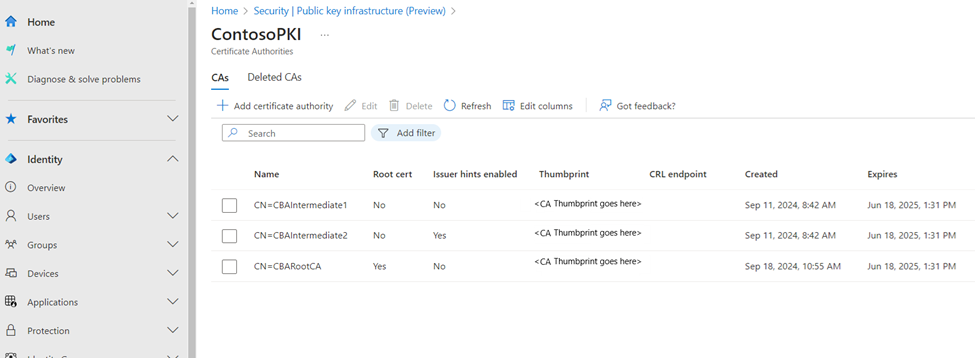

Krok 1: Konfigurace certifikačních autorit s úložištěm důvěryhodnosti založeným na infrastruktuře veřejných klíčů (Preview)

Entra má nové úložiště důvěryhodných certifikátů založených na infrastruktuře veřejných klíčů (PKI). Úložiště důvěryhodnosti certifikační autority založené na infrastruktuře veřejných klíčů uchovává certifikační autority v rámci objektu kontejneru pro každou jinou pkI. Správci můžou spravovat certifikační autority v kontejneru na základě infrastruktury veřejných klíčů snadněji než jeden plochý seznam certifikačních autorit.

Úložiště důvěryhodnosti založené na infrastruktuře veřejných klíčů má vyšší limity pro počet certifikačních autorit a velikost jednotlivých souborů certifikační autority. Úložiště důvěryhodnosti založené na infrastruktuře veřejných klíčů podporuje až 250 certifikačních autorit a velikost 8 kB pro každý objekt certifikační autority. Důrazně doporučujeme použít nové úložiště důvěryhodnosti založené na infrastruktuře veřejných klíčů pro ukládání certifikačních autorit, které je škálovatelné a podporuje nové funkce, jako jsou rady vystavitele.

Poznámka:

Pokud ke konfiguraci certifikačních autorit používáte staré úložiště důvěryhodnosti, doporučujeme nakonfigurovat úložiště důvěryhodnosti založené na infrastruktuře veřejných klíčů.

Správce musí nakonfigurovat důvěryhodné certifikační autority, které vydávají uživatelské certifikáty. K provedení změn jsou potřeba jenom správci s nejnižšími oprávněními. Úložiště důvěryhodnosti založené na infrastruktuře veřejných klíčů má roli RBAC administrátor autentizace oprávnění.

Funkce nahrání infrastruktury veřejných klíčů v úložišti důvěryhodnosti na základě infrastruktury veřejných klíčů je k dispozici pouze s licencí Microsoft Entra ID P1 nebo P2. S bezplatnou licencí ale můžou správci nahrát všechny certifikační autority jednotlivě místo souboru PKI a nakonfigurovat úložiště důvěryhodnosti na základě infrastruktury veřejných klíčů.

Konfigurace certifikačních autorit pomocí Centra pro správu Microsoft Entra

Vytvoření objektu kontejneru PKI

Vytvořte objekt kontejneru PKI.

Přihlaste se do Centra pro správu Microsoft Entra jako správce ověřování oprávnění .

Přejděte do služby Protection>> (nebo Identity Secure Score) >

Klikněte na + Vytvořit PKI.

Zadejte zobrazovaný název.

Klikněte na Vytvořit.

Vyberte Sloupce , které chcete přidat nebo odstranit.

Výběrem možnosti Aktualizovat aktualizujte seznam veřejných klíčů.

Odstranění objektu kontejneru PKI

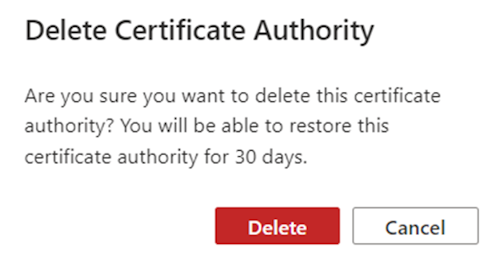

Pokud chcete odstranit pkI, vyberte pkI a vyberte Odstranit. Pokud infrastruktura veřejných klíčů obsahuje certifikační autority, zadejte název infrastruktury veřejných klíčů, abyste potvrdili odstranění všech certifikačních autorit v něm, a vyberte Odstranit.

Nahrání jednotlivých certifikačních autorit do objektu kontejneru PKI

- Nahrání certifikační autority do kontejneru PKI:

Klikněte na + Přidat certifikační autoritu.

Vyberte soubor certifikační autority.

Pokud je certifikační autorita kořenovým certifikátem, vyberte ano. V opačném případě vyberte Ne.

Pro adresu URL seznamu odvolaných certifikátů nastavte internetovou adresu URL základního seznamu CRL certifikační autority, která obsahuje všechny odvolané certifikáty. Pokud adresa URL není nastavená, ověřování s odvolanými certifikáty se nezdaří.

Pro adresu URL seznamu odvolaných certifikátů Delta nastavte internetovou adresu URL seznamu odvolaných certifikátů, která obsahuje všechny odvolané certifikáty od posledního publikování základního seznamu CRL.

Příznak Rady vystavitele je ve výchozím nastavení povolený. Pokud by certifikační autorita neměla být zahrnutá do nápovědy vystavitele, vypněte rady vystavitele.

Zvolte Uložit.

Pokud chcete odstranit certifikát certifikační autority, vyberte certifikát a vyberte Odstranit.

Vyberte Sloupce , které chcete přidat nebo odstranit.

Výběrem možnosti Aktualizovat aktualizujte seznam certifikačních autorit.

Nahrání všech certifikačních autorit s nahráním infrastruktury veřejných klíčů do objektu kontejneru PKI

Nahrání všech certifikačních autorit najednou do kontejneru PKI:

- Vytvořte objekt kontejneru PKI nebo ho otevřete.

- Vyberte Nahrát PKI.

- Zadejte internetovou adresu URL http, kde je k dispozici soubor .p7b.

- Zadejte kontrolní součet SHA256 souboru.

- Vyberte nahrávání.

- Nahrání infrastruktury veřejných klíčů je asynchronní proces. Při nahrání každé certifikační autority je dostupná v infrastruktuře veřejných klíčů. Dokončení nahrávání infrastruktury veřejných klíčů může trvat až 30 minut.

- Chcete-li aktualizovat certifikační autority, vyberte Aktualizovat .

Pokud chcete vygenerovat kontrolní součet SHA256 souboru PKI .p7b, spusťte tento příkaz:

Get-FileHash .\CBARootPKI.p7b -Algorithm SHA256

Úprava infrastruktury veřejných klíčů

- Chcete-li upravit PKI, vyberte ... na řádku PKI a vyberte Upravit.

- Zadejte nový název PKI a vyberte Uložit.

Úprava certifikační autority

- Pokud chcete upravit certifikační autoritu, vyberte ... na řádku certifikační autority a vyberte Upravit.

- Zadejte nové hodnoty pro typ certifikační autority (kořenový/zprostředkující), adresu URL seznamu CRL, adresu URL seznamu CRL, příznak s povolenou nápovědou vystavitele podle potřeby a vyberte Uložit.

Obnovení infrastruktury veřejných klíčů

- Vyberte kartu Odstraněná infrastruktura veřejných klíčů.

- Vyberte PKI a vyberte Obnovit PKI.

Obnovení certifikační autority

- Vyberte kartu Odstraněné certifikační autority.

- Vyberte soubor certifikační autority a vyberte Obnovit certifikační autoritu.

Principy atributu isIssuerHintEnabled v certifikační autoritě

Rady vystavitele odesílají zpět označení důvěryhodné certifikační autority jako součást metody handshake tls (Transport Layer Security). Seznam důvěryhodných certifikačních autorit je nastavený na předmět certifikačních autorit nahraných tenantem v úložišti důvěryhodnosti Entra. Další informace o nápovědě k vystavitelům naleznete v tématu Vysvětlení nápovědy vystavitele.

Ve výchozím nastavení se názvy všech certifikačních autorit v úložišti důvěryhodnosti Microsoft Entra odesílají jako rady.

Pokud chcete odeslat nápovědu pouze s konkrétními certifikačními autoritami, nastavte atribut hint vystavitele isIssuerHintEnabled na true.

Pro nápovědu vystavitele (název subjektu certifikační autority) je limit znaků 16 kB, který může server odeslat zpět klientovi TLS. Jako dobrý postup nastavte atribut isIssuerHintEnabled na true pouze pro certifikační autority, které vydávají uživatelské certifikáty.

Pokud několik zprostředkujících certifikačních autorit ze stejného kořenového certifikátu vydává certifikáty koncových uživatelů, ve výchozím nastavení se všechny certifikáty zobrazí v nástroji pro výběr certifikátu. Pokud ale nastavíte isIssuerHintEnabled pro true konkrétní certifikační autority, zobrazí se v nástroji pro výběr certifikátu pouze správné uživatelské certifikáty. Chcete-li povolit isIssuerHintEnabled, upravte certifikační autoritu a aktualizujte hodnotu na true.

Konfigurace certifikačních autorit pomocí rozhraní Microsoft Graph API

Rozhraní Microsoft Graph API je možné použít ke konfiguraci certifikačních autorit. Následující příklady ukazují, jak pomocí Microsoft Graphu spouštět operace Vytvoření, Čtení, Aktualizace nebo Odstranění (CRUD) pro PKI nebo CA.

Vytvoření objektu kontejneru PKI

PATCH https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/

Content-Type: application/json

{

"displayName": "ContosoPKI"

}

Získání všech objektů PKI

GET https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations

ConsistencyLevel: eventual

Získání objektu PKI podle ID PKI

GET https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/{PKI-id}/

ConsistencyLevel: eventual

Nahrání certifikačních autorit pomocí souboru .p7b

PATCH https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/{PKI-id}/certificateAuthorities/{CA-id}

Content-Type: application/json

{

"uploadUrl":"https://CBA/demo/CBARootPKI.p7b,

"sha256FileHash": "AAAAAAD7F909EC2688567DE4B4B0C404443140D128FE14C577C5E0873F68C0FE861E6F"

}

Získání všech certifikačních autorit v infrastruktuře veřejných klíčů

GET https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/{PKI-id}/certificateAuthorities

ConsistencyLevel: eventual

Získání konkrétní certifikační autority v rámci infrastruktury veřejných klíčů podle ID certifikační autority

GET https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/{PKI-id}/certificateAuthorities/{CA-id}

ConsistencyLevel: eventual

Aktualizace příznaku nápovědy pro konkrétní vystavitele certifikační autority

PATCH https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/{PKI-id}/certificateAuthorities/{CA-id}

Content-Type: application/json

{

"isIssuerHintEnabled": true

}

Pro tuto konfiguraci můžete nakonfigurovat certifikační autority (CA) pomocí PowerShellu. Můžete použít [Microsoft Graph PowerShell] (/powershell/microsoftgraph/installation).

Spusťte PowerShell s oprávněními správce.

Nainstalujte a naimportujte sadu Microsoft Graph PowerShell SDK.

Install-Module Microsoft.Graph -Scope AllUsers Import-Module Microsoft.Graph.Authentication Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUserPřipojte se k tenantovi a přijměte vše.

Connect-MGGraph -Scopes "Directory.ReadWrite.All", "User.ReadWrite.All" -TenantId <tenantId>

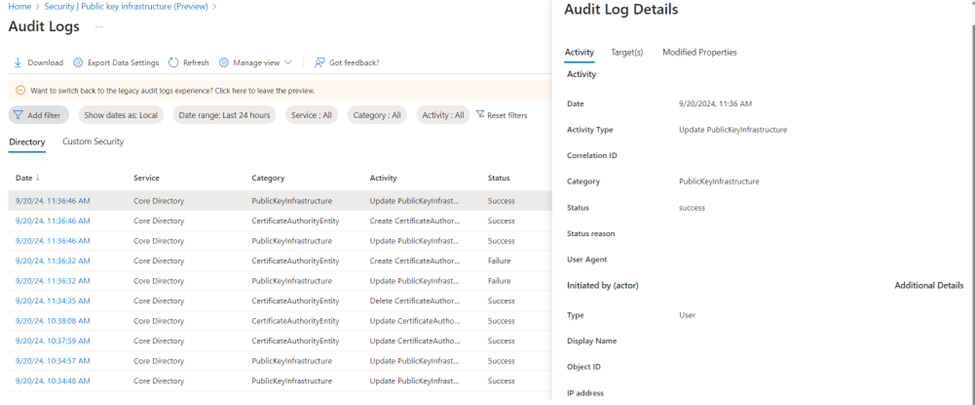

Protokol auditu

Všechny operace CRUD v úložišti důvěryhodnosti nebo certifikační autority v úložišti důvěryhodnosti se protokolují do protokolů auditu Microsoft Entra.

Nejčastější dotazy

Otázka: Proč nahrávání infrastruktury veřejných klíčů selže?

Odpověď: Zkontrolujte, jestli je soubor PKI platný a je přístupný bez jakýchkoli problémů. Maximální velikost souboru PKI by měla být

Otázka: Jaká je smlouva o úrovni služeb (SLA) pro nahrání infrastruktury veřejných klíčů?

Odpověď: Nahrání PKI je asynchronní operace a dokončení může trvat až 30 minut.

Otázka: Jak vygenerujete kontrolní součet SHA256 pro soubor PKI?

Odpověď: Pokud chcete vygenerovat kontrolní součet SHA256 souboru PKI.p7b, spusťte tento příkaz:

Get-FileHash .\CBARootPKI.p7b -Algorithm SHA256

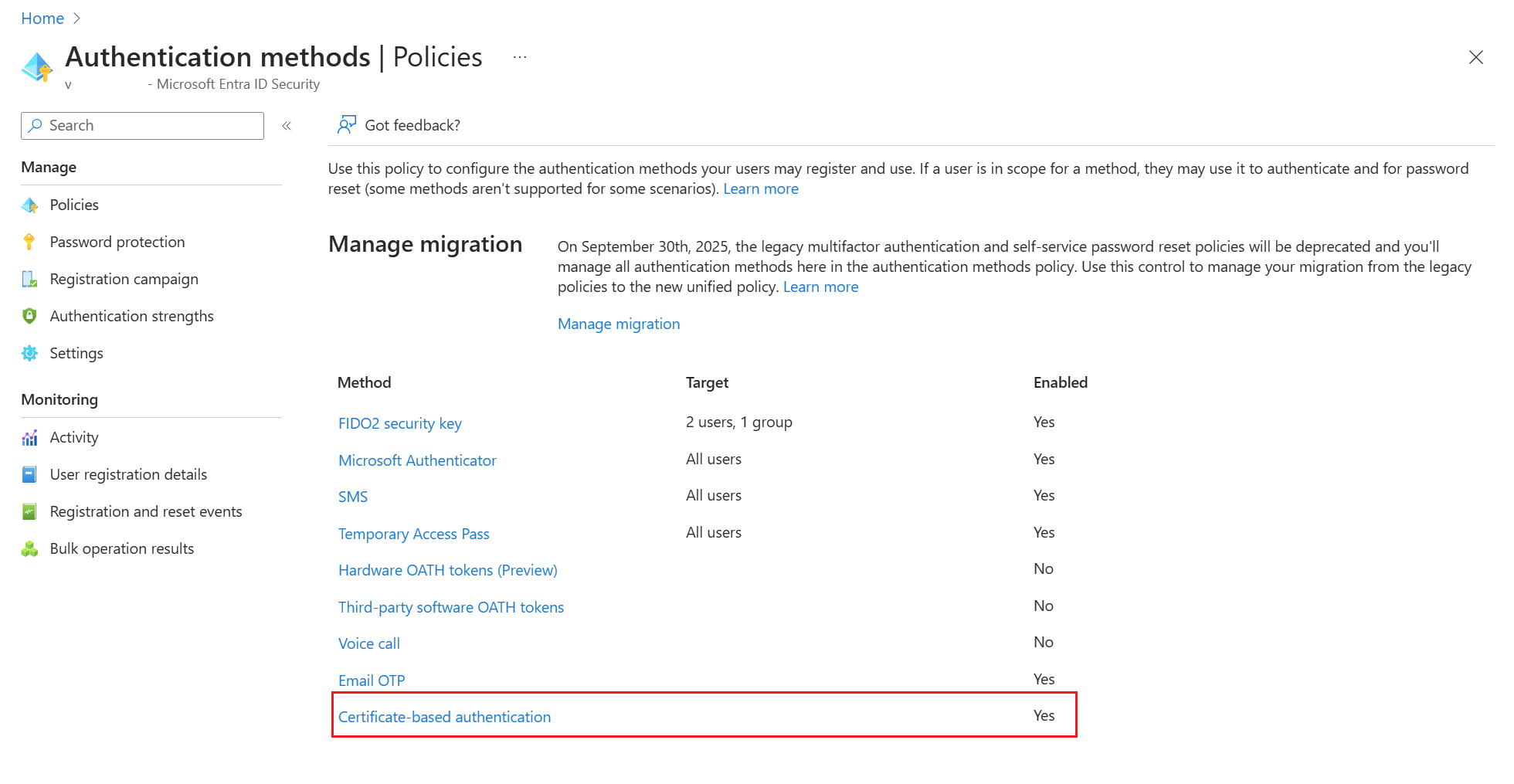

Krok 2: Povolení CBA v tenantovi

Důležité

Uživatel je považován za schopný vícefaktorové ověřování, pokud je uživatel v oboru ověřování na základě certifikátu v zásadách metod ověřování. Tento požadavek na zásadu znamená, že uživatel nemůže použít ověření v rámci ověřování k registraci dalších dostupných metod. Pokud uživatelé nemají přístup k certifikátům, zamknou se a nemůžou pro vícefaktorové ověřování zaregistrovat jiné metody. Správci zásad ověřování musí povolit CBA jenom pro uživatele, kteří mají platné certifikáty. Nezahrnujte všechny uživatele pro CBA. Používejte jenom skupiny uživatelů s platnými dostupnými certifikáty. Další informace naleznete v tématu Vícefaktorové ověřování Microsoft Entra.

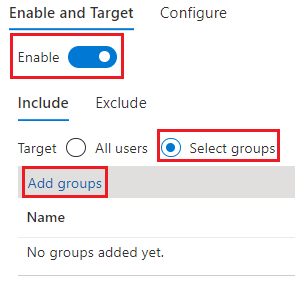

Pokud chcete povolit CBA v Centru pro správu Microsoft Entra, proveďte následující kroky:

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce zásad ověřování.

Přejděte na Skupiny>, vyberte > a vytvořte skupinu pro uživatele CBA.

Přejděte k ověřování metod>>pomocí certifikátů.

V části Povolit a Cíl vyberte Povolit.

Výběrem možnosti Přidat skupiny vyberte konkrétní skupiny, jako je ta, kterou jste vytvořili. Místo všech uživatelů používejte konkrétní skupiny.

Jakmile je v tenantovi povolené ověřování na základě certifikátů, uvidí všichni uživatelé v tenantovi možnost přihlásit se pomocí certifikátu. Ověření pomocí certifikátu X.509 můžou ověřit jenom uživatelé, kteří mají povolený jazyk CBA.

Poznámka:

Správce sítě by měl kromě cloudového prostředí login.microsoftonline.comzákazníka povolit přístup ke koncovému bodu ověřování certifikátu. Zakažte kontrolu protokolu TLS na koncovém bodu ověřování certifikátu a ujistěte se, že požadavek na klientský certifikát bude úspěšný jako součást metody handshake protokolu TLS.

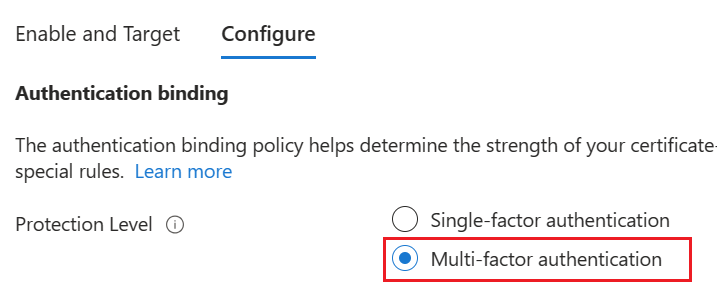

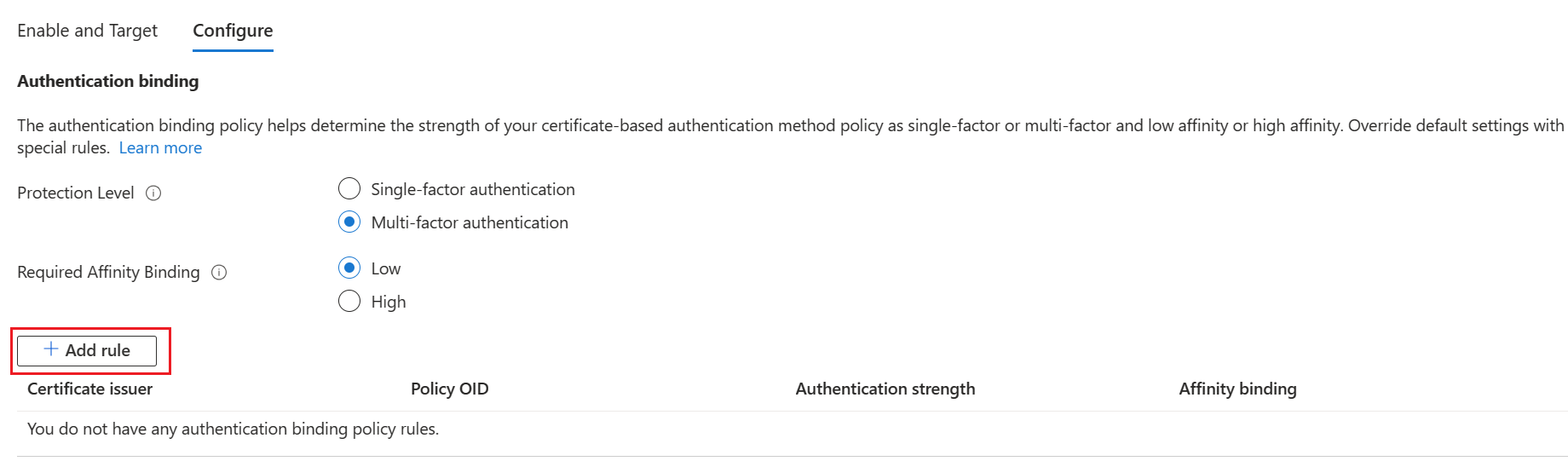

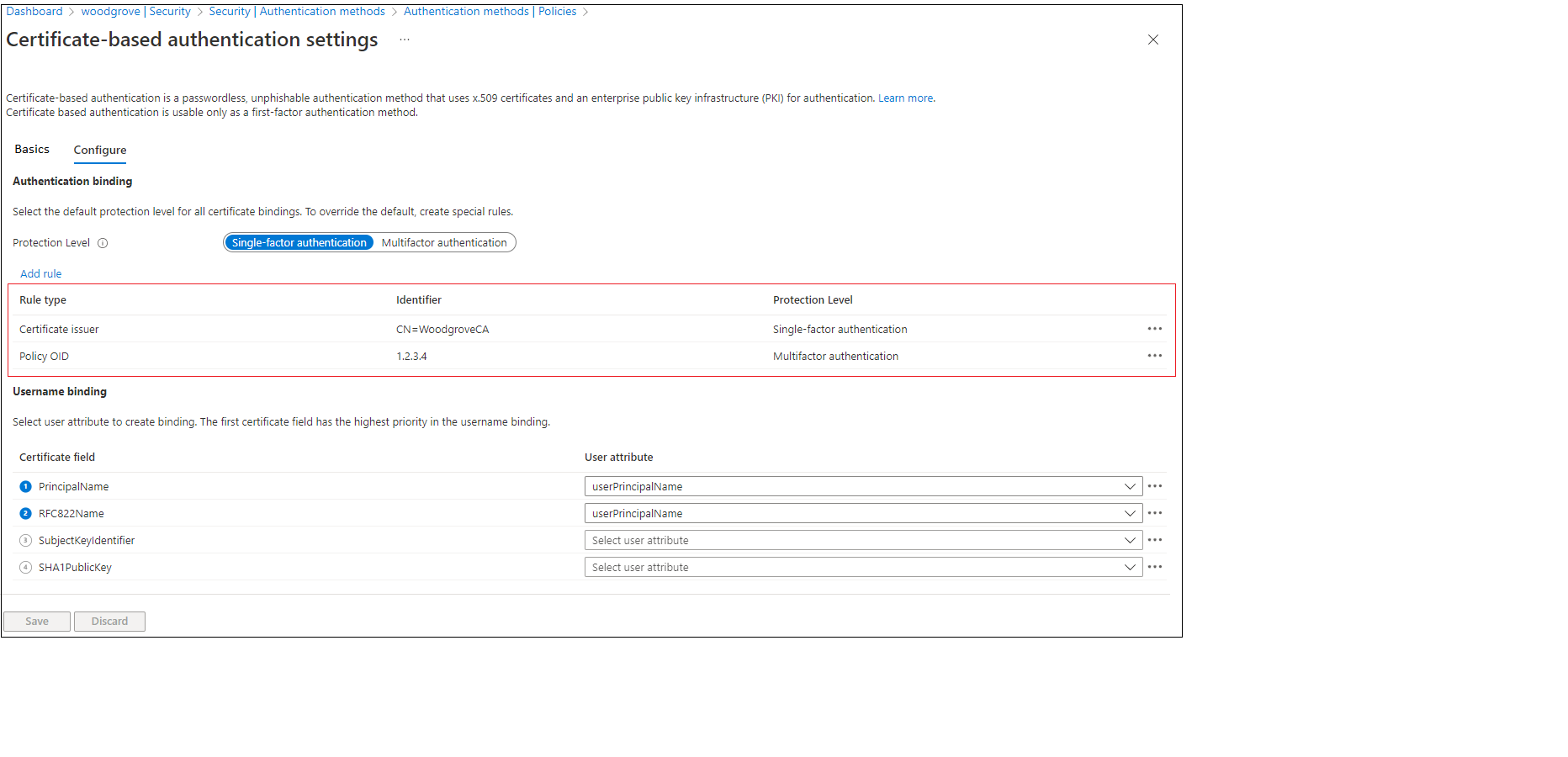

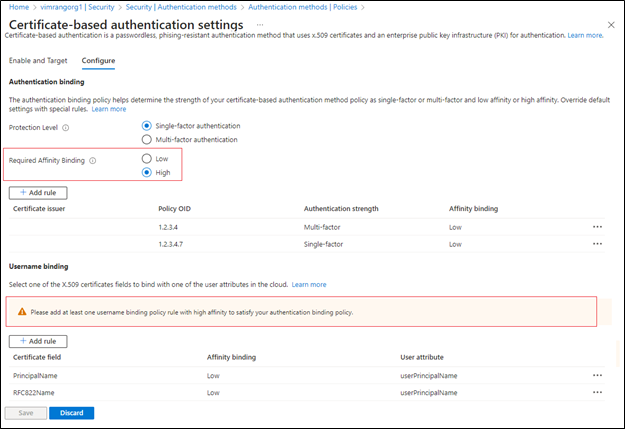

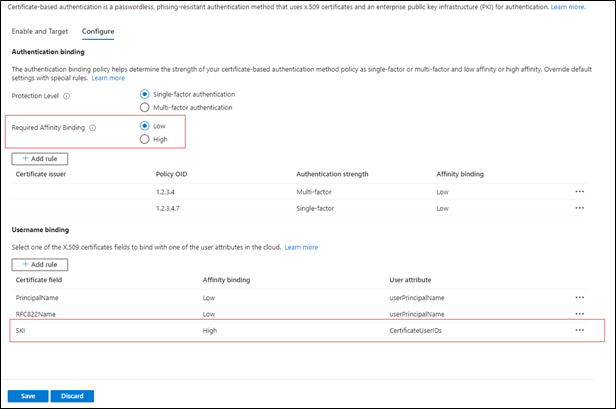

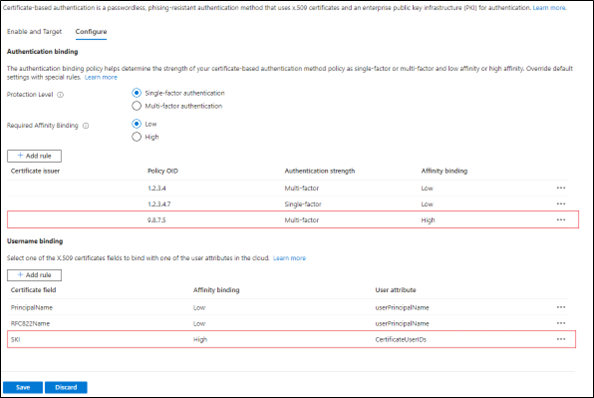

Krok 3: Konfigurace zásad vazby ověřování

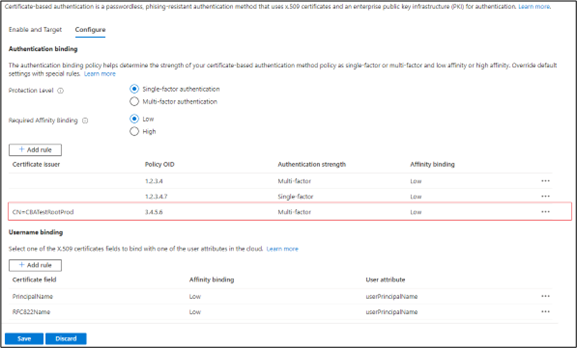

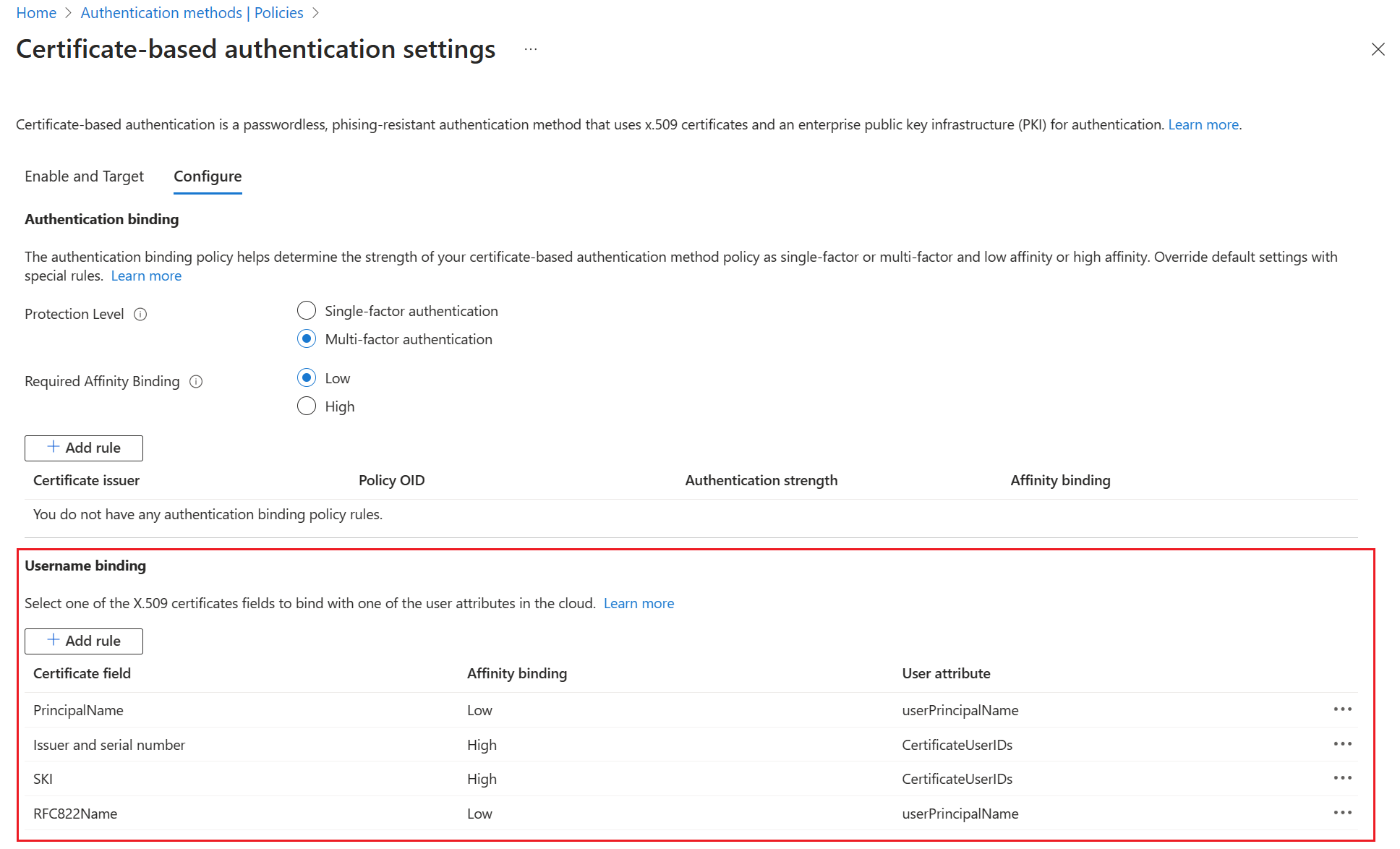

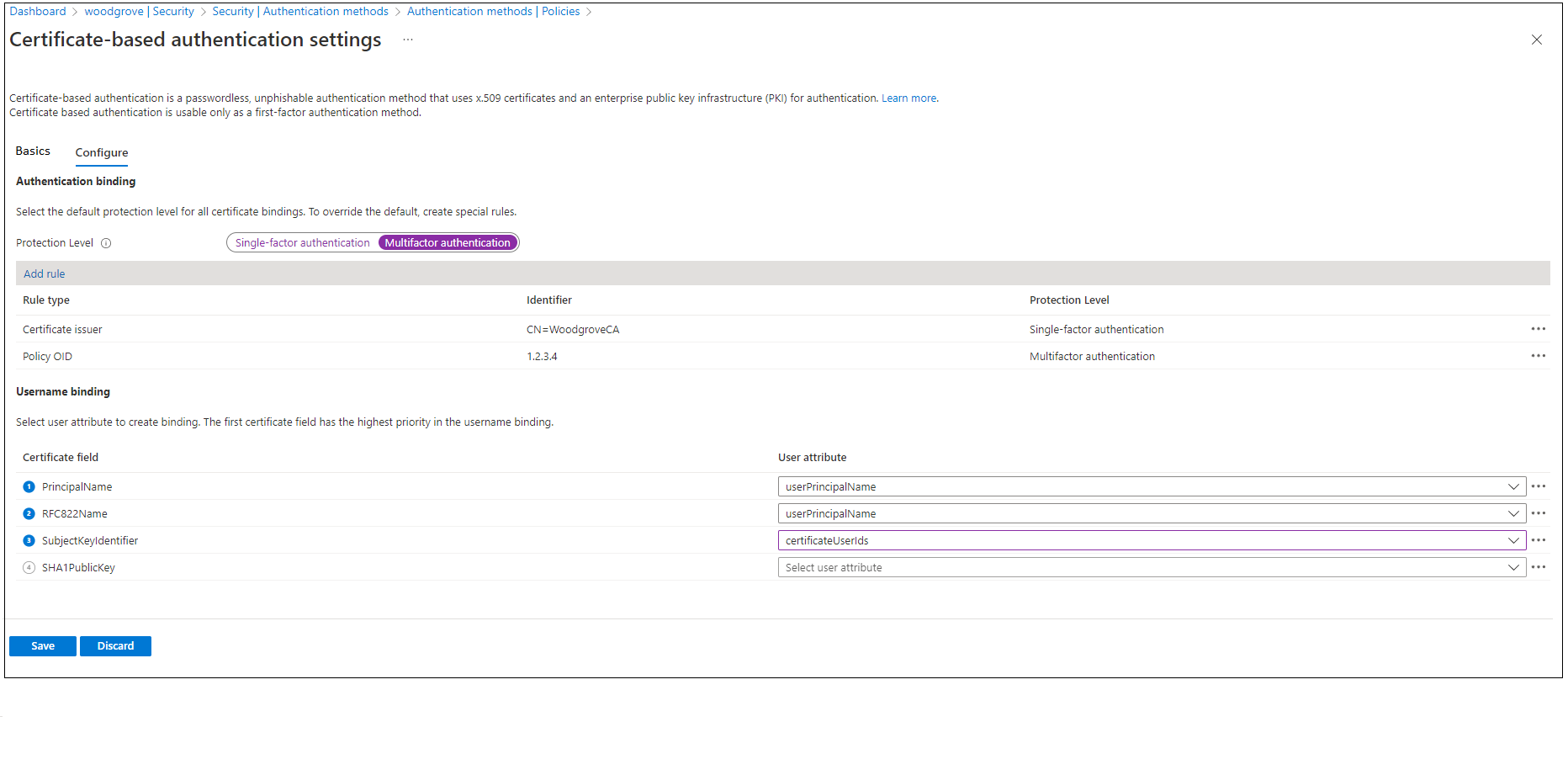

Zásady vazby ověřování pomáhají určit sílu ověřování na jeden faktor nebo vícefaktorový. Výchozí úroveň ochrany certifikátů v tenantovi je jednofaktorové ověřování.

Správce zásad ověřování může změnit výchozí hodnotu z jednofaktorového na vícefaktorové a nakonfigurovat vlastní pravidla zásad. Pravidla vazby ověřování mapují atributy certifikátu, jako jsou Vystavitel nebo ID objektu zásad (OID) nebo Vystavitel a Identifikátor zásad, na hodnotu a vyberte výchozí úroveň ochrany pro toto pravidlo. Můžete vytvořit více pravidel.

Pokud chcete změnit výchozí nastavení tenanta v Centru pro správu Microsoft Entra, proveďte následující kroky:

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce zásad ověřování.

Přejděte do zásad ověřování>ochrany.>

V části Spravovat vyberte metody>ověřování ověřování ověřování.

Výběrem možnosti Konfigurovat nastavíte ověřovací vazbu a vazbu uživatelského jména.

Atribut úrovně ochrany má výchozí hodnotu jednofaktorového ověřování. Vyberte Vícefaktorové ověřování a změňte výchozí hodnotu na vícefaktorové ověřování .

Poznámka:

Výchozí hodnota na úrovni ochrany platí, pokud nejsou přidána žádná vlastní pravidla. Pokud se přidají vlastní pravidla, je místo toho dodržena úroveň ochrany definovaná na úrovni pravidla.

Můžete také nastavit vlastní pravidla vazby ověřování, která vám pomůžou určit úroveň ochrany klientských certifikátů. Dá se nakonfigurovat pomocí polí subjekt vystavitele nebo identifikátoru zásad v certifikátu.

Ověřovací pravidla vazby mapují atributy certifikátu (vystavitel nebo identifikátor OID zásad) na hodnotu a pro toto pravidlo vyberte výchozí úroveň ochrany. Lze vytvořit více pravidel.

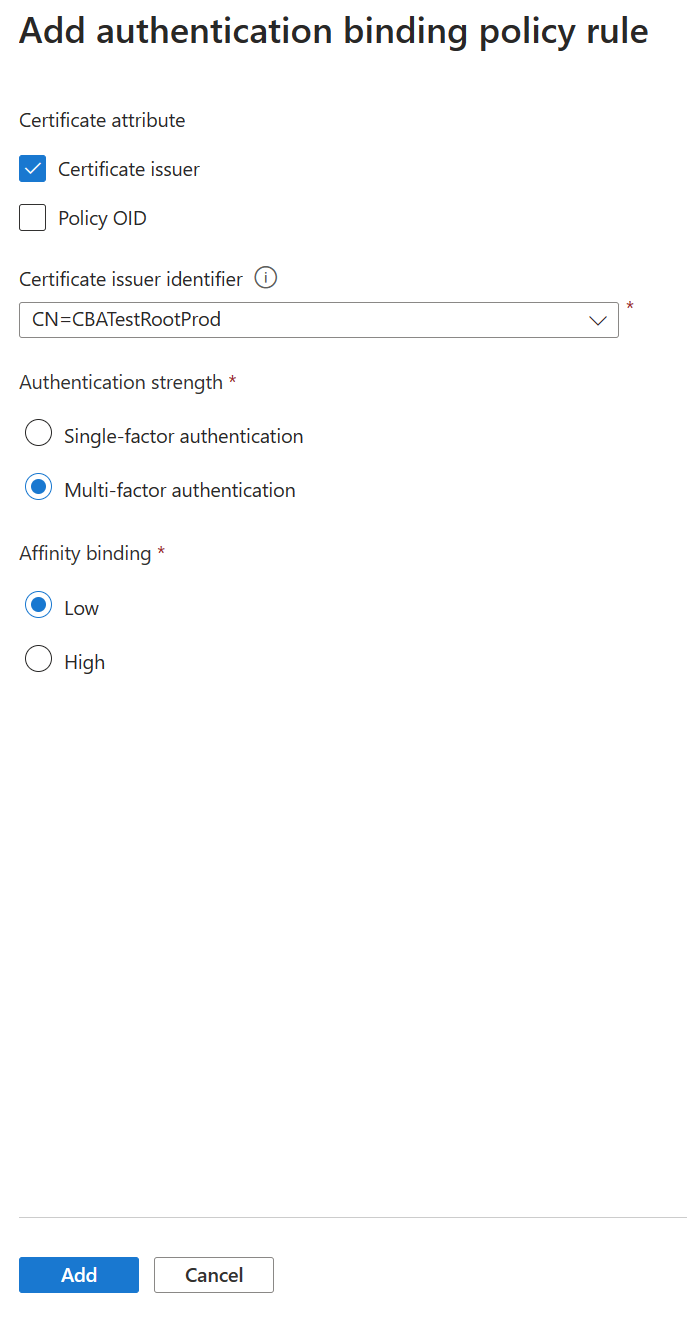

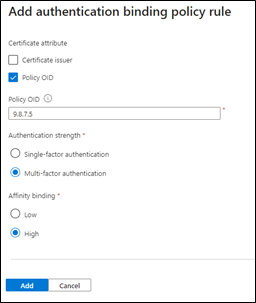

Pokud chcete přidat vlastní pravidla, vyberte Přidat pravidlo.

Pokud chcete vytvořit pravidlo podle vystavitele certifikátu, vyberte Vystavitel certifikátu.

V seznamu vyberte identifikátor vystavitele certifikátu.

Vyberte vícefaktorové ověřování, vazbu s nízkou spřažení a klepněte na tlačítko Přidat. Po zobrazení výzvy klikněte na potvrzení a dokončete přidání pravidla.

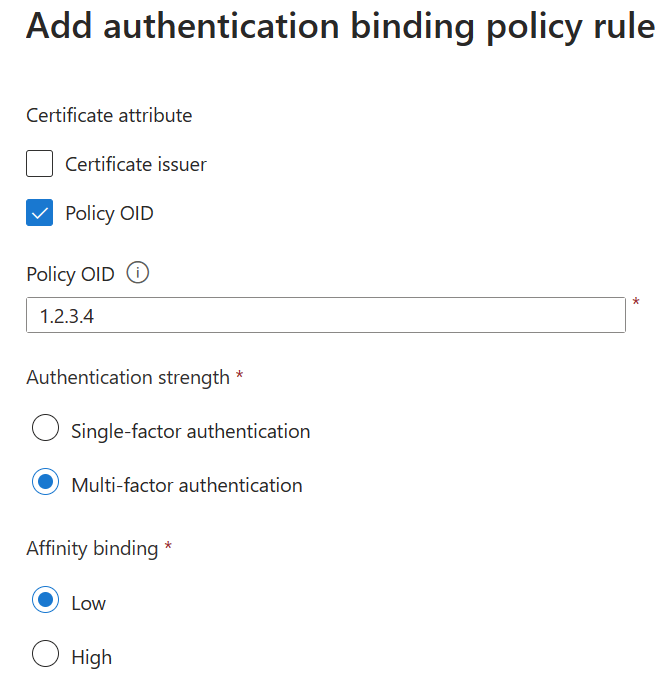

Pokud chcete vytvořit pravidlo podle identifikátoru zásad, vyberte OID zásad.

Zadejte hodnotu pro identifikátor zásad.

Vyberte vícefaktorové ověřování, vazbu s nízkou spřažení a klepněte na tlačítko Přidat. Po zobrazení výzvy klikněte na potvrzení a dokončete přidání pravidla.

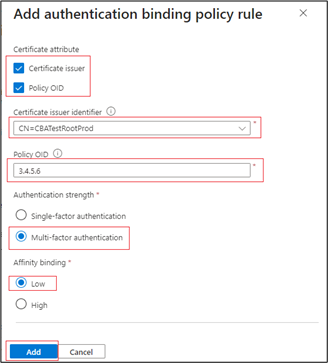

Vytvoření pravidla podle identifikátoru vystavitele a zásady:

Vyberte vystavitele certifikátu a identifikátor zásad.

Vyberte vystavitele a zadejte identifikátor zásady.

Pro sílu ověřování vyberte jednofaktorové ověřování nebo vícefaktorové ověřování.

V případě vazby spřažení vyberte Možnost Nízká.

Vyberte Přidat.

Ověřte se pomocí certifikátu, který má identifikátor zásad 3.4.5.6 a vydaný CN=CBATestRootProd. Ověřování by mělo projít a získat vícefaktorovou deklaraci identity.

Důležité

Existuje známý problém, kdy správce zásad ověřování tenanta Microsoft Entra konfiguruje pravidlo zásad ověřování CBA pomocí vystavitele a identifikátoru zásad. Problém se týká některých scénářů registrace zařízení, mezi které patří:

- Registrace Windows Hello pro firmy

- Registrace klíče zabezpečení FIDO2

- Přihlášení k telefonu bez hesla Ve Windows

Registrace zařízení ve scénářích Připojení k pracovišti, Microsoft Entra ID a Hybridní připojení zařízení Microsoft Entra nejsou ovlivněné. Pravidla zásad ověřování CBA používající identifikátory zásad vystavitele NEBO zásady nejsou ovlivněna. Pokud chcete tento problém zmírnit, měli by správci:

- Upravte pravidla zásad ověřování na základě certifikátů, která používají možnosti Vystavitel i Identifikátor zásad. Odeberte požadavek vystavitele nebo identifikátoru zásad a uložte ho. -nebo-

- Odeberte pravidlo zásad ověřování, které používá vystavitele i identifikátor OID zásad. Vytvořte pravidla, která používají pouze identifikátor vystavitele nebo zásady.

Pracujeme na opravě problému.

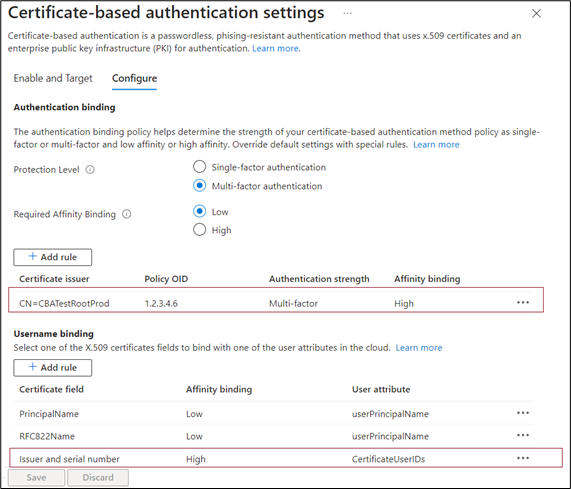

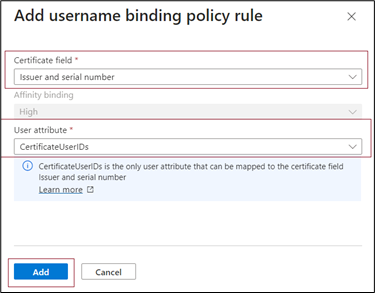

Vytvoření pravidla podle vystavitele a sériového čísla:

Přidejte zásadu vazby ověřování. Tato zásada vyžaduje, aby jakýkoli certifikát vydaný CN=CBATestRootProd s policyOID 1.2.3.4.6 potřeboval pouze vysokou vazbu spřažení. Používá se vystavitel a sériové číslo.

Vyberte pole certifikátu. V tomto příkladu vybereme Vystavitel a Sériové číslo.

Jediný podporovaný atribut uživatele je CertificateUserIds. Vyberte Přidat.

Zvolte Uložit.

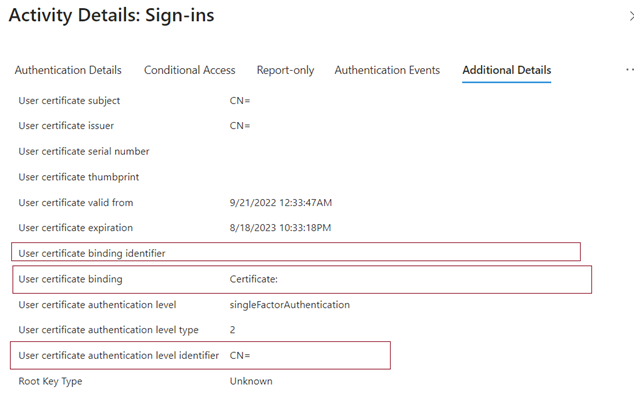

Protokol přihlašování ukazuje, která vazba byla použita pro přihlášení, a podrobnosti z certifikátu.

Vyberte ok a uložte jakékoli vlastní pravidlo.

Důležité

Zadejte objekt PolicyOID pomocí formátu identifikátoru objektu. Pokud například zásada certifikátu říká Všechny zásady vystavování, při přidání pravidla zadejte identifikátor OID jako 2.5.29.32.0 . Řetězec Všechny zásady vystavování jsou pro editor pravidel neplatné a neprojeví se.

Krok 4: Konfigurace zásad vazby uživatelského jména

Zásady vazby uživatelského jména pomáhají ověřit certifikát uživatele. Ve výchozím nastavení mapujeme hlavní název v certifikátu na UserPrincipalName v objektu uživatele k určení uživatele.

Správce zásad ověřování může přepsat výchozí nastavení a vytvořit vlastní mapování. Informace o konfiguraci vazby uživatelského jména najdete v tématu Jak funguje vazba uživatelského jména.

Další scénáře, které používají atribut certificateUserIds, najdete v tématu ID uživatele certifikátu.

Důležité

Pokud zásada vazby uživatelského jména používá synchronizované atributy, jako jsou certificateUserIds, onPremisesUserPrincipalName a atribut userPrincipalName objektu uživatele, mějte na paměti, že účty s oprávněními správce ve službě Active Directory (například účty s delegovanými právy k uživatelským objektům nebo právy správce na serveru Microsoft Entra Connect) mohou provádět změny, které mají vliv na tyto atributy v Microsoft Entra ID.

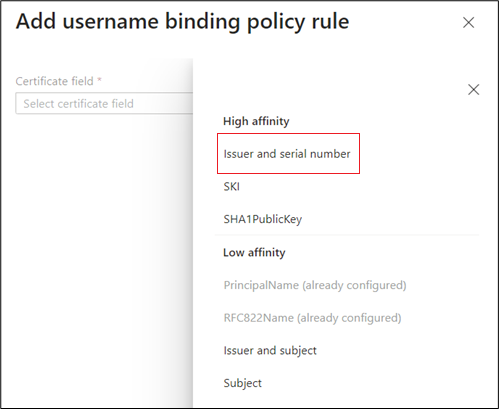

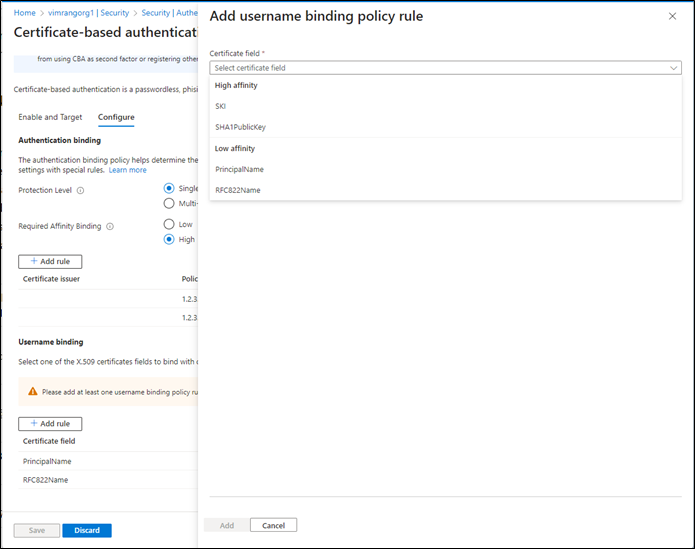

Vytvořte vazbu uživatelského jména výběrem jednoho z polí certifikátu X.509, která chcete vytvořit vazbu s jedním z atributů uživatele. Pořadí vazeb uživatelského jména představuje úroveň priority vazby. První z nich má nejvyšší prioritu a tak dále.

Pokud je v certifikátu nalezeno zadané pole certifikátu X.509, ale ID Microsoft Entra nenajde objekt uživatele používající tuto hodnotu, ověření selže. Microsoft Entra ID se pokusí o další vazbu v seznamu.

Změny uložíte tlačítkem Uložit.

Konečná konfigurace vypadá takto:

Krok 5: Otestování konfigurace

Tato část popisuje, jak otestovat certifikát a vlastní pravidla vazby ověřování.

Otestování certifikátu

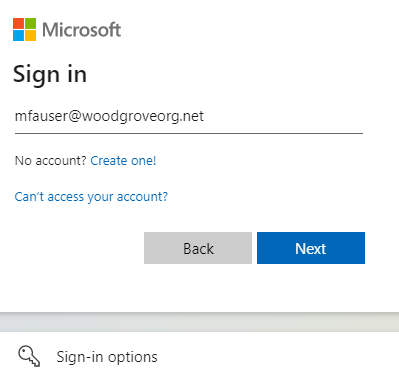

Jako první test konfigurace byste se měli pokusit přihlásit k portálu MyApps pomocí prohlížeče na zařízení.

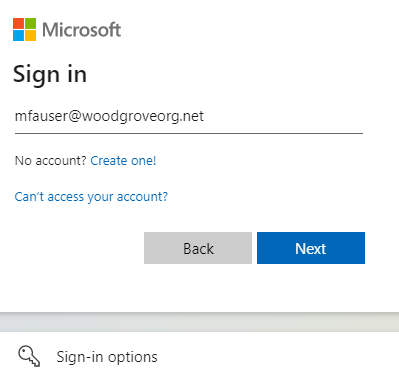

Zadejte hlavní název uživatele (UPN).

Vyberte Další.

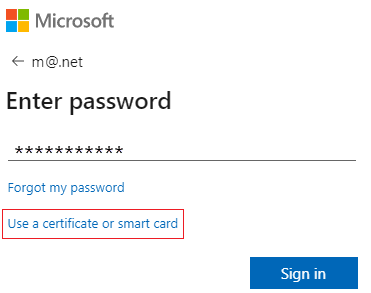

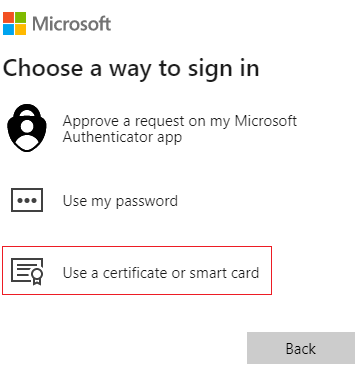

Pokud jste povolili jiné metody ověřování, jako je přihlášení k telefonu nebo FIDO2, můžou se uživatelům zobrazit jiná přihlašovací obrazovka.

Vyberte Přihlásit se pomocí certifikátu.

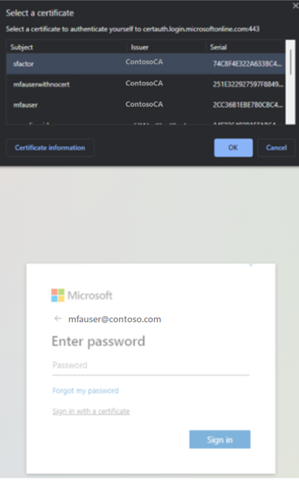

V uživatelském rozhraní pro výběr klientského certifikátu vyberte správný uživatelský certifikát a vyberte OK.

Uživatelé by měli být přihlášení k portálu MyApps.

Pokud je přihlášení úspěšné, pak víte, že:

- Uživatelský certifikát se zřídí do testovacího zařízení.

- ID Microsoft Entra je správně nakonfigurované s důvěryhodnými certifikačními autoritami.

- Vazba uživatelského jména je správně nakonfigurovaná a uživatel se najde a ověří.

Testování vlastních pravidel vazby ověřování

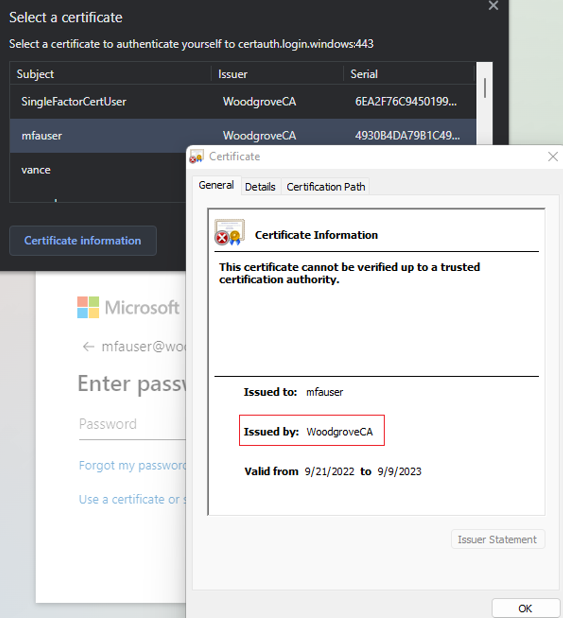

Pojďme si projít scénář, ve kterém ověřujeme silné ověřování. Vytvoříme dvě pravidla zásad ověřování, jedno pomocí vystavitele, které splňuje jednofaktorové ověřování, a druhé pomocí identifikátoru zásad pro splnění vícefaktorového ověřování.

Vytvořte pravidlo subjektu vystavitele s úrovní ochrany jako jednofaktorové ověřování a hodnotou nastavenou na hodnotu předmětu certifikační autority. Příklad:

CN = WoodgroveCAVytvořte pravidlo identifikátoru zásad s úrovní ochrany jako vícefaktorové ověřování a hodnotou nastavenou na jedno z identifikátorů OID zásad ve vašem certifikátu. Například 1.2.3.4.

Vytvořte zásadu podmíněného přístupu, aby uživatel vyžadoval vícefaktorové ověřování pomocí následujícího postupu v části Podmíněný přístup – Vyžaduje vícefaktorové ověřování.

Přejděte na portál MyApps. Zadejte hlavní názvu uživatele (UPN) a vyberte Další.

Vyberte Přihlásit se pomocí certifikátu.

Pokud jste povolili jiné metody ověřování, jako je přihlášení k telefonu nebo bezpečnostní klíče, můžou se uživatelům zobrazit jiná přihlašovací obrazovka.

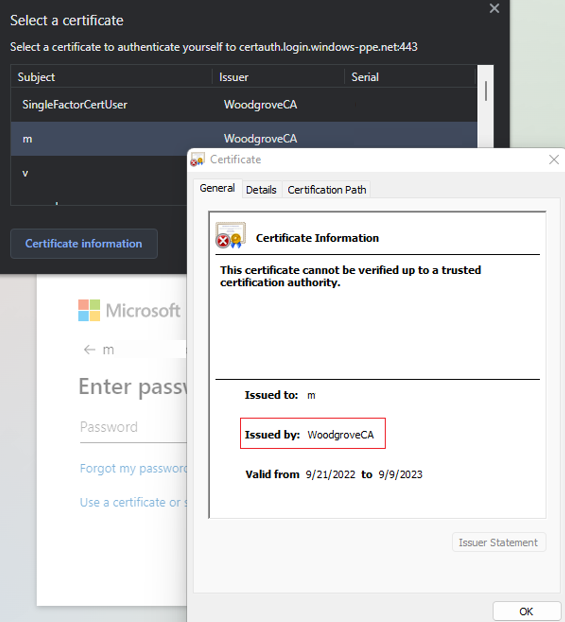

Vyberte klientský certifikát a vyberte Informace o certifikátu.

Zobrazí se certifikát a můžete ověřit hodnoty vystavitele a identifikátoru zásad.

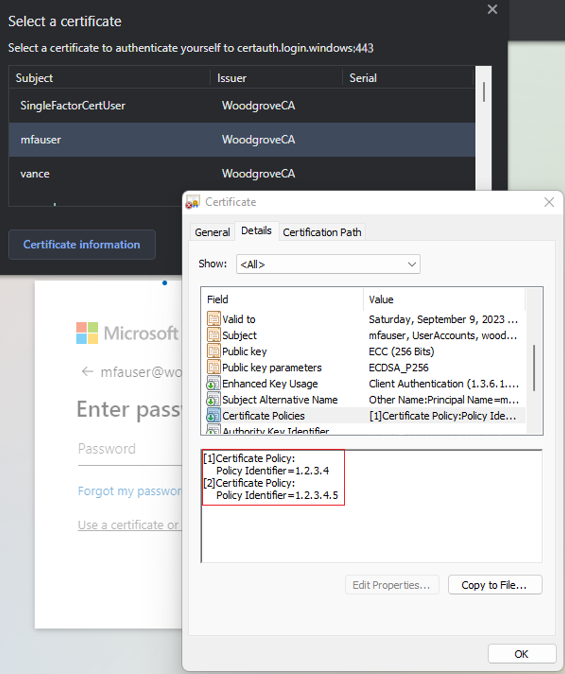

Pokud chcete zobrazit hodnoty OID zásad, vyberte Podrobnosti.

Vyberte klientský certifikát a vyberte OK.

Identifikátor zásady v certifikátu odpovídá nakonfigurované hodnotě 1.2.3.4 a splňuje vícefaktorové ověřování. Podobně vystavitel v certifikátu odpovídá nakonfigurované hodnotě CN=WoodgroveCA a splňuje jednofaktorové ověřování.

Vzhledem k tomu, že pravidlo identifikátoru zásady má přednost před pravidlem vystavitele, certifikát splňuje vícefaktorové ověřování.

Zásady podmíněného přístupu pro uživatele vyžadují vícefaktorové ověřování a certifikát splňuje vícefaktorové ověřování, aby se uživatel mohl přihlásit k aplikaci.

Testovací zásady vazby uživatelského jména

Zásady vazby uživatelského jména pomáhají ověřit certifikát uživatele. Zásady vazby uživatelského jména podporují tři vazby:

- IssuerAndSerialNumber>CertificateUserIds

- IssuerAndSubject>CertificateUserIds

- Subject>CertificateUserIds

Ve výchozím nastavení Microsoft Entra ID mapuje hlavní název v certifikátu na UserPrincipalName v objektu uživatele k určení uživatele. Správce zásad ověřování může přepsat výchozí nastavení a vytvořit vlastní mapování, jak je vysvětleno výše.

Správce zásad ověřování musí povolit nové vazby. Aby se mohli připravit, musí se ujistit, že jsou v atributu CertificateUserIds objektu uživatele aktualizovány správné hodnoty pro odpovídající vazby uživatelského jména:

- Pro uživatele cloudu aktualizujte hodnotu v CertificateUserIds pomocí Centra pro správu Microsoft Entra nebo rozhraní Microsoft Graph API.

- Pro místní synchronizované uživatele použijte Microsoft Entra Connect k synchronizaci hodnot z místního prostředí pomocí pravidel Microsoft Entra Connect nebo synchronizace hodnoty AltSecId.

Důležité

Formát hodnot Vystavitel, Předmět a SerialNumber by měl být v obráceném pořadí jejich formátu v certifikátu. Nepřidávejte žádné mezery v vystaviteli ani předmětu.

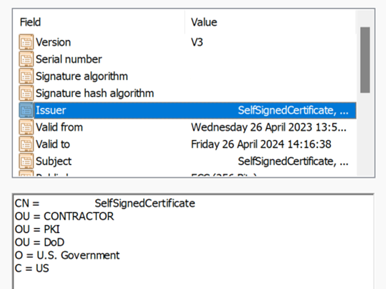

Ruční mapování vystavitele a sériového čísla

Tady je příklad ručního mapování vystavitele a sériového čísla. Přidaná hodnota vystavitele je:

C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate

Pokud chcete získat správnou hodnotu sériového čísla, spusťte následující příkaz a uložte hodnotu uvedenou v CertificateUserIds. Syntaxe příkazu je:

Certutil –dump –v [~certificate path~] >> [~dumpFile path~]

Příklad:

certutil -dump -v firstusercert.cer >> firstCertDump.txt

Tady je příklad příkazu certutil:

certutil -dump -v C:\save\CBA\certs\CBATestRootProd\mfausercer.cer

X509 Certificate:

Version: 3

Serial Number: 48efa06ba8127299499b069f133441b2

b2 41 34 13 9f 06 9b 49 99 72 12 a8 6b a0 ef 48

Hodnota SerialNumber, která má být přidána v CertificateUserId je:

b24134139f069b4997212a86ba0ef48

CertificateUserId:

X509:<I>C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate<SR> b24134139f069b49997212a86ba0ef48

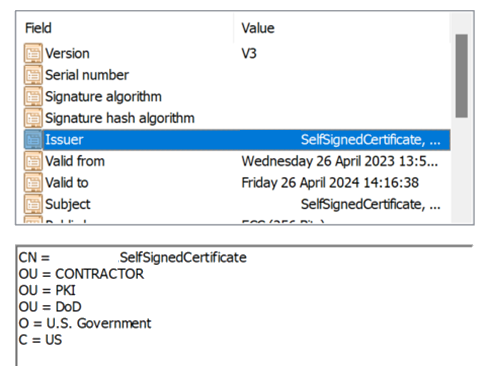

Ruční mapování problému a předmětu

Tady je příklad ručního mapování problému a předmětu. Hodnota Vystavitel je:

Hodnota Předmět je:

CertificateUserId:

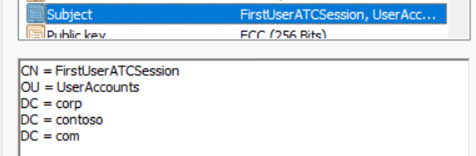

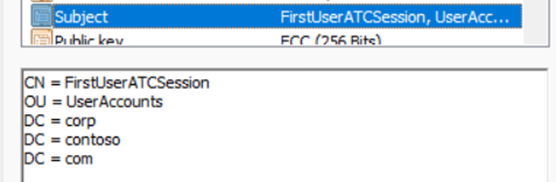

X509:<I>C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate<S> DC=com,DC=contoso,DC=corp,OU=UserAccounts,CN=FirstUserATCSession

Ruční mapování předmětu

Tady je příklad ručního mapování předmětu. Hodnota Předmět je:

CertificateUserId:

X509:<S>DC=com,DC=contoso,DC=corp,OU=UserAccounts,CN=FirstUserATCSession

Testovací vazba spřažení

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce zásad ověřování.

Přejděte do zásad ověřování>ochrany.>

V části Spravovat vyberte metody>ověřování ověřování ověřování.

Vyberte Konfigurovat.

Nastavte požadovanou vazbu spřažení na úrovni tenanta.

Důležité

Při nastavování spřažení na úrovni tenanta buďte opatrní. Pokud změníte požadovanou vazbu spřažení pro tenanta a v objektu uživatele nemáte správné hodnoty, můžete uzamknout celého tenanta. Podobně pokud vytvoříte vlastní pravidlo, které platí pro všechny uživatele a vyžaduje vysokou vazbu spřažení, můžou se uživatelé v tenantovi uzamknout.

Pokud chcete testovat, vyberte požadovanou vazbu spřažení, aby byla nízká.

Přidejte vazbu s vysokým spřažením, jako je SKI. V části Vazba uživatelského jména vyberte Přidat pravidlo.

Vyberte SKI a vyberte Přidat.

Po dokončení vypadá pravidlo jako tento snímek obrazovky:

Aktualizujte všechny objekty uživatele CertificateUserIds atribut, aby měly správnou hodnotu SKI z uživatelského certifikátu. Další informace naleznete v tématu Podporované vzory pro CertificateUserID.

Vytvořte vlastní pravidlo pro vazbu ověřování.

Vyberte Přidat.

Po dokončení vypadá pravidlo jako tento snímek obrazovky:

Aktualizujte uživatele CertificateUserIds správnou hodnotou SKI z certifikátu pomocí zásady OID 9.8.7.5.

Otestujte certifikát s certifikátem s OID zásad 9.8.7.5 a uživatel by měl být ověřený pomocí vazby SKI a získat vícefaktorové ověřování pouze s certifikátem.

Povolení CBA pomocí rozhraní Microsoft Graph API

Pokud chcete povolit CBA a nakonfigurovat vazby uživatelského jména pomocí rozhraní Graph API, proveďte následující kroky.

Přejděte do Microsoft Graph Exploreru.

Vyberte Přihlásit se k Graph Exploreru a přihlaste se ke svému tenantovi.

Postupujte podle pokynů pro vyjádření souhlasu s delegovaným oprávněním Policy.ReadWrite.AuthenticationMethod.

GET všechny metody ověřování:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicyZÍSKEJTE konfiguraci pro metodu ověřování certifikátu x509:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicy/authenticationMethodConfigurations/X509CertificateVe výchozím nastavení je metoda ověřování certifikátu x509 zakázaná. Pokud chcete uživatelům umožnit přihlášení pomocí certifikátu, musíte povolit metodu ověřování a nakonfigurovat zásady ověřování a vazby uživatelského jména prostřednictvím operace aktualizace. Pokud chcete aktualizovat zásady, spusťte požadavek PATCH.

Text požadavku:

PATCH https://graph.microsoft.com/v1.0/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/x509Certificate Content-Type: application/json { "@odata.type": "#microsoft.graph.x509CertificateAuthenticationMethodConfiguration", "id": "X509Certificate", "state": "enabled", "certificateUserBindings": [ { "x509CertificateField": "PrincipalName", "userProperty": "onPremisesUserPrincipalName", "priority": 1 }, { "x509CertificateField": "RFC822Name", "userProperty": "userPrincipalName", "priority": 2 }, { "x509CertificateField": "PrincipalName", "userProperty": "certificateUserIds", "priority": 3 } ], "authenticationModeConfiguration": { "x509CertificateAuthenticationDefaultMode": "x509CertificateSingleFactor", "rules": [ { "x509CertificateRuleType": "issuerSubject", "identifier": "CN=WoodgroveCA ", "x509CertificateAuthenticationMode": "x509CertificateMultiFactor" }, { "x509CertificateRuleType": "policyOID", "identifier": "1.2.3.4", "x509CertificateAuthenticationMode": "x509CertificateMultiFactor" } ] }, "includeTargets": [ { "targetType": "group", "id": "all_users", "isRegistrationRequired": false } ] }Získáte

204 No contentkód odpovědi. Znovu spusťte požadavek GET, abyste měli jistotu, že jsou zásady správně aktualizované.Otestujte konfiguraci přihlášením pomocí certifikátu, který splňuje zásady.

Povolení CBA pomocí Microsoft PowerShellu

- Otevřete PowerShell.

- Připojení k Microsoft Graphu:

Connect-MgGraph -Scopes "Policy.ReadWrite.AuthenticationMethod" - Vytvořte proměnnou pro definování skupiny pro uživatele CBA:

$group = Get-MgGroup -Filter "displayName eq 'CBATestGroup'" - Definujte text požadavku:

$body = @{ "@odata.type" = "#microsoft.graph.x509CertificateAuthenticationMethodConfiguration" "id" = "X509Certificate" "state" = "enabled" "certificateUserBindings" = @( @{ "@odata.type" = "#microsoft.graph.x509CertificateUserBinding" "x509CertificateField" = "SubjectKeyIdentifier" "userProperty" = "certificateUserIds" "priority" = 1 }, @{ "@odata.type" = "#microsoft.graph.x509CertificateUserBinding" "x509CertificateField" = "PrincipalName" "userProperty" = "UserPrincipalName" "priority" = 2 }, @{ "@odata.type" = "#microsoft.graph.x509CertificateUserBinding" "x509CertificateField" = "RFC822Name" "userProperty" = "userPrincipalName" "priority" = 3 } ) "authenticationModeConfiguration" = @{ "@odata.type" = "#microsoft.graph.x509CertificateAuthenticationModeConfiguration" "x509CertificateAuthenticationDefaultMode" = "x509CertificateMultiFactor" "rules" = @( @{ "@odata.type" = "#microsoft.graph.x509CertificateRule" "x509CertificateRuleType" = "policyOID" "identifier" = "1.3.6.1.4.1.311.21.1" "x509CertificateAuthenticationMode" = "x509CertificateMultiFactor" } ) } "includeTargets" = @( @{ "targetType" = "group" "id" = $group.Id "isRegistrationRequired" = $false } ) } | ConvertTo-Json -Depth 5 - Spusťte požadavek PATCH:

Invoke-MgGraphRequest -Method PATCH -Uri "https://graph.microsoft.com/v1.0/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/x509Certificate" -Body $body -ContentType "application/json"

Další kroky

- Přehled jazyka Microsoft Entra CBA

- Podrobné technické informace pro Microsoft Entra CBA

- Omezení microsoft Entra CBA

- Přihlášení pomocí čipové karty Windows pomocí jazyka Microsoft Entra CBA

- Microsoft Entra CBA na mobilních zařízeních (Android a iOS)

- ID uživatele certifikátu

- Migrace federovaných uživatelů

- Nejčastější dotazy