Náprava rizik a odblokování uživatelů

Po dokončení šetřeníproveďte opatření k nápravě rizikových uživatelů nebo je odblokujte. Organizace můžou povolit automatizovanou nápravu nastavením zásad založených na rizicích. Organizace by měly prozkoumat a napravit všechny rizikové uživatele během pohodlného časového období. Microsoft doporučuje rychle pracovat, protože při práci s riziky záleží na čase.

Náprava rizik

Všechny aktivní detekce rizik přispívají k výpočtu úrovně rizika uživatele. Úroveň rizika uživatele je indikátor pravděpodobnosti, že je ohrožen účet uživatele (nízký, střední, vysoký). Po prošetření rizikových uživatelů a odpovídajících rizikových přihlášení a detekcí byste měli rizikové uživatele zabezpečit tak, aby již nebyli v ohrožení a nebyli blokováni přístupu.

Microsoft Entra ID Protection označuje některé detekce rizik a odpovídající riziková přihlášení jako zamítnutá se stavem Zamítnuto a podrobností o riziku Microsoft Entra ID Protection posoudil přihlášení jako bezpečné. Toto opatření je provedeno, protože tyto události již nejsou považovány za rizikové.

Správci mohou problém řešit pomocí následujících možností:

- Nastavte zásady založené na rizicích, které uživatelům umožní sami napravit rizika.

- Ručně resetujte heslo.

- Zrušte riziko uživatele.

- Opravte v programu Microsoft Defender for Identity.

Samostatné napravení s využitím zásad založených na riziku

Uživatelům můžete povolit samoobslužné nápravy rizik přihlašování a rizik uživatelů nastavením zásad založených na rizicích. Pokud uživatelé projdou požadovaným řízením přístupu, jako je například vícefaktorové ověřování nebo změna zabezpečeného hesla, rizika se automaticky opraví. Odpovídající detekce rizik, riziková přihlášení a rizikoví uživatelé jsou hlášeni se stavem opraveno místo riziko.

Předpoklady pro uživatele před tím, než se dají použít zásady založené na riziku, aby bylo možné sami napravit rizika, jsou:

- Pokud chcete provést multi-faktorové ověřování pro samostatnou nápravu rizika při přihlašování:

- Uživatel musí být zaregistrovaný pro vícefaktorové ověřování Microsoft Entra.

- Pokud chcete provést zabezpečenou změnu hesla pro samoobslužnou nápravu rizika uživatele:

- Uživatel musí být zaregistrovaný pro vícefaktorové ověřování Microsoft Entra.

- U hybridních uživatelů, kteří jsou synchronizovaní z místního prostředí do cloudu, musí být povolený zpětný zápis hesla.

Pokud se zásada založená na rizicích vztahuje na uživatele během přihlašování před splněním požadavků, je uživatel zablokovaný. K tomuto bloku dochází, protože nemůžou provést požadované řízení přístupu a zásah správce se vyžaduje k odblokování uživatele.

Zásady založené na rizicích se konfigurují na základě úrovní rizik a použijí se pouze v případě, že úroveň rizika přihlášení nebo uživatele odpovídá nakonfigurované úrovni. Některé detekce nemusí zvýšit riziko na úroveň vyžadující zásah dle zásad, a proto musí správci tyto rizikové uživatele řešit ručně. Správci mohou určit, že jsou nutná dodatečná opatření, jako například blokování přístupu z lokací nebo snížení přijatelné úrovně rizika ve svých politikách.

Samoobslužná náprava pomocí resetování hesla.

Pokud je uživatel zaregistrovaný pro samoobslužné resetování hesla (SSPR), může napravit vlastní riziko uživatele provedením samoobslužného resetování hesla.

Ruční resetování hesla

Pokud není možné požádat o resetování hesla pomocí zásady rizik uživatele, nebo pokud je čas důležitý, mohou správci reagovat na rizikového uživatele tím, že vyžadují resetování hesla.

Správci mají možnosti, ze kterých si můžou vybrat:

Vygenerování dočasného hesla

Vygenerováním dočasného hesla můžete okamžitě přenést identitu zpět do bezpečného stavu. Tato metoda vyžaduje kontaktování ovlivněných uživatelů, protože potřebují vědět, co je dočasné heslo. Vzhledem k tomu, že heslo je dočasné, zobrazí se uživateli výzva ke změně hesla na něco nového během dalšího přihlášení.

Můžou generovat hesla pro cloudové a hybridní uživatele v Centru pro správu Microsoft Entra.

Mohou vytvářet hesla pro hybridní uživatele z místního adresáře, pokud je povolena synchronizace hodnot hash hesel a je povoleno nastavení Povolit místní změnu hesla pro resetování uživatelského rizika.

Varování

Při příštím přihlášení nevybírejte možnost Uživatel musí změnit heslo. Toto není podporováno.

Vyžadování resetování hesla uživatelem

Vyžadování uživatelů k resetování hesel umožňuje samoobslužné obnovení bez kontaktování technické podpory nebo správce.

- Cloudoví a hybridní uživatelé můžou provést zabezpečenou změnu hesla. Tato metoda se vztahuje pouze na uživatele, kteří už mohou provádět vícefaktorové ověřování. Pro uživatele, kteří nejsou zaregistrovaní, tato možnost není dostupná.

- Hybridní uživatelé mohou provést změnu hesla z místního nebo hybridního zařízení s Windows, pokud je povolena synchronizace hodnot hash hesel a nastavení povolit místní změnu hesla k resetování rizika uživatele je povoleno.

Povolení místního resetování hesla k nápravě rizik uživatelů

Organizace, které povolí synchronizaci hodnot hash hesel, mohou provádět změny hesel na místě k omezení rizika uživatelů.

Tato konfigurace poskytuje organizacím dvě nové funkce:

- Rizikoví hybridní uživatelé se můžou sami napravit bez zásahu správců. Když se změní heslo lokálně, uživatelské riziko se teď automaticky opraví v rámci Microsoft Entra ID Protection a aktuální stav rizika uživatele se resetuje.

- Organizace můžou proaktivně nasazovat zásady rizik uživatelů, které vyžadují změny hesel k zajištění jistoty ochrany hybridních uživatelů. Tato možnost posiluje stav zabezpečení vaší organizace a zjednodušuje správu zabezpečení tím, že zajišťuje, aby se rizika uživatelů okamžitě řešila i ve složitých hybridních prostředích.

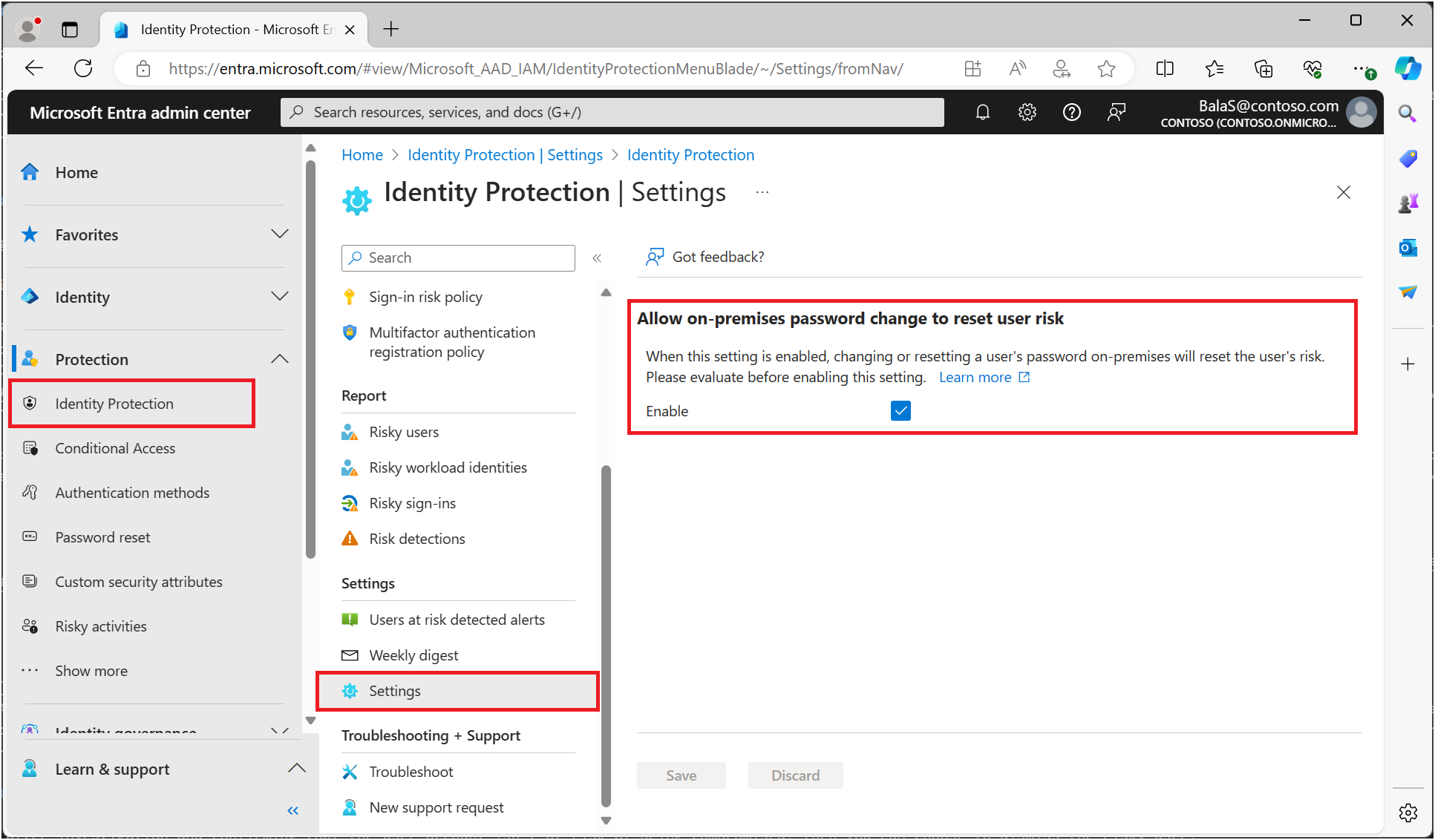

Konfigurace tohoto nastavení

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň operátor zabezpečení.

- Přejděte do Ochrana>Ochrana identity>nastavení.

- Zaškrtněte políčko Povolit změnu hesla na místě k obnovení rizika uživatele.

- Zvolte Uložit.

Poznámka:

Povolení změny místních hesel k resetování rizika uživatele je funkce, která je určená jen pro přihlášení. Zákazníci by tuto funkci měli vyhodnotit před povolením v produkčních prostředích. Doporučujeme zákazníkům zabezpečit změny a resetování hesel v místním systému. Například vyžadování vícefaktorového ověřování před tím, než uživatelům umožní změnit heslo místně pomocí nástroje, jako je samoobslužné resetování hesla portálu Microsoft Identity Manager.

Odstranit riziko uživatele

Pokud po šetření potvrdíte, že uživatelský účet není ohrožen ohrožením zabezpečení, můžete rizikového uživatele zavřít.

Pokud chcete odmítnout riziko uživatele jako minimálně operátor zabezpečení v Centru pro správu Microsoft Entra, přejděte na Ochrana, Ochrana identity, Rizikoví uživatelé, vyberte ovlivněného uživatele a vyberte Odmítnout riziko uživatele.

Když vyberete Zavřít riziko uživatele, uživatel už není ohrožen a všechna riziková přihlášení a odpovídající detekce rizik jsou zamítnuty.

Vzhledem k tomu, že tato metoda nemá vliv na stávající heslo uživatele, nepřenese identitu zpět do bezpečného stavu.

Stav rizika a podrobnosti na základě odstranění rizika

- Rizikový uživatel:

- Stav rizika: "Ohroženo" –> "Zamítnuto"

- Podrobnosti o riziku (podrobnosti o nápravě rizika): "-" –> "Správce zamítl všechna rizika pro uživatele".

- Všechna riziková přihlášení tohoto uživatele a odpovídající detekce rizik:

- Stav rizika: "Ohroženo" –> "Zamítnuto"

- Podrobnosti o riziku (podrobnosti o odstranění rizika): "-" –> "Správce odstranil všechna rizika pro uživatele."

Potvrzení ohrožení zabezpečení uživatele

Pokud po šetření dojde k ohrožení zabezpečení účtu:

- Vyberte událost nebo uživatele v sestavách Riziková přihlášení nebo Rizikoví uživatelé a zvolte "Potvrdit ohrožení".

- Pokud se neaktivovala zásada založená na riziku a riziko nebylo samoopravováno, proveďte jednu nebo více následujících akcí:

- Požádejte o resetování hesla.

- Pokud máte podezření, že útočník může resetovat heslo nebo provést vícefaktorové ověřování uživatele, zablokujte ho.

- Odvolat obnovovací tokeny

- Zakažte všechna zařízení , která jsou považována za ohrožená.

- Pokud používáte průběžné vyhodnocování přístupu, odvolejte všechny přístupové tokeny.

Další informace o tom, co se stane při potvrzení ohrožení zabezpečení, najdete v části Jak poskytnout zpětnou vazbu k rizikům.

Odstranění uživatelé

Správci nemohou odstranit riziko u uživatelů odstraněných z adresáře. Pokud chcete odstranit odstraněné uživatele, otevřete případ podpory Microsoftu.

Odblokování uživatelů

Správce může zablokovat přihlášení na základě svých zásad rizik nebo šetření. Blok může nastat na základě rizika při přihlášení nebo rizika spojeného s uživatelem.

Odblokování na základě rizika uživatele

K odblokování účtu zablokovaného kvůli riziku uživatele mají správci tyhle možnosti:

- Resetovat heslo – Heslo uživatele můžete resetovat. Pokud je uživatel kompromitován nebo je vystaven riziku kompromitace, mělo by být jeho heslo resetováno, aby byl chráněn jeho účet a vaše organizace.

- Odstranění rizika uživatele – Zásady rizika uživatele zablokují uživatele, když se dosáhne nakonfigurované úrovně rizika pro blokování přístupu. Pokud po šetření máte jistotu, že uživatel není ohrožen, a je bezpečné povolit jejich přístup, můžete snížit úroveň rizika uživatele zrušením rizika uživatele.

- Vylučte uživatele ze zásad – Pokud si myslíte, že aktuální konfigurace zásad přihlašování způsobuje problémy pro konkrétní uživatele a je bezpečné udělit těmto uživatelům přístup bez použití těchto zásad, můžete je z této zásady vyloučit. Další informace najdete v části Vyloučení v článku Postupy: Konfigurace a povolení zásad rizik.

- Zakázání zásady – pokud si myslíte, že konfigurace zásad způsobuje problémy u všech uživatelů, můžete tuto zásadu zakázat. Další informace najdete v článku Postupy: Konfigurace a povolení zásad rizik.

Odblokování na základě rizika přihlašování

K odblokování účtu na základě rizika přihlášení mají správci následující možnosti:

- Přihlášení ze známého umístění nebo zařízení – běžným důvodem blokování podezřelých přihlášení jsou pokusy o přihlášení z neznámých umístění nebo zařízení. Jestli je to důvodem zablokování, můžou vaši uživatelé rychle zjistit tak, že se pokusí přihlásit ze známého umístění nebo zařízení.

- Vyloučení uživatele ze zásad – pokud si myslíte, že aktuální konfigurace zásad přihlašování způsobuje u konkrétních uživatelů problémy, můžete z nich uživatele vyloučit. Další informace najdete v části Vyloučení v článku Postupy: Konfigurace a povolení zásad rizik.

- Zakázání zásady – pokud si myslíte, že konfigurace zásad způsobuje problémy u všech uživatelů, můžete tuto zásadu zakázat. Další informace najdete v článku Postupy: Konfigurace a povolení zásad rizik.

Automatické blokování kvůli vysokému riziku spolehlivosti

Microsoft Entra ID Protection automaticky blokuje přihlášení, která mají velmi vysokou jistotu, že jsou rizikové. K tomuto bloku nejčastěji dochází při přihlašování provedených prostřednictvím starších ověřovacích protokolů a zobrazení vlastností škodlivého pokusu.

Když se uživateli tento mechanismus zablokuje, zobrazí se mu chyba ověřování 50053. Šetření protokolů přihlašování zobrazuje následující důvod blokování: "Přihlášení bylo zablokováno integrovanou ochranou kvůli vysoké spolehlivosti rizika".

Pokud chcete účet odblokovat na základě rizika přihlášení s vysokou spolehlivostí, mají správci následující možnosti:

- Přidejte IP adresu, která se používá k přihlášení do nastavení důvěryhodného umístění – Pokud se přihlášení provádí ze známého umístění pro vaši společnost, můžete ip adresu přidat, aby byla důvěryhodná. Další informace najdete v části Důvěryhodná umístění v článku Podmíněný přístup: Přiřazení sítě.

- Použijte moderní ověřovací protokol – Pokud se přihlášení provádí prostřednictvím starší verze protokolu, přepnutím na moderní se pokus odblokuje.

Detekce související s krádeží tokenů

S nedávnou aktualizací naší architektury detekce už automaticky neřešíme relace s deklaracemi vícefaktorového ověřování, když je během přihlašování zjištěna krádež tokenu nebo se spustí detekce IP adres národního státu Microsoft Threat Intelligence Center (MSTIC).

Následující detekce ochrany ID, které identifikují podezřelou aktivitu tokenu nebo detekci IP adres státu MSTIC Nation, se už automaticky nenapravují:

- Microsoft Entra analýza hrozeb

- Neobvyklý token

- Útočník uprostřed

- MSTIC Státní státní IP

- Anomálie vystavitele tokenů

Ochrana ID teď zobrazí podrobnosti relace v podokně Podrobnosti detekce rizik pro detekce, která generují přihlašovací data. Tato změna zajišťuje, že nezavřeme relace obsahující detekce, u kterých existuje riziko související s vícefaktorovým ověřováním. Poskytnutí podrobností o relaci spolu s podrobnostmi o riziku na úrovni uživatele poskytuje cenné informace, které pomohou při vyšetřování. Jsou to tyto údaje:

- Typ vystavitele tokenu

- Čas přihlášení

- IP adresa

- Umístění přihlášení

- Přihlašovací klient

- ID žádosti o přihlášení

- Korelační ID přihlášení

Pokud máte nakonfigurované zásady podmíněného přístupu na základě rizik uživatelů a dojde k jedné z těchto detekcí označujících podezřelou aktivitu tokenu u uživatele, je koncový uživatel povinen provést bezpečnou změnu hesla a znovu ověřit svůj účet pomocí vícefaktorového ověřování, aby bylo možné riziko odstranit.

PowerShell Preview

Pomocí modulu Microsoft Graph PowerShell SDK Preview můžou organizace spravovat rizika pomocí PowerShellu. Moduly Preview a ukázkový kód najdete v úložišti Microsoft Entra Na GitHubu.

Skript Invoke-AzureADIPDismissRiskyUser.ps1 zahrnutý v úložišti umožňuje organizacím zavřít všechny rizikové uživatele ve svém adresáři.