Podmíněný přístup: Přiřazení sítě

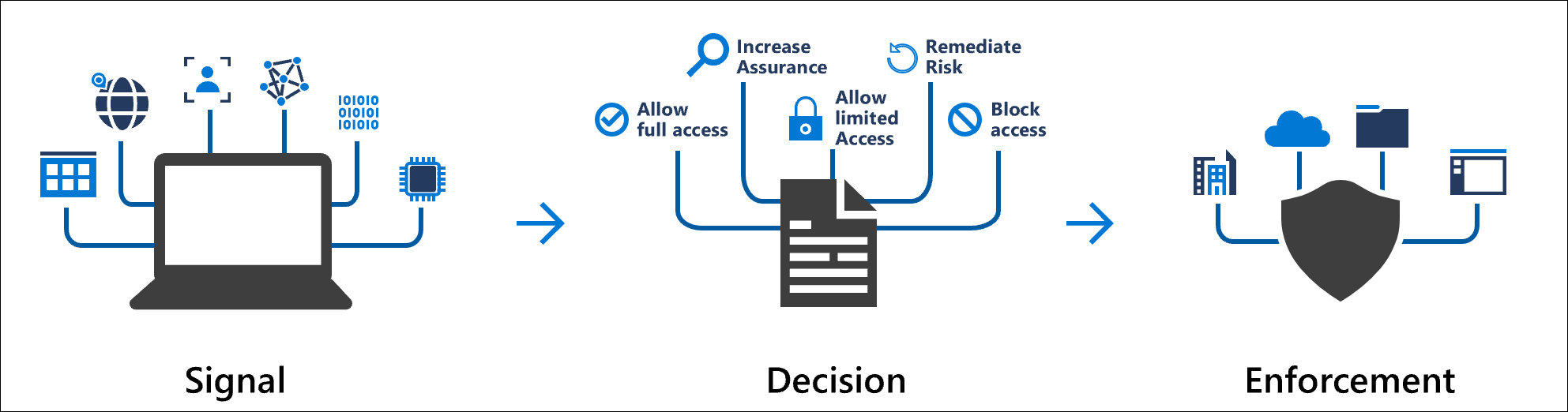

Správci můžou vytvářet zásady, které cílí na konkrétní síťová umístění jako signál spolu s dalšími podmínkami v rozhodovacím procesu. Tato síťová umístění můžou zahrnout nebo vyloučit jako součást konfigurace zásad. Tato síťová umístění můžou zahrnovat veřejné informace o síti IPv4 nebo IPv6, země nebo oblasti, neznámé oblasti, které nelze přiřadit ke konkrétním zemím nebo oblastem, nebo síť v souladu se standardem Global Secure Access.

Poznámka:

Zásady podmíněného přístupu se vynucují po dokončení prvního ověření. Podmíněný přístup není určen jako první linie obrany organizace pro scénáře, jako jsou útoky doS (DoS), ale může k určení přístupu používat signály z těchto událostí.

Organizace můžou tato umístění používat pro běžné úlohy, jako jsou:

- Vyžadování vícefaktorového ověřování pro uživatele, kteří přistupují ke službě, když jsou mimo podnikovou síť.

- Blokování přístupu z konkrétních zemí, ze kterých vaše organizace nikdy nepracuje.

Umístění uživatele se nachází pomocí své veřejné IP adresy nebo souřadnic GPS poskytovaných aplikací Microsoft Authenticator. Zásady podmíněného přístupu se ve výchozím nastavení vztahují na všechna umístění.

Tip

Podmínka umístění se přesunula a přejmenovala se na síť. Nejprve se tato podmínka zobrazí na úrovni přiřazení i v části Podmínky.

Aktualizace nebo změny se zobrazují v obou umístěních. Funkce zůstávají stejné a stávající zásady, které používají umístění , budou dál fungovat beze změn.

Při konfiguraci v zásadách

Když konfigurujete podmínku umístění, můžete rozlišovat mezi těmito hodnotami:

- Libovolná síť nebo umístění

- Všechny důvěryhodné sítě a umístění

- Všechna umístění v síti vyhovující předpisům

- Vybrané sítě a umístění

Libovolná síť nebo umístění

Ve výchozím nastavení výběr libovolného umístění způsobí, že se zásada použije na všechny IP adresy, což znamená jakoukoli adresu na internetu. Toto nastavení není omezené na IP adresy, které konfigurujete jako pojmenovaná umístění. Když vyberete Možnost Libovolné umístění, můžete z zásady přesto vyloučit konkrétní umístění. Můžete například použít zásadu pro všechna umístění s výjimkou důvěryhodných umístění a nastavit obor na všechna umístění s výjimkou podnikové sítě.

Všechny důvěryhodné sítě a umístění

Tato možnost platí pro:

- Všechna umístění označená jako důvěryhodná umístění.

- Důvěryhodné IP adresy s vícefaktorovým ověřováním( pokud jsou nakonfigurované).

Důvěryhodné IP adresy s vícefaktorovým ověřováním

Použití oddílu důvěryhodných IP adres pro nastavení služby vícefaktorového ověřování se už nedoporučuje. Tento ovládací prvek přijímá pouze adresy IPv4 a měl by být použit pouze pro konkrétní scénáře popsané v článku Konfigurace nastavení vícefaktorového ověřování Microsoft Entra.

Pokud máte tyto důvěryhodné IP adresy nakonfigurované, zobrazí se v seznamu umístění pro podmínku umístění jako důvěryhodné IP adresy MFA.

Všechna umístění v síti vyhovující předpisům

Organizace s přístupem k funkcím globálního zabezpečeného přístupu mají jiné umístění, které se skládá z uživatelů a zařízení, která vyhovují zásadám zabezpečení vaší organizace. Další informace najdete v části Povolení globálního zabezpečeného přístupu pro podmíněný přístup. Dá se použít se zásadami podmíněného přístupu k provedení kontroly kompatibilní sítě pro přístup k prostředkům.

Vybrané sítě a umístění

Pomocí této možnosti můžete vybrat jedno nebo více pojmenovaných umístění. Aby se zásada s tímto nastavením použila, musí se uživatel připojit z libovolného vybraného umístění. Když zvolíte Vybrat, zobrazí se seznam definovaných umístění. Tento seznam zobrazuje název, typ a pokud je síťové umístění označené jako důvěryhodné.

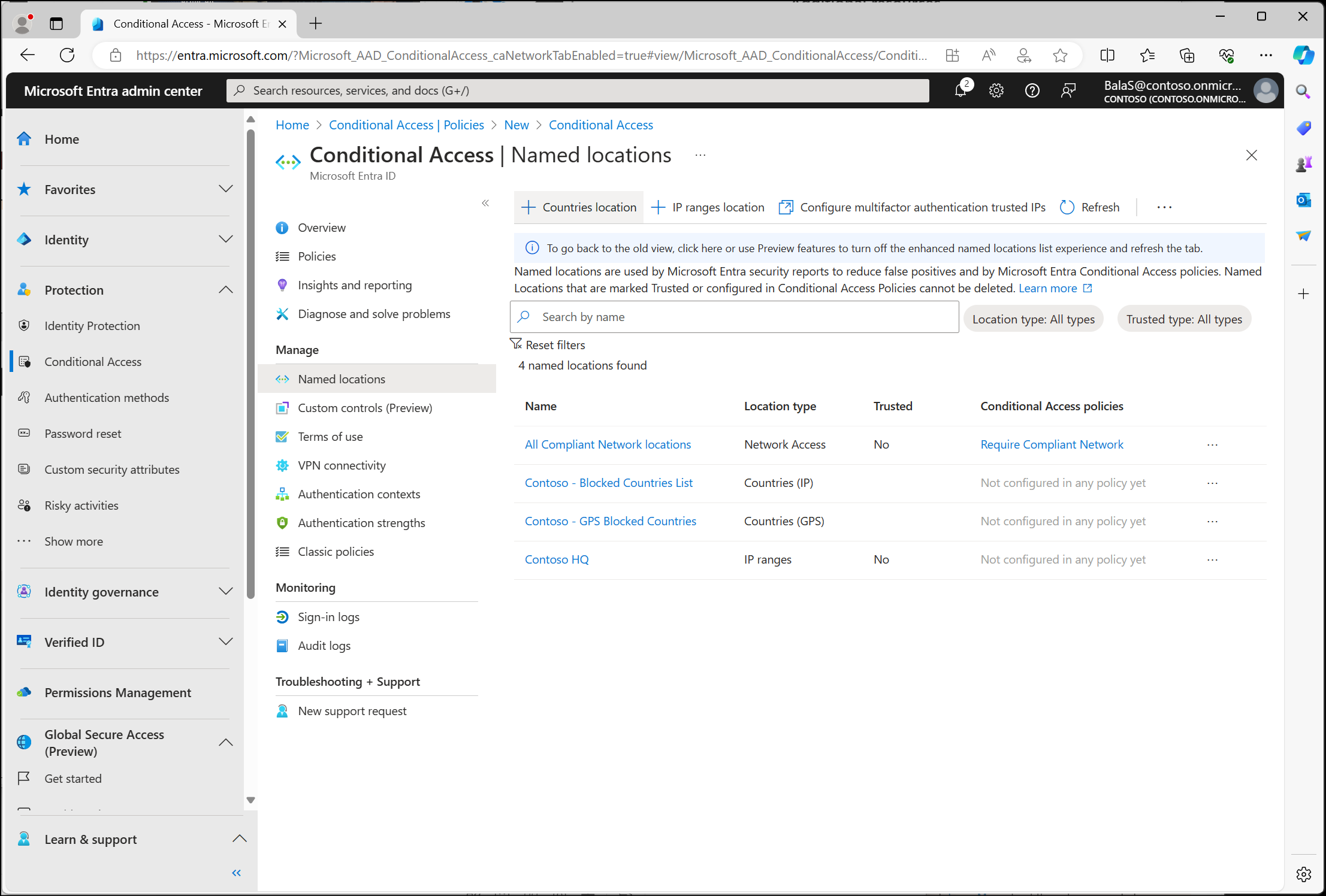

Jak jsou tato umístění definována?

Umístění jsou definována a existují v Centru pro správu Microsoft Entra v části > Správci s alespoň rolí Správce podmíněného přístupu mohou vytvářet a aktualizovat pojmenovaná umístění.

Pojmenovaná umístění můžou zahrnovat umístění, jako jsou rozsahy sítí ústředí organizace, rozsahy sítí VPN nebo rozsahy, které chcete blokovat. Pojmenovaná umístění obsahují rozsahy adres IPv4, rozsahy adres IPv6 nebo země.

Rozsahy adres IPv4 a IPv6

Pokud chcete definovat pojmenované umístění podle veřejných rozsahů adres IPv4 nebo IPv6, musíte zadat:

- Název umístění.

- Jeden nebo více rozsahů veřejných IP adres

- Volitelně můžete označit jako důvěryhodné umístění.

Pojmenovaná umístění definovaná rozsahy adres IPv4/IPv6 podléhají následujícím omezením:

- Ne více než 195 pojmenovaných umístění.

- Ne více než 2000 rozsahů IP adres na pojmenované umístění.

- Při definování rozsahu IP adres jsou povoleny pouze masky CIDR větší než /8.

Pro zařízení v privátní síti není IP adresa klienta zařízení uživatele v intranetu (například 10.55.99.3), je to adresa používaná sítí pro připojení k veřejnému internetu (například 198.51.100.3).

Důvěryhodná umístění

Správci můžou volitelně označit umístění založená na IP adresách, jako jsou rozsahy veřejných sítí vaší organizace, jako důvěryhodné. Toto označení používají funkce několika způsoby.

- Zásady podmíněného přístupu můžou zahrnovat nebo vyloučit tato umístění.

- Přihlášení z důvěryhodných pojmenovaných umístění zlepšují přesnost výpočtu rizika služby Microsoft Entra ID Protection.

Umístění označená jako důvěryhodná nelze odstranit, aniž byste nejdřív odebrali důvěryhodné označení.

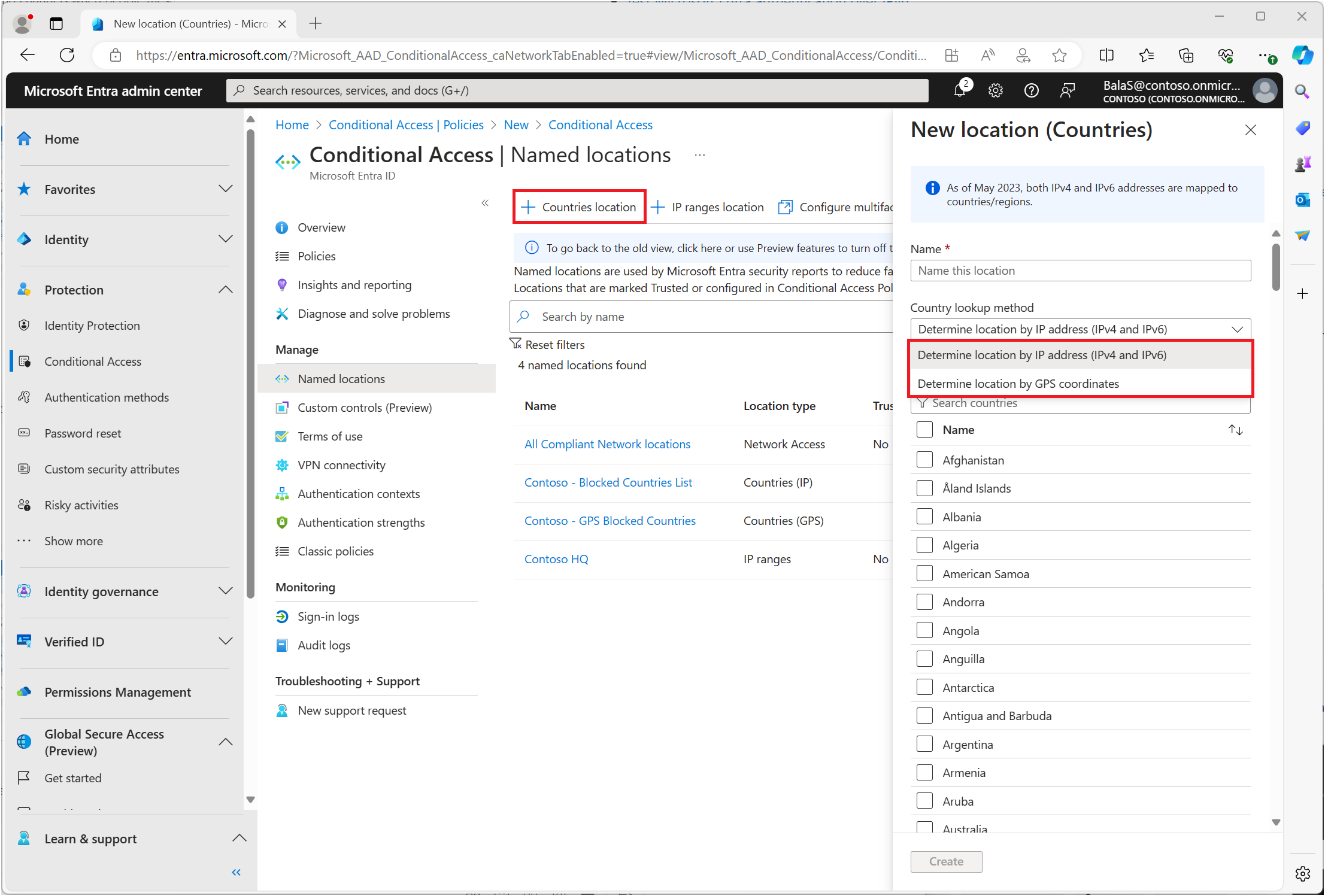

Země

Organizace můžou určit zeměpisnou zemi nebo umístění oblasti podle IP adresy nebo souřadnic GPS.

Pokud chcete definovat pojmenované umístění podle země nebo oblasti, musíte:

- Zadejte název umístění.

- Zvolte, zda chcete určit polohu podle IP adresy nebo souřadnic GPS.

- Přidejte jednu nebo více zemí nebo oblastí.

- Volitelně můžete zahrnout neznámé země nebo oblasti.

Při výběru možnosti Určit umístění podle IP adresy přeloží ID Microsoft Entra adresu IPv4 nebo IPv6 uživatele na zemi nebo oblast na základě pravidelně aktualizované tabulky mapování.

Při výběru možnosti Určit polohu podle souřadnic GPS musí mít uživatelé na svém mobilním zařízení nainstalovanou aplikaci Microsoft Authenticator. Systém každou hodinu kontaktuje aplikaci Microsoft Authenticator uživatele, aby získal polohu GPS jeho mobilního zařízení.

- Když uživatel musí poprvé sdílet své umístění z aplikace Microsoft Authenticator, obdrží v aplikaci oznámení. Uživatel musí aplikaci otevřít a udělit oprávnění k poloze. Když po dobu následujících 24 hodin uživatel stále přistupuje k prostředku a udělil aplikaci oprávnění běžet na pozadí, bude poloha zařízení sdílena bezobslužně jednou za hodinu.

- Po 24 hodinách musí uživatel aplikaci otevřít a schválit oznámení.

- Pokaždé, když uživatel sdílí svoji polohu GPS, aplikace detekuje jailbreak pomocí stejné logiky jako microsoft Intune MAM SDK. Pokud na zařízení došlo k jailbreaku, poloha se nepovažuje za platnou a uživateli nebude udělen přístup.

- Aplikace Microsoft Authenticator na Androidu používá rozhraní API integrity Google Play k usnadnění detekce jailbreaků. Pokud rozhraní API integrity Google Play není k dispozici, požadavek se zamítne a uživatel nebude mít přístup k požadovanému prostředku, pokud nejsou zakázané zásady podmíněného přístupu. Další informace o aplikaci Microsoft Authenticator najdete v článku Běžné dotazy k aplikaci Microsoft Authenticator.

- Je možné, že uživatelé změní polohu GPS nahlašovanou zařízeními se systémem iOS a Android. V důsledku toho aplikace Microsoft Authenticator odmítne ověřování v případě, že uživatel možná používá jinou polohu než skutečnou polohu GPS mobilního zařízení, na kterém je aplikace nainstalovaná. Uživatelé, kteří upraví polohu svého zařízení, dostanou zprávu o odepření týkající se zásad založených na poloze GPS.

Poznámka:

Zásady podmíněného přístupu s pojmenovanými umístěními založenými na GPS v režimu pouze sestavy vyzve uživatele, aby sdíleli svoji polohu GPS, i když nejsou blokovaní v přihlášení.

Polohu GPS lze použít s přihlášením k telefonu bez hesla pouze v případě, že jsou povolená také nabízená oznámení MFA. Uživatelé můžou k přihlášení použít Microsoft Authenticator, ale potřebují také schválit následná nabízená oznámení MFA, aby mohli sdílet polohu GPS.

Umístění GPS nefunguje, pokud jsou nastavené pouze metody ověřování bez hesla.

Několik zásad podmíněného přístupu může uživatele vyzvat k zadání polohy GPS před použitím všech. Z důvodu způsobu, jakým se používají zásady podmíněného přístupu, může být uživateli odepřen přístup, pokud projde kontrolou polohy, ale selže jiná zásada. Další informace o vynucování zásad najdete v článku Vytvoření zásady podmíněného přístupu.

Důležité

Uživatelům se můžou každou hodinu zobrazit výzvy s informacemi o tom, že ID Microsoft Entra kontroluje jejich umístění v aplikaci Authenticator. Tato funkce by měla být použita pouze k ochraně velmi citlivých aplikací, pokud je toto chování přijatelné nebo kde musí být přístup omezen pro konkrétní zemi nebo oblast.

Zahrnout neznámé země nebo oblasti

Některé IP adresy se nemapuje na konkrétní zemi nebo oblast. Pokud chcete zachytit tato umístění IP adres, zaškrtněte políčko Zahrnout neznámé země nebo oblasti při definování geografického umístění. Tato možnost umožňuje zvolit, jestli mají být tyto IP adresy zahrnuty do pojmenovaného umístění. Toto nastavení použijte, když zásady používající pojmenované umístění by se měly vztahovat na neznámá umístění.

Časté dotazy

Podporuje graph API?

K dispozici je podpora rozhraní Graph API pro pojmenovaná umístění. Další informace najdete v rozhraní API s názvemLocation.

Co když používám cloudový proxy server nebo SÍŤ VPN?

Pokud používáte cloudový proxy server nebo řešení VPN, IP adresa Microsoft Entra ID používá při vyhodnocování zásady IP adresu proxy serveru. Hlavička X-Forwarded-For (XFF), která obsahuje veřejnou IP adresu uživatele, se nepoužívá, protože neexistuje žádné ověření, že pochází z důvěryhodného zdroje, takže by se zobrazila metoda pro předstírání IP adresy.

Když je spuštěný cloudový proxy server, může být snazší spravovat zásady, které vyžadují hybridní nebo vyhovující zařízení Microsoft Entra. Udržování seznamu IP adres používaných vaším cloudovým proxy serverem nebo řešením VPN v aktualizovaném stavu může být téměř nemožné.

Doporučujeme organizacím využívat globální zabezpečený přístup k povolení obnovení zdrojových IP adres, aby se zabránilo této změně adresy a zjednodušení správy.

Kdy se vyhodnotí umístění?

Zásady podmíněného přístupu se vyhodnocují, když:

- Uživatel se zpočátku přihlásí k webové aplikaci, mobilní nebo desktopové aplikaci.

- Mobilní nebo desktopová aplikace, která používá moderní ověřování, používá obnovovací token k získání nového přístupového tokenu. Ve výchozím nastavení je tato kontrola jednou za hodinu.

Tato kontrola znamená, že u mobilních a desktopových aplikací využívajících moderní ověřování se během hodiny od změny síťového umístění zjistí změna umístění. Pro mobilní a desktopové aplikace, které nepoužívají moderní ověřování, platí zásady pro každou žádost o token. Frekvence požadavku se může lišit v závislosti na aplikaci. Podobně platí pro webové aplikace zásady při počátečním přihlášení a jsou vhodné po celou dobu života relace ve webové aplikaci. Vzhledem k rozdílům v životnosti relací napříč aplikacemi se doba mezi vyhodnocením zásad liší. Pokaždé, když aplikace požádá o nový přihlašovací token, použije se zásada.

Ve výchozím nastavení Microsoft Entra ID vydává token po hodinách. Jakmile se uživatelé přestěhují z podnikové sítě, vynutí se během hodiny zásady pro aplikace využívající moderní ověřování.

Kdy můžete blokovat umístění?

Zásada, která používá podmínku umístění k blokování přístupu, je považována za omezující a měla by být provedena opatrně po důkladném testování. Mezi instance použití podmínky umístění k blokování ověřování může patřit:

- Blokování zemí nebo oblastí, ve kterých vaše organizace nikdy neprovádí podnikání.

- Blokování konkrétních rozsahů IP adres, jako jsou:

- Známé škodlivé IP adresy před změnou zásad brány firewall.

- Vysoce citlivé nebo privilegované akce a cloudové aplikace.

- Na základě rozsahu IP adres pro konkrétní uživatele, jako je přístup k účetním nebo mzdových aplikacím.