Nepřetržité vyhodnocování přístupu

Vypršení platnosti a aktualizace tokenů jsou standardním mechanismem v oboru. Když se klientská aplikace, jako je Outlook, připojuje ke službě, jako je Exchange Online, jsou požadavky rozhraní API autorizované pomocí přístupových tokenů OAuth 2.0. Ve výchozím nastavení jsou přístupové tokeny platné po dobu jedné hodiny, kdy vyprší jejich platnost, je klient přesměrován na Microsoft Entra, aby je aktualizoval. Toto období aktualizace poskytuje příležitost znovu vyhodnotit zásady pro přístup uživatelů. Můžeme se například rozhodnout, že token neaktualizujeme kvůli zásadám podmíněného přístupu nebo protože uživatel je v adresáři zakázaný.

Zákazníci vyjadřují obavy týkající se prodlevy mezi tím, kdy se pro uživatele mění podmínky a kdy se vynucují změny zásad. Microsoft experimentoval s přístupem "blunt object" kratší doby životnosti tokenů, ale zjistil, že snižuje uživatelské prostředí a spolehlivost, aniž by se eliminovala rizika.

Včasná reakce na porušení zásad nebo problémy se zabezpečením skutečně vyžaduje "konverzaci" mezi vystavitelem tokenu Microsoft Entra a předávající stranou (s podporou aplikace). Tato obousměrná konverzace nám dává dvě důležité možnosti. Předávající strana může zjistit, kdy se vlastnosti mění, jako je síťové umístění, a informovat vystavitele tokenu. Poskytuje také vystavitel tokenu způsob, jak předávající straně sdělit, aby přestala respektovat tokeny pro daného uživatele kvůli ohrožení, zákazu účtu nebo jiným obavám. Mechanismus pro tuto konverzaci je průběžné vyhodnocování přístupu (CAE), oborový standard založený na profilu caEP (Open ID Continuous Access Evaluation Profile). Cílem vyhodnocení kritických událostí je, aby odpověď byla téměř v reálném čase, ale kvůli času šíření událostí se může pozorovat latence až 15 minut; Ale vynucení zásad umístění IP adres je okamžité.

Počáteční implementace nepřetržitého vyhodnocování přístupu se zaměřuje na Exchange, Teams a SharePoint Online.

Pokud chcete připravit aplikace, aby používaly CAE, přečtěte si téma Použití rozhraní API s povoleným průběžným vyhodnocováním přístupu ve vašich aplikacích.

Klíčové výhody

- Ukončení uživatele nebo změna nebo resetování hesla: Odvolání uživatelské relace se vynucuje téměř v reálném čase.

- Změna umístění v síti: Zásady umístění podmíněného přístupu se vynucují téměř v reálném čase.

- Export tokenu do počítače mimo důvěryhodnou síť je možné zabránit pomocí zásad umístění podmíněného přístupu.

Scénáře

Existují dva scénáře, které tvoří průběžné vyhodnocování přístupu, vyhodnocení kritických událostí a vyhodnocení zásad podmíněného přístupu.

Vyhodnocení kritické události

Průběžné vyhodnocování přístupu se implementuje povolením služeb, jako jsou Exchange Online, SharePoint Online a Teams, k odběru důležitých událostí Microsoft Entra. Tyto události je pak možné vyhodnotit a vynutit téměř v reálném čase. Vyhodnocení kritické události nespoléhá na zásady podmíněného přístupu, takže je dostupné v jakémkoli tenantovi. Aktuálně se vyhodnocují následující události:

- Uživatelský účet se odstraní nebo zakáže.

- Heslo pro uživatele se změní nebo resetuje.

- Pro uživatele je povolené vícefaktorové ověřování.

- Správce explicitně odvolá všechny obnovovací tokeny pro uživatele.

- Vysoké riziko uživatele zjištěné službou Microsoft Entra ID Protection

Tento proces umožňuje situaci, kdy uživatelé ztratí přístup k souborům SharePointu Online organizace, e-mailu, kalendáři nebo úkolům a aplikacím Teams z klientských aplikací Microsoftu 365 během několika minut po kritické události.

Poznámka:

SharePoint Online nepodporuje rizikové události uživatelů.

Vyhodnocení zásad podmíněného přístupu

Exchange Online, SharePoint Online, Teams a MS Graph můžou synchronizovat klíčové zásady podmíněného přístupu pro vyhodnocení v rámci samotné služby.

Tento proces umožňuje situaci, kdy uživatelé ztratí přístup k souborům, e-mailu, kalendáři nebo úkolům z klientských aplikací Microsoftu 365 nebo SharePointu Online hned po změně síťového umístění.

Poznámka:

Nepodporují se všechny kombinace klientských aplikací a poskytovatelů prostředků. Podívejte se na následující tabulky. První sloupec této tabulky odkazuje na webové aplikace spuštěné prostřednictvím webového prohlížeče (tj. PowerPoint spuštěný ve webovém prohlížeči), zatímco zbývající čtyři sloupce odkazují na nativní aplikace spuštěné na každé platformě popsané. Odkazy na "Office" navíc zahrnují Word, Excel a PowerPoint.

| Outlook Web | Outlook Win32 | Outlook pro iOS | Outlook Android | Outlook Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Podporováno | Podporováno | Podporováno | Podporováno | Podporováno |

| Exchange Online | Podporováno | Podporováno | Podporováno | Podporováno | Podporováno |

| Webové aplikace Office | Aplikace Office Win32 | Office pro iOS | Office pro Android | Office for Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Nepodporováno * | Podporováno | Podporováno | Podporováno | Podporováno |

| Exchange Online | Nepodporuje se | Podporováno | Podporováno | Podporováno | Podporováno |

| Web OneDrivu | OneDrive Win32 | OneDrive pro iOS | OneDrive Android | OneDrive Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Podporováno | Nepodporuje se | Podporováno | Podporováno | Nepodporuje se |

| Web Teams | Teams Win32 | Teams pro iOS | Teams Android | Teams Mac | |

|---|---|---|---|---|---|

| Služba Teams | Částečně podporováno | Částečně podporováno | Částečně podporováno | Částečně podporováno | Částečně podporováno |

| SharePoint Online | Částečně podporováno | Částečně podporováno | Částečně podporováno | Částečně podporováno | Částečně podporováno |

| Exchange Online | Částečně podporováno | Částečně podporováno | Částečně podporováno | Částečně podporováno | Částečně podporováno |

* Životnost tokenů pro webové aplikace Office se při nastavení zásad podmíněného přístupu zmenší na 1 hodinu.

Poznámka:

Teams se skládá z více služeb a mezi těmito hovory a chatovacími službami nedodržují zásady podmíněného přístupu založené na IP adresách.

Průběžné vyhodnocování přístupu je k dispozici také v tenantech Azure Government (GCC High a DOD) pro Exchange Online.

Možnosti klienta

Výzva deklarace identity na straně klienta

Před průběžným vyhodnocováním přístupu by klienti přehráli přístupový token z mezipaměti, pokud nevypršela jeho platnost. S CAE zavádíme nový případ, kdy poskytovatel prostředků může odmítnout token, když jeho platnost nevypršela. Abychom informovali klienty o obejití mezipaměti, i když nevypršela platnost tokenů uložených v mezipaměti, zavádíme mechanismus označovaný jako výzva deklarace identity, který označuje, že token byl odmítnut a microsoft Entra musí vydat nový přístupový token. CaE vyžaduje aktualizaci klienta, aby porozuměla výzvě deklarací identity. Nejnovější verze následujících aplikací podporují výzvu k deklaraci identity:

| Web | Win32 | iOS | Android | Mac | |

|---|---|---|---|---|---|

| Outlook | Podporováno | Podporováno | Podporováno | Podporováno | Podporováno |

| Teams | Podporováno | Podporováno | Podporováno | Podporováno | Podporováno |

| Office | Nepodporuje se | Podporováno | Podporováno | Podporováno | Podporováno |

| OneDrive | Podporováno | Podporováno | Podporováno | Podporováno | Podporováno |

Životnost tokenu

Vzhledem k tomu, že rizika a zásady se vyhodnocují v reálném čase, klienti, kteří vyjednávají relace s průběžným vyhodnocováním přístupu, už nespoléhají na zásady životnosti tokenů statického přístupu. Tato změna znamená, že pro klienty, kteří vyjednávají relace s podporou caE, nejsou dodrženy konfigurovatelné zásady životnosti tokenů.

Doba života tokenů se v relacích CAE zvyšuje až na 28 hodin. Kritické události a vyhodnocení zásad řídí odvolání, nejen libovolné časové období. Tato změna zvyšuje stabilitu aplikací, aniž by to ovlivnilo stav zabezpečení.

Pokud nepoužíváte klienty podporující caE, doba platnosti výchozího přístupového tokenu zůstane 1 hodina. Výchozí hodnota se změní jenom v případě, že jste nakonfigurovali životnost přístupového tokenu pomocí funkce CTL (Configurable Token Lifetime).

Ukázkové diagramy toku

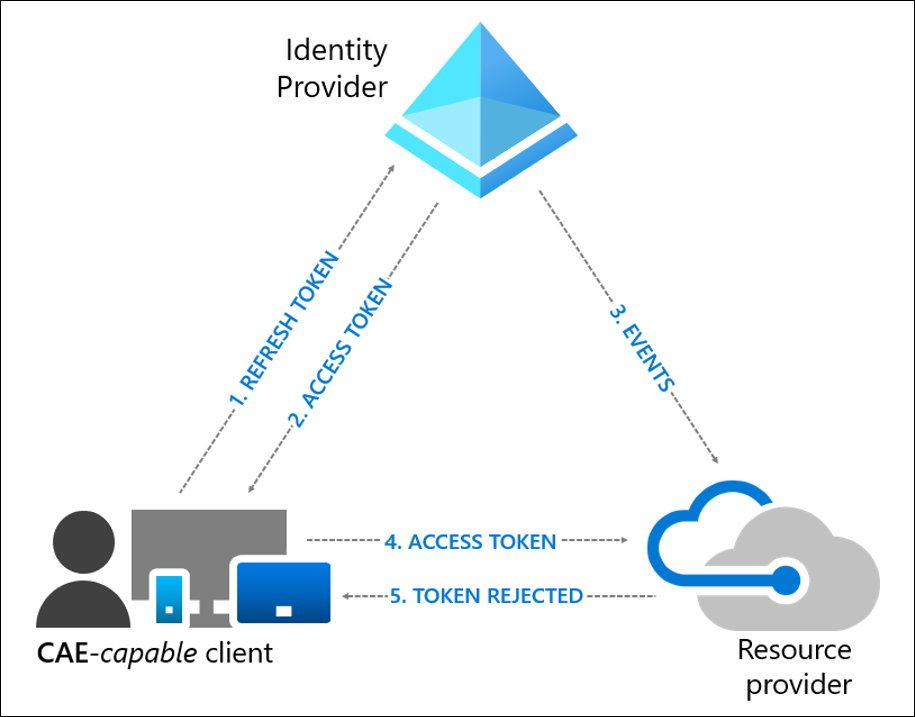

Tok událostí odvolání uživatele

- Klient podporující cae zobrazí přihlašovací údaje nebo obnovovací token microsoftu Entra s žádostí o přístupový token pro určitý prostředek.

- Přístupový token se vrátí spolu s dalšími artefakty klienta.

- Správce explicitně odvolá všechny obnovovací tokeny pro uživatele a potom se poskytovateli prostředků od Microsoft Entra odešle událost odvolání.

- Poskytovateli prostředků se zobrazí přístupový token. Poskytovatel prostředků vyhodnotí platnost tokenu a zkontroluje, jestli je pro uživatele nějaká událost odvolání. Poskytovatel prostředků pomocí těchto informací rozhodne udělit přístup k prostředku nebo ne.

- V takovém případě poskytovatel prostředků odepře přístup a pošle klientovi výzvu deklarace identity o velikosti 401+ zpět.

- Klient podporující CAE rozumí výzvě deklarace identity 401+ Obchází mezipaměti a vrátí se ke kroku 1 a odešle jeho obnovovací token spolu s výzvou deklarace identity zpět do Microsoft Entra. Microsoft Entra pak znovu zhodnotí všechny podmínky a v tomto případě vyzve uživatele k opětovnému ověření.

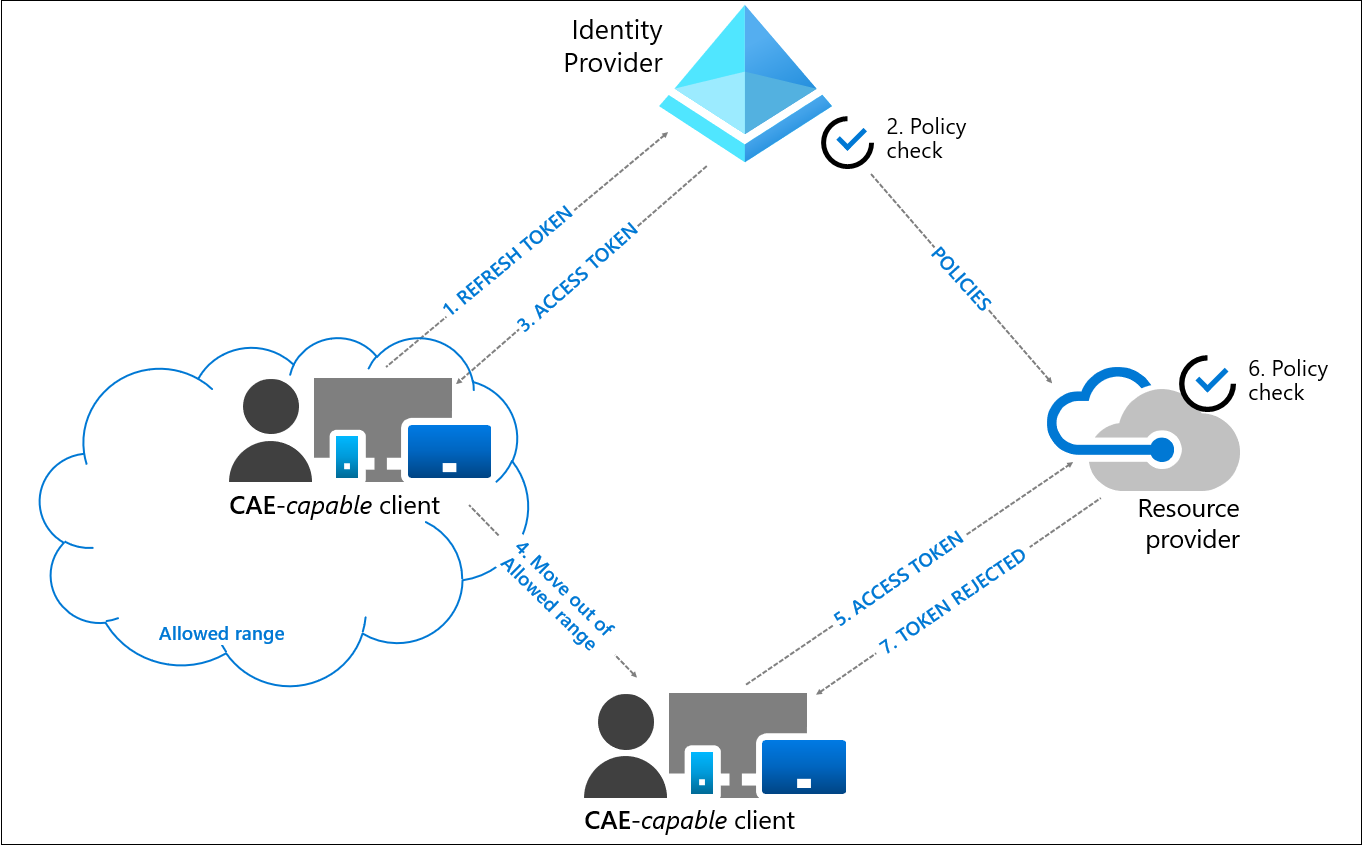

Tok změny podmínek uživatele

V následujícím příkladu správce podmíněného přístupu nakonfiguroval zásady podmíněného přístupu na základě umístění tak, aby povolovaly přístup jenom z konkrétních rozsahů IP adres:

- Klient podporující cae zobrazí přihlašovací údaje nebo obnovovací token microsoftu Entra s žádostí o přístupový token pro určitý prostředek.

- Microsoft Entra vyhodnotí všechny zásady podmíněného přístupu a zjistí, jestli uživatel a klient splňují podmínky.

- Přístupový token se vrátí spolu s dalšími artefakty klienta.

- Uživatel se přesune mimo povolený rozsah IP adres.

- Klient zobrazí přístupový token poskytovateli prostředků mimo povolený rozsah IP adres.

- Poskytovatel prostředků vyhodnotí platnost tokenu a zkontroluje zásady umístění synchronizované z Microsoft Entra.

- V takovém případě poskytovatel prostředků odepře přístup a pošle klientovi výzvu deklarace identity o velikosti 401+ zpět. Klient je vyzván, protože nepochází z povoleného rozsahu IP adres.

- Klient podporující CAE rozumí výzvě deklarace identity 401+ Obchází mezipaměti a vrátí se ke kroku 1 a odešle jeho obnovovací token spolu s výzvou deklarace identity zpět do Microsoft Entra. Microsoft Entra v tomto případě znovu vyhodnocuje všechny podmínky a odmítne přístup.

Výjimka pro varianty IP adres a vypnutí výjimky

V kroku 8 výše, když Společnost Microsoft Entra znovu zhodnotí podmínky, odmítne přístup, protože nové umístění zjištěné společností Microsoft Entra je mimo povolený rozsah IP adres. To není vždy případ. Kvůli některým složitým síťovým topologiím může požadavek na ověření přijít z povolené IP adresy výchozího přenosu dat i po přijetí žádosti o přístup od poskytovatele prostředků z IP adresy, která není povolená. Za těchto podmínek Microsoft Entra interpretuje, že klient je nadále v povoleném umístění a měl by mít udělený přístup. Microsoft Entra proto vydá jedenhodinový token, který pozastaví kontroly IP adres u prostředku do vypršení platnosti tokenu. Microsoft Entra nadále vynucuje kontroly IP adres.

Pokud odesíláte provoz do jiných prostředků než Microsoftu 365 prostřednictvím globálního zabezpečeného přístupu, poskytovatelé prostředků si nejsou vědomi zdrojové IP adresy uživatele, protože u těchto prostředků se v současné době nepodporuje obnovení zdrojové IP adresy. V takovém případě, pokud je uživatel v důvěryhodném umístění IP (jak je vidět Microsoft Entra), Microsoft Entra vydá jedenhodinový token, který pozastaví kontroly IP adres u prostředku do vypršení platnosti tokenu. Microsoft Entra nadále vynucuje správné kontroly IP adres pro tyto prostředky.

Standardní vs. striktní režim. Udělení přístupu v rámci této výjimky (tj. povolené umístění zjištěné mezi ID Microsoft Entra s nepovolenou polohou zjištěnou poskytovatelem prostředků) chrání produktivitu uživatelů udržováním přístupu k důležitým prostředkům. Toto je standardní vynucení umístění. Na druhou stranu můžou správci, kteří pracují se stabilní topologií sítě a chtějí odebrat tuto výjimku, použít vynucení striktního umístění (Public Preview).

Povolení nebo zakázání caE

Nastavení CAE se přesunulo do podmíněného přístupu. Noví zákazníci CAE můžou při vytváření zásad podmíněného přístupu pracovat s CAE a přepínat ho přímo. Někteří stávající zákazníci ale musí projít migrací, než budou mít přístup k CAE prostřednictvím podmíněného přístupu.

Migrace

Zákazníci, kteří nakonfigurovali nastavení CAE v části Zabezpečení, musí před migrací nastavení na novou zásadu podmíněného přístupu migrovat.

Následující tabulka popisuje prostředí migrace jednotlivých skupin zákazníků na základě dříve nakonfigurovaných nastavení CAE.

| Existující nastavení CAE | Je potřeba provést migraci. | Automatické povolení pro CAE | Očekávané prostředí migrace |

|---|---|---|---|

| Noví tenanti, kteří ve starém prostředí nic nenakonfigurovali | No | Ano | Staré nastavení CAE je skryté vzhledem k tomu, že tito zákazníci pravděpodobně neviděli prostředí před obecnou dostupností. |

| Tenanti, kteří explicitně povolili pro všechny uživatele se starým prostředím | No | Ano | Staré nastavení CAE je neaktivní. Vzhledem k tomu, že tito zákazníci explicitně povolili toto nastavení pro všechny uživatele, nemusí migrovat. |

| Tenanti, kteří explicitně povolili některé uživatele ve svých tenantech se starým prostředím. | Yes | No | Stará nastavení CAE jsou neaktivní. Po kliknutí na Možnost Migrace se spustí nový průvodce zásadami podmíněného přístupu, který zahrnuje všechny uživatele, a současně s výjimkou uživatelů a skupin zkopírovaných z caE. Nastaví také nové nastavení vlastního řízení relace průběžného vyhodnocování přístupu na zakázáno. |

| Tenanti, kteří explicitně zakázali verzi Preview. | Yes | No | Stará nastavení CAE jsou neaktivní. Kliknutím na Možnost Migrace spustíte nového průvodce zásadami podmíněného přístupu, který zahrnuje všechny uživatele, a nastavíte nový Ovládací prvek Relace průběžného vyhodnocování přístupu na Zakázáno. |

Další informace o průběžném vyhodnocování přístupu jako řízení relace najdete v části Přizpůsobení průběžného vyhodnocování přístupu.

Omezení

Platnost členství ve skupinách a aktualizace zásad

Změny zásad podmíněného přístupu a členství ve skupinách provedené správci můžou trvat až jeden den, než budou účinné. Zpoždění je z replikace mezi Microsoft Entra a poskytovateli prostředků, jako je Exchange Online a SharePoint Online. U aktualizací zásad jsme provedli určitou optimalizaci, což zkracuje zpoždění na dvě hodiny. Zatím se ale nevztahuje na všechny scénáře.

Pokud je potřeba okamžitě použít zásady podmíněného přístupu nebo změny členství ve skupinách u určitých uživatelů, máte dvě možnosti.

- Spuštěním příkazu revoke-mgusersign PowerShell odvoláte všechny obnovovací tokeny zadaného uživatele.

- Na stránce profilu uživatele vyberte Možnost Odvolat relaci, abyste zrušili relaci uživatele, aby se zajistilo, že se aktualizované zásady použijí okamžitě.

Varianta IP adres a sítě se sdílenými ip adresami nebo neznámými IP adresami pro odchozí přenos dat

Moderní sítě často optimalizují připojení a síťové cesty pro aplikace jinak. Tato optimalizace často způsobuje variace směrování a zdrojových IP adres připojení, jak je vidět u poskytovatele identity a poskytovatelů prostředků. Tuto rozdělenou cestu nebo variantu IP adres můžete sledovat v několika síťových topologiích, včetně těchto, ale ne omezených na:

- Místní a cloudové proxy servery.

- Implementace virtuální privátní sítě (VPN), jako je rozdělené tunelování.

- Softwarově definovaná nasazení sítě SD-WAN (Wide Area Network).

- Topologie sítě s vyrovnáváním zatížení nebo redundantním odchozím přenosem dat sítě, jako jsou ty, které používají SNAT.

- Nasazení poboček, která umožňují přímé připojení k internetu pro konkrétní aplikace.

- Sítě, které podporují klienty IPv6

- Jiné topologie, které zpracovávají provoz aplikací nebo prostředků odlišně od provozu od zprostředkovatele identity.

Kromě variant IP adres můžou zákazníci také využívat síťová řešení a služby, které:

- Použijte IP adresy, které se můžou sdílet s ostatními zákazníky. Například cloudové proxy služby, kde se mezi zákazníky sdílí výchozí IP adresy.

- Používejte snadno různé nebo nedefinovatelné IP adresy. Například topologie, ve kterých jsou velké dynamické sady výchozích IP adres, jako jsou velké podnikové scénáře nebo rozdělení síťového provozu VPN a místního výchozího síťového provozu.

Sítě, kde se odchozí IP adresy můžou často měnit nebo jsou sdílené, můžou ovlivnit podmíněný přístup Microsoft Entra a pokračovat ve vyhodnocování přístupu (CAE). Tato variabilita může ovlivnit fungování těchto funkcí a jejich doporučené konfigurace. Rozdělení tunelového propojení může také způsobit neočekávané bloky, pokud je prostředí nakonfigurované pomocí osvědčených postupů SÍTĚ VPN split tunneling. Aby se zabránilo selhání blokování souvisejících s insufficient_claims nebo kontrolou okamžitého vynucování IP adres, může být nutné směrovat optimalizované IP adresy prostřednictvím důvěryhodné IP adresy nebo sítě VPN.

Následující tabulka shrnuje chování funkcí podmíněného přístupu a cae a doporučení pro různé typy síťových nasazení a poskytovatelů prostředků:

| Typ sítě | Příklad | IP adresy, které vidí Microsoft Entra | IP adresy, které vidí rp | Použitelná konfigurace podmíněného přístupu (důvěryhodné pojmenované umístění) | Vynucení cae | Přístupový token CAE | Doporučení |

|---|---|---|---|---|---|---|---|

| 1. IP adresy výchozího přenosu dat jsou vyhrazené a výčtové pro provoz Microsoft Entra i pro veškerý provoz rp. | Veškerý síťový provoz do odchozích přenosů dat Microsoft Entra a RPS až 1.1.1.1 a/nebo 2.2.2.2 | 1.1.1.1 | 2.2.2.2 | 1.1.1.1 2.2.2.2 |

Kritické události Změny umístění IP adresy |

Dlouhá doba života – až 28 hodin | Pokud jsou definovaná pojmenovaná umístění podmíněného přístupu, ujistěte se, že obsahují všechny možné IP adresy výchozího přenosu dat (jak je vidět v Microsoft Entra a všech rp). |

| 2. IP adresy výchozího přenosu dat jsou vyhrazené a vyčíslitelné pro Microsoft Entra, ale ne pro přenosy rp. | Síťový provoz do výchozího přenosu dat Microsoft Entra až 1.1.1.1. Odchozí přenosy rp až x.x.x.x | 1.1.1.1 | x.x.x.x | 1.1.1.1 | Kritické události | Výchozí životnost přístupového tokenu – 1 hodina | Nepřidávejte do pravidel podmíněného přístupu důvěryhodného pojmenovaného umístění jiné než vyhrazené nebo žádné číselné IP adresy (x.x.x.x). |

| 3. Ip adresy výchozího přenosu dat nejsou vyhrazené nebo sdílené nebo se nedají vyčíslit pro provoz Microsoft Entra i RP. | Síťový provoz do Microsoft Entra výchozí přenosy přes y.y.y.y. Odchozí přenosy RP přes x.x.x.x | y.y.y.y | x.x.x.x | Není k dispozici žádná zásada podmíněného přístupu PROTOKOLU IP / Důvěryhodná umístění se konfigurují | Kritické události | Dlouhá doba života – až 28 hodin | Nepřidávejte do pravidel podmíněného přístupu důvěryhodného pojmenovaného umístění jiné než vyhrazené nebo žádné číselné IP adresy (x.x.x.x.x/y.y.y). |

Sítě a síťové služby používané klienty připojující se k identitě a poskytovatelům prostředků se neustále vyvíjejí a mění v reakci na moderní trendy. Tyto změny můžou mít vliv na konfigurace podmíněného přístupu a cae, které závisí na podkladových IP adresách. Při rozhodování o těchto konfiguracích zvažte budoucí změny technologie a upkeep definovaného seznamu adres ve vašem plánu.

Podporované zásady umístění

CaE má přehled pouze o pojmenovaných umístěních založených na IP adresách. CaE nemá přehled o dalších podmínkách umístění, jako jsou důvěryhodné IP adresy MFA nebo umístění založená na jednotlivých zemích nebo oblastech. Pokud uživatel pochází z důvěryhodné IP adresy vícefaktorového ověřování, důvěryhodné umístění, které obsahuje důvěryhodné IP adresy vícefaktorového ověřování nebo umístění země/oblasti, se caE po přesunu uživatele do jiného umístění nevynutí. V takových případech Microsoft Entra vydá přístupový token jednu hodinu bez okamžité kontroly vynucování IP adres.

Důležité

Pokud chcete, aby zásady umístění byly vynuceny v reálném čase průběžným vyhodnocováním přístupu, použijte pouze podmínku umístění podmíněného přístupu založenou na IP adrese a nakonfigurujte všechny IP adresy, včetně IPv4 i IPv6, které můžou zobrazit poskytovatel identity a poskytovatel prostředků. Nepoužívejte podmínky umístění země/oblasti ani funkci důvěryhodné IPs, která je k dispozici na stránce nastavení služby vícefaktorového ověřování Microsoft Entra.

Omezení pojmenovaného umístění

Když součet všech rozsahů IP adres zadaných v zásadách umístění překročí 5 000, caE nemůže vynutit tok umístění změn uživatelů v reálném čase. V tomto případě Microsoft Entra vydá jedenhohodinový token CAE. CaE nadále vynucuje všechny ostatní události a zásady kromě událostí změn umístění klienta. Díky této změně stále udržujete silnější stav zabezpečení v porovnání s tradičními hodinovými tokeny, protože ostatní události se stále vyhodnocují téměř v reálném čase.

Nastavení Správce účtů office a webu

| Kanál aktualizace Office | DisableADALatopWAMOverride | DisableAADWAM |

|---|---|---|

| Půlroční podnikový kanál | Pokud je tato možnost nastavená na povolenou nebo 1, certifikační autorita se nepodporuje. | Pokud je tato možnost nastavená na povolenou nebo 1, certifikační autorita se nepodporuje. |

| Aktuální kanál nebo Měsíční kanál Enterprise |

CaE se podporuje bez ohledu na nastavení. | CaE se podporuje bez ohledu na nastavení. |

Vysvětlení kanálů aktualizací Office najdete v tématu Přehled aktualizačních kanálů pro Microsoft 365 Apps. Doporučuje se, aby organizace nezakážly Správce webových účtů (WAM).

Spoluvytváření v aplikace Office s

Když na dokumentu současně spolupracuje více uživatelů, caE nemusí okamžitě odvolat přístup k dokumentu na základě událostí změn zásad. V takovém případě uživatel po dokončení ztratí přístup:

- Zavření dokumentu

- Zavření aplikace Office

- Po 1 hodině, kdy je nastavená zásada protokolu IP podmíněného přístupu

Kvůli dalšímu zkrácení této doby může správce SharePointu zkrátit maximální dobu životnosti spoluvytváření dokumentů uložených v SharePointu Online a Microsoft OneDrivu konfigurací zásad síťového umístění. Po změně této konfigurace se maximální doba životnosti relací spoluvytváření sníží na 15 minut a dá se dále upravit pomocí příkazu PowerShellu SharePointu Online Set-SPOTenant –IPAddressWACTokenLifetime.

Povolení po zakázání uživatele

Pokud uživatele povolíte hned po zakázání, je před rozpoznáním účtu v podřízených služby Microsoft nějaká latence.

- SharePoint Online a Teams mají obvykle zpoždění 15 minut.

- Exchange Online má obvykle zpoždění 35 až 40 minut.

Nabízená oznámení

Zásady IP adres se nevyhodnocují před vydáním nabízených oznámení. Tento scénář existuje, protože nabízená oznámení jsou odchozí a nemají přidruženou IP adresu k vyhodnocení. Pokud uživatel vybere toto nabízené oznámení, například e-mail v Outlooku, zásady IP adres CAE se pořád vynucují, než se e-mail může zobrazit. Nabízená oznámení zobrazují náhled zpráv, který není chráněný zásadami IP adres. Všechny ostatní kontroly CAE se provádějí před odesláním nabízeného oznámení. Pokud má uživatel nebo zařízení odebraný přístup, vynucuje se během zdokumentovaného období.

Uživatelé typu host

CaE nepodporuje uživatelské účty typu host. Události odvolání CAE a zásady podmíněného přístupu založené na IP adresách se nevynucuje okamžitě.

Frekvence cae a přihlašování

Frekvence přihlašování se respektuje s caE nebo bez.