Správa identit zařízení pomocí Centra pro správu Microsoft Entra

Microsoft Entra ID poskytuje centrální místo pro správu identit zařízení a monitorování souvisejících informací o událostech.

K přehledu zařízení se dostanete provedením těchto kroků:

- Přihlaste se do Centra pro správu Microsoft Entra jako uživatel s alespoň výchozími uživatelskými oprávněními.

- Přejděte na Přehled zařízení>identit.>

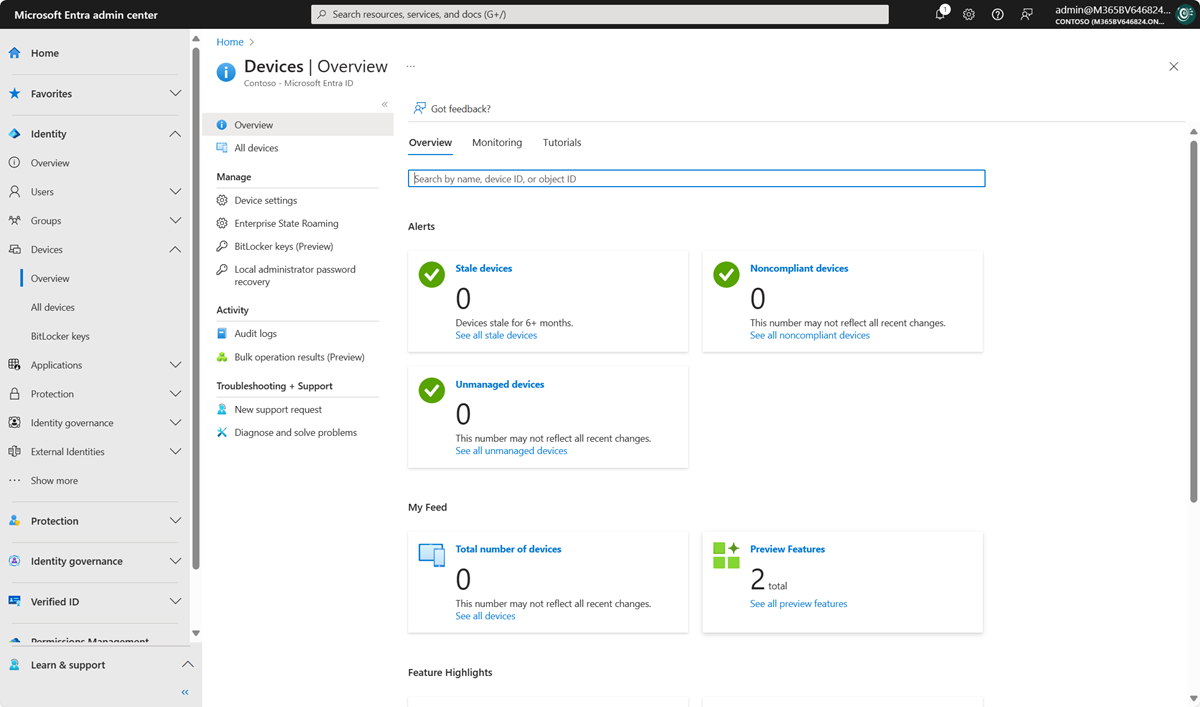

V přehledu zařízení můžete zobrazit celkový počet zařízení, zastaralá zařízení, zařízení nedodržující předpisy a nespravovaná zařízení. Poskytuje odkazy na Intune, podmíněný přístup, klíče BitLockeru a základní monitorování. Další funkce, jako je podmíněný přístup a Microsoft Intune, vyžadují další přiřazení rolí.

Počty zařízení na stránce přehledu se neaktualizují v reálném čase. Změny by se měly projevit každých několik hodin.

Odtud můžete přejít na Všechna zařízení :

- Identifikace zařízení, včetně:

- Zařízení připojená nebo zaregistrovaná v Microsoft Entra ID.

- Zařízení nasazená přes Windows Autopilot.

- Tiskárny, které používají univerzální tisk.

- Dokončete úlohy správy identit zařízení, jako je povolení, zakázání, odstranění a správa.

- Možnosti správy pro tiskárny a Windows Autopilot jsou omezené na Microsoft Entra ID. Tato zařízení musí být spravovaná z příslušných rozhraní pro správu.

- Konfigurovat nastavení identity zařízení.

- Povolení nebo zakázání služby Enterprise State Roaming

- Kontrolovat protokoly auditu související se zařízením.

- Stáhněte si zařízení.

Tip

Hybridní zařízení Microsoft Entra připojená k Windows 10 nebo novějším nemají vlastníka, pokud primární uživatel není nastavený v Microsoft Intune. Pokud hledáte zařízení podle vlastníka a nenajdete ho, vyhledejte ho podle ID zařízení.

Pokud se v zaregistrovaném sloupci zobrazí zařízení, které je hybridní připojení Microsoft Entra se stavem Čeká na vyřízení, zařízení se synchronizovalo z Microsoft Entra Connect a čeká na dokončení registrace od klienta. Přečtěte si , jak naplánovat implementaci hybridního připojení Microsoft Entra. Další informace najdete v tématu Nejčastější dotazy ke správě zařízení.

U některých zařízení s iOSem můžou názvy zařízení obsahující apostrofy používat různé znaky, které vypadají jako apostrofy. Takže hledání takových zařízení je trochu složité. Pokud se nezobrazí správné výsledky hledání, ujistěte se, že hledaný řetězec obsahuje odpovídající znak apostrofu.

Správa zařízení Intune

Pokud máte oprávnění ke správě zařízení v Intune, můžete spravovat zařízení, pro která je správa mobilních zařízení uvedená jako Microsoft Intune. Pokud zařízení není zaregistrované v Microsoft Intune, možnost Spravovat není dostupná.

Povolení nebo zakázání zařízení Microsoft Entra

Zařízení můžete povolit nebo zakázat dvěma způsoby:

- Panel nástrojů na stránce Všechna zařízení po výběru jednoho nebo více zařízení

- Panel nástrojů po přechodu k podrobnostem pro konkrétní zařízení

Důležité

- Abyste mohli zařízení povolit nebo zakázat, musíte být správcem Intune nebo správcem cloudového zařízení.

- Zakázáním zařízení se zabrání jeho ověřování prostřednictvím ID Microsoft Entra. Zabráníte tomu v přístupu k prostředkům Microsoft Entra chráněným podmíněným přístupem založeným na zařízení a v používání přihlašovacích údajů Windows Hello pro firmy.

- Zakázání zařízení odvolá primární obnovovací token (PRT) a všechny obnovovací tokeny v zařízení.

- V Microsoft Entra ID není možné povolit ani zakázat tiskárny.

Odstranění zařízení Microsoft Entra

Zařízení můžete odstranit dvěma způsoby:

- Panel nástrojů na stránce Všechna zařízení po výběru jednoho nebo více zařízení

- Panel nástrojů po přechodu k podrobnostem pro konkrétní zařízení

Důležité

- Abyste mohli zařízení odstranit, musíte být správcem cloudového zařízení, správcem Intune nebo správcem Windows 365.

- Tiskárny nelze před odstraněním z Univerzálního tisku odstranit.

- Zařízení s Windows Autopilotem se před odstraněním z Intune nedají odstranit.

- Odstranění zařízení:

- Zabrání tomu v přístupu k prostředkům Microsoft Entra.

- Odebere všechny podrobnosti připojené k zařízení. Například klíče Nástroje BitLocker pro zařízení s Windows.

- Je neschovatelná aktivita. Nedoporučujeme ho, pokud není potřeba.

Pokud je zařízení spravované v jiné autoritě pro správu, jako je Microsoft Intune, před odstraněním zařízení se ujistěte, že je vymazáno nebo vyřazeno. Před odstraněním zařízení si přečtěte, jak spravovat zastaralá zařízení .

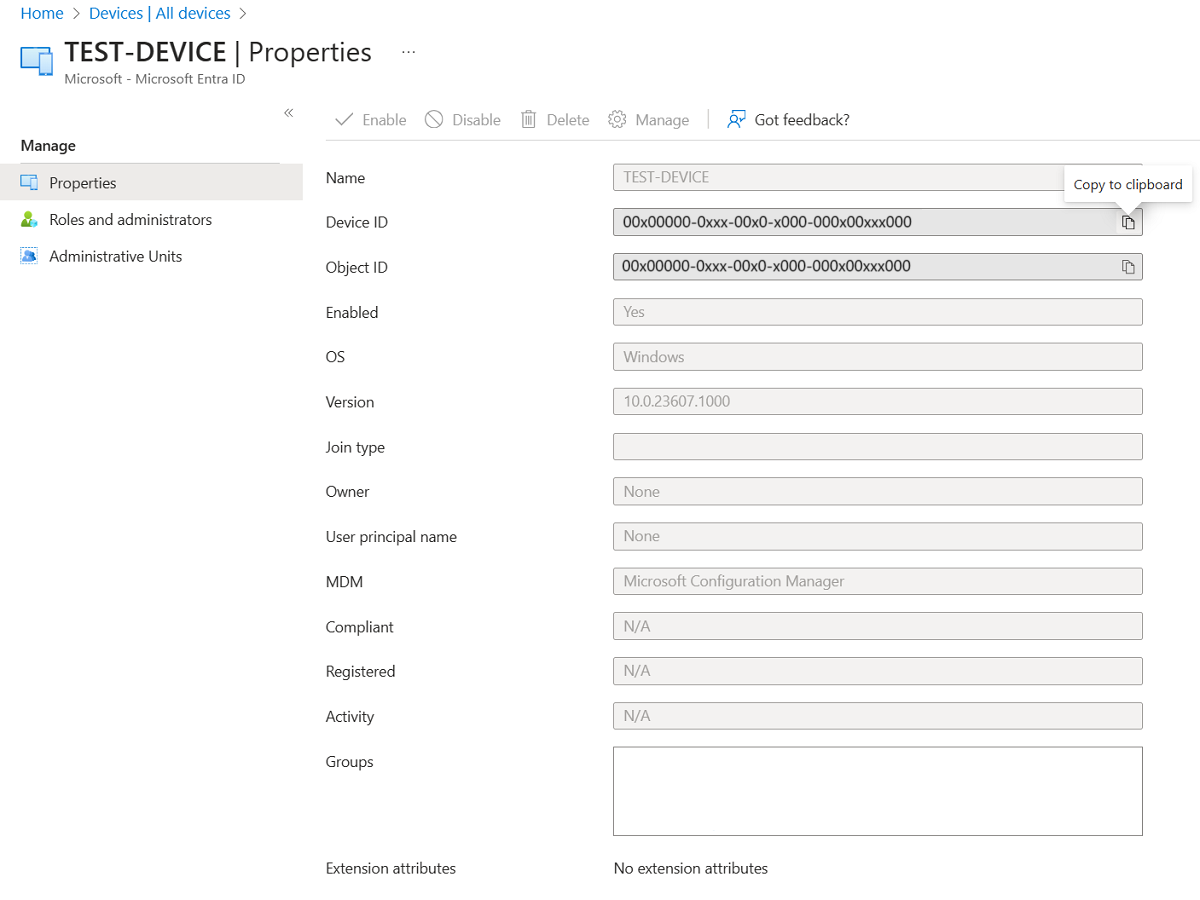

Zobrazení nebo zkopírování ID zařízení

ID zařízení můžete použít k ověření podrobností o ID zařízení v zařízení nebo řešení potíží pomocí PowerShellu. Pokud chcete získat přístup k možnosti kopírování, vyberte zařízení.

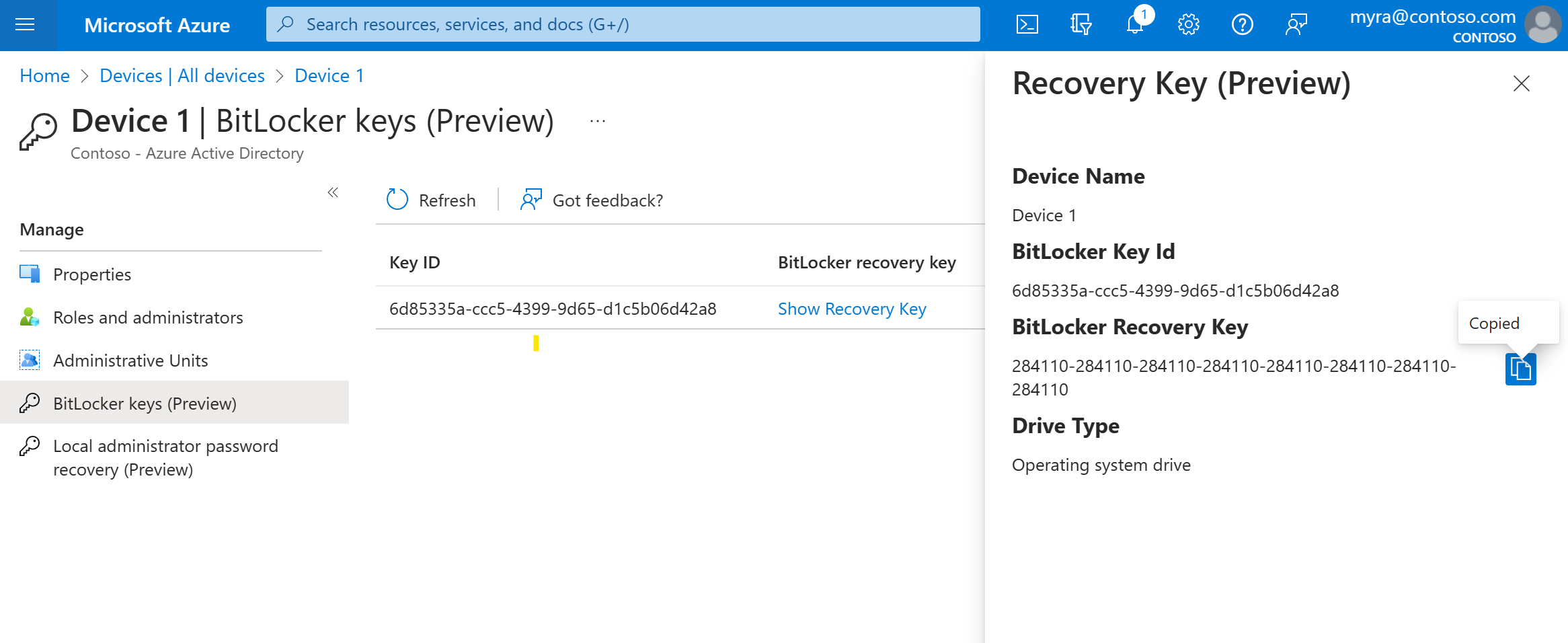

Zobrazení nebo kopírování klíčů BitLockeru

Můžete zobrazit a kopírovat klíče Nástroje BitLocker, aby uživatelé mohli obnovit šifrované jednotky. Tyto klíče jsou dostupné jenom pro zařízení s Windows, která jsou šifrovaná a ukládají klíče do Microsoft Entra ID. Tyto klíče najdete při zobrazení podrobností o zařízení výběrem možnosti Zobrazit obnovovací klíč. Výběrem možnosti Zobrazit obnovovací klíč se vygeneruje položka protokolu auditu, kterou najdete v KeyManagement kategorii.

Pokud chcete zobrazit nebo zkopírovat klíče Nástroje BitLocker, musíte být vlastníkem zařízení nebo mít jednu z těchto rolí:

Poznámka:

Když se zařízení, která používají Windows Autopilot , znovu používají a existuje nový vlastník zařízení, musí se tento nový vlastník zařízení obrátit na správce a získat pro toto zařízení obnovovací klíč BitLockeru. Vlastní role nebo správci s oborem jednotky správy budou mít nadále přístup k obnovovacím klíčům BitLockeru pro zařízení, u kterých došlo ke změně vlastnictví, pokud nový vlastník zařízení nepatří do vlastní role nebo oboru jednotky správy. V takovém případě bude muset uživatel kontaktovat jiného správce s vymezeným oborem pro obnovovací klíče. Další informace najdete v článku Vyhledání primárního uživatele zařízení Intune.

Zobrazení a filtrování zařízení

Seznam zařízení můžete filtrovat podle těchto atributů:

- Povolený stav

- Stav vyhovující předpisům

- Typ připojení (Microsoft Entra join, Microsoft Entra hybrid join, Microsoft Entra registered)

- Časové razítko aktivity

- Typ operačního systému a verze operačního systému

- Windows se zobrazuje pro zařízení s Windows 11 a Windows 10 (s KB5006738).

- Windows Server se zobrazuje pro podporované verze spravované v programu Microsoft Defender for Endpoint.

- Typ zařízení (tiskárna, zabezpečený virtuální počítač, sdílené zařízení, registrované zařízení)

- MDM

- Autopilot

- Atributy rozšíření

- Jednotka pro správu

- Vlastník

Stažení zařízení

Správci cloudových zařízení a správci Intune můžou pomocí možnosti Stáhnout zařízení exportovat soubor CSV se seznamem zařízení. Filtry můžete použít k určení zařízení, která se mají vypsat. Pokud nepoužíváte žádné filtry, zobrazí se všechna zařízení. Úloha exportu může běžet po dobu jedné hodiny v závislosti na vašich výběrech. Pokud úloha exportu překročí 1 hodinu, selže a nebude výstupem žádný soubor.

Exportovaný seznam obsahuje tyto atributy identity zařízení:

displayName,accountEnabled,operatingSystem,operatingSystemVersion,joinType (trustType),registeredOwners,userNames,mdmDisplayName,isCompliant,registrationTime,approximateLastSignInDateTime,deviceId,isManaged,objectId,profileType,systemLabels,model

Pro úlohu exportu je možné použít následující filtry:

- Povolený stav

- Stav vyhovující předpisům

- Typ spojení

- Časové razítko aktivity

- Typ operačního systému

- Typ zařízení

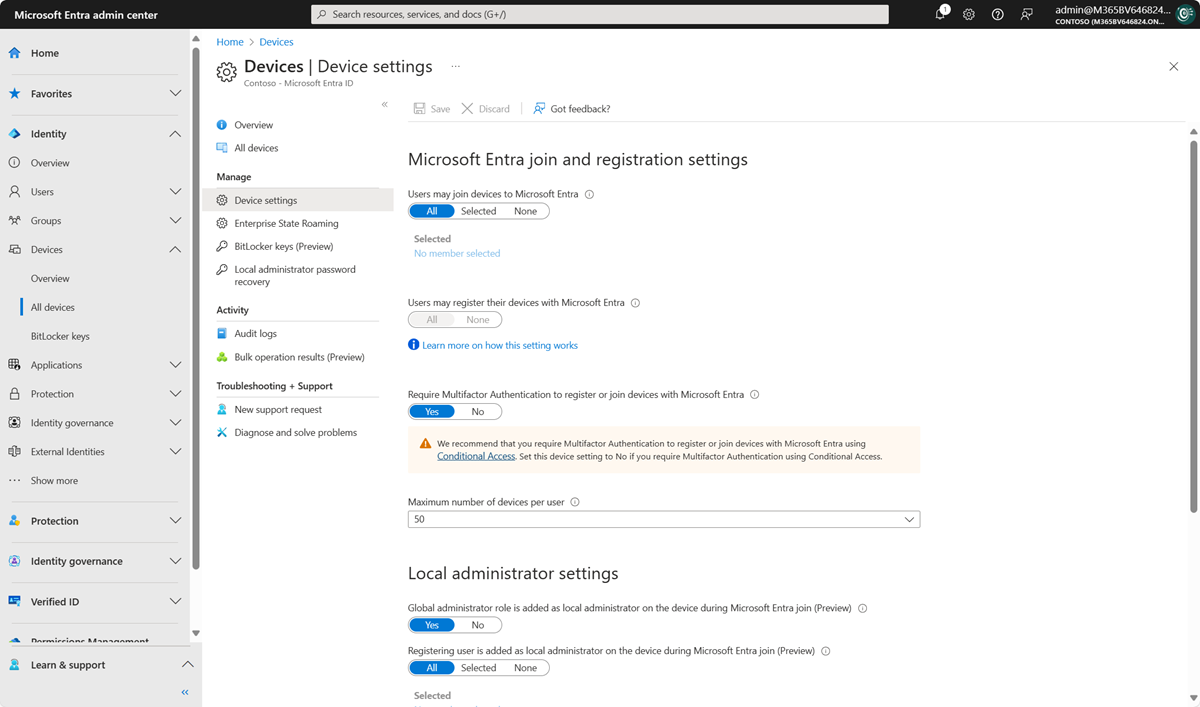

Konfigurace nastavení zařízení

Pokud chcete spravovat identity zařízení pomocí Centra pro správu Microsoft Entra, musí být zařízení zaregistrovaná nebo připojená k MICROSOFT Entra ID. Jako správce můžete řídit proces registrace a připojování zařízení tak, že nakonfigurujete následující nastavení zařízení.

Ke čtení nebo úpravě nastavení zařízení musíte mít přiřazenou jednu z následujících rolí:

- Správce cloudových zařízení (čtení a úpravy)

- Správce Intune (jen pro čtení)

- Správce Windows 365 (jen pro čtení)

Uživatelé mohou zařízení připojit k Microsoft Entra ID: Toto nastavení umožňuje vybrat uživatele, kteří mohou zaregistrovat svá zařízení jako zařízení připojená k Microsoft Entra. Výchozí hodnota je Vše.

Poznámka:

Uživatelé můžou zařízení připojit k nastavení Microsoft Entra ID je použitelné pouze pro připojení Microsoft Entra ve Windows 10 nebo novějším. Toto nastavení se nevztahuje na zařízení připojená k microsoftu Entra, virtuální počítače připojené k Microsoft Entra v Azure ani zařízení připojená k Microsoftu Entra, která používají režim samoobslužného nasazení Windows Autopilot, protože tyto metody fungují v bezuživatelném kontextu.

Uživatelé můžou zaregistrovat svá zařízení pomocí Microsoft Entra ID: Toto nastavení je potřeba nakonfigurovat tak, aby uživatelé mohli registrovat zařízení s Windows 10 nebo novějšími osobními, iOS, Androidem a macOS pomocí Microsoft Entra ID. Pokud vyberete Možnost Žádné, zařízení se nemůžou zaregistrovat u Microsoft Entra ID. Registrace v Microsoft Intune nebo správě mobilních zařízení pro Microsoft 365 vyžaduje registraci. Pokud jste nakonfigurovali některou z těchto služeb, je vybraná možnost ALL a žádná není k dispozici.

Vyžadovat vícefaktorové ověřování pro registraci nebo připojení zařízení s ID Microsoft Entra:

- K vynucení vícefaktorového ověřování doporučujeme, aby organizace používaly akci Zaregistrovat nebo připojit zařízení v podmíněném přístupu. Pokud k vyžadování vícefaktorového ověřování použijete zásadu podmíněného přístupu, musíte tento přepínač nakonfigurovat na Ne.

- Toto nastavení umožňuje určit, jestli uživatelé musí poskytnout další ověřovací faktor pro připojení nebo registraci zařízení do Microsoft Entra ID. Výchozí hodnota je Ne. Při registraci nebo připojení zařízení doporučujeme vyžadovat vícefaktorové ověřování. Před povolením vícefaktorového ověřování pro tuto službu musíte zajistit, aby bylo vícefaktorové ověřování nakonfigurované pro uživatele, kteří registrují svá zařízení. Další informace o vícefaktorových ověřovacích službách Microsoft Entra naleznete v tématu Začínáme s vícefaktorovým ověřováním Microsoft Entra. Toto nastavení nemusí fungovat se zprostředkovateli identity třetích stran.

Poznámka:

Vyžadovat vícefaktorové ověřování pro registraci nebo připojení zařízení s nastavením Microsoft Entra ID se vztahuje na zařízení, která jsou buď připojena k Microsoft Entra (s některými výjimkami), nebo microsoft Entra zaregistrovaná. Toto nastavení se nevztahuje na zařízení připojená k microsoftu Entra, virtuální počítače připojené k Microsoft Entra v Azure ani zařízení připojená k Microsoftu Entra, která používají režim samoobslužného nasazení Windows Autopilot.

Maximální počet zařízení: Toto nastavení umožňuje vybrat maximální počet registrovaných zařízení Microsoft Entra nebo Microsoft Entra, která může uživatel mít v Microsoft Entra ID. Pokud uživatelé dosáhne tohoto limitu, nemůžou přidat více zařízení, dokud se neodebere jedno nebo více existujících zařízení. Výchozí hodnota je 50. Hodnotu můžete zvýšit až na 100. Pokud zadáte hodnotu vyšší než 100, microsoft Entra ID ji nastaví na 100. Pokud chcete vynutit žádné jiné omezení než stávající limity kvót, můžete použít také neomezené omezení.

Poznámka:

Maximální počet zařízení se vztahuje na zařízení, která jsou buď připojena k Microsoft Entra, nebo Microsoft Entra zaregistrovaná. Toto nastavení se nevztahuje na zařízení připojená k hybridnímu připojení Microsoft Entra.

Spravovat další místní správce na zařízeních připojených k Microsoft Entra: Toto nastavení umožňuje vybrat uživatele, kteří mají na zařízení udělená oprávnění místního správce. Tito uživatelé se přidají do role Správci zařízení v Microsoft Entra ID.

Povolení řešení Microsoft Entra Local Administrator Password Solution (LAPS) (Preview): LAPS je správa hesel místních účtů na zařízeních s Windows. LAPS poskytuje řešení pro bezpečnou správu a načítání předdefinovaných hesel místního správce. S cloudovou verzí LAPS můžou zákazníci povolit ukládání a obměnu hesel místních správců pro zařízení Microsoft Entra ID i hybridní připojení Microsoft Entra. Informace o správě LAPS v Microsoft Entra ID najdete v článku s přehledem.

Omezit uživatele, kteří nejsou správci, aby obnovili klíče BitLockeru pro vlastní zařízení: Správci můžou blokovat samoobslužný přístup ke klíči BitLockeru registrovanému vlastníkovi zařízení. Výchozí uživatelé bez oprávnění bitlockeru ke čtení nemůžou zobrazit nebo zkopírovat klíče BitLockeru pro vlastní zařízení. Abyste mohli toto nastavení aktualizovat, musíte být alespoň správcem privilegovaných rolí.

Enterprise State Roaming: Informace o tomto nastavení najdete v článku s přehledem.

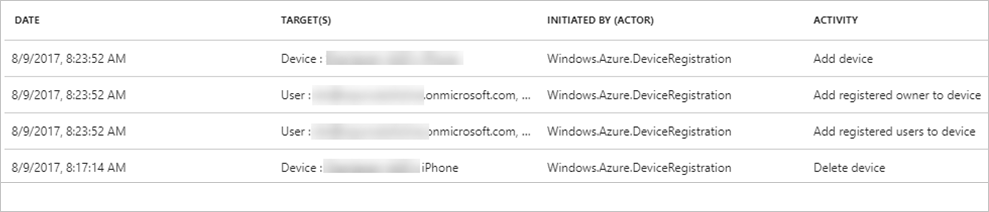

Protokoly auditu

Aktivity zařízení jsou viditelné v protokolech aktivit. Mezi tyto protokoly patří aktivity aktivované službou registrace zařízení a uživateli:

- Vytvoření zařízení a přidání vlastníků/uživatelů do zařízení

- Změny nastavení zařízení

- Operace zařízení, jako je odstranění nebo aktualizace zařízení

- Hromadné operace, jako je stažení všech zařízení

Poznámka:

Při provádění hromadných operací, jako je import nebo vytvoření, můžete narazit na problém, pokud se hromadná operace nedokončí během hodiny. Pokud chcete tento problém vyřešit, doporučujeme rozdělit počet zpracovaných záznamů na dávku. Před zahájením exportu můžete například omezit sadu výsledků filtrováním podle typu skupiny nebo uživatelského jména, abyste snížili velikost výsledků. Upřesněním filtrů v podstatě omezíte data vrácená hromadnou operací. Další informace najdete v tématu Omezení služby hromadného provozu.

Vstupním bodem dat auditování jsou protokoly auditu v části Aktivita na stránce Zařízení.

Protokol auditu má výchozí zobrazení seznamu, které ukazuje:

- Datum a čas výskytu.

- Cíle.

- Iniciátor/objekt actor aktivity.

- Aktivita.

Zobrazení seznamu můžete přizpůsobit výběrem možnosti Sloupce na panelu nástrojů:

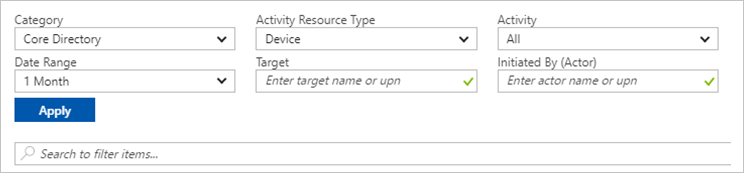

Pokud chcete omezit hlášená data na úroveň, která vám vyhovuje, můžete je filtrovat pomocí těchto polí:

- Kategorie

- Typ prostředku aktivity

- Aktivita

- Rozsah dat

- Cíl

- Zahájil (actor)

Můžete také vyhledat konkrétní položky.