Řešení potíží s řízením přístupu a relací pro uživatele s rolí správce

Tento článek poskytuje správcům Microsoft Defender for Cloud Apps pokyny k prozkoumání a řešení běžných problémů s přístupem a řízením relací, s nimiž se setkávají správci.

Poznámka

Jakékoli řešení potíží související s funkcemi proxy serveru je relevantní jenom pro relace, které nejsou nakonfigurované pro ochranu v prohlížeči pomocí Microsoft Edge.

Kontrola minimálních požadavků

Než začnete s řešením potíží, ujistěte se, že vaše prostředí splňuje následující minimální obecné požadavky na řízení přístupu a relací.

| Požadavek | Popis |

|---|---|

| Licencování | Ujistěte se, že máte platnou licenci pro Microsoft Defender for Cloud Apps. |

| Jednotné Sign-On (SSO) | Aplikace musí být nakonfigurované s jedním z podporovaných řešení jednotného přihlašování: – Microsoft Entra ID pomocí SAML 2.0 nebo OpenID Connect 2.0 – Zprostředkovatele identity jiného než Microsoftu s využitím SAML 2.0 |

| Podpora prohlížeče | Ovládací prvky relací jsou k dispozici pro relace založené na prohlížeči v nejnovějších verzích následujících prohlížečů: – Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari Ochrana v prohlížeči pro Microsoft Edge má také specifické požadavky, včetně uživatele přihlášeného pomocí svého pracovního profilu. Další informace najdete v tématu Požadavky na ochranu v prohlížeči. |

| Prostoj | Defender for Cloud Apps umožňuje definovat výchozí chování, které se použije v případě výpadku služby, například pokud komponenta nefunguje správně. Pokud například není možné vynutit normální ovládací prvky zásad, můžete uživatelům zabránit v provádění akcí s potenciálně citlivým obsahem. Pokud chcete nakonfigurovat výchozí chování během výpadku systému, přejděte v Microsoft Defender XDR na Nastavení> Řízení >podmíněného přístupu aplikacíVýchozí chování> Povolit nebo Blokovat přístup. |

Požadavky na ochranu v prohlížeči

Pokud používáte ochranu v prohlížeči s Microsoft Edgem a stále se obsluhuje reverzním proxy serverem, ujistěte se, že splňujete následující další požadavky:

Tato funkce je zapnutá v nastavení Defender XDR. Další informace najdete v tématu Konfigurace nastavení ochrany v prohlížeči.

Všechny zásady, na které se uživatel vztahuje, se podporují pro Microsoft Edge pro firmy. Pokud je uživatel obsluhován jinými zásadami, které Microsoft Edge pro firmy nepodporuje, je vždy obsluhován reverzním proxy serverem. Další informace najdete v tématu Požadavky na ochranu v prohlížeči.

Používáte podporovanou platformu, včetně podporovaného operačního systému, platformy identit a verze Edge. Další informace najdete v tématu Požadavky na ochranu v prohlížeči.

Referenční informace o řešení potíží pro správce

Problém, který se pokoušíte vyřešit, najdete v následující tabulce:

Problémy se stavem sítě

Mezi běžné problémy se stavem sítě, se kterými se můžete setkat, patří:

Chyby sítě při přechodu na stránku prohlížeče

Při prvním nastavování Defender for Cloud Apps řízení přístupu a relací pro aplikaci může docházet k běžným síťovým chybám: Tento web není zabezpečený a není k dispozici připojení k internetu. Tyto zprávy můžou znamenat obecnou chybu konfigurace sítě.

Doporučený postup

Nakonfigurujte bránu firewall tak, aby fungovala s Defender for Cloud Apps pomocí IP adres Azure a názvů DNS relevantních pro vaše prostředí.

- Přidejte odchozí port 443 pro následující IP adresy a názvy DNS pro vaše Defender for Cloud Apps datacentrum.

- Restartujte zařízení a relaci prohlížeče.

- Ověřte, že přihlášení funguje podle očekávání.

V možnostech internetu v prohlížeči povolte protokol TLS 1.2. Příklady:

Prohlížeč Kroky Microsoft Internet Explorer 1. Otevřete Internet Explorer.

2. Vyberte Nástroje Internet>Options>Advance karta

3. V části Zabezpečení vyberte TLS 1.2.

4. Vyberte Použít a pak vyberte OK.

5. Restartujte prohlížeč a ověřte, že máte přístup k aplikaci.Microsoft Edge / Edge Chromium 1. Otevřete hledání z hlavního panelu a vyhledejte "Možnosti Internetu".

2. Vyberte Možnosti internetu.

3. V části Zabezpečení vyberte TLS 1.2.

4. Vyberte Použít a pak vyberte OK.

5. Restartujte prohlížeč a ověřte, že máte přístup k aplikaci.Google Chrome 1. Otevřete Google Chrome.

2. V pravém horním rohu vyberte Další (3 svislé tečky) >Nastavení

3. V dolní části vyberte Upřesnit

4. V části Systém vyberte Otevřít nastavení proxy serveru.

5. Na kartě Upřesnit v části Zabezpečení vyberte TLS 1.2.

6. Vyberte OK.

7. Restartujte prohlížeč a ověřte, že máte přístup k aplikaci.Mozilla Firefox 1. Otevřete Mozilla Firefox.

2. Na panelu Adresa vyhledejte "about:config"

3. Do vyhledávacího pole vyhledejte "TLS".

4. Poklikejte na položku security.tls.version.min.

5. Nastavte celočíselnou hodnotu na 3, aby se jako minimální požadovaná verze vynutil protokol TLS 1.2.

6. Vyberte Uložit (zaškrtněte políčko napravo od pole hodnoty).

7. Restartujte prohlížeč a ověřte, že máte přístup k aplikaci.Safari Pokud používáte Safari verze 7 nebo vyšší, protokol TLS 1.2 se automaticky povolí.

Defender for Cloud Apps k zajištění nejlepšího šifrování ve své třídě používá protokoly TLS (Transport Layer Security) verze 1.2 nebo novější:

- Nativní klientské aplikace a prohlížeče, které nepodporují protokol TLS 1.2 nebo novější, nejsou při konfiguraci řízení relací přístupné.

- Aplikace SaaS, které používají protokol TLS 1.1 nebo nižší, se v prohlížeči zobrazí jako používající protokol TLS 1.2 nebo novější, pokud jsou nakonfigurované s Defender for Cloud Apps.

Tip

I když jsou ovládací prvky relací vytvořené tak, aby fungovaly s libovolným prohlížečem na libovolné hlavní platformě operačního systému, podporujeme nejnovější verze Microsoft Edge, Google Chrome, Mozilla Firefox nebo Apple Safari. Můžete chtít zablokovat nebo povolit přístup konkrétně k mobilním nebo desktopovým aplikacím.

Pomalá přihlášení

Mezi běžné problémy, které můžou vést ke snížení výkonu přihlašování, patří zřetězování proxy serveru a jiné zpracování.

Doporučený postup

Nakonfigurujte prostředí tak, aby odebralo všechny faktory, které můžou způsobovat zpomalení při přihlašování. Můžete mít například nakonfigurované brány firewall nebo řetězení dopředných proxy serverů, které propojí dva nebo více proxy serverů a přejde na požadovanou stránku. Můžete mít také jiné vnější faktory, které mají vliv na zpomalení.

- Zjistěte, jestli ve vašem prostředí dochází ke zřetězování proxy serveru.

- Pokud je to možné, odeberte všechny dopředné proxy servery.

Některé aplikace používají při ověřování hodnotu hash nonce, aby se zabránilo opakovaným útokům. Ve výchozím nastavení Defender for Cloud Apps předpokládá, že aplikace používá nonce. Pokud aplikace, se kterou pracujete, nepoužívá nonce, zakažte pro tuto aplikaci v Defender for Cloud Apps:

- V Microsoft Defender XDR vyberte Nastavení>Cloudové aplikace.

- V části Připojené aplikace vyberte Aplikace řízení podmíněného přístupu k aplikacím.

- V seznamu aplikací na řádku, na kterém se zobrazí aplikace, kterou konfigurujete, vyberte tři tečky na konci řádku a pak vyberte Upravit pro vaši aplikaci.

- Výběrem možnosti Zpracování nonce rozbalte oddíl a zrušte zaškrtnutí políčka Povolit zpracování nonce.

- Odhlaste se z aplikace a zavřete všechny relace prohlížeče.

- Restartujte prohlížeč a znovu se přihlaste k aplikaci. Ověřte, že přihlášení funguje podle očekávání.

Další důležité informace o podmínkách sítě

Při řešení potíží se síťovými podmínkami vezměte v úvahu také následující poznámky k Defender for Cloud Apps proxy serveru:

Ověřte, jestli se vaše relace směruje do jiného datacentra: Defender for Cloud Apps používá datacentra Azure po celém světě k optimalizaci výkonu prostřednictvím geografické polohy.

To znamená, že relace uživatele může být hostovaná mimo oblast v závislosti na vzorcích provozu a jeho umístění. Kvůli ochraně osobních údajů se ale v těchto datových centrech neukládají žádná data relací.

Výkon proxy serveru: Odvození standardních hodnot výkonu závisí na mnoha faktorech mimo Defender for Cloud Apps proxy serveru, například:

- Jaké další proxy servery nebo brány jsou v řadě s tímto proxy serverem

- Odkud uživatel pochází

- Kde se nachází cílový prostředek

- Konkrétní požadavky na stránce

Obecně platí, že latenci zvyšuje každý proxy server. Mezi výhody Defender for Cloud Apps proxy serveru patří:

Použití globální dostupnosti řadičů domény Azure ke geografickému umístění uživatelů k nejbližšímu uzlu a zkrácení jejich vzdálenosti odezvy. Řadiče domény Azure můžou geolokovat ve velkém měřítku, které má jen málo služeb po celém světě.

Pomocí integrace s Microsoft Entra podmíněný přístup můžete směrovat pouze relace, které chcete proxy použít k naší službě, a ne všem uživatelům ve všech situacích.

Problémy s identifikací zařízení

Defender for Cloud Apps poskytuje následující možnosti pro identifikaci stavu správy zařízení.

- dodržování předpisů Microsoft Intune

- Připojení k hybridní Microsoft Entra doméně

- Klientské certifikáty

Další informace najdete v tématu Zařízení spravovaná identitou s řízením podmíněného přístupu k aplikacím.

Mezi běžné problémy s identifikací zařízení, se kterými se můžete setkat, patří:

- Chybně zjištěná zařízení kompatibilní s Intune nebo Microsoft Entra hybridní připojení

- Klientské certifikáty se nezobrazují podle očekávání.

- Klientské certifikáty se při každém přihlášení zobrazují výzvy

- Další důležité informace

Chybně zjištěná zařízení kompatibilní s Intune nebo Microsoft Entra hybridní připojení

Microsoft Entra podmíněný přístup umožňuje předávání informací o zařízeních kompatibilních s Intune a Microsoft Entra hybridním připojením přímo do Defender for Cloud Apps. V Defender for Cloud Apps použijte stav zařízení jako filtr zásad přístupu nebo relací.

Další informace najdete v tématu Úvod do správy zařízení v Microsoft Entra ID.

Doporučený postup

V Microsoft Defender XDR vyberte Nastavení>Cloudové aplikace.

V části Řízení podmíněného přístupu k aplikacím vyberte Identifikace zařízení. Tato stránka zobrazuje možnosti identifikace zařízení dostupné v Defender for Cloud Apps.

Pokud chcete Intune identifikaci zařízení vyhovujících předpisům a Microsoft Entra hybridní identifikaci, vyberte Zobrazit konfiguraci a ověřte, že jsou služby nastavené. Služby se automaticky synchronizují z Microsoft Entra ID a Intune.

Vytvořte zásadu přístupu nebo relace s filtrem Značka zařízení, který se rovná hodnotě Hybrid Azure AD join, Intune kompatibilní nebo obojí.

V prohlížeči se na základě filtru zásad přihlaste k zařízení, které je Microsoft Entra připojené k hybridnímu připojení nebo Intune kompatibilní.

Ověřte, že aktivity z těchto zařízení naplňují protokol. V Defender for Cloud Apps na stránce Protokol aktivitvyfiltrujte na základě filtrů zásad hodnotu Device Tag (Značka zařízení) rovna hodnotě Hybrid Azure AD join (Hybrid Azure AD join), Intune kompatibilní nebo obojí.

Pokud se aktivity v protokolu aktivit Defender for Cloud Apps nenaplňují, přejděte na Microsoft Entra ID a proveďte následující kroky:

V části Monitorování> přihlášení ověřte, žeprotokoly obsahují aktivity přihlašování.

Vyberte příslušnou položku protokolu pro zařízení, ke které jste se přihlásili.

V podokně Podrobnosti na kartě Informace o zařízení ověřte, že zařízení je spravované (hybrid Azure AD join) nebo kompatibilní (Intune kompatibilní).

Pokud nemůžete ověřit ani jeden z těchto stavů, zkuste jinou položku protokolu nebo se ujistěte, že jsou data zařízení správně nakonfigurovaná v Microsoft Entra ID.

U podmíněného přístupu můžou některé prohlížeče vyžadovat další konfiguraci, například instalaci rozšíření. Další informace najdete v tématu Podpora prohlížeče podmíněného přístupu.

Pokud se na stránce Přihlášení stále nezobrazují informace o zařízení, otevřete lístek podpory pro Microsoft Entra ID.

Klientské certifikáty se nezobrazují podle očekávání.

Mechanismus identifikace zařízení může požadovat ověření od příslušných zařízení pomocí klientských certifikátů. Můžete nahrát certifikát kořenové nebo zprostředkující certifikační autority X.509 ve formátu certifikátu PEM.

Certifikáty musí obsahovat veřejný klíč certifikační autority, který se pak použije k podepsání klientských certifikátů předložených během relace. Další informace najdete v tématu Kontrola správy zařízení bez Microsoft Entra.

Doporučený postup

V Microsoft Defender XDR vyberte Nastavení>Cloudové aplikace.

V části Řízení podmíněného přístupu k aplikacím vyberte Identifikace zařízení. Tato stránka zobrazuje možnosti identifikace zařízení dostupné u Defender for Cloud Apps.

Ověřte, že jste nahráli certifikát kořenové nebo zprostředkující certifikační autority X.509. Musíte nahrát certifikát certifikační autority, který se používá k podpisu pro vaši certifikační autoritu.

Vytvořte zásadu přístupu nebo relace s filtrem Značky zařízení , který se rovná platnému klientskému certifikátu.

Ujistěte se, že váš klientský certifikát je:

- Nasazeno ve formátu souboru PKCS #12, obvykle s příponou .p12 nebo .pfx

- Nainstalované v uživatelském úložišti zařízení, které používáte k testování, nikoli v úložišti zařízení.

Restartujte relaci prohlížeče.

Při přihlašování k chráněné aplikaci:

- Ověřte, že jste přesměrováni na následující syntaxi adresy URL:

<https://*.managed.access-control.cas.ms/aad_login> - Pokud používáte iOS, ujistěte se, že používáte prohlížeč Safari.

- Pokud používáte Firefox, musíte certifikát přidat také do vlastního úložiště certifikátů Firefoxu. Všechny ostatní prohlížeče používají stejné výchozí úložiště certifikátů.

- Ověřte, že jste přesměrováni na následující syntaxi adresy URL:

Ověřte, že se v prohlížeči zobrazila výzva k zadání klientského certifikátu.

Pokud se nezobrazí, zkuste jiný prohlížeč. Většina hlavních prohlížečů podporuje kontrolu klientských certifikátů. Mobilní a desktopové aplikace ale často používají integrované prohlížeče, které nemusí tuto kontrolu podporovat, a proto ovlivňují ověřování těchto aplikací.

Ověřte, že aktivity z těchto zařízení naplňují protokol. V Defender for Cloud Apps přidejte na stránce Protokol aktivitfiltrznačky zařízení, který se rovná platnému klientskému certifikátu.

Pokud se výzva stále nezobrazuje, otevřete lístek podpory a uveďte následující informace:

- Podrobnosti o prohlížeči nebo nativní aplikaci, ve které došlo k problému

- Verze operačního systému, například iOS, Android nebo Windows 10

- Zmínka o tom, jestli výzva funguje v aplikaci Microsoft Edge Chromium

Klientské certifikáty se při každém přihlášení zobrazují výzvy

Pokud se po otevření nové karty zobrazuje klientský certifikát, může to být kvůli nastavení skrytým v možnostech Internetu. Ověřte nastavení v prohlížeči. Příklady:

V Microsoft Internet Exploreru:

- Otevřete Internet Explorer a vyberte nástroje>na kartě Upřesnit možnosti> internetu.

- V části Zabezpečení vyberte Nevybídávejte výzvu k výběru klientského certifikátu, pokud existuje> jenom jeden certifikát, vyberte Použít>OK.

- Restartujte prohlížeč a ověřte, že máte přístup k aplikaci bez dalších výzev.

V aplikaci Microsoft Edge / Edge Chromium:

- Otevřete hledání z hlavního panelu a vyhledejte Možnosti Internetu.

- Vyberte Možnosti Internetu Zabezpečení>>Místní intranet>Vlastní úroveň.

- V části Různé>Nevybídávejte výzvu k výběru klientského certifikátu, pokud existuje pouze jeden certifikát, vyberte Zakázat.

- Vyberte OK>Použít>OK.

- Restartujte prohlížeč a ověřte, že máte přístup k aplikaci bez dalších výzev.

Další důležité informace o identifikaci zařízení

Při řešení potíží s identifikací zařízení můžete vyžadovat odvolání certifikátů pro klientské certifikáty.

Certifikáty odvolané certifikační autoritou už nejsou důvěryhodné. Výběr této možnosti vyžaduje, aby všechny certifikáty prošly protokolem CRL. Pokud váš klientský certifikát neobsahuje koncový bod seznamu CRL, nemůžete se ze spravovaného zařízení připojit.

Problémy při onboardingu aplikace

Microsoft Entra ID aplikace se automaticky onboardují do Defender for Cloud Apps pro řízení podmíněného přístupu a relací. Musíte ručně onboardovat aplikace zprostředkovatele identity jiné společnosti než Microsoft, včetně katalogových i vlastních aplikací.

Další informace najdete tady:

- Nasazení řízení podmíněného přístupu aplikací pro aplikace katalogu s poskytovateli identity od jiných společností než Microsoft

- Nasazení řízení podmíněného přístupu k aplikacím pro vlastní aplikace s poskytovateli identity od jiných společností než Microsoft

Mezi běžné scénáře, se kterými se můžete setkat při onboardingu aplikace, patří:

- Aplikace se nezobrazuje na stránce aplikace Řízení podmíněného přístupu k aplikacím

- Stav aplikace: Pokračovat v instalaci

- Nejde nakonfigurovat ovládací prvky pro předdefinované aplikace

- Zobrazí se možnost požádat o řízení relace.

Aplikace se nezobrazuje na stránce aplikace řízení podmíněného přístupu

Při onboardingu aplikace zprostředkovatele identity jiného než Microsoftu do řízení podmíněného přístupu k aplikacím je posledním krokem nasazení, aby koncový uživatel na tuto aplikaci přecházení. Pokud se aplikace nezobrazuje na stránce Nastavení > Cloudové aplikace Připojené aplikace >> Podmíněného přístupu k aplikacím Řízení aplikací , postupujte podle pokynů v této části.

Doporučený postup

Ujistěte se, že vaše aplikace splňuje následující požadavky na řízení podmíněného přístupu k aplikacím:

- Ujistěte se, že máte platnou Defender for Cloud Apps licenci.

- Vytvořte duplicitní aplikaci.

- Ujistěte se, že aplikace používá protokol SAML.

- Ověřte, že jste aplikaci plně onboardovali a že je ve stavu Připojeno.

Nezapomeňte přejít do aplikace v nové relaci prohlížeče pomocí nového anonymního režimu nebo opětovným přihlášením.

Poznámka

Aplikace Entra ID se na stránce aplikace řízení podmíněného přístupu k aplikacím zobrazí jenom po jejich konfiguraci v alespoň jedné zásadě nebo pokud máte zásadu bez specifikace aplikace a uživatel se k aplikaci přihlásil.

Stav aplikace: Pokračovat v instalaci

Stav aplikace se může lišit a může zahrnovat Pokračovat v nastavení, Připojeno nebo Žádné aktivity.

U aplikací připojených prostřednictvím zprostředkovatelů identity od jiných společností než Microsoftu se při přístupu k aplikaci zobrazí stránka se stavem Pokračovat v instalaci, pokud nastavení není dokončené. K dokončení instalace použijte následující postup.

Doporučený postup

Vyberte Pokračovat v instalaci.

Projděte si následující články a ověřte, že jste dokončili všechny požadované kroky:

- Nasazení řízení podmíněného přístupu aplikací pro aplikace katalogu s poskytovateli identity od jiných společností než Microsoft

- Nasazení řízení podmíněného přístupu k aplikacím pro vlastní aplikace s poskytovateli identity od jiných společností než Microsoft

Věnujte zvláštní pozornost následujícím krokům:

- Ujistěte se, že jste vytvořili novou vlastní aplikaci SAML. Tuto aplikaci potřebujete ke změně adres URL a atributů SAML, které nemusí být dostupné v aplikacích galerie.

- Pokud váš zprostředkovatel identity neumožňuje opakované použití stejného identifikátoru, označovaného také jako ID entity nebo cílová skupina, změňte identifikátor původní aplikace.

Nejde nakonfigurovat ovládací prvky pro předdefinované aplikace

Integrované aplikace je možné detekovat heuristicky a pomocí zásad přístupu je monitorovat nebo blokovat. Pomocí následujícího postupu nakonfigurujte ovládací prvky pro nativní aplikace.

Doporučený postup

V zásadách přístupu přidejte filtr klientské aplikace a nastavte ho na mobilní a desktopový.

V části Akce vyberte Blokovat.

Volitelně můžete přizpůsobit blokující zprávu, která se uživatelům zobrazí, když nebudou moct stahovat soubory. Například přizpůsobit tuto zprávu na : Pro přístup k této aplikaci musíte použít webový prohlížeč.

Otestujte a ověřte, že ovládací prvek funguje podle očekávání.

Zobrazí se stránka Aplikace se nerozpoznala

Defender for Cloud Apps rozpozná přes 31 000 aplikací prostřednictvím katalogu cloudových aplikací.

Pokud používáte vlastní aplikaci, která je nakonfigurovaná prostřednictvím Microsoft Entra jednotného přihlašování a není jednou z podporovaných aplikací, narazíte na stránku Aplikace není rozpoznána. Pokud chcete tento problém vyřešit, musíte aplikaci nakonfigurovat pomocí řízení podmíněného přístupu k aplikacím.

Doporučený postup

V Microsoft Defender XDR vyberte Nastavení>Cloudové aplikace. V části Připojené aplikace vyberte Aplikace řízení podmíněného přístupu k aplikacím.

V banneru vyberte Zobrazit nové aplikace.

V seznamu nových aplikací vyhledejte aplikaci, kterou onboardujete, vyberte znaménko + a pak vyberte Přidat.

- Vyberte, jestli se jedná o vlastní nebo standardní aplikaci.

- Pokračujte v průvodci a ujistěte se, že zadané uživatelem definované domény jsou pro aplikaci, kterou konfigurujete, správné.

Ověřte, že se aplikace zobrazuje na stránce aplikace Řízení podmíněného přístupu k aplikacím .

Zobrazí se možnost požádat o řízení relace.

Po onboardingu aplikace zprostředkovatele identity jiné společnosti než Microsoft se může zobrazit možnost Vyžádat řízení relace . K tomu dochází, protože pouze aplikace katalogu mají předefinované ovládací prvky relace. U jakékoli jiné aplikace musíte projít procesem automatického onboardingu.

Postupujte podle pokynů v tématu Nasazení řízení podmíněného přístupu k aplikacím pro vlastní aplikace s idýmimi sadou jiných společností než Microsoft.

Doporučený postup

V Microsoft Defender XDR vyberte Nastavení>Cloudové aplikace.

V části Řízení podmíněného přístupu k aplikacím vyberte Onboarding/údržba aplikací.

Zadejte hlavní název nebo e-mail uživatele, který bude aplikaci onboardovat, a pak vyberte Uložit.

Přejděte do aplikace, kterou nasazujete. Zobrazená stránka závisí na tom, jestli je aplikace rozpoznána. Podle toho, jaká stránka se zobrazí, udělejte jednu z těchto věcí:

Nerozpoznalo se. Zobrazí se stránka Aplikace nerozpoznaná s výzvou ke konfiguraci aplikace. Proveďte následující kroky:

- Onboarding aplikace pro řízení podmíněného přístupu k aplikacím

- Přidejte domény pro aplikaci.

- Nainstalujte certifikáty aplikace.

Bylo rozpoznáno. Pokud je vaše aplikace rozpoznána, zobrazí se stránka onboardingu s výzvou k pokračování v procesu konfigurace aplikace.

Ujistěte se, že je aplikace nakonfigurovaná se všemi doménami potřebnými k tomu, aby aplikace fungovala správně, a pak se vraťte na stránku aplikace.

Další důležité informace o onboardingových aplikacích

Při řešení potíží s onboardingem aplikací je potřeba zvážit několik dalších věcí.

Vysvětlení rozdílu mezi Microsoft Entra nastavením zásad podmíněného přístupu: "Pouze monitorování", "Blokovat stahování" a "Použít vlastní zásady"

V Microsoft Entra zásadách podmíněného přístupu můžete nakonfigurovat následující předdefinované ovládací prvky Defender for Cloud Apps: Jenom monitorovat a Blokovat stahování. Tato nastavení použijí a vynucují funkci Defender for Cloud Apps proxy pro cloudové aplikace a podmínky nakonfigurované v Microsoft Entra ID.

U složitějších zásad vyberte Použít vlastní zásady, které vám umožní nakonfigurovat zásady přístupu a relací v Defender for Cloud Apps.

Vysvětlení možnosti filtru mobilních a desktopových klientských aplikací v zásadách přístupu

V Defender for Cloud Apps zásad přístupu platí, že pokud není filtr Klientské aplikace nastavený na Mobilní a desktopové, platí výsledné zásady přístupu pro relace prohlížeče.

Důvodem je zabránit neúmyslně proxy uživatelským relacím, což může být vedlejším produktem použití tohoto filtru.

Problémy při vytváření zásad přístupu a relací

Defender for Cloud Apps poskytuje následující konfigurovatelné zásady:

- Zásady přístupu: Slouží k monitorování nebo blokování přístupu k prohlížeči, mobilním a desktopovým aplikacím.

- Zásady relací. Používá se k monitorování, blokování a provádění konkrétních akcí, aby se zabránilo scénářům infiltrace a exfiltrace dat v prohlížeči.

Pokud chcete tyto zásady použít v Defender for Cloud Apps, musíte nejprve nakonfigurovat zásadu v Microsoft Entra podmíněný přístup, abyste rozšířili řízení relací:

V zásadách Microsoft Entra v části Řízení přístupu vyberte Řízenípodmíněného přístupu k relacím>.

Vyberte předdefinované zásady (jenom monitorovat nebo Blokovat stahování) nebo Použít vlastní zásady k nastavení rozšířených zásad v Defender for Cloud Apps.

Pokračujte výběrem možnosti Vybrat .

Mezi běžné scénáře, se kterými se můžete setkat při konfiguraci těchto zásad, patří:

- V zásadách podmíněného přístupu se možnost řízení podmíněného přístupu k aplikacím nezobrazuje.

- Chybová zpráva při vytváření zásad: Nemáte nasazené žádné aplikace s řízením podmíněného přístupu aplikací

- Pro aplikaci nejde vytvořit zásady relací

- Nejde zvolit metodu kontroly: Služba klasifikace dat

- Nejde vybrat akci: Chránit

V zásadách podmíněného přístupu se možnost řízení podmíněného přístupu k aplikacím nezobrazuje.

Pokud chcete směrovat relace do Defender for Cloud Apps, Microsoft Entra zásady podmíněného přístupu musí být nakonfigurované tak, aby zahrnovaly řízení relací podmíněného přístupu k aplikacím.

Doporučený postup

Pokud v zásadách podmíněného přístupu nevidíte možnost Řízení podmíněného přístupu k aplikacím, ujistěte se, že máte platnou licenci pro Microsoft Entra ID P1 a platnou Defender for Cloud Apps licenci.

Chybová zpráva při vytváření zásad: Nemáte nasazené žádné aplikace s řízením podmíněného přístupu aplikací

Při vytváření zásad přístupu nebo relací se může zobrazit následující chybová zpráva: Nemáte nasazené žádné aplikace s řízením podmíněného přístupu aplikací. Tato chyba značí, že se jedná o aplikaci jiného zprostředkovatele identity než microsoftu, která není nasazená pro řízení podmíněného přístupu k aplikacím.

Doporučený postup

V Microsoft Defender XDR vyberte Nastavení>Cloudové aplikace. V části Připojené aplikace vyberte Aplikace řízení podmíněného přístupu k aplikacím.

Pokud se zobrazí zpráva Nejsou připojené žádné aplikace, nasaďte aplikace pomocí následujících průvodců:

Pokud při nasazování aplikace narazíte na nějaké problémy, přečtěte si téma Problémy při onboardingu aplikace.

Pro aplikaci nejde vytvořit zásady relací

Po onboardingu aplikace zprostředkovatele identity jiného uživatele než Microsoftu pro řízení podmíněného přístupu k aplikacím se na stránce aplikace Řízení podmíněného přístupu může zobrazit možnost Požádat o řízení relace.

Poznámka

Aplikace katalogu mají předefinované ovládací prvky relací. U všech ostatních aplikací zprostředkovatele identity jiných společností než Microsoft musíte projít procesem automatického zprovoznění. Doporučený postup

Nasaďte aplikaci do řízení relace. Další informace najdete v tématu Onboarding vlastních aplikací zprostředkovatele identity jiných společností než Microsoft pro řízení podmíněného přístupu.

Vytvořte zásadu relace a vyberte filtr aplikace .

Ujistěte se, že je vaše aplikace teď uvedená v rozevíracím seznamu.

Nejde zvolit metodu kontroly: Služba klasifikace dat

V zásadách relací můžete při použití typu řízení relace pro stahování souborů (s kontrolou) použít kontrolní metodu Služby klasifikace dat ke kontrole souborů v reálném čase a detekci citlivého obsahu, který splňuje některá z nakonfigurovaných kritérií.

Pokud není metoda kontroly služby klasifikace dat dostupná, pomocí následujících kroků problém vyšetřete.

Doporučený postup

Ověřte, že typ ovládacího prvku relace je nastavený na Řízení stahování souborů (s kontrolou).

Poznámka

Metoda kontroly služby klasifikace dat je k dispozici pouze pro možnost Stažení kontrolního souboru (s kontrolou).

Zjistěte, jestli je funkce Služby klasifikace dat dostupná ve vaší oblasti:

- Pokud tato funkce není ve vaší oblasti dostupná, použijte integrovanou metodu kontroly ochrany před únikem informací .

- Pokud je tato funkce ve vaší oblasti dostupná, ale stále nevidíte metodu kontroly služby Klasifikace dat , otevřete lístek podpory.

Nejde vybrat akci: Chránit

V zásadách relací můžete při použití typu řízení relace pro stahování souborů (s kontrolou) kromě akcí Sledovat a Blokovat zadat akci Chránit . Tato akce umožňuje povolit stahování souborů s možností zašifrovat nebo použít oprávnění k souboru na základě podmínek, kontroly obsahu nebo obojího.

Pokud akce Chránit není dostupná, pomocí následujících kroků problém vyšetřete.

Doporučený postup

Pokud akce Chránit není k dispozici nebo je neaktivní, ověřte, že máte licenci Microsoft Purview. Další informace najdete v tématu integrace Microsoft Purview Information Protection.

Pokud je akce Chránit dostupná, ale nezobrazují se příslušné popisky.

V Defender for Cloud Apps v řádku nabídek vyberte ikonu > nastavení Microsoft Information Protection a ověřte, že je integrace povolená.

U popisků Office se na portálu Microsoft Purview ujistěte, že je vybraná možnost Sjednocené popisování .

Diagnostika a řešení potíží pomocí panelu nástrojů zobrazení Správa

Panel nástrojů zobrazení Správa se nachází v dolní části obrazovky a poskytuje nástroje pro uživatele s oprávněním správce k diagnostice a řešení potíží s řízením podmíněného přístupu k aplikacím.

Pokud chcete zobrazit panel nástrojů Správa Zobrazení, musíte v nastavení Microsoft Defender XDR přidat konkrétní uživatelské účty správce do seznamu onboardingu a údržby aplikace.

Přidání uživatele do seznamu onboardingu a údržby aplikace:

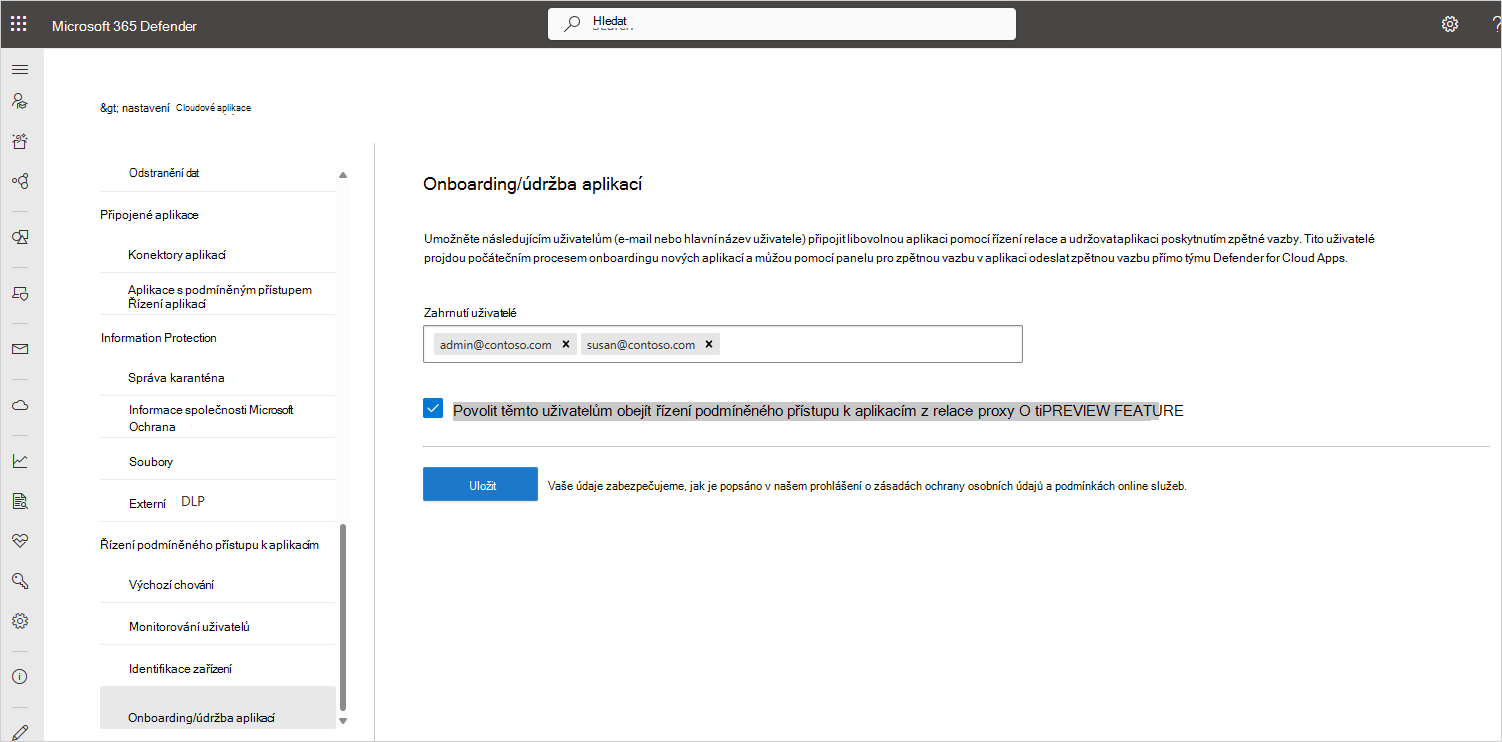

V Microsoft Defender XDR vyberte Nastavení>Cloudové aplikace.

Posuňte se dolů a v části Řízení podmíněného přístupu k aplikacím vyberte Onboarding/údržba aplikací.

Zadejte hlavní název nebo e-mailovou adresu správce, kterého chcete přidat.

Vyberte možnost Povolit těmto uživatelům obejít řízení podmíněného přístupu k aplikacím z relace proxy serveru a pak vyberte Uložit.

Příklady:

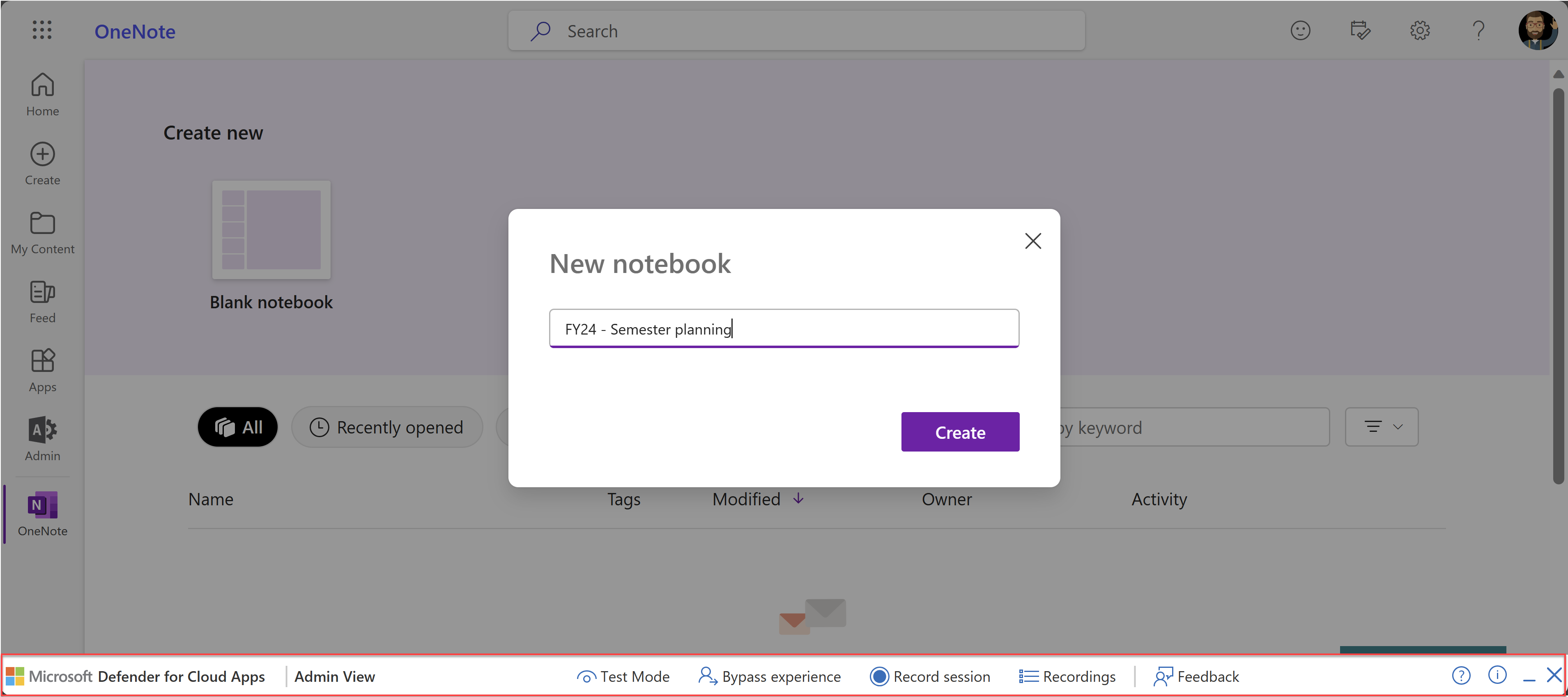

Při příštím spuštění nové relace v podporované aplikaci, ve které je správcem, se v dolní části prohlížeče zobrazí panel nástrojů Správa Zobrazení.

Například na následujícím obrázku je panel nástrojů Správa Zobrazení zobrazený v dolní části okna prohlížeče při použití OneNotu v prohlížeči:

Následující části popisují, jak použít panel nástrojů Správa Zobrazení k testování a odstraňování potíží.

Testovací režim

Jako uživatel s rolí správce můžete chtít otestovat chystané opravy chyb proxy serveru předtím, než bude nejnovější verze plně vydána pro všechny tenanty. Poskytněte svůj názor na opravu chyby týmu podpory Microsoftu, který vám pomůže urychlit cykly vydávání verzí.

V testovacím režimu jsou všem změnám v opravách chyb vystaveni jenom správci. Na ostatní uživatele to nemá žádný vliv.

- Testovací režim zapnete tak, že na panelu nástrojů Správa Zobrazení vyberete Testovací režim.

- Po dokončení testování se výběrem možnosti Ukončit testovací režim vraťte k běžným funkcím.

Obejití relace proxy serveru

Pokud používáte jiný prohlížeč než Edge a máte potíže s přístupem k aplikaci nebo s načítáním aplikace, můžete zkontrolovat, jestli je problém s proxy serverem podmíněného přístupu spuštěním aplikace bez proxy serveru.

Pokud chcete proxy server obejít, vyberte na panelu nástrojů Správa Zobrazenímožnost Obejít prostředí. Ověřte, že je relace vynechána, a to tak, že adresa URL nemá příponu.

Proxy server podmíněného přístupu se znovu použije v další relaci.

Další informace najdete v tématech Microsoft Defender for Cloud Apps řízení podmíněného přístupu k aplikacím a Ochrana v prohlížeči pomocí Microsoft Edge pro firmy (Preview).

Druhé přihlášení (označované také jako druhé přihlášení)

Některé aplikace mají pro přihlášení více než jeden přímý odkaz. Pokud v nastavení aplikace nedefinujete přihlašovací odkazy, můžou být uživatelé při přihlášení přesměrováni na nerozpoznanou stránku, která jim zablokuje přístup.

Integrace zprostředkovatele identity, jako je Microsoft Entra ID, je založená na zachycení přihlášení aplikace a jejím přesměrování. To znamená, že přihlášení prohlížeče není možné řídit přímo bez aktivace druhého přihlášení. Abychom mohli aktivovat druhé přihlášení, musíme pro tento účel použít adresu URL pro druhé přihlášení.

Pokud aplikace používá znak nonce, může být druhé přihlášení pro uživatele transparentní nebo se jim zobrazí výzva, aby se znovu přihlásili.

Pokud není pro koncového uživatele transparentní, přidejte do nastavení aplikace druhou přihlašovací adresu URL:

Přejděte na Nastavení > Cloudové aplikace > Připojené aplikace > Podmíněný přístup K aplikacím Řízení aplikací

Vyberte příslušnou aplikaci a pak vyberte tři tečky.

Vyberte Upravit aplikaci\Upřesnit konfiguraci přihlášení.

Přidejte druhou přihlašovací adresu URL, jak je uvedeno na chybové stránce.

Pokud jste si jistí, že aplikace nepoužívá nonce, můžete to zakázat úpravou nastavení aplikací, jak je popsáno v tématu Pomalá přihlašování.

Záznam relace

Možná budete chtít pomoct s analýzou původní příčiny problému odesláním záznamu relace technikům podpory Microsoftu. K záznamu relace použijte panel nástrojů Správa Zobrazení.

Poznámka

Z nahrávek se odeberou všechny osobní údaje.

Záznam relace:

Na panelu nástrojů Správa Zobrazení vyberte Nahrát relaci. Po zobrazení výzvy vyberte Pokračovat a přijměte podmínky. Příklady:

V případě potřeby se přihlaste k aplikaci, abyste mohli zahájit simulaci relace.

Po dokončení nahrávání scénáře nezapomeňte na panelu nástrojů Správa Zobrazení vybrat Zastavit nahrávání.

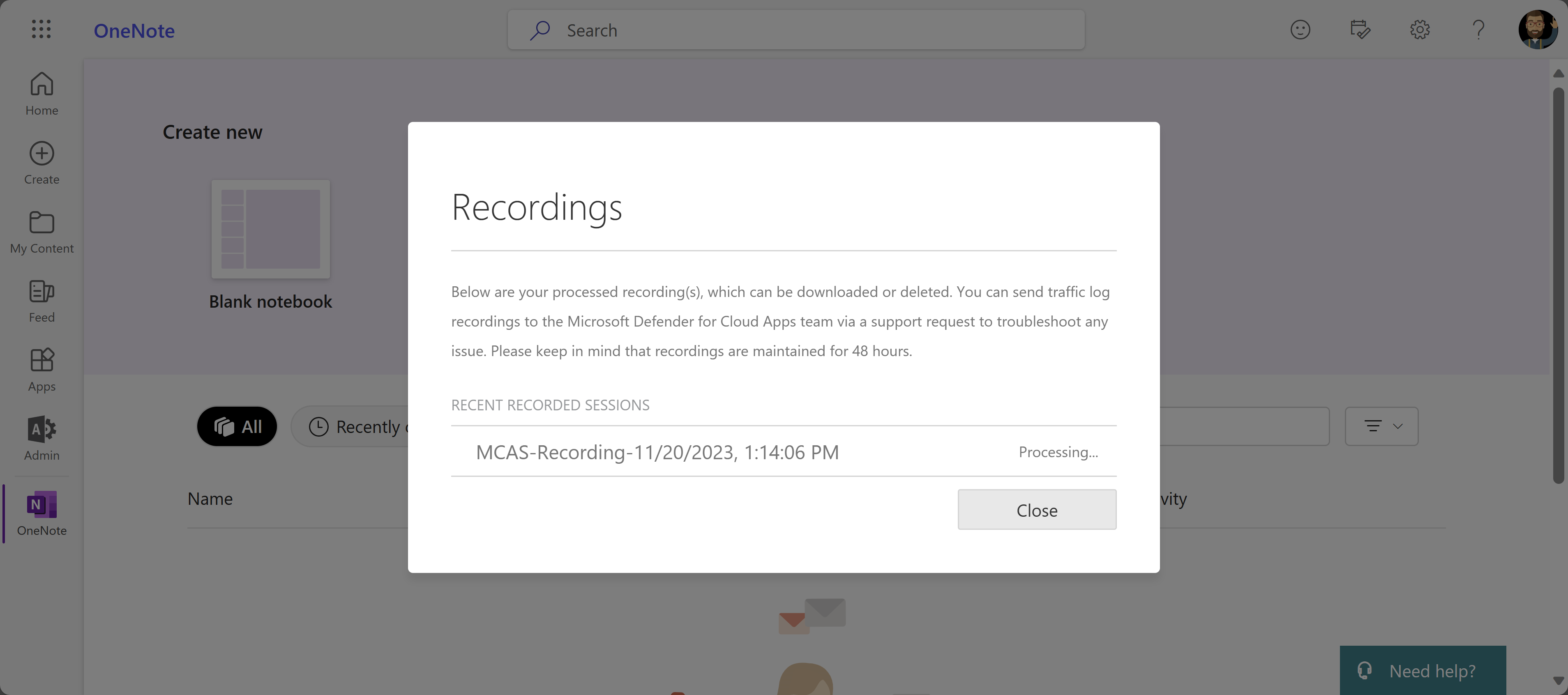

Zobrazení nahraných relací:

Po dokončení nahrávání se můžete podívat na nahrané relace tak, že na panelu nástrojů Správa Zobrazení vyberete Záznamy relací. Zobrazí se seznam zaznamenaných relací z předchozích 48 hodin. Příklady:

Pokud chcete záznamy spravovat, vyberte soubor a pak podle potřeby vyberte Odstranit nebo Stáhnout . Příklady:

Přidání domén pro vaši aplikaci

Přidružení správných domén k aplikaci umožňuje Defender for Cloud Apps vynucovat zásady a aktivity auditu.

Pokud jste například nakonfigurovali zásadu, která blokuje stahování souborů pro přidruženou doménu, bude stahování souborů z této domény aplikací blokováno. Soubory stažené aplikací z domén, které nejsou přidružené k aplikaci, se ale nebudou blokovat a akce nebude auditována v protokolu aktivit.

Pokud správce přejde v proxy aplikaci do nerozpoznané domény, která Defender for Cloud Apps nezohlední část stejné nebo jiné aplikace, zobrazí se zpráva Nerozpoznaná doména s výzvou, aby doménu přidal, aby byla příště chráněná. V takových případech, pokud správce nechce přidat doménu, není potřeba žádná akce.

Poznámka

Defender for Cloud Apps stále přidává příponu k doménám, které nejsou přidružené k aplikaci, aby se zajistilo bezproblémové uživatelské prostředí.

Přidání domén pro aplikaci:

Otevřete aplikaci v prohlížeči a na obrazovce se zobrazí panel nástrojů Defender for Cloud Apps Správa Zobrazení.

Na panelu nástrojů Správa Zobrazit vyberte Zjištěné domény.

V podokně Zjištěné domény si poznamenejte uvedené názvy domén nebo seznam exportujte jako .csv soubor.

Podokno Zjištěné domény zobrazuje seznam všech domén, které nejsou přidružené k aplikaci. Názvy domén jsou plně kvalifikované.

V Microsoft Defender XDR vyberte Nastavení>Připojené cloudové aplikace>>Podmíněné aplikace Řízení přístupu k aplikacím.

Vyhledejte aplikaci v tabulce. Vyberte nabídku možností na pravé straně a pak vyberte Upravit aplikaci.

Do pole Domény definované uživatelem zadejte domény, které chcete přidružit k této aplikaci.

Pokud chcete zobrazit seznam domén, které jsou už v aplikaci nakonfigurované, vyberte odkaz Zobrazit domény aplikace .

Při přidávání domén zvažte, jestli chcete přidat konkrétní domény, nebo použít hvězdičku (***** zástupný znak pro použití více domén najednou.

Například

sub1.contoso.com,sub2.contoso.comjsou příklady konkrétních domén. Pokud chcete přidat obě tyto domény najednou i další domény na stejné úrovni, použijte*.contoso.com.

Další informace najdete v tématu Ochrana aplikací pomocí Microsoft Defender for Cloud Apps řízení podmíněného přístupu k aplikacím.