Řešení potíží s řízením přístupu a relací pro koncové uživatele

Tento článek poskytuje Microsoft Defender for Cloud Apps správcům pokyny, jak prozkoumat a vyřešit běžné problémy s přístupem a řízením relací, s nimiž se setkávají koncoví uživatelé.

Kontrola minimálních požadavků

Než začnete s řešením potíží, ujistěte se, že vaše prostředí splňuje následující minimální obecné požadavky na řízení přístupu a relací.

| Požadavek | Popis |

|---|---|

| Licencování | Ujistěte se, že máte platnou licenci pro Microsoft Defender for Cloud Apps. |

| Jednotné Sign-On (SSO) | Aplikace musí být nakonfigurované s jedním z podporovaných řešení jednotného přihlašování (SSO): – Microsoft Entra ID pomocí SAML 2.0 nebo OpenID Connect 2.0 – Zprostředkovatele identity jiného než Microsoftu s využitím SAML 2.0 |

| Podpora prohlížeče | Ovládací prvky relací jsou k dispozici pro relace založené na prohlížeči v nejnovějších verzích následujících prohlížečů: – Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari Ochrana v prohlížeči pro Microsoft Edge má také specifické požadavky, včetně uživatele přihlášeného pomocí svého pracovního profilu. Další informace najdete v tématu Požadavky na ochranu v prohlížeči. |

| Prostoj | Defender for Cloud Apps umožňuje definovat výchozí chování, které se použije v případě výpadku služby, například pokud komponenta nefunguje správně. Můžete se například rozhodnout zpřísnit (blokovat) nebo obejít (povolit) uživatelům provádět akce s potenciálně citlivým obsahem, když není možné vynutit normální ovládací prvky zásad. Pokud chcete nakonfigurovat výchozí chování během výpadku systému, přejděte v Microsoft Defender XDR na Nastavení> Řízení >podmíněného přístupu aplikacíVýchozí chování> Povolit nebo Blokovat přístup. |

Stránka monitorování uživatelů se nezobrazuje

Při směrování uživatele přes Defender for Cloud Apps můžete uživatele upozornit, že je jeho relace monitorovaná. Ve výchozím nastavení je stránka monitorování uživatelů povolená.

Tato část popisuje postup řešení potíží, který doporučujeme provést, pokud je stránka monitorování uživatelů povolená, ale nezobrazuje se podle očekávání.

Doporučený postup

Na portálu Microsoft Defender vyberte Nastavení>Cloud Apps.

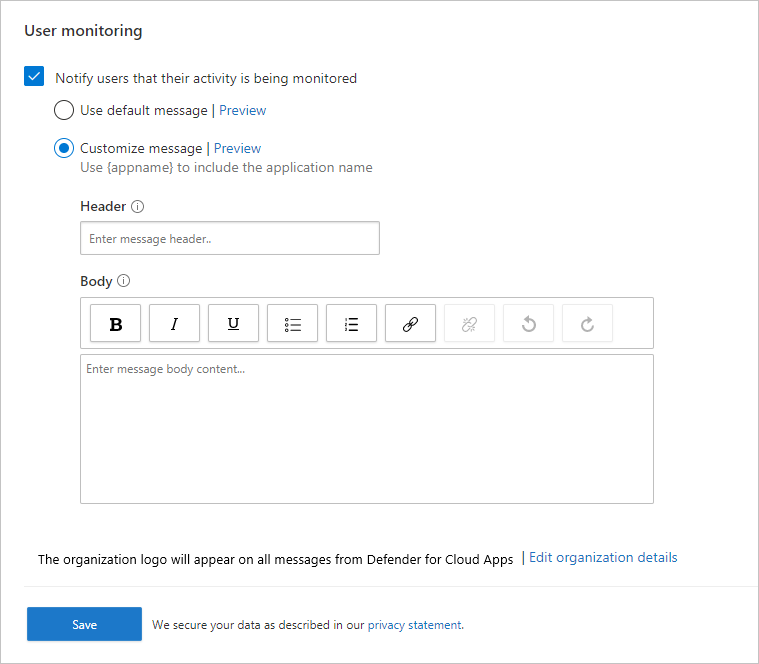

V části Řízení podmíněného přístupu k aplikacím vyberte Monitorování uživatelů. Tato stránka zobrazuje možnosti monitorování uživatelů dostupné v Defender for Cloud Apps. Příklady:

Ověřte, že je vybraná možnost Upozornit uživatele, že se monitoruje jejich aktivita .

Vyberte, jestli chcete použít výchozí zprávu nebo zadat vlastní zprávu:

Typ zprávy Podrobnosti Výchozí Záhlaví:

Přístup k aplikaci [Název aplikace se zde zobrazí] je monitorovaný.

Základní text:

Kvůli lepšímu zabezpečení vaše organizace povolí přístup k aplikaci [Název aplikace se zde zobrazí] v režimu monitorování. Přístup je k dispozici pouze ve webovém prohlížeči.Vlastní Záhlaví:

Toto pole slouží k zadání vlastního nadpisu, který uživatele informuje o tom, že jsou monitorováni.

Základní text:

Toto pole slouží k přidání dalších vlastních informací pro uživatele, například koho kontaktovat s otázkami, a podporuje následující vstupy: prostý text, formát RTF, hypertextové odkazy.Vyberte Náhled a ověřte stránku monitorování uživatelů, která se zobrazí před přístupem k aplikaci.

Vyberte Uložit.

Nejde získat přístup k aplikaci od jiného zprostředkovatele identity než Od Microsoftu

Pokud se koncovému uživateli po přihlášení k aplikaci od jiného zprostředkovatele identity než Microsoftu zobrazí obecná chyba, ověřte konfiguraci zprostředkovatele identity jiného uživatele než Microsoftu.

Doporučený postup

Na portálu Microsoft Defender vyberte Nastavení>Cloud Apps.

V části Připojené aplikace vyberte Aplikace řízení podmíněného přístupu k aplikacím.

V seznamu aplikací na řádku, na kterém se zobrazí aplikace, ke které nemáte přístup, vyberte tři tečky na konci řádku a pak vyberte Upravit aplikaci.

Ověřte správnost nahraného certifikátu SAML.

Ověřte, že jsou v konfiguraci aplikace uvedené platné adresy URL jednotného přihlašování.

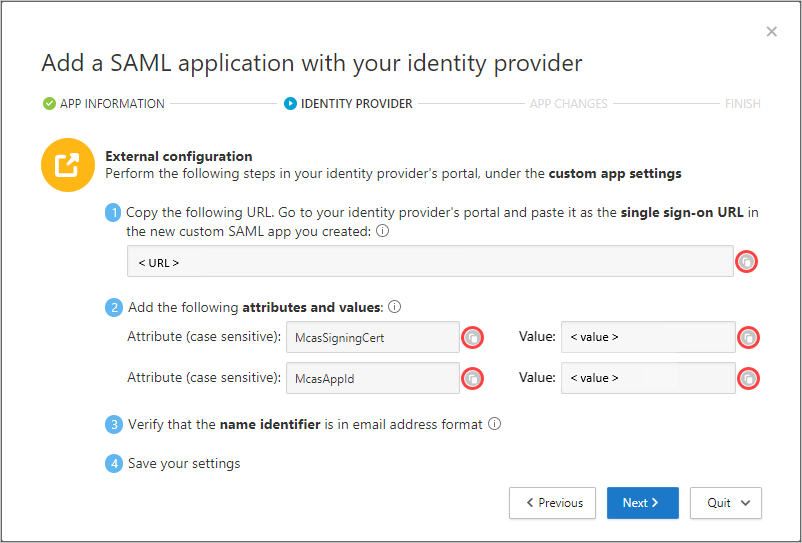

Ověřte, že se atributy a hodnoty ve vlastní aplikaci projeví v nastavení zprostředkovatele identity.

Příklady:

Pokud k aplikaci stále nemáte přístup, otevřete lístek podpory.

Zobrazí se stránka Něco se nepovedlo.

Někdy se během relace proxy serveru může zobrazit stránka Něco se nepovedlo . K tomu může dojít v těchto případech:

- Uživatel se přihlásí po chvíli nečinnosti.

- Aktualizace prohlížeče a načtení stránky trvá déle, než se čekalo

- Aplikace zprostředkovatele identity jiného uživatele než Microsoft není správně nakonfigurovaná.

Doporučený postup

Pokud se koncový uživatel pokouší získat přístup k aplikaci, která je nakonfigurovaná pomocí jiného zprostředkovatele identity než Microsoft, přečtěte si téma Nejde získat přístup k aplikaci z jiného zprostředkovatele identity a stav aplikace: Pokračovat v instalaci.

Pokud koncový uživatel neočekávaně dosáhl této stránky, postupujte takto:

- Restartujte relaci prohlížeče.

- Vymažte historii, soubory cookie a mezipaměť z prohlížeče.

Neblokují se akce schránky nebo ovládací prvky souborů

Aby se zabránilo exfiltraci dat a infiltraci, musíte mít možnost blokovat akce schránky, jako je vyjmutí, kopírování, vložení a ovládací prvky souborů, jako je stahování, nahrávání a tisk.

Tato schopnost umožňuje společnostem vyvážit zabezpečení a produktivitu koncových uživatelů. Pokud máte s těmito funkcemi problémy, prošetřete problém pomocí následujícího postupu.

Doporučený postup

Pokud probíhá proxy relace, pomocí následujícího postupu ověřte zásadu:

Na portálu Microsoft Defender vyberte v části Cloudové aplikacemožnost Protokol aktivit.

Použijte rozšířený filtr, vyberte Použitá akce a nastavte její hodnotu na Hodnotu Blokované.

Ověřte, že existují blokované aktivity souborů:

Pokud existuje nějaká aktivita, rozbalte panel aktivit kliknutím na aktivitu.

Na kartě Obecné na panelu aktivit vyberte odkaz odpovídající zásady a ověřte, že zásada, kterou jste vynutili, existuje.

Pokud se vaše zásady nezobrazují, přečtěte si téma Problémy při vytváření zásad přístupu a relací.

Pokud se zobrazí přístup zablokovaný nebo povolený kvůli výchozímu chování, znamená to, že systém byl mimo provoz a použilo se výchozí chování.

Pokud chcete změnit výchozí chování, vyberte na portálu Microsoft Defender Možnost Nastavení. Pak zvolte Cloud Apps. Pak v části Řízení podmíněného přístupu k aplikacím vyberte Výchozí chování a nastavte výchozí chování na Povolit nebo Blokovat přístup.

Přejděte na portál pro správu Microsoftu 365 a monitorujte oznámení o výpadku systému.

Pokud se vám stále nezobrazuje blokovaná aktivita, otevřete lístek podpory.

Stahované soubory nejsou chráněné

Jako koncový uživatel může být nutné stahovat citlivá data na nespravované zařízení. V těchto scénářích můžete chránit dokumenty pomocí Microsoft Purview Information Protection.

Pokud koncový uživatel nemůže úspěšně zašifrovat dokument, pomocí následujícího postupu vyšetřete problém.

Doporučený postup

Na portálu Microsoft Defender vyberte v části Cloudové aplikacemožnost Protokol aktivit.

Použijte rozšířený filtr, vyberte Použitá akce a nastavte její hodnotu na hodnotu Chráněno.

Ověřte, že existují blokované aktivity souborů:

Pokud existuje nějaká aktivita, rozbalte panel aktivit kliknutím na aktivitu.

Na kartě Obecné na panelu aktivit vyberte odkaz odpovídající zásady a ověřte, že zásada, kterou jste vynutili, existuje.

Pokud se vaše zásady nezobrazují, přečtěte si téma Problémy při vytváření zásad přístupu a relací.

Pokud se zobrazí přístup zablokovaný nebo povolený kvůli výchozímu chování, znamená to, že systém byl mimo provoz a použilo se výchozí chování.

Pokud chcete změnit výchozí chování, vyberte na portálu Microsoft Defender Možnost Nastavení. Pak zvolte Cloud Apps. Pak v části Řízení podmíněného přístupu k aplikacím vyberte Výchozí chování a nastavte výchozí chování na Povolit nebo Blokovat přístup.

Přejděte na řídicí panel stavu služby Microsoft 365 a sledujte oznámení o výpadku systému.

Pokud chráníte soubor popiskem citlivosti nebo vlastními oprávněními, v popisu aktivity se ujistěte, že přípona souboru je jedním z následujících podporovaných typů souborů:

Word: docm, docx, dotm, dotx

Excel: xlam, xlsm, xlsx, xltx

PowerPoint: potm, potx, ppsx, ppsm, pptm, pptm

PDF , pokud je povolené sjednocené popisování

Pokud typ souboru není podporovaný, můžete v zásadách relace vybrat Blokovat stahování libovolného souboru, který nativní ochrana nepodporuje nebo u kterého nativní ochrana není úspěšná.

Pokud se vám stále nezobrazuje blokovaná aktivita, otevřete lístek podpory.

Přechod na konkrétní adresu URL aplikace s příponou a cíl na obecnou stránku

V některých scénářích může přechod na odkaz vést k tomu, že uživatel přejde na domovskou stránku aplikace, a ne na úplnou cestu odkazu.

Tip

Defender for Cloud Apps udržuje seznam aplikací, o kterých se ví, že trpí ztrátou kontextu. Další informace najdete v tématu Omezení ztráty kontextu.

Doporučený postup

Pokud používáte jiný prohlížeč než Microsoft Edge a uživatel se místo celé cesty k odkazu dostane na domovskou stránku aplikace, vyřešte problém připojením .mcas.ms k původní adrese URL.

Pokud je například původní adresa URL:

https://www.github.com/organization/threads/threadnumberzměňte ho na https://www.github.com.mcas.ms/organization/threads/threadnumber

Uživatelé prohlížeče Microsoft Edge využívají ochranu v prohlížeči, nejsou přesměrováni na reverzní proxy server a neměli by potřebovat přidanou příponu .mcas.ms . U aplikací, u kterých dochází ke ztrátě kontextu, otevřete lístek podpory.

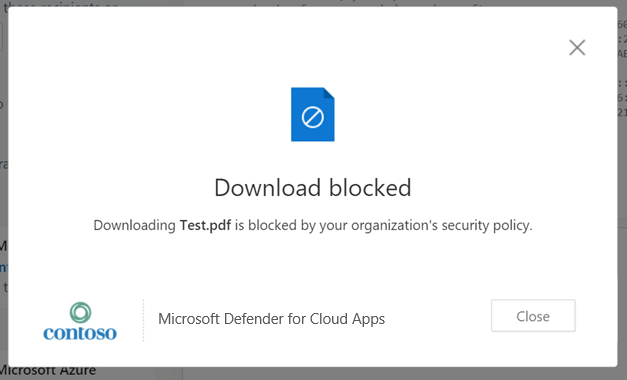

Blokování stahování způsobuje zablokování náhledů PDF

Při zobrazení náhledu nebo tisku souborů PDF někdy aplikace zahájí stažení souboru. To způsobí, že Defender for Cloud Apps zasáhnou, aby se zajistilo zablokování stahování a aby data neunikla z vašeho prostředí.

Pokud jste například vytvořili zásadu relace, která blokuje stahování pro Outlook Web Access (OWA), může být zablokovaný náhled nebo tisk souborů PDF se zprávou, jako je tato:

Pokud chcete povolit verzi Preview, měl by správce Exchange provést následující kroky:

Stáhněte Exchange Online modul PowerShellu.

Připojte se k modulu. Další informace najdete v tématu Připojení k Exchange Online PowerShellu.

Po připojení k Exchange Online PowerShellu aktualizujte parametry zásad pomocí rutiny Set-OwaMailboxPolicy:

Set-OwaMailboxPolicy -Identity OwaMailboxPolicy-Default -DirectFileAccessOnPrivateComputersEnabled $false -DirectFileAccessOnPublicComputersEnabled $falsePoznámka

Zásada OwaMailboxPolicy-Default je výchozí název zásady OWA v Exchange Online. Někteří zákazníci možná nasadili další zásady nebo vytvořili vlastní zásady OWA s jiným názvem. Pokud máte více zásad OWA, můžou se použít pro konkrétní uživatele. Proto je budete muset také aktualizovat, aby byly plně pokryté.

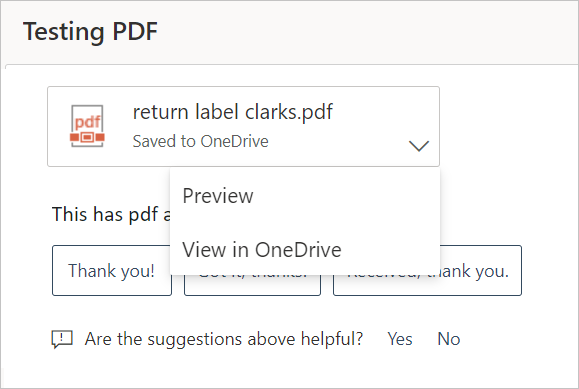

Po nastavení těchto parametrů spusťte test na OWA se souborem PDF a zásadami relace nakonfigurovanými tak, aby blokovaly stahování. Možnost Stáhnout by měla být z rozevíracího seznamu odebrána a můžete zobrazit náhled souboru. Příklady:

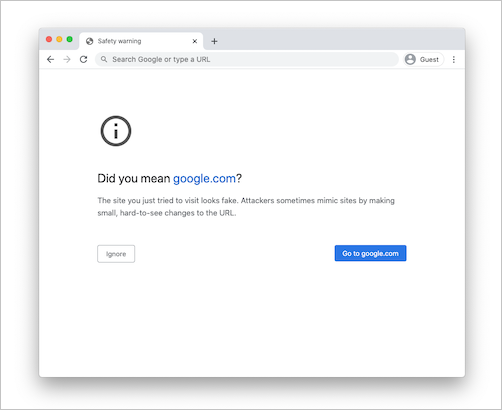

Zobrazí se podobné upozornění webu.

Aktéři se zlými úmysly můžou vytvářet adresy URL, které se podobají adresám URL jiných webů, aby se zosobnily a oklamali uživatele, aby uvěřili, že přejdou na jiný web. Některé prohlížeče se snaží toto chování rozpoznat a upozornit uživatele před přístupem k adrese URL nebo blokováním přístupu.

V některých výjimečných případech dostanou uživatelé pod kontrolou relace z prohlížeče zprávu s podezřelým přístupem k webu. Důvodem je to, že prohlížeč považuje doménu s příponou (například .mcas.ms) za podezřelou.

Tato zpráva se zobrazuje jenom uživatelům Chromu, protože uživatelé Microsoft Edge využívají výhod ochrany v prohlížeči bez architektury reverzního proxy serveru. Příklady:

Pokud se vám zobrazí podobná zpráva, obraťte se na podporu Microsoftu a obraťte se na příslušného dodavatele prohlížeče.

Další důležité informace o řešení potíží s aplikacemi

Při řešení potíží s aplikacemi je potřeba zvážit několik dalších věcí:

Podpora ovládacích prvků relací pro moderní prohlížeče Defender for Cloud Apps ovládací prvky relací teď zahrnuje podporu nového prohlížeče Microsoft Edge založeného na Chromium. I když i nadále podporujeme nejnovější verze Internet Exploreru a starší verze Microsoft Edge, podpora je omezená a doporučujeme používat nový prohlížeč Microsoft Edge.

Ovládací prvky relace chrání omezení Co-Auth popisování v rámci akce Chránit není podporováno ovládacími prvky Defender for Cloud Apps relací. Další informace najdete v tématu Povolení spoluvytváření pro soubory šifrované pomocí popisků citlivosti.