Vytvoření zásad Microsoft Defender for Cloud Apps přístupu

Microsoft Defender for Cloud Apps zásady přístupu používají řízení podmíněného přístupu aplikací k zajištění monitorování a řízení přístupu ke cloudovým aplikacím v reálném čase. Zásady přístupu řídí přístup na základě uživatele, polohy, zařízení a aplikace a podporují se pro všechna zařízení.

Zásady vytvořené pro hostitelskou aplikaci nejsou připojené k žádným souvisejícím aplikacím prostředků. Například zásady přístupu, které vytvoříte pro Teams, Exchange nebo Gmail, nejsou připojené k SharePointu, OneDrivu nebo Disku Google. Pokud potřebujete zásadu pro aplikaci prostředků kromě hostitelské aplikace, vytvořte samostatnou zásadu.

Tip

Pokud dáváte přednost obecnému povolení přístupu při monitorování relací nebo omezení konkrétních aktivit relací, vytvořte místo toho zásady relací. Další informace najdete v tématu Zásady relací.

Požadavky

Než začnete, ujistěte se, že máte následující požadavky:

Licence Defender for Cloud Apps, a to buď jako samostatná licence, nebo jako součást jiné licence.

Licence pro Microsoft Entra ID P1, buď jako samostatná licence, nebo jako součást jiné licence.

Pokud používáte jiného poskytovatele identity než Microsoft, licence vyžadovaná vaším řešením zprostředkovatele identity( IdP).

Relevantní aplikace nasazené do řízení aplikace s podmíněným přístupem Microsoft Entra ID aplikace se automaticky onboardují, zatímco aplikace zprostředkovatele identity jiných společností než Microsoft musí být onboardovány ručně.

Pokud pracujete s zprostředkovatelem identity jiného než Microsoftu, ujistěte se, že jste také nakonfigurovali zprostředkovatele identity tak, aby fungoval s Microsoft Defender for Cloud Apps. Další informace najdete tady:

Aby vaše zásady přístupu fungovaly, musíte mít také Microsoft Entra ID zásadu podmíněného přístupu, která vytvoří oprávnění k řízení provozu.

Ukázka: Vytvoření zásad podmíněného přístupu Microsoft Entra ID pro použití s Defender for Cloud Apps

Tento postup poskytuje obecný příklad vytvoření zásady podmíněného přístupu pro použití s Defender for Cloud Apps.

V Microsoft Entra ID Podmíněný přístup vyberte Vytvořit novou zásadu.

Zadejte smysluplný název zásady a pak výběrem odkazu v části Relace přidejte do zásad ovládací prvky.

V oblasti Relace vyberte Použít řízení podmíněného přístupu k aplikacím.

V oblasti Uživatelé vyberte, jestli chcete zahrnout všechny uživatele nebo jenom konkrétní uživatele a skupiny.

V oblastech Podmínky a Klientské aplikace vyberte podmínky a klientské aplikace, které chcete zahrnout do zásad.

Uložte zásadu tak, že přepnete možnost Pouze sestava na Zapnuto a pak vyberete Vytvořit.

Microsoft Entra ID podporuje zásady založené na prohlížeči i zásady, které nejsou založené na prohlížeči. Pro zvýšení zabezpečení doporučujeme vytvořit oba typy.

Tento postup opakujte, pokud chcete vytvořit zásady podmíněného přístupu, které nejsou založené na nepřecházení. V oblasti Klientské aplikace přepněte možnost Konfigurovat na Ano. Potom v části Klienti moderního ověřování zrušte zaškrtnutí políčka Prohlížeč . Všechny ostatní výchozí výběry ponechte vybrané.

Další informace najdete v tématech Zásady podmíněného přístupu a Vytváření zásad podmíněného přístupu.

Poznámka

Microsoft Defender for Cloud Apps využívá Microsoft Defender for Cloud Apps aplikace – Řízení relací jako součást služby Řízení podmíněného přístupu k aplikacím pro přihlašování uživatelů. Tato aplikace se nachází v části Podnikové aplikace v Id Entra. Pokud chcete chránit aplikace SaaS pomocí řízení relací, musíte k této aplikaci povolit přístup.

Pokud máte nějaké zásady podmíněného přístupu, které mají vybranou možnost Blokovat přístup v řízení "Udělit přístup" v rámci Microsoft Entra ID zásady podmíněného přístupu vymezené pro tuto aplikaci, koncoví uživatelé nebudou mít přístup k chráněným aplikacím v rámci řízení relací.

Je důležité zajistit, aby tato aplikace nebyla neúmyslně omezena zásadami podmíněného přístupu. V případě zásad, které omezují všechny nebo určité aplikace, se ujistěte, že je tato aplikace uvedená jako výjimka v cílových prostředcích , nebo ověřte, že zásady blokování jsou záměrné.

Pokud chcete zajistit správné fungování zásad podmíněného přístupu na základě polohy, zahrňte do těchto zásad aplikaci Microsoft Defender for Cloud Apps – Řízení relací.

Vytvoření zásad Defender for Cloud Apps přístupu

Tento postup popisuje, jak vytvořit nové zásady přístupu v Defender for Cloud Apps.

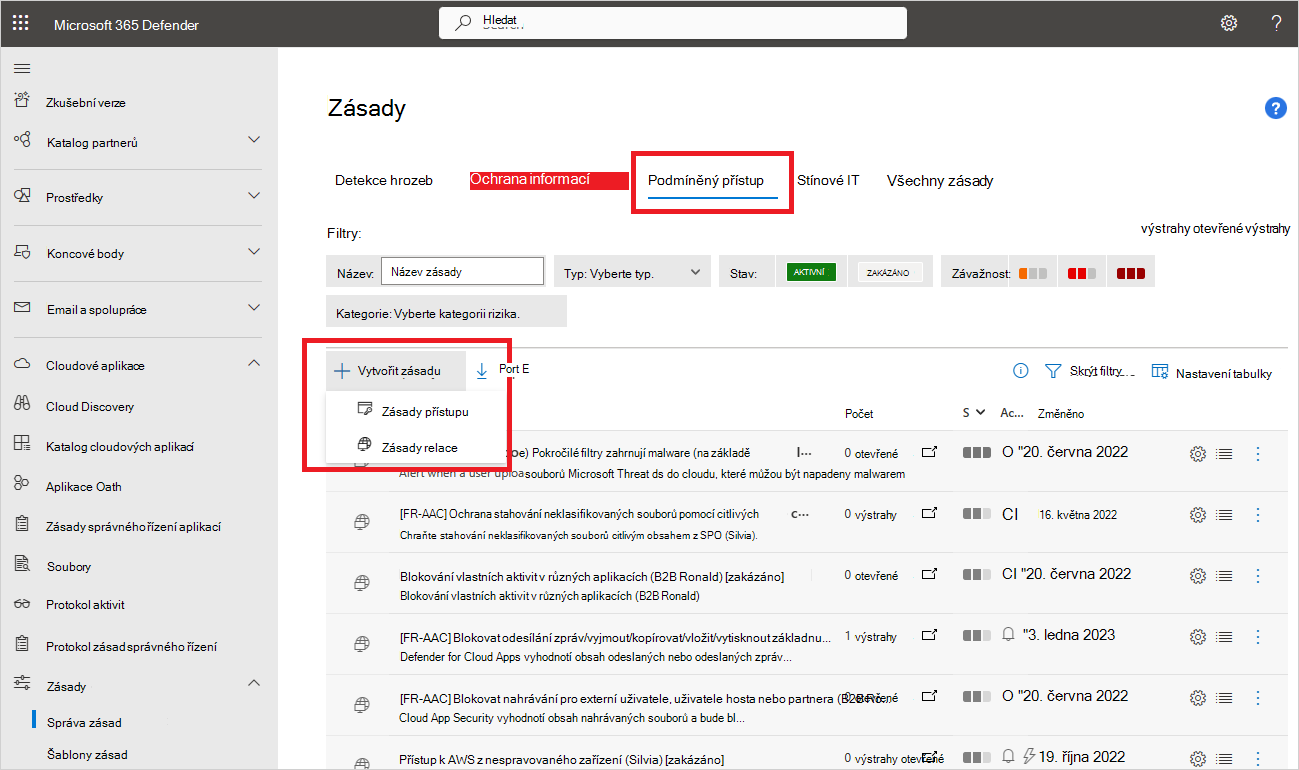

V Microsoft Defender XDR vyberte kartu Správa > zásad zásad Cloud > Apps > Podmíněný přístup.

Vyberte Vytvořit zásadu>Zásady přístupu. Příklady:

Na stránce Vytvořit zásadu přístupu zadejte následující základní informace:

Name (Název) Popis Název zásady Smysluplný název zásad, například Blokování přístupu z nespravovaných zařízení Závažnost zásad Vyberte závažnost, kterou chcete u zásad použít. Kategorie Zachovat výchozí hodnotu Řízení přístupu Popis Zadejte volitelný smysluplný popis zásad, který vašemu týmu pomůže pochopit její účel. V oblasti Aktivity odpovídající všem následujícím oblastem vyberte další filtry aktivit, které se mají na zásadu použít. Filtry zahrnují následující možnosti:

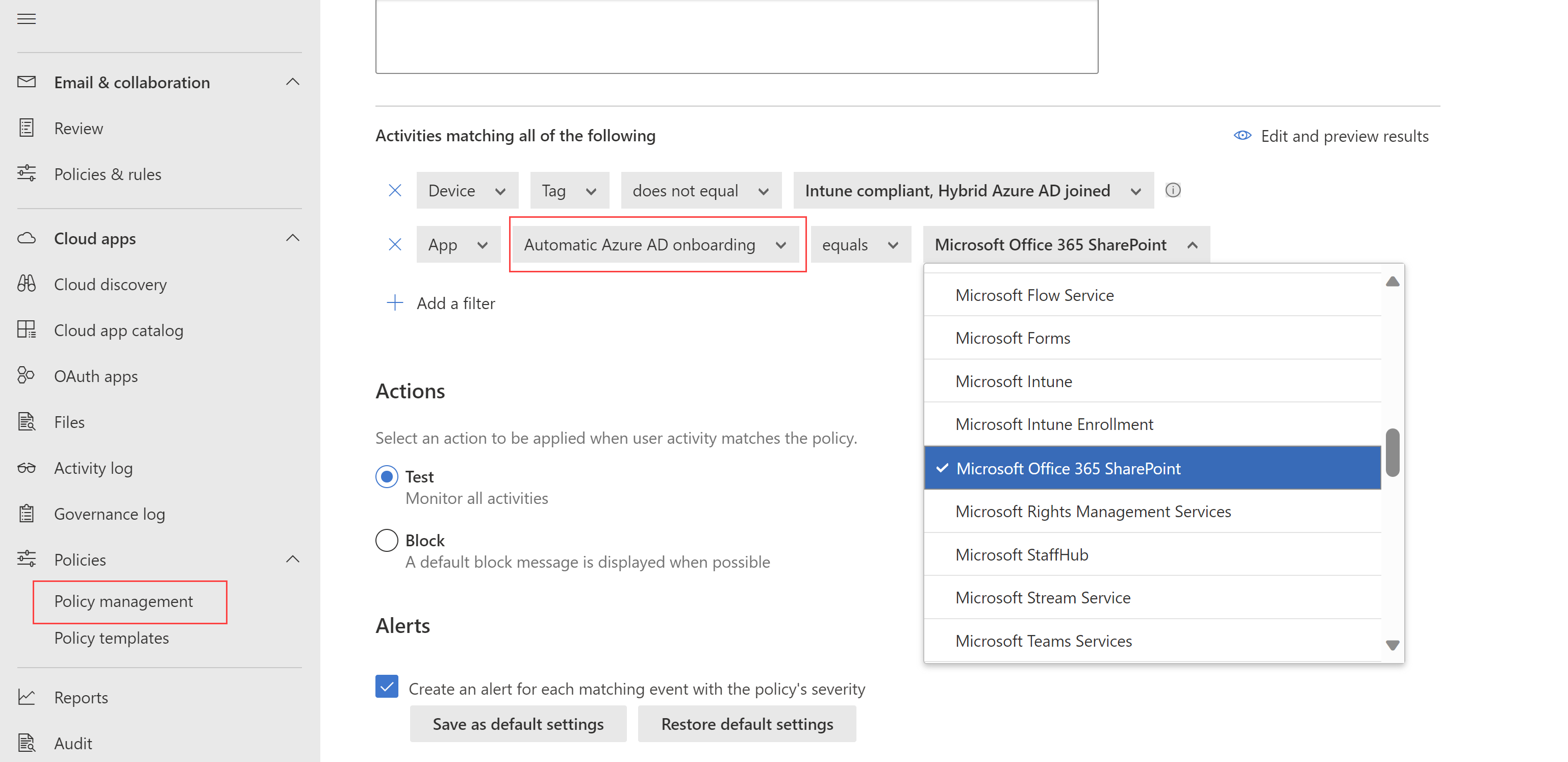

Name (Název) Popis Aplikace Filtry pro konkrétní aplikaci, která se má zahrnout do zásady. Vyberte aplikace tak, že nejprve vyberete, jestli používají automatizované onboarding Azure AD pro Microsoft Entra ID aplikace nebo Ruční onboarding pro aplikace jiného než Microsoftu. Pak ze seznamu vyberte aplikaci, kterou chcete zahrnout do filtru.

Pokud vaše aplikace zprostředkovatele identity od jiného uživatele než Microsoftu v seznamu chybí, ujistěte se, že jste ji plně onboardovali. Další informace najdete tady:

- Onboarding aplikací katalogu zprostředkovatele identity jiných společností než Microsoftu pro řízení podmíněného přístupu

- Onboarding vlastních aplikací zprostředkovatele identity jiných společností než Microsoftu pro řízení podmíněného přístupu

Pokud se rozhodnete filtr aplikací nepoužívat, zásady se vztahují na všechny aplikace, které jsou na stránce Nastavení > Aplikací Připojené cloudové aplikace >> Podmíněné řízení přístupu k aplikacím označené jako Povolené.

Poznámka: Mezi aplikacemi, které jsou nasazené, a aplikacemi, které vyžadují ruční onboarding, se můžou některé překrývat. V případě konfliktu ve filtru mezi aplikacemi mají přednost ručně nasazené aplikace.Klientská aplikace Vyfiltrujte prohlížeč nebo mobilní/desktopové aplikace. Device Filtrujte značky zařízení, například pro konkrétní metodu správy zařízení, nebo typy zařízení, jako je počítač, mobilní zařízení nebo tablet. IP adresa Filtrujte podle IP adresy nebo použijte dříve přiřazené značky IP adres. Umístění Filtrovat podle zeměpisné polohy. Absence jasně definovaného místa může identifikovat rizikové aktivity. Registrovaný isp Filtrujte aktivity pocházející od konkrétního isp. Uživatel Vyfiltrujte konkrétního uživatele nebo skupinu uživatelů. Řetězec uživatelského agenta Vyfiltrujte řetězec konkrétního uživatelského agenta. Značka uživatelského agenta Filtrujte značky uživatelského agenta, například pro zastaralé prohlížeče nebo operační systémy. Příklady:

Výběrem možnosti Upravit a zobrazit náhled výsledků získáte náhled typů aktivit, které by se vrátily s vaším aktuálním výběrem.

V oblasti Akce vyberte jednu z následujících možností:

Audit: Tuto akci nastavte tak, aby povolte přístup podle filtrů zásad, které jste explicitně nastavili.

Blokovat: Nastavte tuto akci tak, aby blokovala přístup podle filtrů zásad, které jste explicitně nastavili.

V oblasti Výstrahy podle potřeby nakonfigurujte některou z následujících akcí:

- Vytvoření upozornění pro každou odpovídající událost se závažností zásady

- Odeslání upozornění e-mailem

- Denní limit upozornění na zásadu

- Odesílání upozornění do Power Automate

Až to budete hotovi, vyberte Vytvořit.

Testování zásad

Po vytvoření zásady přístupu ji otestujte opětovným ověřením v každé aplikaci nakonfigurované v zásadách. Ověřte, že prostředí vaší aplikace odpovídá očekávání, a pak zkontrolujte protokoly aktivit.

Doporučujeme, abyste:

- Vytvořte zásadu pro uživatele, který jste vytvořili speciálně pro účely testování.

- Před opětovným ověřením ve svých aplikacích se odhlaste ze všech existujících relací.

- Přihlaste se k mobilním a desktopovým aplikacím ze spravovaných i nespravovaných zařízení, abyste měli jistotu, že se aktivity plně zaznamenají do protokolu aktivit.

Nezapomeňte se přihlásit pomocí uživatele, který odpovídá vašim zásadám.

Testování zásad v aplikaci:

- Navštivte všechny stránky v aplikaci, které jsou součástí pracovního procesu uživatele, a ověřte, že se stránky vykreslují správně.

- Provedením běžných akcí, jako je stahování a nahrávání souborů, ověřte, že chování a funkce aplikace nejsou nepříznivě ovlivněné.

- Pokud pracujete s vlastními aplikacemi zprostředkovatele identity jiných společností než Microsoft, zkontrolujte každou z domén, které jste pro svou aplikaci ručně přidali.

Kontrola protokolů aktivit:

V Microsoft Defender XDR vyberte Protokol aktivit cloudových aplikací >a zkontrolujte aktivity přihlašování zachycené pro každý krok. Možná budete chtít filtrovat tak, že vyberete Rozšířené filtry a vyfiltrujete zdroj rovná se Řízení přístupu.

Aktivity přihlašování jednotného přihlašování jsou události řízení podmíněného přístupu k aplikacím.

Výběrem aktivity rozbalte další podrobnosti. Zkontrolujte, jestli značka agenta uživatele správně odráží, jestli je zařízení integrovaným klientem, mobilní nebo desktopovou aplikací, nebo jestli je zařízení spravované zařízení, které vyhovuje předpisům a je připojené k doméně.

Pokud narazíte na chyby nebo problémy, shromážděte pomocí panelu nástrojů Správa Zobrazit prostředky, jako .Har jsou soubory a nahrané relace, a pak vytvořte lístek podpory.

Vytvoření zásad přístupu pro zařízení spravovaná identitou

Pomocí klientských certifikátů můžete řídit přístup k zařízením, která nejsou připojená Microsoft Entra hybridním připojením a nespravuje je Microsoft Intune. Zaváděte nové certifikáty pro spravovaná zařízení nebo používejte stávající certifikáty, jako jsou certifikáty MDM třetích stran. Můžete například chtít nasadit klientský certifikát do spravovaných zařízení a pak zablokovat přístup ze zařízení bez certifikátu.

Další informace najdete v tématu Identita spravovaných zařízení s řízením podmíněného přístupu k aplikacím.

Související obsah

Další informace najdete tady:

- Řešení potíží s řízením přístupu a relací

- Kurz: Blokování stahování citlivých informací pomocí řízení podmíněného přístupu k aplikacím

- Blokování stahování na nespravovaných zařízeních pomocí ovládacích prvků relací

- Webinář o řízení podmíněného přístupu k aplikacím

Pokud narazíte na nějaké problémy, jsme tu, abychom vám pomohli. Pokud chcete získat pomoc nebo podporu pro váš problém s produktem, otevřete lístek podpory.