Co je nového v Microsoft Sentinelu

Tento článek obsahuje seznam nedávných funkcí přidaných pro Microsoft Sentinel a nové funkce v souvisejících službách, které poskytují vylepšené uživatelské prostředí v Microsoft Sentinelu. Nové funkce na platformě Microsoftu sjednocených operací zabezpečení (SecOps) najdete v dokumentaci k jednotné platformě SecOps.

Uvedené funkce byly vydány za poslední tři měsíce. Informace o dřívějších funkcích, které jsme doručili, najdete na našich blogech technické komunity.

Poznámka:

Informace o dostupnosti funkcí v cloudech státní správy USA najdete v tabulkách Microsoft Sentinelu v dostupnosti funkcí cloudu pro zákazníky státní správy USA.

Leden 2025

- Optimalizace informačních kanálů analýzy hrozeb s využitím pravidel příjmu dat

- Obecně dostupné odpovídající analytické pravidlo (GA)

- Aktualizované rozhraní pro správu analýzy hrozeb

- Odemkněte pokročilé proaktivní vyhledávání pomocí nových objektů STIX tím, že se přihlásíte k novým tabulkám analýzy hrozeb.

- Rozhraní API pro nahrání analýzy hrozeb teď podporuje více objektů STIX.

- obecně dostupné datové konektory Analýza hrozeb v programu Microsoft Defender (GA)

- Podpora šablon Bicep pro úložiště (Preview)

- Aktualizace optimalizace SOC pro jednotnou správu pokrytí

- Zobrazení podrobného obsahu řešení v centru obsahu Služby Microsoft Sentinel

Optimalizace informačních kanálů analýzy hrozeb s využitím pravidel příjmu dat

Optimalizujte informační kanály analýzy hrozeb filtrováním a vylepšením objektů před jejich doručením do vašeho pracovního prostoru. Pravidla příjmu dat aktualizují atributy objektů intel hrozeb nebo filtrují objekty společně. Podívejte se na blogové oznámení sem!

Další informace najdete v tématu Vysvětlení pravidel příjmu analýzy hrozeb.

Obecně dostupné odpovídající analytické pravidlo (GA)

Microsoft poskytuje přístup ke své prémiové analýze hrozeb prostřednictvím analytického pravidla Analýzy hrozeb v programu Defender, které je nyní obecně dostupné (GA). Další informace o tom, jak toto pravidlo využít, které generuje výstrahy a incidenty s vysokou věrností, najdete v tématu Použití odpovídající analýzy k detekci hrozeb.

Přesunulo se rozhraní pro správu analýzy hrozeb.

Analýza hrozeb pro Microsoft Sentinel na portálu Defender se změnila. Přejmenovali jsme stránku pro správu Intelu a přesunuli jsme ji s jinými pracovními postupy analýzy hrozeb. Zákazníci, kteří používají Microsoft Sentinel v prostředí Azure, se nijak nemění.

Vylepšení funkcí analýzy hrozeb jsou k dispozici zákazníkům, kteří používají prostředí Microsoft Sentinelu. Rozhraní pro správu zjednodušuje vytváření a správu informací o hrozbách pomocí těchto klíčových funkcí:

- Definujte relace při vytváření nových objektů STIX.

- Kurátorujte stávající analýzu hrozeb pomocí nového tvůrce relací.

- Rychle vytvořte více objektů zkopírováním běžných metadat z nového nebo existujícího objektu TI pomocí funkce duplikace.

- Pomocí rozšířeného vyhledávání můžete řadit a filtrovat objekty analýzy hrozeb, aniž byste museli psát dotaz Log Analytics.

Další informace najdete v následujících článcích:

- Nové objekty STIX v Microsoft Sentinelu

- Vysvětlení analýzy hrozeb

- Odhalte nežádoucí uživatele s využitím analýzy hrozeb na sjednocené platformě SecOps od Microsoftu.

Odemkněte pokročilé proaktivní vyhledávání pomocí nových objektů STIX tím, že se přihlásíte k novým tabulkám analýzy hrozeb.

Tabulky podporující nové schéma objektů STIX nejsou veřejně dostupné. Pokud chcete dotazovat analýzu hrozeb pro objekty STIX pomocí KQL a odemknout model proaktivního vyhledávání, který je používá, požádejte o vyjádření souhlasu s tímto formulářem. Ingestujte svoji analýzu hrozeb do nových tabulek ThreatIntelIndicator a ThreatIntelObjects společně s aktuální tabulkou nebo místo ní s ThreatIntelligenceIndicatortímto procesem výslovného souhlasu.

Další informace najdete v blogovém oznámení o nových objektech STIX v Microsoft Sentinelu.

Rozhraní API pro nahrání analýzy hrozeb teď podporuje více objektů STIX.

Když je připojíte k Microsoft Sentinelu pomocí rozhraní API pro nahrávání, nastavte na maximum platformy analýzy hrozeb. Teď můžete ingestovat více objektů než jen indikátory, které odrážejí různé dostupné analýzy hrozeb. Rozhraní API pro nahrávání podporuje následující objekty STIX:

indicatorattack-patternidentitythreat-actorrelationship

Další informace najdete v následujících článcích:

- Připojení platformy analýzy hrozeb pomocí rozhraní API pro nahrávání (Preview)

- Import analýzy hrozeb do Služby Microsoft Sentinel pomocí rozhraní API pro nahrávání (Preview)

- Nové objekty STIX v Microsoft Sentinelu

obecně dostupné datové konektory Analýza hrozeb v programu Microsoft Defender (GA)

Datové konektory úrovně Premium i Standard Analýza hrozeb v programu Microsoft Defender jsou teď obecně dostupné (GA) v centru obsahu. Další informace najdete v následujících článcích:

- Prozkoumání licencí Defender Threat Intelligence

- Povolení datového konektoru Analýza hrozeb v programu Microsoft Defender

Podpora šablon Bicep pro úložiště (Preview)

Šablony Bicep můžete v úložištích Microsoft Sentinel používat společně s šablonami JSON ARM nebo jako jejich náhradu. Bicep nabízí intuitivní způsob, jak vytvářet šablony prostředků Azure a položky obsahu Microsoft Sentinel. Nejen že je snazší vyvíjet nové položky obsahu, Bicep usnadňuje kontrolu a aktualizaci obsahu pro každého, kdo je součástí kontinuální integrace a doručování obsahu Microsoft Sentinelu.

Další informace najdete v tématu Plánování obsahu úložiště.

Aktualizace optimalizace SOC pro jednotnou správu pokrytí

V pracovních prostorech s povolenými jednotnými operacemi zabezpečení teď optimalizace SOC podporují data SIEM i XDR s pokrytím detekce napříč službami Microsoft Defenderu.

Na portálu Defender poskytují optimalizace SOC a stránky MITRE ATT&CK také další funkce pro optimalizace pokrytí založené na hrozbách, které vám pomůžou pochopit dopad doporučení ve vašem prostředí a pomoci vám určit prioritu, která se má implementovat jako první.

Mezi vylepšení patří:

| Plocha | Detaily |

|---|---|

| Stránka Přehled optimalizací SOC |

– Vysoké, střední nebo nízké skóre pro aktuální pokrytí detekce. Tento druh bodování vám může pomoct rozhodnout, která doporučení se mají na první pohled určit prioritu. - Označení počtu aktivních produktů (služeb) v programu Microsoft Defender ze všech dostupných produktů. To vám pomůže pochopit, jestli ve svém prostředí chybí celý produkt. |

|

Boční podokno podrobností optimalizace zobrazí se, když přejdete k podrobnostem o konkrétní optimalizaci. |

– Podrobná analýza pokrytí, včetně počtu uživatelem definovaných detekcí, akcí odezvy a produktů, které máte aktivní. - Podrobné pavoučí grafy, které ukazují vaše pokrytí napříč různými kategoriemi hrozeb, pro uživatelem definované i předem definované detekce. - Možnost přejít na konkrétní scénář hrozby na stránce MITRE ATT&CK místo zobrazení pokrytí MITRE ATT&CK pouze v bočním podokně. – Možnost zobrazit scénář úplné hrozby , abyste mohli přejít k podrobnostem o dalších podrobnostech o bezpečnostních produktech a detekcích, které jsou k dispozici pro zajištění pokrytí zabezpečení ve vašem prostředí. |

| Stránka MITRE ATT&CK | – Nový přepínač pro zobrazení pokrytí podle scénáře hrozeb. Pokud jste přeskočili na stránku MITRE ATT&CK z bočního podokna s podrobnostmi doporučení nebo ze stránky Zobrazit úplný scénář hrozeb, stránka MITRE ATT&CK je předem filtrovaná pro váš scénář hrozeb. – Podokno podrobností techniky, které se zobrazí na straně při výběru konkrétní techniky MITRE ATT&CK, nyní zobrazuje počet aktivních detekcí ze všech dostupných detekcí pro tuto techniku. |

Další informace najdete v tématu Optimalizace operací zabezpečení a vysvětlení pokrytí zabezpečení architekturou MITRE ATT&CK.

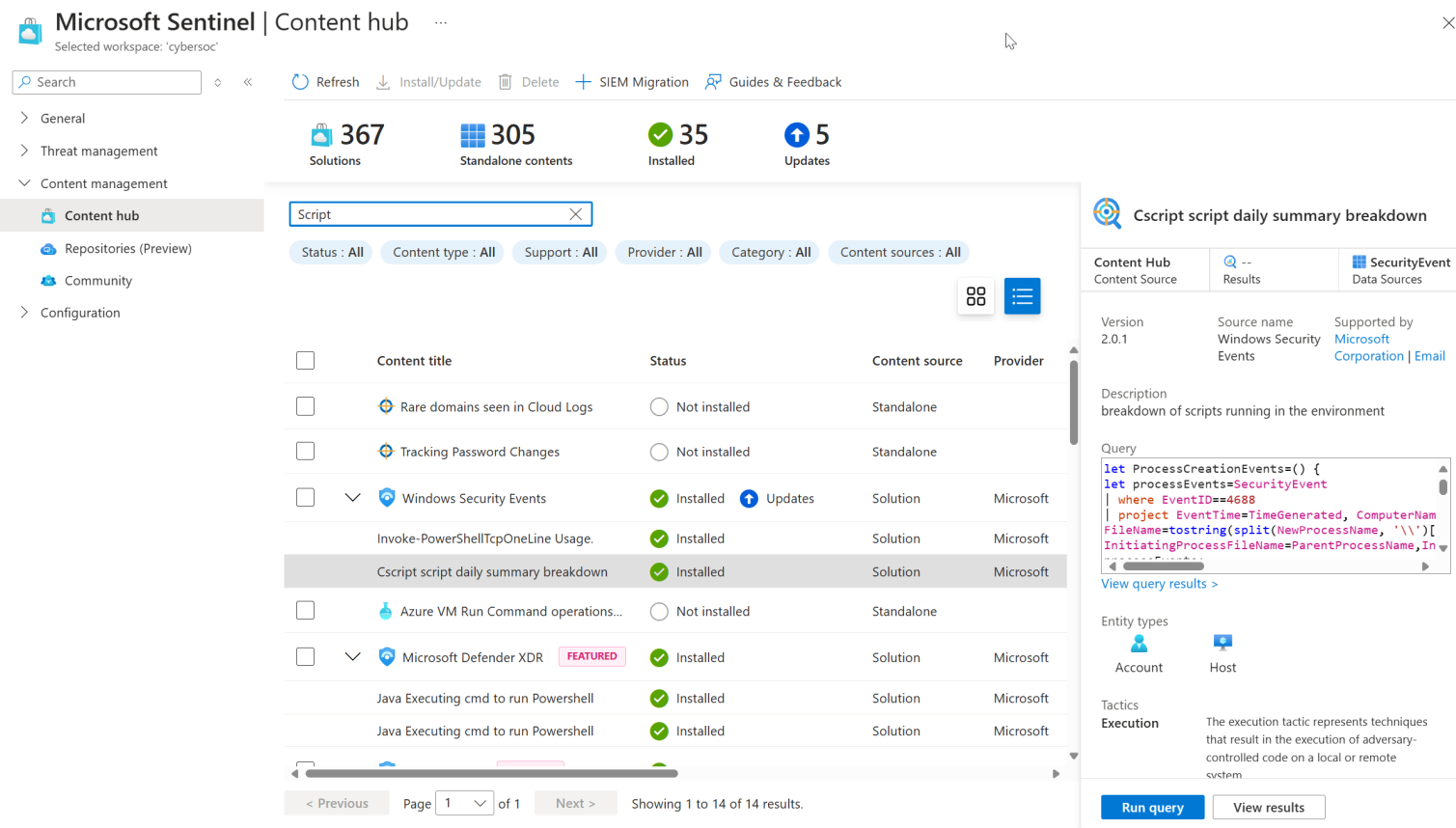

Zobrazení podrobného obsahu řešení v centru obsahu Služby Microsoft Sentinel

Teď můžete zobrazit jednotlivý obsah dostupný v konkrétním řešení přímo z centra obsahu, a to i před instalací řešení. Tato nová viditelnost vám pomůže pochopit obsah, který máte k dispozici, a snadněji identifikovat, naplánovat a nainstalovat konkrétní řešení, která potřebujete.

Rozbalte každé řešení v centru obsahu a zobrazte zahrnutý obsah zabezpečení. Příklad:

Podrobné aktualizace obsahu řešení zahrnují také generující vyhledávací modul založený na umělé inteligenci, který vám pomůže spouštět robustnější vyhledávání, ponořit se do obsahu řešení a vracet výsledky pro podobné termíny.

Další informace najdete v tématu Zjišťování obsahu.

Prosince 2024

- Nové doporučení optimalizace SOC založené na podobných organizacích (Preview)

- Nasazení bez agentů pro aplikace SAP (Limited Preview)

- Sešity Microsoft Sentinelu jsou teď k dispozici pro zobrazení přímo na portálu Microsoft Defenderu.

- Sjednocené řešení Microsoft Sentinel pro Microsoft Business Apps

- Nová knihovna dokumentace pro unified security operations platformu Microsoftu

- Nový datový konektor založený na S3 pro protokoly WAF Amazon Web Services (Preview)

Nové doporučení optimalizace SOC založené na podobných organizacích (Preview)

Optimalizace SOC teď zahrnuje nová doporučení pro přidávání zdrojů dat do pracovního prostoru na základě stavu zabezpečení jiných zákazníků v podobných odvětvích a sektorech jako vy a s podobnými vzory příjmu dat. Přidejte doporučené zdroje dat, abyste zlepšili pokrytí zabezpečení pro vaši organizaci.

Další informace najdete v referenčních informacích k optimalizaci SOC doporučení.

Nasazení bez agentů pro aplikace SAP (Limited Preview)

Řešení Microsoft Sentinel pro aplikace SAP teď podporuje nasazení bez agentů pomocí vlastních funkcí cloudové platformy SAP k zajištění zjednodušeného nasazení bez agentů a připojení. Místo nasazení virtuálního počítače a kontejnerizovaného agenta použijte konektor SAP Cloud Connector a jeho stávající připojení k back-endovým systémům ABAP a připojte systém SAP k Microsoft Sentinelu.

Řešení bez agentů používá sap Cloud Connector a SAP Integration Suite, které už jsou pro většinu zákazníků SAP známé. Tím se výrazně zkracují doby nasazení, zejména pro ty méně známé se správou Dockeru, Kubernetes a Linuxu. Díky použití konektoru SAP Cloud se řešení profituje z již existujících nastavení a zavedených procesů integrace. To znamená, že nemusíte znovu řešit problémy se sítí, protože lidé, kteří používají váš konektor SAP Cloud Connector, už tento proces prošli.

Řešení bez agentů je kompatibilní s cloudem SAP S/4HANA, private edition RISE se SAP, místním prostředím SAP S/4HANA a komponentou ECC (SAP ERP Central Component), která zajišťuje nepřetržitou funkčnost stávajícího obsahu zabezpečení, včetně detekcí, sešitů a playbooků.

Důležité

Řešení Bez agentů Microsoft Sentinelu je ve verzi Limited Preview jako předem připravený produkt, který se může podstatně upravit před komerčním vydáním. Společnost Microsoft neposkytuje žádné záruky vyjádřené ani předpokládané, pokud jde o informace uvedené zde. Přístup k řešení bez agentů také vyžaduje registraci a je k dispozici jenom schváleným zákazníkům a partnerům během období Preview.

Další informace naleznete v tématu:

- Microsoft Sentinel pro SAP jde bez agentů

- Registrace k omezené verzi Preview

- Řešení Microsoft Sentinel pro aplikace SAP: Přehled nasazení

Sešity Microsoft Sentinelu jsou teď k dispozici pro zobrazení přímo na portálu Microsoft Defenderu.

Sešity Microsoft Sentinelu jsou teď k dispozici pro zobrazení přímo na portálu Microsoft Defenderu pro jednotné operace zabezpečení (SecOps). Když teď na portálu Defender vyberete Sešity pro správu> hrozeb Microsoft Sentinelu>, zůstanete na portálu Defender místo otevření nové karty pro sešity na webu Azure Portal. Pokračujte v přecháhání tabulátoru na webu Azure Portal jenom v případě, že potřebujete sešity upravovat.

Sešity Microsoft Sentinelu jsou založené na sešitech služby Azure Monitor a pomáhají vizualizovat a monitorovat data přijatá do služby Microsoft Sentinel. Sešity přidávají tabulky a grafy s analýzou protokolů a dotazů do nástrojů, které už jsou k dispozici.

Další informace najdete v tématu Vizualizace a monitorování dat pomocí sešitů v Microsoft Sentinelu a připojení Microsoft Sentinelu k XDR v programu Microsoft Defender.

Sjednocené řešení Microsoft Sentinel pro Microsoft Business Apps

Microsoft Sentinel teď poskytuje jednotné řešení pro Microsoft Power Platform, Microsoft Dynamics 365 Customer Engagement a Microsoft Dynamics 365 Finance and Operations. Řešení zahrnuje datové konektory a obsah zabezpečení pro všechny platformy.

Aktualizované řešení odebere aplikace Dynamics 365 CE a řešení Dynamics 365 Finance and Operations z centra obsahu Služby Microsoft Sentinel. Stávající zákazníci uvidí, že se tato řešení přejmenují na řešení Microsoft Business Applications .

Aktualizované řešení také odebere datový konektor inventáře Power Platform. I když datový konektor inventáře Power Platform nadále podporuje pracovní prostory, ve kterých je už nasazený, není k dispozici pro nová nasazení v jiných pracovních prostorech.

Další informace naleznete v tématu:

Co je řešení Microsoft Sentinel pro Microsoft Business Apps?

Microsoft Power Platform a Microsoft Dynamics 365 Customer Engagement:

Microsoft Dynamics 365 Finance and Operations:

Nová knihovna dokumentace pro unified security operations platformu Microsoftu

Na portálu Microsoft Defender najdete centralizovanou dokumentaci o jednotné platformě SecOps od Microsoftu. Sjednocená platforma SecOps od Microsoftu spojuje všechny funkce Microsoft Sentinelu, XDR v programu Microsoft Defender, Microsoft Security Exposure Management a generování umělé inteligence na portálu Defender. Seznamte se s funkcemi dostupnými pro jednotnou platformu SecOps od Microsoftu a začněte plánovat nasazení.

Nový datový konektor založený na S3 pro protokoly WAF Amazon Web Services (Preview)

Ingestování protokolů z firewallu webových aplikací (WAF) Amazon Web Services pomocí nového konektoru microsoft Sentinelu založeného na S3. Tento konektor nabízí poprvé rychlé a snadné automatické nastavení, které využívá šablony AWS CloudFormation k vytváření prostředků. Odešlete protokoly WAF AWS do kontejneru S3, kde je náš datový konektor načte a ingestuje.

Další podrobnosti a pokyny k nastavení najdete v tématu Připojení Microsoft Sentinelu k Amazon Web Services k ingestování protokolů WAF AWS.

Listopad 2024

Dostupnost Služby Microsoft Sentinel na portálu Microsoft Defender

Dříve jsme oznámili, že Microsoft Sentinel je obecně dostupný na portálu Microsoft Defenderu pro sjednocenou platformu operací zabezpečení.

Microsoft Sentinel je teď ve verzi Preview dostupný na portálu Defender i bez licence Microsoft Defender XDR nebo Licence Microsoft 365 E5. Další informace naleznete v tématu:

- Microsoft Sentinel na portálu Microsoft Defender

- Připojení Služby Microsoft Sentinel k portálu Microsoft Defender

Října 2024

Aktualizace řešení Microsoft Sentinel pro Microsoft Power Platform

Od 17. října 2024 se data protokolování auditu pro Power Apps, DLP a konektory Power Platform směrují do PowerPlatformAdminActivity tabulky místo PowerAppsActivityPowerPlatformDlpActivity tabulek a PowerPlatformConnectorActivity tabulek.

Obsah zabezpečení v řešení Microsoft Sentinel pro Microsoft Power Platform se aktualizuje o novou tabulku a schémata pro konektory Power Apps, Ochrany před únikem informací o platformě Power Platform a Power Platform. Doporučujeme aktualizovat řešení Power Platform ve vašem pracovním prostoru na nejnovější verzi a použít aktualizované šablony analytických pravidel, abyste mohli využít výhod změn. Další informace naleznete v tématu Instalace nebo aktualizace obsahu.

Zákazníci, kteří používají zastaralé datové konektory pro Power Apps, DLP pro Power Platform a konektory Power Platform, můžou tyto konektory bezpečně odpojit a odebrat z pracovního prostoru Microsoft Sentinelu. Všechny přidružené toky dat se ingestují pomocí konektoru aktivity správce Power Platform.

Další informace najdete v centru zpráv.

Září 2024

- Mapování schématu přidané do prostředí migrace SIEM

- Widgety pro rozšiřování třetích stran, které se mají v únoru 2025 vyřadit z důchodu

- Rezervace Azure teď mají k dispozici plány před nákupem pro Microsoft Sentinel.

- Běžně dostupná import a export pravidel automatizace (GA)

- Datové konektory Google Cloud Platform jsou teď obecně dostupné (GA).

- Microsoft Sentinel je teď obecně dostupný (GA) v Azure Israel Central

Mapování schématu přidané do prostředí migrace SIEM

Od obecné dostupnosti prostředí migrace SIEM v květnu 2024 jsme provedli stabilní vylepšení, která vám pomůžou migrovat monitorování zabezpečení z Splunku. Následující nové funkce umožňují zákazníkům poskytovat více kontextových podrobností o svém prostředí Splunk a využití modulu překladu migrace SIEM služby Microsoft Sentinel:

- Mapování schématu

- Podpora maker Splunk v překladu

- Podpora vyhledávání Splunk v překladu

Další informace o těchtoaktualizacích

Další informace o prostředí migrace SIEM najdete v následujících článcích:

- Staňte se nindžou Microsoft Sentinelu – část migrace

- Aktualizace migrace SIEM – blog o Microsoft Sentinelu

Widgety pro rozšiřování třetích stran, které se mají v únoru 2025 vyřadit z důchodu

Okamžitě můžete funkci povolit, abyste mohli vytvářet widgety pro rozšiřování, které načítají data z externích zdrojů dat třetích stran. Tyto widgety se zobrazují na stránkách entit Microsoft Sentinelu a v jiných umístěních, kde se zobrazují informace o entitách. K této změně dochází, protože už nemůžete vytvořit trezor klíčů Azure potřebný pro přístup k těmto externím zdrojům dat.

Pokud už používáte nějaké widgety pro rozšiřování třetích stran, to znamená, že pokud už tento trezor klíčů existuje, můžete stále konfigurovat a používat widgety, které jste předtím nepoužívali, i když to nedoporučujeme.

Od února 2025 se všechny existující widgety pro rozšiřování, které načítají data ze zdrojů třetích stran, přestanou zobrazovat na stránkách entit nebo kdekoli jinde.

Pokud vaše organizace používá widgety pro rozšiřování třetích stran, doporučujeme je předem zakázat odstraněním trezoru klíčů, který jste vytvořili pro tento účel, ze skupiny prostředků. Název trezoru klíčů začíná "widgety".

Widgety pro rozšiřování založené na zdrojích dat první strany nejsou touto změnou ovlivněny a budou nadále fungovat jako předtím. "Zdroje dat první strany" zahrnují všechna data, která se už ingestují do Služby Microsoft Sentinel z externích zdrojů – jinými slovy, cokoli v tabulkách v pracovním prostoru služby Log Analytics – a Analýza hrozeb v programu Microsoft Defender.

Plány před nákupem jsou nyní k dispozici pro Microsoft Sentinel

Plány před nákupem jsou typem rezervace Azure. Když si koupíte plán před nákupem, získáte jednotky potvrzení (CU) na diskontních úrovních pro konkrétní produkt. Jednotky potvrzení Microsoft Sentinelu se vztahují na způsobilé náklady ve vašem pracovním prostoru. Pokud máte předvídatelné náklady, výběr správného předkupového plánu vám ušetří peníze.

Další informace najdete v tématu Optimalizace nákladů pomocí plánu před nákupem.

Běžně dostupná import a export pravidel automatizace (GA)

Možnost exportu pravidel automatizace do šablon Azure Resource Manageru (ARM) ve formátu JSON a jejich import z šablon ARM je teď obecně dostupná po krátkém období preview.

Přečtěte si další informace o exportu a importu pravidel automatizace.

Datové konektory Google Cloud Platform jsou teď obecně dostupné (GA).

Datové konektory Google Cloud Platform (GCP) od Microsoft Sentinelu založené na naší platformě codeless Connector Platform (CCP) jsou teď obecně dostupné. Pomocí těchto konektorů můžete ingestovat protokoly z prostředí GCP pomocí funkce GCP Pub/Sub:

Konektor Google Cloud Platform (GCP) Pub/Sub Audit Logs shromažďuje záznamy auditu přístupu k prostředkům GCP. Analytici můžou tyto protokoly monitorovat, aby mohli sledovat pokusy o přístup k prostředkům a detekovat potenciální hrozby v prostředí GCP.

Konektor Google Cloud Platform (GCP) Security Command Center shromažďuje závěry z Centra příkazů Google Security Command Center, robustní platformy pro správu zabezpečení a rizik pro Google Cloud. Analytici můžou tato zjištění zobrazit, aby získali přehled o stavu zabezpečení organizace, včetně inventáře prostředků a zjišťování, detekcí ohrožení zabezpečení a hrozeb a zmírnění rizik a nápravy.

Další informace o těchto konektorech najdete v tématu Ingestování dat protokolů Google Cloud Platform do Microsoft Sentinelu.

Microsoft Sentinel je teď obecně dostupný (GA) v Azure Israel Central

Microsoft Sentinel je teď dostupný v oblasti Azure Central Azure Pro Izrael se stejnou sadou funkcí jako všechny ostatní komerční oblasti Azure.

Další informace najdete v tématu podpora funkcí služby Microsoft Sentinel pro komerční a jiné cloudy Azure a geografickou dostupnost a rezidenci dat v Microsoft Sentinelu.

Srpen 2024

- Vyřazení agenta Log Analytics z provozu

- Export a import pravidel automatizace (Preview)

- Podpora služby Microsoft Sentinel ve správě více tenantů v programu Microsoft Defender (Preview)

- Datový konektor Premium Analýza hrozeb v programu Microsoft Defender (Preview)

- Sjednocené konektory založené na AMA pro příjem syslogu

- Lepší viditelnost událostí zabezpečení Windows

- Nový plán uchovávání pomocných protokolů (Preview)

- Vytvoření souhrnných pravidel pro velké sady dat (Preview)

Vyřazení agenta Log Analytics z provozu

Od 31. srpna 2024 je agent Log Analytics (MMA/OMS) vyřazený.

Shromažďování protokolů z mnoha zařízení a zařízení teď podporuje common event Format (CEF) prostřednictvím AMA, Syslogu přes AMA nebo vlastní protokoly prostřednictvím datového konektoru AMA v Microsoft Sentinelu. Pokud jste ve svém nasazení Služby Microsoft Sentinel používali agenta Log Analytics, doporučujeme migrovat na agenta služby Azure Monitor (AMA).

Další informace naleznete v tématu:

- Vyhledání datového konektoru služby Microsoft Sentinel

- Migrace na agenta Azure Monitoru z agenta Log Analytics

- Migrace AMA pro Microsoft Sentinel

- Blogy:

Export a import pravidel automatizace (Preview)

Spravujte pravidla automatizace Microsoft Sentinelu jako kód. Teď můžete exportovat pravidla automatizace do souborů šablon Azure Resource Manageru (ARM) a importovat pravidla z těchto souborů jako součást programu pro správu a řízení nasazení Microsoft Sentinelu jako kódu. Akce exportu vytvoří soubor JSON v umístění pro stahování v prohlížeči, který pak můžete přejmenovat, přesunout a jinak zpracovat stejně jako jakýkoli jiný soubor.

Exportovaný soubor JSON je nezávislý na pracovním prostoru, takže ho můžete importovat do jiných pracovních prostorů a dokonce i jiných tenantů. Jako kód se dá také řídit verzemi, aktualizovat a nasadit v rámci spravované architektury CI/CD.

Soubor obsahuje všechny parametry definované v pravidle automatizace. Pravidla libovolného typu triggeru je možné exportovat do souboru JSON.

Přečtěte si další informace o exportu a importu pravidel automatizace.

Podpora služby Microsoft Sentinel ve správě více tenantů v programu Microsoft Defender (Preview)

Pokud jste microsoft Sentinel nasadili na sjednocenou platformu operací zabezpečení Microsoftu, data Microsoft Sentinelu jsou teď k dispozici s daty XDR v programu Defender ve správě víceklientských aplikací v programu Microsoft Defender. V současné době se na platformě Microsoft Unified Security Operations Platform podporuje jenom jeden pracovní prostor Microsoft Sentinelu na tenanta. Správa víceklientů v programu Microsoft Defender proto zobrazuje data o zabezpečení a správě událostí (SIEM) z jednoho pracovního prostoru Služby Microsoft Sentinel na tenanta. Další informace najdete v tématu Správa víceklientů v programu Microsoft Defender a Microsoft Sentinel na portálu Microsoft Defender.

Datový konektor Premium Analýza hrozeb v programu Microsoft Defender (Preview)

Vaše licence Premium pro Analýza hrozeb v programu Microsoft Defender (MDTI) teď umožňuje ingestovat všechny ukazatele premium přímo do vašeho pracovního prostoru. Datový konektor MDTI úrovně Premium přidává další možnosti proaktivního vyhledávání a výzkumu v rámci Microsoft Sentinelu.

Další informace najdete v tématu Vysvětlení analýzy hrozeb.

Sjednocené konektory založené na AMA pro příjem syslogu

S blížícím se vyřazením agenta Log Analytics služba Microsoft Sentinel konsolidovala shromažďování a příjem dat protokolů syslogu, CEF a vlastního formátu do tří víceúčelových datových konektorů založených na agentovi služby Azure Monitor (AMA):

- Syslog prostřednictvím AMA pro všechna zařízení, jejichž protokoly se ingestují do tabulky Syslog v Log Analytics.

- Common Event Format (CEF) prostřednictvím AMA, pro všechna zařízení, jejichž protokoly se ingestují do tabulky CommonSecurityLog v Log Analytics.

- Novinka! Vlastní protokoly přes AMA (Preview)– pro libovolný z 15 typů zařízení nebo jakéhokoli zařízení, jehož protokoly se ingestují do vlastních tabulek s názvy končícími _CL v Log Analytics.

Tyto konektory nahrazují téměř všechny existující konektory pro jednotlivé typy zařízení a zařízení, které existovaly až dosud, které byly založené na starší verzi agenta Log Analytics (označovaného také jako MMA nebo OMS) nebo aktuálním agentovi služby Azure Monitor. Řešení poskytovaná v centru obsahu pro všechna tato zařízení a zařízení teď zahrnují to, které z těchto tří konektorů jsou pro řešení vhodné.* Nahrazené konektory jsou teď v galerii datových konektorů označené jako zastaralé.

Grafy příjmu dat, které byly dříve nalezeny na stránce konektoru jednotlivých zařízení, najdete v sešitech specifických pro zařízení zabalených s řešením jednotlivých zařízení.

* Pokud chcete zajistit instalaci doprovodného datového konektoru, musíte při instalaci řešení pro některou z těchto aplikací, zařízení nebo zařízení vybrat možnost Instalovat se závislostmi na stránce řešení a potom označit datový konektor na následující stránce.

Aktualizované postupy instalace těchto řešení najdete v následujících článcích:

- CEF prostřednictvím datového konektoru AMA – Konfigurace konkrétního zařízení nebo zařízení pro příjem dat z Microsoft Sentinelu

- Syslog prostřednictvím datového konektoru AMA – Konfigurace konkrétního zařízení nebo zařízení pro příjem dat v Microsoft Sentinelu

- Vlastní protokoly prostřednictvím datového konektoru AMA – Konfigurace příjmu dat do Microsoft Sentinelu z konkrétních aplikací

Lepší viditelnost událostí zabezpečení Windows

Vylepšili jsme schéma tabulky SecurityEvent, která hostuje události Zabezpečení Windows, a přidali jsme nové sloupce, abychom zajistili kompatibilitu s agentem služby Azure Monitor (AMA) pro Windows (verze 1.28.2). Tato vylepšení jsou navržená tak, aby zvýšila viditelnost a transparentnost shromážděných událostí Systému Windows. Pokud vás zajímá příjem dat v těchto polích, můžete je pomocí transformace v čase příjmu dat (například "projekt-pryč" odstranit).

Nový plán uchovávání pomocných protokolů (Preview)

Nový plán uchovávání pomocných protokolů pro tabulky Log Analytics umožňuje ingestovat velké objemy protokolů s dodatečnou hodnotou zabezpečení s mnohem nižšími náklady. Pomocné protokoly jsou k dispozici s interaktivním uchováváním po dobu 30 dnů, ve kterých můžete spouštět jednoduché dotazy s jednou tabulkou, jako je sumarizace a agregace dat. Po uplynutí tohoto 30denního období se pomocná data protokolu přejdou do dlouhodobého uchovávání, které můžete definovat až na 12 let za ultra-nízké náklady. Tento plán vám také umožňuje spouštět úlohy vyhledávání na datech v dlouhodobém uchovávání a extrahovat jenom záznamy, které chcete použít k nové tabulce, se kterou můžete zacházet jako s běžnou tabulkou Log Analytics s úplnými možnostmi dotazů.

Další informace o pomocných protokolech a porovnání s protokoly Analytics najdete v tématu Plány uchovávání protokolů v Microsoft Sentinelu.

Podrobnější informace o různých plánech správy protokolů najdete v článku Přehled plánů tabulek v přehledu protokolů služby Azure Monitor v dokumentaci ke službě Azure Monitor.

Vytvoření souhrnných pravidel v Microsoft Sentinelu pro velké sady dat (Preview)

Microsoft Sentinel teď umožňuje vytvářet dynamické souhrny pomocí souhrnných pravidel služby Azure Monitor, která agregují velké sady dat na pozadí pro plynulejší prostředí operací zabezpečení napříč všemi úrovněmi protokolů.

- Přístup k souhrnným výsledkům pravidel prostřednictvím dotazovací jazyk Kusto (KQL) napříč aktivitami detekce, vyšetřování, proaktivního vyhledávání a generování sestav.

- Spouštění vysoce výkonných dotazů dotazovací jazyk Kusto (KQL) na souhrnná data

- Výsledky souhrnných pravidel můžete použít pro delší období při vyšetřování, proaktivním vyhledávání a dodržování předpisů.

Další informace najdete v tématu Agregace dat Služby Microsoft Sentinel pomocí souhrnných pravidel.