Ingestování dat protokolů Google Cloud Platform do Služby Microsoft Sentinel

Organizace stále častěji přecházejí na vícecloudové architektury bez ohledu na to, jestli jsou navrženy, nebo kvůli průběžným požadavkům. Rostoucí počet těchto organizací používá aplikace a ukládá data do několika veřejných cloudů, včetně GCP (Google Cloud Platform).

Tento článek popisuje, jak ingestovat data GCP do Microsoft Sentinelu, abyste získali úplné pokrytí zabezpečení a analyzovali a detekují útoky ve vašem multicloudovém prostředí.

S konektory GCP Pub/Sub založené na naší platformě konektoru bez kódu (CCP) můžete ingestovat protokoly z prostředí GCP pomocí funkce GCP Pub/Sub:

Konektor Google Cloud Platform (GCP) Pub/Sub Audit Logs shromažďuje záznamy auditu přístupu k prostředkům GCP. Analytici můžou tyto protokoly monitorovat, aby mohli sledovat pokusy o přístup k prostředkům a detekovat potenciální hrozby v prostředí GCP.

Konektor Google Cloud Platform (GCP) Security Command Center shromažďuje závěry z Centra příkazů Google Security Command Center, robustní platformy pro správu zabezpečení a rizik pro Google Cloud. Analytici můžou tato zjištění zobrazit, aby získali přehled o stavu zabezpečení organizace, včetně inventáře prostředků a zjišťování, detekcí ohrožení zabezpečení a hrozeb a zmírnění rizik a nápravy.

Požadavky

Než začnete, ověřte, že máte následující:

- Řešení Microsoft Sentinel je povolené.

- Existuje definovaný pracovní prostor Služby Microsoft Sentinel.

- Prostředí GCP existuje a obsahuje prostředky, které vytvářejí jeden z následujících typů protokolů, které chcete ingestovat:

- Protokoly auditu GCP

- Zjištění služby Google Security Command Center

- Váš uživatel Azure má roli Přispěvatel Microsoft Sentinelu.

- Váš uživatel GCP má přístup k vytváření a úpravám prostředků v projektu GCP.

- Rozhraní API služby GCP Identity and Access Management (IAM) a rozhraní API GCP Cloud Resource Manageru jsou povolené.

Nastavení prostředí GCP

V prostředí GCP je potřeba nastavit dvě věci:

Nastavte ověřování Microsoft Sentinelu v GCP vytvořením následujících prostředků ve službě GCP IAM:

- Fond identit úloh

- Zprostředkovatel identity úlohy

- Účet služby

- Role

Nastavte shromažďování protokolů v GCP a příjem dat do Služby Microsoft Sentinel vytvořením následujících prostředků ve službě GCP Pub/Sub:

- Téma

- Odběr tématu

Prostředí můžete nastavit jedním ze dvou způsobů:

Vytváření prostředků GCP prostřednictvím rozhraní Terraform API: Terraform poskytuje rozhraní API pro vytváření prostředků a správu identit a přístupu (viz Požadavky). Microsoft Sentinel poskytuje skripty Terraformu, které vydávají nezbytné příkazy pro rozhraní API.

Nastavte prostředí GCP ručně a vytvořte prostředky sami v konzole GCP.

Poznámka:

Pro vytváření prostředků GCP Pub/Sub pro shromažďování protokolů ze služby Security Command Center není k dispozici žádný skript Terraformu. Tyto prostředky musíte vytvořit ručně. K vytvoření prostředků GCP IAM pro ověřování můžete stále použít skript Terraformu.

Důležité

Pokud vytváříte prostředky ručně, musíte vytvořit všechny prostředky ověřování (IAM) ve stejném projektu GCP, jinak nebude fungovat. (Pub/Sub resources can be in a different project.)

Nastavení ověřování GCP

Otevřete GCP Cloud Shell.

Vyberte projekt, se kterým chcete pracovat, zadáním následujícího příkazu v editoru:

gcloud config set project {projectId}Zkopírujte ověřovací skript Terraformu od Microsoft Sentinelu z úložiště GitHub služby Sentinel do prostředí GCP Cloud Shell.

Otevřete soubor skriptu Terraform GCPInitialAuthenticationSetup a zkopírujte jeho obsah.

Poznámka:

K ingestování dat GCP do cloudu Azure Government použijte místo toho tento skript nastavení ověřování.

Vytvořte adresář v prostředí Cloud Shellu, zadejte ho a vytvořte nový prázdný soubor.

mkdir {directory-name} && cd {directory-name} && touch initauth.tfOtevřete initauth.tf v editoru Cloud Shell a vložte do něj obsah souboru skriptu.

Inicializace Terraformu v adresáři, který jste vytvořili, zadáním následujícího příkazu v terminálu:

terraform initKdyž se zobrazí potvrzovací zpráva o inicializaci Terraformu, spusťte skript zadáním následujícího příkazu v terminálu:

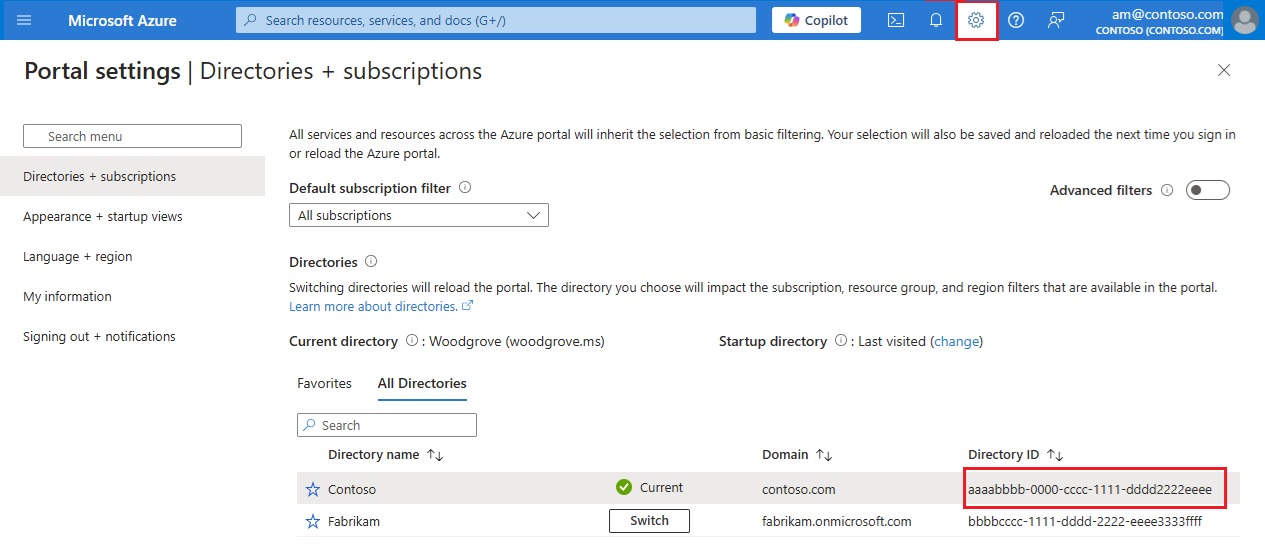

terraform applyPo zobrazení výzvy k zadání ID tenanta Microsoftu ho zkopírujte a vložte do terminálu.

Když se zobrazí dotaz, jestli už je pro Azure vytvořený fond identit úloh, odpovězte na to ano nebo ne .

Když se zobrazí dotaz, jestli chcete vytvořit uvedené prostředky, zadejte ano.

Po zobrazení výstupu skriptu uložte parametry prostředků pro pozdější použití.

Nastavení protokolů auditu GCP

Pokyny v této části jsou určené pro použití konektoru Microsoft Sentinel GCP Pub/Sub Audit Logs .

Pokyny najdete v další části používání konektoru Microsoft Sentinel GCP Pub/Sub Security Command Center .

Zkopírujte instalační skript protokolu auditu Terraformu od Microsoft Sentinelu z úložiště GitHub služby Sentinel do jiné složky v prostředí GCP Cloud Shell.

Otevřete soubor skriptu Terraform GCPAuditLogsSetup a zkopírujte jeho obsah.

Poznámka:

Pro příjem dat GCP do cloudu Azure Government použijte místo toho tento instalační skript protokolu auditu.

Vytvořte ve svém prostředí Cloud Shell další adresář, zadejte ho a vytvořte nový prázdný soubor.

mkdir {other-directory-name} && cd {other-directory-name} && touch auditlog.tfOtevřete auditlog.tf v editoru Cloud Shell a vložte do něj obsah souboru skriptu.

Inicializace Terraformu v novém adresáři zadáním následujícího příkazu v terminálu:

terraform initKdyž se zobrazí potvrzovací zpráva o inicializaci Terraformu, spusťte skript zadáním následujícího příkazu v terminálu:

terraform applyPokud chcete ingestovat protokoly z celé organizace pomocí jediného Pub/Sub, zadejte:

terraform apply -var="organization-id= {organizationId} "Když se zobrazí dotaz, jestli chcete vytvořit uvedené prostředky, zadejte ano.

Po zobrazení výstupu skriptu uložte parametry prostředků pro pozdější použití.

Než přejdete k dalšímu kroku, počkejte pět minut.

Pokud také nastavujete konektor GCP Pub/Sub Security Command Center , pokračujte další částí.

V opačném případě přejděte na Nastavení konektoru GCP Pub/Sub v Microsoft Sentinelu.

Nastavení GCP Security Command Center

Pokyny v této části jsou určené pro použití konektoru Microsoft Sentinel GCP Pub/Sub Security Command Center .

Pokyny pro použití konektoru Microsoft Sentinel GCP Pub/Sub Audit Logs najdete v předchozí části.

Konfigurace průběžného exportu zjištění

Podle pokynů v dokumentaci ke službě Google Cloud nakonfigurujte pub/subexportování budoucích zjištění SCC do služby GCP Pub/Sub.

Když se zobrazí výzva k výběru projektu pro export, vyberte projekt, který jste pro tento účel vytvořili, nebo vytvořte nový projekt.

Po zobrazení výzvy k výběru tématu Pub/Sub, ve kterém chcete exportovat svá zjištění, vytvořte nové téma podle výše uvedených pokynů.

Nastavení konektoru GCP Pub/Sub v Microsoft Sentinelu

Otevřete Azure Portal a přejděte do služby Microsoft Sentinel .

Do centra obsahu na panelu hledání zadejte protokoly auditu Google Cloud Platform.

Nainstalujte řešení protokolů auditu google cloudových platforem.

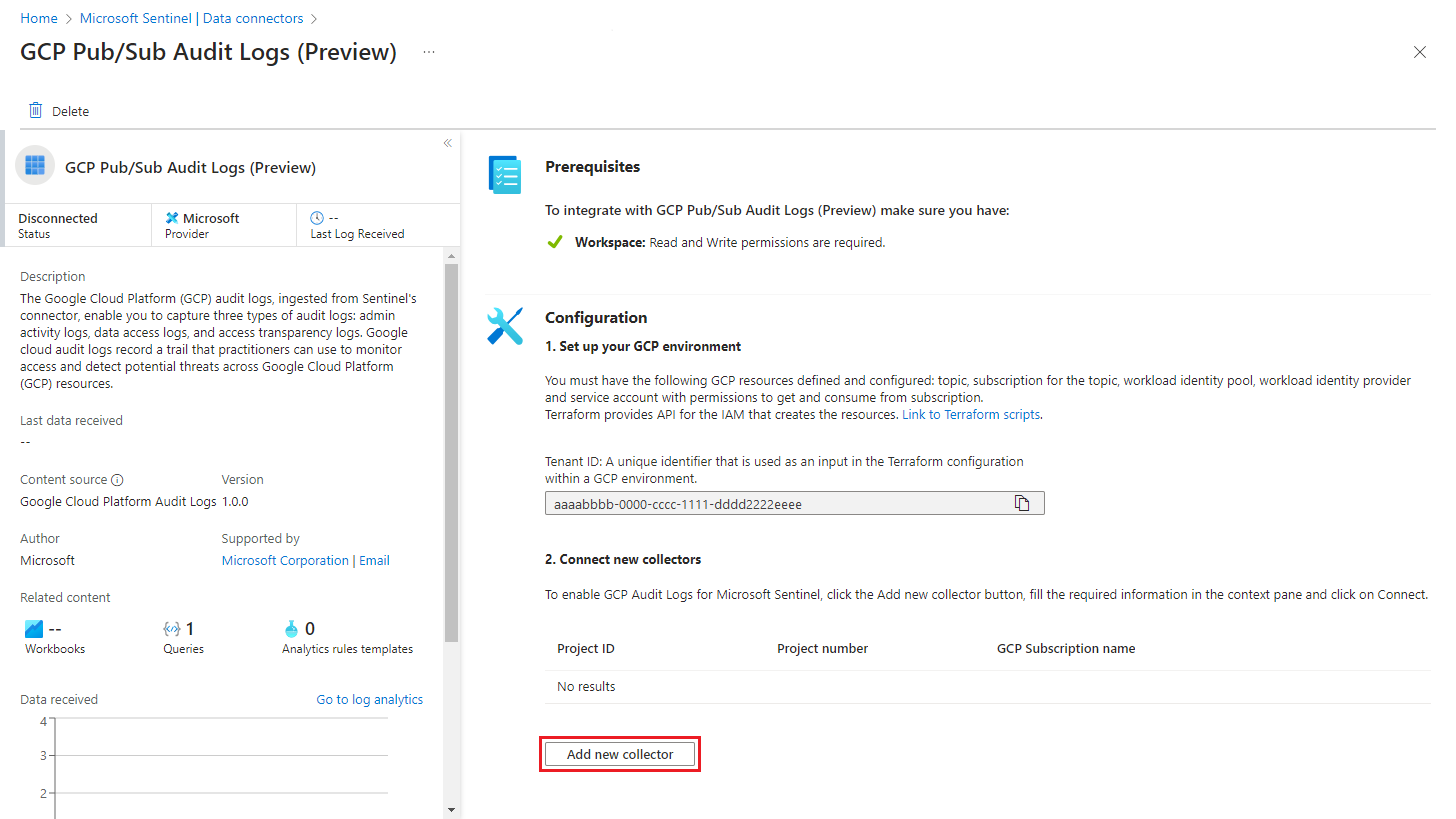

Vyberte Datové konektory a na panelu hledání zadejte protokoly auditu GCP Pub/Sub.

Vyberte konektor GCP Pub/Sub Audit Logs.

V podokně podrobností vyberte Otevřít stránku konektoru.

V oblasti Konfigurace vyberte Přidat nový kolektor.

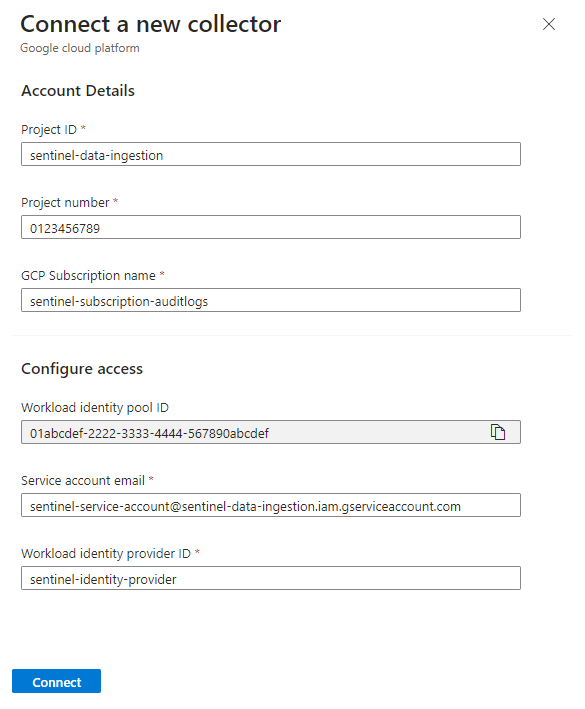

Na panelu Připojit nový kolektor zadejte parametry prostředku, které jste vytvořili při vytváření prostředků GCP.

Ujistěte se, že hodnoty ve všech polích odpovídají jejich protějškům v projektu GCP (hodnoty na snímku obrazovky jsou ukázky, ne literály) a vyberte Připojit.

Ověření, že data GCP jsou v prostředí Microsoft Sentinelu

Pokud chcete zajistit úspěšné ingestování protokolů GCP do Microsoft Sentinelu, spusťte následující dotaz 30 minut po dokončení nastavení konektoru.

GCPAuditLogs | take 10Povolte funkci stavu pro datové konektory.

Další kroky

V tomto článku jste se dozvěděli, jak ingestovat data GCP do Služby Microsoft Sentinel pomocí konektorů GCP Pub/Sub. Další informace o službě Microsoft Sentinel najdete v následujících článcích:

- Zjistěte, jak získat přehled o datech a potenciální hrozby.

- Začněte zjišťovat hrozby pomocí Služby Microsoft Sentinel.

- Pomocí sešitů můžete monitorovat data.