Použití odpovídající analýzy k detekci hrozeb

Využijte výhod analýzy hrozeb vytvořené Microsoftem k vygenerování vysoce věrných výstrah a incidentů pomocí pravidla Analýza hrozeb v programu Microsoft Defender Analytics. Toto integrované pravidlo v Microsoft Sentinelu odpovídá indikátorům s protokoly CEF (Common Event Format), událostmi DNS systému Windows s indikátory hrozeb domén a protokolu IPv4, daty syslogu a dalšími.

Požadavky

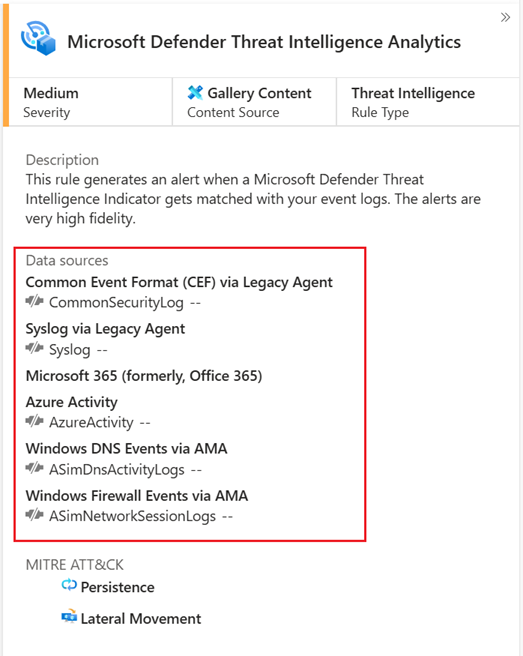

Abyste mohli vytvářet vysoce věrná upozornění a incidenty, musíte nainstalovat jeden nebo více podporovaných datových konektorů. Licence premium Analýza hrozeb v programu Microsoft Defender se nevyžaduje. Nainstalujte příslušná řešení z centra obsahu pro připojení těchto zdrojů dat:

- Common Event Format (CEF) prostřednictvím starší verze agenta

- DNS systému Windows prostřednictvím starší verze agenta (Preview)

- Syslog prostřednictvím starší verze agenta

- Microsoft 365 (dříve Office 365)

- Protokoly aktivit Azure

- Windows DNS přes AMA

- Relace sítě ASIM

V závislosti na zdroji dat můžete například použít následující řešení a datové konektory:

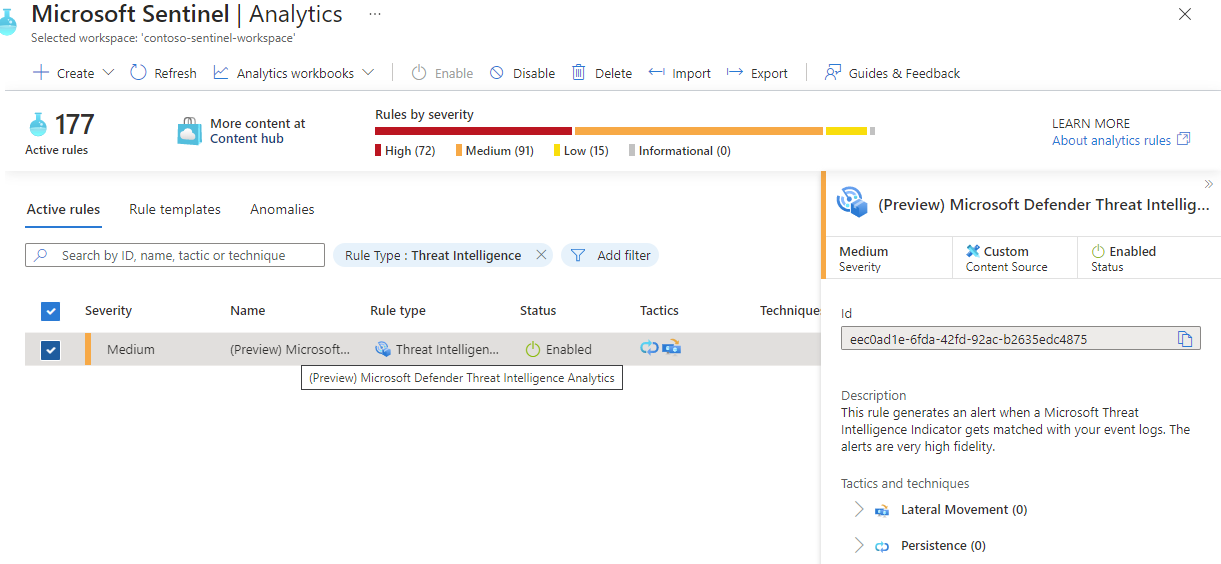

Konfigurace odpovídajícího analytického pravidla

Při povolení pravidla Analýza hrozeb v programu Microsoft Defender Analytics se konfiguruje odpovídající analýza.

V části Konfigurace vyberte nabídku Analýza.

Vyberte kartu Šablony pravidel.

Do vyhledávacího okna zadejte analýzu hrozeb.

Vyberte šablonu pravidla Analýza hrozeb v programu Microsoft Defender Analytics.

Vyberte Vytvořit pravidlo. Podrobnosti pravidla jsou jen pro čtení a výchozí stav pravidla je povolený.

Vyberte Zkontrolovat>vytvoření.

Zdroje dat a indikátory

Analýza hrozeb v programu Microsoft Defender Analytics odpovídá vašim protokolům s indikátory domény, IP adresy a adresy URL následujícími způsoby:

-

Protokoly CEF ingestované do tabulky Log Analytics

CommonSecurityLogse shodují s adresou URL a indikátory domény, pokud jsou vRequestURLpoli vyplněné, a indikátory protokolu IPv4 vDestinationIPpoli. -

Protokoly DNS systému Windows, kde

SubType == "LookupQuery"ingestované doDnsEventstabulky odpovídají indikátory domény vyplněné vNamepoli a indikátory IPv4 vIPAddressespoli. -

Události Syslogu, ve kterých

Facility == "cron"se ingestované doSyslogtabulky shoduje s indikátory domény a IPv4 přímo zSyslogMessagepole. -

Protokoly aktivit Office ingestované do

OfficeActivitytabulky odpovídají indikátory IPv4 přímo zClientIPpole. -

Protokoly aktivit Azure ingestované do

AzureActivitytabulky odpovídají indikátory IPv4 přímo zCallerIpAddresspole. -

Protokoly DNS ASIM ingestované do

ASimDnsActivityLogstabulky odpovídají indikátory domény, pokud jsou v poli vyplněnéDnsQuery, a indikátory IPv4 vDnsResponseNamepoli. -

Relace sítě ASIM přijaté do

ASimNetworkSessionLogstabulky odpovídají indikátory protokolu IPv4, pokud jsou vyplněny v jednom nebo několika následujících polích:DstIpAddr, ,DstNatIpAddrSrcNatIpAddr,SrcIpAddr,DvcIpAddr.

Určení priorit incidentu vygenerovaného odpovídajícími analýzami

Pokud analýza Microsoftu najde shodu, všechny vygenerované výstrahy se seskupí do incidentů.

Ke třídění incidentů generovaných pravidlem analýzy Analýza hrozeb v programu Microsoft Defender použijte následující postup:

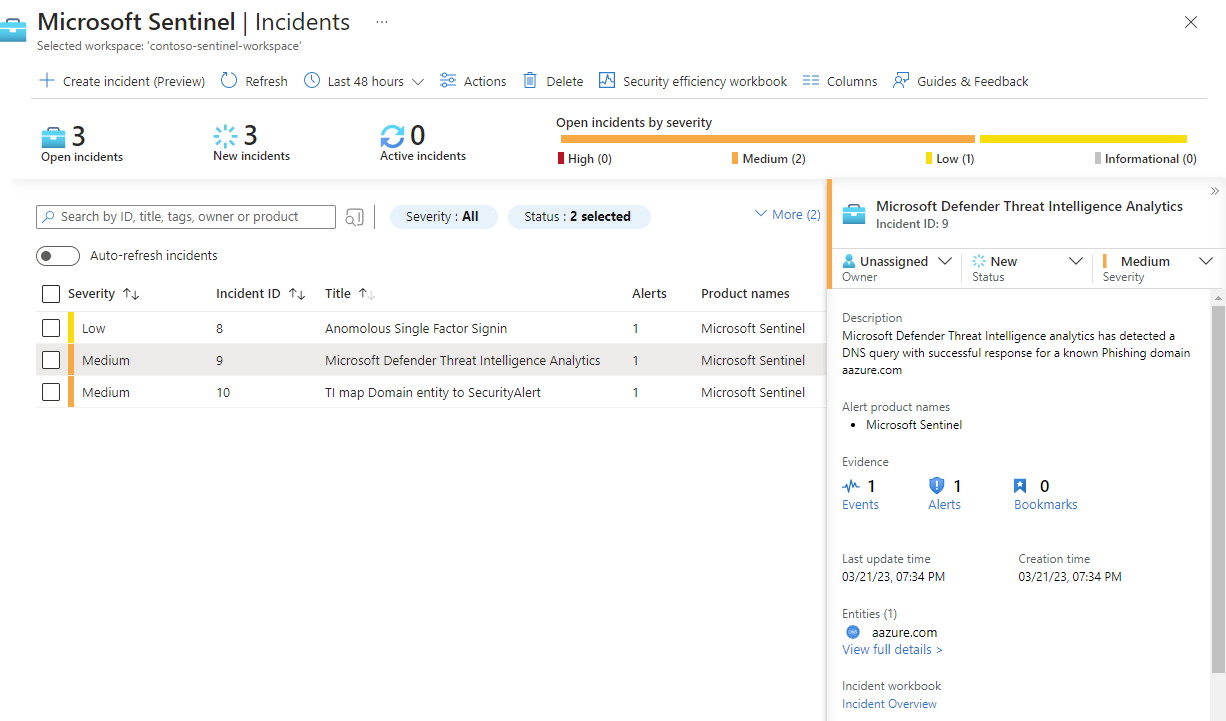

V pracovním prostoru Služby Microsoft Sentinel, kde jste povolili pravidlo Analýza hrozeb v programu Microsoft Defender Analytics, vyberte Incidenty a vyhledejte Analýza hrozeb v programu Microsoft Defender Analytics.

Všechny nalezené incidenty se zobrazí v mřížce.

Pokud chcete zobrazit entity a další podrobnosti o incidentu, například konkrétní výstrahy, vyberte Zobrazit úplné podrobnosti .

Následuje příklad.

Sledujte závažnost přiřazenou výstrahě a incidentu. V závislosti na tom, jak se ukazatel shoduje, je k upozornění přiřazena příslušná závažnost.

InformationalHighPokud se například indikátor shoduje s protokoly brány firewall, které provoz povolily, vygeneruje se výstraha s vysokou závažností. Pokud se stejný indikátor shodoval s protokoly brány firewall, které blokovaly provoz, je vygenerovaná výstraha nízká nebo střední.Výstrahy se pak seskupí podle pozorovatelného ukazatele. Například všechny výstrahy vygenerované v 24hodinovém časovém období, které odpovídají

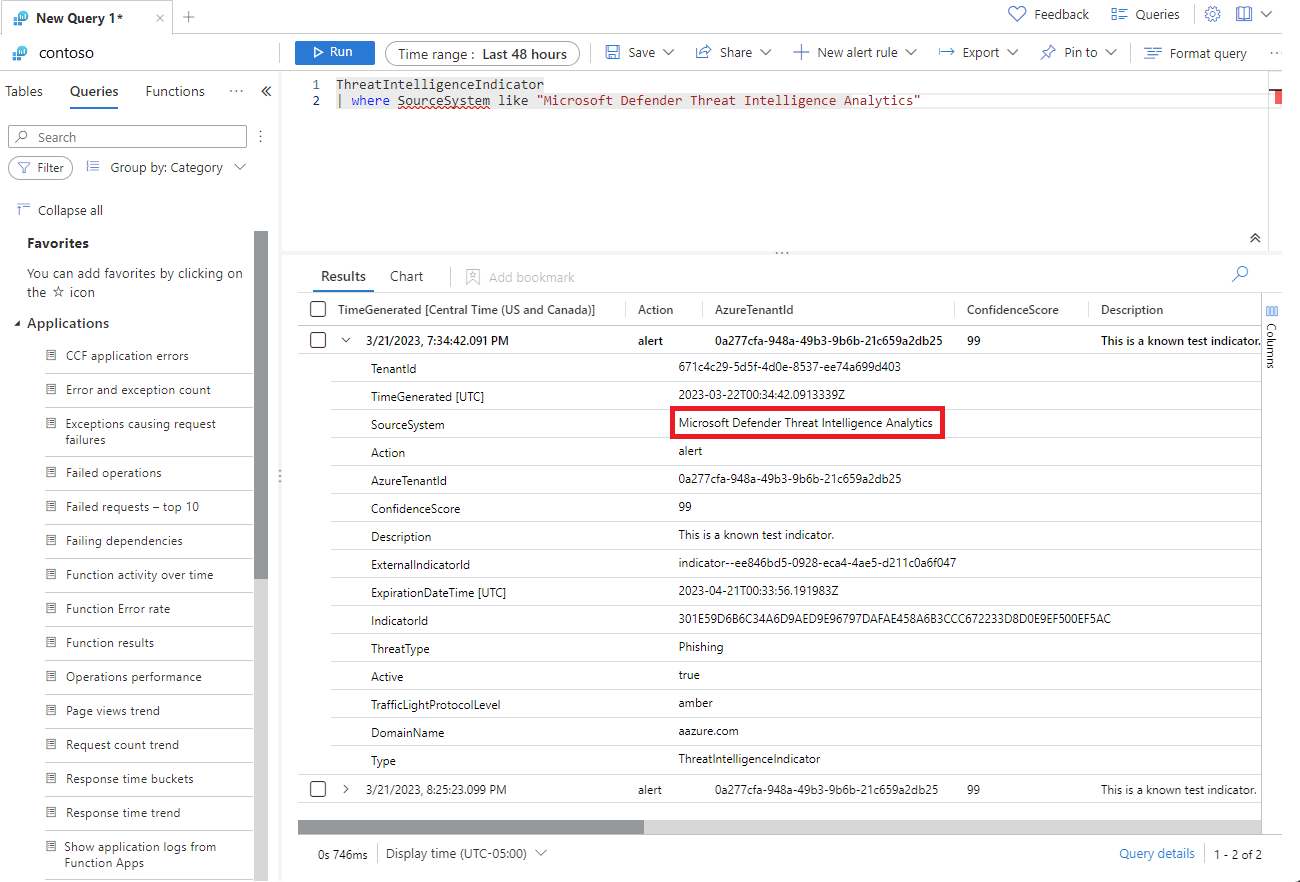

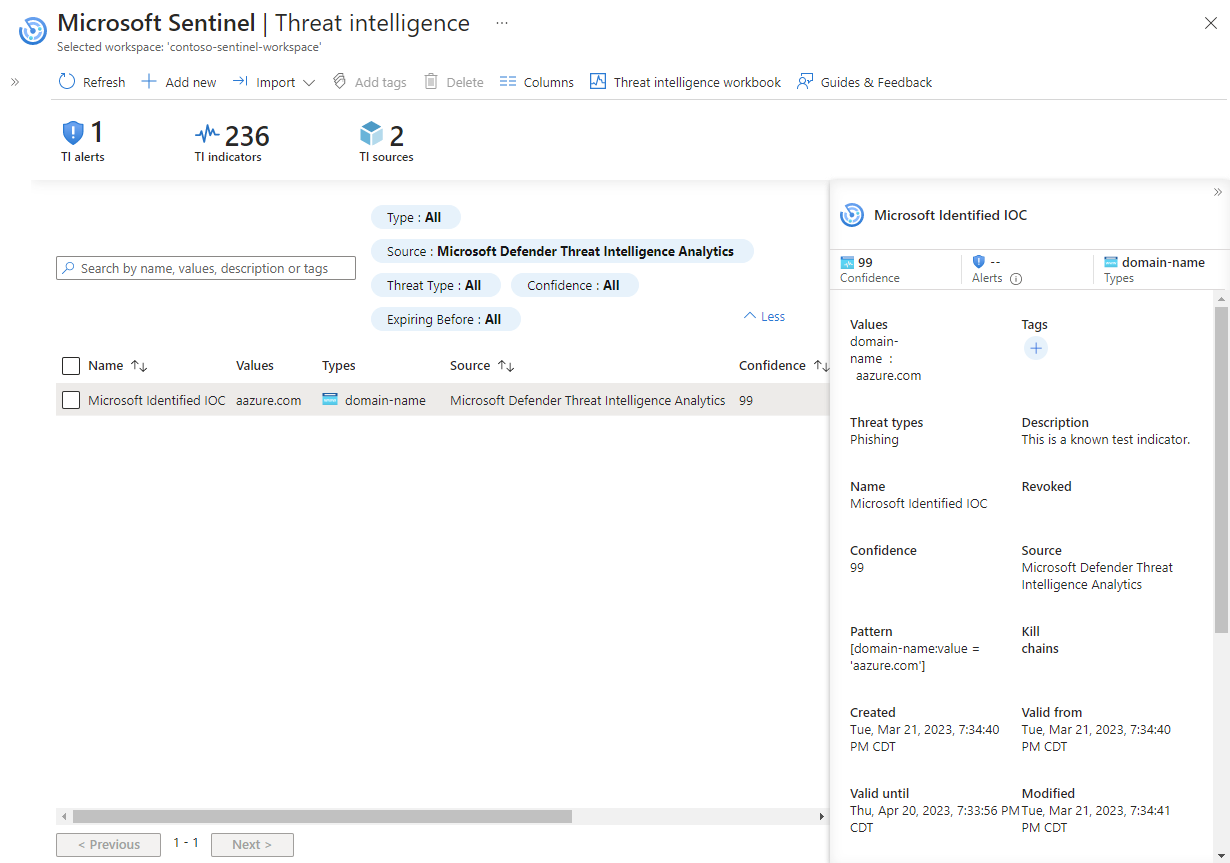

contoso.comdoméně, jsou seskupené do jednoho incidentu se závažností přiřazenou na základě nejvyšší závažnosti výstrahy.Sledujte informace o indikátoru. Když se najde shoda, indikátor se publikuje do tabulky Log Analytics

ThreatIntelligenceIndicatorsa zobrazí se na stránce Analýza hrozeb. Pro všechny indikátory publikované z tohoto pravidla je zdroj definován jakoMicrosoft Threat Intelligence Analytics.

Tady je příklad ThreatIntelligenceIndicators tabulky.

Tady je příklad hledání indikátorů v rozhraní pro správu.

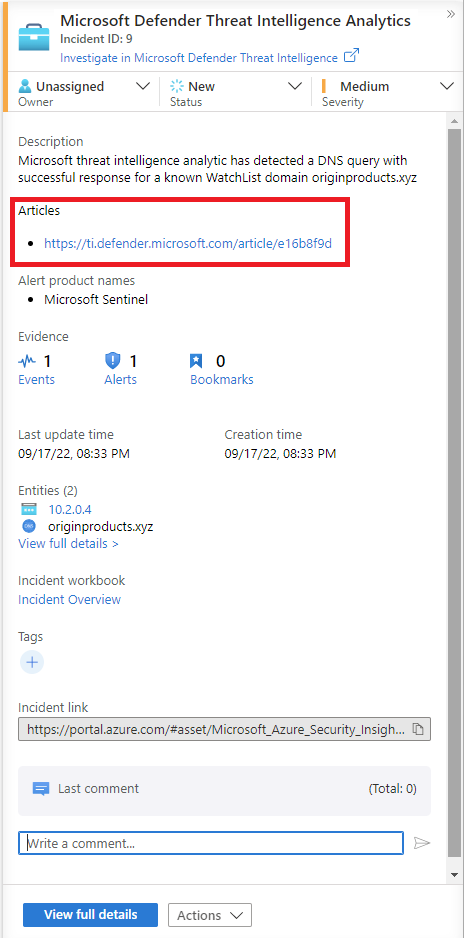

Získání dalšího kontextu z Analýza hrozeb v programu Microsoft Defender

Spolu s upozorněními a incidenty s vysokou věrností obsahují některé indikátory Analýza hrozeb v programu Microsoft Defender odkaz na referenční článek v Intel Exploreru.

Další informace naleznete v tématu Vyhledávání a otáčení pomocí Intel Exploreru.

Související obsah

V tomto článku jste zjistili, jak propojit analýzu hrozeb vytvořenou Microsoftem za účelem generování výstrah a incidentů. Další informace o analýze hrozeb v Microsoft Sentinelu najdete v následujících článcích:

- Práce s indikátory hrozeb v Microsoft Sentinelu

- Připojte Microsoft Sentinel k informačním kanálům ANALÝZY hrozeb STIX/TAXII.

- Připojte platformy analýzy hrozeb k Microsoft Sentinelu.

- Podívejte se, které platformy TIP, informační kanály TAXII a rozšiřování je možné snadno integrovat s Microsoft Sentinelem.