Vlastní protokoly prostřednictvím datového konektoru AMA – Konfigurace příjmu dat do Microsoft Sentinelu z konkrétních aplikací

Vlastní protokoly Microsoft Sentinelu prostřednictvím datového konektoru AMA podporují shromažďování protokolů z textových souborů z několika různých aplikací a zařízení pro zabezpečení sítě a zabezpečení.

Tento článek obsahuje informace o konfiguraci, které jsou jedinečné pro každou konkrétní aplikaci zabezpečení, které je potřeba zadat při konfiguraci tohoto datového konektoru. Tyto informace poskytují poskytovatelé aplikací. Požádejte poskytovatele o aktualizace, další informace nebo o nedostupnosti informací pro vaši aplikaci zabezpečení. Úplné pokyny k instalaci a konfiguraci konektoru najdete v tématu Shromažďování protokolů z textových souborů pomocí agenta služby Azure Monitor a ingestování do Služby Microsoft Sentinel, ale v tomto článku najdete jedinečné informace, které se mají poskytnout pro každou aplikaci.

V tomto článku se také dozvíte, jak ingestovat data z těchto aplikací do pracovního prostoru Microsoft Sentinelu bez použití konektoru. Mezi tyto kroky patří instalace agenta služby Azure Monitor. Po instalaci konektoru postupujte podle pokynů pro vaši aplikaci, které jsou uvedené dále v tomto článku, a dokončete instalaci.

Zařízení, ze kterých shromažďujete vlastní textové protokoly, spadají do dvou kategorií:

Aplikace nainstalované na počítačích s Windows nebo Linuxem

Aplikace ukládá soubory protokolu do počítače, na kterém je nainstalovaná. Ke shromažďování těchto protokolů se na stejném počítači nainstaluje agent Azure Monitor.

Zařízení, která jsou samostatně obsažená na uzavřených (obvykle linuxových) zařízeních

Tato zařízení ukládají své protokoly na externím serveru syslog. Ke shromažďování těchto protokolů se agenti azure Monitoru instalovali na tomto externím serveru syslogu, který se často označuje jako předávání protokolů.

Další informace o souvisejícím řešení Microsoft Sentinel pro každou z těchto aplikací najdete na webu Azure Marketplace a vyhledejte šablony řešení typu>produktu nebo si projděte řešení z centra obsahu v Microsoft Sentinelu.

Důležité

Vlastní protokoly prostřednictvím datového konektoru AMA jsou aktuálně ve verzi PREVIEW. Další právní podmínky týkající se funkcí Azure, které jsou v beta verzi, preview nebo jinak ještě nejsou vydané v obecné dostupnosti, najdete v dodatečných podmínkách použití pro Microsoft Azure Preview.

-

Microsoft Sentinel je obecně dostupný na portálu Microsoft Defenderu na sjednocené platformě operací zabezpečení Microsoftu. Ve verzi Preview je Microsoft Sentinel k dispozici na portálu Defender bez licence XDR v programu Microsoft Defender nebo licence E5. Další informace najdete v tématu Microsoft Sentinel na portálu Microsoft Defender.

Obecné pokyny

Postup shromažďování protokolů z počítačů, které hostují aplikace a zařízení, se řídí obecným vzorem:

Vytvořte cílovou tabulku v Log Analytics (nebo rozšířené proaktivní vyhledávání, pokud jste na portálu Defender).

Vytvořte pravidlo shromažďování dat (DCR) pro vaši aplikaci nebo zařízení.

Nasaďte agenta Azure Monitoru na počítač, který je hostitelem aplikace, nebo na externí server (nástroj pro předávání protokolů), který shromažďuje protokoly ze zařízení, pokud ještě není nasazený.

Nakonfigurujte protokolování aplikace. Pokud zařízení, nakonfigurujte ho tak, aby odesílal protokoly na externí server (nástroj pro předávání protokolů), na kterém je nainstalovaný agent služby Azure Monitor.

Tyto obecné kroky (s výjimkou posledního) se automatizují, když používáte vlastní protokoly prostřednictvím datového konektoru AMA a jsou podrobně popsány v části Shromažďování protokolů z textových souborů pomocí agenta služby Azure Monitor a ingestování do Služby Microsoft Sentinel.

Konkrétní pokyny pro jednotlivé typy aplikací

Informace o jednotlivých aplikacích, které je potřeba provést, najdete ve zbývající části tohoto článku. Některé z těchto aplikací jsou na samostatných zařízeních a vyžadují jiný typ konfigurace, počínaje použitím nástroje pro předávání protokolů.

Každá část aplikace obsahuje následující informace:

- Jedinečné parametry pro zadání konfigurace vlastních protokolů prostřednictvím datového konektoru AMA , pokud ho používáte.

- Přehled postupu potřebného k ručnímu ingestování dat bez použití konektoru Podrobnosti o tomto postupu najdete v tématu Shromažďování protokolů z textových souborů pomocí agenta služby Azure Monitor a ingestování do Služby Microsoft Sentinel.

- Konkrétní pokyny pro konfiguraci samotných aplikací nebo zařízení původu a/nebo odkazů na pokyny na webech poskytovatelů. Tyto kroky je nutné provést bez ohledu na to, jestli konektor používáte, nebo ne.

Apache HTTP Server

Při ingestování zpráv protokolu z Apache HTTP Serveru postupujte takto:

Název tabulky:

ApacheHTTPServer_CLUmístění úložiště protokolů: Protokoly se ukládají jako textové soubory na hostitelském počítači aplikace. Nainstalujte AMA na stejný počítač a shromážděte soubory.

Výchozí umístění souborů ("filePatterns"):

- Windows:

"C:\Server\bin\log\Apache24\logs\*.log" - Linux:

"/var/log/httpd/*.log"

- Windows:

Vytvořte DCR podle pokynů v části Shromažďování protokolů z textových souborů pomocí agenta služby Azure Monitor a ingestování do Služby Microsoft Sentinel.

Zástupné symboly {TABLE_NAME} a {LOCAL_PATH_FILE} v šabloně DCR nahraďte hodnotami v krocích 1 a 2. Nahraďte ostatní zástupné symboly podle pokynů.

Apache Tomcat

Při příjmu zpráv protokolu z Apache Tomcat postupujte takto:

Název tabulky:

Tomcat_CLUmístění úložiště protokolů: Protokoly se ukládají jako textové soubory na hostitelském počítači aplikace. Nainstalujte AMA na stejný počítač a shromážděte soubory.

Výchozí umístění souborů ("filePatterns"):

- Linux:

"/var/log/tomcat/*.log"

- Linux:

Vytvořte DCR podle pokynů v části Shromažďování protokolů z textových souborů pomocí agenta služby Azure Monitor a ingestování do Služby Microsoft Sentinel.

Zástupné symboly {TABLE_NAME} a {LOCAL_PATH_FILE} v šabloně DCR nahraďte hodnotami v krocích 1 a 2. Nahraďte ostatní zástupné symboly podle pokynů.

Cisco Meraki

Při příjmu zpráv protokolu z Cisco Meraki postupujte takto:

Název tabulky:

meraki_CLUmístění úložiště protokolů: Vytvořte soubor protokolu na externím serveru syslog. Udělte souboru oprávnění k zápisu démona syslogu. Pokud ještě není nainstalovaný, nainstalujte AMA na externí server syslog. Zadejte tento název souboru a cestu do pole Vzor souboru v konektoru nebo místo zástupného symbolu

{LOCAL_PATH_FILE}v DCR.Nakonfigurujte démona syslogu tak, aby exportoval zprávy protokolu Meraki do dočasného textového souboru, aby je AMA mohl shromáždit.

Vytvořte vlastní konfigurační soubor pro démona rsyslog a uložte ho do

/etc/rsyslog.d/10-meraki.confsouboru . Do tohoto konfiguračního souboru přidejte následující podmínky filtrování:if $rawmsg contains "flows" then { action(type="omfile" file="<LOG_FILE_Name>") stop } if $rawmsg contains "urls" then { action(type="omfile" file="<LOG_FILE_Name>") stop } if $rawmsg contains "ids-alerts" then { action(type="omfile" file="<LOG_FILE_Name>") stop } if $rawmsg contains "events" then { action(type="omfile" file="<LOG_FILE_Name>") stop } if $rawmsg contains "ip_flow_start" then { action(type="omfile" file="<LOG_FILE_Name>") stop } if $rawmsg contains "ip_flow_end" then { action(type="omfile" file="<LOG_FILE_Name>") stop }(Nahraďte

<LOG_FILE_Name>názvem souboru protokolu, který jste vytvořili.)Další informace o podmínkách filtrování pro rsyslog najdete v tématu rsyslog: Podmínky filtru. Doporučujeme otestovat a upravit konfiguraci na základě vaší konkrétní instalace.

Restartujte rsyslog. Typická syntaxe příkazu je

systemctl restart rsyslog.

Vytvořte DCR podle pokynů v části Shromažďování protokolů z textových souborů pomocí agenta služby Azure Monitor a ingestování do Služby Microsoft Sentinel.

Nahraďte název

"RawData"sloupce názvem"Message"sloupce .Nahraďte hodnotu

"source"transformKql hodnotou"source | project-rename Message=RawData".{TABLE_NAME}Nahraďte a{LOCAL_PATH_FILE}zástupné symboly v šabloně DCR hodnotami v krocích 1 a 2. Nahraďte ostatní zástupné symboly podle pokynů.

Nakonfigurujte počítač, na kterém je nainstalovaný agent Služby Azure Monitor, a otevřete porty syslogu a nakonfigurujte démon syslogu, aby přijímal zprávy z externích zdrojů. Podrobné pokyny a skript pro automatizaci této konfigurace naleznete v tématu Konfigurace předávání protokolů pro příjem protokolů.

Nakonfigurujte a připojte zařízení Cisco Meraki: postupujte podle pokynů, které poskytuje Cisco pro odesílání zpráv syslogu. Použijte IP adresu nebo název hostitele virtuálního počítače, na kterém je nainstalovaný agent služby Azure Monitor.

Podniková aplikační platforma JBoss

Při ingestování zpráv protokolu z platformy JBoss Enterprise Application Platform postupujte takto:

Název tabulky:

JBossLogs_CLUmístění úložiště protokolů: Protokoly se ukládají jako textové soubory na hostitelském počítači aplikace. Nainstalujte AMA na stejný počítač a shromážděte soubory.

Výchozí umístění souborů ("filePatterns") – jenom Linux:

- Samostatný server:

"{EAP_HOME}/standalone/log/server.log" - Spravovaná doména:

"{EAP_HOME}/domain/servers/{SERVER_NAME}/log/server.log"

- Samostatný server:

Vytvořte DCR podle pokynů v části Shromažďování protokolů z textových souborů pomocí agenta služby Azure Monitor a ingestování do Služby Microsoft Sentinel.

Zástupné symboly {TABLE_NAME} a {LOCAL_PATH_FILE} v šabloně DCR nahraďte hodnotami v krocích 1 a 2. Nahraďte ostatní zástupné symboly podle pokynů.

JuniperIDP

Při ingestování zpráv protokolu z JuniperIDP postupujte takto:

Název tabulky:

JuniperIDP_CLUmístění úložiště protokolů: Vytvořte soubor protokolu na externím serveru syslog. Udělte souboru oprávnění k zápisu démona syslogu. Pokud ještě není nainstalovaný, nainstalujte AMA na externí server syslog. Zadejte tento název souboru a cestu do pole Vzor souboru v konektoru nebo místo zástupného symbolu

{LOCAL_PATH_FILE}v DCR.Nakonfigurujte démona syslogu tak, aby exportoval zprávy protokolu JuniperIDP do dočasného textového souboru, aby je AMA mohl shromáždit.

Ve složce vytvořte vlastní konfigurační soubor pro démona

/etc/rsyslog.d/rsyslog s následujícími podmínkami filtrování:# Define a new ruleset ruleset(name="<RULESET_NAME>") { action(type="omfile" file="<LOG_FILE_NAME>") } # Set the input on port and bind it to the new ruleset input(type="imudp" port="<PORT>" ruleset="<RULESET_NAME>")(Nahraďte

<parameters>skutečnými názvy objektů reprezentovaných. <> LOG_FILE_NAME je soubor, který jste vytvořili v kroku 2.)Restartujte rsyslog. Typická syntaxe příkazu je

systemctl restart rsyslog.

Vytvořte DCR podle pokynů v části Shromažďování protokolů z textových souborů pomocí agenta služby Azure Monitor a ingestování do Služby Microsoft Sentinel.

Nahraďte název

"RawData"sloupce názvem"Message"sloupce .{TABLE_NAME}Nahraďte a{LOCAL_PATH_FILE}zástupné symboly v šabloně DCR hodnotami v krocích 1 a 2. Nahraďte ostatní zástupné symboly podle pokynů.Hodnotu transformKql

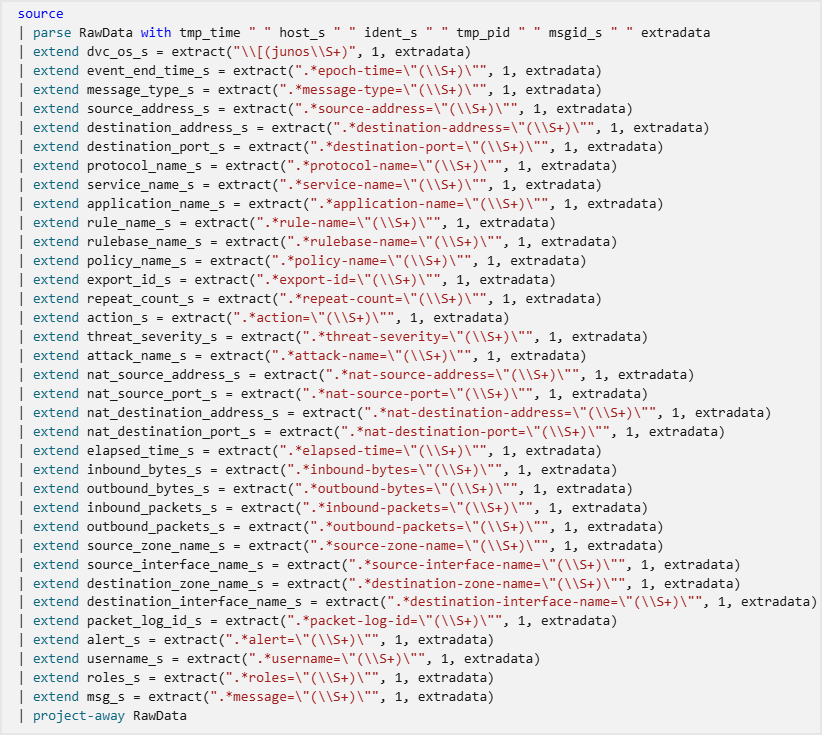

"source"nahraďte následujícím dotazem Kusto (uzavřeným v dvojitých uvozovkách):source | parse RawData with tmp_time " " host_s " " ident_s " " tmp_pid " " msgid_s " " extradata | extend dvc_os_s = extract("\\[(junos\\S+)", 1, extradata) | extend event_end_time_s = extract(".*epoch-time=\"(\\S+)\"", 1, extradata) | extend message_type_s = extract(".*message-type=\"(\\S+)\"", 1, extradata) | extend source_address_s = extract(".*source-address=\"(\\S+)\"", 1, extradata) | extend destination_address_s = extract(".*destination-address=\"(\\S+)\"", 1, extradata) | extend destination_port_s = extract(".*destination-port=\"(\\S+)\"", 1, extradata) | extend protocol_name_s = extract(".*protocol-name=\"(\\S+)\"", 1, extradata) | extend service_name_s = extract(".*service-name=\"(\\S+)\"", 1, extradata) | extend application_name_s = extract(".*application-name=\"(\\S+)\"", 1, extradata) | extend rule_name_s = extract(".*rule-name=\"(\\S+)\"", 1, extradata) | extend rulebase_name_s = extract(".*rulebase-name=\"(\\S+)\"", 1, extradata) | extend policy_name_s = extract(".*policy-name=\"(\\S+)\"", 1, extradata) | extend export_id_s = extract(".*export-id=\"(\\S+)\"", 1, extradata) | extend repeat_count_s = extract(".*repeat-count=\"(\\S+)\"", 1, extradata) | extend action_s = extract(".*action=\"(\\S+)\"", 1, extradata) | extend threat_severity_s = extract(".*threat-severity=\"(\\S+)\"", 1, extradata) | extend attack_name_s = extract(".*attack-name=\"(\\S+)\"", 1, extradata) | extend nat_source_address_s = extract(".*nat-source-address=\"(\\S+)\"", 1, extradata) | extend nat_source_port_s = extract(".*nat-source-port=\"(\\S+)\"", 1, extradata) | extend nat_destination_address_s = extract(".*nat-destination-address=\"(\\S+)\"", 1, extradata) | extend nat_destination_port_s = extract(".*nat-destination-port=\"(\\S+)\"", 1, extradata) | extend elapsed_time_s = extract(".*elapsed-time=\"(\\S+)\"", 1, extradata) | extend inbound_bytes_s = extract(".*inbound-bytes=\"(\\S+)\"", 1, extradata) | extend outbound_bytes_s = extract(".*outbound-bytes=\"(\\S+)\"", 1, extradata) | extend inbound_packets_s = extract(".*inbound-packets=\"(\\S+)\"", 1, extradata) | extend outbound_packets_s = extract(".*outbound-packets=\"(\\S+)\"", 1, extradata) | extend source_zone_name_s = extract(".*source-zone-name=\"(\\S+)\"", 1, extradata) | extend source_interface_name_s = extract(".*source-interface-name=\"(\\S+)\"", 1, extradata) | extend destination_zone_name_s = extract(".*destination-zone-name=\"(\\S+)\"", 1, extradata) | extend destination_interface_name_s = extract(".*destination-interface-name=\"(\\S+)\"", 1, extradata) | extend packet_log_id_s = extract(".*packet-log-id=\"(\\S+)\"", 1, extradata) | extend alert_s = extract(".*alert=\"(\\S+)\"", 1, extradata) | extend username_s = extract(".*username=\"(\\S+)\"", 1, extradata) | extend roles_s = extract(".*roles=\"(\\S+)\"", 1, extradata) | extend msg_s = extract(".*message=\"(\\S+)\"", 1, extradata) | project-away RawDataNásledující snímek obrazovky ukazuje úplný dotaz v předchozím příkladu v čitelnějším formátu:

Další informace o následujících položkách použitých v předchozích příkladech najdete v dokumentaci Kusto:

Další informace o KQL najdete v přehledu dotazovací jazyk Kusto (KQL).

Další zdroje informací:

Nakonfigurujte počítač, na kterém je nainstalovaný agent Služby Azure Monitor, a otevřete porty syslogu a nakonfigurujte démon syslogu, aby přijímal zprávy z externích zdrojů. Podrobné pokyny a skript pro automatizaci této konfigurace naleznete v tématu Konfigurace předávání protokolů pro příjem protokolů.

Pokyny ke konfiguraci zařízení Juniper IDP pro odesílání zpráv syslogu na externí server naleznete v tématu Začínáme s rozhraním SRX – Konfigurace protokolování systému.

MarkLogic Audit

Při ingestování zpráv protokolu z MarkLogic Audit postupujte takto:

Název tabulky:

MarkLogicAudit_CLUmístění úložiště protokolů: Protokoly se ukládají jako textové soubory na hostitelském počítači aplikace. Nainstalujte AMA na stejný počítač a shromážděte soubory.

Výchozí umístění souborů ("filePatterns"):

- Windows:

"C:\Program Files\MarkLogic\Data\Logs\AuditLog.txt" - Linux:

"/var/opt/MarkLogic/Logs/AuditLog.txt"

- Windows:

Vytvořte DCR podle pokynů v části Shromažďování protokolů z textových souborů pomocí agenta služby Azure Monitor a ingestování do Služby Microsoft Sentinel.

Zástupné symboly {TABLE_NAME} a {LOCAL_PATH_FILE} v šabloně DCR nahraďte hodnotami v krocích 1 a 2. Nahraďte ostatní zástupné symboly podle pokynů.

Konfigurace auditu MarkLogic pro povolení zápisu protokolů: (z dokumentace k MarkLogic)

- V prohlížeči přejděte do rozhraní pro správu MarkLogic.

- Otevřete obrazovku Konfigurace auditu v části Skupiny > group_name > Auditování.

- Označte přepínač Povolit audit. Ujistěte se, že je povolená.

- Nakonfigurujte požadovanou událost auditu nebo omezení.

- Ověřte tak, že vyberete OK.

- Další podrobnosti a možnosti konfigurace najdete v dokumentaci k MarkLogic.

MongoDB Audit

Při příjmu zpráv protokolu z auditu MongoDB postupujte takto:

Název tabulky:

MongoDBAudit_CLUmístění úložiště protokolů: Protokoly se ukládají jako textové soubory na hostitelském počítači aplikace. Nainstalujte AMA na stejný počítač a shromážděte soubory.

Výchozí umístění souborů ("filePatterns"):

- Windows:

"C:\data\db\auditlog.json" - Linux:

"/data/db/auditlog.json"

- Windows:

Vytvořte DCR podle pokynů v části Shromažďování protokolů z textových souborů pomocí agenta služby Azure Monitor a ingestování do Služby Microsoft Sentinel.

Zástupné symboly {TABLE_NAME} a {LOCAL_PATH_FILE} v šabloně DCR nahraďte hodnotami v krocích 1 a 2. Nahraďte ostatní zástupné symboly podle pokynů.

Konfigurace MongoDB pro zápis protokolů:

- V systému Windows upravte konfigurační soubor

mongod.cfg. Pro Linux,mongod.conf. - Nastavte parametr na

dbpathdata/db. - Nastavte parametr na

path/data/db/auditlog.json. - Další parametry a podrobnosti najdete v dokumentaci k MongoDB.

- V systému Windows upravte konfigurační soubor

NGINX HTTP Server

Při ingestování zpráv protokolu ze serveru HTTP NGINX postupujte takto:

Název tabulky:

NGINX_CLUmístění úložiště protokolů: Protokoly se ukládají jako textové soubory na hostitelském počítači aplikace. Nainstalujte AMA na stejný počítač a shromážděte soubory.

Výchozí umístění souborů ("filePatterns"):

- Linux:

"/var/log/nginx.log"

- Linux:

Vytvořte DCR podle pokynů v části Shromažďování protokolů z textových souborů pomocí agenta služby Azure Monitor a ingestování do Služby Microsoft Sentinel.

Zástupné symboly {TABLE_NAME} a {LOCAL_PATH_FILE} v šabloně DCR nahraďte hodnotami v krocích 1 a 2. Nahraďte ostatní zástupné symboly podle pokynů.

Oracle WebLogic Server

Při ingestování zpráv protokolu ze serveru Oracle WebLogic postupujte takto:

Název tabulky:

OracleWebLogicServer_CLUmístění úložiště protokolů: Protokoly se ukládají jako textové soubory na hostitelském počítači aplikace. Nainstalujte AMA na stejný počítač a shromážděte soubory.

Výchozí umístění souborů ("filePatterns"):

- Windows:

"{DOMAIN_NAME}\Servers\{SERVER_NAME}\logs*.log" - Linux:

"{DOMAIN_HOME}/servers/{SERVER_NAME}/logs/*.log"

- Windows:

Vytvořte DCR podle pokynů v části Shromažďování protokolů z textových souborů pomocí agenta služby Azure Monitor a ingestování do Služby Microsoft Sentinel.

Zástupné symboly {TABLE_NAME} a {LOCAL_PATH_FILE} v šabloně DCR nahraďte hodnotami v krocích 1 a 2. Nahraďte ostatní zástupné symboly podle pokynů.

Události PostgreSQL

Při příjmu zpráv protokolu z událostí PostgreSQL postupujte takto:

Název tabulky:

PostgreSQL_CLUmístění úložiště protokolů: Protokoly se ukládají jako textové soubory na hostitelském počítači aplikace. Nainstalujte AMA na stejný počítač a shromážděte soubory.

Výchozí umístění souborů ("filePatterns"):

- Windows:

"C:\*.log" - Linux:

"/var/log/*.log"

- Windows:

Vytvořte DCR podle pokynů v části Shromažďování protokolů z textových souborů pomocí agenta služby Azure Monitor a ingestování do Služby Microsoft Sentinel.

Zástupné symboly {TABLE_NAME} a {LOCAL_PATH_FILE} v šabloně DCR nahraďte hodnotami v krocích 1 a 2. Nahraďte ostatní zástupné symboly podle pokynů.

Upravte konfigurační soubor

postgresql.confudálostí PostgreSQL tak, aby výstupní protokoly do souborů.- Nastavit

log_destination='stderr' - Nastavit

logging_collector=on - Další parametry a podrobnosti najdete v dokumentaci k PostgreSQL.

- Nastavit

Detekce hrozeb SecurityBridge pro SAP

Při ingestování zpráv protokolu z detekce hrozeb SecurityBridge pro SAP postupujte takto:

Název tabulky:

SecurityBridgeLogs_CLUmístění úložiště protokolů: Protokoly se ukládají jako textové soubory na hostitelském počítači aplikace. Nainstalujte AMA na stejný počítač a shromážděte soubory.

Výchozí umístění souborů ("filePatterns"):

- Linux:

"/usr/sap/tmp/sb_events/*.cef"

- Linux:

Vytvořte DCR podle pokynů v části Shromažďování protokolů z textových souborů pomocí agenta služby Azure Monitor a ingestování do Služby Microsoft Sentinel.

Zástupné symboly {TABLE_NAME} a {LOCAL_PATH_FILE} v šabloně DCR nahraďte hodnotami v krocích 1 a 2. Nahraďte ostatní zástupné symboly podle pokynů.

SquidProxy

Při ingestování zpráv protokolu ze služby SquidProxy postupujte takto:

Název tabulky:

SquidProxy_CLUmístění úložiště protokolů: Protokoly se ukládají jako textové soubory na hostitelském počítači aplikace. Nainstalujte AMA na stejný počítač a shromážděte soubory.

Výchozí umístění souborů ("filePatterns"):

- Windows:

"C:\Squid\var\log\squid\*.log" - Linux:

"/var/log/squid/*.log"

- Windows:

Vytvořte DCR podle pokynů v části Shromažďování protokolů z textových souborů pomocí agenta služby Azure Monitor a ingestování do Služby Microsoft Sentinel.

Zástupné symboly {TABLE_NAME} a {LOCAL_PATH_FILE} v šabloně DCR nahraďte hodnotami v krocích 1 a 2. Nahraďte ostatní zástupné symboly podle pokynů.

Ubiquiti UniFi

Při ingestování zpráv protokolu z Ubiquiti UniFi postupujte takto:

Název tabulky:

Ubiquiti_CLUmístění úložiště protokolů: Vytvořte soubor protokolu na externím serveru syslog. Udělte souboru oprávnění k zápisu démona syslogu. Pokud ještě není nainstalovaný, nainstalujte AMA na externí server syslog. Zadejte tento název souboru a cestu do pole Vzor souboru v konektoru nebo místo zástupného symbolu

{LOCAL_PATH_FILE}v DCR.Nakonfigurujte démona syslogu tak, aby exportoval zprávy protokolu Ubiquiti do dočasného textového souboru, aby je AMA mohl shromáždit.

Ve složce vytvořte vlastní konfigurační soubor pro démona

/etc/rsyslog.d/rsyslog s následujícími podmínkami filtrování:# Define a new ruleset ruleset(name="<RULESET_NAME>") { action(type="omfile" file="<LOG_FILE_NAME>") } # Set the input on port and bind it to the new ruleset input(type="imudp" port="<PORT>" ruleset="<RULESET_NAME>")(Nahraďte

<parameters>skutečnými názvy objektů reprezentovaných. <> LOG_FILE_NAME je soubor, který jste vytvořili v kroku 2.)Restartujte rsyslog. Typická syntaxe příkazu je

systemctl restart rsyslog.

Vytvořte DCR podle pokynů v části Shromažďování protokolů z textových souborů pomocí agenta služby Azure Monitor a ingestování do Služby Microsoft Sentinel.

Nahraďte název

"RawData"sloupce názvem"Message"sloupce .Nahraďte hodnotu

"source"transformKql hodnotou"source | project-rename Message=RawData".{TABLE_NAME}Nahraďte a{LOCAL_PATH_FILE}zástupné symboly v šabloně DCR hodnotami v krocích 1 a 2. Nahraďte ostatní zástupné symboly podle pokynů.

Nakonfigurujte počítač, na kterém je nainstalovaný agent Služby Azure Monitor, a otevřete porty syslogu a nakonfigurujte démon syslogu, aby přijímal zprávy z externích zdrojů. Podrobné pokyny a skript pro automatizaci této konfigurace naleznete v tématu Konfigurace předávání protokolů pro příjem protokolů.

Nakonfigurujte a připojte kontroler Ubiquiti.

- Podle pokynů, které poskytuje Ubiquiti, povolte syslog a volitelně ladicí protokoly.

- Vyberte Nastavení >> nastavení konfigurace kontroleru konfigurace > vzdáleného protokolování a povolte syslog.

VMware vCenter

Při ingestování zpráv protokolu ze serveru VMware vCenter postupujte takto:

Název tabulky:

vcenter_CLUmístění úložiště protokolů: Vytvořte soubor protokolu na externím serveru syslog. Udělte souboru oprávnění k zápisu démona syslogu. Pokud ještě není nainstalovaný, nainstalujte AMA na externí server syslog. Zadejte tento název souboru a cestu do pole Vzor souboru v konektoru nebo místo zástupného symbolu

{LOCAL_PATH_FILE}v DCR.Nakonfigurujte démona syslogu tak, aby exportoval zprávy protokolu vCenter do dočasného textového souboru, aby je AMA mohl shromáždit.

Upravte konfigurační soubor

/etc/rsyslog.conftak, aby před oddíl direktivy přidal následující řádek šablony:$template vcenter,"%timestamp% %hostname% %msg%\ n"Vytvořte vlastní konfigurační soubor pro démona rsyslog, který je uložený jako

/etc/rsyslog.d/10-vcenter.confs následujícími podmínkami filtrování:if $rawmsg contains "vpxd" then { action(type="omfile" file="/<LOG_FILE_NAME>") stop } if $rawmsg contains "vcenter-server" then { action(type="omfile" file="/<LOG_FILE_NAME>") stop }(Nahraďte

<LOG_FILE_NAME>názvem souboru protokolu, který jste vytvořili.)Restartujte rsyslog. Typická syntaxe příkazu je

sudo systemctl restart rsyslog.

Vytvořte DCR podle pokynů v části Shromažďování protokolů z textových souborů pomocí agenta služby Azure Monitor a ingestování do Služby Microsoft Sentinel.

Nahraďte název

"RawData"sloupce názvem"Message"sloupce .Nahraďte hodnotu

"source"transformKql hodnotou"source | project-rename Message=RawData".{TABLE_NAME}Nahraďte a{LOCAL_PATH_FILE}zástupné symboly v šabloně DCR hodnotami v krocích 1 a 2. Nahraďte ostatní zástupné symboly podle pokynů.parametr dataCollectionEndpointId by měl být naplněn vaším DCE. Pokud ho nemáte, definujte nový. Pokyny najdete v tématu Vytvoření koncového bodu shromažďování dat.

Nakonfigurujte počítač, na kterém je nainstalovaný agent Služby Azure Monitor, a otevřete porty syslogu a nakonfigurujte démon syslogu, aby přijímal zprávy z externích zdrojů. Podrobné pokyny a skript pro automatizaci této konfigurace naleznete v tématu Konfigurace předávání protokolů pro příjem protokolů.

Nakonfigurujte a připojte zařízení vCenter.

- Postupujte podle pokynů od VMware pro odesílání zpráv syslogu.

- Použijte IP adresu nebo název hostitele počítače, na kterém je nainstalovaný agent služby Azure Monitor.

Zscaler Private Access (ZPA)

Při ingestování zpráv protokolu z privátního přístupu Zscaler (ZPA) postupujte takto:

Název tabulky:

ZPA_CLUmístění úložiště protokolů: Vytvořte soubor protokolu na externím serveru syslog. Udělte souboru oprávnění k zápisu démona syslogu. Pokud ještě není nainstalovaný, nainstalujte AMA na externí server syslog. Zadejte tento název souboru a cestu do pole Vzor souboru v konektoru nebo místo zástupného symbolu

{LOCAL_PATH_FILE}v DCR.Nakonfigurujte démona syslogu tak, aby exportoval zprávy protokolu ZPA do dočasného textového souboru, aby je AMA mohl shromáždit.

Ve složce vytvořte vlastní konfigurační soubor pro démona

/etc/rsyslog.d/rsyslog s následujícími podmínkami filtrování:# Define a new ruleset ruleset(name="<RULESET_NAME>") { action(type="omfile" file="<LOG_FILE_NAME>") } # Set the input on port and bind it to the new ruleset input(type="imudp" port="<PORT>" ruleset="<RULESET_NAME>")(Nahraďte

<parameters>skutečnými názvy objektů reprezentovaných.)Restartujte rsyslog. Typická syntaxe příkazu je

systemctl restart rsyslog.

Vytvořte DCR podle pokynů v části Shromažďování protokolů z textových souborů pomocí agenta služby Azure Monitor a ingestování do Služby Microsoft Sentinel.

Nahraďte název

"RawData"sloupce názvem"Message"sloupce .Nahraďte hodnotu

"source"transformKql hodnotou"source | project-rename Message=RawData".{TABLE_NAME}Nahraďte a{LOCAL_PATH_FILE}zástupné symboly v šabloně DCR hodnotami v krocích 1 a 2. Nahraďte ostatní zástupné symboly podle pokynů.

Nakonfigurujte počítač, na kterém je nainstalovaný agent Služby Azure Monitor, a otevřete porty syslogu a nakonfigurujte démon syslogu, aby přijímal zprávy z externích zdrojů. Podrobné pokyny a skript pro automatizaci této konfigurace naleznete v tématu Konfigurace předávání protokolů pro příjem protokolů.

Nakonfigurujte a připojte přijímač ZPA.

- Postupujte podle pokynů poskytovaných ZPA. Jako šablonu protokolu vyberte JSON.

- Vyberte Nastavení >> nastavení konfigurace kontroleru konfigurace > vzdáleného protokolování a povolte syslog.