Principy analýzy hrozeb v Microsoft Sentinelu

Microsoft Sentinel je řešení siEM (Security Information and Event Management) nativní pro cloud s možností ingestovat, kurátorovat a spravovat analýzy hrozeb z mnoha zdrojů.

Důležité

Microsoft Sentinel je obecně dostupný na portálu Microsoft Defenderu na sjednocené platformě operací zabezpečení Microsoftu. Ve verzi Preview je Microsoft Sentinel k dispozici na portálu Defender bez licence XDR v programu Microsoft Defender nebo licence E5. Další informace najdete v tématu Microsoft Sentinel na portálu Microsoft Defender.

Úvod do analýzy hrozeb

Cyber threat intelligence (CTI) je informace, které popisují stávající nebo potenciální hrozby pro systémy a uživatele. Tato inteligence má mnoho forem, jako jsou napsané sestavy, které podrobně uvádějí motivaci, infrastrukturu a techniky konkrétního aktéra hrozeb. Může to být také konkrétní pozorování IP adres, domén, hodnot hash souborů a dalších artefaktů spojených se známými kybernetickými hrozbami.

Organizace používají CTI k zajištění základního kontextu neobvyklé aktivity, aby pracovníci zabezpečení mohli rychle podniknout opatření k ochraně svých lidí, informací a prostředků. CTI můžete získat z mnoha míst, například:

- Opensourcové datové kanály

- Komunity pro sdílení hrozeb

- Informační kanály komerční inteligence

- Místní inteligence shromážděná v průběhu vyšetřování zabezpečení v rámci organizace

U řešení SIEM, jako je Microsoft Sentinel, jsou nejběžnějšími formami CTI indikátory hrozeb, které se označují také jako indikátory ohrožení (IOC) nebo indikátory útoku. Indikátory hrozeb jsou data, která přidružují zjištěné artefakty, jako jsou adresy URL, hodnoty hash souborů nebo IP adresy se známými aktivitami hrozeb, jako jsou phishing, botnety nebo malware. Tato forma analýzy hrozeb se často označuje jako taktická analýza hrozeb. Používá se u bezpečnostních produktů a automatizace ve velkém měřítku, aby bylo možné detekovat potenciální hrozby pro organizaci a chránit před nimi.

Další omezující vlastnost analýzy hrozeb představuje aktéry hrozeb, jejich techniky, taktiky a postupy (TTPS), jejich infrastrukturu a identity obětí. Microsoft Sentinel podporuje správu těchto omezujících vlastností společně se vstupně-výstupními operacemi vyjádřenými pomocí opensourcového standardu pro výměnu CTI označovaného jako výraz pro strukturované informace o hrozbách (STIX). Analýza hrozeb vyjádřená jako objekty STIX zlepšuje interoperabilitu a organizacím umožňuje efektivněji lovit. Pomocí objektů STIX analýzy hrozeb v Microsoft Sentinelu můžete detekovat škodlivou aktivitu ve vašem prostředí a poskytnout úplný kontext útoku, abyste mohli informovat rozhodnutí o reakci.

Následující tabulka popisuje aktivity potřebné k zajištění většiny integrace analýzy hrozeb (TI) v Microsoft Sentinelu:

| Akce | Popis |

|---|---|

| Ukládání inteligentních informací o hrozbách v pracovním prostoru microsoft Sentinelu |

|

| Správa analýzy hrozeb |

|

| Použití analýzy hrozeb |

|

Analýza hrozeb také poskytuje užitečný kontext v rámci jiných prostředí Microsoft Sentinelu, jako jsou poznámkové bloky. Další informace naleznete v tématu Začínáme s poznámkovými bloky a MSTICPy.

Poznámka:

Informace o dostupnosti funkcí v cloudech státní správy USA najdete v tabulkách Microsoft Sentinelu v dostupnosti funkcí cloudu pro zákazníky státní správy USA.

Import a propojení analýzy hrozeb

Většina analýz hrozeb se importuje pomocí datových konektorů nebo rozhraní API. Nakonfigurujte pravidla příjmu dat, abyste snížili šum a zajistili optimalizaci informačních kanálů inteligentních funkcí. Tady jsou dostupná řešení pro Microsoft Sentinel.

- Analýza hrozeb v programu Microsoft Defender datového konektoru k ingestování analýzy hrozeb Od Microsoftu

- Analýza hrozeb – datový konektor TAXII pro standardní informační kanály STIX/TAXII

- Rozhraní API pro nahrání analýzy hrozeb pro integrované a kurátorované informační kanály TI pomocí rozhraní REST API pro připojení (nevyžaduje datový konektor)

- Datový konektor Threat Intelligence Platform také připojuje informační kanály TI pomocí staršího rozhraní REST API, ale je na cestě k vyřazení.

Tato řešení používejte v libovolné kombinaci v závislosti na tom, kde vaše organizace využívá analýzu hrozeb. Všechny tyto datové konektory jsou k dispozici v centru obsahu jako součást řešení Analýza hrozeb. Další informace o tomto řešení najdete v položce Analýzy hrozeb na Webu Azure Marketplace.

Podívejte se také na tento katalog integrací analýzy hrozeb, které jsou k dispozici v Microsoft Sentinelu.

Přidání analýzy hrozeb do Microsoft Sentinelu pomocí datového konektoru Analýzy hrozeb v programu Defender

Veřejné, opensourcové a vysoce věrné vstupně-výstupní operace vygenerované službou Defender Threat Intelligence do pracovního prostoru Služby Microsoft Sentinel s datovými konektory Defender Threat Intelligence Pomocí jednoduchého nastavení jedním kliknutím můžete pomocí inteligentních informací o hrozbách ze standardních a prémiových datových konektorů Defender Threat Intelligence monitorovat, upozorňovat a proaktivně hledat.

Existují dvě verze datového konektoru, standardu a premium. K dispozici je také volně dostupné pravidlo analýzy hrozeb Defenderu pro analýzu hrozeb, které vám poskytne ukázku toho, co poskytuje datový konektor Analýzy hrozeb v programu Defender. S odpovídající analýzou se ale do vašeho prostředí ingestují jenom indikátory, které odpovídají pravidlu.

Datový konektor Analýzy hrozeb v programu Premium Defender ingestuje opensourcovou inteligenci microsoftu a kurátorované vstupně-výstupní operace Microsoftu. Tyto prémiové funkce umožňují analýzu více zdrojů dat s větší flexibilitou a porozuměním této inteligenci hrozeb. Tady je tabulka, která ukazuje, co očekávat při licencování a povolení verze Premium.

| Bezplatný | Premium |

|---|---|

| Veřejné vstupně-výstupní operace | |

| Open source inteligentní funkce (OSINT) | |

| Vstupně-výstupní operace Microsoftu | |

| OSINT obohacený microsoftem |

Další informace najdete v následujících článcích:

- Informace o tom, jak získat licenci Premium a prozkoumat všechny rozdíly mezi verzemi Standard a Premium, najdete v tématu Prozkoumání licencí Analýzy hrozeb v programu Defender.

- Další informace o bezplatném prostředí analýzy hrozeb v programu Defender najdete v tématu Představení bezplatného prostředí analýzy hrozeb v programu Defender pro XDR v programu Microsoft Defender.

- Informace o tom, jak povolit analýzu hrozeb v programu Defender a datové konektory analýzy hrozeb v programu Defender, najdete v tématu Povolení datového konektoru Analýzy hrozeb v programu Defender.

- Další informace o shodných analytických možnostech najdete v tématu Použití odpovídající analýzy k detekci hrozeb.

Přidání analýzy hrozeb do Microsoft Sentinelu pomocí rozhraní API pro nahrávání

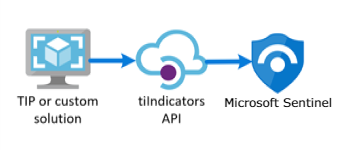

Mnoho organizací používá řešení platformy pro analýzu hrozeb (TIP) k agregaci informačních kanálů indikátorů hrozeb z různých zdrojů. Z agregovaného informačního kanálu se data kurátorují tak, aby platila pro řešení zabezpečení, jako jsou síťová zařízení, řešení EDR/XDR nebo SIEM, jako je Microsoft Sentinel. Rozhraní API pro nahrávání umožňuje tato řešení použít k importu objektů STIX analýzy hrozeb do Microsoft Sentinelu.

Nové rozhraní API pro nahrávání nevyžaduje datový konektor a nabízí následující vylepšení:

- Pole indikátoru hrozby jsou založená na standardizovaném formátu STIX.

- Aplikace Microsoft Entra vyžaduje roli Přispěvatel Microsoft Sentinelu.

- Koncový bod požadavku rozhraní API je vymezen na úrovni pracovního prostoru. Požadovaná oprávnění aplikace Microsoft Entra umožňují podrobné přiřazení na úrovni pracovního prostoru.

Další informace najdete v tématu Připojení platformy analýzy hrozeb pomocí rozhraní API pro nahrávání.

Přidání analýzy hrozeb do Microsoft Sentinelu pomocí datového konektoru Threat Intelligence Platform

Poznámka:

Tento datový konektor je teď na cestě k vyřazení.

Podobně jako rozhraní API pro nahrání používá datový konektor Threat Intelligence Platform rozhraní API, které umožňuje vašemu TIPu nebo vlastnímu řešení posílat do Microsoft Sentinelu analýzu hrozeb. Tento datový konektor je však omezen pouze na indikátory a nyní je na cestě k vyřazení. Doporučujeme využít optimalizace, které musí rozhraní API pro nahrávání nabídnout.

Datový konektor TIP používá rozhraní MICROSOFT Graph Security tiIndicators API , které nepodporuje jiné objekty STIX. Použijte ho s libovolným vlastním tipem, který komunikuje s rozhraním API tiIndicators k odesílání indikátorů do Microsoft Sentinelu (a do jiných řešení zabezpečení Microsoftu, jako je XDR v programu Defender).

Další informace o řešeních TIP integrovaných s Microsoft Sentinelem najdete v tématu Integrované produkty platformy analýzy hrozeb. Další informace najdete v tématu Připojení platformy analýzy hrozeb k Microsoft Sentinelu.

Přidání analýzy hrozeb do Microsoft Sentinelu pomocí datového konektoru TAXII

Nejrozšířenější oborový standard pro přenos analýzy hrozeb je kombinace datového formátu STIX a protokolu TAXII. Pokud vaše organizace získá analýzu hrozeb z řešení, která podporují aktuální verzi STIX/TAXII (2.0 nebo 2.1), pomocí datového konektoru Threat Intelligence – TAXII můžete přenést analýzu hrozeb do Microsoft Sentinelu. Datový konektor Threat Intelligence – TAXII umožňuje integrovanému klientovi TAXII v Microsoft Sentinelu importovat analýzu hrozeb ze serverů TAXII 2.x.

Import analýzy hrozeb ve formátu STIX do Microsoft Sentinelu ze serveru TAXII:

- Získejte kořenové rozhraní API serveru TAXII a ID kolekce.

- Povolení datového konektoru Threat Intelligence – TAXII v Microsoft Sentinelu

Další informace najdete v tématu Připojení microsoft Sentinelu k informačním kanálům PRO ANALÝZU hrozeb STIX/TAXII.

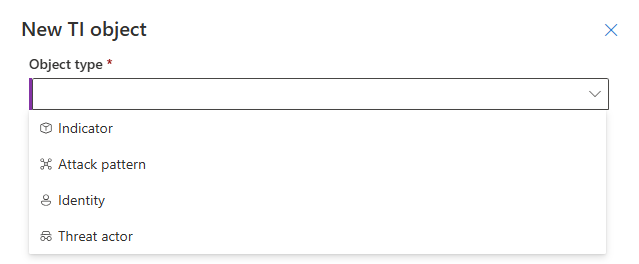

Vytvoření a správa analýzy hrozeb

Analýzy hrozeb využívající Microsoft Sentinel se spravují vedle Analýza hrozeb v programu Microsoft Defender (MDTI) a Analýzy hrozeb v jednotné platformě SecOps od Microsoftu.

Poznámka:

Analýza hrozeb na webu Azure Portal je stále přístupná z analýzy hrozeb pro správu>hrozeb služby Microsoft Sentinel.>

Dvě z nejběžnějších úloh analýzy hrozeb vytvářejí nové inteligentní funkce hrozeb související s vyšetřováním zabezpečení a přidáváním značek. Rozhraní pro správu zjednodušuje ruční proces kurátorování individuálních informací o hrozbách s několika klíčovými funkcemi.

- Nakonfigurujte pravidla příjmu dat pro optimalizaci informací o hrozbách z příchozích zdrojů.

- Definujte relace při vytváření nových objektů STIX.

- Kurátorujte stávající TI s tvůrcem relací.

- Zkopírujte běžná metadata z nového nebo existujícího objektu TI s duplicitní funkcí.

- Přidejte značky volného formuláře k objektům s vícenásobným výběrem.

V Microsoft Sentinelu jsou k dispozici následující objekty STIX:

| Objekt STIX | Popis |

|---|---|

| Objekt actor hrozby | Od skriptů kluků po národní státy, objekty herců hrozeb popisují motivaci, sofistikovanost a úrovně obnovení. |

| Model útoku | Známé také jako techniky, taktiky a postupy, vzory útoku popisují konkrétní komponentu útoku a fázi MITRE ATT&CK, na které se používá. |

| Indikátor |

Domain name, URL, IPv4 address, IPv6 addressaFile hashesX509 certificates slouží k ověření identity zařízení a serverů pro zabezpečenou komunikaci přes internet.

JA3 otisky prstů jsou jedinečné identifikátory generované procesem handshake PROTOKOLU TLS/SSL. Pomáhají identifikovat konkrétní aplikace a nástroje používané v síťovém provozu, což usnadňuje detekci otisků prstů škodlivých aktivitJA3S a rozšiřuje možnosti JA3 také zahrnutím charakteristik specifických pro server v procesu otisku prstu. Toto rozšíření poskytuje komplexnější pohled na síťový provoz a pomáhá identifikovat hrozby na straně klienta i serveru.

User agents poskytnout informace o klientském softwaru provádějícím požadavky na server, jako je prohlížeč nebo operační systém. Jsou užitečné při identifikaci a profilaci zařízení a aplikací, které přistupují k síti. |

| Identita | Popis obětí, organizací a dalších skupin nebo jednotlivců spolu s obchodními sektory, které s nimi nejvíce souvisejí. |

| Vztah | Vlákna, která propojují analýzu hrozeb a pomáhají vytvářet připojení mezi různorodými signály a datovými body, jsou popsána s relacemi. |

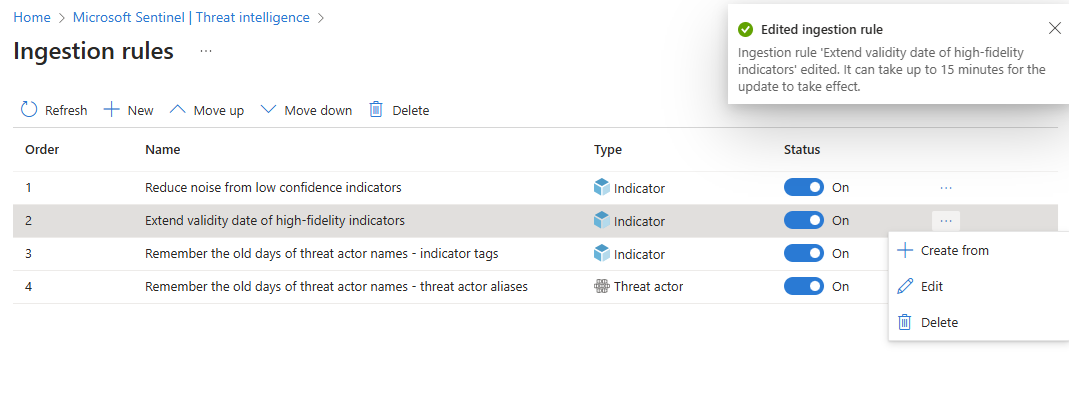

Konfigurace pravidel příjmu dat

Optimalizujte informační kanály analýzy hrozeb filtrováním a vylepšením objektů před jejich doručením do vašeho pracovního prostoru. Pravidla příjmu dat aktualizují atributy nebo filtrují objekty společně. Následující tabulka uvádí některé případy použití:

| Případ použití pravidla příjmu dat | Popis |

|---|---|

| Snížení šumu | Vyfiltrujte staré analýzy hrozeb, které se neaktualizují po dobu 6 měsíců, které mají také nízkou spolehlivost. |

| Datum prodloužení platnosti | Zvýšení úrovně vysoce věrné vstupně-výstupních operací z důvěryhodných zdrojů rozšířením jejich Valid until o 30 dnů |

| Pamatovat si staré dny | Nová taxonomie objektu actor pro hrozby je skvělá, ale někteří analytici chtějí mít jistotu, že staré názvy označí. |

Mějte na paměti následující tipy pro používání pravidel příjmu dat:

- Všechna pravidla platí v pořadí. Objekty analýzy hrozeb, které se ingestují, se zpracují jednotlivými pravidly, dokud

Deletese akce neřídí. Pokud u objektu není provedena žádná akce, přijímá se ze zdroje tak, jak je. - Akce

Deleteznamená, že se objekt analýzy hrozeb přeskočí pro příjem dat, což znamená, že se odebere z kanálu. Všechny předchozí verze objektu, které už byly ingestované, nejsou ovlivněny. - Platnost nových a upravených pravidel trvá až 15 minut.

Další informace najdete v tématu Práce s pravidly příjmu analýzy hrozeb.

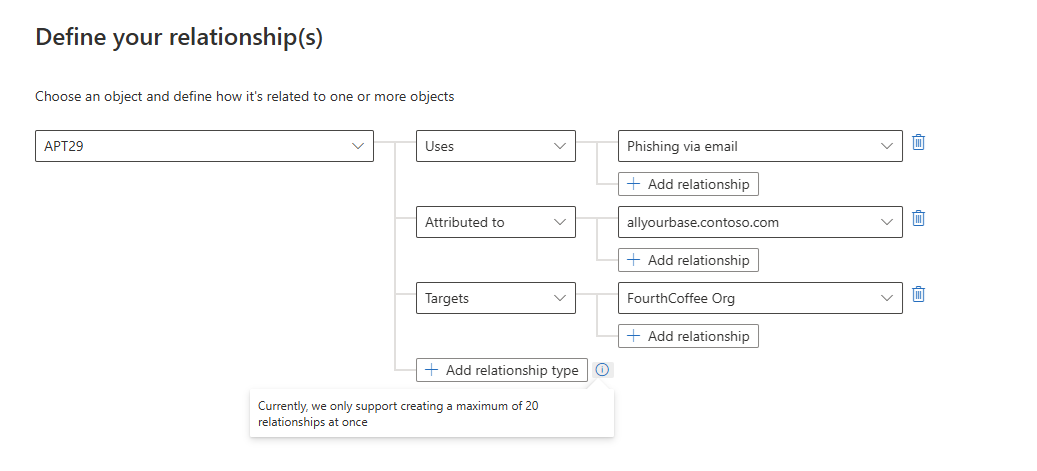

Vytvoření vztahů

Vylepšete detekci hrozeb a odpověď tím, že navazují spojení mezi objekty s tvůrcem vztahů. V následující tabulce jsou uvedeny některé případy použití:

| Případ použití relace | Popis |

|---|---|

| Připojení objektu actor pro hrozby ke vzoru útoku | Objekt actor APT29hrozby používá model Phishing via Email útoku k získání počátečního přístupu. |

| Propojení indikátoru s objektem actor hrozby | Ukazatel allyourbase.contoso.com domény je atributu objektu actor APT29hrozby . |

| Přidružení identity (oběti) k vzoru útoku | Model Phishing via Emailútoku cílí na FourthCoffee organizaci. |

Následující obrázek ukazuje, jak tvůrce vztahů spojuje všechny tyto případy použití.

Kurátorovat analýzu hrozeb

Nakonfigurujte, které objekty TI je možné sdílet s příslušnými cílovými skupinami, tak, že nastavíte úroveň citlivosti s názvem TLP (Traffic Light Protocol).

| Barva TLP | Citlivost |

|---|---|

| Bílá | Informace lze volně a veřejně sdílet bez jakýchkoli omezení. |

| Zelený | Informace se dají sdílet s partnerskými a partnerskými organizacemi v rámci komunity, ale ne veřejně. Je určen pro širší publikum v rámci komunity. |

| Amber | Informace se dají sdílet s členy organizace, ale ne veřejně. Účelem je použít v rámci organizace k ochraně citlivých informací. |

| Červený | Informace jsou vysoce citlivé a neměly by být sdíleny mimo konkrétní skupinu nebo schůzku, kde byly původně zpřístupněny. |

Při vytváření nebo úpravách nastavte hodnoty TLP pro objekty TI v uživatelském rozhraní. Nastavení TLP prostřednictvím rozhraní API je méně intuitivní a vyžaduje volbu jednoho ze čtyř marking-definition identifikátorů GUID objektů. Další informace o konfiguraci TLP prostřednictvím rozhraní API najdete v tématu object_marking_refs v běžných vlastnostech rozhraní API pro nahrání.

Další způsob, jak kurátorovat TI, je se značkami. Označování inteligentních hrozeb je rychlý způsob, jak seskupit objekty dohromady, aby bylo snazší je najít. Obvykle můžete použít značky související s konkrétním incidentem. Pokud ale objekt představuje hrozby od určitého známého aktéra nebo dobře známé kampaně útoku, zvažte vytvoření relace místo značky. Jakmile vyhledáte a vyfiltrujete analýzu hrozeb, se kterou chcete pracovat, označte je jednotlivě nebo vícenásobným výběrem a označte je všechny najednou. Vzhledem k tomu, že označování je bezplatné, doporučujeme vytvořit standardní zásady vytváření názvů pro značky analýzy hrozeb.

Další informace najdete v tématu Práce s analýzou hrozeb v Microsoft Sentinelu.

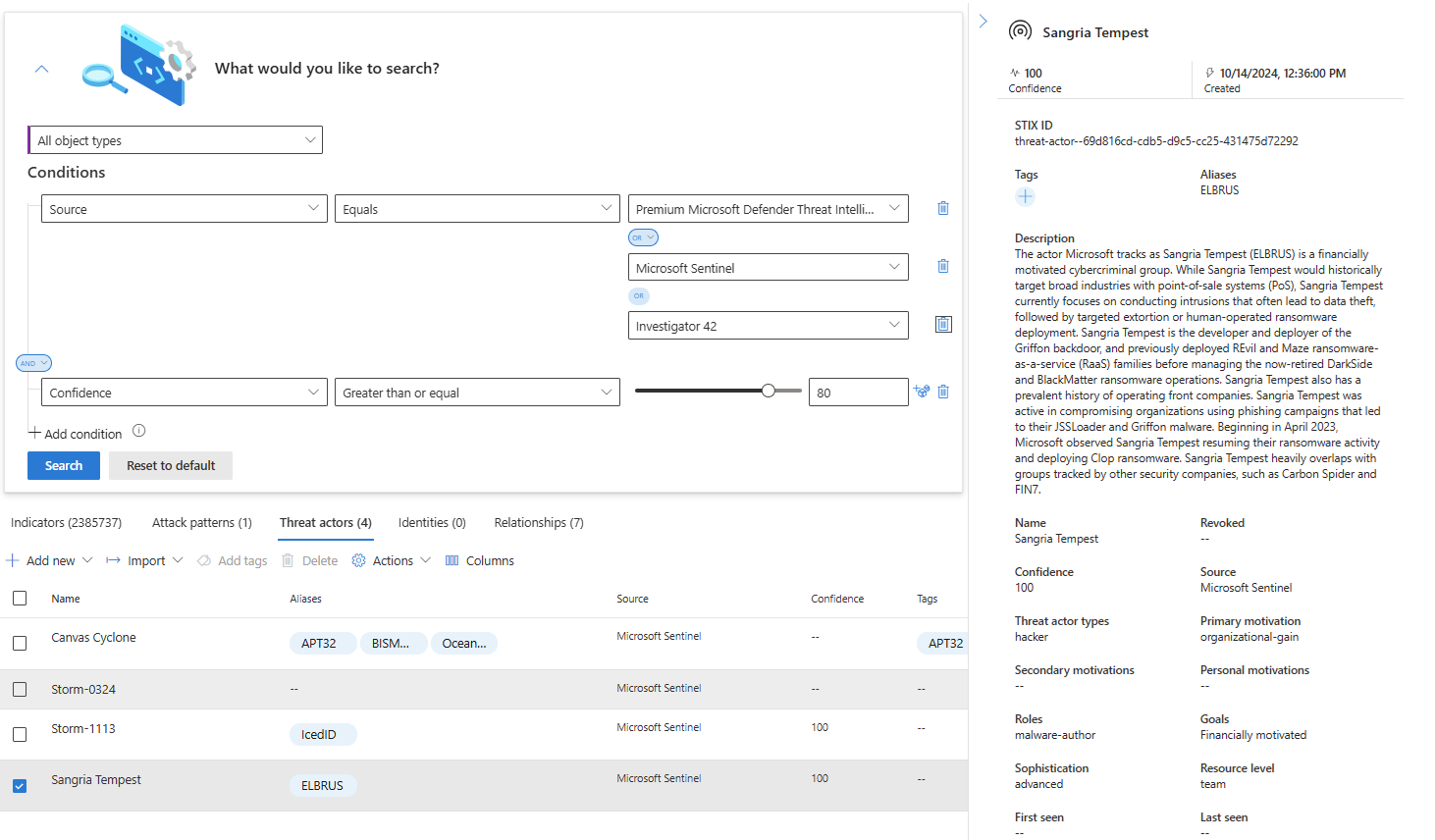

Zobrazení analýzy hrozeb

Zobrazte si analýzu hrozeb z rozhraní pro správu. Pomocí rozšířeného vyhledávání můžete řadit a filtrovat objekty analýzy hrozeb, aniž byste museli psát dotaz Log Analytics.

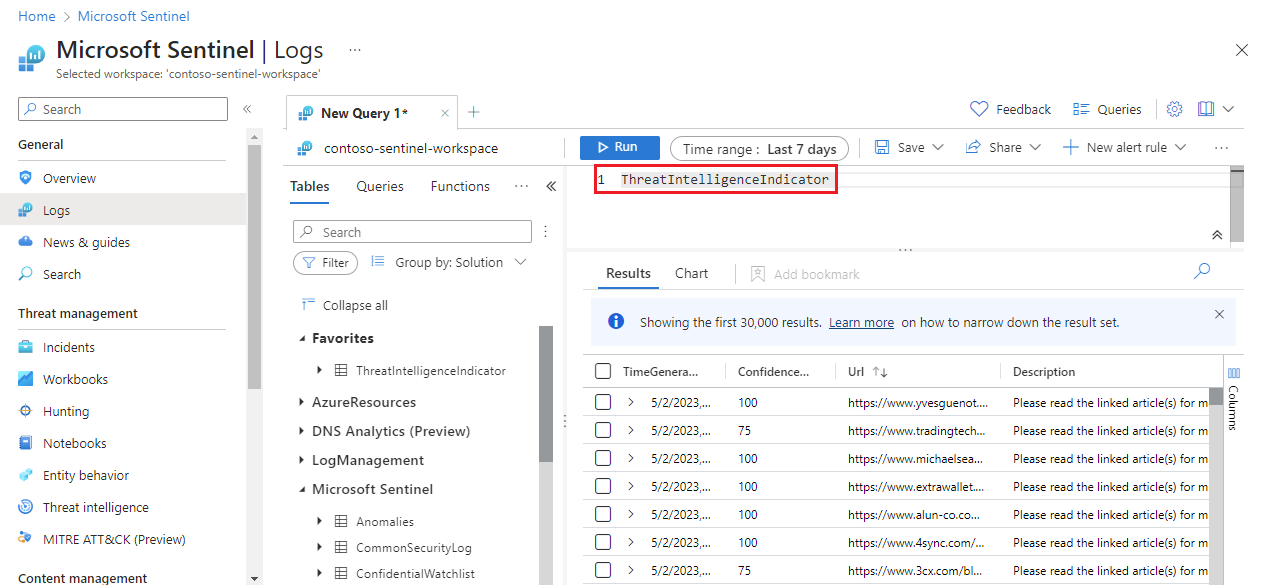

Prohlédněte si indikátory uložené v pracovním prostoru služby Log Analytics s podporou Služby Microsoft Sentinel. V ThreatIntelligenceIndicator tabulce pod schématem Microsoft Sentinelu jsou uložené všechny indikátory hrozeb Microsoft Sentinelu . Tato tabulka je základem pro dotazy analýzy hrozeb prováděné jinými funkcemi Microsoft Sentinelu, jako jsou analýzy, dotazy proaktivního vyhledávání a sešity.

Důležité

Tabulky podporující nové schéma objektů STIX jsou ve verzi Private Preview. Pokud chcete zobrazit objekty STIX v dotazech a odemknout model proaktivního vyhledávání, který je používá, požádejte o vyjádření souhlasu s tímto formulářem. Ingestování analýzy hrozeb do nových tabulek ThreatIntelIndicator a ThreatIntelObjectsvedle aktuální tabulky ThreatIntelligenceIndicatornebo místo ní s tímto procesem výslovného souhlasu.

Tady je příklad zobrazení základního dotazu jenom na indikátory hrozeb pomocí aktuální tabulky.

Indikátory analýzy hrozeb se ingestují do ThreatIntelligenceIndicator tabulky pracovního prostoru služby Log Analytics jako jen pro čtení. Při každé aktualizaci ukazatele se vytvoří nová položka v ThreatIntelligenceIndicator tabulce. V rozhraní pro správu se zobrazí pouze nejaktuálnější indikátor. Microsoft Sentinel deduplicuje indikátory na IndicatorId základě vlastností a SourceSystem zvolí indikátor s nejnovějším TimeGenerated[UTC].

Vlastnost IndicatorId se generuje pomocí ID indikátoru STIX. Při importu nebo vytváření indikátorů z jiných zdrojů než IndicatorId STIX se generuje ze zdroje a vzoru ukazatele.

Další informace najdete v tématu Práce s analýzou hrozeb v Microsoft Sentinelu.

Zobrazení rozšíření dat GeoLocation a WhoIs (Public Preview)

Microsoft rozšiřuje indikátory IP adres a domény o další GeoLocation údaje a WhoIs poskytuje tak další kontext pro šetření, kde se nachází vybraný IOC.

Zobrazení GeoLocation a WhoIs data v podokně Analýza hrozeb pro tyto typy indikátorů hrozeb importovaných do Microsoft Sentinelu

Pomocí GeoLocation dat můžete například najít informace, jako je organizace nebo země nebo oblast pro indikátor IP adresy. Data můžete použít WhoIs k vyhledání dat, jako jsou registrátor a data vytváření záznamů z indikátoru domény.

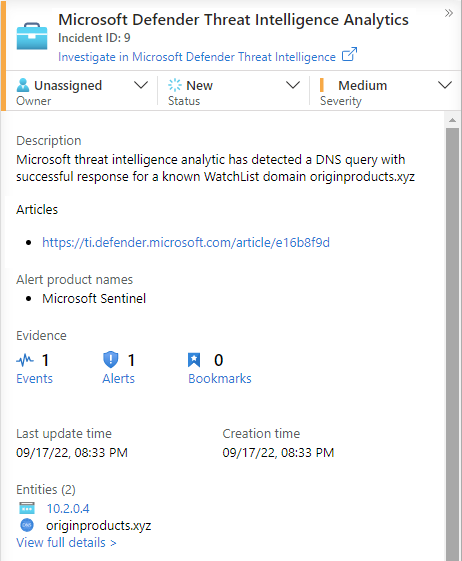

Detekce hrozeb pomocí analýzy indikátorů hrozeb

Nejdůležitějším případem použití analýzy hrozeb v řešeních SIEM, jako je Microsoft Sentinel, je power analytics rules for threat detection. Tato pravidla založená na ukazatelích porovnávají nezpracované události z vašich zdrojů dat s indikátory hrozeb a detekují bezpečnostní hrozby ve vaší organizaci. V Microsoft Sentinel Analytics vytvoříte analytická pravidla založená na dotazech, které běží podle plánu a generují výstrahy zabezpečení. Spolu s konfiguracemi určují, jak často se má pravidlo spouštět, jaký druh výsledků dotazů by měl generovat výstrahy zabezpečení a incidenty a volitelně kdy aktivovat automatizovanou odpověď.

I když můžete vždy vytvářet nová analytická pravidla úplně od začátku, Microsoft Sentinel poskytuje sadu předdefinovaných šablon pravidel, které vytvořili technici zabezpečení Microsoftu, a využívají tak indikátory hrozeb. Tyto šablony jsou založené na typu indikátorů hrozeb (doména, e-mail, hodnota hash souboru, IP adresa nebo adresa URL) a událostech zdroje dat, které chcete spárovat. Každá šablona obsahuje seznam požadovaných zdrojů, které jsou potřeba pro fungování pravidla. Tyto informace usnadňují určení, jestli se v Microsoft Sentinelu už naimportují potřebné události.

Ve výchozím nastavení se při aktivaci těchto předdefinovaných pravidel vytvoří upozornění. Výstrahy vygenerované z analytických pravidel v Microsoft Sentinelu generují také incidenty zabezpečení. V nabídce Microsoft Sentinel v části Správa hrozeb vyberte Incidenty. Incidenty jsou to, co týmy provozu zabezpečení zjišťují a prošetřují, aby určily příslušné akce reakce. Další informace najdete v tématu Kurz: Zkoumání incidentů pomocí služby Microsoft Sentinel.

Další informace o používání indikátorů hrozeb v analytických pravidlech najdete v tématu Použití analýzy hrozeb k detekci hrozeb.

Microsoft poskytuje přístup ke své analýze hrozeb prostřednictvím analytického pravidla Analýzy hrozeb v programu Defender. Další informace o tom, jak toto pravidlo využít, které generuje výstrahy a incidenty s vysokou věrností, najdete v tématu Použití odpovídající analýzy k detekci hrozeb.

Sešity poskytují přehledy o vaší analýze hrozeb

Sešity poskytují výkonné interaktivní řídicí panely, které poskytují přehled o všech aspektech Služby Microsoft Sentinel a analýzy hrozeb nejsou výjimkou. Pomocí integrovaného sešitu analýzy hrozeb můžete vizualizovat klíčové informace o vaší analýze hrozeb. Přizpůsobte si sešit podle potřeb vaší firmy. Vytvořte nové řídicí panely kombinací mnoha zdrojů dat, které vám pomůžou data vizualizovat jedinečnými způsoby.

Vzhledem k tomu, že sešity Služby Microsoft Sentinel jsou založené na sešitech služby Azure Monitor, jsou již k dispozici rozsáhlá dokumentace a mnoho dalších šablon. Další informace najdete v tématu Vytváření interaktivních sestav pomocí sešitů Azure Monitoru.

Existuje také bohatý prostředek pro sešity Azure Monitoru na GitHubu, kde si můžete stáhnout další šablony a přispívat vlastními šablonami.

Další informace o použití a přizpůsobení sešitu analýzy hrozeb najdete v tématu Vizualizace analýzy hrozeb pomocí sešitů.

Související obsah

V tomto článku jste se dozvěděli o možnostech analýzy hrozeb využívajících Microsoft Sentinel. Další informace najdete v následujících článcích: