Konfigurace služby Azure Monitor s hraniční sítí (Preview)

Tento článek obsahuje proces konfigurace hraniční sítě (NSP) zabezpečení sítě pro prostředky služby Azure Monitor. Hraniční síť zabezpečení sítě je funkce izolace sítě, která poskytuje zabezpečenou hraniční síť pro komunikaci mezi službami PaaS nasazenými mimo virtuální síť. Tyto služby PaaS můžou vzájemně komunikovat v rámci hraniční sítě a můžou také komunikovat s prostředky mimo hraniční síť pomocí pravidel veřejného příchozího a odchozího přístupu.

Hraniční síť umožňuje řídit přístup k síti pomocí nastavení izolace sítě v podporovaných prostředcích služby Azure Monitor. Po nakonfigurování hraniční sítě můžete provést následující akce:

- Řízení síťového přístupu k podporovaným prostředkům služby Azure Monitor na základě pravidel příchozího a odchozího přístupu definovaných v NSP

- Protokolujte veškerý síťový přístup k podporovaným prostředkům služby Azure Monitor.

- Zablokujte všechny exfiltrace dat do služeb, které nejsou v zprostředkovateli zabezpečení sítě.

Oblasti

Hraniční síť Azure je aktuálně ve verzi Public Preview. Funkce perimetru zabezpečení sítě ve službě Azure Monitor jsou aktuálně dostupné v následujících 6 oblastech:

- East US

- USA – východ 2

- USA – středosever

- Středojižní USA

- USA – západ

- Západní USA 2

Aktuální omezení

- Aby scénáře exportu Log Analytics fungovaly správně s účty úložiště, musí být pracovní prostor Služby Log Analytics i účty úložiště součástí stejného hraničního zařízení.

- Prostředek globálních skupin akcí nepodporuje NSP. Musíte vytvořit prostředky skupin místních akcí, které budou podporovat NSP.

- Dotazy napříč prostředky jsou blokované pro pracovní prostory služby Log Analytics přidružené k zprostředkovateli zabezpečení sítě. To zahrnuje přístup k pracovnímu prostoru prostřednictvím clusteru ADX.

- Protokoly přístupu NSP se vzorkují každých 30 minut.

Podporované komponenty

Komponenty služby Azure Monitor podporované v hraniční síti jsou uvedené v následující tabulce s minimální verzí rozhraní API.

| Prostředek | Typ prostředku | Verze rozhraní API |

|---|---|---|

| Koncový bod shromažďování dat (DCE) | Microsoft.Insights/dataCollectionEndpoints | 2023-03-11 |

| Pracovní prostor služby Log Analytics | Microsoft.OperationalInsights/workspaces | 2023-09-01 |

| Upozornění dotazů protokolu | Microsoft.Insights/ScheduledQueryRules | 2022-08-01-preview |

| Skupiny akcí 12 | Microsoft.Insights/actionGroups | 2023-05-01 |

1 NSP funguje pouze s regionálními skupinami akcí. Globální skupiny akcí ve výchozím nastavení mají přístup k veřejné síti.

2 Dnes je EventHub jediným podporovaným typem akce pro NSP. Všechny ostatní akce mají výchozí přístup k veřejné síti.

Hraniční síť zabezpečení sítě nepodporuje následující komponenty služby Azure Monitor:

- Profiler Application Insights pro .NET a Snapshot Debugger

- Klíč spravovaný zákazníkem Log Analytics

- Dotazy mezi prostředky, které zahrnují všechny pracovní prostory služby Log Analytics přidružené k zprostředkovateli zabezpečení sítě

Poznámka:

Pro Application Insights nakonfigurujte NSP pro pracovní prostor služby Log Analytics používaný pro prostředek Application Insights.

Vytvoření hraniční sítě

Vytvořte hraniční síť pomocí webu Azure Portal, Azure CLI nebo PowerShellu.

Přidání pracovního prostoru Služby Log Analytics do hraniční sítě

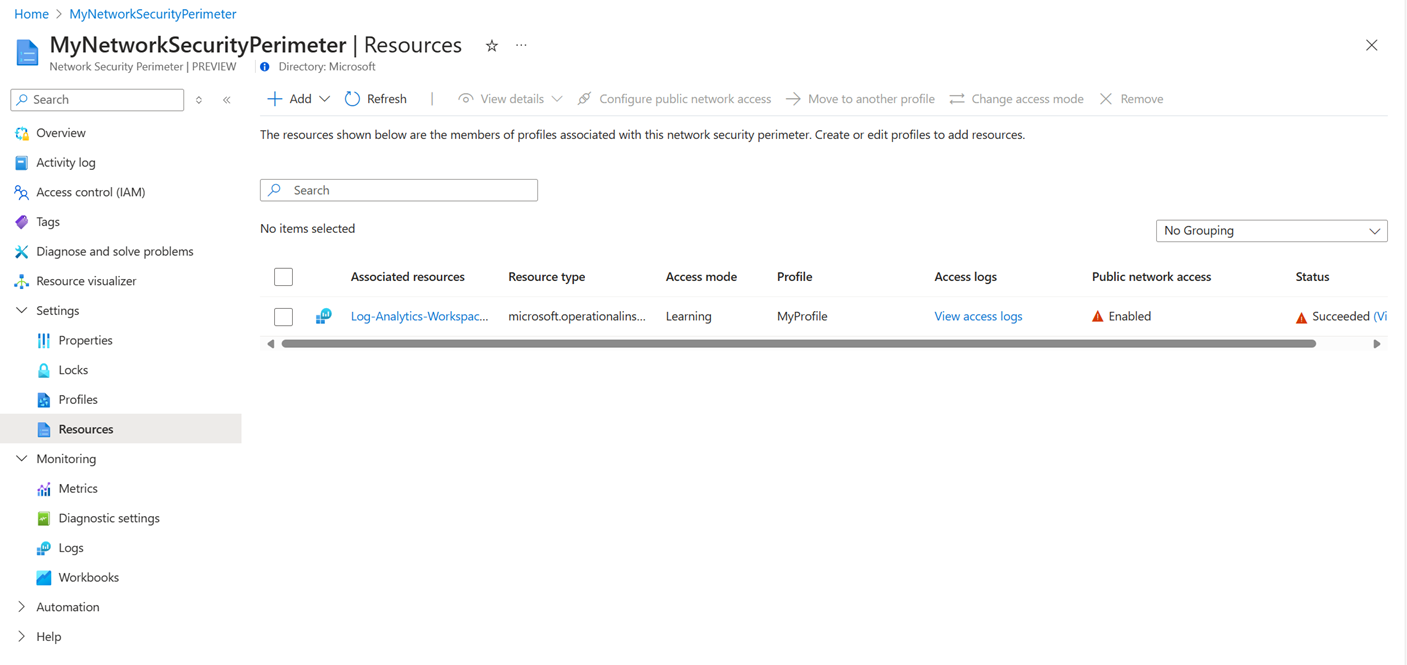

V nabídce Hraniční síť na webu Azure Portal vyberte hranici zabezpečení sítě.

Vyberte Prostředky a pak přidejte ->Přidružit prostředky k existujícímu profilu.

Vyberte profil, který chcete přidružit k prostředku pracovního prostoru služby Log Analytics.

Vyberte Možnost Přidružit a pak vyberte pracovní prostor služby Log Analytics.

Výběrem možnosti Přidružit v levém dolním rohu obrazovky vytvořte přidružení k zprostředkovateli zabezpečení sítě.

Důležité

Při přenosu pracovního prostoru služby Log Analytics mezi skupinami prostředků nebo předplatnými ho propojte s hraniční sítí sítě (NSP) a zachovejte zásady zabezpečení. Pokud dojde k odstranění pracovního prostoru, ujistěte se, že z NSP odeberete také jeho přidružení."

Pravidla přístupu pro pracovní prostor služby Log Analytics

Profil NSP určuje pravidla, která povolují nebo zakazují přístup přes hraniční síť. V rámci hraniční sítě mají všechny prostředky vzájemný přístup na úrovni sítě, i když stále podléhají ověřování a autorizaci. U prostředků mimo NSP musíte zadat pravidla příchozího a odchozího přístupu. Příchozí pravidla určují, která připojení se mají povolit, a pravidla odchozích přenosů určují, které požadavky jsou povolené.

Poznámka:

Každá služba přidružená k hraniční síti implicitně umožňuje příchozí a odchozí přístup ke všem jiným službám přidruženým ke stejné hraniční síti při ověřování přístupu pomocí spravovaných identit a přiřazení rolí. Pravidla přístupu je potřeba vytvořit jenom v případě, že povolíte přístup mimo hraniční síť zabezpečení sítě nebo pro přístup ověřený pomocí klíčů rozhraní API.

Přidání pravidla příchozího přístupu NSP

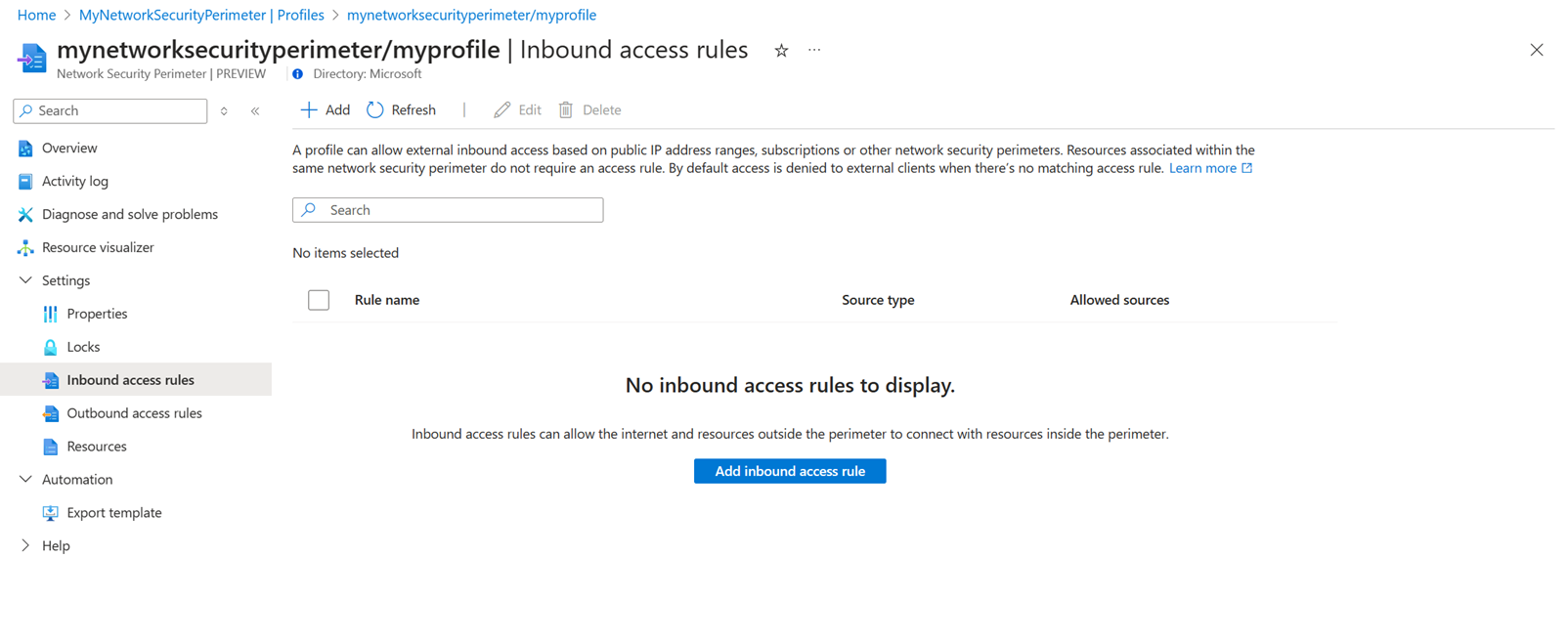

Příchozí pravidla přístupu NSP můžou umožňovat připojení k internetu a prostředkům mimo hraniční síť s prostředky uvnitř hraniční sítě.

NSP podporuje dva typy pravidel příchozího přístupu:

- Rozsahy IP adres. IP adresy nebo rozsahy musí být ve formátu CIDR (Classless Inter-Domain Routing). Příkladem zápisu CIDR je 8.8.8.0/24, který představuje IP adresy v rozsahu od 8.8.8.8.0 do 8.8.8.255. Tento typ pravidla umožňuje příchozí provoz z libovolné IP adresy v rozsahu povolených.

- Předplatná Tento typ pravidla umožňuje příchozí přístup ověřený pomocí jakékoli spravované identity z předplatného.

Pomocí následujícího postupu přidejte příchozí pravidlo přístupu NSP pomocí webu Azure Portal:

Na webu Azure Portal přejděte k vašemu prostředku zabezpečení sítě.

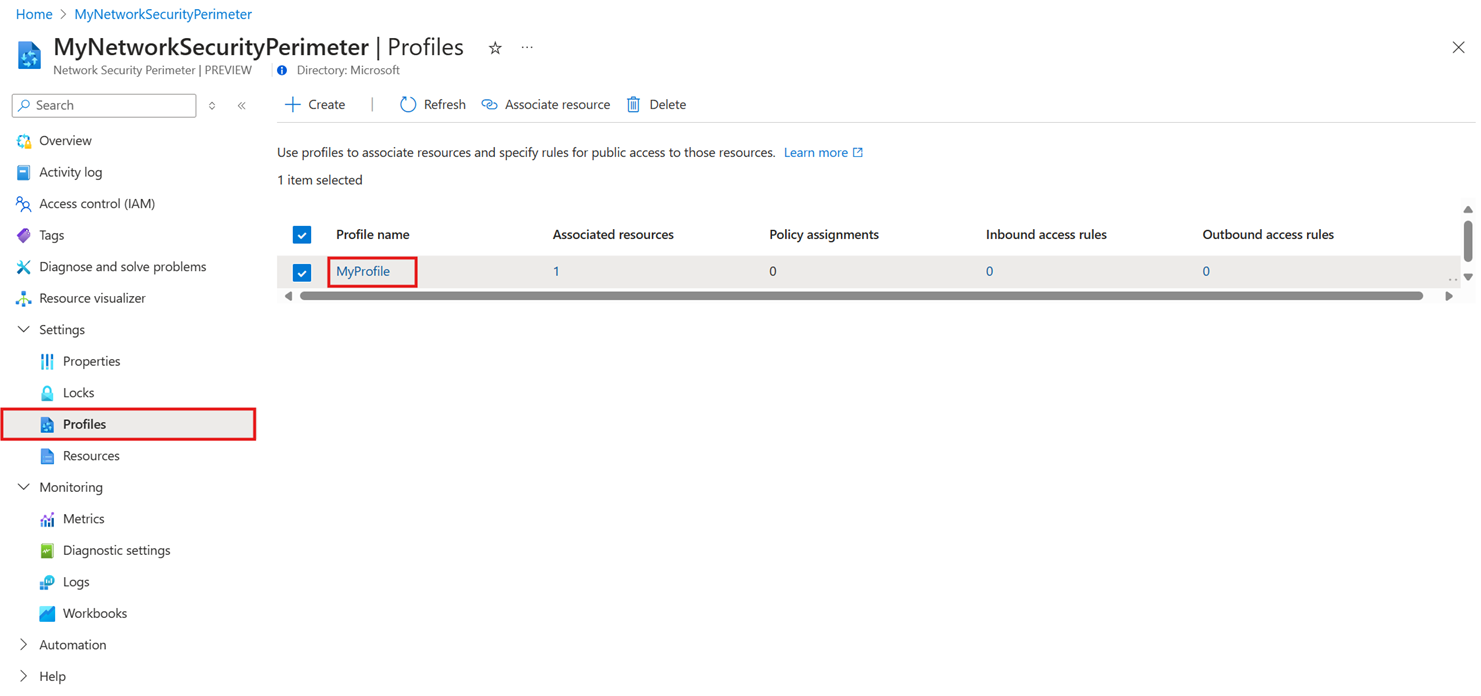

Vyberte Profily a pak profil, který používáte se svým zprostředkovatelem zabezpečení sítě.

Vyberte pravidla příchozího přístupu.

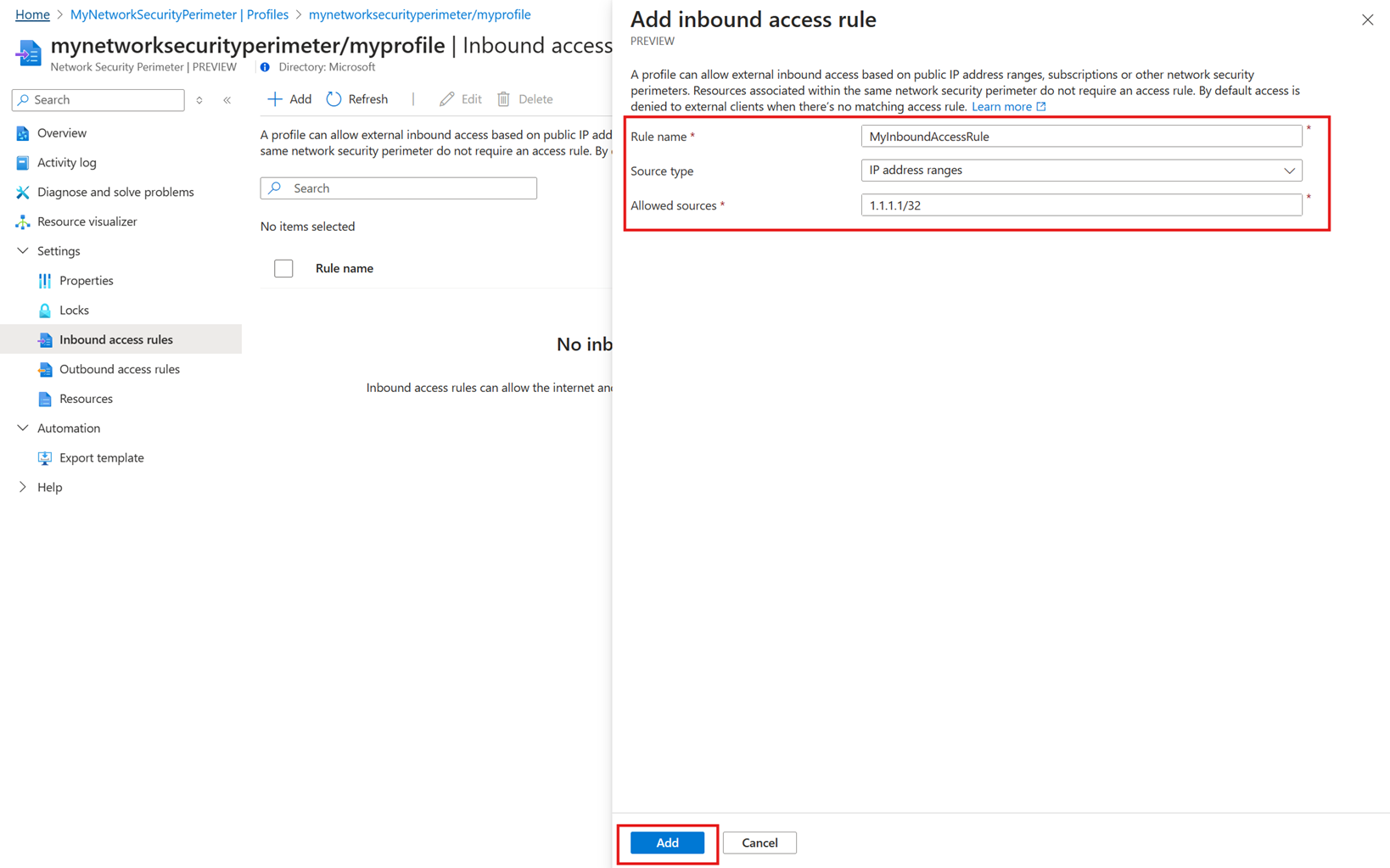

Klikněte na Přidat nebo přidat příchozí pravidlo přístupu. Zadejte nebo vyberte následující hodnoty:

Nastavení Hodnota Název pravidla Název pravidla příchozího přístupu. Například MyInboundAccessRule. Typ zdroje Platné hodnoty jsou rozsahy IP adres nebo předplatná. Povolené zdroje Pokud jste vybrali rozsahy IP adres, zadejte rozsah IP adres ve formátu CIDR, ze kterého chcete povolit příchozí přístup. Rozsahy IP adres Azure jsou k dispozici v rozsahech IP adres Azure a značkách služeb – veřejném cloudu. Pokud jste vybrali Předplatná, použijte předplatné, ze kterého chcete povolit příchozí přístup. Kliknutím na Přidat vytvoříte příchozí pravidlo přístupu.

Přidání pravidla odchozího přístupu NSP

Export dat v pracovním prostoru služby Log Analytics umožňuje nepřetržitě exportovat data pro konkrétní tabulky v pracovním prostoru. Při příchodu dat do kanálu služby Azure Monitor můžete exportovat do účtu služby Azure Storage nebo do služby Azure Event Hubs.

Pracovní prostor služby Log Analytics v rámci hraniční sítě zabezpečení se může připojit jenom k úložišti a centrem událostí ve stejné hraniční síti. Jiné cíle vyžadují pravidlo odchozího přístupu na základě plně kvalifikovaného názvu domény (FQDN) cíle.

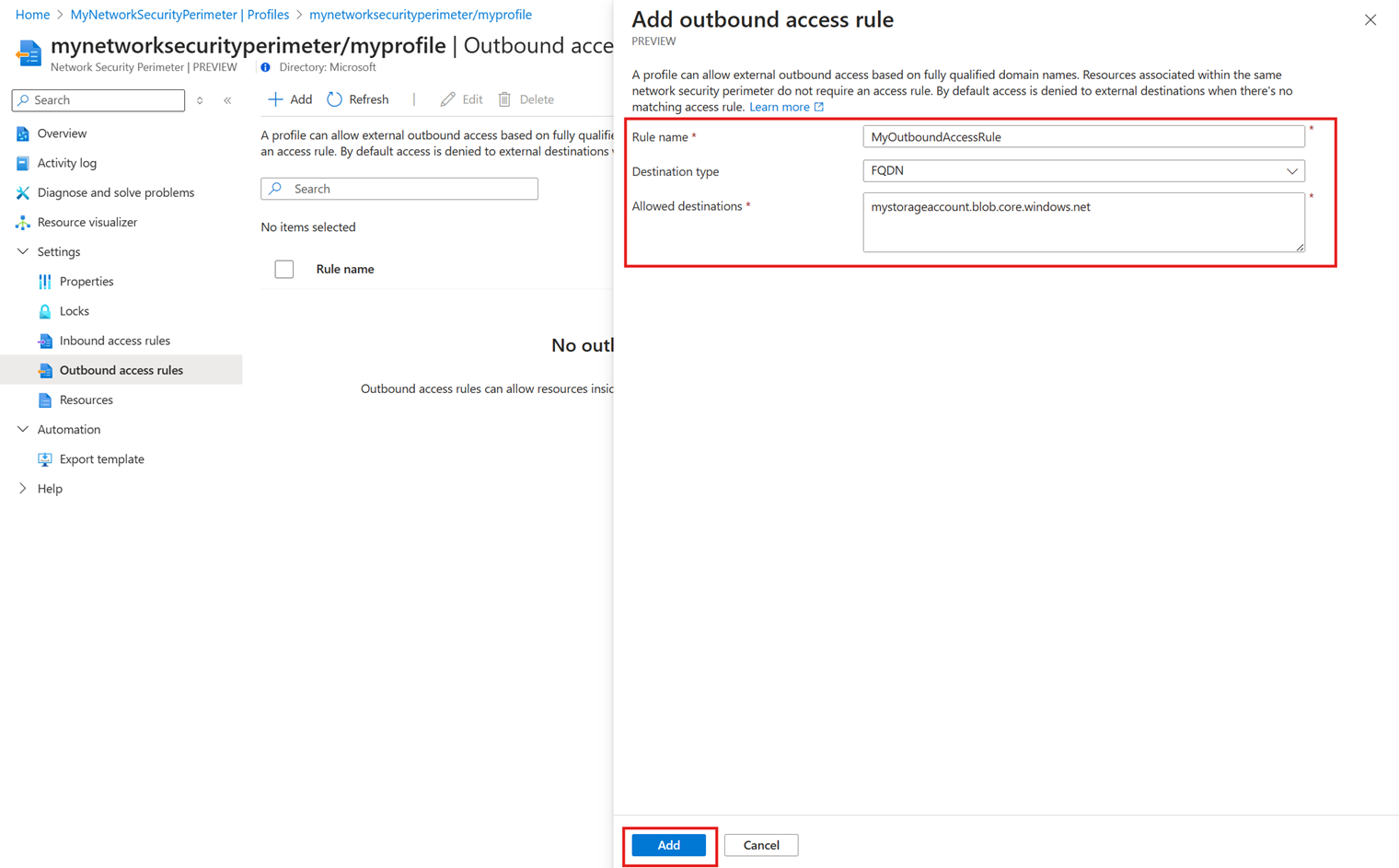

Pomocí následujícího postupu přidejte pravidlo odchozího přístupu NSP pomocí webu Azure Portal:

Na webu Azure Portal přejděte k vašemu prostředku zabezpečení sítě.

Vyberte Profily a pak profil, který používáte se svým zprostředkovatelem zabezpečení sítě.

Vyberte pravidla odchozího přístupu.

Klikněte na Přidat nebo přidat pravidlo odchozího přístupu. Zadejte nebo vyberte následující hodnoty:

Nastavení Hodnota Název pravidla Název pravidla odchozího přístupu Například MyOutboundAccessRule. Destination Type Ponechejte plně kvalifikovaný název domény. Povolené cíle Zadejte čárkami oddělený seznam plně kvalifikovaných názvů domén, ke které chcete povolit odchozí přístup. Výběrem možnosti Přidat vytvořte pravidlo odchozího přístupu.

Další kroky

- Přečtěte si další informace o hraniční síti v Azure.