Rychlý start: Vytvoření hraniční sítě – Azure PowerShell

Začněte s hraniční sítí vytvořením hraniční sítě pro trezor klíčů Azure pomocí Azure PowerShellu. Hraniční síť pro zabezpečení sítě umožňuje prostředkům Azure Platform as a Service (PaaS) komunikovat v rámci explicitní důvěryhodné hranice. Přidružení prostředku PaaS vytvoříte a aktualizujete v hraničním profilu zabezpečení sítě. Pak vytvoříte a aktualizujete pravidla hraničního přístupu zabezpečení sítě. Až budete hotovi, odstraníte všechny prostředky vytvořené v tomto rychlém startu.

Důležité

Hraniční síť je ve verzi Public Preview a je dostupná ve všech oblastech veřejného cloudu Azure. Tato verze Preview se poskytuje bez smlouvy o úrovni služeb a nedoporučuje se pro úlohy v produkčním prostředí. Některé funkce se nemusí podporovat nebo mohou mít omezené možnosti. Další informace najdete v dodatečných podmínkách použití pro verze Preview v Microsoft Azure.

Požadavky

- Účet Azure s aktivním předplatným. Vytvoření účtu zdarma

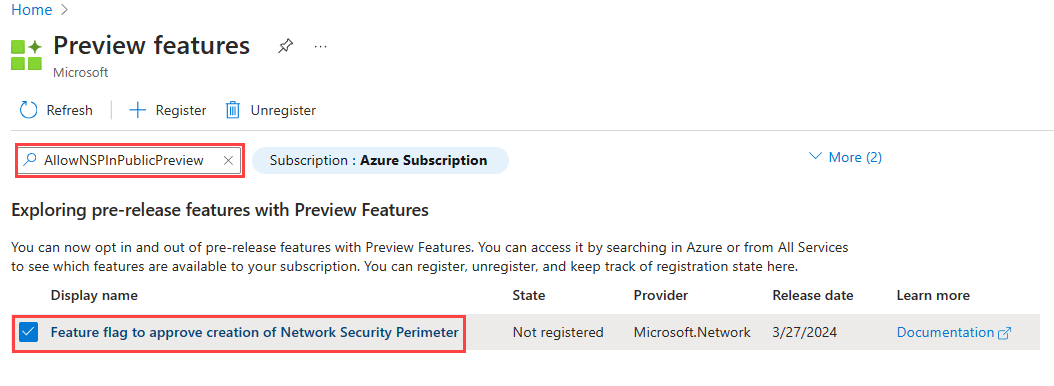

Vyžaduje se registrace hraniční sítě Azure Ve verzi Public Preview. Pokud se chcete zaregistrovat, přidejte

AllowNSPInPublicPreviewpříznak funkce do svého předplatného.

Další informace o přidávání příznaků funkcí najdete v tématu Nastavení funkcí ve verzi Preview v předplatném Azure.

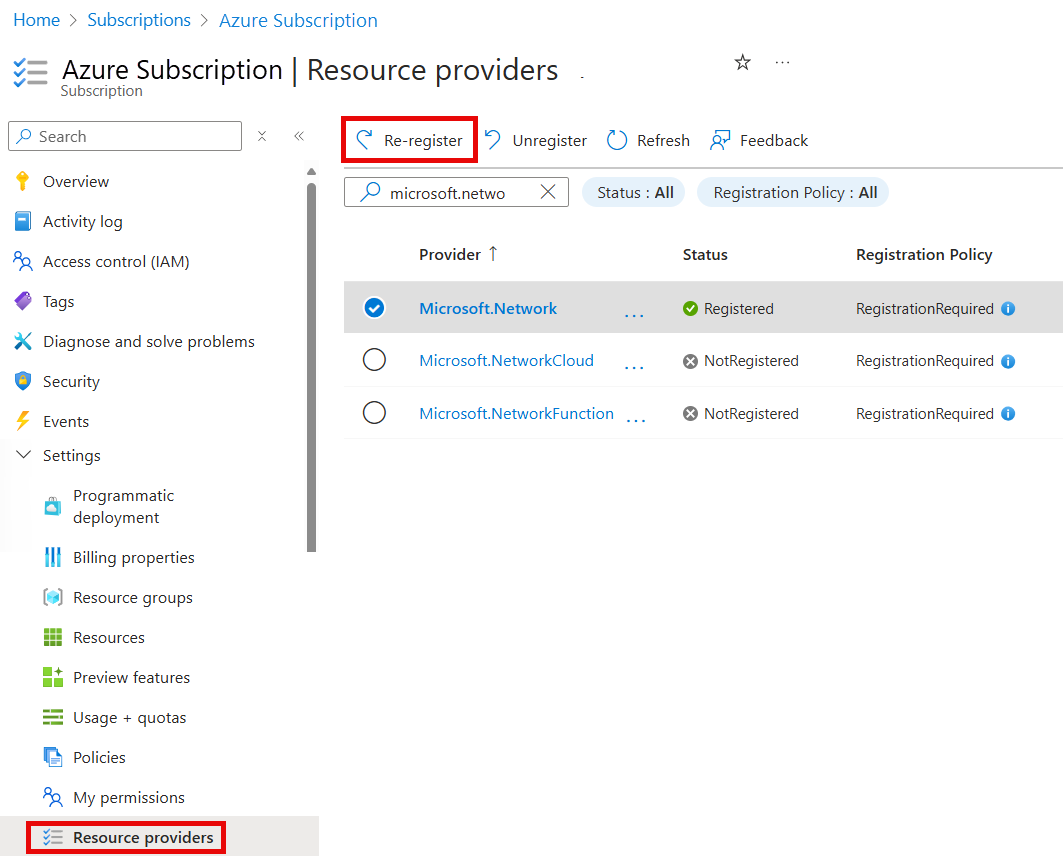

Po přidání příznaku funkce je potřeba ve svém předplatném

Microsoft.Networkposkytovatele prostředků znovu zaregistrovat.Pokud chcete poskytovatele prostředků znovu zaregistrovat

Microsoft.Networkna webu Azure Portal, vyberte své předplatné a pak vyberte Poskytovatele prostředků. VyhledejteMicrosoft.Networka vyberte Znovu zaregistrovat.

Pokud chcete poskytovatele prostředků znovu zaregistrovat

Microsoft.Network, použijte následující příkaz Azure PowerShellu:

# Register the Microsoft.Network resource provider Register-AzResourceProvider -ProviderNamespace Microsoft.NetworkPokud chcete poskytovatele prostředků znovu zaregistrovat

Microsoft.Network, použijte následující příkaz Azure CLI:# Register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Další informace o opětovné registraci poskytovatelů prostředků najdete v tématu Poskytovatelé a typy prostředků Azure.

Nejnovější verze modulu Azure PowerShellu s nástroji pro zabezpečení sítě

# Install the Az.Tools.Installer module Install-Module -Name Az.Tools.Installer -Repository PSGallerySlouží

Az.Tools.Installerk instalaci buildu Preview :Az.Network# Install the preview build of the Az.Network module Install-Module -Name Az.Tools.Installer -Repository PSGallery -allowprerelease -force # List the current versions of the Az.Network module available in the PowerShell Gallery Find-Module -Name Az.Network -Allversions -AllowPrerelease # Install the preview build of the Az.Network module using the Install-AzModule -Name Az.Network -AllowPrerelease -Force Install-AzModule -Path <previewVersionNumber>Poznámka:

K používání možností zabezpečení sítě se vyžaduje verze Preview modulu Az.Network. Nejnovější verze modulu Az.Network je dostupná v Galerie prostředí PowerShell. Vyhledejte nejnovější verzi, která končí .

-previewPokud se rozhodnete používat Azure PowerShell místně:

- Nainstalujte nejnovější verzi modulu Az PowerShell.

- Připojte se ke svému účtu Azure pomocí rutiny Connect-AzAccount .

Pokud se rozhodnete použít Azure Cloud Shell:

- Další informace o Azure Cloud Shellu najdete v tématu Přehled služby Azure Cloud Shell.

Nápovědu k rutinám PowerShellu získáte pomocí

Get-Helppříkazu:# Get help for a specific command get-help -Name <powershell-command> - full # Example get-help -Name New-AzNetworkSecurityPerimeter - full

Přihlaste se ke svému účtu Azure a vyberte své předplatné.

Pokud chcete zahájit konfiguraci, přihlaste se ke svému účtu Azure:

# Sign in to your Azure account

Connect-AzAccount

Pak se připojte k předplatnému:

# List all subscriptions

Set-AzContext -Subscription <subscriptionId>

# Register the Microsoft.Network resource provider

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

Vytvoření skupiny prostředků a trezoru klíčů

Než budete moct vytvořit hraniční síť, musíte vytvořit skupinu prostředků a prostředek trezoru klíčů.

Tento příklad vytvoří skupinu prostředků pojmenovanou test-rg v umístění WestCentralUS a trezor klíčů pojmenovaný demo-keyvault-<RandomValue> ve skupině prostředků s následujícími příkazy:

# Create a resource group

$rgParams = @{

Name = "test-rg"

Location = "westcentralus"

}

New-AzResourceGroup @rgParams

# Create a key vault

$keyVaultName = "demo-keyvault-$(Get-Random)"

$keyVaultParams = @{

Name = $keyVaultName

ResourceGroupName = $rgParams.Name

Location = $rgParams.Location

}

$keyVault = New-AzKeyVault @keyVaultParams

Vytvoření hraniční sítě

V tomto kroku vytvořte hraniční síť s následujícím New-AzNetworkSecurityPerimeter příkazem:

Poznámka:

Neumisťujte žádná osobní identifikovatelná ani citlivá data do pravidel zabezpečení sítě ani do jiné konfigurace hraniční sítě.

# Create a network security perimeter

$nsp = @{

Name = 'demo-nsp'

location = 'westcentralus'

ResourceGroupName = $rgParams.name

}

$demoNSP=New-AzNetworkSecurityPerimeter @nsp

$nspId = $demoNSP.Id

Vytvoření a aktualizace přidružení prostředků PaaS pomocí nového profilu

V tomto kroku vytvoříte nový profil a přidružíte prostředek PaaS, azure Key Vault k profilu pomocí New-AzNetworkSecurityPerimeterProfile příkazů a New-AzNetworkSecurityPerimeterAssociation příkazů.

Vytvořte nový profil pro hraniční síť zabezpečení sítě pomocí následujícího příkazu:

# Create a new profile $nspProfile = @{ Name = 'nsp-profile' ResourceGroupName = $rgParams.name SecurityPerimeterName = $nsp.name } $demoProfileNSP=New-AzNetworkSecurityPerimeterProfile @nspprofileNásledujícím příkazem přidružte azure Key Vault (prostředek PaaS) k hraničnímu profilu zabezpečení sítě:

# Associate the PaaS resource with the above created profile $nspAssociation = @{ AssociationName = 'nsp-association' ResourceGroupName = $rgParams.name SecurityPerimeterName = $nsp.name AccessMode = 'Learning' ProfileId = $demoProfileNSP.Id PrivateLinkResourceId = $keyVault.ResourceID } New-AzNetworkSecurityPerimeterAssociation @nspassociation | format-listNásledujícím způsobem aktualizujte přidružení změnou režimu

enforcedpřístupu naUpdate-AzNetworkSecurityPerimeterAssociationpříkaz:# Update the association to enforce the access mode $updateAssociation = @{ AssociationName = $nspassociation.AssociationName ResourceGroupName = $rgParams.name SecurityPerimeterName = $nsp.name AccessMode = 'Enforced' } Update-AzNetworkSecurityPerimeterAssociation @updateAssociation | format-list

Správa pravidel hraničního přístupu zabezpečení sítě

V tomto kroku vytvoříte, aktualizujete a odstraníte pravidla hraničního přístupu zabezpečení sítě s předponami veřejných IP adres.

# Create an inbound access rule for a public IP address prefix

$inboundRule = @{

Name = 'nsp-inboundRule'

ProfileName = $nspprofile.Name

ResourceGroupName = $rgParams.Name

SecurityPerimeterName = $nsp.Name

Direction = 'Inbound'

AddressPrefix = '192.0.2.0/24'

}

New-AzNetworkSecurityPerimeterAccessRule @inboundrule | format-list

# Update the inbound access rule to add more public IP address prefixes

$updateInboundRule = @{

Name = $inboundrule.Name

ProfileName = $nspprofile.Name

ResourceGroupName = $rgParams.Name

SecurityPerimeterName = $nsp.Name

AddressPrefix = @('192.0.2.0/24','198.51.100.0/24')

}

Update-AzNetworkSecurityPerimeterAccessRule @updateInboundRule | format-list

Poznámka:

Pokud spravovaná identita není přiřazená k prostředku, který ho podporuje, odchozí přístup k jiným prostředkům ve stejné hraniční síti se odepře. Příchozí pravidla založená na předplatném určená k povolení přístupu z tohoto prostředku se neprojeví.

Odstranění všech prostředků

Pokud už hraniční síť nepotřebujete, odeberte všechny prostředky přidružené k hraniční síti, odeberte hraniční síť a pak odeberte skupinu prostředků.

# Retrieve the network security perimeter and place it in a variable

$nsp= Get-AzNetworkSecurityPerimeter -Name demo-nsp -ResourceGroupName $rg.Params.Name

# Delete the network security perimeter and all associated resources

$removeNsp = @{

Name = 'nsp-association'

ResourceGroupName = $rgParams.Name

SecurityPerimeterName = $nsp.Name

}

Remove-AzNetworkSecurityPerimeterAssociation @removeNsp

Remove-AzNetworkSecurityPerimeter -Name $nsp.Name -ResourceGroupName $rgParams.Name

# Remove the resource group

Remove-AzResourceGroup -Name $rgParams.Name -Force

Poznámka:

Odebrání přidružení prostředků z hraniční sítě vede k tomu, že řízení přístupu se vrátí do stávající konfigurace brány firewall prostředků. To může mít za následek povolení nebo odepření přístupu podle konfigurace brány firewall prostředků. Pokud je vlastnost PublicNetworkAccess nastavená na SecuredByPerimeter a přidružení bylo odstraněno, prostředek přejde do uzamčeného stavu. Další informace najdete v tématu Přechod na hraniční síť v Azure.