Rychlý start: Vytvoření hraniční sítě – Azure CLI

Začněte s hraniční sítí vytvořením hraniční sítě pro trezor klíčů Azure pomocí Azure CLI. Hraniční síť pro zabezpečení sítě umožňuje prostředkům Azure PaaS (PaaS) komunikovat v rámci explicitní důvěryhodné hranice. Dále vytvoříte a aktualizujete přidružení prostředků PaaS v hraničním profilu zabezpečení sítě. Pak vytvoříte a aktualizujete pravidla hraničního přístupu zabezpečení sítě. Až budete hotovi, odstraníte všechny prostředky vytvořené v tomto rychlém startu.

Důležité

Hraniční síť je ve verzi Public Preview a je dostupná ve všech oblastech veřejného cloudu Azure. Tato verze Preview se poskytuje bez smlouvy o úrovni služeb a nedoporučuje se pro úlohy v produkčním prostředí. Některé funkce se nemusí podporovat nebo mohou mít omezené možnosti. Další informace najdete v dodatečných podmínkách použití pro verze Preview v Microsoft Azure.

Požadavky

- Účet Azure s aktivním předplatným. Vytvoření účtu zdarma

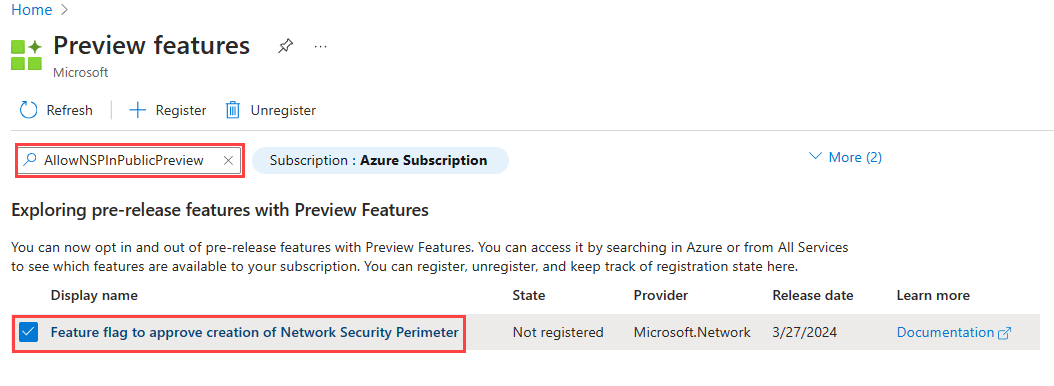

Vyžaduje se registrace hraniční sítě Azure Ve verzi Public Preview. Pokud se chcete zaregistrovat, přidejte

AllowNSPInPublicPreviewpříznak funkce do svého předplatného.

Další informace o přidávání příznaků funkcí najdete v tématu Nastavení funkcí ve verzi Preview v předplatném Azure.

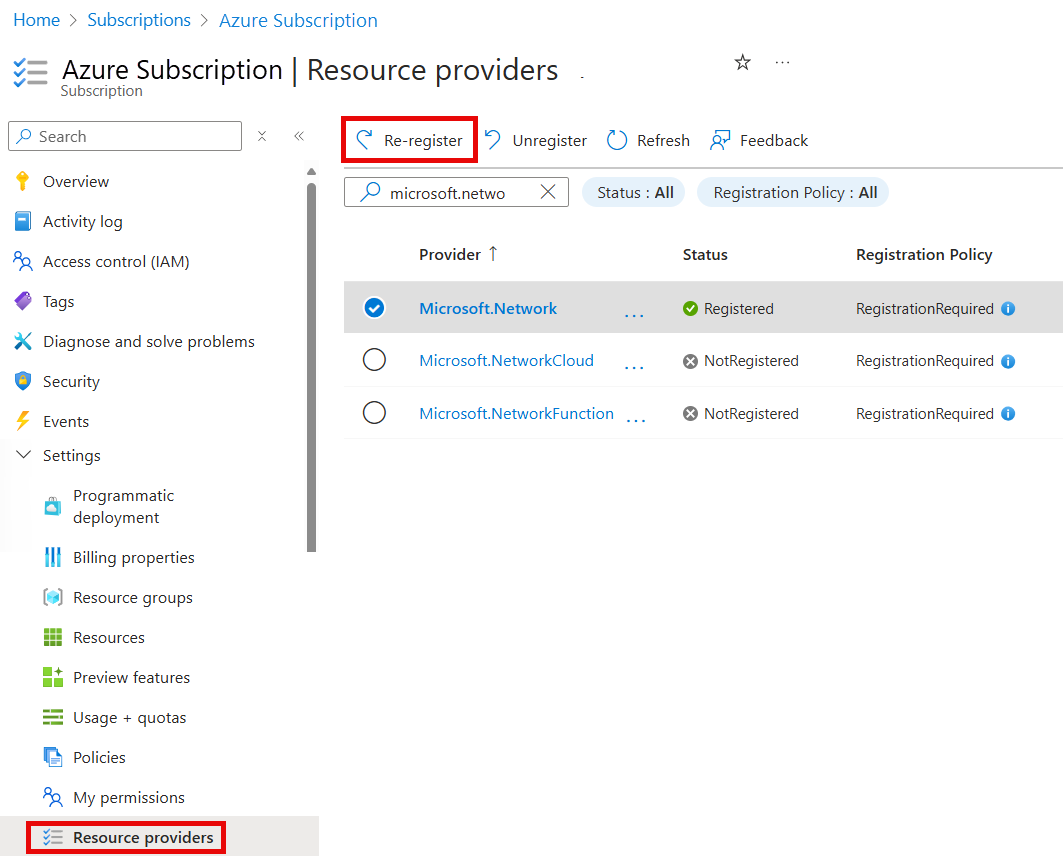

Po přidání příznaku funkce je potřeba ve svém předplatném

Microsoft.Networkposkytovatele prostředků znovu zaregistrovat.Pokud chcete poskytovatele prostředků znovu zaregistrovat

Microsoft.Networkna webu Azure Portal, vyberte své předplatné a pak vyberte Poskytovatele prostředků. VyhledejteMicrosoft.Networka vyberte Znovu zaregistrovat.

Pokud chcete poskytovatele prostředků znovu zaregistrovat

Microsoft.Network, použijte následující příkaz Azure PowerShellu:# Register the Microsoft.Network resource provider Register-AzResourceProvider -ProviderNamespace Microsoft.NetworkPokud chcete poskytovatele prostředků znovu zaregistrovat

Microsoft.Network, použijte následující příkaz Azure CLI:# Register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Další informace o opětovné registraci poskytovatelů prostředků najdete v tématu Poskytovatelé a typy prostředků Azure.

- Nejnovější Rozhraní příkazového řádku Azure CLI nebo azure Cloud Shell můžete použít na portálu.

- Tento článek vyžaduje verzi 2.38.0 nebo novější azure CLI. Pokud používáte Azure Cloud Shell, je už nainstalovaná nejnovější verze.

- Po upgradu na nejnovější verzi Azure CLI naimportujte příkazy zabezpečení sítě pomocí

az extension add --name nsp.

Použijte prostředí Bash v Azure Cloud Shellu. Další informace najdete v tématu Rychlý start pro Bash v Azure Cloud Shellu.

Pokud dáváte přednost místnímu spouštění referenčních příkazů rozhraní příkazového řádku, nainstalujte Azure CLI. Pokud používáte Windows nebo macOS, zvažte spuštění Azure CLI v kontejneru Docker. Další informace najdete v tématu Jak spustit Azure CLI v kontejneru Dockeru.

Pokud používáte místní instalaci, přihlaste se k Azure CLI pomocí příkazu az login. Pokud chcete dokončit proces ověřování, postupujte podle kroků zobrazených na terminálu. Další možnosti přihlášení najdete v tématu Přihlášení pomocí Azure CLI.

Po zobrazení výzvy nainstalujte rozšíření Azure CLI při prvním použití. Další informace o rozšířeních najdete v tématu Využití rozšíření v Azure CLI.

Spuštěním příkazu az version zjistěte verzi a závislé knihovny, které jsou nainstalované. Pokud chcete upgradovat na nejnovější verzi, spusťte az upgrade.

Připojte se ke svému účtu Azure a vyberte své předplatné.

Začněte tím, že se připojíte ke službě Azure Cloud Shell nebo použijete místní prostředí rozhraní příkazového řádku.

Pokud používáte Azure Cloud Shell, přihlaste se a vyberte své předplatné.

Pokud jste rozhraní příkazového řádku nainstalovali místně, přihlaste se pomocí následujícího příkazu:

# Sign in to your Azure account az loginV prostředí vyberte aktivní předplatné místně pomocí následujícího příkazu:

# List all subscriptions az account set --subscription <Azure Subscription> # Re-register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Vytvoření skupiny prostředků a trezoru klíčů

Než budete moct vytvořit hraniční síť, musíte vytvořit skupinu prostředků a prostředek trezoru klíčů pomocí příkazu az group create a az keyvault create.

Tento příklad vytvoří skupinu prostředků pojmenovanou skupinu prostředků v umístění WestCentralUS a trezor klíčů s názvem key-vault-YYYDDMM ve skupině prostředků s následujícími příkazy:

az group create \

--name resource-group \

--location westcentralus

# Create a key vault using a datetime value to ensure a unique name

key_vault_name="key-vault-$(date +%s)"

az keyvault create \

--name $key_vault_name \

--resource-group resource-group \

--location westcentralus \

--query 'id' \

--output tsv

Vytvoření hraniční sítě

V tomto kroku vytvořte hraniční síť pomocí příkazu az network perimeter create .

Poznámka:

Neumisťujte žádná osobní identifikovatelná ani citlivá data do pravidel zabezpečení sítě ani do jiné konfigurace hraniční sítě.

az network perimeter create\

--name network-security-perimeter \

--resource-group resource-group \

-l westcentralus

Vytvoření a aktualizace přidružení prostředků PaaS pomocí nového profilu

V tomto kroku vytvoříte nový profil a přidružíte k tomuto profilu prostředek PaaS, službu Azure Key Vault pomocí příkazu az network perimeter profile create a az network perimeter association create příkazy.

Poznámka:

--private-link-resource Hodnoty parametrů a --profile hodnoty parametrů nahraďte <PaaSArmId> hodnotami <networkSecurityPerimeterProfileId> trezoru klíčů a ID profilu.

Vytvořte nový profil pro hraniční síť zabezpečení sítě pomocí následujícího příkazu:

# Create a new profile az network perimeter profile create \ --name network-perimeter-profile \ --resource-group resource-group \ --perimeter-name network-security-perimeterK hraničnímu profilu zabezpečení sítě přidružte azure Key Vault (prostředek PaaS) následující příkazy.

# Get key vault id az keyvault show \ --name $key_vault_name \ --resource-group resource-group \ --query 'id' # Get the profile id az network perimeter profile show \ --name network-perimeter-profile \ --resource-group resource-group \ --perimeter-name network-security-perimeter # Associate the Azure Key Vault with the network security perimeter profile # Replace <PaaSArmId> and <networkSecurityPerimeterProfileId> with the ID values for your key vault and profile az network perimeter association create \ --name network-perimeter-association \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --access-mode Learning \ --private-link-resource "{id:<PaaSArmId>}" \ --profile "{id:<networkSecurityPerimeterProfileId>}"Aktualizujte přidružení změnou režimu přístupu, který se vynucuje pomocí příkazu az network perimeter association create následujícím způsobem:

az network perimeter association create \ --name network-perimeter-association \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --access-mode Enforced \ --private-link-resource "{id:<PaaSArmId>}" \ --profile "{id:<networkSecurityPerimeterProfileId>}"

Správa pravidel hraničního přístupu zabezpečení sítě

V tomto kroku vytvoříte, aktualizujete a odstraníte pravidla zabezpečení sítě s předponami veřejných IP adres pomocí příkazu az network hraniční profil access-rule create .

Vytvořte příchozí pravidlo přístupu s předponou veřejné IP adresy pro profil vytvořený pomocí následujícího příkazu:

# Create an inbound access rule az network perimeter profile access-rule create \ --name access-rule \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --address-prefixes "[192.0.2.0/24]"Aktualizujte příchozí pravidlo přístupu pomocí jiné předpony veřejné IP adresy pomocí následujícího příkazu:

# Update the inbound access rule az network perimeter profile access-rule create\ --name access-rule \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --address-prefixes "['198.51.100.0/24', '192.0.2.0/24']"Pokud potřebujete odstranit pravidlo přístupu, použijte příkaz az network perimeter profile access-rule delete :

# Delete the access rule az network perimeter profile access-rule delete \ --Name network-perimeter-association \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group

Poznámka:

Pokud spravovaná identita není přiřazená k prostředku, který ho podporuje, odchozí přístup k jiným prostředkům ve stejné hraniční síti se odepře. Příchozí pravidla založená na předplatném určená k povolení přístupu z tohoto prostředku se neprojeví.

Odstranění všech prostředků

K odstranění hraniční sítě a dalších prostředků v tomto rychlém startu použijte následující příkazy az network perimeter :

# Delete the network security perimeter association

az network perimeter association delete \

--name network-perimeter-association \

--resource-group resource-group \

--perimeter-name network-security-perimeter

# Delete the network security perimeter

az network perimeter delete \

--resource-group resource-group \

--name network-security-perimeter --yes

# Delete the key vault

az keyvault delete \

--name $key_vault_name \

--resource-group resource-group

# Delete the resource group

az group delete \

--name resource-group \

--yes \

--no-wait

Poznámka:

Odebrání přidružení prostředků z hraniční sítě vede k tomu, že řízení přístupu se vrátí do stávající konfigurace brány firewall prostředků. To může mít za následek povolení nebo odepření přístupu podle konfigurace brány firewall prostředků. Pokud je vlastnost PublicNetworkAccess nastavená na SecuredByPerimeter a přidružení bylo odstraněno, prostředek přejde do uzamčeného stavu. Další informace najdete v tématu Přechod na hraniční síť v Azure.