Co je hraniční síť zabezpečení sítě?

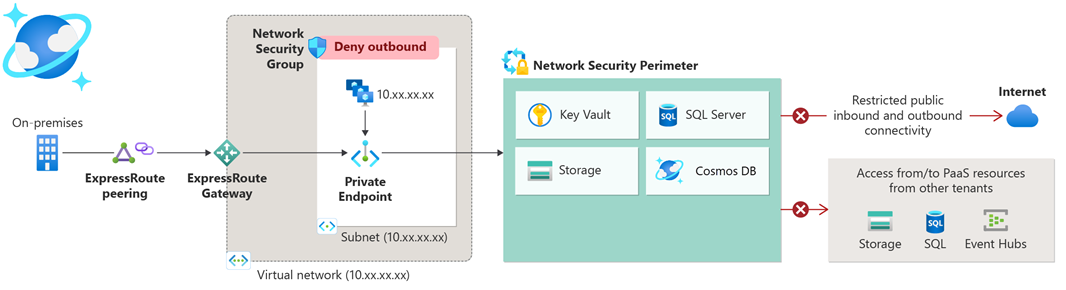

Hraniční síť pro zabezpečení sítě umožňuje organizacím definovat hranici izolace logické sítě pro prostředky PaaS (například účet služby Azure Storage a server SLUŽBY SQL Database), které jsou nasazené mimo virtuální sítě vaší organizace. Omezuje přístup veřejné sítě k prostředkům PaaS v rámci hraniční sítě; přístup je možné vyloučit pomocí explicitních pravidel přístupu pro veřejné příchozí a odchozí přenosy.

Vzory přístupu zahrnující provoz z virtuálních sítí do prostředků PaaS najdete v tématu Co je Azure Private Link?

Mezi funkce hraniční sítě patří:

- Prostředek pro přístup k prostředkům v rámci hraničních členů brání exfiltraci dat do neověřených cílů.

- Správa externího veřejného přístupu s explicitními pravidly pro prostředky PaaS přidružené k hraniční síti.

- Přístupové protokoly pro audit a dodržování předpisů

- Jednotné prostředí napříč prostředky PaaS

Důležité

Hraniční síť je ve verzi Public Preview a je dostupná ve všech oblastech veřejného cloudu Azure. Tato verze Preview se poskytuje bez smlouvy o úrovni služeb a nedoporučuje se pro úlohy v produkčním prostředí. Některé funkce se nemusí podporovat nebo mohou mít omezené možnosti. Další informace najdete v dodatečných podmínkách použití pro verze Preview v Microsoft Azure.

Komponenty hraniční sítě

Hraniční síť zabezpečení sítě zahrnuje následující komponenty:

| Součást | Popis |

|---|---|

| Hraniční síť zabezpečení sítě | Prostředek nejvyšší úrovně definující hranici logické sítě pro zabezpečení prostředků PaaS. |

| Profil | Kolekce pravidel přístupu, která se vztahují na prostředky přidružené k profilu. |

| Pravidlo přístupu | Příchozí a odchozí pravidla pro prostředky v hraniční síti, která umožňují přístup mimo hraniční síť. |

| Přidružení prostředků | Hraniční členství pro prostředek PaaS |

| Nastavení diagnostiky | Prostředek rozšíření hostovaný službou Microsoft Insights za účelem shromažďování protokolů a metrik pro všechny prostředky v hraniční síti |

Poznámka:

Pro zabezpečení organizace a informačních dat nezahrnujte do pravidel hraniční sítě ani jiných konfigurací zabezpečení sítě žádné identifikovatelné ani citlivé údaje.

Vlastnosti hraniční sítě zabezpečení sítě

Při vytváření hraniční sítě můžete zadat následující vlastnosti:

| Vlastnost | Popis |

|---|---|

| Jméno | Jedinečný název v rámci skupiny prostředků |

| Místo | Podporovaná oblast Azure, ve které se prostředek nachází. |

| Název skupiny prostředků | Název skupiny prostředků, ve které má být přítomen hraniční síť zabezpečení sítě. |

Režimy přístupu v hraniční síti

Správci přidají prostředky PaaS do hraniční sítě vytvořením přidružení prostředků. Tato přidružení lze provést ve dvou režimech přístupu. Režimy přístupu jsou:

| Režim | Popis |

|---|---|

| Režim výuky | – Výchozí režim přístupu. – Pomáhá správcům sítě pochopit stávající vzory přístupu svých prostředků PaaS. - Doporučený režim použití před přechodem na vynucený režim. |

| Vynucený režim | - Musí ho nastavit správce. – Ve výchozím nastavení se veškerý provoz kromě provozu uvnitř hraniční sítě v tomto režimu odepře, pokud neexistuje pravidlo povolit přístup. |

Přečtěte si další informace o přechodu z režimu učení na vynucený režim v článku Přechod na hraniční síť .

Proč používat hraniční síť?

Hraniční síť poskytuje zabezpečenou hraniční síť pro komunikaci služeb PaaS nasazených mimo virtuální síť. Umožňuje řídit síťový přístup k prostředkům Azure PaaS. Mezi běžné případy použití patří:

- Vytvořte zabezpečenou hranici kolem prostředků PaaS.

- Zabránit exfiltraci dat přidružením prostředků PaaS k hraniční síti

- Povolte přístupová pravidla pro udělení přístupu mimo zabezpečenou hraniční síť.

- Spravujte pravidla přístupu pro všechny prostředky PaaS v rámci hraniční sítě v jediném podokně skla.

- Povolte nastavení diagnostiky pro generování protokolů přístupu k prostředkům PaaS v rámci hraniční sítě pro audit a dodržování předpisů.

- Povolte provoz privátního koncového bodu bez jiných pravidel přístupu.

Jak funguje hraniční síť?

Když se vytvoří hraniční síť a prostředky PaaS se přidružují k hraniční síti v vynuceném režimu, veškerý veřejný provoz se ve výchozím nastavení zamítá, aby se zabránilo exfiltraci dat mimo hraniční síť.

Pravidla přístupu se dají použít ke schválení veřejného příchozího a odchozího provozu mimo hraniční síť. Veřejný příchozí přístup je možné schválit pomocí atributů sítě a identity klienta, jako jsou zdrojové IP adresy nebo předplatná. Veřejný odchozí přístup je možné schválit pomocí plně kvalifikovaných názvů domén (plně kvalifikovaných názvů domén) externích cílů.

Například při vytváření hraniční sítě a přidružování sady prostředků PaaS k hraniční síti, jako je Azure Key Vault a SQL DB v vynuceném režimu, se veškerý příchozí a odchozí veřejný provoz ve výchozím nastavení těmto prostředkům PaaS odepře. Pokud chcete povolit jakýkoli přístup mimo hraniční síť, je možné vytvořit potřebná pravidla přístupu. V rámci stejné hraniční sítě je možné profily vytvořit pro seskupení prostředků PaaS s podobnou sadou požadavků na příchozí a odchozí přístup.

Onboarded private link resources

Prostředek privátního propojení s podporou zabezpečení sítě je prostředek PaaS, který je možné přidružit k hraniční síti zabezpečení sítě. Aktuálně je seznam onboardovaných prostředků privátního propojení následující:

| Název prostředku private link | Typ prostředku | Zdroje informací |

|---|---|---|

| Azure Monitor | Microsoft.Insights/dataCollectionEndpoints Microsoft.Insights/ScheduledQueryRules Microsoft.Insights/actionGroups Microsoft.OperationalInsights/workspaces |

Pracovní prostor služby Log Analytics, Application Insights, upozornění, služba oznámení |

| Azure AI Search | Microsoft.Search/searchServices | - |

| Cosmos DB | Microsoft.DocumentDB/databaseAccounts | - |

| Event Hubs | Microsoft.EventHub/namespaces | - |

| Key Vault | Microsoft.KeyVault/vaults | - |

| SQL DB | Microsoft.Sql/servers | - |

| Úložiště | Microsoft.Storage/storageAccounts | - |

Poznámka:

Informace o aktuálně nepodporovaných scénářích najdete v příslušné dokumentaci k prostředkům privátního propojení.

Omezení hraniční sítě

Místní omezení

Hraniční síť zabezpečení sítě je aktuálně dostupná ve všech oblastech veřejného cloudu Azure. Při povolování protokolů přístupu pro hraniční síť ale musí být pracovní prostor služby Log Analytics přidružený k hraniční síti v jedné z podporovaných oblastí služby Azure Monitor. V současné době se jedná o oblasti USA – východ, USA – východ 2, USA – středosever, USA – středojiž, USA – západ a USA – západ 2.

Poznámka:

V případě protokolů prostředků PaaS použijte úložiště a centrum událostí jako cíl protokolu pro libovolnou oblast přidruženou ke stejné hraniční síti.

Omezení škálování

Hraniční funkce zabezpečení sítě je možné použít k podpoře nasazení prostředků PaaS s běžnými veřejnými síťovými ovládacími prvky s následujícími omezeními škálování:

| Omezení | Popis |

|---|---|

| Počet hraničních zařízení zabezpečení sítě | Podporuje se až 100 doporučených limitů pro každé předplatné. |

| Profily na hraniční sítě | Doporučený limit je podporovaný až 200. |

| Počet prvků pravidla na profil | Podporuje se až 200 jako pevný limit. |

| Počet prostředků PaaS napříč předplatnými přidruženými ke stejné hraniční síti | Podporované až 1 000 doporučený limit. |

Další omezení

Hraniční síť má další omezení:

| Omezení nebo problém | Popis |

|---|---|

| Operaci přesunu skupiny prostředků nelze provést, pokud je k dispozici více hraničních zařízení zabezpečení sítě. | Pokud je ve stejné skupině prostředků více hraničních sítí, nelze hraniční síť zabezpečení sítě přesouvat mezi skupinami prostředků nebo předplatnými. |

| Přidružení musí být před odstraněním hraniční sítě odebrána. | Možnost vynuceného odstranění je momentálně nedostupná. Proto musí být před odstraněním hraniční sítě odebrána všechna přidružení. Přidružení odeberte pouze po provedení preventivních opatření pro povolení přístupu dříve řízeného hraniční sítí. |

| Názvy prostředků nesmí být delší než 44 znaků pro podporu hraniční sítě. | Přidružení hraničního prostředku zabezpečení sítě vytvořené z webu Azure Portal má formát {resourceName}-{perimeter-guid}. Aby bylo možné shodovat s polem s názvem požadavku, nesmí mít více než 80 znaků, názvy prostředků by musely být omezené na 44 znaků. |

| Přenosy koncových bodů služby se nepodporují. | Doporučujeme používat privátní koncové body pro komunikaci IaaS do PaaS. V současné době je možné provoz koncového bodu služby zamítnout i v případě, že příchozí pravidlo povoluje 0.0.0.0/0. |

Poznámka:

Informace o příslušných omezeních pro jednotlivé služby najdete v individuální dokumentaci k PaaS.