限制勒索軟體攻擊的影響

限制勒索軟體攻擊影響的下一個步驟是 保護特殊許可權角色 ,這是人們處理組織中許多特殊許可權資訊的工作類型。

這一階段的勒索軟體預防旨在防止威脅執行者取得您系統的大量存取權。

網路犯罪對組織與裝置的存取越多,數據與系統的潛在損害就越高。

建立勒索軟體特殊許可權存取策略

您必須套用徹底且全面的策略,以降低特殊許可權存取入侵的風險。

任何您套用的任何其他安全性控制,都很容易因環境中具有特殊許可權存取權的威脅執行者而失效。 惡意執行者可以使用社交工程取得存取權,甚至利用 AI 來產生和轉譯惡意代碼和 URL。 勒索軟體威脅執行者使用特殊許可權存取作為控制組織中所有重要資產的快速路徑,以進行攻擊和後續敲詐勒索。

誰在計劃或項目中負責

下表說明特殊許可權存取策略,以防止勒索軟體在贊助/計劃管理/專案管理階層中驅動結果。

| Lead | 實作器 | 當責 |

|---|---|---|

| CISO 或 CIO | 高階主管贊助 | |

| 計畫負責人 | 推動結果和跨小組共同作業 | |

| IT 和安全性架構師 | 設定元件整合至結構的優先順序 | |

| 身分識別與金鑰管理 | 實作身分識別變更 | |

| 中央 IT 生產力/終端使用者小組 | 實作裝置和 Office 365 租用戶的變更 | |

| 安全性原則和標準 | 更新標準和原則文件 | |

| 安全性合規性管理 | 監視以確保合規性 | |

| 使用者教育小組 | 更新任何密碼指導方針 | |

勒索軟體特殊許可權存取策略檢查清單

使用包含此檢查清單的 https://aka.ms/SPA 指引來建置多部分策略。

| 完成 | Task | 描述 |

|---|---|---|

| 強制執行端對端工作階段安全性。 | 先明確驗證使用者和裝置的信任,再允許存取系統管理介面(使用 Microsoft Entra 條件式存取)。 | |

| 保護和監視身分識別系統。 | 防止權限提升攻擊,包括目錄、身分識別管理、系統管理員帳戶和群組,以及同意授與設定。 | |

| 減輕橫向周遊。 | 確保遭入侵的單一裝置不會立即導致入侵者使用本機帳戶密碼、服務帳戶密碼或其他祕密來控制許多或所有其他裝置。 | |

| 確保快速威脅回應。 | 限制敵人在環境中的存取權和時間。 如需詳細資訊,請參閱偵測和回應。 | |

實作結果和時間表

嘗試在 30-90 天內達成這些結果:

需要 100% 的系統管理員才能使用安全工作站

100% 本機工作站/伺服器密碼會隨機化

已部署 100% 的許可權提升風險降低功能

勒索軟體偵測和回應

您的組織需要對端點、電子郵件和身分識別的常見攻擊進行回應式偵測和補救。 時間寶貴。

您必須快速補救常見的攻擊進入點,以限制威脅執行者的時間橫向周遊您的組織。

誰在計劃或項目中負責

下表就贊助/計畫管理/專案管理階層,描述針對勒索軟體的偵測和回應功能進行改善,以判斷並推動結果。

| Lead | 實作器 | 當責 |

|---|---|---|

| CISO 或 CIO | 高階主管贊助 | |

| 安全性作業的計畫負責人 | 推動結果和跨小組共同作業 | |

| 中央 IT 基礎結構小組 | 實作用戶端和伺服器代理程式/功能 | |

| 安全性作業 | 將任何新工具整合至安全性作業流程中 | |

| 中央 IT 生產力/終端使用者小組 | 啟用適用於端點的 Defender、適用於 Office 365 的 Defender、適用於身分識別的 Defender,以及 Defender for Cloud Apps 的功能 | |

| 中央 IT 身分識別小組 | 實作 Microsoft Entra 安全性和適用於身分識別的 Defender | |

| 安全性架構師 | 建議設定、標準和工具 | |

| 安全性原則和標準 | 更新標準和原則文件 | |

| 安全性合規性管理 | 監視以確保合規性 | |

勒索軟體偵測和回應檢查清單

套用這些最佳做法來改善您的偵測和回應。

| 完成 | Task | 描述 |

|---|---|---|

| 排定一般進入點的優先順序: - 使用 Microsoft Defender 全面偵測回應 等整合式擴充偵測和回應 (XDR) 工具來提供高品質的警示,並將響應期間的摩擦和手動步驟降到最低。 - 監視暴力密碼破解嘗試,例如密碼噴灑。 |

勒索軟體 (和其他) 操作員偏好以端點、電子郵件、身分識別和 RDP 作為進入點。 | |

| 監視敵人停用安全性(這通常是攻擊鏈的一部分),例如: - 清除事件記錄檔,特別是安全性事件記錄和 PowerShell 作業記錄。 - 停用安全性工具和控制項。 |

威脅執行者的目標是安全性偵測設施,以更安全的方式繼續攻擊。 | |

| 不要忽略商用惡意程式碼。 | 勒索軟體威脅執行者會定期從黑暗市場購買目標組織的存取權。 | |

| 整合外部專家以補充流程中的各項專業知識,例如 Microsoft 偵測及回應團隊 (DART)。 | 偵測和復原經驗非常重要。 | |

| 使用 適用於端點 的Defender快速隔離受影響的裝置。 | Windows 11 和 10 整合可讓您輕鬆完成操作。 | |

後續步驟

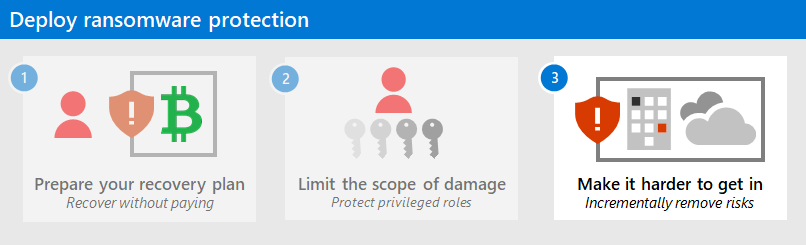

繼續進行 階段 3 ,以累加方式移除風險,讓威脅執行者難以進入您的環境。

其他勒索軟體資源

來自Microsoft的重要資訊:

- 勒索軟體日益嚴重的威脅,Microsoft 2021 年 7 月 20 日關於問題部落格文章

- 人為操作的勒索軟體

- 快速防範勒索軟體和敲詐勒索

- 2021 年 Microsoft 數位防禦報告 (請參閱第 10 至 19 頁)

- 勒索軟體:Microsoft Defender 入口網站中普遍且持續的威脅 威脅分析報告

- Microsoft的偵測和回應小組 (DART) 勒索軟體方法和案例研究

Microsoft 365:

- 為您的 Microsoft 365 租使用者部署勒索軟體防護

- 使用 Azure 和 Microsoft 365 最大化勒索軟體復原能力

- 從勒索軟體攻擊中復原

- 惡意程式碼和勒索軟體防護

- 保護您的 Windows 10 電腦免受勒索軟體攻擊

- 在 SharePoint Online 中處理勒索軟體

- Microsoft Defender 入口網站中勒索軟體 的威脅分析報告

Microsoft Defender 全面偵測回應:

Microsoft Azure:

- 適用於勒索軟體攻擊的 Azure 防禦

- 使用 Azure 和 Microsoft 365 最大化勒索軟體復原能力

- 備份和還原計劃以防範勒索軟體

- 利用 Microsoft Azure 備份來防止勒索軟體 (26 分鐘的影片)

- 從系統性身分識別入侵中復原

- Microsoft Sentinel 中的進階多階段攻擊偵測

- Microsoft Sentinel 中勒索軟體的融合偵測

適用於雲端的 Microsoft Defender 應用程式:

Microsoft安全性小組部落格文章,以取得勒索軟體風險降低指引:

使用 Microsoft Copilot for Security 防禦人為操作的勒索軟體攻擊 (2024 年 3 月)

-

Microsoft偵測和回應小組(DART)如何進行勒索軟體事件調查的重要步驟。

對抗人類操作勒索軟體的指南:第 2 部分 (2021 年 9 月)

建議和最佳做法。

了解網路安全風險來變得具有彈性:第 4 部分— 流覽目前的威脅 (2021 年 5 月)

請參閱勒索軟體一節。

人為操作的勒索軟體攻擊:可預防的災難(2020 年 3 月)

包含實際攻擊的攻擊鏈結分析。