限制勒索软件攻击的影响

防止勒索软件攻击的下一步是保护特权角色,这类工作角色指的是在组织中处理大量特权信息的用户。

此阶段的勒索软件预防旨在防止威胁参与者频繁访问系统。

网络犯罪分子对组织和设备的访问权限越多,对数据和系统造成的潜在损害就越大。

创建勒索软件特权访问策略

必须应用全面的策略来降低特权访问权限泄露的风险。

在你的环境中具有特权访问权限的威胁参与者很容易就能使你应用的其他任何安全控制失效。 恶意参与者可以使用社交工程获取访问权限,甚至利用 AI 生成和呈现恶意代码和 URL。 勒索软件威胁参与者利用特权访问权限来快速控制组织中的所有关键资产,实施攻击以及随后的敲诈勒索。

谁在计划或项目中负责

下表描述了特权访问策略在倡导/计划管理/项目管理层次结构方面对勒索软件的防范,帮助推动取得更佳成果。

| Lead | 实施者 | 问责 |

|---|---|---|

| 首席信息安全官 (CISO) 或首席信息官 (CIO) | 管理人员倡导 | |

| 计划主管 | 推动取得更佳成果并促进跨团队协作 | |

| IT 和安全架构师 | 优先将组件集成到体系结构中 | |

| 标识和密钥管理 | 实现标识更改 | |

| 中央 IT 生产力/最终用户团队 | 实现对设备和 Office 365 租户的更改 | |

| 安全策略和标准 | 更新标准和策略文档 | |

| 安全合规性管理 | 进行监视,确保合规性 | |

| 用户培训团队 | 更新任何密码指南 | |

勒索软件特权访问策略清单

按照 https://aka.ms/SPA 处的指南(包括此清单)制定一个由多个部分组成的策略。

| 完成 | 任务 | 说明 |

|---|---|---|

| 强制实施端到端会话安全性。 | 在允许访问管理界面之前,使用 Microsoft Entra 条件访问显式验证用户和设备的信任。 | |

| 保护和监视标识系统。 | 阻止特权升级攻击,包括目录、标识管理、管理员帐户和组,以及同意授权配置。 | |

| 缓解横向遍历。 | 确保攻击者在入侵单台设备后,也没法立即使用本地帐户密码、服务帐户密码或其他机密控制许多设备或其他全部设备。 | |

| 确保快速威胁响应。 | 限制攻击者在环境中的访问和操作时间。 有关详细信息,请查看检测和响应。 | |

实施结果和时间线

尽量在 30-90 天内实现以下结果:

管理员全部必须使用安全工作站

本地工作站/服务器密码全部随机化

特权升级缓解措施已全部部署

勒索软件检测和响应

你的组织需要快速检测和修正对终结点、电子邮件和标识的常见攻击。 时间至关重要。

必须快速修正常见攻击入口点,限制威胁参与者横向遍历组织的时间。

谁在计划或项目中负责

下表描述了检测和响应功能在倡导/计划管理/项目管理层次结构方面针对勒索软件的改进,帮助确定和推动取得更佳成果。

| Lead | 实施者 | 问责 |

|---|---|---|

| 首席信息安全官 (CISO) 或首席信息官 (CIO) | 管理人员倡导 | |

| 安全操作计划主管 | 推动取得更佳成果并促进跨团队协作 | |

| 中央 IT 基础结构团队 | 实现客户端和服务器代理/功能 | |

| 安全运营 | 将所有新工具都集成到安全操作进程中 | |

| 中央 IT 生产力/最终用户团队 | 启用 Defender for Endpoint、Defender for Office 365、Defender for Identity 和 Defender for Cloud Apps 的功能 | |

| 中央 IT 标识团队 | 实现 Microsoft Entra 安全性和 Defender for Identity | |

| 安全架构师 | 对配置、标准和工具的建议 | |

| 安全策略和标准 | 更新标准和策略文档 | |

| 安全合规性管理 | 进行监视,确保合规性 | |

勒索软件检测和响应清单

请应用以下最佳做法,改进你的检测和响应。

| 完成 | 任务 | 说明 |

|---|---|---|

| 优先处理常见的入口点: - 使用 Microsoft Defender XDR 等集成的扩展检测和响应 (XDR) 工具提供高质量警报并尽量减少响应期间的摩擦和手动步骤。 - 监视密码喷射等暴力攻击尝试。 |

勒索软件(和其他)操作员倾向于将终结点、电子邮件、标识和 RDP 用作入口点。 | |

| 监视是否有攻击者禁用安全措施(攻击链中常会这样做),例如: - 事件日志清除,尤其是安全事件日志和 PowerShell 操作日志。 - 禁用安全工具和控制措施。 |

威胁参与者会攻击安全检测设备,便于更安全地继续其攻击。 | |

| 不要忽略商业恶意软件。 | 勒索软件威胁参与者会定期从黑市购买访问权限来攻击组织。 | |

| 使外部专家(例如 Microsoft 检测和响应团队 (DART))参与到流程中,对专业知识进行补充。 | 对于检测和恢复来说,经验很重要。 | |

| 使用 Defender for Endpoint 快速隔离受影响的设备。 | Windows 11 和 10 集成简化了这一操作。 | |

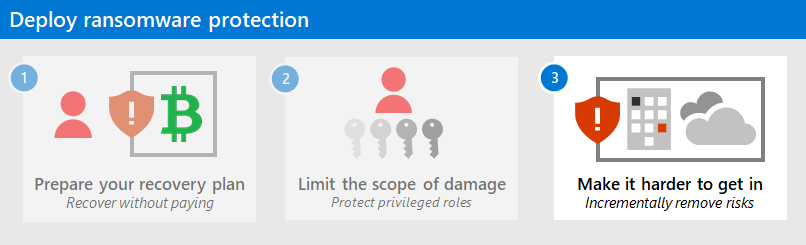

下一步

继续阶段 3,通过逐渐消除风险,使威胁参与者难以入侵你的环境。

其他勒索软件资源

Microsoft 提供的重要信息:

- 日益严重的勒索软件威胁,Microsoft On the Issues 博客文章,2021 年 7 月 20 日

- 人为操作的勒索软件

- 快速防范勒索软件和敲诈勒索

- 2021 Microsoft 数字防御报告(请参阅第 10-19 页)

- Microsoft Defender 门户中的“勒索软件:普遍和持续的威胁”威胁分析报告

- Microsoft 检测和响应团队 (DART) 勒索软件应对方法和案例研究

Microsoft 365:

- 为 Microsoft 365 租户部署勒索软件防护

- 使用 Azure 和 Microsoft 365 最大限度地提高勒索软件的复原能力

- 从勒索软件攻击中恢复

- 恶意软件和勒索软件防护

- 保护 Windows 10 电脑,使其免受勒索软件侵害

- SharePoint Online 中的勒索软件

- Microsoft Defender 门户中的“勒索软件的威胁分析报告”

Microsoft Defender XDR:

Microsoft Azure:

- Azure 针对勒索软件攻击的防御措施

- 使用 Azure 和 Microsoft 365 最大限度地提高勒索软件的复原能力

- 旨在防范勒索软件的备份和还原计划

- 使用 Microsoft Azure 备份帮助防范勒索软件(26 分钟的视频)

- 从系统标识泄露中恢复

- Microsoft Sentinel 中的高级多阶段攻击检测

- Microsoft Sentinel 中对勒索软件的融合检测

Microsoft Defender for Cloud Apps:

有关勒索软件风险缓解指南的 Microsoft 安全团队博客文章:

打击人为操作的勒索软件指南:第 1 部分(2021 年 9 月)

Microsoft 检测和响应团队 (DART) 进行勒索软件事件调查的关键步骤。

打击人为操作的勒索软件指南:第 2 部分(2021 年 9 月)

建议和最佳做法。

通过了解网络安全风险实现复原:第 4 部分 - 浏览当前威胁(2021 年 5 月)

请参阅“勒索软件”部分。

人为操作的勒索软件攻击:可预防的灾难(2020 年 3 月)

包括对实际攻击的攻击链分析。