勒索软件攻击恢复计划

始终准备勒索软件攻击恢复计划,从支付赎金的替代方案开始,从而帮助避免失去对数据的访问权限。

控制你组织的勒索软件操作者可以通过许多方式来迫使你支付赎金。 需求主要分为两种:

支付赎金以重新获得访问权限

威胁者以不再向你提供系统和数据访问权为威胁,要求你付款。 通常做法是加密你的系统和数据,并要求付款以换取解密密钥。

重要

支付赎金不能保证还原对数据的访问权限。

为牟利而实行网络犯罪的攻击者(通常是使用他人提供的工具包的相对业余的操作员)可能会保留付款锁定文件。 没有法律保证他们提供的密钥能 100% 解密你的系统和数据,甚至没法保证他们会提供密钥。 在解密这些系统时,需要使用自行开发的攻击者工具,这一过程通常是手动的,而且不易操作。

支付费用来避免信息泄露

威胁者要求支付赎金来换取他们不会将敏感或尴尬数据发布给暗网(其他犯罪者)或公众的保证。

为了避免被迫付费(这种情况对威胁者有利),可采取的最直接且最有效的操作是确保你的组织可从不可变存储中恢复整个企业,而无论网络罪犯还是你自己都无法修改该存储。

确定最敏感的资产并对其进行更高保障级别的保护也至关重要,但执行起来更耗时且更具挑战性。 我们不希望你耽搁阶段 1 或阶段 2 中的其他方面,但建议在该过程中首先将业务、IT 和安全利益干系人聚在一起来询问和解答下述问题:

- 如果遭到入侵,哪些业务资产会受到最大损害? 例如,当网络犯罪分子控制了哪些资产时,我们的企业领导层愿意支付勒索费用?

- 这些业务资产如何转换为 IT 资产(例如文件、应用程序、数据库、服务器和控制系统)?

- 可如何保护或隔离这些资产,使能访问常规 IT 环境的威胁者无法访问它们?

保护备份

必须确保关键系统及其数据已备份,并且备份可抵御威胁者的蓄意擦除或加密。

对备份的攻击侧重于削弱组织不付赎金进行应对的能力,通常会攻击需要恢复的备份和关键文档,迫使你支付勒索金额。

大多数组织不会针对这种级别的蓄意攻击来保护备份和还原过程。

旨在防范勒索软件的备份和还原计划介绍了攻击之前如何保护关键业务系统以及攻击期间如何确保业务操作快速恢复。

了解如何在发生勒索软件攻击时还原 OneDrive 文件。

计划和项目成员责任

下表描述了数据在倡导/计划管理/项目管理层次结构方面针对勒索软件的整体防护情况,帮助确定和推动取得更佳成果。

| Lead | 实施者 | 问责 |

|---|---|---|

| 中央 IT 操作或 CIO | 管理人员倡导 | |

| 中央 IT 基础结构计划主管 | 推动取得更佳成果并促进跨团队协作 | |

| 中央 IT 基础结构/备份 | 启用基础结构备份 | |

| 中央 IT 生产力/最终用户 | 启用 OneDrive 备份 | |

| 安全体系结构 | 有关配置和标准的建议 | |

| 安全策略和标准 | 更新标准和策略文档 | |

| 安全合规性管理 | 进行监视,确保合规性 | |

实现清单

应用这些最佳做法来保护备份基础结构。

| 完成 | 任务 | 说明 |

|---|---|---|

| 定期自动备份所有关键数据。 | 可将数据恢复到最新备份。 | |

| 定期演练业务连续性/灾难恢复 (BC/DR) 计划。 | 对勒索软件或敲诈勒索攻击与自然灾害同等重视,确保快速恢复业务操作。 | |

| 保护备份以防蓄意擦除和加密: - 强保护 - 要求执行带外步骤(MFA 或 PIN)才能修改联机备份(如 Azure 备份)。 - 最强保护 - 将备份存储在联机不可变存储(如 Azure Blob)和/或完全脱机或站点外的位置。 |

网络罪犯可以访问的备份可能会导致业务恢复无法使用。 实现更强大的安全性来访问备份,并且无法更改存储在备份中的数据。 | |

| 保护恢复所需的支持文档,例如还原过程文档、配置管理数据库 (CMDB) 和网络图。 | 威胁者会故意攻击这些资源,因为这会影响你的恢复能力。 确保它们能够经受住勒索软件的攻击。 |

实施结果和时间线

在 30 天内,确保平均恢复时间 (MTTR) 满足在模拟和实际操作期间规定的 BC/DR 目标。

数据保护

必须实施数据保护,确保在遭到勒索软件攻击后快速可靠地恢复并阻截某些攻击方法。

只有在对数据和系统的所有合法访问都失去时,勒索软件勒索攻击和破坏性攻击才起作用。 确保威胁者没法剥夺你不付赎金就恢复操作的能力,这会保护你的业务并削弱为牟利而攻击你所在组织的动机。

计划和项目成员责任

下表描述了你的组织数据在倡导/计划管理/项目管理层次结构方面针对勒索软件的整体防护情况,帮助确定和推动取得更佳成果。

| Lead | 实施者 | 问责 |

|---|---|---|

| 中央 IT 操作或 CIO | 管理人员倡导 | |

| 数据安全性计划主管 | 推动取得更佳成果并促进跨团队协作 | |

| 中央 IT 生产力/最终用户 | 针对 OneDrive 和受保护的文件夹实施对 Microsoft 365 租户的更改 | |

| 中央 IT 基础结构/备份 | 启用基础结构备份 | |

| 业务/应用程序 | 确定关键业务资产 | |

| 安全体系结构 | 有关配置和标准的建议 | |

| 安全策略和标准 | 更新标准和策略文档 | |

| 安全合规性管理 | 进行监视,确保合规性 | |

| 用户培训团队 | 确保用户指南反映策略更新 | |

实现清单

应用这些最佳做法来保护组织数据。

| 完成 | 任务 | 说明 |

|---|---|---|

| 将组织迁移到云中: - 将用户数据迁移到云解决方案(例如 OneDrive/SharePoint),来使用版本控制和回收站功能。 - 指导用户如何自行恢复文件来减少恢复延迟和成本。 |

通过内置的安全性和数据管理功能来保护 Microsoft 云中的用户数据。 | |

| 指定受保护的文件夹。 | 使未经授权的应用程序更难修改这些文件夹中的数据。 | |

| 评审你的权限: - 发现对文件共享、SharePoint 和其他解决方案的宽泛写入/删除权限。 “宽泛”的定义是许多用户对业务关键数据都具有写入/删除权限。 - 减少关键数据位置的宽泛权限,同时满足业务协作要求。 - 对关键数据位置进行审核和监视,确保不会再次出现宽泛权限。 |

降低依赖于宽泛权限的勒索软件活动的风险。 | |

下一步

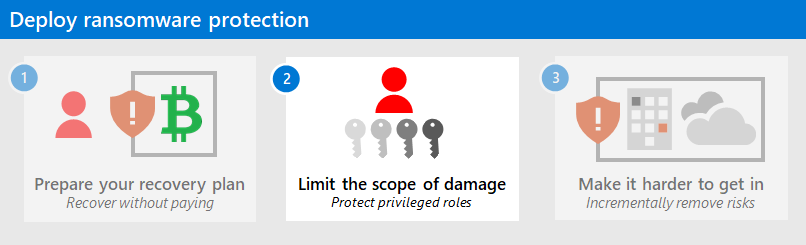

继续阶段 2,通过保护特权角色限制攻击者破坏的范围。

其他勒索软件资源

Microsoft 提供的重要信息:

- [2023 年 Microsoft 数字防御报告] (https://www.microsoft.com/en-us/security/security-insider/microsoft-digital-defense-report- 2023)(请参阅第 17-26 页)

- Microsoft 博客 - 勒索软件,最新威胁 - 勒索软件

- 人为操作的勒索软件

- 快速防范勒索软件和敲诈勒索

- Microsoft Defender 门户中的“勒索软件:普遍和持续的威胁”威胁分析报告

- Microsoft 事件响应团队(前 DART/CRSP)勒索软件方法和案例研究

Microsoft 365:

- 为 Microsoft 365 租户部署勒索软件防护

- 使用 Azure 和 Microsoft 365 最大限度地提高勒索软件的复原能力

- 从勒索软件攻击中恢复

- 恶意软件和勒索软件防护

- 保护 Windows 10 电脑,使其免受勒索软件侵害

- SharePoint Online 中的勒索软件

- Microsoft Defender 门户中的“勒索软件的威胁分析报告”

Microsoft Defender XDR:

Microsoft Azure:

- Azure 针对勒索软件攻击的防御措施

- 使用 Azure 和 Microsoft 365 最大限度地提高勒索软件的复原能力

- 旨在防范勒索软件的备份和还原计划

- 使用 Microsoft Azure 备份帮助防范勒索软件(26 分钟的视频)

- 从系统标识泄露中恢复

- Microsoft Sentinel 中的高级多阶段攻击检测

- Microsoft Sentinel 中对勒索软件的融合检测

Microsoft Defender for Cloud Apps:

Microsoft 安全团队博客文章: