Microsoft 事件响应勒索软件案例研究

近年来,人为操作的勒索软件作为全球最具影响力的网络攻击趋势之一,令众多组织面临重大威胁。 这些攻击利用网络配置错误,在内部安全薄弱的组织中肆意猖獗。 尽管这些攻击的确令组织及其 IT 基础结构和数据置于危险之中,但其仍属于可预防的灾难。

Microsoft 事件响应团队(前称为 DART/CRSP)响应安全威胁,以帮助客户获得网络复原能力。 Microsoft 事件响应提供现场反应事件响应和远程主动调查。 Microsoft 事件响应利用 Microsoft 与世界各地的安全组织和内部 Microsoft 产品组的战略合作关系,尽可能提供最完整的全面调查。

本文介绍了 Microsoft 事件响应如何调查最近发生的勒索软件事件,并详细介绍了攻击策略和检测机制。

有关详细信息,请参阅有关如何打击人为勒索软件的 Microsoft 事件响应指南的第 1 部分和第 2 部分。

攻击

Microsoft 事件响应利用事件响应工具和策略来识别人为操作勒索软件的威胁参与者行为。 勒索软件事件的公开信息往往侧重于最终影响,很少强调行为细节以及威胁行为者如何私自升级访问权限,从而发现设备、利用所得资源获利以及实施勒索。

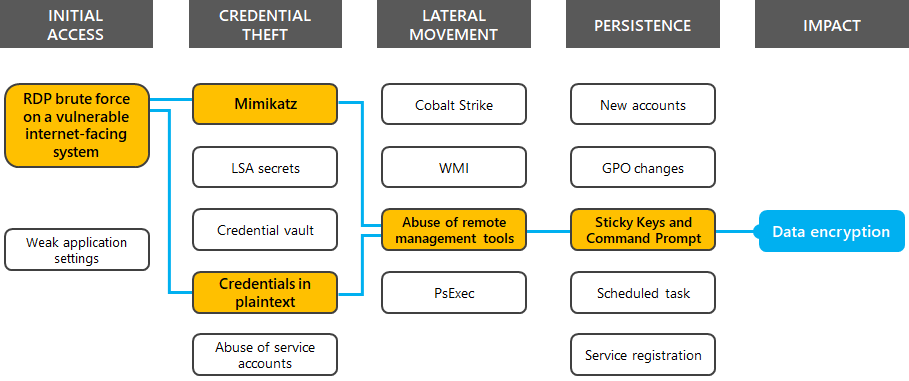

下面是攻击者基于 MITRE ATT&CK 策略进行勒索软件攻击的一些常见方法。

Microsoft 事件响应使用 Microsoft Defender for Endpoint 在环境中跟踪攻击者,创建描述事件的故事,然后消除威胁并修正。 DART 在部署 Defender for Endpoint 后,即可开始检测登录成功的暴力攻击。 发现此情况后,Microsoft 事件响应检查了安全数据,并使用远程桌面协议 (RDP) 发现了几个易受攻击的面向 Internet 的设备。

威胁行为者在获得初始访问权限后,会使用 Mimikatz 凭据收集工具转存密码哈希、扫描以明文形式存储的凭据、使用 Sticky Key 操作创建后门,并使用远程桌面会话在整个网络中横向移动。

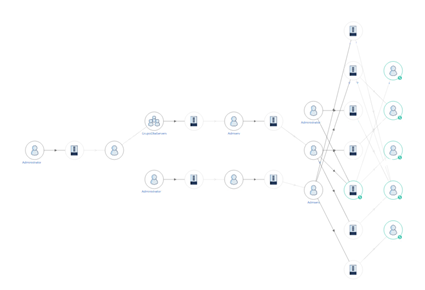

下面是本案例研究中攻击者的主要攻击途径。

以下部分介绍了基于 MITRE ATT&CK 策略的其他详细信息,并提供了演示如何使用 Microsoft Defender 门户检测威胁行动者活动的示例。

初始访问

勒索软件活动利用众所周知的漏洞作为其初始入口,其通常使用网络钓鱼电子邮件或利用外围防御中的弱点,例如在 Internet 上公开启用远程桌面服务的设备。

对于此事件,Microsoft 事件响应设法找到了已向 Internet 公开的 RDP 的 TCP 端口 3389 的设备。 威胁行为者利用该设备执行暴力身份验证攻击并获取初始立足点。

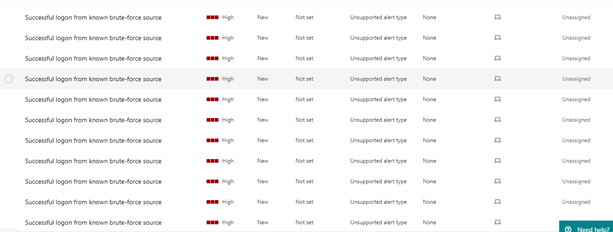

Defender for Endpoint 使用威胁情报来确定是否存在大量来自已知暴力攻击源的登录,并将其显示在 Microsoft Defender 门户中。 下面是一个示例。

侦查

初始访问成功后,威胁行为者开始执行环境枚举和设备发现。 该操作可识别组织内部网络和目标关键系统的信息,例如,域控制器、备份服务器、数据库和云资源。 威胁行为者完成枚举和设备发现后,会通过类似操作识别易受攻击的用户帐户、组、权限和软件。

威胁行为者利用 IP 地址扫描工具 Advanced IP Scanner 枚举环境中使用的 IP 地址并执行后续端口扫描。 威胁行为者通过扫描开放端口,找到可通过最初被盗用的设备进行访问的设备。

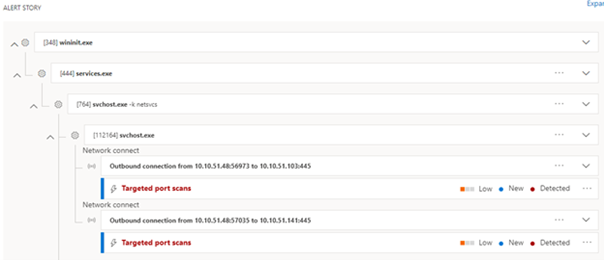

Defender for Endpoint 中检测到了该活动,并将其设置为入侵指标 (IoC) 以做进一步调查。 下面是一个示例。

凭据盗窃

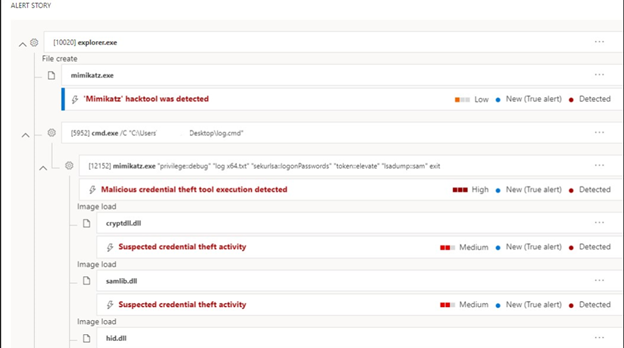

威胁行为者在获得初始访问权限后使用 Mimikatz 密码检索工具收集凭据,并在最初被盗用的系统上搜索包含“密码”的文件。 威胁行为者利用上述操作使用合法凭据访问其他系统。 威胁行为者通常会利用这些帐户创建其他帐户,以便在盗用帐户行为被识别和修复后可继续进行非法访问。

以下示例演示了在 Microsoft Defender 门户中检测到使用 Mimikatz 的攻击。

横向移动

不同的组织间跨终结点的移动方式可能有所不同,但威胁行为者通常会利用设备上已存在的不同类型远程管理软件。 通过利用 IT 部门在日常活动中常用的远程访问方法,威胁行为者可在很长一段时间内逃避监控。

使用 Microsoft Defender for Identity,Microsoft 事件响应能够映射威胁参与者在设备之间采用的路径,显示已使用和访问的帐户。 下面是一个示例。

防御规避

威胁行为者在整个攻击周期内使用防御逃避技术以避免被识别,从而达成攻击目标。 这些技术包括禁用或篡改防病毒产品、卸载或禁用安全产品或功能、修改防火墙规则,以及使用模糊处理技术隐藏安全产品和服务的入侵项目。

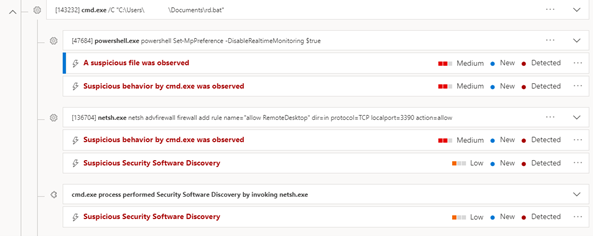

本事件的威胁行为者利用 PowerShell 在 Windows 11 和 Windows 10 设备上禁用 Microsoft Defender 的实时保护,并使用本地网络工具开启 TCP 端口 3389 并允许 RDP 连接。 这些操作更改了检测和警告恶意活动的系统服务,从而降低了环境中检测到攻击行为的概率。

但是,威胁行为者无法禁用本地设备的 Defender for Endpoint,并且 Defender for Endpoint 会检测到这一禁用行为。 下面是一个示例。

持久性

持久性技术是指,在安全人员重新控制受损系统后仍能保证威胁行为者继续非法行动的操作。

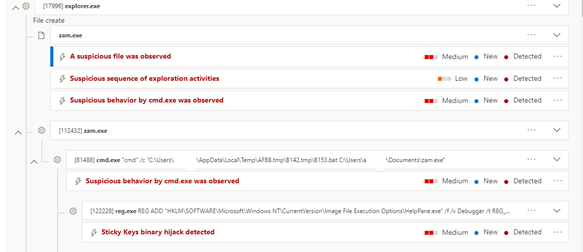

本事件的威胁行为者使用了 Sticky Keys 攻击,无需身份验证即可在 Windows 操作系统内远程执行二进制文件。 然后,他们通过此功能启动命令提示符并执行进一步的攻击。

以下示例演示了在 Microsoft Defender 门户中检测到粘滞键黑客攻击。

影响

威胁行为者通常会使用环境中已存在的应用程序或功能对加密文件进行加密。 威胁行为者有一种用到了 PsExec、组策略和 Microsoft Endpoint Configuration Management 的部署方法,该方法可使威胁行为者在不中断正常操作的情况下快速访问终结点和系统。

本事件的威胁行为者利用 PsExec 从多个远程共享中远程启动交互式 PowerShell 脚本。 这种攻击方法使分发点随机化,从而使安全人员在勒索软件攻击的最后阶段进行修正变得更加困难。

勒索软件执行

勒索软件执行是威胁行为者通过攻击获利的主要方法。 无论采用何种执行方法,不同的勒索软件框架在部署后往往具有共同的行为模式:

- 混淆威胁行为者的操作

- 建立持久性

- 禁用 Windows 错误恢复和自动修复

- 停止服务列表

- 终止进程列表

- 删除影子副本和备份

- 加密文件,可能指定自定义排除

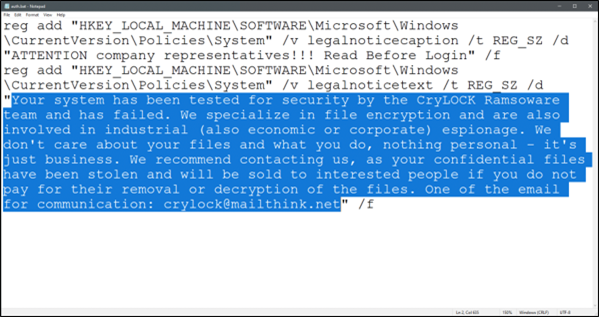

- 创建勒索软件通知

下面是勒索软件通知的示例。

其他勒索软件资源

Microsoft 提供的重要信息:

- 日益严重的勒索软件威胁,Microsoft On the Issues 博客文章,2021 年 7 月 20 日

- 人为操作的勒索软件

- 快速防范勒索软件和敲诈勒索

- 2021 Microsoft 数字防御报告(请参阅第 10-19 页)

- Microsoft Defender 门户中的“勒索软件:普遍和持续的威胁”威胁分析报告

- Microsoft 事件响应勒索软件方法和最佳做法

Microsoft 365:

- 为 Microsoft 365 租户部署勒索软件防护

- 使用 Azure 和 Microsoft 365 最大限度地提高勒索软件的复原能力

- 从勒索软件攻击中恢复

- 恶意软件和勒索软件防护

- 保护 Windows 10 电脑,使其免受勒索软件侵害

- SharePoint Online 中的勒索软件

- Microsoft Defender 门户中的“勒索软件的威胁分析报告”

Microsoft Defender XDR:

Microsoft Defender for Cloud Apps:

Microsoft Azure:

- Azure 针对勒索软件攻击的防御措施

- 使用 Azure 和 Microsoft 365 最大限度地提高勒索软件的复原能力

- 旨在防范勒索软件的备份和还原计划

- 使用 Microsoft Azure 备份帮助防范勒索软件(26 分钟的视频)

- 从系统标识泄露中恢复

- Microsoft Sentinel 中的高级多阶段攻击检测

- Microsoft Sentinel 中对勒索软件的融合检测

Microsoft 安全团队博客文章:

打击人为操作的勒索软件指南:第 1 部分(2021 年 9 月)

Microsoft 事件响应如何进行勒索软件事件调查的关键步骤。

打击人为操作的勒索软件的指南:第 2 部分(2021 年 9 月)

建议和最佳做法。

通过了解网络安全风险实现复原:第 4 部分 - 浏览当前威胁(2021 年 5 月)

请参阅“勒索软件”部分。

人为操作的勒索软件攻击:可预防的灾难(2020 年 3 月)

包括对实际攻击的攻击链分析。