步骤 3 - 规划合规性策略

以前,你设置了Intune订阅并创建了应用保护策略。 接下来,规划和配置设备符合性设置和策略,通过要求设备满足设置的要求来帮助保护组织数据。

如果还不熟悉合规性策略,请参阅 合规性概述。

本文适用于:

- Android Enterprise (完全托管和个人拥有的工作配置文件)

- Android Open-Source Project (AOSP)

- iOS/iPadOS

- Linux

- macOS

- Windows

将符合性策略部署到设备或用户组。 部署到用户时,用户登录的任何设备都必须满足策略要求。 符合性要求的一些常见示例包括:

- 需要最低操作系统版本。

- 使用满足特定复杂性和长度要求的密码或 PIN。

- 设备处于或低于 所用移动威胁 防御软件确定的威胁级别。 移动威胁防御软件包括Microsoft Defender for Endpoint或Intune支持的其他合作伙伴之一。

当设备不符合符合性策略的要求时,该策略可能会 对不符合性应用一个或多个操作。 一些操作包括:

- 远程锁定不符合要求的设备。

- 向设备或用户发送有关合规性问题的电子邮件或通知,以便设备用户可以将其恢复符合性。

- 确定设备在长时间不合规时可能已准备好停用。 在规划和部署合规性策略时,它有助于通过我们的建议通过不同级别来处理合规性策略。 建议从大多数或所有平台通用的最低符合性设置开始,然后通过添加提供更多功能的更高级的配置和集成进行扩展。

由于不同的设备平台支持不同的合规性功能或对类似设置使用不同的名称,因此列出每个选项超出了此部署计划的范围。 相反,我们为以下每个级别提供这些类别中的设置的类别和示例:

- 级别 1 - 最低设备符合性。 此类别包括建议所有租户到位的配置。

- 级别 2 - 增强的设备符合性设置。 其中包括常见的设备配置,例如加密或系统级文件保护。

- 级别 3 - 高级设备符合性配置。 高级建议包括需要与其他产品(例如Microsoft Entra条件访问)更深入集成的配置。

通常,我们的建议将被视为跨平台通用的关键配置的设置置于最低符合性级别,从而为你的投资提供丰厚的回报。 在较高级别中列出的设置可能涉及更多复杂性,例如需要集成第三方产品的设置。 请务必查看所有范围建议,并准备好调整自己的部署计划,以满足组织的需求和期望。

以下文章可帮助你了解Intune策略本机支持的设置:

级别 1 - 最低设备符合性

✔️ 配置租户范围的合规性策略设置

✔️ 为非符合性设备设置响应 (针对不符合) 的操作

✔️ 了解设备合规性和设备配置策略的交互方式

✔️ 跨支持的平台使用一组核心的最低符合性设置

最低设备符合性设置包括以下主题,计划使用合规性策略的所有租户都应了解并准备好使用:

- 合规性策略设置 - 租户范围的设置,这些设置影响Intune合规性服务与设备的工作方式。

- 针对不符合的操作 - 这些配置是所有设备符合性策略通用的。

- 最小设备符合性策略建议 - 此类别包括我们认为每个租户都应实现的特定于平台的设备符合性设置,以帮助保护其组织资源的安全。

此外,建议熟悉设备符合性策略和设备配置策略的关联和交互方式。

合规性策略设置

所有组织都应查看并设置租户范围的 合规性策略设置。 这些设置是支持特定于平台的策略的基础。 它们还可以将尚未评估符合性策略的设备标记为不符合,这有助于保护组织免受可能无法满足安全期望的新设备或未知设备的防护。

- 合规性策略设置是在租户级别进行的一些配置,然后应用于所有设备。 它们确定Intune合规性服务如何为租户工作。

- 这些设置直接在 Microsoft Intune 管理中心进行配置,不同于为特定平台创建并部署到设备或用户的谨慎组的设备符合性策略。

若要详细了解租户级别的合规性策略设置以及如何配置它们,请参阅 合规性策略设置。

针对不合规内容的操作

每个设备符合性策略包括 针对不符合性的操作,这些操作是一个或多个按时间排序的操作,这些操作应用于不符合策略的合规性要求的设备。 默认情况下,将设备标记为不符合是每个策略中包含的即时操作。

对于添加的每个操作,可以定义在设备标记为不合规之后,在该操作运行之前等待的时间。

可配置的可用操作包括以下内容,但并非所有操作都可用于每个设备平台:

- 为所有策略) 标记设备不符合 (默认操作

- 向最终用户发送推送通知

- 向最终用户发送电子邮件

- 远程锁定不符合的设备

- 停用不符合要求的设备

策略管理员应了解每个操作的可用选项,并在部署需要这些选项的策略之前完成支持配置。 例如,在添加 发送电子邮件 操作之前,必须先创建一个或多个包含可能要发送的邮件的电子邮件模板。 此类电子邮件可能包含可帮助用户使其设备符合性的资源。 稍后,在为策略定义电子邮件操作时,可以选择用于特定操作的模板之一。

由于每个非默认操作可以多次添加到策略,每个操作都有单独的配置,因此可以自定义操作的应用方式。

例如,可以将多个相关操作配置为按顺序执行。 首先,在不符合要求时,你可能Intune向设备的用户以及管理员发送电子邮件。 几天后,第二个操作可能会发送不同的电子邮件提醒,其中包含有关修正设备的最后期限的详细信息。 还可以配置最终操作,将设备添加到你可能想要停用的设备列表中,并将操作设置为仅在设备长时间保持不合规后运行。

虽然符合性策略可以将设备标记为不符合,但你还需要一个计划来修正不合规的设备。 此计划可能包括使用不符合设备状态的管理员,以请求对设备进行更新或配置。 若要为设备用户提供一般指导,可以将 “向最终用户发送电子邮件” 操作配置为不合规,以包含解决设备符合性问题的有用提示或联系人。

若要了解详细信息,请参阅 针对不符合的操作。

了解设备合规性和设备配置策略的交互方式

在按级别深入了解合规性策略建议之前,请务必了解合规性策略和设备配置策略之间的有时密切关系。 了解这些交互后,可以更好地为这两个功能领域规划和部署成功的策略。

- 设备配置策略将设备配置为使用特定配置。 这些设置可以跨越设备的各个方面。

- 设备符合性策略侧重于与安全性相关的一部分设备配置。

根据合规性策略配置评估接收符合性策略的设备,结果将返回到 Intune,以便采取可能的操作。 某些符合性配置(如密码要求)会导致在设备上强制实施,即使设备配置更加宽松也是如此。

当设备收到不同或类似策略类型的设置的冲突配置时,可能会发生冲突。 若要帮助准备此方案,请参阅 冲突的合规性和设备配置策略

请考虑在设备配置和设备合规性团队之间同步任何计划的配置,以帮助识别配置重叠。 确保两种策略类型同意目标设备的相同配置,因为这有助于避免策略冲突或使设备没有预期的配置或资源访问权限。

最低符合性设置

在建立租户范围的符合性策略设置并为不合规设备的操作建立通信或规则后,你可能已准备好创建设备符合性策略并将其部署到离散的设备或用户组。

查看 Microsoft Intune 管理中心中特定于平台的策略,以确定哪些符合性设置可用于每个平台,以及有关其使用的更多详细信息。 若要配置策略,请参阅 创建符合性策略。

建议在最低设备符合性策略中使用以下设置:

| 最低设备符合性类别和示例 | Information |

|---|---|

|

防病毒、反间谍软件和反恶意软件 Windows: 评估注册到 Windows 安全中心 中心的解决方案的设备并监视以下各项: - 防病毒 - 反间谍软件 - Microsoft Defender反恶意软件 其他平台: Windows 以外的平台的符合性策略不包括对这些解决方案的评估。 |

防病毒、反间谍软件和反恶意软件解决方案的活动解决方案非常重要。

Windows 符合性策略可以评估这些解决方案在设备上处于活动状态且已注册到 Windows 安全中心 Center 的状态。 即使Intune合规性策略缺少评估其活动状态的选项,非 Windows 平台仍应运行防病毒、反间谍软件和反恶意软件的解决方案。 |

|

操作系统版本 所有设备: 评估操作系统版本的设置和值,包括: - 最大 OS - 最低 OS - 次要和主要版本 - OS 修补程序级别 |

使用定义允许的最低 OS 版本或内部版本和重要修补程序级别的可用设置,以确保设备操作系统是最新且安全的。

最大 OS 设置可帮助识别新的但未经测试的结果,以及可能会带来未知风险的 beta 或开发人员 OS 版本。 Linux 支持定义 Linux 分发类型的选项,例如 Ubuntu。 Windows 支持另一个设置来设置受支持的生成范围。 |

|

密码配置 所有设备: - 强制设置,在处于非活动状态一段时间后锁定屏幕,需要密码或 PIN 才能解锁。 - 需要使用字母、数字和符号组合的复杂密码。 - 需要密码或 Pin 才能解锁设备。 - 设置最小密码长度的要求。 |

使用符合性评估设备的密码结构和长度,并识别缺少密码或使用简单密码的设备。 这些设置可帮助保护对设备的访问。

其他选项(如密码重用或必须更改密码之前的时间长度)将显式包含在增强的符合性级别。 |

级别 2 - 增强的设备符合性设置

✔️ 对支持的平台类型使用增强的设备配置策略

增强的符合性设置

与最小建议中的设置相比,对增强级别符合性设置的支持因平台而异。 某些平台可能不支持相关平台支持的设置。 例如,Android AOSP 缺少 Android Enterprise 平台可用于配置系统级文件和启动保护合规性的选项。

查看 Microsoft Intune 管理中心中特定于平台的策略,以确定哪些符合性设置可用于每个平台,以及有关其使用的更多详细信息。 若要配置策略,请参阅 创建符合性策略。

建议在增强的设备符合性策略中使用以下设置:

| 增强的设备符合性类别和示例 | Information |

|---|---|

|

应用 Android Enterprise: - 阻止来自未知来源 的应用 - 公司门户应用运行时完整性 - 管理应用的 源位置 - Google Play 服务 - 用于证明和评估 iOS/iPadOS 的 SafteyNet 选项 - 受限应用 macOS: - 允许来自特定位置 的应用 - 阻止来自未知源 的应用 - 防火墙设置 Windows: - 阻止来自未知来源 的应用 - 防火墙设置 |

为各种应用程序配置要求。

对于 Android,管理 Google Play、SafteyNet 等应用程序的使用和操作,以及公司门户应用运行时完整性评估。 对于所有平台,如果受支持,请管理可从何处安装应用,以及访问组织资源的设备上不应允许哪些应用。 对于 macOS 和 Windows,合规性设置支持需要活动且已配置的防火墙。 |

|

加密 Android Enterprise: - 需要加密数据存储 Android AOSP: - 要求加密数据存储 macOS: - 需要加密数据存储 Linux: - 需要加密数据存储 Windows: - 需要加密数据存储 - BitLocker |

添加需要加密数据存储的符合性设置。 Windows 还支持要求使用 BitLocker。 |

|

密码配置 Android Enterprise: - 密码过期并重复使用 iOS/iPadOS: - 密码过期和重复使用 macOS: - 密码过期,并重复使用 Windows: - 密码过期和重复使用 |

添加密码符合性设置以确保密码定期轮换,并且密码不会经常重复使用。 |

|

系统级文件和启动保护 Android AOSP: - Rooted devices Android Enterprise: - 阻止设备上的 USB 调试 - Rooted devices iOS/iPadOS - 越狱设备 macOS: - 需要系统完整性保护 Windows: - 需要代码完整性 - 需要在设备上 启用安全启动 - 受信任的平台模块 (TPM) |

配置特定于平台的选项,用于评估设备的系统级别或内核级别风险。 |

级别 3 - 高级设备符合性配置

✔️ 将移动威胁防御合作伙伴的数据添加到设备合规性策略

✔️ 将第三方合规性合作伙伴与 Intune 集成

✔️ 定义 Windows 和 Linux 的自定义符合性设置

✔️ 将合规性数据与条件访问结合使用,以限制对组织资源的访问

✔️ 对支持的平台类型使用高级设备配置策略

借助可靠的设备符合性策略,可以实施更高级的合规性选项,这些选项不仅仅是在设备合规性策略中配置设置,包括:

使用 来自移动威胁防御合作伙伴 的数据作为设备合规性策略的一部分,并在条件访问策略中使用。

将设备符合性状态与 条件访问 集成,以帮助控制允许哪些设备访问电子邮件、其他云服务或本地资源。

包括来自 第三方合规性合作伙伴的合规性数据。 通过此类配置,这些设备的符合性数据可以与 条件访问策略一起使用。

通过定义无法通过Intune合规性策略 UI 本机提供的自定义符合性设置来扩展内置设备符合性策略。

集成来自移动威胁防御合作伙伴的数据

移动威胁防御 (MTD) 解决方案是适用于移动设备的软件,可帮助保护其免受各种网络威胁。 通过保护移动设备,有助于保护组织和资源。 集成后,MTD 解决方案提供额外的信息源,用于为设备合规性策略Intune。 此信息也可以由可用于Intune的条件访问规则使用。

集成后,Intune支持将 MTD 解决方案与已注册的设备配合使用,在 MTD 解决方案支持的情况下,使用Microsoft Intune受保护的应用和应用保护策略取消注册的设备。

请务必使用受 Intune 支持的 MTD 合作伙伴,该合作伙伴支持组织在所使用的各种平台上所需的功能。

例如,Microsoft Defender for Endpoint是可能已用于 Android、iOS/iPadOS 和 Windows 平台的移动威胁防御解决方案。 其他解决方案通常支持 Android 和 iOS/iPadOS。 请参阅 移动威胁防御合作伙伴 ,查看支持的 MTD 合作伙伴列表。

若要详细了解如何将移动威胁防御软件与Intune配合使用,请从移动威胁防御与 Intune 集成开始。

使用来自第三方合规性合作伙伴的数据

Intune支持使用第三方合规性合作伙伴,合作伙伴在其中充当移动设备管理 (一组设备的 MDM) 机构。 使用受支持的合规性合作伙伴时,使用该合作伙伴为解决方案所管理的设备配置设备符合性。 还可以将该合作伙伴解决方案配置为将符合性结果传递给 Intune,后者随后将该数据存储在Microsoft Entra ID以及来自 Intune 的符合性数据中。 然后,第三方合规性数据可供Intune在评估设备符合性策略时使用,并可供条件访问策略使用。

在某些环境中,Intune可能充当需要使用的唯一 MDM 机构,因为默认情况下,Intune是 Android、iOS/iPadOS 和 Windows 平台的注册合规性合作伙伴。 其他平台要求其他合规性合作伙伴充当设备 MDM 颁发机构,例如将 Jamf Pro 用于 macOS 设备。

如果在环境中使用第三方设备合规性合作伙伴,请确保Intune支持它们。 若要添加支持,请从 Microsoft Intune 管理中心内为合作伙伴配置连接,并按照该合作伙伴文档完成集成。

有关此主题的详细信息,请参阅在 Intune 中支持第三方设备合规性合作伙伴。

使用自定义符合性设置

可以通过为托管 Linux 和 Windows 设备配置自定义符合性设置来扩展Intune的内置设备符合性选项。

自定义设置使你能够灵活地基于设备上可用的设置,而无需等待Intune添加这些设置。

若要使用自定义符合性,必须配置 。用于定义设备上要用于符合性的值的 JSON 文件,以及设备上运行的用于评估 JSON 设置的发现脚本。

若要详细了解 perquisites、受支持的平台以及自定义合规性所需的 JSON 和脚本配置,请参阅 [将 Linux 和 Windows 设备的自定义合规性策略和设置与 Microsoft Intune 配合使用] (。/ protect/compliance-use-custom-settings.md) 。

将合规性与条件访问集成

条件访问是一种Microsoft Entra功能,可与Intune配合使用,以帮助保护设备。 对于注册到 Microsoft Entra 的设备,条件访问策略可以使用Intune中的设备和符合性详细信息来强制用户和设备做出访问决策。

将条件访问策略与以下策略结合使用:

- 设备合规性策略可以要求,必须先将设备标记为合规,然后才能使用相应设备来访问组织资源。 条件访问策略指定了要保护的应用或服务、可以访问应用或服务的条件,以及策略应用于的用户。

- 应用保护策略可以添加安全层,确保只有支持Intune应用保护策略的客户端应用才能访问联机资源,例如 Exchange 或其他Microsoft 365 服务。

条件访问还用于以下应用或服务来帮助确保设备安全:

- Microsoft Defender for Endpoint 和第三方 MTD 应用

- 设备合规性合作伙伴应用

- Microsoft Tunnel

若要了解详细信息,请参阅了解条件访问和Intune。

高级符合性设置

查看 Microsoft Intune 管理中心中特定于平台的策略,以确定哪些符合性设置可用于每个平台,以及有关其使用的更多详细信息。 若要配置策略,请参阅 创建符合性策略。

若要配置策略,请参阅 创建符合性策略。

建议在增强的设备符合性策略中使用以下设置:

| 高级设备符合性类别和示例 | Information |

|---|---|

|

运行时防御 Android Enterprise: - 要求设备处于或低于设备威胁级别 - 要求设备处于或低于计算机风险分数 iOS/iPadOS: - 要求设备处于或低于设备威胁级别 - 要求设备处于或低于计算机风险分数 Windows: - 要求设备达到或低于计算机风险分数 |

将 Intune 与移动威胁防御合作伙伴集成后,可以将该合作伙伴的设备威胁级别评估用作合规性策略中的条件。

将 Microsoft Defender for Endpoint 与 Intune 集成后,可以使用 Defender 的风险评分作为合规性检查。 |

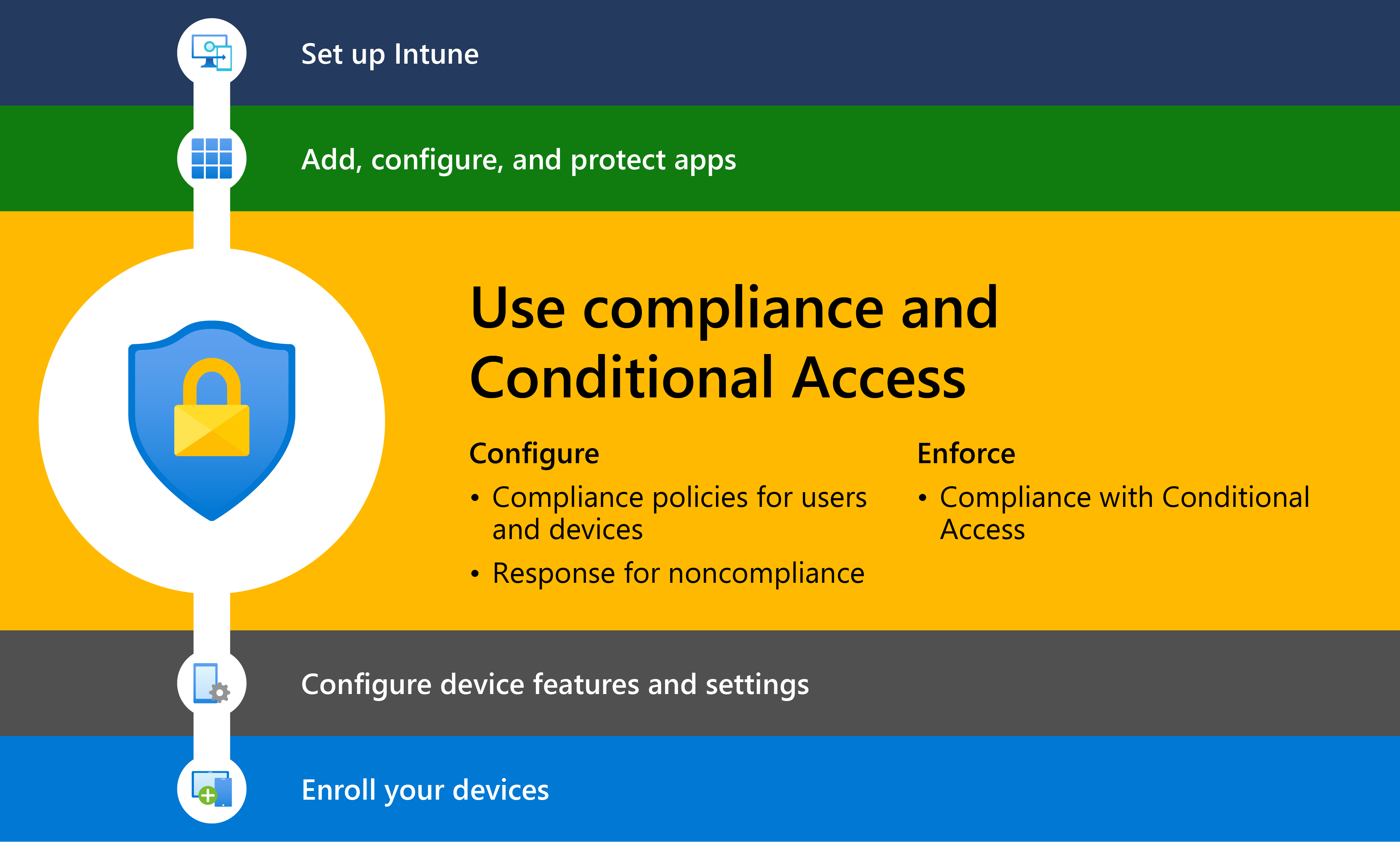

遵循建议的最低基线策略

- 设置 Microsoft Intune

- 添加、配置和保护应用

- 🡺 规划合规性策略 (你在这里)

- 配置设备功能

- 注册设备