了解条件访问和 Intune

使用带有 Microsoft Intune 合规性策略的条件访问,以控制可连接到电子邮件和公司资源的设备和应用。 集成后,你可以控制访问权限,以在保护公司数据安全的同时考虑到用户的体验,允许他们从任何设备、任何位置顺利完成工作。

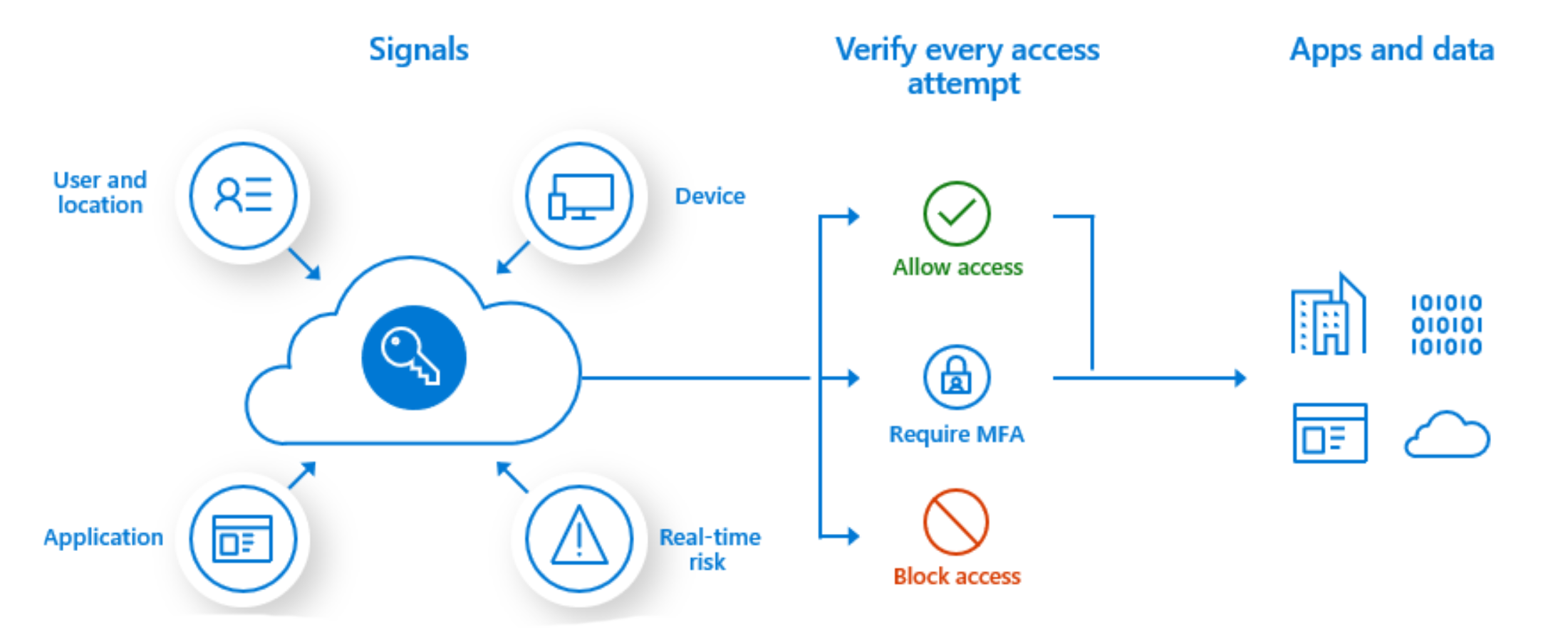

条件访问是Microsoft Entra ID P1 或 P2 许可证附带的Microsoft Entra功能。 通过 Microsoft Entra ID,条件访问将信号汇集在一起以做出决策并强制实施组织策略。 Intune 通过向解决方案添加移动设备合规性和移动应用管理数据来增强此功能。 常见信号包括:

- 用户或组成员身份。

- IP 位置信息。

- 设备详细信息,包括设备合规性或配置状态。

- 应用程序详细信息,包括要求使用托管应用访问公司数据。

- 实时和计算的风险检测,适用于还使用了移动威胁防御合作伙伴的情况。

注意

条件访问还会将其功能扩展到 Microsoft 365 服务。

通过 Intune 使用条件访问的方式

条件访问适用于 Intune 设备配置和合规性策略,以及 Intune 应用程序保护策略。

基于设备的条件访问

将 Intune 和 Microsoft Entra ID 配合使用,可确保只有合规的托管设备才能访问电子邮件、Microsoft 365 服务、软件即服务 (SaaS) 应用和本地应用。 此外,还可以在 Microsoft Entra ID 中设置策略,仅允许在 Intune 中注册的已加入域的计算机或移动设备访问 Microsoft 365 服务。 包括:

基于网络访问控制的条件访问

基于设备风险的条件访问

Windows 电脑的条件访问。 公司拥有的设备和自带设备办公 (BYOD)。

本地 Exchange 的条件访问

基于应用的条件访问

将 Intune 与 Microsoft Entra ID 配合使用,可确保只有托管应用才能访问企业电子邮件或其他 Microsoft 365 服务。

详细了解使用 Intune 且基于应用的条件访问。

已知限制

仅在移动设备管理 (MDM) 中注册的设备支持符合的网络位置条件。 如果使用合规的网络位置条件配置条件访问策略,则尚未注册 MDM 的设备的用户可能会受到影响。 这些设备上的用户可能无法检查条件访问策略,并被阻止。 使用合规的网络位置条件时,请确保排除受影响的用户或设备。