步骤 4 - 配置设备功能和设置以保护设备和访问资源

到目前为止,你已设置Intune订阅,创建了应用保护策略,并创建了设备符合性策略。

在此步骤中,你已准备好配置所有设备必须具有的最低安全性和设备功能集或基线功能集。

本文适用于:

- Android

- iOS/iPadOS

- macOS

- Windows

创建设备配置文件时,可以使用不同级别和类型的策略。 这些级别是建议策略的最低Microsoft级别。 了解你的环境和业务需求可能会有所不同。

级别 1 - 最低设备配置:在此级别中,Microsoft建议创建以下策略:

- 专注于设备安全性,包括安装防病毒、创建强密码策略以及定期安装软件更新。

- 无论用户身在何处,都允许用户访问其组织电子邮件,并控制对网络的安全访问。

级别 2 - 增强的设备配置:在此级别中,Microsoft建议创建以下策略:

- 展开设备安全性,包括配置磁盘加密、启用安全启动和添加更多密码规则。

- 使用内置功能和模板配置对组织非常重要的更多设置,包括分析本地组策略对象 (GPO) 。

级别 3 - 高设备配置:在此级别中,Microsoft建议创建以下策略:

- 转到无密码身份验证,包括使用证书、配置单一登录 (SSO) 应用、启用多重身份验证 (MFA) ,以及配置 Microsoft Tunnel。

- 使用 Android 通用条件模式或为 Windows 设备创建 DFCI 策略,添加额外的安全层。

- 使用内置功能配置展台设备、专用设备、共享设备和其他专用设备。

- 部署现有 shell 脚本。

本文列出了组织应使用的不同级别的设备配置策略。 本文中的大多数策略侧重于访问组织资源和安全性。

这些功能在 Microsoft Intune 管理中心的设备配置文件中配置。 Intune配置文件准备就绪后,可以将其分配给用户和设备。

级别 1 - 创建安全基线

为了帮助保护组织数据和设备的安全,可以创建侧重于安全性的不同策略。 应创建所有用户和/或所有设备必须具有的安全功能列表。 此列表是安全基线。

在基线中,至少Microsoft建议以下安全策略:

- 安装防病毒 (AV) 并定期扫描恶意软件

- 使用检测和响应

- 打开防火墙

- 定期安装软件更新

- 创建强 PIN/密码策略

本部分列出了可用于创建这些安全策略的Intune和Microsoft服务。

有关 Windows 设置及其建议值的更精细列表,请转到 Windows 安全基线。

防病毒和扫描

✅ 安装防病毒软件并定期扫描恶意软件

所有设备都应安装防病毒软件,并定期扫描恶意软件。 Intune与提供 AV 和威胁扫描 (MTD) 服务的第三方合作伙伴移动威胁防御集成。 对于 macOS 和 Windows,防病毒和扫描内置于Intune Microsoft Defender for Endpoint。

策略选项:

| 平台 | 策略类型 |

|---|---|

| Android Enterprise | - 移动威胁防御合作伙伴 - android Microsoft Defender for Endpoint可以扫描恶意软件 |

| iOS/iPadOS | 移动威胁防御合作伙伴 |

| macOS | Intune Endpoint Security 防病毒配置文件 (Microsoft Defender for Endpoint) |

| Windows 客户端 | - Intune安全基线 (建议) - Intune Endpoint Security 防病毒配置文件 (Microsoft Defender for Endpoint) - 移动威胁防御合作伙伴 |

有关此类功能的详细信息,请参阅:

检测和响应

✅ 检测攻击并应对这些威胁

快速检测到威胁时,可帮助将威胁的影响降到最低。 将这些策略与条件访问相结合时,如果检测到威胁,可以阻止用户和设备访问组织资源。

策略选项:

| 平台 | 策略类型 |

|---|---|

| Android Enterprise | - 移动威胁防御合作伙伴 - Android 上的Microsoft Defender for Endpoint |

| iOS/iPadOS | - 移动威胁防御合作伙伴 - iOS/iPadOS 上的Microsoft Defender for Endpoint |

| macOS | 不可用 |

| Windows 客户端 | - Intune安全基线 (建议) - Intune终结点检测和响应配置文件 (Microsoft Defender for Endpoint) - 移动威胁防御合作伙伴 |

有关此类功能的详细信息,请参阅:

- Android Enterprise:

- iOS/iPadOS:

- Windows:

防火墙

✅ 在所有设备上启用防火墙

某些平台附带内置防火墙,而在另一些平台上,可能需要单独安装防火墙。 Intune与第三方合作伙伴移动威胁防御集成, (MTD) 服务,可以管理 Android 和 iOS/iPadOS 设备的防火墙。 对于 macOS 和 Windows,防火墙安全性内置于Intune Microsoft Defender for Endpoint。

策略选项:

| 平台 | 策略类型 |

|---|---|

| Android Enterprise | 移动威胁防御合作伙伴 |

| iOS/iPadOS | 移动威胁防御合作伙伴 |

| macOS | Intune Endpoint Security 防火墙配置文件 (Microsoft Defender for Endpoint) |

| Windows 客户端 | - 建议) (Intune 安全基线 - Intune Endpoint Security 防火墙配置文件 (Microsoft Defender for Endpoint) - 移动威胁防御合作伙伴 |

有关此类功能的详细信息,请参阅:

- Android EnterpriseMobile 威胁防御集成

- iOS/iPadOS移动威胁防御集成

- macOS防火墙策略

- Windows:

密码策略

✅ 创建强密码/PIN 策略并阻止简单密码

PIN 解锁设备。 在访问组织数据的设备(包括个人拥有的设备)上,应要求使用强 PIN/密码并支持生物识别来解锁设备。 建议使用生物识别是无密码方法的一部分。

Intune使用设备限制配置文件来创建和配置密码要求。

策略选项:

| 平台 | 策略类型 |

|---|---|

| Android Enterprise | Intune设备限制配置文件来管理: - 设备密码 - 工作配置文件密码 |

| Android Open-Source Project (AOSP) | Intune设备限制配置文件 |

| iOS/iPadOS | Intune设备限制配置文件 |

| macOS | Intune设备限制配置文件 |

| Windows 客户端 | - 建议) (Intune 安全基线 - Intune设备限制配置文件 |

有关可配置的设置列表,请转到:

- Android Enterprise 设备限制配置文件:

- Android AOSP设备限制配置文件 >设备密码

- iOS/iPadOS设备限制配置文件 >密码

- macOS设备限制配置文件 >密码

- Windows:

软件更新

✅ 定期安装软件更新

应定期更新所有设备,并创建策略以确保成功安装这些更新。 对于大多数平台,Intune具有侧重于管理和安装更新的策略设置。

策略选项:

| 平台 | 策略类型 |

|---|---|

| Android Enterprise 组织拥有的设备 | 使用Intune设备限制配置文件的系统更新设置 |

| Android Enterprise 个人拥有的设备 | 不可用 可以使用符合性策略设置最低修补程序级别、最小/最大 OS 版本等。 |

| iOS/iPadOS | Intune更新策略 |

| macOS | Intune更新策略 |

| Windows 客户端 | - Intune功能更新策略 - Intune加速更新策略 |

有关这些功能和/或可配置的设置的详细信息,请转到:

- Android 企业设备限制配置文件 >系统更新

- iOS/iPadOS软件更新策略

- macOS软件更新策略

- Windows:

级别 1 - 访问组织电子邮件、连接到 VPN 或 Wi-Fi

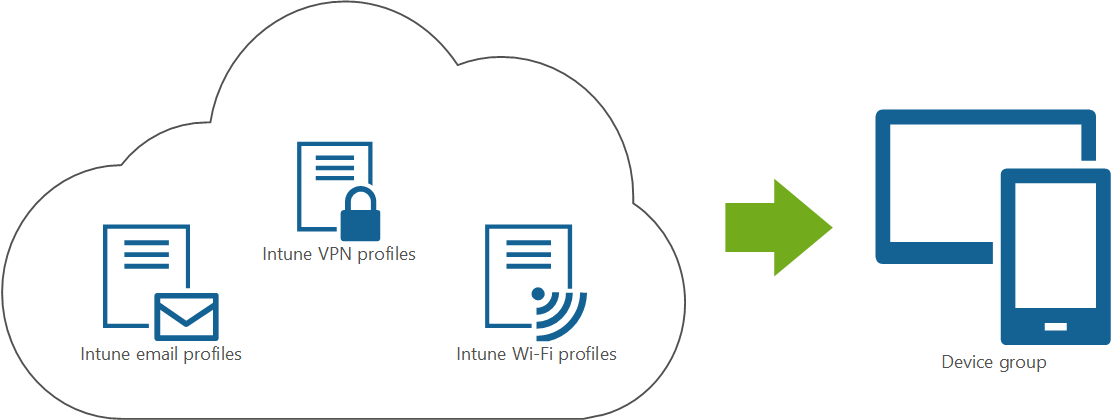

本部分重点介绍如何访问组织中的资源。 这些资源包括:

- 工作或学校帐户的Email

- 用于远程连接的 VPN 连接

- 本地连接的 Wi-Fi 连接

电子邮件

许多组织将具有预配置设置的电子邮件配置文件部署到用户设备。

✅ 自动连接到用户电子邮件帐户

配置文件包括连接到电子邮件服务器的电子邮件配置设置。

根据配置的设置,电子邮件配置文件还可以自动将用户连接到其个人电子邮件帐户设置。

✅ 使用企业级电子邮件应用

Intune中的Email配置文件使用常见和常用的电子邮件应用,例如 Outlook。 电子邮件应用将部署到用户设备。 部署应用后,使用配置电子邮件应用的设置部署电子邮件设备配置文件。

电子邮件设备配置文件包括连接到 Exchange 的设置。

✅ 访问工作或学校电子邮件

对于在其设备上使用电子邮件的用户的组织,创建电子邮件配置文件是一种常见的最低基线策略。

Intune具有适用于 Android、iOS/iPadOS 和 Windows 客户端设备的内置电子邮件设置。 当用户打开其电子邮件应用时,他们可以在其设备上自动连接、验证和同步其组织电子邮件帐户。

✅ 随时部署

在新设备上,我们建议在注册过程中部署电子邮件应用。 注册完成后,部署电子邮件设备配置策略。

如果有现有设备,请随时部署电子邮件应用,并部署电子邮件设备配置策略。

电子邮件配置文件入门

首先,请执行以下操作:

将电子邮件应用部署到设备。 有关一些指导,请转到使用 Intune 向设备添加电子邮件设置。

在 Intune 中创建电子邮件设备配置文件。 根据组织使用的电子邮件应用,可能不需要电子邮件设备配置文件。

有关一些指导,请转到使用 Intune 向设备添加电子邮件设置。

在电子邮件设备配置文件中,配置平台的设置:

具有工作配置文件电子邮件设置的 Android Enterprise 个人拥有的设备

Android Enterprise 组织拥有的设备不使用电子邮件设备配置文件。

将电子邮件设备配置文件分配给 用户或用户组。

VPN

许多组织将具有预配置设置的 VPN 配置文件部署到用户设备。 VPN 将设备连接到内部组织网络。

如果组织使用具有新式身份验证和安全标识的云服务,则可能不需要 VPN 配置文件。 云原生服务不需要 VPN 连接。

如果你的应用或服务不是基于云的,或者不是云原生的,请部署 VPN 配置文件以连接到内部组织网络。

✅ 随时随地工作

对于具有远程辅助角色和混合辅助角色的组织,创建 VPN 配置文件是常见的最低基线策略。

当用户随时随地工作时,他们可以使用 VPN 配置文件安全地连接到组织的网络来访问资源。

Intune具有适用于 Android、iOS/iPadOS、macOS 和 Windows 客户端设备的内置 VPN 设置。 在用户设备上,VPN 连接显示为可用连接。 用户选择它。 并且,根据 VPN 配置文件中的设置,用户可以在其设备上自动进行身份验证并连接到 VPN。

✅ 使用企业级 VPN 应用

Intune中的 VPN 配置文件使用常见的企业 VPN 应用,例如Check Point、Cisco、Microsoft Tunnel 等。 VPN 应用部署到用户设备。 部署应用后,使用配置 VPN 应用的设置部署 VPN 连接配置文件。

VPN 设备配置文件包括连接到 VPN 服务器的设置。

✅ 随时部署

在新设备上,我们建议在注册过程中部署 VPN 应用。 注册完成后,然后部署 VPN 设备配置策略。

如果有现有设备,请随时部署 VPN 应用,然后部署 VPN 设备配置策略。

VPN 配置文件入门

首先,请执行以下操作:

将 VPN 应用部署到设备。

- 有关支持的 VPN 应用列表,请转到 Intune 中支持的 VPN 连接应用。

- 有关将应用添加到Intune的步骤,请转到将应用添加到Microsoft Intune。

在 VPN 设备配置文件中,配置平台的设置:

将 VPN 设备配置文件分配给 用户或用户组。

Wi-Fi

许多组织使用预配置设置将 Wi-Fi 配置文件部署到用户设备。 如果组织只有远程员工,则无需部署 Wi-Fi 连接配置文件。 Wi-Fi 配置文件是可选的,用于本地连接。

✅ 无线连接

当用户在不同的移动设备上工作时,他们可以使用 Wi-Fi 配置文件以无线方式安全地连接到组织的网络。

配置文件包括自动连接到网络和/或 SSID (服务集标识符) Wi-Fi 配置设置。 用户无需手动配置其 Wi-Fi 设置。

✅ 支持本地移动设备

对于在本地工作的移动设备的组织,创建 Wi-Fi 配置文件是常见的最低基线策略。

Intune具有适用于 Android、iOS/iPadOS、macOS 和 Windows 客户端设备的内置 Wi-Fi 设置。 在用户设备上,Wi-Fi 连接显示为可用连接。 用户选择它。 并且,根据 Wi-Fi 配置文件中的设置,用户可以在其设备上自动进行身份验证并连接到 Wi-Fi。

✅ 随时部署

在新设备上,建议在设备注册Intune时部署 Wi-Fi 设备配置策略。

如果有现有设备,可以随时部署 Wi-Fi 设备配置策略。

Wi-Fi 配置文件入门

首先,请执行以下操作:

配置平台的设置:

将 Wi-Fi 设备配置文件分配给 用户或用户组。

级别 2 - 增强的保护和配置

此级别扩展了你在级别 1 中配置的内容,并为设备增加了更多安全性。 在本部分中,将创建一组级别 2 的策略,用于为设备配置更多安全设置。

Microsoft建议以下级别 2 安全策略:

在设备上启用 磁盘加密、安全启动和 TPM 。 建议在此级别将这些功能与强 PIN 策略或生物识别解锁相结合。

在 Android 设备上,磁盘加密和 Samsung Knox 可能内置于操作系统中。 配置锁屏界面设置 时 ,磁盘加密可能会自动启用。 在 Intune 中,可以创建配置锁屏设置的设备限制策略。

有关可以配置的密码和锁屏界面设置的列表,请转到以下文章:

使密码过期并规范重用旧密码。 在级别 1 中,你创建了强 PIN 或密码策略。 如果尚未过期,请确保将 PIN & 密码配置为过期,并设置一些密码重用规则。

可以使用Intune创建设备限制策略或配置这些设置的设置目录策略。 有关可以配置的密码设置的详细信息,请转到以下文章:

在 Android 设备上,可以使用设备限制策略来设置密码规则:

Intune包括数百个可以管理设备功能和设置的设置,例如禁用内置摄像头、控制通知、允许蓝牙、阻止游戏等。

如果使用本地 GPO 并想要知道这些相同的设置在 Intune 中是否可用,请使用组策略分析。 此功能可分析 GPO,并根据分析情况将其导入到Intune设置目录策略中。

有关详细信息,请转到分析本地 GPO 并将其导入Intune。

级别 3 - 高保护和配置

此级别扩展了你在级别 1 和级别 2 中配置的内容。 它添加了企业级组织中使用的额外安全功能。

将无密码身份验证扩展到 员工使用的其他服务。 在级别 1 中,你启用了生物识别,以便用户可以使用指纹或面部识别登录到其设备。 在此级别中,将无密码扩展到组织的其他部分。

使用证书对 电子邮件、VPN 和 Wi-Fi 连接进行身份验证。 证书将部署到用户和设备,然后供用户通过电子邮件、VPN 和 Wi-Fi 连接访问组织中的资源。

若要详细了解如何在 Intune 中使用证书,请转到:

配置单一登录 (SSO) ,以便在用户打开业务应用(如 Microsoft 365 应用)时获得更无缝的体验。 用户登录一次,然后会自动登录到支持 SSO 配置的所有应用。

若要了解如何在 Intune 和 Microsoft Entra ID 中使用 SSO,请转到:

使用多重身份验证 (MFA) 。 当你移动到无密码时,MFA 会额外增加一层安全性,并且可以帮助保护你的组织免受网络钓鱼攻击。 可以将 MFA 与验证器应用(例如Microsoft Authenticator)或电话呼叫或短信配合使用。 当用户在 Intune 中注册其设备时,还可以使用 MFA。

多重身份验证是Microsoft Entra ID的一项功能,可用于Microsoft Entra帐户。 有关详细信息,请转到:

为 Android 和 iOS/iPadOS 设备设置 Microsoft Tunnel。 Microsoft Tunnel 使用 Linux 允许这些设备使用新式身份验证和条件访问访问本地资源。

Microsoft Tunnel 使用 Intune、Microsoft Entra ID 和 Active Directory 联合身份验证服务 (AD FS) 。 有关详细信息,请转到Microsoft隧道Microsoft Intune。

除了为注册了 Intune 的设备Microsoft Tunnel 外,还可以使用 Microsoft Tunnel for Mobile Application Management (Tunnel for MAM) 将隧道功能扩展到未使用 Intune 注册的 Android 和 iOS/iPad 设备。 MAM 的 Tunnel 作为需要额外许可证的Intune加载项提供。

有关详细信息,请转到使用 Intune 套件加载项功能。

使用 Windows 本地管理员密码解决方案 (LAPS) 策略 管理和备份 Windows 设备上的内置本地管理员帐户。 由于无法删除本地管理员帐户,并且对设备具有完全权限,因此管理内置 Windows 管理员帐户是保护组织的重要步骤。 适用于 Windows LAPS 的Intune策略使用运行版本 21h2 或更高版本的 Windows 设备可用的功能。

有关详细信息,请转到Intune Windows LAPS 支持。

使用 Microsoft Intune Endpoint Privilege Management (EPM) 来减少 Windows 设备的攻击面。 EPM 使你能够让没有管理员权限 (作为标准用户运行的用户) 通过确定这些用户何时可以在提升的上下文中运行应用来保持高效工作。

EPM 提升规则可以基于文件哈希、证书规则等。 配置的规则有助于确保只有允许的预期和受信任的应用程序才能以提升身份运行。 规则可以:

- 管理应用创建的子进程。

- 支持用户请求提升托管进程。

- 允许自动提升只需运行的文件,而不会造成任何用户中断。

Endpoint Privilege Management 作为需要额外许可证的Intune加载项提供。 有关详细信息,请转到使用 Intune 套件加载项功能。

在高度敏感的组织(如政府机构)使用的 Android 设备上使用 Android 通用条件模式。

有关此功能的详细信息,请转到 Android 通用条件模式。

创建 应用于 Windows 固件层的策略。 这些策略可帮助防止恶意软件与 Windows OS 进程通信。

有关此功能的详细信息,请转到 在 Windows 设备上使用设备固件配置接口 (DFCI) 配置文件。

配置展台、共享设备和其他专用设备:

Android Enterprise:

Android 设备管理员

-

重要

Android 设备管理员管理已弃用,不再可用于有权访问 Google 移动服务 (GMS) 的设备。 如果当前使用设备管理员管理,建议切换到另一个 Android 管理选项。 对于运行 Android 15 及更早版本的某些没有 GMS 的设备,支持和帮助文档仍然可用。 有关详细信息,请参阅 在 GMS 设备上结束对 Android 设备管理员的支持。

部署 shell 脚本:

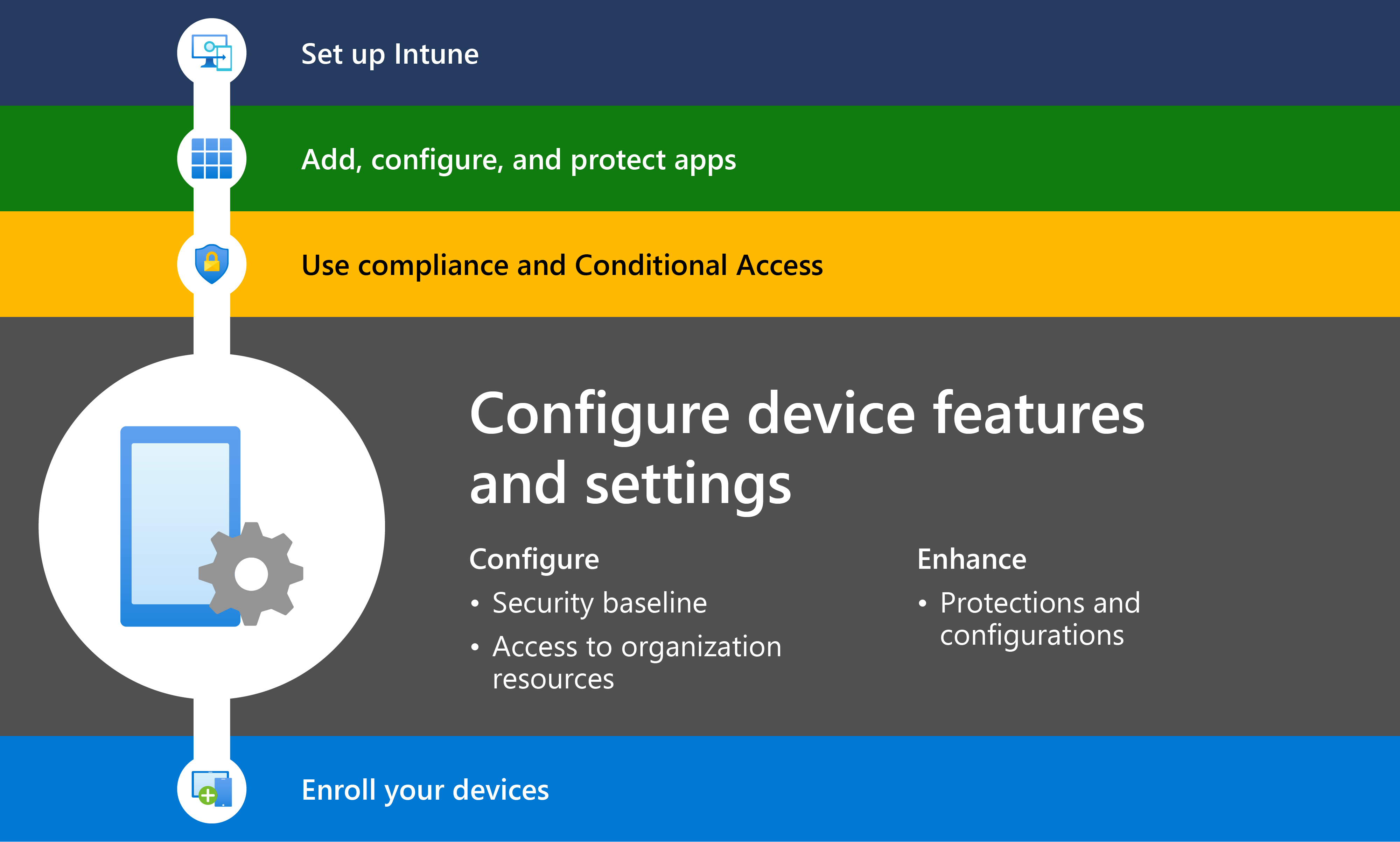

遵循建议的最低基线策略

- 设置 Microsoft Intune

- 添加、配置和保护应用

- 规划合规性策略

- 🡺 配置设备功能 (你在这里)

- 注册设备