创建基于设备的条件访问策略

Microsoft Intune设备符合性策略可以评估托管设备的状态,以确保它们满足你的要求,然后再向你授予它们访问组织的应用和服务的权限。 设备符合性策略的状态结果可以通过Microsoft Entra条件访问策略来强制实施安全性和合规性标准。 此组合称为基于设备的条件访问。

提示

除了基于设备的条件访问策略外,还可以将基于应用的条件访问与Intune结合使用。

可以从 Intune 管理中心内访问条件访问策略 UI,如 Microsoft Entra ID 中所示。 此访问包括从Azure 门户配置策略时将拥有的所有条件访问选项。 创建的策略可以指定要保护的应用或服务、访问应用或服务的条件,以及应用策略的用户。

若要创建基于设备的条件访问策略,帐户必须在 Microsoft Entra 中具有以下权限之一:

- 安全管理员

- 条件访问管理员

若要利用设备符合性状态,请将条件访问策略配置为要求设备标记为合规。 此选项在以下过程的步骤 6 中配置授予权限时设置。

重要

在设置条件访问之前,需要设置 Intune 设备符合性策略,以便根据设备是否满足特定需求对其进行评估。 请参阅 Intune 中的设备符合性策略入门。

创建条件访问策略

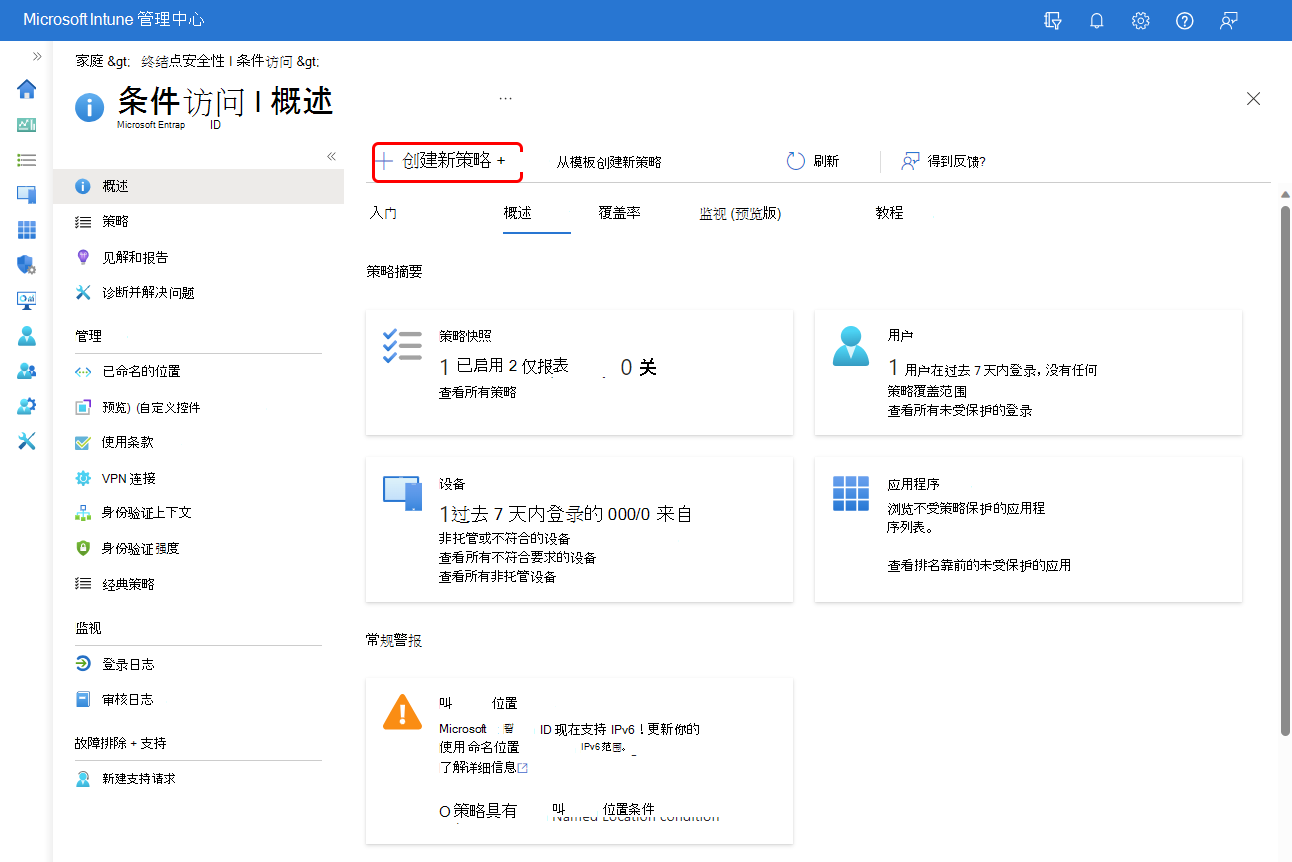

选择 “终结点安全性>条件访问>”“创建新策略”。

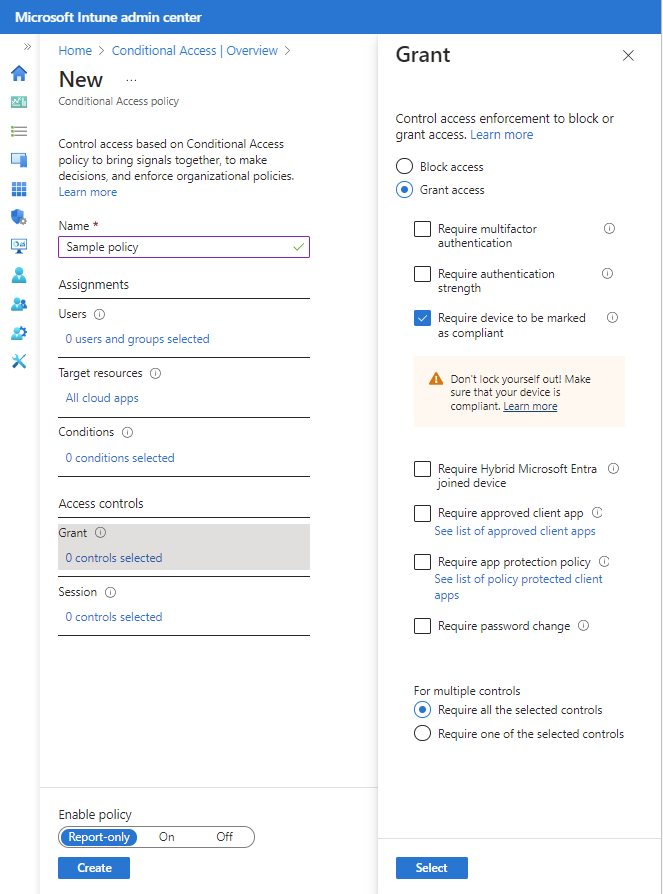

此时会打开“新建”窗格,这是Microsoft Entra的配置窗格。 要创建的策略是条件访问的Microsoft Entra策略。 若要详细了解此窗格和条件访问策略,请参阅Microsoft Entra内容中的条件访问策略组件。

在 “分配”下,将 “用户 ”配置为在应用策略的目录中选择“标识”。 若要了解详细信息,请参阅Microsoft Entra文档中的用户和组。

- 在“包含”选项卡上,配置要包括的用户和组。

- 如果要从此策略中排除任何用户、角色或组,请使用“排除”选项卡。

提示

针对较小的用户组测试策略,以确保在将策略部署到较大的组之前按预期工作。

接下来配置 “目标资源”,该资源也位于 “分配”下。 使用 “选择应用此策略的内容” 下拉列表选择“ 云应用”。

在“ 包括 ”选项卡上,使用可用选项标识要使用此条件访问策略保护的应用和服务。

如果选择 “选择应用”,请使用可用的 UI 选择要使用此策略进行保护的应用和服务。

警告

不要把自己锁在外。如果选择“所有云应用”,请务必查看警告,然后在此策略生效后,从此策略中排除你的用户帐户或其他应保留访问权限以使用Azure 门户或Microsoft Intune管理中心的相关用户和组。

如果希望从该策略中排除任何应用或服务,请使用“排除”选项卡。

有关详细信息,请参阅 Microsoft Entra 文档中的云应用或操作。

接下来,配置“条件”。 选择要用作此策略的条件的信号。 选项包括:

- 用户风险

- 登录风险

- 设备平台

- 位置

- 客户端应用

- 设备筛选器

有关这些选项的信息,请参阅Microsoft Entra文档中的条件。

提示

如果希望同时保护“新式身份验证”客户端和“Exchange ActiveSync”客户端,请创建两个单独的条件访问策略,分别针对每种客户端类型。 虽然 Exchange ActiveSync 支持新式身份验证,但 Exchange ActiveSync 支持的惟一条件是平台。 不支持其他条件,包括多重身份验证。 为有效防止从 Exchange ActiveSync 访问 Exchange Online,请创建指定云应用 Microsoft 365 Exchange Online 和客户端应用 Exchange ActiveSync 的条件访问策略,同时仅将策略应用于所选的支持平台。

在 “访问控制”下,将 “授予” 配置为选择一个或多个要求。 若要了解 Grant 的选项,请参阅Microsoft Entra文档中的 Grant。

重要

若要使此策略使用设备符合性状态,对于 “授予访问权限 ”,必须选择“ 要求设备标记为合规”。

阻止访问:在此策略中指定的用户被拒绝访问你指定的条件的应用或服务。

授予访问权限:授予此策略中指定的用户访问权限,但你可以要求执行以下任何进一步操作:

- 要求多重身份验证

- 需要身份验证强度

- 要求将设备标记为符合性 - 策略需要使用此选项才能使用设备符合性状态。

- 需要Microsoft Entra混合联接设备

- 需要已获批准的客户端应用程序

- 需要应用程序保护策略

- 需要更改密码

在“启用策略”下,选择“开启”。 默认情况下,策略设置为“仅报告”。

选择“创建”。