条件访问自适应会话生存期

在复杂部署中,组织可能需要限制身份验证会话。 部分场景包括:

- 从非托管设备或共享设备访问资源

- 从外部网络访问敏感信息

- 对用户影响很大的操作

- 业务关键型应用程序

条件访问可控制自适应会话生存期策略,使你能够在组织中针对特定用例创建策略,而不会影响所有用户。

在深入了解如何配置策略之前,让我们了解默认的配置。

用户登录频率

登录频率定义了在用户尝试访问资源时被要求重新登录之前所经过的时间段。

Microsoft Entra ID 的默认用户登录频率配置为 90 天的滚动周期。 经常要求用户提供凭据看似很明智,但有时适得其反:平时不加思索输入凭据的用户可能会意外中收到恶意的凭据提示。

不要求用户重新登录看似不安全,但实际上,任何违反 IT 策略的行为都会撤销会话。 部分示例包括(但不限于)密码更改、设备不合规或禁用帐户。 你也可以使用 Microsoft Graph PowerShell 显式撤销用户会话。 Microsoft Entra ID 的默认配置是“如果用户会话的安全状况未发生变化,则不要求用户提供其凭证”。

登录频率设置适用于根据标准实现 OAuth2 或 OIDC 协议的应用。 大多数适用于 Windows、Mac 和 Mobile 的 Microsoft 本机应用(包括以下 Web 应用程序)都符合该设置。

- Word、Excel、PowerPoint Online

- OneNote Online

- Office.com

- Microsoft 365 管理门户

- Exchange Online

- SharePoint 和 OneDrive

- Teams Web 客户端

- Dynamics CRM Online

- Azure 门户

登录频率 (SIF) 还适用于第三方 SAML 应用程序以及实现 OAuth2 或 OIDC 协议的应用,前提是这些应用不会删除自己的 Cookie,而且会定期重定向回 Microsoft Entra ID 进行身份验证。

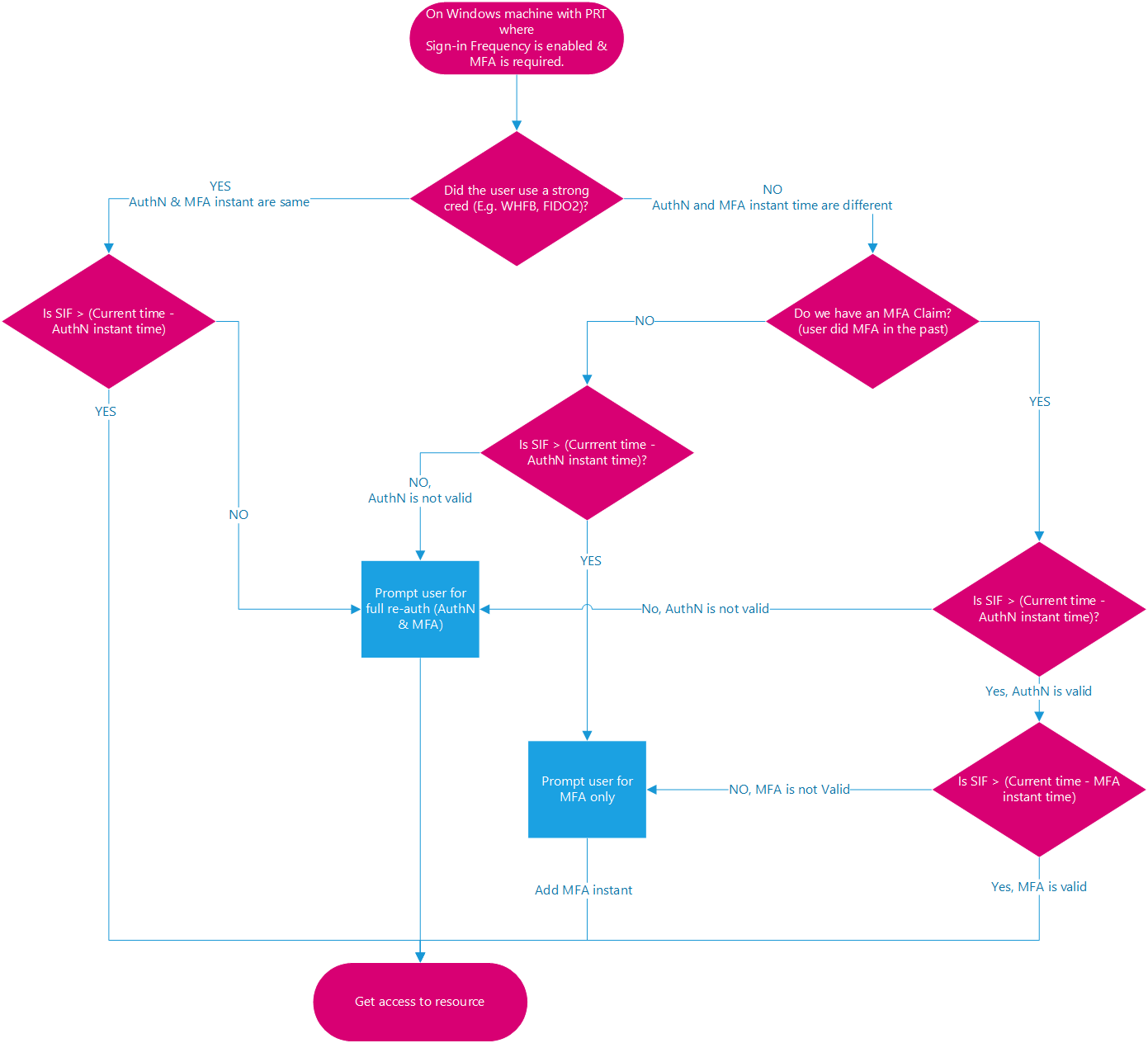

用户登录频率和多重身份验证

以前,登录频率仅适用于已建立 Microsoft Entra 联接、已建立 Microsoft Entra 混合联接和已注册 Microsoft Entra 的设备上的第一因素身份验证。 对我们的客户来说,在这些设备上重新强制实施多重身份验证并不容易。 根据客户的反馈,登录频率也适用于 MFA。

用户登录频率和设备标识

在已建立 Microsoft Entra 联接和已建立 Microsoft Entra 混合联接的设备上,解锁设备或以交互方式登录会每 4 小时刷新一次主刷新令牌 (PRT)。 与当前时间戳相比,为 PRT 记录的最后一个刷新时间戳必须在 SIF 策略中为 PRT 分配的时间范围内,才能满足 SIF 并授予对具有现有 MFA 声明的 PRT 的访问权限。 在已注册 Microsoft Entra 的设备上,解锁/登录不符合 SIF 策略,因为用户未通过 Microsoft Entra 帐户访问已注册 Microsoft Entra 的设备。 但是,Microsoft Entra WAM 插件可以在使用 WAM 进行本机应用程序身份验证期间刷新 PRT。

注意

由于刷新周期为 4 小时,从用户登录捕获的时间戳不一定与上次记录的 PRT 刷新时间戳相同。 相同的情况是,如果 PRT 已过期,用户登录会将其刷新 4 小时。 在以下示例中,假设 SIF 策略设为 1 小时,且 PRT 在 00:00 刷新。

示例 1:当你在 SPO 中继续处理同一文档一小时

- 在 00:00 时,有用户登录到其已建立 Microsoft Entra 联接的 Windows 11 设备,并开始处理存储在 SharePoint Online 上的文档。

- 用户继续在其设备上处理同一文档一个小时。

- 在 01:00,系统提示用户再次登录。 此提示基于管理员配置的条件访问策略中的登录频率要求。

示例 2:当你暂停处理浏览器中运行的后台任务,然后在 SIF 策略时间过后再次交互

- 在 00:00 时,有用户登录到其已建立 Microsoft Entra 联接的 Windows 11 设备,并开始将文档上传到 SharePoint Online。

- 在 00:10,该用户锁定设备,起身休息一会儿。 后台继续上传到 SharePoint Online。

- 在 02:45,该用户结束休息并返回,然后解锁设备。 后台上传显示完成。

- 在 02:45,当用户再次交互时,系统提示用户登录。 此提示基于管理员配置的条件访问策略中的登录频率要求,因为上次登录时间为 00:00。

如果客户端应用(在活动详细信息下)是浏览器,我们会将后台服务上事件/策略的登录频率强制执行推后,直到下一次用户交互。 在机密客户端上,非交互式登录的登录频率执行将推迟到下一个交互式登录。

示例 3:主刷新令牌解锁的刷新周期为四小时

方案 1 - 用户在周期内返回

- 在 00:00 时,有用户登录到其已建立 Microsoft Entra 联接的 Windows 11 设备,并开始处理存储在 SharePoint Online 上的文档。

- 在 00:30,该用户锁定设备,起身休息一会儿。

- 在 00:45,该用户结束休息并返回,然后解锁设备。

- 在 01:00,系统提示用户再次登录。 此提示基于管理员配置的条件访问策略中的登录频率要求,即初次登录一小时后。

方案 2 - 用户从周期外返回

- 在 00:00 时,有用户登录到其已建立 Microsoft Entra 联接的 Windows 11 设备,并开始处理存储在 SharePoint Online 上的文档。

- 在 00:30,该用户锁定设备,起身休息一会儿。

- 在 04:45,该用户结束休息并返回,然后解锁设备。

- 在 05:45,系统提示用户再次登录。 此提示基于管理员配置的条件访问策略中的登录频率要求。 现在距离在 04:45 刷新 PRT 过去了 1 小时,距离初始登录时间 00:00 超过 4 小时。

每次都需要重新进行身份验证

在有些情况下,客户可能需要让用户在每次执行特定操作时都重新进行身份验证:

- 访问敏感应用程序。

- 保护 VPN 或网络即服务 (NaaS) 提供程序背后的资源。

- 保护 PIM 中的特权角色提升。

- 保护用户登录到 Azure 虚拟桌面计算机。

- 保护由 Microsoft Entra ID 保护标识出的风险用户和风险登录。

- 保护敏感用户操作,如注册 Microsoft Intune。

当资源具有客户端何时应获取新令牌的逻辑时,登录频率设置为“每次”效果最佳。 只有当会话过期后,这些资源才会将用户重定向回 Microsoft Entra。

管理员应限制其强制实施策略以要求用户每次都重新进行身份验证的应用程序数。 在策略中选择每次时,我们会考虑 5 分钟的时钟偏差,这样我们就不会比每五分钟更频繁的间隔提示用户。 过于频繁地触发重新身份验证可能会增加安全摩擦,使用户产生 MFA 疲劳并为网络钓鱼制造可乘之机。 启用每次都需要重新身份验证时,Web 应用程序的体验破坏通常比桌面应用程序更轻微。

- 对于 Microsoft 365 堆栈中的应用程序,我们建议使用基于时间的用户登录频率来获得更好的用户体验。

- 对于 Azure 门户和 Microsoft Entra 管理中心,建议使用基于时间的用户登录频率,或者要求使用身份验证上下文对 PIM 激活进行重新身份验证,以获得更好的用户体验。

正式版支持的场景:

- 要求用户在 Intune 设备注册过程中重新进行身份验证,不考虑其当前 MFA 状态。

- 利用要求更改密码授权控制,要求用户对有风险的用户重新进行身份验证。

- 利用要求多重身份验证授权控制,要求用户对有风险的登录重新进行身份验证。

通过 2024 年 2 月的公共预览版功能,管理员可要求使用以下项进行身份验证:

如果管理员选择“每次”,那么在评估会话时,就会要求进行完整的重新身份验证。

浏览会话的持久性

持久性浏览器会话可让用户在关闭再重新打开其浏览器窗口后保持登录状态。

浏览器会话持久化的 Microsoft Entra ID 默认配置会在身份验证成功后显示“保持登录状态?”提示,让个人设备上的用户选择是否保持会话。 如果按照 AD FS 单一登录设置一文中的指导原则在 AD FS 中配置了浏览器持久性,我们将遵守该策略并保留 Microsoft Entra 会话。 还可以通过更改公司品牌窗格中的相应设置来配置租户中的用户是否看到“保持登录状态?”提示。

在持久性浏览器中,即使用户关闭浏览器,Cookie 也会一直存储在用户的设备中。 这些 Cookie 可以访问 Microsoft Entra 项目,而且无论资源环境中的条件访问策略如何,都可使用这些项目,直到令牌到期。 因此,令牌缓存可能会直接违反所需的身份验证安全策略。 虽然在当前会话之外存储令牌似乎很方便,但这样做可能会允许未经授权访问 Microsoft Entra 项目,从而导致安全漏洞。

配置身份验证会话控制

条件访问是一项 Microsoft Entra ID P1 或 P2 功能,要求安装高级版许可证。 若要了解有关条件访问的详细信息,请参阅什么是 Microsoft Entra ID 中的条件访问?

警告

如果你使用的是当前为公共预览版的可配置令牌生存期功能,请注意,我们不支持为同一用户或应用组合创建两种不同的策略:一个使用此功能,另一个使用可配置令牌生存期功能。 Microsoft 于 2021 年 1 月 30 日停用了用于刷新和会话令牌生存期的可配置令牌生存期功能,并将其替换为条件访问身份验证会话管理功能。

在启用登录频率之前,请确保其他重新身份验证设置在租户中已禁用。 如果已启用“记住受信任设备上的 MFA”,请确保在使用登录频率之前禁用该功能,因为如果将这两个设置一起使用,用户可能会收到意外提示。 若要详细了解重新身份验证提示和会话生存期,请参阅优化重新身份验证提示并了解 Microsoft Entra 多重身份验证的会话生存期一文。

后续步骤

- 在条件访问策略中配置会话生存期

- 如果你已准备好针对环境配置条件访问策略,请参阅计划条件访问部署一文。