Microsoft Entra 多重身份验证的重新身份验证提示和会话生存期

Microsoft Entra ID 包含多个设置,用于确定用户需要重新执行身份验证的频率。 此重新身份验证可能仅涉及第一因素,例如密码、Fast IDentity Online (FIDO) 或无密码的 Microsoft Authenticator。 或者,它可能要求多重身份验证 (MFA)。 你可以根据自己的环境和需要的用户体验配置这些重新身份验证设置。

Microsoft Entra ID 的默认用户登录频率配置为 90 天的滚动周期。 经常要求用户提供凭据看似很明智,但有时会适得其反。 如果用户习惯于不加思索地输入凭据,可能会无意中将凭据提供给恶意的凭据提示。

不要求用户重新登录可能听起来有些令人担忧。 但是,任何违反 IT 策略的行为都会撤销会话。 一些示例包括密码更改、不合规设备或禁用帐户的操作。 也可以使用 Microsoft Graph PowerShell 显式撤销用户会话。

本文详细介绍了建议的配置以及各种设置的工作原理和相互之间的交互。

建议的设置

若要通过要求用户按适当的频率登录来为用户适当平衡安全性和易用性,我们建议使用以下配置:

- 如果拥有 Microsoft Entra ID P1 或 P2:

- 如果你有 Microsoft 365 应用版许可证或 Microsoft Entra ID Free 许可证:

- 对于移动设备方案,请确保用户使用 Microsoft Authenticator 应用。 此应用是其他 Microsoft Entra ID 联合应用的代理,可减少设备上的身份验证提示。

我们的研究表明,这些设置适用于大多数租户。 这些设置的某些组合(如“记住多重身份验证”和“显示保持登录状态的选项”)可能会导致过于频繁地提示用户进行身份验证。 定期的重新身份验证提示会影响用户的工作效率,并且可能使用户更易受到攻击。

为 Microsoft Entra 会话生存期配置设置

若要为用户优化身份验证提示频率,可以配置 Microsoft Entra 会话生存期的设置。 了解业务和用户的需求,并配置可为环境提供最佳平衡的设置。

会话生存期策略

如果没有任何会话生存期设置,浏览器会话会没有永久性 Cookie。 用户每次关闭再打开浏览器时,都会收到重新进行身份验证的提示。 在 Office 客户端中,默认时间周期为 90 天的滚动周期。 使用此默认的 Office 配置时,如果用户重置了密码或会话超过 90 天未处于活动状态,用户必须使用所需的第一和第二因素重新进行身份验证。

用户在没有 Microsoft Entra ID 标识的设备上可能看到多个 MFA 提示。 每个应用程序都有其未与其他客户端应用共享的 OAuth 刷新令牌时,会产生多个提示。 在这种情况下,MFA 会由于每个应用程序都请求使用 MFA 验证 OAuth 刷新令牌而进行多次提示。

在 Microsoft Entra ID 中,由对会话生存期限制最严格的策略决定用户什么时候需要重新进行身份验证。 请考虑启用这两个设置的场景:

- 显示保持登录状态的选项,该选项使用持久的浏览器 Cookie

- 记住多重身份验证,其有效期为 14 天

在这个示例中,用户每 14 天便需要重新进行身份验证。 即使“显示保持登录状态的选项”本身不会要求用户在浏览器中重新进行身份验证,但此行为仍遵循限制最严格的策略。

托管设备

通过 Microsoft Entra 联接或 Microsoft Entra 混合联接与 Microsoft Entra ID 联接的设备会收到主刷新令牌 (PRT),以便跨应用程序使用 SSO。

这个 PRT 使用户能够在设备上登录一次,并使 IT 工作人员确保设备符合安全性和合规性标准。 如果需要让用户在联接的设备上针对某些应用或场景更频繁地登录,可以使用条件访问登录频率策略。

保持登录状态的选项

当用户在登录过程中在“保持登录状态?”提示选项上选择“是”时,选择将在浏览器上设置永久性 Cookie。 这个持久性 Cookie 会记住第一个和第二个因素,并且它仅适用于浏览器中的身份验证请求。

如果有 Microsoft Entra ID P1 或 P2 1 许可证,建议使用条件访问策略来实现持久性浏览器会话。 此策略覆盖“显示保持登录状态的选项”设置,提供改进的用户体验。 如果没有 Microsoft Entra ID P1 或 P2 许可证,建议你为用户启用“显示保持登录状态的选项”设置。

有关配置允许用户保持登录状态的选项的更多信息,请参阅管理“保持登录状态?”提示。

“记住多重身份验证”的选项

“记住多重身份验证”设置支持配置的值为 1到 365 天。 当用户在登录时选择“X 天内不再询问”选项时,它会在浏览器上设置一个持久性 Cookie。

虽然此设置减少了 Web 应用的身份验证次数,但增加了新式身份验证客户端(如 Office 客户端)的身份验证次数。 这些客户端通常仅在密码重置或处于非活动状态 90 天后,才会显示提示。 但是,将此值设置为小于 90 天会缩短 Office 客户端的默认 MFA 提示周期,增加重新身份验证的频率。 如果将此设置与“显示保持登录状态的选项”或条件访问策略结合使用,它可能会增加身份验证请求次数。

如果使用“记住多重身份验证”选项,并且拥有 Microsoft Entra ID P1 或 P2 许可证,请考虑将这些设置迁移到“条件访问登录频率”。 否则,请考虑改用“显示保持登录的选项”。

有关详细信息,请参阅记住多重身份验证。

使用条件访问的身份验证会话管理

管理员可以使用“登录频率”策略在客户端和浏览器中选择同时适用于第一个和第二个因素的登录频率。 我们建议在需要限制身份验证会话的场景中使用这些设置,以及使用托管设备。 例如,可能需要限制关键业务应用程序的身份验证会话。

持久性浏览器会话可让用户在关闭再重新打开浏览器窗口后保持登录状态。 与“显示保持登录状态的选项”设置类似,它会在浏览器上设置一个持久性 Cookie。 但是由于管理员对此进行了配置,因此不要求用户在“保持登录状态?”选项中选择“是”。 这样,它可提供更好的用户体验。 如果使用“显示保持登录状态的选项”选项,则建议改为启用“持久性浏览器会话”策略。

有关详细信息,请参阅配置自适应会话生存期策略。

可配置令牌生存期

通过“可配置的令牌生存期”设置,可以为 Microsoft Entra ID 颁发的令牌配置生存期。 “使用条件访问进行身份验证会话管理”替换了此策略。 如果你现在正在使用“可配置的令牌生存期”,建议开始迁移到条件访问策略。

查看租户配置

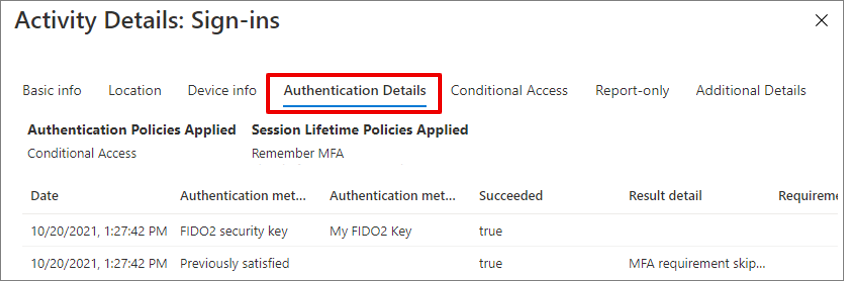

现在,你已了解各种设置的工作原理和建议的配置,可以检查租户了。 可以先查看登录日志,了解在登录期间应用了哪些会话生存期策略。

在每个登录日志下,转到“身份验证详细信息”选项卡,并浏览“应用的会话生存期策略”。 有关详细信息,请参阅了解登录日志活动详细信息。

若要配置或查看“显示保持登录状态的选项”选项,请执行以下操作:

- 以全局管理员身份登录到 Microsoft Entra 管理中心。

- 浏览到 标识>公司品牌打造。 然后,对于每个区域设置,选择“显示保持登录状态的选项”。

- 选择“是”,然后选择“保存”。

若要在受信任的设备上记住多重身份验证设置,请执行以下操作:

- 至少以身份验证策略管理员的身份登录到 Microsoft Entra 管理中心。

- 依次浏览到“保护”>“多重身份验证”。

- 在“配置”下,选择“其他基于云的 MFA 设置”。

- 在“多重身份验证服务设置”窗格中,滚动到“记住多重身份验证设置”,然后选择复选框。

要为登录频率和持久的浏览器会话配置条件访问策略,请执行以下操作:

- 最低以条件访问管理员身份登录到 Microsoft Entra 管理中心。

- 浏览到“保护”>“条件访问”。

- 使用本文建议的会话管理选项配置策略。

若要查看令牌生存期,请访问使用 Microsoft Graph PowerShell 查询任何 Microsoft Entra 策略。 禁用已有的任何策略。

如果租户中启用了多个设置,建议你根据可用的许可更新设置。 例如,如果你有 Microsoft Entra ID P1 或 P2 许可证,应只使用“登录频率”和“持久性浏览器会话”条件访问策略。 如果你有 Microsoft 365 应用版许可证或 Microsoft Entra ID Free 许可证,应使用“显示保持登录状态的选项”配置。

如果启用了可配置的令牌生存期,请记住此功能很快会被删除。 计划向条件访问策略迁移。

下表汇总了基于许可证的建议:

| 类别 | Microsoft 365 应用版或 Microsoft Entra ID Free | Microsoft Entra ID P1 或 P2 |

|---|---|---|

| SSO | 适用于非管理的设备的 Microsoft Entra 联接、Microsoft Entra 混合联接或无缝 SSO | Microsoft Entra 联接和 Microsoft Entra 混合联接 |

| 重新身份验证设置 | 显示保持登录状态的选项 | 登录频率和持久的浏览器会话的条件访问策略 |