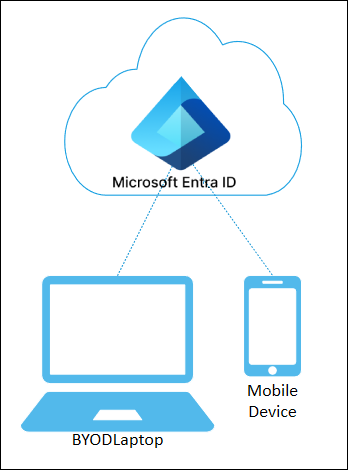

已注册 Microsoft Entra 的设备

已注册 Microsoft Entra(也称为“已加入工作区”)的设备的目标是向用户提供对自带设备 (BYOD) 或移动设备场景的支持。 在这些场景中,用户可使用个人设备访问组织的资源。

| 已注册 Microsoft Entra | 说明 |

|---|---|

| 定义 | 无需用组织帐户登录到设备即可注册到 Microsoft Entra ID |

| 主要受众 | 适用于具有以下条件的所有用户:

|

| 设备所有权 | 用户或组织 |

| 操作系统 |

|

| 设置 | |

| 设备登录选项 | |

| 设备管理 | |

| 关键功能 |

注册到 Microsoft Entra 的设备使用本地帐户(例如 Windows 10 或更高版本设备上的 Microsoft 帐户)登录。 这些设备具有用于访问组织资源的 Microsoft Entra 帐户。 可以根据该 Microsoft Entra 帐户和应用于设备标识的条件访问策略来限制对组织中资源的访问。

Microsoft Entra 注册与设备注册不同。 如果管理员允许用户注册其设备,则组织可以通过将它们注册到移动设备管理 (MDM) 工具(如 Microsoft Intune)来进一步控制这些 Microsoft Entra 注册设备。 MDM 提供一种方法来强制实施组织要求的配置,例如要求加密存储、密码复杂度和安全软件保持更新。

Microsoft Entra 注册可以在第一次访问工作应用程序时完成,也可以使用 Windows 10 或 Windows 11 的“设置”菜单手动完成。

方案

你的组织中的某个用户想从其家庭电脑访问你的权益注册工具。 你的组织要求任何人都要从兼容 Intune 的设备访问此工具。 该用户向 Microsoft Entra ID 注册其家庭电脑并在 Intune 中注册设备,随后所需的 Intune 策略会强制执行,让用户有权访问其资源。

另一个用户想要在已取得 root 权限的个人 Android 手机上访问他们的组织电子邮件。 你的公司要求使用合规的设备,并具有 Intune 设备合规性策略来阻止任何已取得 root 权限的设备。 员工被阻止在此设备上访问组织资源。