将非Microsoft安全服务与 Microsoft 365 集成的注意事项

虽然Microsoft提供了一个全面的电子邮件安全平台,但我们知道一些客户通过添加第三方 (非Microsoft) 安全服务来采用 电子邮件安全深层防御策略 。 将非Microsoft安全服务与 Microsoft 365 合并有两个注意事项:

非Microsoft服务是否会提高组织的安全状况,以及这样做的权衡。 例如:

- 成本更高。

- 更复杂。

- (标记为坏的好商品的误报率) 随着添加更多产品而增加。

- 非Microsoft安全服务如何端到端集成。 例如:

- 非Microsoft服务应提供不要求用户考虑使用哪个隔离的用户体验。

- 非Microsoft服务应与现有安全运营 (SecOps) 流程和工具集成。 例如,安全信息和事件管理 (SIEM) 、安全业务流程、自动化和响应 (SOAR) 等。

注意

Email安全性是一个对抗空间。 随着商品网络钓鱼和攻击工具包的兴起,攻击发展迅速。 这就是为什么Microsoft Defender for Office 365是Microsoft Defender XDR的一部分,即我们多层的、入侵前和入侵后的企业网络安全方法。

无论存在多少层电子邮件保护,总保护永远不会达到 100%。

非Microsoft服务如何扫描和处理电子邮件。 通常,非Microsoft安全服务建议以下三个集成选项,目前Microsoft并非所有这些选项都同样支持。

通过 DNS 邮件路由 (MX 记录指向非Microsoft服务)

Exchange Online连接器的增强筛选中详细介绍了此配置,Microsoft完全支持此配置。 Email支持经过身份验证的接收链 (ARC 的安全供应商) 效果最佳,但存在一些限制。 例如,避免使用安全链接来检查链接,并使用也会重写链接的非Microsoft服务包装链接。 双链接包装可以防止安全链接验证链接状态、引爆威胁链接以及可能触发一次性使用链接。 建议在非Microsoft服务中禁用链接包装功能。

有关此配置的其他背景信息,请参阅使用第三方云服务Exchange Online管理邮件流。

通过Microsoft图形 API集成

某些非Microsoft服务在传递到用户邮箱后对邮件进行身份验证并使用Microsoft图形 API扫描邮件。 此配置还允许非Microsoft服务删除他们认为是恶意或不需要的消息。 通常,此配置需要非Microsoft服务对邮箱的完全访问权限。 在授予此权限之前,请务必了解非Microsoft服务的安全和支持做法。

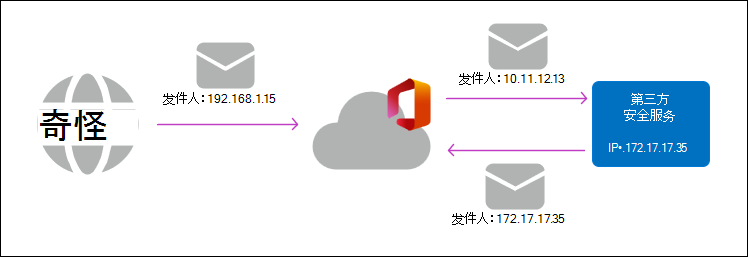

通过传入和注销邮件路由进行集成

此配置允许 MX 记录指向 Microsoft 365。 但是,非Microsoft服务在Microsoft 365 电子邮件保护和处理 后 运行,如下图所示:

提示

连接器的增强筛选 不适用于此配置。 连接器的增强筛选适用于非Microsoft服务在 Microsoft 365 之前 的情况,如前面 通过 DNS 邮件路由集成 部分所述。 Microsoft 365 之前的非Microsoft服务允许完整的电子邮件保护堆栈运行,同时智能地防止与非Microsoft服务的发送基础结构相关的欺骗误报。 不能使用连接器增强筛选来从本质上信任来自 Microsoft 365 个 IP 地址的所有消息。

此配置要求消息离开 Microsoft 365 服务边界。 当消息从非Microsoft服务返回时,Microsoft 365 会将其视为全新的消息。 此行为会导致以下问题和复杂性:

在大多数报告工具中,包括资源管理器 (威胁资源管理器) 、高级搜寻以及自动调查和响应 (AIR) )中对消息进行计数。 此行为使得难以正确关联消息判决和作。

由于返回到 Microsoft 365 的邮件可能无法通过电子邮件身份验证检查,因此这些邮件可能会被标识为欺骗 (误报) 。 某些非Microsoft服务建议使用邮件流规则 (传输规则) 或 IP 连接筛选来解决此问题,但可能会导致传递假负。

也许最重要的是,Defender for Office 365中的机器学习无法有效运行。 机器学习算法依赖于准确的数据来对内容做出决策。 不一致或更改的数据可能会对学习过程产生负面影响,从而导致Defender for Office 365的整体有效性降低。 示例包括:

- 信誉:随着时间的推移,机器学习模型会发现与好内容和坏内容关联的元素, (IP 地址、发送域、URL 等 ) 。 当消息从非Microsoft服务返回时,不会保留初始发送的 IP 地址,并且可能会降低 IP 地址在呈现正确判决时的有效性。 此行为还会影响提交,稍后将在第 3 点中讨论这些提交。

- 邮件内容修改:许多电子邮件安全服务添加邮件头、添加免责声明、修改邮件正文内容和/或重写邮件中的 URL。 虽然此行为通常不是问题,但传递的消息包含这些修改,这些修改后来被确定为恶意,并通过 零小时自动清除删除 (ZAP) 可以教导机器学习这些修改指示错误消息。

出于这些原因,我们强烈建议避免此配置,并与非Microsoft服务提供商合作,以使用本文中所述的其他集成选项。 但是,如果必须采用此配置,我们强烈建议使用以下设置和作,以最大程度地提高保护态势:

配置Defender for Office 365策略作以隔离所有否定判决。 虽然此配置可能不如使用垃圾邮件Email文件夹的用户友好性,但垃圾邮件作仅在最终传递到邮箱时发生。 已传递到“垃圾邮件Email”文件夹的电子邮件将改为发送到非Microsoft服务。 如果/当此消息返回Microsoft时,不能保证原始判决 (例如,垃圾邮件) 保留。 此行为会导致整体有效性降低。

提示

查看原始判决的邮件流规则 (传输规则) 并不理想,因为它们可能会引入其他问题并导致有效性挑战。

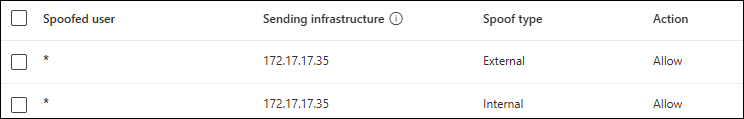

通过重写来自非Microsoft服务的电子邮件的欺骗来最大程度地减少误报。 例如,如果非Microsoft服务的 IP 地址为 172.17.17.35, 请在租户允许/阻止列表中创建两个允许的欺骗发件人条目:一个外部和一个内部,如以下屏幕截图所示:

如果离开非Microsoft保护服务或更改其工作方式,请务必删除这些替代条目。

假负 (允许) 和误报电子邮件提交到Microsoft应来自邮件的初始版本,而不是从非Microsoft服务返回的邮件。 归因于非Microsoft服务的误报应发送到非Microsoft服务。 管理此要求可能比较复杂:

- Microsoft在初始接收) 错过的假负 (:在传递到邮箱之前,需要邮件的副本。 从非Microsoft服务提交隔离副本(如果可用)。

- Microsoft + 非Microsoft服务假负:如果两个服务都错过了,我们建议将原始项目报告为Microsoft,并将收件人邮箱中的项目报告给非Microsoft服务。 从非Microsoft服务返回到 Microsoft 365 的项包括来自非Microsoft服务 (的详细信息,例如,非Microsoft服务的发送 IP 地址、自定义标头等 ) 这可能导致机器学习效率降低。

- Microsoft误报:如果在非Microsoft服务评估之前Microsoft最初捕获了邮件,则从隔离区提交此副本是有效的。

- 非Microsoft服务误报:如果非Microsoft服务捕获了消息,则需要将消息提交给他们,因为Microsoft无法更正问题。

集成非Microsoft消息报告工具

Defender for Office 365具有用户报告设置,这些设置适用于受支持的 Outlook 版本中的内置“报表”按钮。

知道非Microsoft安全服务可能包含用于报告误报和误报的工具和流程, (包括用户教育/意识工作) ,Defender for Office 365支持来自第三方报告工具的提交。 此支持有助于简化向Microsoft报告误报和误报,并使 SecOps 团队能够利用Microsoft Defender XDR事件管理和自动调查和响应 (AIR) 。

有关详细信息,请参阅 第三方报告工具的选项。