Exchange Online中连接器的增强筛选

正确配置的入站连接器是Microsoft 365 或 Office 365 的受信任传入邮件源。 但在复杂的路由方案中,Microsoft 365 或 Office 365 域的电子邮件首先路由到其他位置,入站连接器的源通常不是邮件来源的真实指标。 复杂的路由方案包括:

- 第三方云筛选服务

- 托管筛选设备

- 混合环境 (例如本地 Exchange)

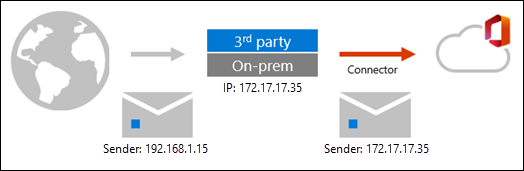

复杂方案中的邮件路由如下所示:

可以看到,该消息采用位于 Microsoft 365 前面的服务、设备或本地 Exchange 组织的源 IP。 消息以不同的源 IP 地址到达 Microsoft 365。 此行为不是 Microsoft 365 的限制;它只是 SMTP 的工作原理。

在这些方案中,仍可以通过使用连接器的增强 (筛选(也称为跳过列表) )充分利用Exchange Online Protection (EOP ) 和Microsoft Defender for Office 365。

为连接器启用增强筛选后,复杂路由方案中的邮件路由如下所示:

可以看到,连接器的增强筛选允许保留 IP 地址和发件人信息。

在这些路由方案中, ARC 密封 通常用于使用 DKIM 维护源信息和消息完整性。 但是,DKIM 经常失败,因为许多修改消息的服务不支持 ARC。 为了帮助解决这些情况,连接器的增强筛选不仅保留了上一跃点中的 IP 地址,而且还从 DKIM 签名失败中智能地恢复。 此行为可帮助消息通过欺骗智能筛选器传递身份验证。

为连接器启用增强筛选具有以下优势:

- 提高了Microsoft筛选堆栈和机器学习模型的准确性,其中包括:

- 由于内容修改和缺少 ARC 密封,减少了 DMARC 中的误报。

- 启发式聚类分析

- 反欺骗

- 防网络钓鱼

- AIR ) 自动调查和响应 ( 更好的违规后功能

- 能够使用显式电子邮件身份验证 (SPF、DKIM 和 DMARC) 来验证发送域的信誉,以便进行模拟和欺骗检测。 有关显式和隐式电子邮件身份验证的详细信息,请参阅 EOP 中的Email身份验证。

有关详细信息,请参阅本文后面的 为连接器启用增强筛选时会发生什么情况? 部分。

使用本文中的过程在各个连接器上为连接器启用增强筛选。 有关 Exchange Online 中的连接器的详细信息,请参阅使用连接器配置邮件流。

注意

- 我们始终建议将 MX 记录指向 Microsoft 365 或 Office 365,以减少复杂性。 例如,某些主机可能会使 DKIM 签名失效,从而导致误报。 当两个系统负责电子邮件保护时,确定哪个系统对邮件进行操作会更加复杂。

- 增强筛选设计的最常见方案是混合环境;但是,发往本地邮箱的邮件 (出站邮件) 仍不会被 EOP 筛选。 在所有邮箱上获取完整 EOP 扫描的唯一方法是将 MX 记录移动到 Microsoft 365 或 Office 365。

- 除了 MX 指向本地服务器的线性入站路由方案外,集中式 邮件流方案中不支持将本地混合服务器 IP 添加到增强的筛选器跳过列表。 这样做可能会导致 EOP 扫描本地混合服务器电子邮件,添加 compauth 标头值,并可能导致 EOP 将邮件标记为垃圾邮件。 在配置的混合环境中,无需将它们添加到跳过列表。 跳过列表主要用于解决Microsoft 365 租户之前有第三方设备/筛选器的情况。 有关详细信息,请参阅 MX 记录指向第三方垃圾邮件筛选。

- 不要将其他扫描服务或主机放在 EOP 之后 。 EOP 扫描邮件后,请注意不要通过不属于云或本地组织的任何非 Exchange 服务器路由邮件来破坏信任链。 当邮件最终到达目标邮箱时,第一次扫描判决的标头可能不再准确。 不应使用集中式邮件传输将非 Exchange 服务器引入邮件流路径。

为连接器配置增强筛选

注意

目前,IPv6 地址仅在 PowerShell 中受支持。 若要使用 PowerShell 为连接器配置增强筛选,请参阅本文后面的使用 Exchange Online PowerShell 或 Exchange Online Protection PowerShell 为入站连接器上的连接器配置增强筛选部分。

开始前,有必要了解什么?

包括与本地主机关联的所有受信任 IP 地址,或向 Microsoft 365 或 Office 365 组织发送电子邮件的第三方筛选器,包括具有公共 IP 地址的任何中间跃点。 若要获取这些 IP 地址,请参阅随服务提供的文档或支持。

如果邮件流规则 (也称为传输规则) 将流经此连接器的邮件 的 SCL 设置为 -1 ,则必须在为连接器启用增强筛选后 禁用这些邮件流规则 。

若要打开Microsoft Defender门户,请转到 https://security.microsoft.com。 若要直接转到“ 连接器增强筛选 ”页,请使用 https://security.microsoft.com/skiplisting。

若要连接到 Exchange Online PowerShell,请参阅连接到 Exchange Online PowerShell。 若要连接到 powerShell Exchange Online Protection,请参阅连接到 powerShell Exchange Online Protection。

若要为连接器配置增强筛选,需要是以下角色组之一的成员:

- Microsoft Defender门户中的组织管理或安全管理员。

- Exchange Online中的组织管理。

在使用 集中邮件传输的混合环境中,不支持连接器的增强筛选。

使用 Microsoft Defender 门户为入站连接器上的连接器配置增强筛选

在Microsoft Defender门户中,转到“Email &协作>策略 & 规则>威胁策略”页>“规则”部分>“增强筛选”。

在“ 连接器的增强筛选 ”页上,单击名称选择要配置的入站连接器。

在显示的连接器详细信息浮出控件中,配置以下设置:

要跳过的 IP 地址:选择以下值之一:

禁用连接器的增强筛选:关闭连接器上的连接器增强筛选。

自动检测并跳过最后一个 IP 地址:如果只跳过最后一个消息源,建议使用此值。

跳过与连接器关联的这些 IP 地址:选择此值以配置要跳过的 IP 地址列表。

重要

- 不支持输入 Microsoft 365 或 Office 365 的 IP 地址。 请勿使用此功能来补偿不受支持的电子邮件路由路径引入的问题。 请谨慎使用,并将 IP 范围限制为在 Microsoft 365 或 Office 365 之前处理自己组织邮件的电子邮件系统。

- 输入 RFC 191) 8 (10.0.0.0/8 定义的任何环回地址 (127.0.0.0/8 或专用 IP 地址, 不支持 172.16.0.0/12 和 192.168.0.0/16) 。 增强筛选会自动检测并跳过环回地址和专用 IP 地址。 如果上一跃点是网络地址转换后的电子邮件服务器, (分配专用 IP 地址的 NAT) 设备,建议将 NAT 配置为向电子邮件服务器分配公共 IP 地址。

- 目前,IPv6 地址仅在 PowerShell 中受支持。

如果选择了“自动检测并跳过最后一个 IP 地址”或“跳过与连接器关联的这些 IP 地址”,则将显示“应用于这些用户”部分:

适用于整个组织:建议先在几个收件人上测试此功能后使用此值。

应用于一小部分用户:选择此值可配置适用于连接器的增强筛选的收件人电子邮件地址列表。 建议使用此值作为功能的初始测试。

注意

- 此值仅在指定的实际电子邮件地址有效。 例如,如果用户有五个电子邮件地址与其邮箱关联, (也称为 代理地址) ,则需要在此处指定其所有五个电子邮件地址。 否则,发送到其他四个电子邮件地址的邮件将经过正常筛选。

- 在入站邮件流经本地 Exchange 的混合环境中,必须指定 MailUser 对象的 targetAddress。 例如,

michelle@contoso.mail.onmicrosoft.com。 - 此值仅对此处指定 了所有 收件人的邮件有效。 如果邮件包含此处未指定 的任何 收件人,则常规筛选将应用于邮件 的所有 收件人。

适用于整个组织:建议先在几个收件人上测试此功能后使用此值。

完成后,选择“保存”。

使用 Exchange Online PowerShell 或 Exchange Online Protection PowerShell 为入站连接器上的连接器配置增强筛选

若要在入站连接器上为连接器配置增强筛选,请使用以下语法:

Set-InboundConnector -Identity <ConnectorIdentity> [-EFSkipLastIP <$true | $false>] [-EFSkipIPs <IPAddresses>] [-EFUsers "emailaddress1","emailaddress2",..."emailaddressN"]

EFSkipLastIP:有效值为:

-

$true:仅跳过最后一个消息源。 -

$false:跳过 EFSkipIPs 参数指定的 IP 地址。 如果未指定 IP 地址,则会在入站连接器上禁用连接器的增强筛选。 默认值为$false。

-

EFSkipIPs:当 EFSkipLastIP 参数值为

$false时要跳过的特定 IPv4 或 IPv6 地址。 有效值包含:-

单个 IP 地址:例如

192.168.1.1。 -

IP 地址范围:例如

192.168.1.0-192.168.1.31。 -

无类 Inter-Domain 路由 (CIDR) IP:例如

192.168.1.0/25。

有关 IP 地址的限制,请参阅上一部分中的 跳过这些与连接器关联的 IP 地址说明。

-

单个 IP 地址:例如

EFUsers:要对其应用连接器增强筛选的收件人电子邮件地址的逗号分隔电子邮件地址。 有关单个收件人的限制,请参阅上 一部分中的“应用于一小部分用户 ”说明。 默认值为空白 (

$null) ,这意味着连接器的增强筛选将应用于所有收件人。

此示例使用以下设置配置名为 From Anti-Spam Service 的入站连接器:

- 连接器上启用了连接器的增强筛选,并跳过最后一个消息源的 IP 地址。

- 连接器的增强筛选仅适用于收件人电子邮件地址

michelle@contoso.com、laura@contoso.com和julia@contoso.com。

Set-InboundConnector -Identity "From Anti-Spam Service" -EFSkipLastIP $true -EFUsers "michelle@contoso.com","laura@contoso.com","julia@contoso.com"

若要禁用连接器的增强筛选,请使用 EFSkipLastIP 参数的值$false。

有关详细语法和参数信息,请参阅 Set-InboundConnector。

为连接器启用增强筛选时会发生什么情况?

下表描述了在为连接器启用增强筛选之前和之后连接的外观:

| 功能 | 启用增强筛选之前 | 启用增强筛选后 |

|---|---|---|

| Email域身份验证 | 隐式 使用反欺骗保护技术。 | 显式,基于 DNS 中的源域的 SPF、DKIM 和 DMARC 记录。 |

| X-MS-Exchange-ExternalOriginalInternetSender | 不可用 | 如果跳过列表成功,在连接器上启用,并且收件人匹配发生,则会标记此标头。 此字段的值包含有关真实源地址的信息。 |

| X-MS-Exchange-SkipListedInternetSender | 不可用 | 如果在连接器上启用了跳过列表,则会标记此标头,而不考虑收件人匹配项。 此字段的值包含有关真实源地址的信息。 此标头主要用于报告目的并帮助了解 WhatIf 方案。 |

可以使用 Microsoft Defender 门户中的威胁防护状态报告来查看筛选和报告方面的改进。 有关详细信息,请参阅 威胁防护状态报告。