使用具有 Exchange Online 的第三方云服务管理邮件流

本主题介绍使用 Exchange Online 的以下复杂邮件流方案:

方案 2 - MX 记录指向无垃圾邮件筛选服务的第三方解决方案

注意

本主题中的示例使用虚构组织 Contoso,该组织拥有域 contoso.com 并且是 Exchange Online 中的租户。 这只是一个示例。 可以根据需要调整此示例,以适应组织的域名和第三方服务 IP 地址。

使用具有 Microsoft 365 或 Office 365 的第三方云服务

方案 1 - MX 记录指向第三方垃圾邮件筛选服务

重要

Microsoft强烈建议为连接器启用增强筛选,或者完全使用邮件流规则 (检查 5) 。 未能执行此步骤不可避免地会导致将入站main错误分类到组织中,并导致 Microsoft 365 电子邮件和保护功能的体验低于标准。

如果服务支持 ARC 密封,Microsoft还建议添加第三方服务,以将传输中的消息修改为 受信任的 ARC 密封器。 将服务添加为受信任的 ARC 封口器可帮助受影响的邮件通过电子邮件身份验证检查,并帮助防止合法邮件传递到垃圾邮件Email文件夹、隔离或拒绝。 修改消息且不支持 ARC 密封的第三方服务将使这些消息的 DKIM 签名失效。 在这些情况下,应查看 欺骗检测报告 ,并为 欺骗发件人创建允许条目 ,以替代合法邮件的电子邮件身份验证失败。

我计划使用 Exchange Online 来托管组织的所有邮箱。 我的组织使用第三方云服务进行垃圾邮件、恶意软件和网络钓鱼筛选。 在路由到 Microsoft 365 或 Office 365 之前,必须先通过此第三方云服务筛选来自 Internet 的所有电子邮件。

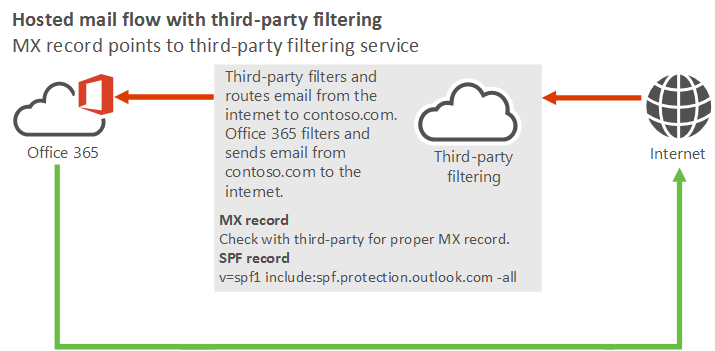

针对这种情况,你的组织的邮件流设置如下图所示:

将第三方云筛选服务与 Microsoft 365 或 Office 365 配合使用的最佳做法

在 Microsoft 365 或 Office 365 中添加自定义域。 若要证明你拥有域,请按照将 域添加到 Microsoft 365 中的说明进行操作。

在 Exchange Online 中创建用户邮箱,或将所有用户的邮箱移动到 Microsoft 365 或 Office 365。

更新你在步骤 1 中添加的域的 DNS 记录。 (不确定如何执行此操作?按照 此页上的说明操作。) 以下 DNS 记录控制邮件流:

MX 记录:域的 MX 记录必须指向第三方服务提供商。 按照第三方服务的准则掌握配置 MX 记录的方法。

SPF 记录:从域发送到 Internet 的所有邮件都源自 Microsoft 365 或 Office 365,因此 SPF 记录需要 Microsoft 365 或 Office 365 的标准值:

v=spf1 include:spf.protection.outlook.com -all仅当组织通过服务发送 出站 Internet 电子邮件时,只需将第三方服务包含在 SPF 记录中, (第三方服务将成为域) 电子邮件的来源。

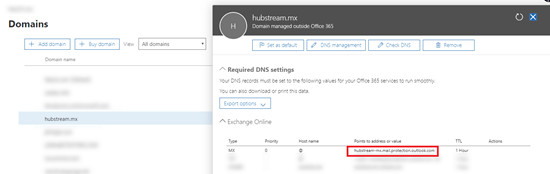

配置此方案时,MX Record 中将指定需要配置为接收来自第三方服务的电子邮件的“主机”。 例如:

在此示例中,应 hubstream-mx.mail.protection.outlook.com Microsoft 365 或 Office 365 主机的主机名。 此值可能因域而异,因此在配置>域><选择域>中检查值以确认实际值。

将Exchange Online组织锁定为仅接受来自第三方服务的邮件。

使用 TlsSenderCertificateName (首选) 或 SenderIpAddresses 参数创建和配置合作伙伴入站连接器,然后将相应的 RestrictDomainsToCertificate 或 RestrictDomainsToIPAddresses 参数设置为$True。 将拒绝直接路由到Exchange Online的任何智能主机消息 (,因为它们未通过使用指定的证书或通过指定的 IP 地址) 到达。

例如:

New-InboundConnector -Name "Reject mail not routed through MX (third-party service name)" -ConnectorType Partner -SenderDomains * -RestrictDomainsToCertificate $true -TlsSenderCertificateName *.contoso.com -RequireTls $true或

New-InboundConnector -Name "Reject mail not routed through MX (third-party service name)" -ConnectorType Partner -SenderDomains * -RestrictDomainsToIPAddresses $true -SenderIpAddresses <#static list of on-premises IPs or IP ranges of the third-party service>注意

如果已有用于相同证书或发件人 IP 地址的 OnPremises 入站连接器,则仍需要创建 合作伙伴 入站连接器, (RestrictDomainsToCertificate 和 RestrictDomainsToIPAddresses 参数仅应用于 合作伙伴 连接器) 。 这两个连接器可以毫无问题地共存。

此步骤有两个选项:

使用连接器增强筛选 (强烈建议) :使用连接器 增强筛选 (也称为跳过列表) 从第三方应用程序接收消息的合作伙伴入站连接器。 这允许 EOP 和Microsoft Defender XDR对消息进行Office 365扫描。

注意

对于第三方应用程序依赖于本地 Exchange 服务器发送到Exchange Online的混合方案,还需要在 Exchange Online 的 OnPremises 入站连接器上为连接器启用增强筛选。

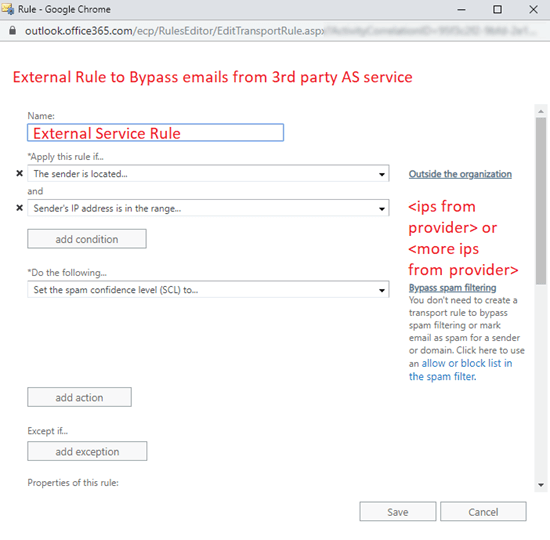

绕过垃圾邮件筛选:使用邮件流规则 (也称为传输规则) 绕过垃圾邮件筛选。 此选项将阻止大多数 EOP 和Defender for Office 365控制,从而防止双重反垃圾邮件检查。

重要

强烈建议为 连接器启用增强筛选, (也称为跳过列表) ,而不是使用邮件流规则绕过垃圾邮件筛选。 大多数第三方云反垃圾邮件提供商在许多客户之间共享 IP 地址。 绕过对这些 IP 的扫描可能会允许来自这些 IP 地址的欺骗和钓鱼邮件。

方案 2 - MX 记录指向无垃圾邮件筛选服务的第三方解决方案

我计划使用 Exchange Online 来托管组织的所有邮箱。 从 Internet 发送到我的域的所有电子邮件必须先通过第三方存档或审核服务,然后才能到达Exchange Online。 从我的Exchange Online组织发送到 Internet 的所有出站电子邮件也必须流经服务。 但是,该服务不提供垃圾邮件筛选解决方案。

此方案要求使用 连接器的增强筛选。 否则,来自所有 Internet 发件人的邮件似乎来自第三方服务,而不是来自 Internet 上的真实来源。

将第三方云服务与 Microsoft 365 或 Office 365 配合使用的最佳做法

强烈建议使用 Microsoft 365 和 Office 365 提供的存档和审核解决方案。

重要

第三种情况是 MX 记录指向 Microsoft 365,但是,第三方服务在 365 Microsoft之后运行。 在此设置中,电子邮件离开 Microsoft 365 环境,并路由到第三方服务进行垃圾邮件、恶意软件和钓鱼筛选。 筛选后,消息将返回到 Microsoft 365。 有关此设置的更多详细信息,包括其挑战和复杂性,请参阅通过传入和注销邮件路由集成一文

另请参阅

Exchange Online的邮件流最佳做法,Microsoft 365,Office 365 (概述)

使用 Microsoft 365 或 Office 365 管理所有邮箱和邮件流

(Microsoft 365 或 Office 365 和本地 Exchange) 的多个位置管理邮箱的邮件流

使用具有Exchange Online和本地邮箱的第三方云服务管理邮件流