Offline seeding med hjälp av Azure Data Box för DPM och MABS

Not

Den här funktionen gäller för Data Protection Manager (DPM) 2019 UR2 (och senare) och MABS v3 UR2 (och senare).

Den här artikeln beskriver hur du kan använda Azure Data Box för att hämta inledande säkerhetskopieringsdata offline från DPM och MABS till ett Azure Recovery Services-valv.

Du kan använda Azure Data Box- för att koppla dina stora initiala DPM/MABS-säkerhetskopior offline (utan att använda nätverket) till ett Recovery Services-valv. Den här processen sparar tid och nätverksbandbredd som annars skulle förbrukas vid flytt av stora mängder säkerhetskopierade data online via ett nätverk med hög svarstid.

Offlinesäkerhetskopiering baserad på Azure Data Box ger två distinkta fördelar jämfört med offlinesäkerhetskopiering baserat på Azure Import/Export-tjänsten:

Du behöver inte skaffa egna Azure-kompatibla diskar och kontakter. Azure Data Box skickar de diskar som är associerade med den valda Data Box SKU.

Data Protection Manager (MARS Agent) kan direkt skriva säkerhetskopierade data till de SKU:er som stöds i Azure Data Box. Den här funktionen eliminerar behovet av att etablera en mellanlagringsplats för dina första säkerhetskopieringsdata. Du behöver inte heller verktyg för att formatera och kopiera dessa data till diskarna.

Plattformar som stöds

Följande plattformar stöds:

- Windows Server 2019 64-bit (Standard, Datacenter, Essentials)

- Windows Server 2016 64-bitarsversion (Standard, Datacenter, Essentials)

Storlek på säkerhetskopieringsdata och data box-SKU:er som stöds

Följande Data Box-SKU:er stöds:

| Storlek på säkerhetskopieringsdata (efter komprimering av MARS)* per server | Azure Data Box SKU som stöds |

|---|---|

| <= 7,2 TB | Azure Data Box Disk |

| > 7,2 TB och <= 80 TB** | Azure Data Box (100 TB) |

*Vanliga komprimeringshastigheter varierar mellan 10 och 20%

**Kontakta SystemCenterFeedback@microsoft.com om du förväntar dig mer än 80 TB inledande säkerhetskopieringsdata för en enda datakälla.

Viktig

Inledande säkerhetskopieringsdata från en enda datakälla måste finnas i en enda Azure Data Box- eller Azure Data Box-disk och kan inte delas mellan flera enheter av samma eller olika SKU:er. En Azure Data Box kan dock innehålla inledande säkerhetskopior från flera datakällor.

Innan du börjar

MARS-agenten som körs på DPM/MABS bör uppgraderas till den senaste versionen (2.0.9171.0 eller senare).

Kontrollera följande:

Azure-prenumeration och nödvändiga behörigheter

En giltig Azure-prenumeration.

Användaren som är avsedd att utföra säkerhetskopieringspolicyn offline måste vara ägare till Azure-prenumerationen.

Kontrollera att du har de behörigheter som krävs för att skapa Microsoft Entra-programmet. Arbetsflödet för offlinesäkerhetskopiering skapar ett Microsoft Entra-program i prenumerationen som är associerad med Azure Storage-kontot. Det här programmet tillåter Azure Backup Service en säker och begränsad åtkomst till Azure Import Servicesom krävs för arbetsflödet för offlinesäkerhetskopiering.

Data Box-jobbet och Recovery Services-valvet, till vilket data behöver överföras, måste finnas tillgängliga på samma prenumeration.

Not

Vi rekommenderar att mållagringskontot och Recovery Services-valvet finns i samma region. Detta är dock inte obligatoriskt.

Beställ och ta emot Data Box-enheten

Kontrollera att nödvändiga Data Box-enheter är i levererat tillstånd innan du utlöser offlinesäkerhetskopiering. Se Storlek på säkerhetskopieringsdata och data box-SKU:er som är kompatibla för att välja den mest lämpliga SKU:n för dina behov. Följ stegen i den här artikeln för att beställa och ta emot dina Data Box-enheter.

Viktig

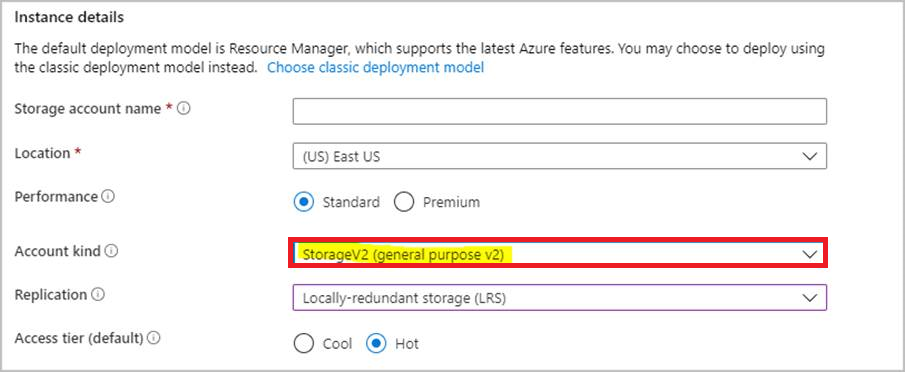

Välj inte BlobStorage- för kontotyp. DPM/MABS-servern kräver ett konto som stöder sidblobar som inte stöds när BlobStorage- har valts. Välj Storage V2 (allmänt syfte v2) som kontotyp när du skapar mållagringskontot för din Azure Data Box-uppgift.

Konfigurera Azure Data Box-enheter

När du har fått Azure Data Box-enheten, beroende på vilken Azure Data Box-SKU du har beställt, utför du stegen i lämpliga avsnitt nedan för att konfigurera och förbereda Data Box-enheterna för DPM/MABS-servern för att identifiera och överföra de första säkerhetskopieringsdata.

Konfigurera Azure Data Box-disk

Om du har beställt en eller flera Azure Data Box-diskar (upp till 8 TB vardera) följer du stegen som nämns här att packa upp, ansluta och låsa upp Din Data Box-disk.

Not

Det är möjligt att DPM/MABS-servern inte har någon USB-port. I ett sådant scenario kan du ansluta Azure Data Box-disken till en annan server/klient och exponera enhetens rot som en nätverksresurs.

Konfigurera Azure Data Box

Om du har beställt en Azure Data Box (upp till 100 TB) följer du stegen som nämns här för att konfigurera Din Data Box.

Montera Din Azure Data Box som lokalt system

DPM/MABS-servern fungerar i systemkontexten och kräver därför att samma behörighetsnivå ges till monteringssökvägen där Azure Data Box är ansluten. Följ stegen nedan för att se till att du kan montera din Data Box-enhet som lokalt system med hjälp av NFS-protokollet.

Aktivera funktionen Klient för NFS på DPM/MABS-servern. Ange alternativ källa: WIM:D:\Sources\Install.wim:4

Ladda ned PSExec- från https://download.sysinternals.com/files/PSTools.zip till DPM/MABS-servern.

Öppna en upphöjd kommandotolk och kör följande kommando med katalogen som innehåller PSExec.exe som aktuell katalog.

psexec.exe -s -i cmd.exeKommandofönstret som öppnas som ett resultat av kommandot ovan finns i kontexten Lokalt system. Använd det här kommandofönstret om du vill köra steg för att montera Azure Page Blob Share som en nätverksenhet på din Windows Server.

Följ stegen här för att ansluta DPM/MABS-servern till Data Box-enheten via NFS och kör följande kommando i kommandotolken på det lokala systemet för att montera Azure Page Blobs-delningsenheten.

mount -o nolock \\<DeviceIPAddres>\<StorageAccountName_PageBlob X:När den har monterats kontrollerar du om du kan komma åt X: från din server. Om du kan fortsätter du med nästa avsnitt i den här artikeln.

Överföra inledande säkerhetskopieringsdata till Azure Data Box-enheter

På DPM/MABS-servern följer du stegen för att skapa en ny skyddsgrupp. Om du lägger till ett onlineskydd i den befintliga skyddsgruppen högerklickar du på den befintliga skyddsgruppen och väljer Lägg till onlineskydd och börjar från steg 8.

På sidan Välj gruppmedlemmar anger du de datorer och källor som du vill säkerhetskopiera.

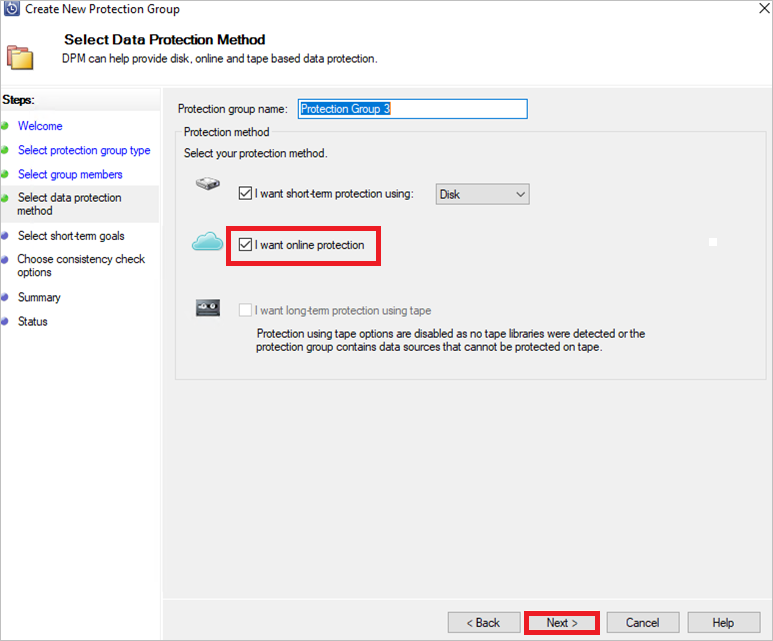

På sidan Välj dataskyddsmetod anger du hur du vill hantera kort- och långsiktig säkerhetskopiering. Se till att du väljer jag vill ha onlineskydd.

På sidan Välj kortsiktiga mål anger du hur du vill säkerhetskopiera till kortsiktig lagring på disk.

På sidan Granska diskallokering granskar du lagringspoolens diskutrymme som allokerats för skyddsgruppen.

På sidan Välj replikskapandemetod väljer du Automatiskt över nätverket.

På sidan Välj alternativ för konsekvenskontroll väljer du hur du vill automatisera konsekvenskontroller.

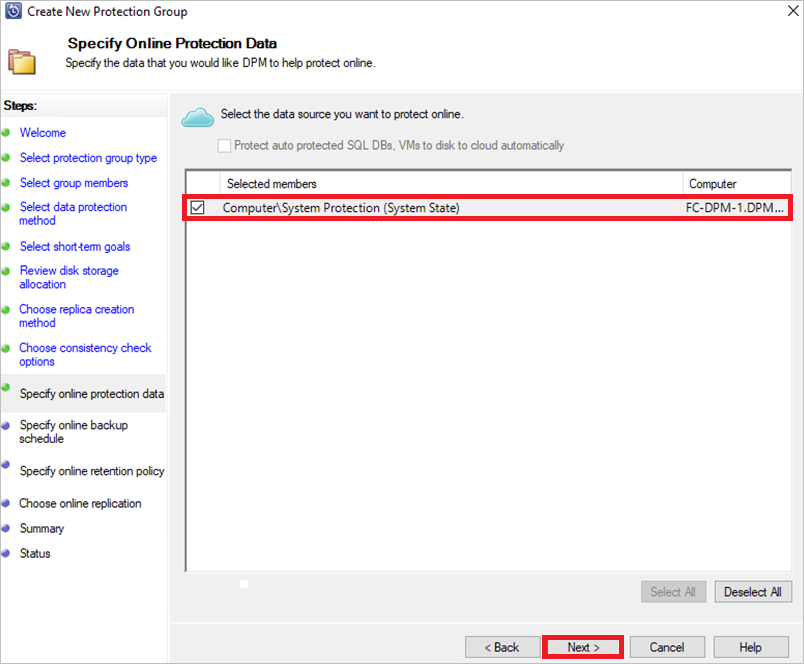

På sidan Ange onlineskyddsdata väljer du den medlem som du vill aktivera onlineskydd.

På sidan Ange schema för onlinesäkerhetskopiering anger du hur ofta inkrementella säkerhetskopieringar till Azure ska ske.

På sidan Ange onlinekvarhållningsprincip anger du hur återställningspunkterna som skapas från säkerhetskopieringarna varje dag/vecka/månad/år ska behållas i Azure.

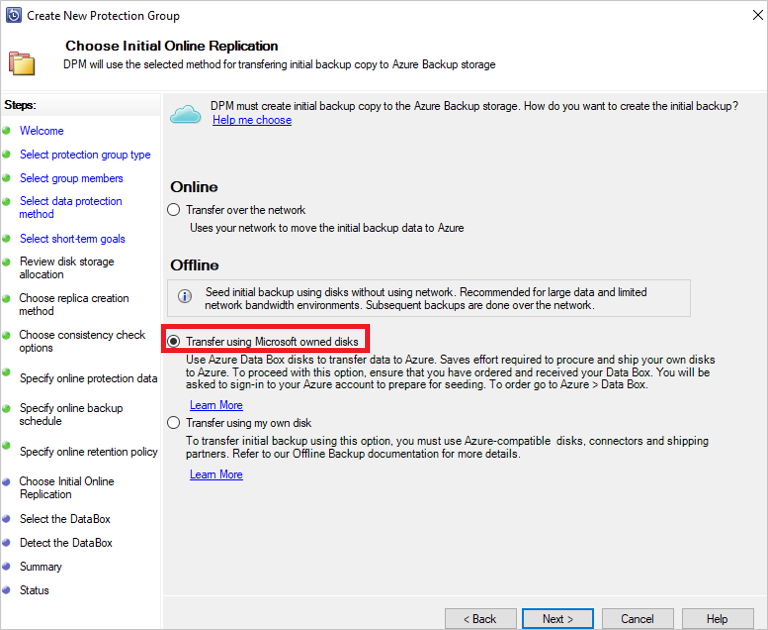

På skärmen Välj onlinereplikering i guiden väljer du alternativet Överför med Microsoft-ägda diskar och väljer Nästa.

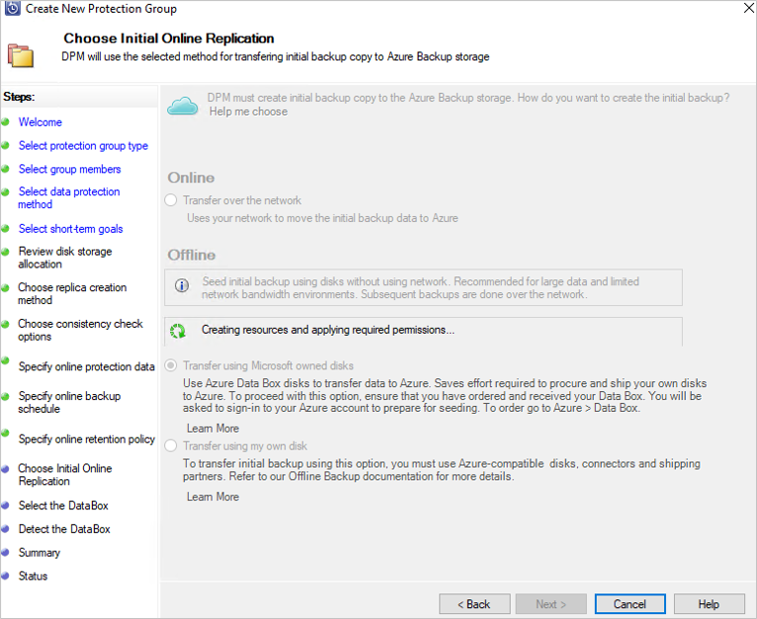

Logga in på Azure när du uppmanas att göra det med hjälp av de användarautentiseringsuppgifter som har ägaråtkomst till Azure-prenumerationen. Efter en lyckad inloggning visas följande skärm:

DPM/MABS-servern hämtar sedan Data Box-uppdragen i prenumerationen som är i levererade tillstånd.

Not

Första gången inloggningen tar längre tid än vanligt. Azure PowerShell-modulen installeras i bakgrunden och även Microsoft Entra-programmet är registrerat.

- Följande PowerShell-moduler är installerade:

– AzureRM.Profile 5.8.3

– AzureRM.Resources 6.7.3

– AzureRM.Storage 5.2.0

– Azure.Storage 4.6.1 - Microsoft Entra-programmet är registrerat som AzureOfflineBackup_<objekt-GUID för användaren>.

- Följande PowerShell-moduler är installerade:

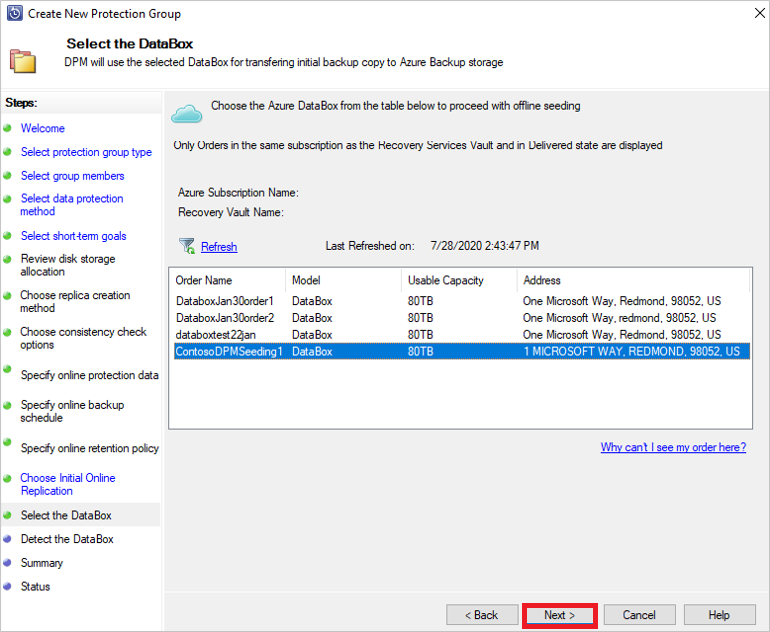

Välj den rätta Data Box-ordningen för vilken du har packat upp, anslutit och låst upp din Data Box-disk. Välj Nästa.

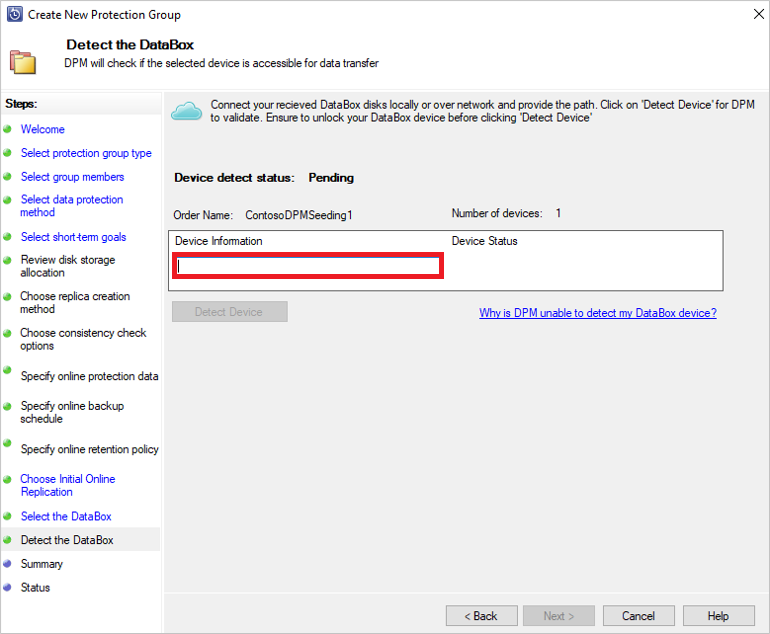

På skärmen Identifiera DataBox- anger du sökvägen till din Data Box-enhet och väljer sedan Identifiera enhet.

Viktig

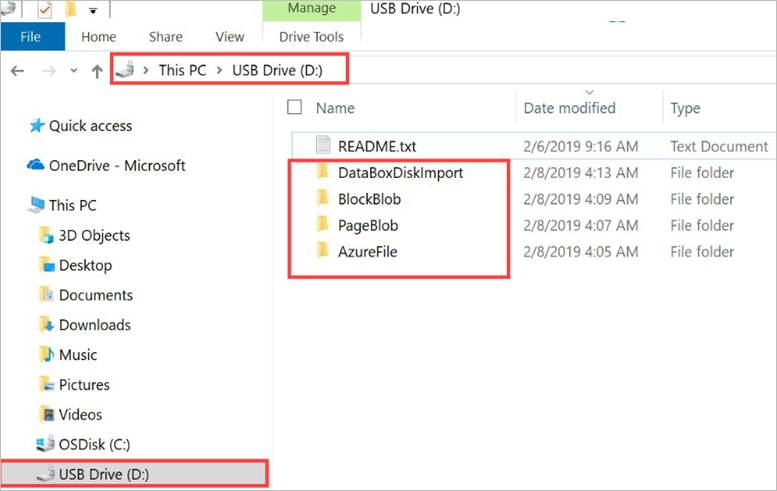

Ange nätverkssökvägen till rotkatalogen för Azure Data Box-disken. Den här katalogen måste innehålla en katalog med namnet PageBlob enligt nedan:

Om sökvägen till disken till exempel är

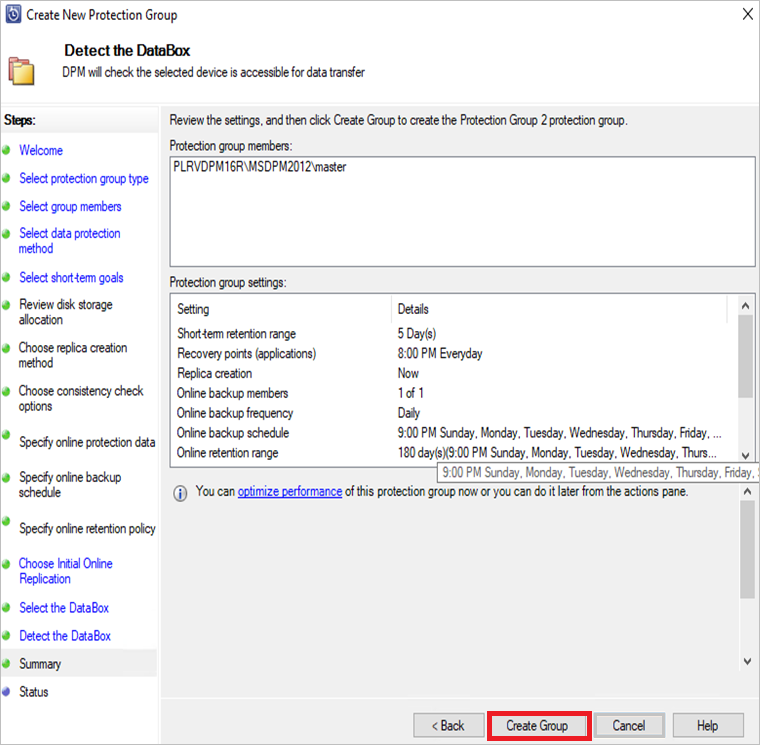

\\mydomain\myserver\disk1\och disk1 innehåller en katalog med namnet PageBlob, är sökvägen som ska anges i guiden DPM/MABS Server\\mydomain\myserver\disk1\. Om du konfigurerar en 100 TB Azure Data Box-enhet , använd följande som nätverksvägen till enheten\\<DeviceIPAddress>\<StorageAccountName>_PageBlob.Välj Nästa. På sidan Sammanfattning granskar du inställningarna och väljer Skapa grupp.

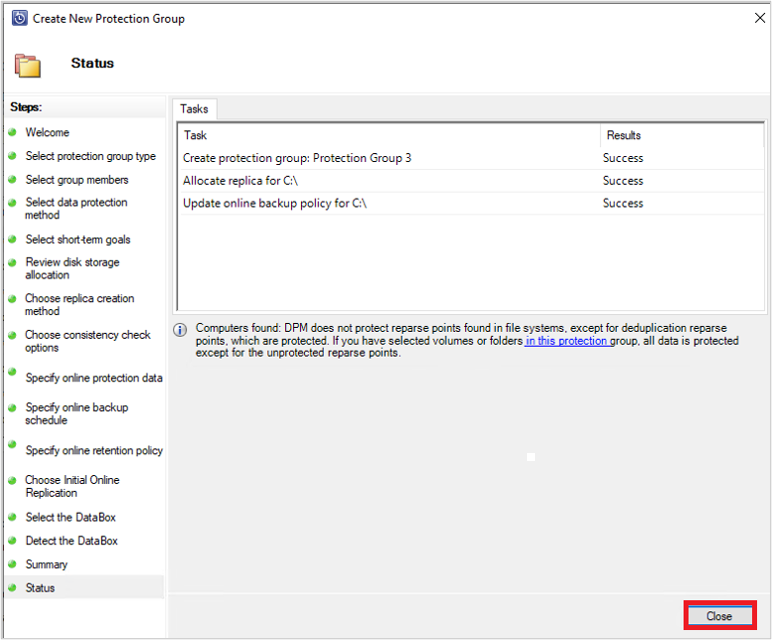

Följande skärm bekräftar att skyddsgruppen har skapats framgångsrikt.

Välj Stäng på skärmen ovan.

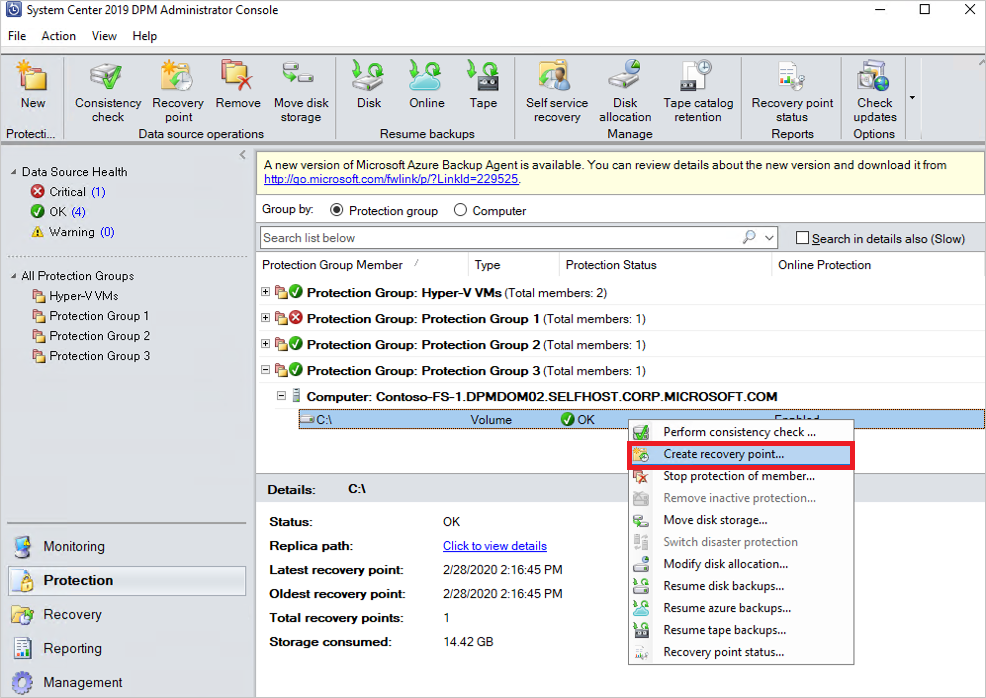

Med detta sker den första replikeringen av data till DPM/MABS-disken. När skyddet är klart visar gruppstatusen skyddsstatus som OK på sidan Protection.

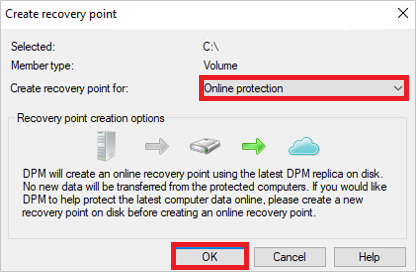

Om du vill initiera offlinekopian av säkerhetskopian till din Azure Data Box-enhet högerklickar du på Protection Groupoch väljer sedan alternativet Skapa återställningspunkt. Välj sedan alternativet Online Protection.

DPM/MABS-servern börjar säkerhetskopiera de data som du har valt till Azure Data Box-enheten. Det kan ta från flera timmar till några dagar, beroende på storleken på data och anslutningshastigheten mellan DPM/MABS-servern och Azure Data Box Disk.

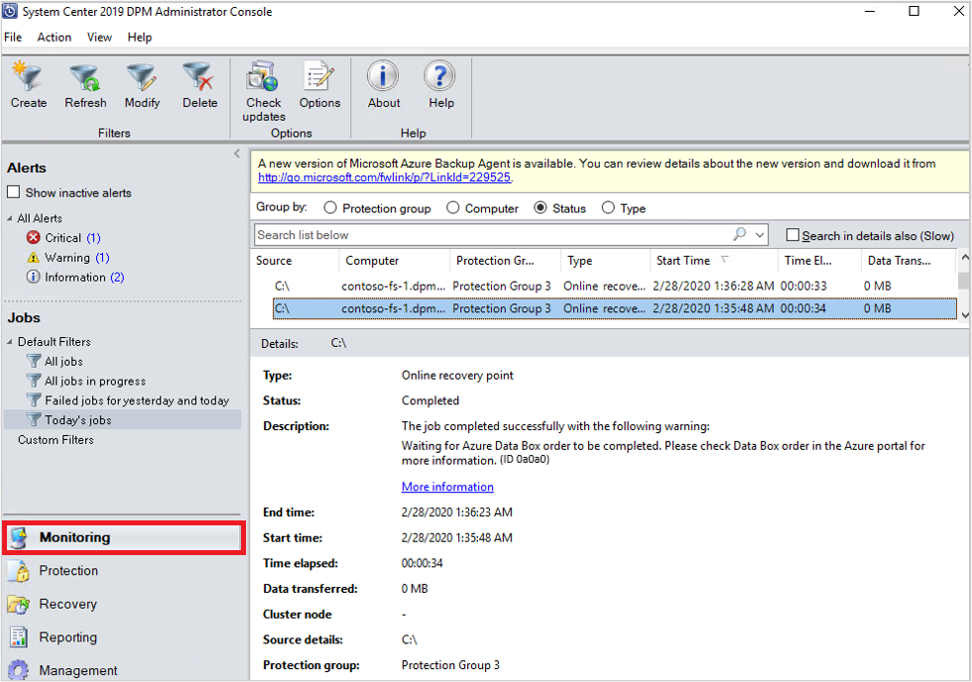

Du kan övervaka status för arbetet i avsnittet Övervakning. När säkerhetskopieringen av data är klar visas en skärm som liknar den nedan:

Steg efter säkerhetskopiering

Följ dessa steg när säkerhetskopieringen av data till Azure Data Box Disk lyckas.

Följ stegen i den här artikeln för att skicka Azure Data Box-disken till Azure. Om du använde en Azure Data Box 100 TB-enhet följer du de här stegen för att skicka Azure Data Box till Azure.

Övervaka Data Box-jobbet i Azure-portalen. När Azure Data Box-jobbet är Slutförtflyttar DPM/MABS-servern automatiskt data från lagringskontot till Recovery Services-valv vid nästa schemalagda säkerhetskopiering. Därefter markeras säkerhetskopieringsjobbet som Jobb slutfört om en återställningspunkt har skapats.

Anteckning

DPM/MABS-servern utlöser säkerhetskopiorna vid de tider som schemalagts när skyddsgruppen skapas. Dessa jobb flaggar dock Väntar på att Azure Data Box-jobbet ska slutföras tills jobbet är klart.

När DPM/MABS-servern har skapat en återställningspunkt som motsvarar den första säkerhetskopian kan du ta bort lagringskontot (eller det specifika innehållet) som är associerat med Azure Data Box-jobbet.

Felsökning

Data Protection Manager-agenten på DPM-servern skapar ett Microsoft Entra-program åt dig i din klientorganisation. Det här programmet kräver ett certifikat för autentisering som skapas och laddas upp när du konfigurerar en offline-seeding-princip.

Vi använder Azure PowerShell för att skapa och ladda upp certifikatet till Microsoft Entra-programmet.

Fråga

När du konfigurerar offlinesäkerhetskopiering på grund av ett känt kodfel i Azure PowerShell-cmdleten kan du inte lägga till flera certifikat i samma Microsoft Entra-program som skapats av MAB-agenten. Detta påverkar dig om du har konfigurerat en offline-seeding-princip för samma eller en annan server.

Kontrollera om problemet orsakas av den specifika grundorsaken

Utför något av följande steg för att säkerställa att felet beror på Problem ovan:

Steg 1

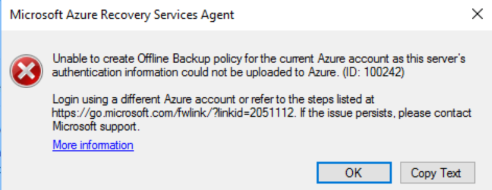

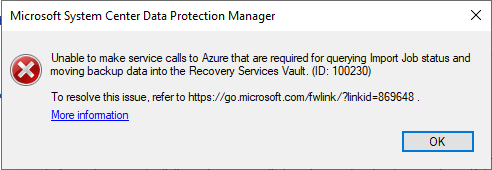

Kontrollera om du ser något av följande felmeddelanden i DPM/MABS-konsolen när du konfigurerar offlinesäkerhetskopiering:

Det gick inte att skapa en princip för offlinesäkerhetskopiering för det aktuella Azure-kontot eftersom den här serverns autentiseringsinformation inte kunde laddas upp till Azure. (ID: 100242)

Det går inte att göra tjänstanrop till Azure som krävs för att fråga efter status för importjobb och flytta säkerhetskopierade data till Recovery Services-valvet. (ID:100230)

Steg 2

- Öppna mappen Temp i installationssökvägen (standardsökvägen för temp-mappen är C:\Program Files\Microsoft Azure Recovery Services Agent\Temp. Leta efter filen CBUICurr och öppna filen.

- I filen CBUICurr bläddrar du till den sista raden och kontrollerar om felet beror på "Det går inte att skapa en Microsoft Entra-programautentiseringsuppgift i kundens konto. Undantag: Uppdatering av befintliga autentiseringsuppgifter med KeyId <och guid> är inte tillåten.

Lösning

Lös problemet genom att utföra följande steg och prova principkonfigurationen igen.

Logga in på azure-inloggningssidan som visas i användargränssnittet för DPM/MABS-servern med ett annat konto med administratörsåtkomst för prenumerationen där Data Box-jobbet skapas.

Om ingen annan server har konfigurerat offline-seeding och ingen annan server är beroende av den

AzureOfflineBackup_<Azure User Id>applikationen, så tar du bort den här applikationen från Azure-portalen > Microsoft Entra-ID > Appregistreringar.Notera

Kontrollera om programmet

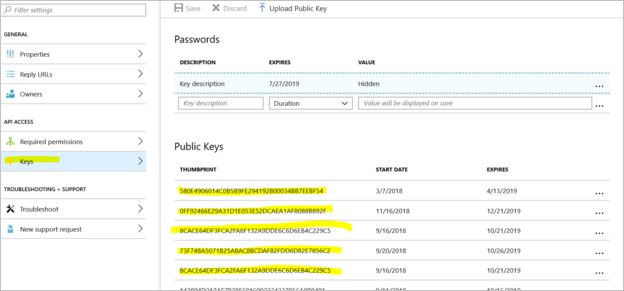

AzureOfflineBackup_<Azure User Id>inte har någon annan offline seeding konfigurerad och ingen annan server är beroende av det här programmet. Gå till Inställningar > Nycklar under avsnittet Offentliga nycklar. Det bör inte läggas till några andra offentliga nycklar. Se följande skärmbild som referens:

Steg 3

Utför följande åtgärder på DPM/MABS-servern som du försöker konfigurera för offline-säkerhetskopiering:

Öppna fliken Hantera datorcertifikatprogram>Personlig och leta efter certifikatet med namnet

CB_AzureADCertforOfflineSeeding_<ResourceId>.Välj certifikatet ovan, högerklicka Alla uppgifter och Exportera utan privat nyckel i .cer format.

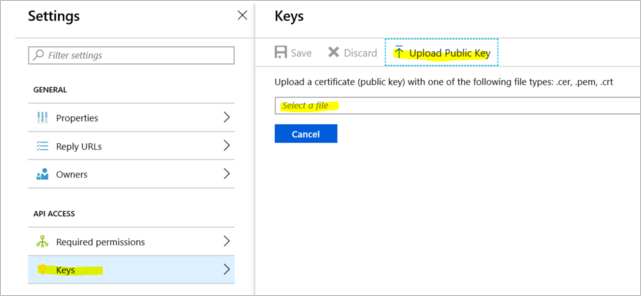

Gå till Azure Offline Backup-programmet som nämns i punkt 2. I Inställningar>Nycklar>Ladda upp offentlig nyckel ladda upp certifikatet som exporterades i steget ovan.

Öppna registret på servern genom att skriva regedit i fönstret Kör.

Gå till registret Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Azure Backup\Config\CloudBackupProvider. Högerklicka på CloudBackupProvider och lägg till ett nytt strängvärde med namnet

AzureADAppCertThumbprint_<Azure User Id>.Notera

Utför någon av följande åtgärder för att hämta Azure-användar-ID:t:

- Kör kommandot

Get-AzureRmADUser -UserPrincipalName "Account Holder's email as defined in the portal"från Azure-anslutna PowerShell. - Gå till registersökvägen

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Azure Backup\DbgSettings\OnlineBackupmed namnet CurrentUserId.

- Kör kommandot

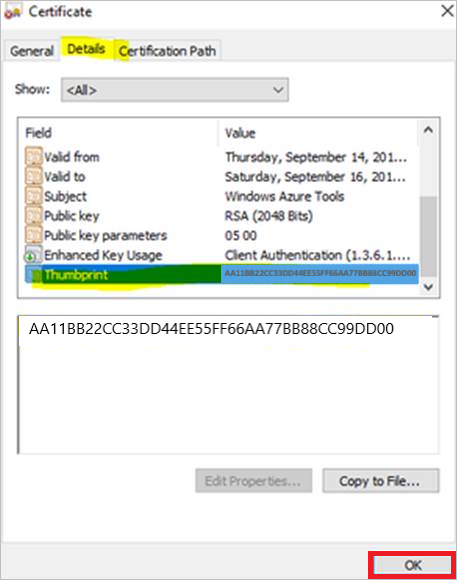

Högerklicka på strängen som lades till i steget ovan och välj Ändra. I värdet anger du tumavtrycket för certifikatet som du exporterade i punkt 2 och väljer OK.

Om du vill hämta värdet för tumavtrycket dubbelklickar du på certifikatet och väljer sedan Information och bläddrar nedåt tills du ser tumavtrycksfältet. Välj Tumavtryck och kopiera värdet.