Offlinesäkerhetskopiering i Azure Backup med hjälp av Azure Data Box

Den här artikeln beskriver hur du kan använda Azure Data Box för att skicka stora initiala säkerhetskopieringsdata offline från MARS-agenten till ett Recovery Services-valv.

Du kan använda Azure Data Box för att koppla dina stora initiala MICROSOFT Azure Recovery Services-säkerhetskopieringar (MARS) offline (utan att använda nätverket) till ett Recovery Services-valv. Den här processen sparar tid och nätverksbandbredd som annars skulle förbrukas vid flytt av stora mängder säkerhetskopierade data online via ett nätverk med hög svarstid. Offlinesäkerhetskopiering baserad på Azure Data Box ger två olika fördelar jämfört med offlinesäkerhetskopiering baserat på Azure Import/Export-tjänsten:

- Du behöver inte skaffa egna Azure-kompatibla diskar och anslutningsappar. Azure Data Box skickar de diskar som är associerade med den valda Data Box-SKU:n.

- Azure Backup (MARS Agent) kan direkt skriva säkerhetskopierade data till de SKU:er som stöds i Azure Data Box. Den här funktionen eliminerar behovet av att etablera en mellanlagringsplats för dina första säkerhetskopieringsdata. Du behöver inte heller verktyg för att formatera och kopiera dessa data till diskarna.

Supportmatris

I det här avsnittet beskrivs de scenarier som stöds.

Plattformar som stöds

Processen för att hämta data från MARS-agenten med hjälp av Azure Data Box stöds på följande Windows-SKU:er.

| OS | SKU |

|---|---|

| Arbetsstation | |

| Windows 10 64-bitars | Enterprise, Pro, Home |

| Windows 8.1 64-bitars | Enterprise, Pro |

| Windows 8 64-bitars | Enterprise, Pro |

| Windows 7 64-bitars | Ultimate, Enterprise, Professional, Home Premium, Home Basic, Starter |

| Server | |

| Windows Server 2022 64-bitars | Standard, Datacenter, Essentials |

| Windows Server 2019 64-bitars | Standard, Datacenter, Essentials |

| Windows Server 2016 64-bitars | Standard, Datacenter, Essentials |

| Windows Server 2012 R2 64-bitars | Standard, Datacenter, Foundation |

| Windows Server 2012 64-bitars | Datacenter, Foundation, Standard |

| Windows Storage Server 2016 64-bitars | Standard, Workgroup |

| Windows Storage Server 2012 R2 64-bitars | Standard, Workgroup, Essential |

| Windows Storage Server 2012 64-bitars | Standard, Workgroup |

| Windows Server 2008 R2 SP1 64-bitars | Standard, Enterprise, Datacenter, Foundation |

| Windows Server 2008 SP2 64-bitars | Standard, Enterprise, Datacenter |

Storlek på säkerhetskopieringsdata och data box-SKU:er som stöds

| Storlek på säkerhetskopieringsdata (efter komprimering av MARS)* per server | Azure Data Box SKU som stöds |

|---|---|

| <=7,2 TB | Azure Data Box-disk |

| >7,2 TB och <=80 TB** | Azure Data Box (100 TB) |

*Vanliga komprimeringshastigheter varierar mellan 10 % och 20 %.

**Om du förväntar dig att ha mer än 80 TB initiala säkerhetskopieringsdata för en enskild MARS-server kontaktar du AskAzureBackupTeam@microsoft.com.

Viktigt!

Inledande säkerhetskopieringsdata från en enskild server måste finnas i en enda Azure Data Box-instans eller Azure Data Box-disk och kan inte delas mellan flera enheter av samma eller olika SKU:er. Men en Azure Data Box-enhet kan innehålla inledande säkerhetskopior från flera servrar.

Förutsättningar

Azure-prenumeration och nödvändiga behörigheter

- Processen kräver en Azure-prenumeration.

- Processen kräver att den användare som har utsetts att utföra principen för offlinesäkerhetskopiering är ägare till Azure-prenumerationen.

- Data Box-jobbet och Recovery Services-valvet (som data behöver seedas till) måste finnas i samma prenumerationer.

- Vi rekommenderar att mållagringskontot som är associerat med Azure Data Box-jobbet och Recovery Services-valvet finns i samma region. Detta är dock inte nödvändigt.

- Se till att du har de behörigheter som krävs för att skapa Microsoft Entra-programmet. Arbetsflödet för offlinesäkerhetskopiering skapar ett Microsoft Entra-program i prenumerationen som är associerad med Azure Storage-kontot. Det här programmet ger Azure Backup Service en säker och begränsad åtkomst till Azure Import Service, som krävs för arbetsflödet för offlinesäkerhetskopiering.

Hämta Azure PowerShell 3.7.0

Detta är den viktigaste förutsättningen för processen. Innan du installerar Azure PowerShell, version 3.7.0, utför du följande kontroller.

Steg 1: Kontrollera PowerShell-versionen

Öppna Windows PowerShell och kör följande kommando:

Get-Module -ListAvailable AzureRM*Om utdata visar en version som är högre än 3.7.0 gör du "Steg 2". Annars går du vidare till "Steg 3".

Steg 2: Avinstallera PowerShell-versionen

Avinstallera den aktuella versionen av PowerShell.

Ta bort de beroende modulerna genom att köra följande kommando i PowerShell:

foreach ($module in (Get-Module -ListAvailable AzureRM*).Name |Get-Unique) { write-host "Removing Module $module" Uninstall-module $module }Kör följande kommando för att säkerställa att alla beroende moduler tas bort:

Get-Module -ListAvailable AzureRM*

Steg 3: Installera PowerShell version 3.7.0

När du har kontrollerat att det inte finns några AzureRM-moduler installerar du version 3.7.0 med någon av följande metoder:

- Använd den här länken från GitHub.

Eller så kan du:

Kör följande kommando i PowerShell-fönstret:

Install-Module -Name AzureRM -RequiredVersion 3.7.0

Azure PowerShell kunde också ha installerats med hjälp av en MSI-fil. Om du vill ta bort den avinstallerar du den med hjälp av alternativet Avinstallera program i Kontrollpanelen.

Beställ och ta emot Data Box-enheten

Offlinesäkerhetskopieringsprocessen med MARS och Azure Data Box kräver att Data Box-enheterna är i ett levererat tillstånd innan du utlöser offlinesäkerhetskopiering med hjälp av MARS-agenten. Information om hur du beställer den lämpligaste SKU:n för dina behov finns i Storlek på säkerhetskopieringsdata och data box-SKU:er som stöds. Följ stegen i Självstudie: Beställ en Azure Data Box-disk för att beställa och ta emot dina Data Box-enheter.

Viktigt!

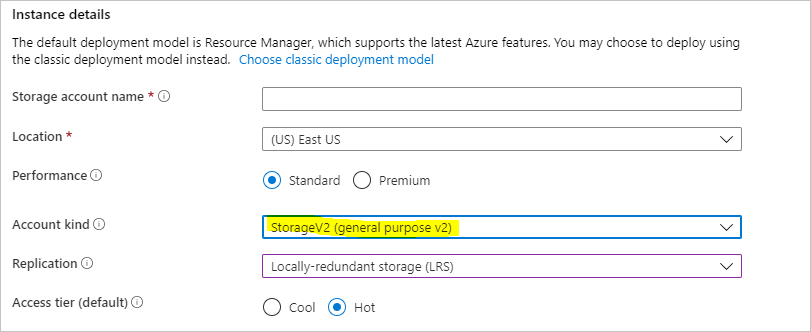

Välj inte BlobStorage som kontotyp. MARS-agenten kräver ett konto som stöder sidblobar, vilket inte stöds när BlobStorage väljs. Välj Storage V2 (generell användning v2) som kontotyp när du skapar mållagringskontot för ditt Azure Data Box-jobb.

Installera och konfigurera MARS-agenten

Kontrollera att du avinstallerar alla tidigare installationer av MARS-agenten.

Ladda ned den senaste MARS-agenten från den här webbplatsen.

Kör MARSAgentInstaller.exe och gör bara stegen för att installera och registrera agenten i Recovery Services-valvet där du vill att dina säkerhetskopior ska lagras.

Kommentar

Recovery Services-valvet måste finnas i samma prenumeration som Azure Data Box-jobbet.

När agenten har registrerats i Recovery Services-valvet följer du stegen i nästa avsnitt.

Konfigurera Azure Data Box-enheter

Beroende på vilken Azure Data Box-SKU du har beställt utför du de steg som beskrivs i lämpliga avsnitt som följer. Stegen visar hur du konfigurerar och förbereder Data Box-enheterna för MARS-agenten för att identifiera och överföra de första säkerhetskopieringsdata.

Konfigurera Azure Data Box-diskar

Om du har beställt en eller flera Azure Data Box-diskar (upp till 8 TB vardera) följer du stegen här för att packa upp, ansluta och låsa upp Din Data Box-disk.

Kommentar

Det är möjligt att servern med MARS-agenten inte har någon USB-port. I så fall kan du ansluta Azure Data Box-disken till en annan server eller klient och exponera enhetens rot som en nätverksresurs.

Konfigurera Azure Data Box

Om du har beställt en Azure Data Box-instans (upp till 100 TB) följer du stegen här för att konfigurera din Data Box-instans.

Montera din Azure Data Box-instans som ett lokalt system

MARS-agenten fungerar i den lokala systemkontexten, så den kräver samma behörighetsnivå som den monteringssökväg där Azure Data Box-instansen är ansluten.

För att säkerställa att du kan montera din Data Box-enhet som ett lokalt system med hjälp av NFS-protokollet:

Aktivera klienten för NFS-funktionen på Windows-servern som har MARS-agenten installerad. Ange den alternativa källan WIM:D:\Sources\Install.wim:4.

Ladda ned PsExec från sidan Sysinternals till servern med MARS-agenten installerad.

Öppna en upphöjd kommandotolk och kör följande kommando med katalogen som innehåller PSExec.exe som den aktuella katalogen.

psexec.exe -s -i cmd.exeKommandofönstret som öppnas på grund av föregående kommando finns i kontexten Lokalt system. Använd det här kommandofönstret för att köra stegen för att montera Azure-sidblobresursen som en nätverksenhet på din Windows-server.

Följ stegen i Anslut till Data Box för att ansluta servern till MARS-agenten till Data Box-enheten via NFS. Kör följande kommando i kommandotolken lokalt system för att montera Azure-sidblobbresursen.

mount -o nolock \\<DeviceIPAddress>\<StorageAccountName_PageBlob X:När resursen har monterats kontrollerar du om du kan komma åt X: från servern. Om du kan fortsätter du med nästa avsnitt i den här artikeln.

Överföra inledande säkerhetskopieringsdata till Azure Data Box-enheter

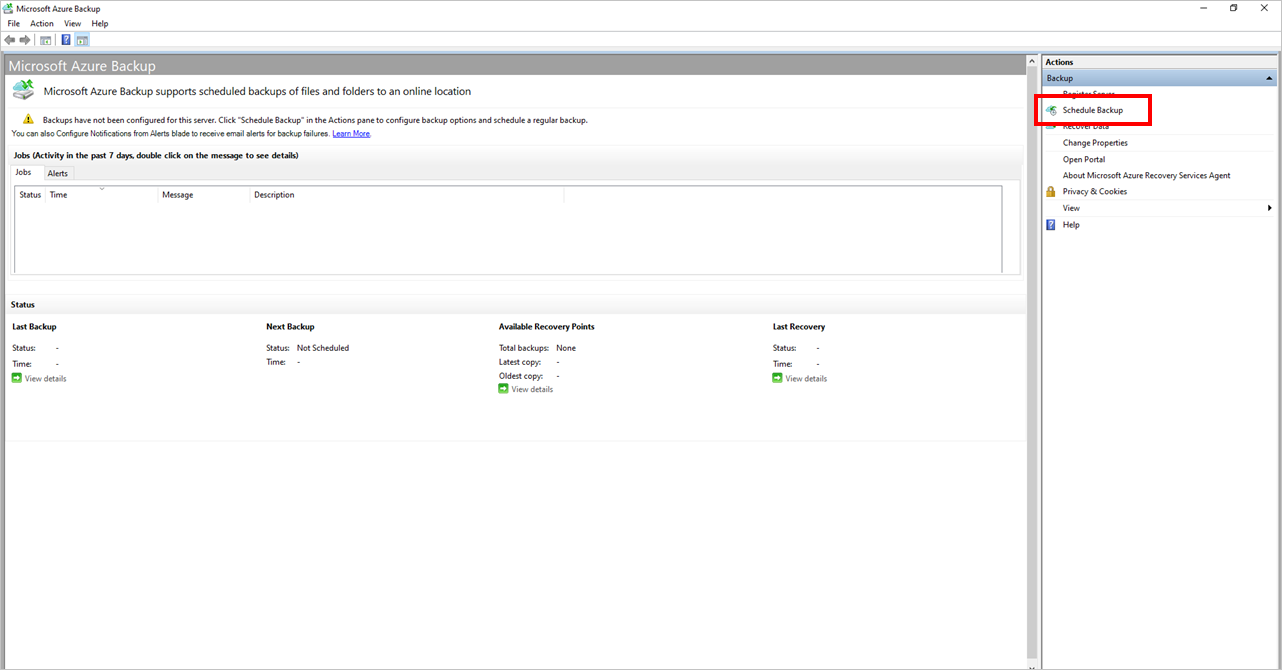

Öppna Microsoft Azure Backup-programmet på servern.

I fönstret Åtgärder väljer du Schemalägg säkerhetskopiering.

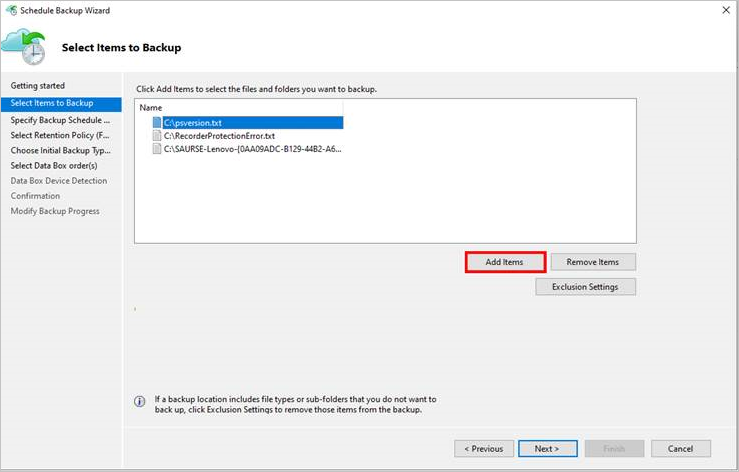

Följ stegen i guiden Schemalägg säkerhetskopiering.

Lägg till objekt genom att välja knappen Lägg till objekt . Håll den totala storleken på objekten inom de storleksgränser som stöds av den Azure Data Box-SKU som du beställde och tog emot.

Välj lämpligt schema för säkerhetskopiering och kvarhållningsprincip för filer och mappar och systemtillstånd. Systemtillståndet gäller endast för Windows-servrar och inte för Windows-klienter.

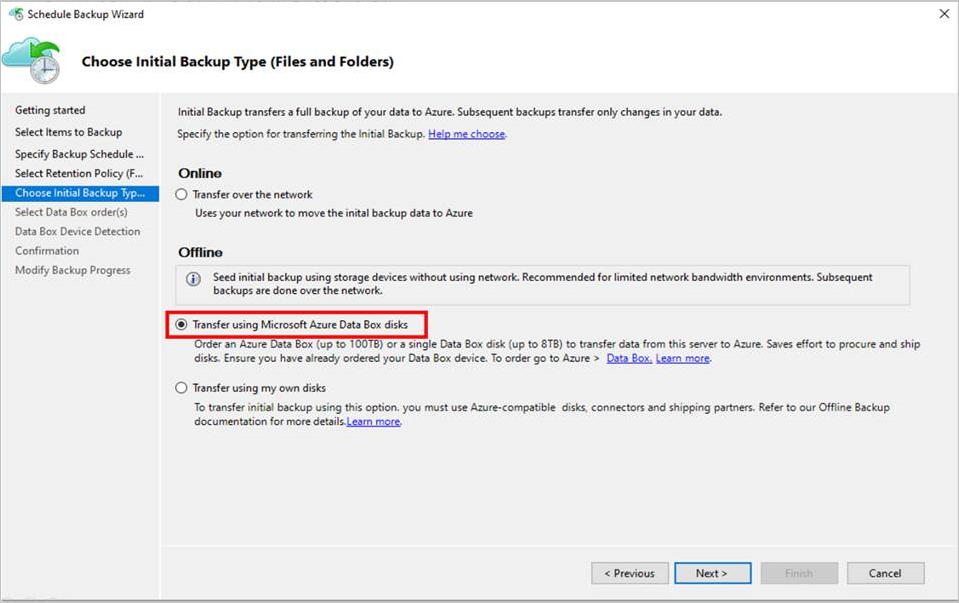

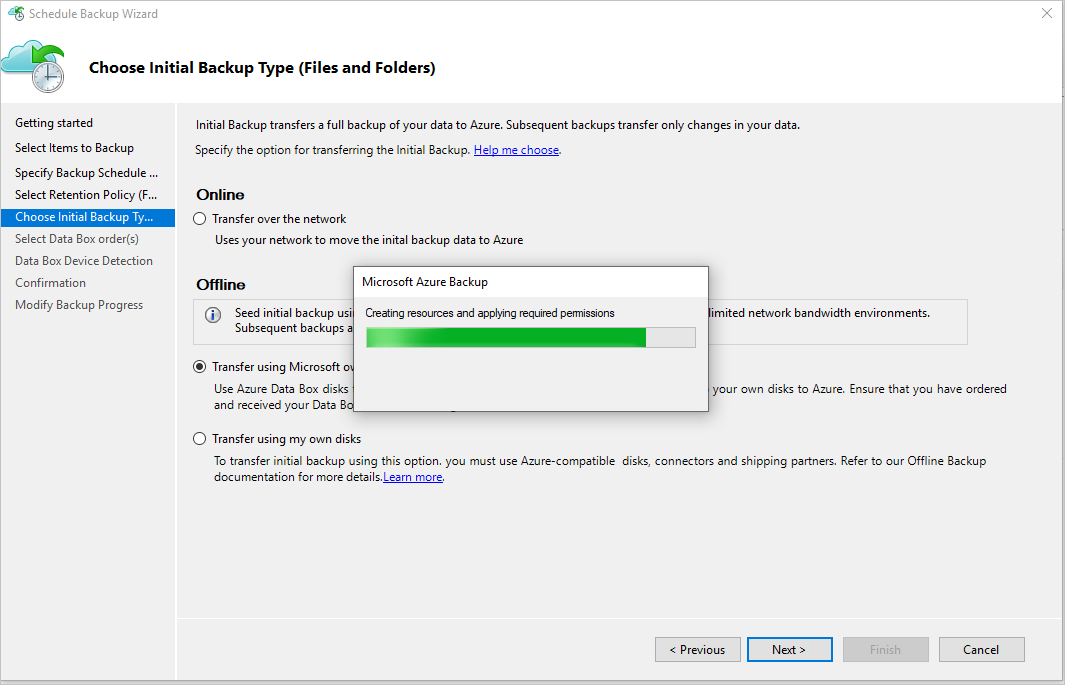

På sidan Välj initial säkerhetskopieringstyp (filer och mappar) i guiden väljer du alternativet Överför med Microsoft Azure Data Box-diskar och väljer Nästa.

Logga in på Azure när du uppmanas att använda användarautentiseringsuppgifterna som har ägaråtkomst till Azure-prenumerationen. När du har lyckats med det bör du se en sida som liknar den här.

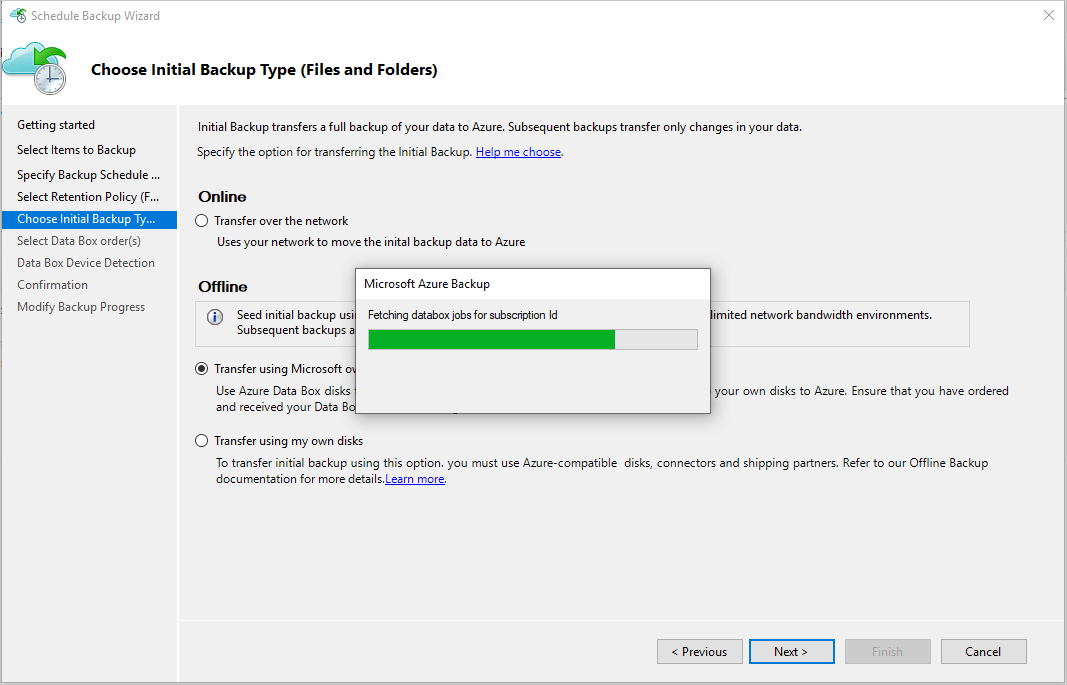

MARS-agenten hämtar sedan Data Box-jobben i den prenumeration som är i tillståndet Levererad.

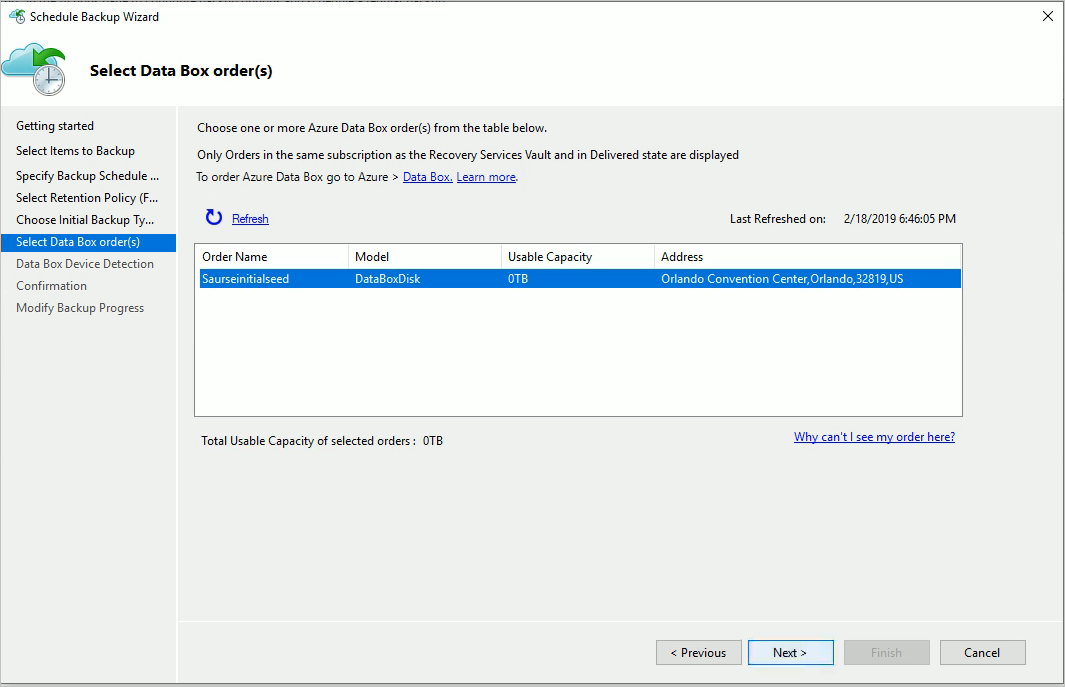

Välj rätt Data Box-ordning som du har packat upp, anslutit och låst upp Data Box-disken för. Välj Nästa.

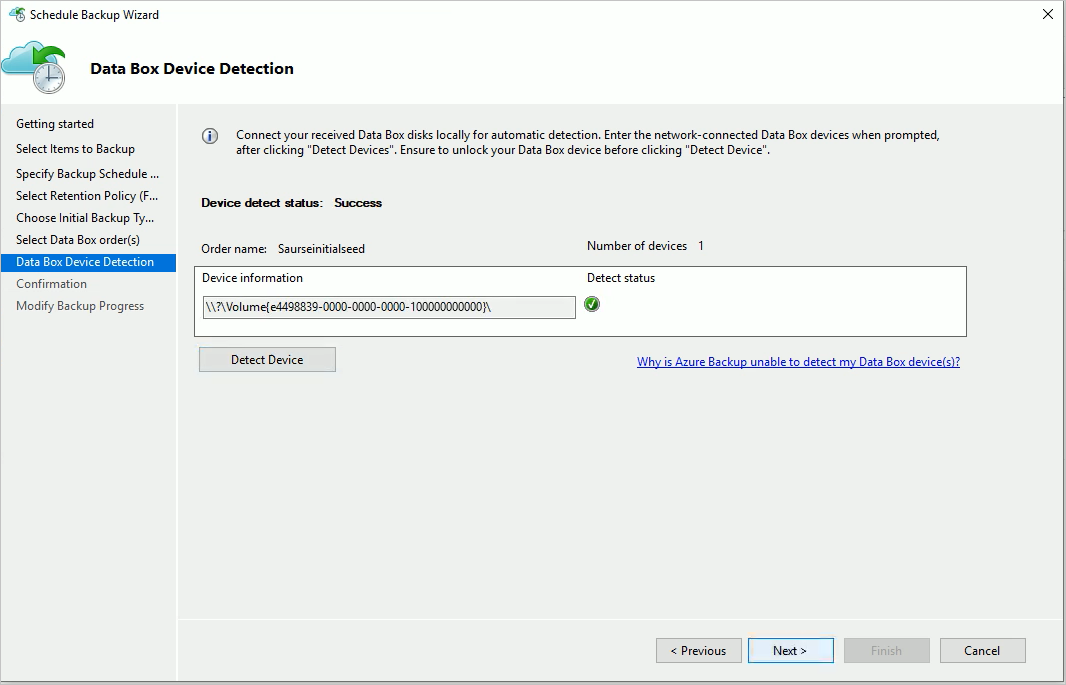

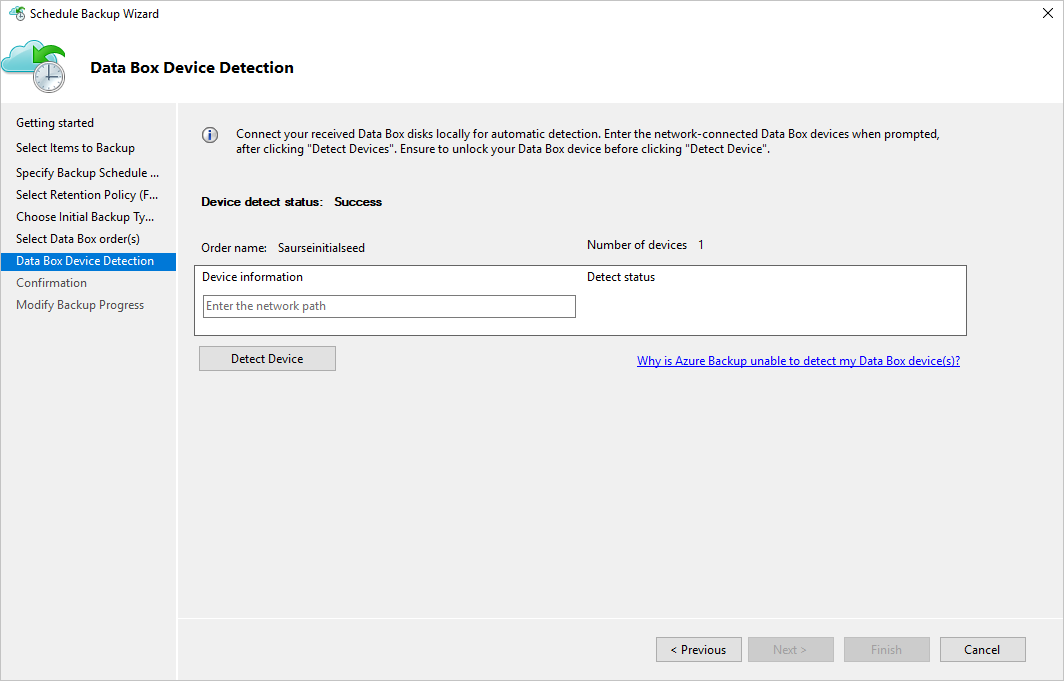

Välj Identifiera enhet på sidan Identifiering av Data Box-enhet . Den här åtgärden gör att MARS-agenten söker efter lokalt anslutna Azure Data Box-diskar och identifierar dem.

Om du har anslutit Azure Data Box-instansen som en nätverksresurs (på grund av otillgänglighet för USB-portar eller på grund av att du beställde och monterade 100 TB Data Box-enheten) misslyckas identifieringen först. Du får möjlighet att ange nätverkssökvägen till Data Box-enheten.

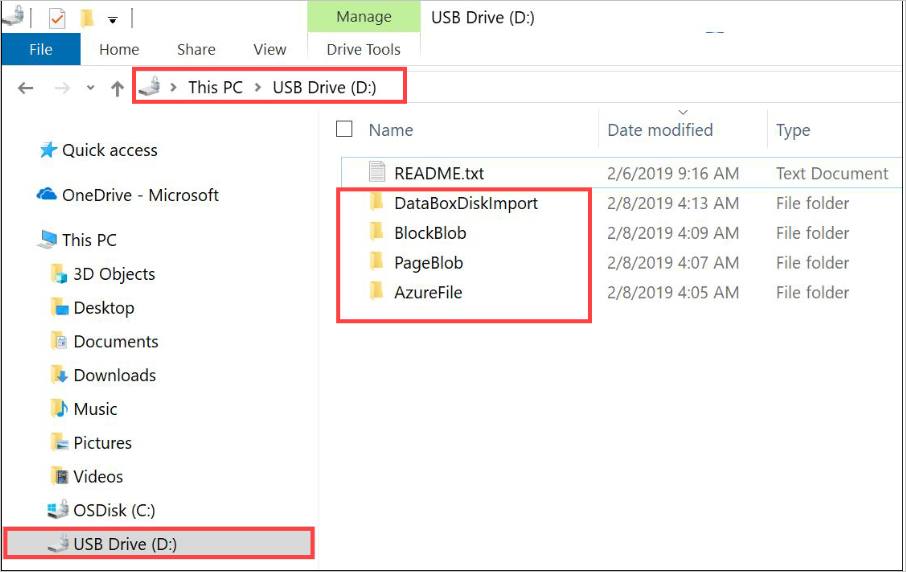

Viktigt!

Ange nätverkssökvägen till rotkatalogen för Azure Data Box-disken. Den här katalogen måste innehålla en katalog med namnet PageBlob.

Om sökvägen till disken till exempel är

\\mydomain\myserver\disk1\och disk1 innehåller en katalog med namnet PageBlob är\\mydomain\myserver\disk1\sökvägen du anger på mars-agentens guidesida .Om du konfigurerar en Azure Data Box 100 TB-enhet anger du

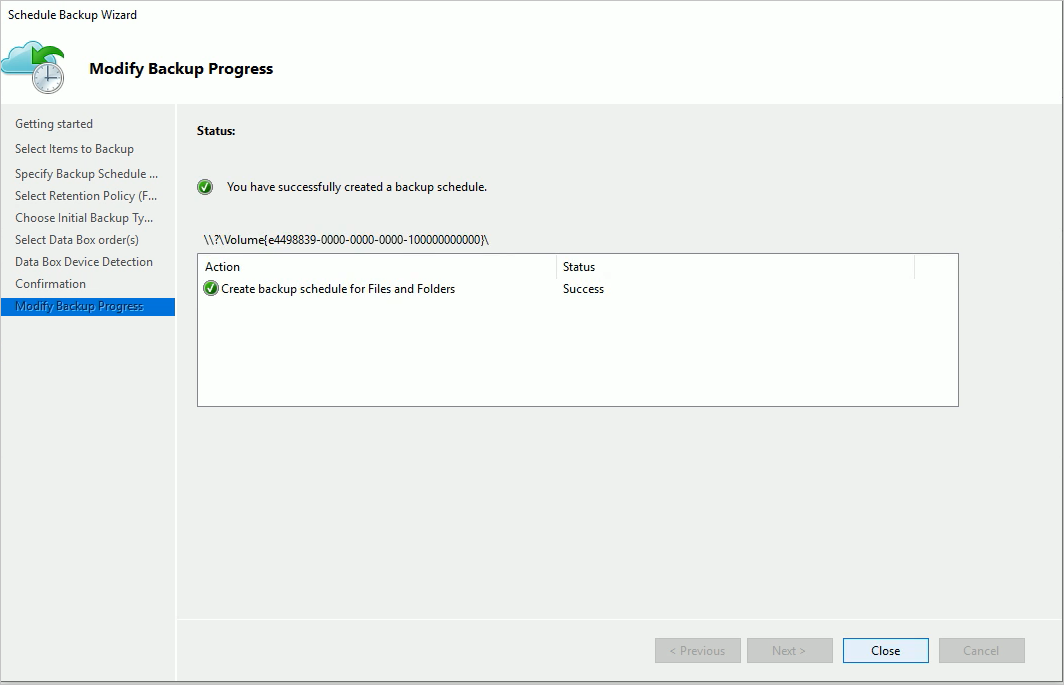

\\<DeviceIPAddress>\<StorageAccountName>_PageBlobsom nätverkssökväg till enheten.Välj Nästa och välj Slutför på nästa sida för att spara säkerhetskopierings- och kvarhållningsprincipen med konfigurationen av offlinesäkerhetskopiering med hjälp av Azure Data Box.

Följande sida bekräftar att principen har sparats.

Välj Stäng på föregående sida.

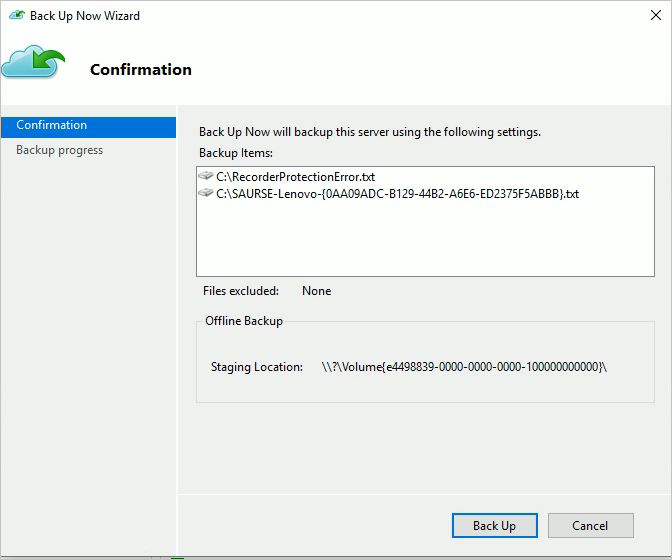

Välj Säkerhetskopiera nu i fönstret Åtgärder i MARS-agentkonsolen. Välj Säkerhetskopiera på guidesidan.

MARS-agenten börjar säkerhetskopiera de data som du har valt till Azure Data Box-enheten. Den här processen kan ta från flera timmar till några dagar. Hur lång tid det går beror på antalet filer och anslutningshastigheten mellan servern med MARS-agenten och Azure Data Box-disken.

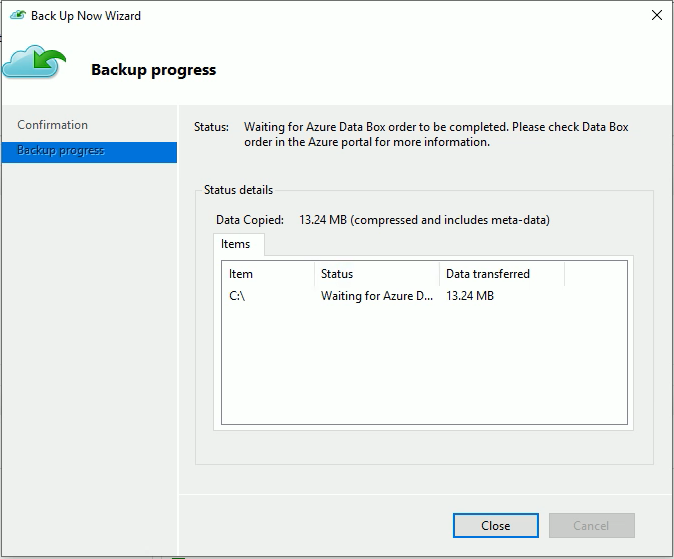

När säkerhetskopieringen av data är klar visas en sida på MARS-agenten som liknar den här.

Steg efter säkerhetskopiering

I det här avsnittet beskrivs de steg som ska utföras efter att säkerhetskopieringen av data till Azure Data Box Disk har slutförts.

Följ stegen i den här artikeln för att skicka Azure Data Box-disken till Azure. Om du använde en Azure Data Box 100-TB-enhet följer du de här stegen för att skicka Azure Data Box-enheten till Azure.

Övervaka Data Box-jobbet i Azure-portalen. När Azure Data Box-jobbet är klart flyttar MARS-agenten automatiskt data från lagringskontot till Recovery Services-valvet vid tidpunkten för nästa schemalagda säkerhetskopiering. Sedan markeras säkerhetskopieringsjobbet som Slutfört om en återställningspunkt har skapats.

Kommentar

MARS-agenten utlöser säkerhetskopieringar vid de tider som schemalagts när principen skapas. De här jobbflaggan "Väntar på att Azure Data Box-jobbet ska slutföras" tills jobbet är klart.

När MARS-agenten har skapat en återställningspunkt som motsvarar den första säkerhetskopian kan du ta bort lagringskontot eller det specifika innehåll som är associerat med Azure Data Box-jobbet.

Felsökning

Mars-agenten (Microsoft Azure Recovery Services) skapar ett Microsoft Entra-program åt dig i din klientorganisation. Det här programmet kräver ett certifikat för autentisering som skapas och laddas upp när du konfigurerar en offline-seeding-princip. Vi använder Azure PowerShell för att skapa och ladda upp certifikatet till Microsoft Entra-programmet.

Problem

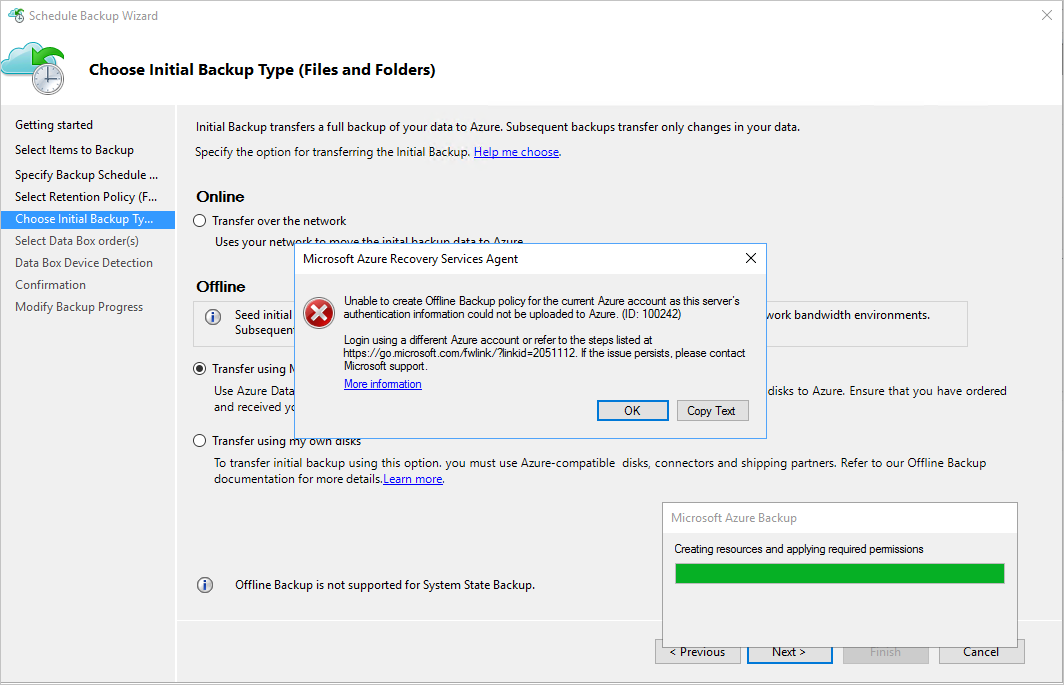

När du konfigurerar offlinesäkerhetskopiering kan du stöta på ett problem på grund av en bugg i Azure PowerShell-cmdleten. Du kanske inte kan lägga till flera certifikat i samma Microsoft Entra-program som skapats av MAB-agenten. Det här problemet påverkar dig om du har konfigurerat en offline-seeding-princip för samma eller en annan server.

Kontrollera om problemet orsakas av den här specifika rotorsaken

Om du vill se om problemet är detsamma som det som beskrevs tidigare gör du något av följande steg.

Steg 1 i verifieringen

Kontrollera om följande felmeddelande visas i MAB-konsolen när du konfigurerade offlinesäkerhetskopiering.

Steg 2 av verifiering

Öppna temp-mappen i installationssökvägen. Standardsökvägen för temp-mappen är C:\Program Files\Microsoft Azure Recovery Services Agent\Temp. Leta efter FILEN CBUICurr och öppna filen.

I FILEN CBUICurr bläddrar du till den sista raden och kontrollerar om problemet är detsamma som i det här felmeddelandet:

Unable to create an Azure AD application credential in customer's account. Exception: Update to existing credential with KeyId <some guid> is not allowed.

Lösning

Som en lösning för att lösa det här problemet gör du följande steg och provar principkonfigurationen igen.

Steg 1 i lösning

Logga in på PowerShell som visas i MAB-användargränssnittet med hjälp av ett annat konto med administratörsåtkomst för den prenumeration som ska ha Data Box-jobbet skapat.

Steg 2 i lösning

Om ingen annan server har konfigurerat offline-seeding och ingen annan server är beroende AzureOfflineBackup_<Azure User Id> av programmet tar du bort det här programmet. Välj Microsoft Entra-ID> för Azure-portalen>Appregistreringar.

Kommentar

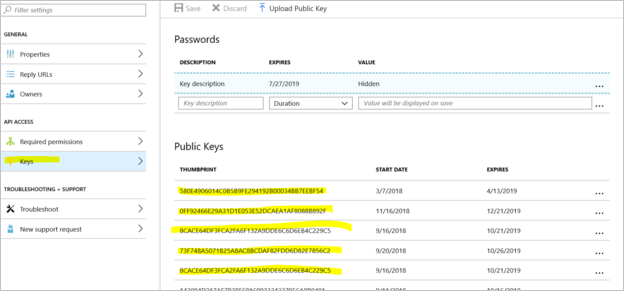

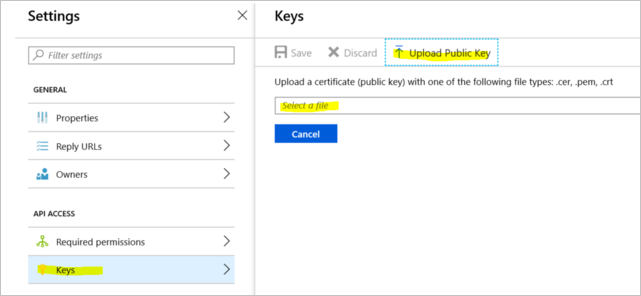

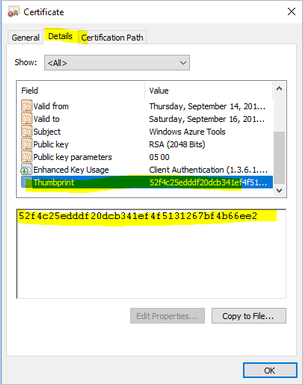

Kontrollera om AzureOfflineBackup_<Azure User Id> programmet inte har någon annan offline seeding konfigurerad och även om ingen annan server är beroende av det här programmet. Gå till Inställningar> Nycklar under avsnittet Offentliga nycklar. Inga andra offentliga nycklar ska läggas till. Detta illustreras i följande skärmbild.

Step 3

Utför följande åtgärder från den server som du försöker konfigurera för offlinesäkerhetskopiering.

Gå till fliken Hantera datorcertifikatprogrammet>Personligt och leta efter certifikatet med namnet

CB_AzureADCertforOfflineSeeding_<Timestamp>.Välj certifikatet, högerklicka på Alla uppgifter och välj Exportera utan en privat nyckel i .cer format.

Gå till det offlinesäkerhetskopieringsprogram för Azure som nämns i steg 2. Välj Inställningar> Nycklar>Överför offentlig nyckel. Ladda upp certifikatet som du exporterade i föregående steg.

Öppna registret på servern genom att ange regedit i körningsfönstret.

Gå till registret Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Azure Backup\Config\CloudBackupProvider. Högerklicka på CloudBackupProvider och lägg till ett nytt strängvärde med namnet

AzureADAppCertThumbprint_<Azure User Id>.Kommentar

Utför någon av följande åtgärder för att hämta Azure-användar-ID:t:

- Kör kommandot från Azure-anslutna PowerShell

Get-AzureRmADUser -UserPrincipalName "Account Holder's email as defined in the portal". - Gå till registersökvägen

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Azure Backup\DbgSettings\OnlineBackupmed namnet CurrentUserId.

- Kör kommandot från Azure-anslutna PowerShell

Högerklicka på strängen som lades till i föregående steg och välj Ändra. Ange tumavtrycket för certifikatet som du exporterade i steg 2 i värdet. Välj OK.

Dubbelklicka på certifikatet för att hämta tumavtryckets värde. Välj fliken Information och rulla nedåt tills du ser tumavtrycksfältet. Välj Tumavtryck och kopiera värdet.

Frågor

Om du har frågor eller förtydliganden om eventuella problem kan du kontakta AskAzureBackupTeam@microsoft.com.