Implementera skydd mot hot och XDR

Som en del av Nolltillit implementeringsvägledning beskriver den här artikeln hur du skyddar din organisation mot cyberattacker och eventuella kostnader och ryktesförluster. Den här artikeln är en del av scenariot Förhindra eller minska affärsskador från ett affärsscenario med intrång och fokuserar på hur du skapar en infrastruktur för hotskydd och XDR (eXtended detection and response) för att upptäcka och förhindra pågående cyberattacker och minimera affärsskador från ett intrång.

För elementen i principen Anta intrång Nolltillit vägledande:

Använda analys för att få synlighet, driva hotidentifiering och förbättra skyddet

Beskrivs i den här artikeln.

Minimera explosionsradie och segmentåtkomst

Beskrivs i artikeln implementera skydd mot säkerhetsöverträdelser och återställningsinfrastruktur .

Verifiera kryptering från slutpunkt till slutpunkt

Beskrivs i artikeln implementera skydd mot säkerhetsöverträdelser och återställningsinfrastruktur .

Den här artikeln förutsätter att du redan har moderniserat din säkerhetsstatus.

Implementeringscykeln för implementering av skydd mot hot och XDR

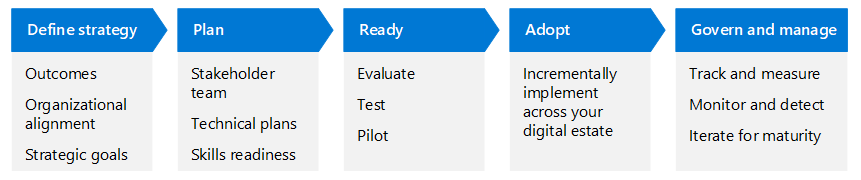

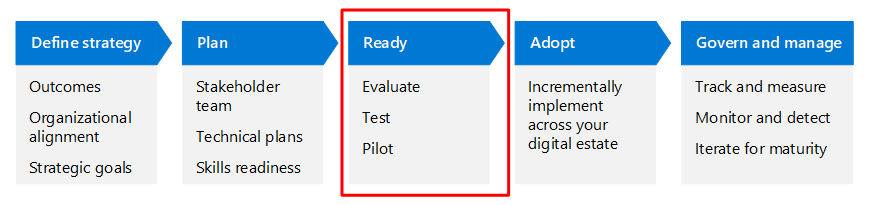

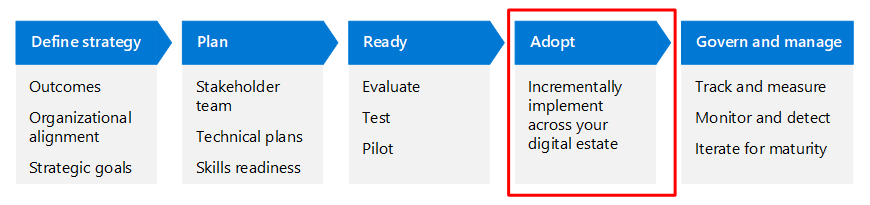

Den här artikeln beskriver hur du implementerar hotskydd och XDR-element i scenariot Förhindra eller minska affärsskador från ett affärsscenario med intrång med samma livscykelfaser som Cloud Adoption Framework för Azure – Definiera strategi, Plan, Ready, Adopt och Manage – men anpassade för Nolltillit.

Följande tabell är en tillgänglig version av bilden.

| Definiera strategin | Planera | Klar | Implementera | Styra och hantera |

|---|---|---|---|---|

| Resultat Organisationsjustering Strategiska mål |

Intressentteam Tekniska planer Kunskapsberedskap |

Utvärdera Test Pilotprogram |

Implementera stegvis i din digitala egendom | Spåra och mäta Övervaka och identifiera Iterera för mognad |

Läs mer om Nolltillit implementeringscykeln i översikten över Nolltillit adoptionsramverk.

Mer information om affärsscenariot "Förhindra eller minska affärsskador från ett intrång" finns i:

- Översikten

- De ytterligare elementen i implementeringen av infrastrukturen för skydd mot säkerhetsöverträdelser och återställning

Definiera strategifas

Fasen Definiera strategi är viktig för att definiera och formalisera våra ansträngningar – den formaliserar "Varför?" i det här scenariot. I den här fasen förstår du scenariot genom affärs-, IT-, drifts- och strategiska perspektiv. Du definierar de resultat som du kan mäta framgång mot i scenariot, förstå att säkerhet är en inkrementell och iterativ resa.

Den här artikeln föreslår motivationer och resultat som är relevanta för många organisationer. Använd dessa förslag för att anpassa strategin för din organisation baserat på dina unika behov.

Motiveringar för implementering av skydd mot hot och XDR

Motiveringarna för att implementera skydd mot hot och XDR är enkla, men olika delar av din organisation har olika incitament för att utföra det här arbetet. I följande tabell sammanfattas några av dessa motiveringar.

| Ytdiagram | Motiveringar |

|---|---|

| Affärsbehov | För att förhindra påverkan på eller störningar i organisationens förmåga att utföra normala affärsverksamheter eller hållas som lösen, sänker du kostnaden för cyberförsäkring och förhindrar regelböter. |

| IT-behov | För att hjälpa Security Operations-teamet (SecOps) att skapa och underhålla en integrerad försvarsverktygsuppsättning för att skydda de tillgångar som är viktiga för verksamheten. Integrering och rapportering bör ske mellan tillgångsklasser och tekniker och minska den ansträngning som krävs för att tillhandahålla förutsägbara säkerhetsresultat. |

| Driftbehov | För att hålla dina affärsprocesser igång genom proaktiv identifiering och svar på attacker i realtid. |

| Strategiska behov | Minimera angreppsskador och kostnader och underhåll organisationens rykte med kunder och partner. |

Resultat för implementering av hotskydd och XDR

Om du använder det övergripande målet med Nolltillit för att "aldrig lita på, verifiera alltid" läggs ett betydande skyddslager till i din miljö. Det är viktigt att vara tydlig med de resultat du förväntar dig att uppnå så att du kan hitta rätt skyddsbalans för alla inblandade team. Följande tabell innehåller föreslagna mål och resultat för implementering av skydd mot hot och XDR.

| Mål | Resultat |

|---|---|

| Affärsresultat | Skydd mot hot resulterar i minimala kostnader i samband med avbrott i verksamheten, lösensummor eller regelböter. |

| Kontroll | Hotskydd och XDR-verktyg distribueras och SecOps-processer uppdateras för det föränderliga cybersäkerhetslandskapet, hot som påträffas och automatisering av incidenthantering. |

| Organisationsresiliens | Mellan skydd mot säkerhetsöverträdelser och återställning och proaktivt skydd mot hot kan din organisation snabbt återställa från en attack och förhindra framtida attacker av sin typ. |

| Säkerhet | Skydd mot hot är integrerat i dina övergripande säkerhetskrav och principer. |

Planera fas

Implementeringsplaner omvandlar principerna för Nolltillit strategi till en åtgärdsplan. Dina kollektiva team kan använda implementeringsplanen för att vägleda sina tekniska insatser och anpassa dem till organisationens affärsstrategi.

De motivationer och resultat du definierar, tillsammans med dina företagsledare och team, stöder "Varför?" för din organisation och blir North Star för din strategi. Därefter kommer den tekniska planeringen för att uppnå målen.

Teknisk implementering för implementering av skydd mot hot och XDR omfattar:

Konfigurera sviten med XDR-verktyg som tillhandahålls av Microsoft för att:

Utför incidenthantering för att identifiera och förhindra attacker.

Jaga proaktivt efter hot.

Identifiera och svara automatiskt på kända attacker.

Integrera Microsoft Defender XDR och Microsoft Sentinel.

Definiera SecOps-processer och procedurer för incidenthantering och återställning.

Implementering av skydd mot hot och XDR omfattar också några relaterade aktiviteter, bland annat:

- Använda XDR-verktygen för att övervaka både dina affärskritiska resurser och honeypot-resurser, som du implementerade i artikeln skydd mot säkerhetsöverträdelser och återställning för att locka angripare att visa sin närvaro innan de kan attackera dina verkliga resurser.

- Utveckla ditt SecOps-team för att vara medveten om de senaste attackerna och deras metoder.

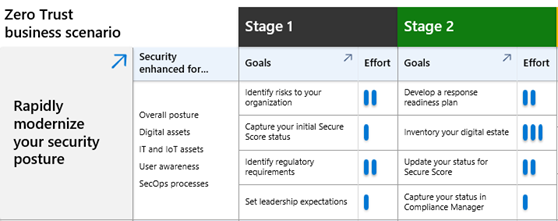

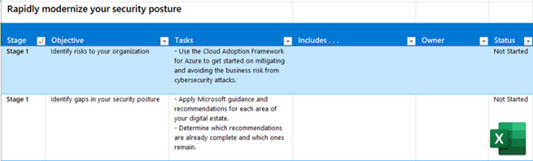

Många organisationer kan använda en metod med fyra steg för dessa distributionsmål, som sammanfattas i följande tabell.

| Fas 1 | Steg 2 | Steg 3 | Steg 4 |

|---|---|---|---|

| Aktivera XDR-verktyg: – Defender för Endpoint – Defender för Office 365 – Microsoft Entra ID Protection – Defender för identitet – Defender för molnet-appar Undersöka och svara på hot med hjälp av Microsoft Defender XDR |

Aktivera Defender för molnet Definiera intern process för SecOps Övervaka affärskritiska resurser och honeypot-resurser med XDR-verktyg |

Aktivera Defender för IoT Utforma en Microsoft Sentinel-arbetsyta och mata in XDR-signaler Proaktiv jakt efter hot |

Utveckla SecOps som ett område i din organisation Dra nytta av automatisering för att minska belastningen på dina SecOps-analytiker |

Om den här stegvisa metoden fungerar för din organisation kan du använda:

Detta nedladdningsbara PowerPoint-bildspel för att presentera och spåra dina framsteg genom dessa steg och mål för företagsledare och andra intressenter. Här är bilden för det här affärsscenariot.

Den här Excel-arbetsboken för att tilldela ägare och spåra dina framsteg för dessa steg, mål och deras uppgifter. Här är kalkylbladet för det här affärsscenariot.

Förstå din organisation

Den här rekommenderade stegvisa metoden för teknisk implementering kan bidra till att ge kontext till att förstå din organisation.

Ett grundläggande steg i Nolltillit implementeringslivscykel för varje affärsscenario är att inventera och fastställa det aktuella tillståndet för ditt SecOps-team. I det här affärsscenariot måste du:

- Inventera dina aktuella XDR-verktyg, deras integrering och användningen av automatisering för incidenthantering.

- Granska dina procedurer och processer för incidenthantering och återställning.

- Granska distributionen av dina honeypot-resurser.

- Fastställ beredskapstillståndet för dina säkerhetsanalytiker och om de behöver ytterligare kompetensutbildning eller utveckling.

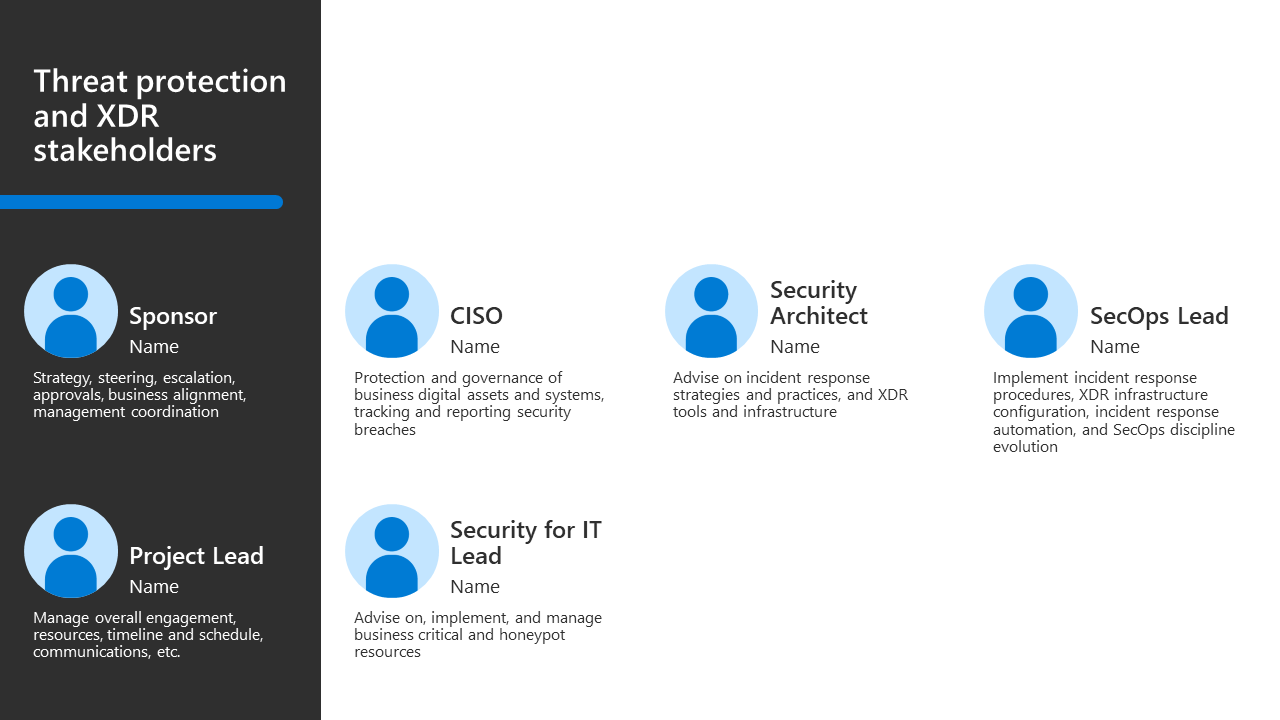

Organisationsplanering och justering

Det tekniska arbetet med att implementera skydd mot hot och XDR faller på organisationens säkerhetsteam som ansvarar för hotidentifiering och -svar, som främst är bemannat av säkerhetsanalytiker i frontlinjen som förstår det aktuella hotlandskapet och kan använda XDR-verktyg för att identifiera och reagera snabbt på en attack.

Den här tabellen sammanfattar roller som rekommenderas när du skapar ett sponsringsprogram och en projekthanteringshierarki för att fastställa och driva resultat.

| Programledare och tekniska ägare | Ansvar |

|---|---|

| CISO, CIO eller chef för datasäkerhet | Chefssponsring |

| Programledare från Data Security | Skapa resultat och samarbete mellan team |

| Säkerhetsarkitekt | Ge råd om strategier och metoder för incidenthantering, XDR-verktyg och infrastruktur samt utveckling av SecOps-teamet |

| SecOps-lead | Implementera procedurer för incidenthantering, konfiguration av XDR-infrastruktur, automatisering av incidenthantering och SecOps-disciplin i din organisation |

| Säkerhet för IT-lead | Ge råd om, implementera och hantera affärskritiska resurser och honeypot-resurser |

PowerPoint-resursförteckningen för det här implementeringsinnehållet innehåller följande bild med en intressentvy som du kan anpassa för din egen organisation.

Teknisk planering och kompetensberedskap

Innan du påbörjar det tekniska arbetet rekommenderar Microsoft att du lär känna funktionerna, hur de fungerar tillsammans och metodtips för att närma sig det här arbetet.

Eftersom Nolltillit förutsätter intrång måste du förbereda dig för ett intrång. Anta ett ramverk för överträdelsehantering baserat på NIST, ISO 27001, CIS eller MITRE för att minska effekten av en överträdelse eller cyberattack på din organisation.

Följande tabell innehåller flera Microsoft-utbildningsresurser som hjälper dina säkerhetsteam att skaffa sig kunskaper.

| Resurs | beskrivning |

|---|---|

| Modul: Minimera incidenter med Microsoft Defender XDR | Lär dig hur Microsoft Defender XDR-portalen ger en enhetlig vy över incidenter och aviseringar från Microsoft Defender XDR-produktfamiljen. |

| Utbildningsväg: Minimera hot med Microsoft Defender XDR | Analysera hotdata mellan domäner och snabbt åtgärda hot med inbyggd orkestrering och automatisering i Microsoft Defender XDR. |

| Modul: Förbättra din tillförlitlighet med moderna driftsmetoder: Incidenthantering | Lär dig grundläggande effektiv incidenthantering och Azure-verktygen som gör den möjlig. |

| Modul: Utbildning: Hantering av säkerhetsincidenter i Microsoft Sentinel | Lär dig mer om Microsoft Sentinel-händelser och entiteter och hitta sätt att lösa incidenter. |

Fas 1

Distributionsmålen för steg 1 omfattar aktivering av dina primära Microsoft XDR-verktyg och användning av Microsoft Defender XDR, som integrerar signalerna från verktygen i en enda portal, för incidenthantering.

Aktivera XDR-verktyg

Börja med kärnpaketet med XDR-verktyg för att skydda din organisation från attacker på enheter, identiteter och molnbaserade program.

| Resurs | beskrivning |

|---|---|

| Microsoft Defender för Endpoint | En säkerhetsplattform för företagsslutpunkter som hjälper ditt företags nätverk att förhindra, identifiera, undersöka och svara på avancerade hot mot enheter, vilket kan omfatta bärbara datorer, telefoner, surfplattor, datorer, åtkomstpunkter, routrar och brandväggar. |

| Defender för Office 365 | En sömlös integrering i din Microsoft 365- eller Office 365-prenumeration som skyddar mot hot i e-post, länkar (URL:er), bifogade filer och samarbetsverktyg. |

| Microsoft Entra ID Protection | Hjälper organisationer att identifiera, undersöka och åtgärda identitetsbaserade risker. Dessa identitetsbaserade risker kan ytterligare matas in i verktyg som Villkorlig åtkomst i Entra för att fatta åtkomstbeslut eller matas tillbaka till ett SIEM-verktyg (säkerhetsinformation och händelsehantering) för vidare undersökning och korrelation. |

| Defender för identitet | Använder signaler från både lokal Active Directory och molnidentiteter för att hjälpa dig att bättre identifiera, identifiera och undersöka avancerade hot riktade mot din organisation. |

| Defender för molnet-appar | Ger fullständigt skydd för SaaS-program som hjälper dig att övervaka och skydda dina molnappdata. |

Undersöka och svara på hot med hjälp av Microsoft Defender XDR

Nu när du har aktiverat de primära XDR-verktygen kan du börja använda Microsoft Defender XDR och dess portal för att analysera aviseringar och incidenter och utföra incidenthantering vid misstänkta cyberattacker.

| Resurs | beskrivning |

|---|---|

| Integrera Microsoft 365 XDR i dina säkerhetsåtgärder | Planera noggrant din integrering med ditt SecOps-team för att optimera den dagliga driften och livscykelhanteringen för verktygen i Microsoft Defender XDR. |

| Incidenthantering med Microsoft Defender XDR | Använda Microsoft Defender XDR för att analysera aviseringar och incidenter och införliva metodtips i dina SecOps-procedurer och -processer. |

| Undersöka incidenter med Microsoft Defender XDR | Så här analyserar du aviseringarna som påverkar nätverket, förstår vad de betyder och sorterar bevisen så att du kan utforma en effektiv reparationsplan. |

| Modul: Minimera incidenter med Microsoft Defender XDR | Lär dig hur Microsoft Defender XDR-portalen ger en enhetlig vy över incidenter och aviseringar från Microsoft Defender XDR-produktfamiljen. |

| Utbildningsväg: Minimera hot med Microsoft Defender XDR | Analysera hotdata mellan domäner och snabbt åtgärda hot med inbyggd orkestrering och automatisering i Microsoft Defender XDR. |

Steg 2

I det här skedet aktiverar du ytterligare XDR-verktyg för Azure och lokala resurser, skapar eller uppdaterar dina SecOps-processer och -procedurer för Microsofts hotskydd och XDR-tjänster, och övervakar dina affärskritiska resurser och honeypot-resurser för att upptäcka cyberangrepp tidigt i överträdelsen.

Aktivera Microsoft Defender för molnet

Microsoft Defender för molnet är en molnbaserad programskyddsplattform (CNAPP) som är utformad för att skydda molnbaserade program från olika cyberhot och sårbarheter. Använd Microsoft Defender för molnet för Azure, hybridmoln och lokalt arbetsbelastningsskydd och säkerhet.

| Resurs | beskrivning |

|---|---|

| Microsoft Defender för molnet | Kom igång med dokumentationsuppsättningen. |

| Säkerhetsaviseringar och incidenter för Microsoft Defender för molnet | Använd Microsoft Defender för molnet Security för att utföra incidenthantering för dina Azure-, hybridmoln- och lokala arbetsbelastningar. |

| Modul: Åtgärda säkerhetsaviseringar med hjälp av Microsoft Defender för molnet | Lär dig hur du jagar efter hot och åtgärdar risker för dina Azure-, hybridmoln- och lokala arbetsbelastningar. |

| Utbildningsväg: Minimera hot med hjälp av Microsoft Defender för molnet | Lär dig hur du identifierar, undersöker och svarar på avancerade hot i dina Azure-, hybridmoln- och lokala arbetsbelastningar. |

Definiera intern process för SecOps

Med Microsoft XDR-verktygen på plats ser du till att deras användning är integrerad i dina SecOps-processer och -procedurer.

| Resurs | beskrivning |

|---|---|

| Översikt över incidenthantering | Proaktivt undersöka och åtgärda aktiva attackkampanjer i din organisation. |

| Planering av incidenthantering | Använd den här artikeln som en checklista för att förbereda ditt SecOps-team för att svara på cybersäkerhetsincidenter. |

| Vanliga spelböcker för angreppsincidenter | Använd de här artiklarna för detaljerad vägledning om vanliga angreppsmetoder som skadliga användare använder varje dag. |

| Integrera Microsoft 365 XDR i dina säkerhetsåtgärder | Planera noggrant din integrering med ditt SecOps-team för att optimera de dagliga drifts- och livscykelhanteringsverktygen i Microsoft Defender XDR. |

| Sex tabletop-övningar som hjälper dig att förbereda ditt cybersäkerhetsteam | Använd de här övningarna från Center for Internet Security (CIS) för att förbereda ditt SecOps-team. |

Övervaka affärskritiska resurser och honeypot-resurser med XDR-verktyg

Dina distribuerade honeypot-resurser fungerar som ett mål för cyberangreppare och kan användas för att identifiera deras aktiviteter tidigt innan de går vidare till verkliga mål och orsakar affärsskador. Fokusera en del av hotidentifieringen och jakten på övervakning av både affärskritiska resurser och honeypot-resurser.

| Resurs | beskrivning |

|---|---|

| Incidenthantering med Microsoft Defender XDR | Använd Microsoft Defender XDR för att upptäcka incidenter med aviseringar som påverkar dina affärskritiska resurser och honeypot-resurser. |

| Säkerhetsaviseringar och incidenter för Microsoft Defender för molnet | Använd Microsoft Defender för molnet för att söka efter aviseringar som utlöses av avancerade identifieringar för dina affärskritiska resurser och honeypot-resurser, till exempel Azure, hybridmoln och lokala arbetsbelastningar. |

Steg 3

I det här steget aktiverar du Defender för IoT, integrerar Microsoft Defender XDR med Microsoft Sentinel och använder sedan det kombinerade hotskyddet och XDR-infrastrukturen för att proaktivt jaga efter hot.

Aktivera Defender för IoT

Sakernas Internet (IoT) stöder miljarder anslutna enheter som använder både driftteknik (OT) och IoT-nätverk. IoT/OT-enheter och nätverk skapas ofta med hjälp av specialiserade protokoll och kan prioritera driftsutmaningar framför säkerhet. Microsoft Defender för IoT är en enhetlig säkerhetslösning som skapats specifikt för att identifiera IoT- och OT-enheter, sårbarheter och hot.

| Resurs | beskrivning |

|---|---|

| Microsoft Defender för IoT | Kom igång med dokumentationsuppsättningen. |

| Modul: Introduktion till Microsoft Defender för IoT | Lär dig mer om Komponenter och funktioner i Defender för IoT och hur de stöder ot- och IoT-enhetssäkerhetsövervakning. |

| Utbildningsväg: Förbättra säkerheten för IoT-lösningen med hjälp av Microsoft Defender för IoT | Lär dig mer om säkerhetsöverväganden som gäller på varje nivå i IoT-lösningen och de Azure-tjänster och -verktyg som kan konfigureras för att hantera säkerhetsproblem från grunden. |

Utforma en Microsoft Sentinel-arbetsyta och mata in XDR-signaler

Microsoft Sentinel är en molnbaserad lösning som tillhandahåller funktioner för säkerhetsinformation och händelsehantering (SIEM) och säkerhetsorkestrering, automatisering och svar (SOAR). Tillsammans tillhandahåller Microsoft Sentinel och Microsoft Defender XDR en omfattande lösning som hjälper din organisation att försvara sig mot moderna cyberattacker.

| Resurs | beskrivning |

|---|---|

| Implementera Microsoft Sentinel och Microsoft Defender XDR för Nolltillit | Kom igång med den här lösningsdokumentationen som även innehåller Nolltillit principer. |

| Modul: Anslut Microsoft Defender XDR till Microsoft Sentinel | Läs mer om konfigurationsalternativ och data som tillhandahålls av Microsoft Sentinel-anslutningsappar för Microsoft Defender XDR. |

| Skapa din Microsoft Sentinel-arbetsyta | Lär dig hur du utformar och implementerar Microsoft Sentinel-arbetsytor. |

| Mata in datakällor och konfigurera incidentidentifiering i Microsoft Sentinel | Lär dig hur du konfigurerar dataanslutningar för datainmatning till din Microsoft Sentinel-arbetsyta. |

| Modul: Anslut data till Microsoft Sentinel med hjälp av dataanslutningar | Få en översikt över tillgängliga dataanslutningsprogram för Microsoft Sentinel. |

Proaktiv jakt efter hot

Nu när din XDR- och SIEM-infrastruktur är på plats kan ditt SecOps-team ta initiativ och proaktivt jaga efter hot som pågår i din miljö i stället för att agera reaktivt mot attacker som redan har orsakat skada.

| Resurs | beskrivning |

|---|---|

| Proaktiv jakt efter hot med avancerad jakt i Microsoft Defender XDR | Kom igång med dokumentationen för hotjakt med Microsoft Defender XDR. |

| Jaga efter hot med Microsoft Sentinel | Kom igång med dokumentationen för hotjakt med Microsoft Sentinel. |

| Modul: Hotjakt med Microsoft Sentinel | Lär dig att proaktivt identifiera hotbeteenden med hjälp av Microsoft Sentinel-frågor. |

Steg 4

I det här skedet utvecklar du SecOps som ett område i din organisation och använder funktionerna i Microsoft Defender XDR och Microsoft Sentinel för att automatisera incidentsvar för kända eller tidigare attacker.

Utveckla SecOps som ett område i din organisation

Flera komplexa skadliga händelser, attribut och sammanhangsberoende information omfattar avancerade cybersäkerhetsattacker. Att identifiera och bestämma vilka av dessa aktiviteter som kvalificerar sig som misstänkta kan vara en utmanande uppgift. Dina kunskaper om kända attribut och onormala aktiviteter som är specifika för din bransch är grundläggande för att veta när du ska fastställa att ett observerat beteende är misstänkt.

För att utveckla ditt SecOps-team och disciplin utöver de dagliga uppgifterna för incidenthantering och återställning bör specialister eller seniora medlemmar förstå det större hotlandskapet och sprida den kunskapen i hela teamet.

| Resurs | beskrivning |

|---|---|

| Hotanalys i Microsoft Defender XDR | Använd instrumentpanelen för hotanalys i Microsoft Defender XDR-portalen (kräver inloggning) för rapporter som är mest relevanta för din organisation. |

| Microsoft Defender Hotinformation (Defender TI) | Använd den här inbyggda plattformen för att effektivisera arbetsflöden för sortering, incidenthantering, hotjakt, hantering av säkerhetsrisker och cyberhotinformation vid analys av hotinfrastruktur och insamling av hotinformation. |

| Microsofts säkerhetsblogg | Få det senaste om säkerhetshot och nya funktioner och uppdateringar för Microsoft Defender XDR och Microsoft Sentinel. |

Dra nytta av automatisering för att minska belastningen på dina SecOps-analytiker

Använd funktionerna i Microsoft Defender XDR och Microsoft Sentinel för att automatisera incidenthantering för att identifiera och återställa från kända och förväntade incidenter och för att bättre fokusera ditt SecOps-team på oväntade attacker och nya attackmetoder.

| Resurs | beskrivning |

|---|---|

| Automatiserad undersökning och svar i Microsoft Defender XDR | Kom igång med Microsoft Defender XDR-dokumentationsuppsättningen. |

| Konfigurera funktioner för automatiserad undersökning och reparation | Kom igång med dokumentationen för Microsoft Defender för Endpoint för attacker på enheter. |

| Automatisera hotsvar med spelböcker i Microsoft Sentinel | Kom igång med dokumentationen för användning av spelböcker i Microsoft Sentinel. |

Molnimplementeringsplan

En implementeringsplan är ett viktigt krav för en lyckad molnimplementering. Viktiga attribut för en lyckad implementeringsplan för implementering av skydd mot hot och XDR är:

- Strategi och planering är anpassade: När du utarbetar dina planer för testning, pilottestning och distribution av funktioner för skydd mot hot och angrepp i din lokala infrastruktur och molninfrastruktur bör du gå tillbaka till din strategi och dina mål för att säkerställa att dina planer är anpassade. Detta inkluderar prioritets- och målmilstolpar för mål för attackidentifiering och svar och användning av automatisering.

- Planen är iterativ: När du börjar distribuera din plan lär du dig många saker om din XDR-miljö och de verktyg du använder. I varje steg i distributionen går du tillbaka till dina resultat jämfört med målen och finjusterar planerna. Det kan till exempel handla om att gå tillbaka till tidigare arbete för att finjustera procedurer och principer.

- Utbildning av SecOps-personalen är välplanerad: Från dina säkerhetsarkitekter till säkerhetsanalytiker i frontlinjen är alla utbildade för att lyckas med sitt ansvar för skydd mot hot, identifiering, åtgärder och återställning.

Mer information från Cloud Adoption Framework för Azure finns i Planera för molnimplementering.

Klar fas

Använd resurserna som anges i den här artikeln för att prioritera din plan. Arbetet med att implementera skydd mot hot och XDR representerar ett av lagren i din distributionsstrategi för flera lager Nolltillit.

Den stegvisa metoden som rekommenderas i den här artikeln omfattar att samordna hotskyddsarbetet på ett metodiskt sätt i din digitala egendom. I den här fasen går du tillbaka till dessa delar av planen för att vara säker på att allt är klart:

- Ditt SecOps-team informeras om att ändringar i deras incidenthanteringsprocesser för Microsoft Defender XDR och Microsoft Sentinel är nära förestående

- Ditt SecOps-team informeras om dokumentations- och träningsresurser

- Hotjaktsprocedurer och riktlinjer och automatiseringstekniker är redo för användning av analytiker

- Dina honeypot-resurser finns på plats

Planeringsfasen visade klyftan mellan det du har och var du vill vara. Använd den här fasen för att implementera och testa XDR-verktyg och deras användning. SecOps-teamets leads kan till exempel:

- Aktivera och använda XDR-verktyg för Microsoft Defender XDR för att utföra incidenthantering vid aktuella attacker

- Konfigurera integrering av Microsoft Defender XDR och Microsoft Sentinel med hjälp av dataanslutningar och arbetsytor

- Definiera eller förfina SecOps-teamets procedurer och processer

- Utforska och testa hotjakt för proaktiv identifiering av hot och automatisering för att identifiera och återställa från kända attacker

Anta fas

Microsoft rekommenderar en sammanhängande, iterativ metod för att implementera skydd mot hot och XDR. Detta gör att du kan förfina din strategi och principer när du går för att öka noggrannheten i resultaten. Du behöver inte vänta tills en fas är klar innan du börjar nästa. Dina resultat är mer effektiva om du implementerar element i varje steg om du itererar längs vägen.

Huvudelementen i adopt-fasen bör vara:

- Gör Microsoft Defender XDR till en del av ditt pågående dagliga arbetsflöde för incidenthantering i ditt SecOps-team.

- Använda funktionerna i Microsoft Sentinel med Microsoft Defender XDR-integrering.

- Implementera automatisering för att hantera kända attacker, frigöra ditt SecOps-team för att utföra hotjakt och utveckla teamets disciplin för att vara framåtblickande och förberedda för nya trender inom cyberattacker

Styra och hantera faser

Styrning av organisationens förmåga att identifiera attacker med hotskydd och XDR-infrastruktur är en iterativ process. Genom att eftertänksamt skapa din implementeringsplan och lansera den i ditt SecOps-team har du skapat en grund. Använd följande uppgifter för att hjälpa dig att börja skapa din ursprungliga styrningsplan för den här grunden.

| Mål | Uppgifter |

|---|---|

| Spåra och mäta | Tilldela ägare för kritiska åtgärder och ansvarsområden, till exempel procedurer för incidenthantering, insamling och spridning av hotinformation samt automatiseringsunderhåll. Skapa åtgärdsbara planer med datum och scheman för varje åtgärd. |

| Övervaka och identifiera | Hantera säkerhetshot med Microsoft Defender XDR och Microsoft Sentinel med hjälp av automatisering för vanliga eller tidigare attacker. |

| Iterera för mognad | Utvärderar kontinuerligt risker och det cyberhotade landskapet och gör ändringar i SecOps-procedurer, ansvarsområden, policyer och prioriteringar. |

Nästa steg

I det här affärsscenariot:

- Förhindra eller minska affärsskador från ett intrång

- Implementera infrastruktur för skydd mot säkerhetsöverträdelser och återställning

Ytterligare artiklar i ramverket för Nolltillit införande:

- översikt över Nolltillit implementeringsramverk

- Modernisera din säkerhetsstatus snabbt

- Skydda fjärr- och hybridarbete

- Identifiera och skydda känsliga affärsdata

- Uppfylla regel- och efterlevnadskrav

Förloppsspårningsresurser

För alla Nolltillit affärsscenarier kan du använda följande förloppsspårningsresurser.

| Resurs för förloppsspårning | Det hjälper dig... | Har utformats för |

|---|---|---|

Adoption Scenario Plan Phase Grid nedladdningsbar Visio-fil eller PDF

|

Förstå enkelt säkerhetsförbättringarna för varje affärsscenario och hur mycket arbete som krävs för faserna och målen i planfasen. | Projektledare för affärsscenarion, företagsledare och andra intressenter. |

| Nolltillit nedladdningsbara PowerPoint-bildspel |

Spåra dina framsteg genom faserna och målen i planfasen. | Projektledare för affärsscenarion, företagsledare och andra intressenter. |

Affärsscenariomål och uppgifter som kan laddas ned i Excel-arbetsbok

|

Tilldela ägarskap och spåra förloppet genom faserna, målen och uppgifterna i planfasen. | Affärsscenarioprojektledare, IT-leads och IT-implementerare. |

Ytterligare resurser finns i Nolltillit utvärderings- och förloppsspårningsresurser.