Skydda fjärr- och hybridarbete med Nolltillit

Som en del av Nolltillit implementeringsvägledning beskriver den här artikeln affärsscenariot för att skydda fjärr- och hybridarbete. Observera att skydda dina affärsdata och din infrastruktur är ämnena i separata affärsscenarier och ingår inte i den här vägledningen.

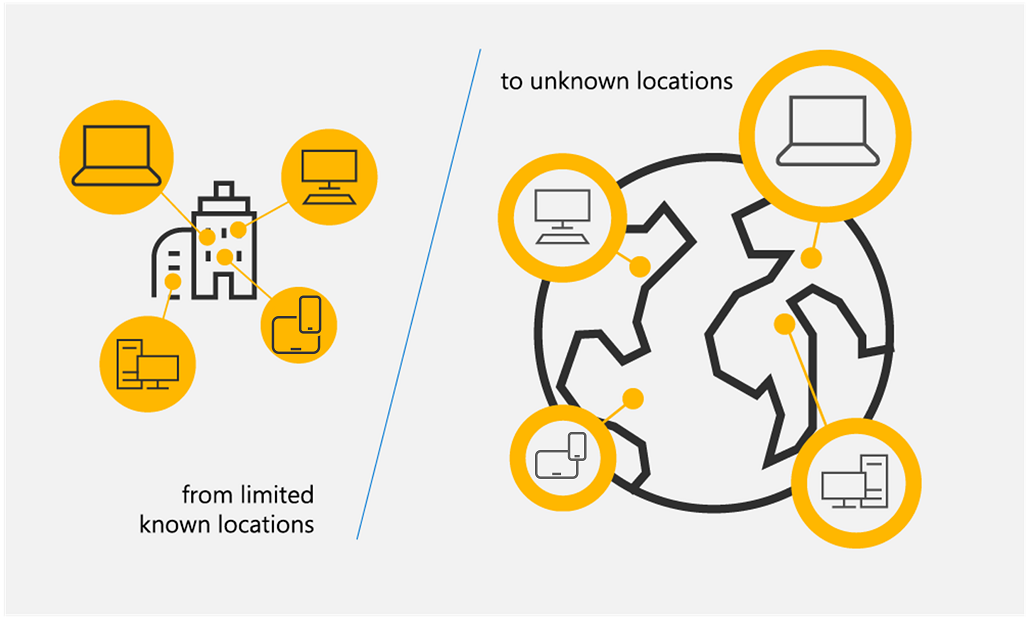

Övergången till en hybridarbetsstil har tvingat organisationer att snabbt anpassa sig. Distansanställda får arbete gjort på alla sätt de kan, till exempel att använda personliga enheter, samarbeta via molntjänster och dela data utanför företagets nätverksperimeter. Hybridanställda arbetar på både företags- och hemnätverk och växlar mellan företagsenheter och personliga enheter.

När anställdas hemnätverk sträcker ut företagets nätverksperimeter, med olika enheter som ansluter till nätverket, multipliceras säkerhetshoten och blir mer sofistikerade medan attackvektorer utvecklas.

| Traditionellt skydd med nätverkskontroller | Modernt skydd med Nolltillit |

|---|---|

| Traditionellt skydd förlitar sig på nätverksbrandväggar och virtuella privata nätverk (VPN) för att isolera och begränsa företagsresurser. Anställda "badge in" fysiskt på kontoret och använder sitt användarkonto och lösenord för att logga in med sin enhet. Både användarkontot och enheten är betrodda som standard. |

En Nolltillit modell kombinerar principer, processer och teknik för att upprätta förtroende från moln till gräns, oavsett var användarna har åtkomst till nätverket. En Nolltillit modell förutsätter inte att någon användaridentitet eller enhet är säker i något nätverk. Metoden kräver att du verifierar användaridentiteten och enheten och gör det samtidigt som du kontinuerligt övervakar nätverks-, data- och programsäkerhet på kontoret, hemma och på flera enheter. |

Följande diagram visar övergången från traditionellt skydd med nätverkskontroller till vänster (från begränsade kända platser) till modernt skydd med Nolltillit till höger (till okända platser) där skyddet tillämpas oavsett var användare och enheter finns.

Vägledningen i den här artikeln beskriver hur du kommer igång med och implementerar din strategi för att skydda fjärr- och hybridarbete.

Hur företagsledare tänker på att skydda fjärr- och hybridarbete

Innan du påbörjar något tekniskt arbete är det viktigt att förstå de olika motiven för att investera i att säkra distans- och hybridarbete eftersom dessa motivationer hjälper till att informera strategin, målen och åtgärderna för framgång.

Följande tabell innehåller anledningar till varför företagsledare i en organisation bör investera i att skydda fjärr- och hybridarbete.

| Roll | Därför är det viktigt att skydda fjärr- och hybridarbete |

|---|---|

| Verkställande direktör (VD) | Verksamheten måste ha befogenhet att uppnå sina strategiska mål, oavsett var medarbetaren befinner sig. Affärsflexialitet och affärskörning bör inte begränsas. Kostnaden för en lyckad cyberattack kan vara mycket mer än priset för att implementera säkerhetsåtgärder. I många fall krävs efterlevnad av cyberförsäkringskrav eller standarder eller regionala föreskrifter. |

| Chief Marketing Officer (CMO) | Hur verksamheten uppfattas både internt och externt bör inte begränsas av enheter eller omständigheter. Medarbetarnas välbefinnande är en hög prioritet som underlättas av valet att arbeta hemifrån eller ett kontor. En lyckad attack kan bli allmänt känd och potentiellt skada varumärkesvärdet. |

| Chief Information Officer (CIO) | De program som används av en mobil och hybridpersonal måste vara tillgängliga samtidigt som företagets data skyddas. Säkerhet bör vara ett mätbart resultat och vara i linje med IT-strategin. Användarupplevelse och produktivitet är viktiga. |

| Chief Information Security Officer (CISO) | En fjärr- eller hybridarbetsmiljö skapar en större yta för säkerhetsöverträdelser. Organisationen bör fortfarande uppfylla säkerhets- och dataskyddskrav, standarder och föreskrifter när miljön expanderar. |

| Chief Technology Officer (CTO) | De tekniker och processer som används för att stödja affärsinnovation måste skyddas. SecOps- och DevSecOps-metoder kan minska effekten av en attack. Kostnadsfri teknik som underlättar både distansarbete och implementering av molntjänster på ett säkert sätt måste antas. |

| Chief Operations Officer (COO) | Eftersom personalen blir mobil och använder en fast kontorsplats mindre ofta måste företagstillgångarna vara säkra och affärsrisken måste hanteras. Med ansvar för vd:n för den dagliga affärsproduktionen kommer eventuella störningar i verksamheten eller leveranskedjan på grund av en attack att påverka slutresultatet. |

| Ekonomichef (CFO) | Utgiftsprioriteringar flyttas från fasta till flexibla modeller. Fasta datacenterinvesteringar och byggnader flyttas till molnprogram och användare som arbetar hemifrån. Kostnaderna för att implementera säkerhetsfunktioner måste balanseras med risk- och kostnadsanalyser. |

Förutom motivationen för företagsledare förväntar sig många anställda flexibilitet och vill arbeta var som helst, när som helst och från valfri enhet.

Microsoft är en av många organisationer i företagsskala som anammade fjärr- och hybridarbete i början av COVID-19-pandemin. På sidan 87 i Microsofts rapport om digitalt försvar 2022 betonar Microsoft att affärsmöjligheten medför risker och måste kombineras med säkerhetsåtgärder för att öka motståndskraften mot attacker:

- Cybersäkerhet är en viktig möjliggörare av teknisk framgång. Innovation och förbättrad produktivitet kan bara uppnås genom att införa säkerhetsåtgärder som gör organisationer så motståndskraftiga som möjligt mot moderna attacker.

- Pandemin har utmanat oss att ändra våra säkerhetsrutiner och tekniker för att skydda Microsofts anställda var de än arbetar. Under det gångna året fortsatte hotaktörerna att dra nytta av sårbarheter som exponerades under pandemin och övergången till en hybridarbetsmiljö.

I den här rapporten betonas att de allra flesta lyckade cyberattacker kan förhindras med hjälp av grundläggande säkerhetshygien.

Implementeringscykeln för att skydda fjärr- och hybridarbete

Att skydda fjärr- och hybridarbete med Nolltillit omfattar distribution av säkerhetsskydd som är grundläggande och samtidigt ger avancerat skydd. Tekniskt sett omfattar det här målet principframtvingande och övervakning för all åtkomst till organisationens resurser med en fullständig livscykelmetod från slutpunkt till slutpunkt.

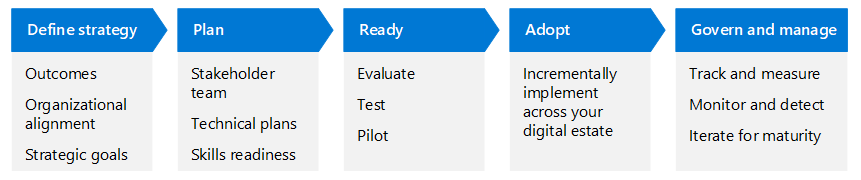

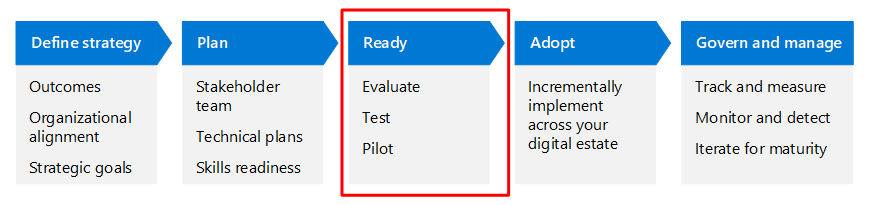

Den här artikeln går igenom det här affärsscenariot med samma livscykelfaser som Cloud Adoption Framework för Azure (Definiera strategi, Plan, Ready, Adopt och Hantera), men anpassade för Nolltillit.

Följande tabell är en tillgänglig version av bilden.

| Definiera strategin | Planera | Klar | Implementera | Styra och hantera |

|---|---|---|---|---|

| Resultat Organisationsjustering Strategiska mål |

Intressentteam Tekniska planer Kunskapsberedskap |

Evaluera Test Pilot |

Implementera stegvis i din digitala egendom | Spåra och mäta Övervaka och identifiera Iterera för mognad |

Läs mer om Nolltillit implementeringscykeln i översikten över Nolltillit adoptionsramverk.

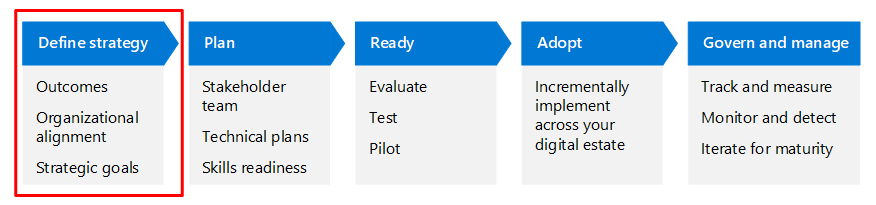

Definiera strategifas

Fasen Definiera strategi är viktig för att definiera och formalisera våra ansträngningar för att hantera "Varför?" i det här scenariot. I den här fasen förstår vi scenariot genom affärs-, IT-, drifts- och strategiska perspektiv.

Vi definierar de resultat som du kan mäta framgång mot i scenariot, och förstår att säkerhet är en inkrementell och iterativ resa.

Den här artikeln föreslår motivationer och resultat som är relevanta för många organisationer. Använd dessa förslag för att anpassa strategin för din organisation baserat på dina unika behov.

Säkra motivationer för distans- och hybridarbete

Motiveringarna för att skydda distans- och hybridarbete är enkla, men olika delar av organisationen har olika incitament för att utföra det här arbetet. I följande tabell sammanfattas några av dessa motiveringar.

| Ytdiagram | Motiveringar |

|---|---|

| Affärsbehov | För att ge åtkomst till information när som helst, var som helst på alla enheter, utan att sänka säkerhetsstandarderna och hantera dataåtkomstrisker. |

| IT-behov | En standardiserad identitetsplattform som tillgodoser mänskliga och icke-mänskliga identitetskrav, tar bort behoven för VPN och tillhandahåller fjärrhantering av företags- och BYOD-enheter på ett kompatibelt sätt samtidigt som det ger en sömlös och positiv användarupplevelse. |

| Driftbehov | Implementera befintliga säkerhetslösningar på ett standardiserat sätt. Minska den hanteringsinsats som krävs för att implementera och underhålla säkra identiteter. Identitetsstyrning innebär registrering och avregistrering av användare, att ge åtkomst till resurser vid rätt tidpunkt och att ge precis tillräckligt med åtkomst. Det innebär också att återkalla åtkomsten när den inte längre behövs. |

| Strategiska behov | Att stegvis minska avkastningen på investeringar för cyberattacker genom att implementera starka säkerhetslösningar. Nolltillit anta att principen om intrång tillåter planering för att minimera explosionsradie, attackytor och minska återställningstiden från ett intrång. |

Säkra fjärr- och hybridarbetsscenarioresultat

För att vara produktiva måste användarna kunna använda:

- Deras autentiseringsuppgifter för användarkontot för att verifiera deras identitet.

- Deras slutpunkt (enhet), till exempel en dator, surfplatta eller telefon.

- De program som du har lämnat till dem.

- De data som krävs för att utföra sitt jobb.

- Ett nätverk där trafiken flödar mellan enheter och program, oavsett om användaren och deras enhet är lokala eller på Internet.

Vart och ett av dessa element är målet för angripare och måste skyddas med principen "lita aldrig, verifiera alltid" för Nolltillit.

Följande tabell innehåller mål och deras resultat för det säkra fjärr- och hybridarbetsscenariot.

| Mål | Resultat |

|---|---|

| Produktivitet | Organisationer vill utöka produktiviteten på ett säkert sätt till användare och deras enheter, utan att begränsa medarbetarnas funktioner baserat på personalens plats. |

| Säker åtkomst | Företagets data och appar måste nås av rätt anställda på ett säkert sätt som skyddar företagets immateriella rättigheter och personuppgifter. |

| Stöd för slutanvändare | När organisationer antar en hybridarbetskraftsmentalitet behöver anställda fler program- och plattformsfunktioner för en säker och mobil arbetsupplevelse. |

| Öka säkerheten | Säkerheten för nuvarande eller föreslagna arbetslösningar måste ökas för att hjälpa organisationer att skala upp till kraven på mobil personal. Säkerhetsfunktionerna bör vara lika med eller överskrida vad som kan uppnås för den lokala personalen. |

| Ge IT-behörighet | IT-teamet vill skydda arbetsplatsen, vilket börjar med att skydda medarbetarens användarupplevelse utan att i onödan öka friktionen för användarna. Dessutom behöver IT-teamet processer och synlighet för styrning och för att möjliggöra identifiering och minskning av cyberattacker. |

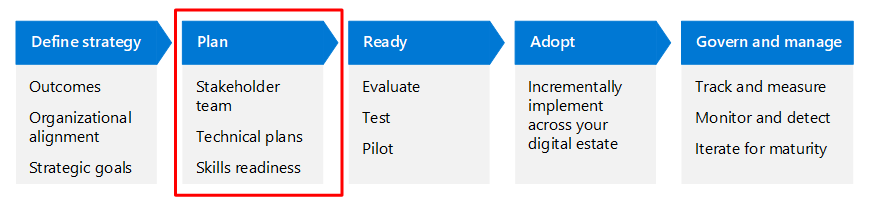

Planera fas

Implementeringsplaner omvandlar målen för en Nolltillit strategi till en åtgärdsplan. Dina kollektiva team kan använda implementeringsplanen för att vägleda sina tekniska insatser och anpassa dem till organisationens affärsstrategi.

De motivationer och resultat som du definierar, tillsammans med dina företagsledare och team, stöder "Varför?" för din organisation. Dessa blir North Star, eller vägledande mål, för din strategi. Därefter kommer den tekniska planeringen för att uppnå motivationen och målen.

Använd följande övningar för att planera implementeringen av organisationens teknikstrategi. De här övningarna stöder Nolltillit implementeringsinsatser genom att samla in prioriterade uppgifter. I slutet av den här processen har du en molnimplementeringsplan som mappar till de mått och motivationer som definieras i molnimplementeringsstrategin.

| Övning | beskrivning |

|---|---|

| Digital egendom | Inventera din digitala egendom: identiteter, enheter, appar. Prioritera din digitala egendom baserat på antaganden som anpassar organisationens motivation och affärsresultat. |

| Inledande organisatorisk anpassning | Anpassa din organisation till en teknisk strategi och implementeringsplan. Strategin och planen baseras på organisationens mål tillsammans med de prioriteringar som du har identifierat i ditt lager. |

| Plan för teknisk kompetensberedskap | Skapa en plan för att åtgärda kunskapsberedskapsluckor i din organisation. |

| Molnimplementeringsplan | Utveckla en molnimplementeringsplan för att hantera förändringar mellan färdigheter, den digitala egendomen och din organisation. |

Teknisk implementering för att skydda fjärr- och hybridarbete innebär att man använder en graderad metod för att se till att Nolltillit principer tillämpas på identiteter, enheter och program genom att kräva följande:

- Multifaktorautentisering (MFA) med villkorsstyrd åtkomst tillämpas på alla användaridentiteter som har åtkomst till miljön.

- Enheter registreras i enhetshantering och övervakas för hälsotillstånd.

- Åtkomst till program och deras data kräver att identiteter, felfria enheter och lämplig dataåtkomst verifieras.

Många organisationer kan använda en metod med fyra steg för dessa distributionsmål, som sammanfattas i följande diagram.

| Fas 1 | Steg 2 | Steg 3 | Steg 4 |

|---|---|---|---|

| Verifiera och skydda varje identitet med stark autentisering Integrera SaaS-appar med Microsoft Entra-ID för enkel inloggning Alla nya program använder modern autentisering |

Registrera enheter med Microsoft Entra-ID Implementera startpunkt Nolltillit principer för identitets- och enhetsåtkomst Använda Microsoft Entra-programproxy med lokala appar för enkel inloggning |

Registrera enheter i enhetshanteringslösningen och tillämpa rekommenderade säkerhetsskydd Tillåt endast kompatibla och betrodda enheter att komma åt data |

Övervaka enhetskonfigurationsavvikelse Implementera lösenordslös autentisering |

Om den här stegvisa metoden fungerar för din organisation kan du använda:

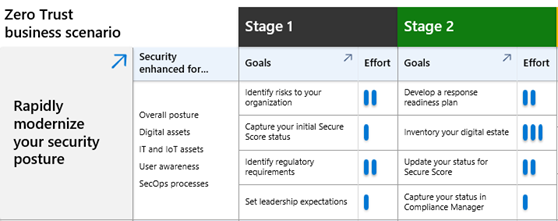

Detta nedladdningsbara PowerPoint-bildspel för att presentera och rapportera om dina framsteg genom dessa steg och mål för företagsledare och andra intressenter. Här är bilden för det här affärsscenariot.

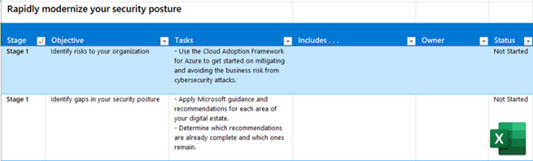

Den här Excel-arbetsboken för att tilldela ägare och spåra dina framsteg för dessa steg, mål och deras uppgifter. Här är kalkylbladet för det här affärsscenariot.

Om din organisation prenumererar på en specifik strategi för styrningsrisk och efterlevnad (GRC) eller Security Operations Center (SOC) är det mycket viktigt att det tekniska arbetet omfattar de konfigurationer som uppfyller dessa krav.

Förstå din organisation

Varje organisations behov och sammansättning skiljer sig åt. Ett multinationellt företag med många program och hög standardiserad säkerhet implementerar säkerhet på ett annat sätt än en flexibel start eller en medelstor organisation.

Oavsett organisationens storlek och komplexitet gäller följande åtgärder:

- Inventera användare, slutpunkter, appar, data och nätverk för att förstå säkerhetstillståndet och uppskatta hur mycket arbete som krävs för att omvandla egendomen.

- Dokumentera målen och planera för inkrementell implementering baserat på prioriteringar. Ett exempel är att skydda identiteter och Microsoft 365-tjänster, följt av slutpunkter. Skydda sedan appar och SaaS-tjänster med moderna autentiseringsmetoder och segmenteringsfunktioner som tillhandahålls av villkorsstyrd åtkomst.

- För principen om att använda minst privilegierad åtkomst, inventera hur många konton som har privilegierad åtkomst och minska dem till minsta möjliga antal konton. Konton som kräver privilegierad åtkomst bör använda just-in-time och just-enough-access (JIT/JEA) för att begränsa behörigheter för stående administration. Om ett intrång inträffar är konton som komprometteras begränsade, vilket minimerar explosionsradien. Med undantag för ett "break glass"-konto bör ingen stående administratörsåtkomst tillåtas för mycket privilegierade roller, som inkluderar programadministrationsroller för produktivitetstjänster som SharePoint, Exchange och Teams.

Organisationsplanering och justering

Implementeringen och styrningen av en metod för säker åtkomst påverkar flera överlappande områden och implementeras vanligtvis i följande ordning:

- Identiteter

- Slutpunkter (enheter)

- Appar

- Nätverk

Det är också viktigt att skydda data för att skydda fjärr- och hybridarbete. Det här avsnittet beskrivs mer ingående i Identifiera och skydda känsliga affärsdata.

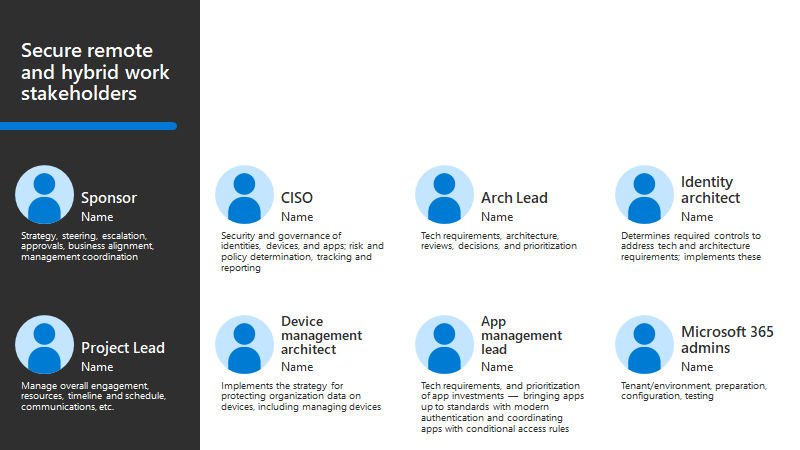

Den här tabellen sammanfattar roller som rekommenderas när du skapar ett sponsringsprogram och en projekthanteringshierarki för att fastställa och driva resultat.

| Ytdiagram | Programledare | Roller för teknisk ägare |

|---|---|---|

| Identiteter | CISO, CIO eller chef för identitetssäkerhet Programledare från Identitetssäkerhet eller Identitetsarkitekt |

Säkerhetsarkitekt Identitetssäkerhet eller identitetsarkitekt Identitetsadministratör Säkerhetsstyrning eller identitetsadministratör Användarutbildningsteam |

| Slutpunkter | CISO, CIO eller chef för identitetssäkerhet Programledare från Identity Security eller en identitetsarkitekt |

Säkerhetsarkitekt Identitetssäkerhet eller en infrastruktursäkerhetsarkitekt MdM-administratör (Hantering av mobila enheter) Säkerhetsstyrning eller MDM-administratör Användarutbildningsteam |

| Appar | CISO, CIO eller chef för programsäkerhet Programledare från Apps Management |

Identitetsarkitekt Utvecklararkitekt Nätverksarkitekt Molnnätverksarkitekt Säkerhetsstyrning |

| Nätverk | CISO, CIO eller chef för nätverkssäkerhet Programledare från Nätverksledarskap |

Säkerhetsarkitekt Nätverksarkitekt Nätverkstekniker Nätverksverktyg Nätverksstyrning |

PowerPoint-bildspelet med resurser för det här implementeringsinnehållet innehåller följande bild med en intressentvy som du kan anpassa för din egen organisation.

Teknisk planering och kompetensberedskap

Microsoft tillhandahåller resurser som hjälper dig att prioritera det här arbetet, komma igång och utveckla distributionen. I det här skedet använder vi dessa resurser som planeringsaktiviteter för att förstå effekten av de föreslagna ändringarna och för att skapa en implementeringsplan.

Dessa resurser innehåller normativ vägledning som du kan använda som rekommenderade startpunkter för din egen organisation. Justera rekommendationerna baserat på dina prioriteringar och krav.

| Resurs | beskrivning |

|---|---|

Checklista för snabb moderniseringsplan (RaMP): Verifiera uttryckligen förtroende för alla åtkomstbegäranden  |

Den här serien med checklistor räknar upp de tekniska målen för varje säkerhetsdistributionsområde i prioritetsordning och dokumenterar de steg du behöver vidta för att uppnå dem. Den innehåller också en lista över projektmedlemmar som behöver vara med i varje område. Med den här resursen kan du identifiera snabbvinster. |

Nolltillit konfigurationer för identitets- och enhetsåtkomst  |

Den här lösningsguiden rekommenderar en uppsättning principer för identitets- och enhetsåtkomst som har testats tillsammans. Den innehåller:

|

Hantera enheter med Intune  |

Den här lösningsguiden går igenom faserna för att hantera enheter, från åtgärder som inte kräver registrering av enheter till hantering till fullständig hantering av enheter. Dessa rekommendationer samordnas med ovanstående resurser. |

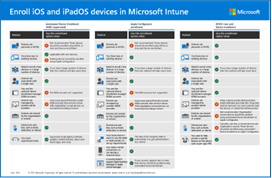

Registreringsalternativ för Intune  PDF | Visio Uppdaterad juni 2022 |

Den här affischuppsättningen ger en lättgenomsökningsjämförelse av alternativ för enhetsregistrering per plattform. |

| MFA-distributionsplan | Den här distributionsguiden visar hur du planerar och implementerar en distribution av multifaktorautentisering i Microsoft Entra. |

Förutom dessa resurser belyser följande avsnitt resurser för specifika uppgifter i de fyra faser som tidigare definierats.

Fas 1

| Distributionsmål | Resurser |

|---|---|

| Verifiera och skydda varje identitet med stark autentisering | Vilka autentiserings- och verifieringsmetoder är tillgängliga i Microsoft Entra ID? |

| Integrera SaaS-appar med Microsoft Entra-ID för enkel inloggning | Lägga till SaaS-appar i Microsoft Entra-ID och till omfånget för principer |

| Nya program använder modern autentisering | Checklista – Hur hanterar du identiteten för din arbetsbelastning? |

Steg 2

| Distributionsmål | Resurser |

|---|---|

| Registrera enheter med Microsoft Entra-ID | Microsoft Entra-registrerade enheter Planera implementeringen av Din Microsoft Entra-anslutning |

| Implementera Nolltillit principer för identitets- och enhetsåtkomst för startpunktsskyddsnivån | Skyddsnivåer för Nolltillit identitets- och enhetsåtkomstkonfigurationer |

| Använda Microsoft Entra-programproxy med lokala appar för enkel inloggning | Konfigurera enkel inloggning till ett Programproxyprogram |

Steg 3

| Distributionsmål | Resurser |

|---|---|

| Registrera enheter i hanteringen och tillämpa rekommenderade säkerhetsskydd | Översikt över att hantera enheter med Intune Nolltillit konfigurationer för identitets- och enhetsåtkomst |

| Tillåt endast kompatibla och betrodda enheter att komma åt data | Konfigurera efterlevnadsprinciper för enheter med Intune Kräv felfria och kompatibla enheter med Intune |

Steg 4

| Distributionsmål | Resurser |

|---|---|

| Övervaka enhetskonfigurationsavvikelse | Distribuera enhetsprofiler i Microsoft Intune Övervaka enhetsrisk och efterlevnad av säkerhetsbaslinjer |

| Implementera lösenordslös autentisering | Öka inloggningssäkerheten med lösenordslös autentisering |

Molnimplementeringsplan

En implementeringsplan är ett viktigt krav för ett framgångsrikt införande av Nolltillit. En Nolltillit implementeringsplan är en iterativ projektplan som hjälper ett företag att övergå från traditionella säkerhetsmetoder till en mer mogen och sofistikerad strategi som omfattar ändringshantering och styrning.

Identiteter, slutpunkter, appar och nätverk ingår i planeringsfasens omfattning. Var och en av dessa har ett krav på att skydda den befintliga egendomen och planerar också att utöka säkerheten till nya entiteter när de anländer som en del av en större registreringsprocess.

Säker lösningsplanering för fjärr- och hybridarbete anser att organisationer har befintliga identiteter som måste skyddas och att nya identiteter måste skapas som följer säkerhetsstandarderna.

En implementeringsplan omfattar även utbildning av personalen att arbeta på ett nytt sätt för att förstå vad som krävs för att stödja din organisation, bland annat:

- Utbilda administratörer om nya sätt att arbeta. Privilegierade åtkomstmetoder skiljer sig från den stående administratörsåtkomsten och kan öka friktionen tills den universella acceptansen har nåtts.

- Utrusta supportavdelningen och IT-personal på alla nivåer med samma meddelande om fördelar. Ökad säkerhet ökar friktionen hos angripare, vilket balanseras av fördelarna med att arbeta säkert. Se till att det här meddelandet förstås och kan kommuniceras på alla nivåer.

- Skapa användarimplementerings- och utbildningsmaterial. Säkerheten antas genomgående som ett delat ansvar och de säkerhetsfördelar som är anpassade till affärsmålen måste förmedlas till användarna. Se till att användarimplementeringen för säkerhet uppnås på samma nivå som användarimplementeringen för ny teknik.

Mer information från Cloud Adoption Framework finns i Planen för molnimplementering.

Klar fas

Det här scenariot (skydd av fjärr- och hybridarbete) utvärderar och skyddar identiteter, enheter och data över de nätverk som använder dem. Eftersom teknikerna kan vara potentiellt störande rekommenderas en stegvis metod som börjar med små projekt som erbjuder snabba vinster som drar nytta av din befintliga licensiering och har minimal användarpåverkan.

Börja med att skapa en plan och testa sedan planen. Distribuera sedan nya konfigurationer och funktioner stegvis. Detta ger möjlighet att förbättra planen medan lärdomar dras. Se till att utveckla en kommunikationsplan och meddela ändringar när du breddar distributionsomfånget.

Följande diagram illustrerar rekommendationen att starta ett projekt med en liten grupp för att utvärdera ändringarna. Den här lilla gruppen kan vara medlemmar i ditt IT-team eller ett partnerteam som investeras i resultatet. Pilot sedan ändringarna med en större grupp. Bilden innehåller en tredje fas i den fullständiga distributionen, men detta uppnås ofta genom att gradvis öka distributionens omfattning tills hela organisationen omfattas.

När du registrerar enheter rekommenderas till exempel följande vägledning.

| Distributionssteg | beskrivning |

|---|---|

| Utvärdera | Steg 1: Identifiera 50 slutpunkter för testning |

| Pilot | Steg 2: Identifiera de kommande 50–100 slutpunkterna i produktionsmiljön |

| Fullständig distribution | Steg 3: Registrera resten av slutpunkterna i större steg |

Att skydda identiteter börjar med att använda MFA och segmentera åtkomst med hjälp av villkorsstyrd åtkomst i Microsoft Entra. Dessa funktioner stöder principen att verifiera explicit men kräver en stegvis implementeringsprocess. Beroende på metoden kan MFA-metoden behöva distribueras och kommuniceras till användarna före växlingsdatumet, särskilt för en befintlig personal som endast används för att använda lösenord.

Beaktade följande element när du planerade för det här scenariot:

- Beroende på MFA-metoden kan användarköp behöva sökas för att använda mobilprogrambaserad MFA, jämfört med en FIDO2 eller annan tokenbaserad metod. Detta gäller även för Windows Hello för företag.

- Principer för villkorsstyrd åtkomst kan vara komplexa när det gäller utvärderings- och beslutskriterier. Detta kräver att villkorlig åtkomst testas och distribueras stegvis i appen och användarlandskapet.

- Villkorsstyrd åtkomst kan ta hänsyn till slutpunktens relativa hälsotillstånd och korrigeringsstatus och användarens platser som villkorsparametrar. Om slutpunkter måste hanteras för att kvalificera dem för åtkomst till en app eller tjänst som ett åtkomstvillkor måste slutpunkter registreras i hanteringen.

- Moderna appar som stöder moderna autentiseringsmetoder integreras enkelt med MFA-baserad autentisering och principer för villkorsstyrd åtkomst. Det är viktigt att förstå antalet program och deras autentiseringsmetoder.

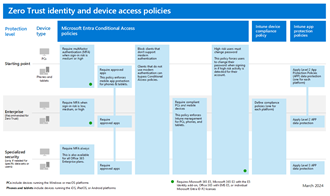

När du planerar och mellanlagra skyddsskikten för att skapa Nolltillit kan du dra nytta av resurser som tillhandahålls av Microsoft. För att skydda fjärr- och hybridarbete tillhandahåller Microsoft en uppsättning gemensamma Nolltillit principer för identitets- och enhetsåtkomst. Det här är en uppsättning principer som är testade och kända för att fungera bra tillsammans.

Här är principerna för tre skyddsnivåer.

Den här principuppsättningen innehåller en startpunktsskyddsnivå med minimal användarpåverkan. Den här uppsättningen principer kräver inte registrering av enheter i hanteringen. När du är redo och har registrerat enheter kan du sedan distribuera enterprise-nivån, vilket rekommenderas för Nolltillit.

Utöver dessa skyddsnivåer kan du öka omfånget för principerna stegvis på följande sätt:

- Tillämpa omfånget för principerna på en liten uppsättning användare till att börja med och öka sedan omfattningen för de användare som ingår. Användarsegmentering möjliggör riskreducering mot avbrott i tjänsten eller användarstörningar eftersom endast målanvändare eller enheter påverkas.

- Börja med att lägga till Microsoft 365-appar och -tjänster i omfånget för principerna. Ta sedan med andra SaaS-appar som din organisation använder. När du är klar kan du inkludera appar som du har skapat i Azure eller andra molnleverantörer i omfånget för principerna.

Slutligen ska du inte glömma dina användare. Användarimplementering och kommunikation är viktiga vid implementering av säkerhet för identiteter, ungefär som vikten av den första användningen av att flytta till Microsoft 365 från datacenterbaserade tjänster. Enfasmetoder lyckas sällan när säkerhetstjänster implementeras. Säkerhetsinitiativ misslyckas ofta på grund av ökad friktion för användare om ändringarna är störande och dåligt kommunicerade och testade. Det är här som exekutiv sponsring av säkerhetsinitiativ fungerar bäst. När chefer visar stöd genom att börja använda tidigt i distributionsstegen är det enklare för användarna att följa efter.

För att hjälpa till med användarutbildning och implementering tillhandahåller Microsoft mallar och material för slutanvändare som du kan ladda ned. Dessa inkluderar instruktioner för hur du kan byta namn på dessa och rekommendationer för att dela dessa med användare. Se https://aka.ms/entratemplates.

Bygg och testa

När du har monterat ditt team, granskat de rekommenderade tekniska resurserna och utvecklat en plan för att mellanlagra dina projekt och distributioner har du förhoppningsvis en väldokumenterad plan. Innan du formellt antar planen måste du skapa och testa konfigurationerna i en testmiljö.

Varje tekniskt område, till exempel en principuppsättning för villkorsstyrd åtkomst, kan skyddas genom att aktivera funktioner i klientorganisationen. En felaktigt konfigurerad princip kan dock få långtgående konsekvenser. En dåligt skriven princip för villkorsstyrd åtkomst kan till exempel låsa alla administratörer från en klientorganisation.

Du kan minska risken genom att distribuera ett test eller en QA-klient för att implementera varje funktion när du blir bekant med den, eller distribuera den för första gången. Ett test eller en QA-klientorganisation bör vara rimligt representativ för din aktuella användarmiljö och vara tillräckligt korrekt för att du ska kunna utföra QA-funktioner för att testa att de aktiverade funktionerna förstås och stöder den funktion som den skyddar.

RAMP-checklistan kan användas för att spåra förloppet. Den visar både planerings- och implementeringssteg. QA-klientorganisationen är testbädden för implementeringsåtgärderna när de utförs för första gången.

Utdata från den här fasen bör vara en dokumenterad konfiguration som skapas och testas initialt mot QA-klientorganisationen med planer på att sedan övergå till implementering i produktionsklientorganisationen där ändringarna distribueras stegvis medan nya lärdomar tillämpas på planen.

När du distribuerar nya konfigurationer i produktionsmiljön ska du upprätthålla konsekventa användarmeddelanden och hålla koll på hur dessa ändringar påverkar användarna. Implementering av säkerhetsfunktioner kan ha en låg teknikpåverkan, till exempel att aktivera just-in-time-åtkomst, men ömsesidigt har en hög processpåverkan, till exempel administratörer som behöver begära åtkomst till tjänster via ett arbetsflöde för godkännande för att utföra sina uppgifter.

På samma sätt har enhetsregistrering en låg inverkan på användarupplevelsen, medan implementering av villkorsstyrd åtkomst baserat på enhetsefterlevnad och hälsokrav kan ha en dramatisk inverkan på användarbasen eftersom användarna inte kan komma åt tjänster.

Att testa varje tjänst för att förstå effekten av tjänsten och den planerade ändringen är avgörande för att lyckas. Tänk på att vissa effekter kanske inte är helt uppenbara förrän du börjar testa i produktion.

Hålla reda på styrnings- och hanteringsändringar

Själva målet med Nolltillit är att stegvis öka säkerheten och implementera ändringar i miljön som uppnår det här målet. Dessa ändringar kräver ändringar i hanterings- och styrningsmodellerna i miljön. När testning och distribution sker bör du dokumentera ändringarna och påverkan på hanterings- och styrningsmodellen.

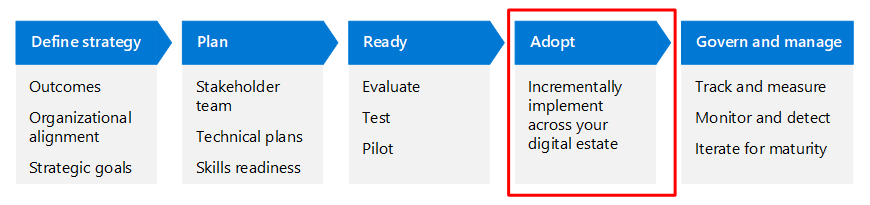

Anta fas

I implementeringsfasen implementerar du stegvis dina strategi- och distributionsplaner över funktionella områden. Implementeringsfasen är en större implementering av konceptbeviset. Distributionsplanen körs och distributionen sker i efterföljande vågor, baserat på användarsegmentering och de områden som du riktar in dig på i din digitala egendom.

Som vi rekommenderar distribuerar du varje ny konfiguration till produktionsklientorganisationen som ett begränsat konceptbevis (märkt "Utvärdera" i följande diagram).

Även om du redan har testat de nya konfigurationerna i en QA-miljö bör du se till att dina produktionsdistributionsplaner också dokumenterar vad du testar och utvärderar samt acceptanskriterierna för att mäta framgång i varje steg. Du bör helst välja en delmängd användare, slutpunkter och appar med låg påverkan som ska testas innan distributionen breddas. Med samma metodik lär du dig av implementeringens framgång och misslyckanden och uppdaterar planerna.

Observera att vissa av de funktioner som distribueras, även om de är riktade till en begränsad målgrupp, kan ha en inverkan på hela tjänsten. Du kan minska den här effekten genom att identifiera risker under QA-testning och se till att det finns en återställningsplan.

En lyckad distributionsplan innehåller följande element:

- Implementerings- och distributionsplan för att inkludera strategin för användarkommunikation

- Implementerings- och distributionsplan för chefer för att säkerställa godkännande av chefer

- Användarimplementering och distributionsplan

- Projekthantering och styrningsartefakter

- Användarsegmentering efter affärsenhet eller användarpåverkan

- Enhetssegmentering efter affärsenhet eller användarpåverkan

- Appar rangordnade efter kritiskhet och komplexitet i implementeringen

- Utkast till uppdateringar för ändringar i den dagliga hanteringen och styrningen

Styra och hantera faser

Säkerhetsstyrning är en iterativ process. För organisationer med befintliga principer som styr säkerheten i en digital egendom ger antagandet av en Nolltillit strategi incitamentet att utveckla dessa principer. I takt med att säkerhetsstrategin och principerna mognar över tid, så gör även processer och principer för molnstyrning.

I planeringsfasen testades nya funktioner mot en testklientorganisation där hanteringsaktiviteter inträffade. Observera att implementeringen av de funktioner som stöder Nolltillit principer kräver ett annat sätt att hantera det resulterande sluttillståndet.

Här följer några exempel på nya krav för det här scenariot:

- Upprätta en process för att godkänna administrationsåtkomst vid behov i stället för stående administratörsåtkomst.

- Uppdatera livscykelhanteringen för användare när de kommer in, använder och avslutar organisationen.

- Uppdatera livscykelhanteringen för enheter.

- Uppdatera versionsvillkoren för nya appar för att se till att de ingår i omfånget för principer för villkorsstyrd åtkomst.

Allt eftersom distributionsplanen fortskrider, leder hanteringen av den resulterande miljön till ändringar i hanterings- och styrningsmetodiken. Hur miljön övervakas till följd av Nolltillit ändringar.

Eftersom Nolltillit åtgärdar säkerhetsrisker i miljön är livscykelhantering för identitetsobjekt inte längre valfritt. Objektattestering är en manifestation av objektlivscykeln och driver ansvar i verksamheten och bort från IT som den enda vårdnadshavare för objektets livscykel.

Nolltillit kräver en ökad mognad i den resulterande administrationen av egendomen, inklusive hur användare och administratörer interagerar med det distribuerade sluttillståndet. Se följande tabell som ett exempel på potentiella ändringar.

| Målgrupp | Funktion | Referens |

|---|---|---|

| Användare | Granskning av användarbaserad objektattestering | Hantera användar- och gästanvändaråtkomst med åtkomstgranskningar |

| Administratörer | Identitets- och åtkomstlivscyklerna för Microsoft Entra ID-styrning | Vad är Styrning av Microsoft Entra-ID? |

Ytterligare resurser för den dagliga styrningen och åtgärden är:

Dokumentation om Styrning av Microsoft Entra-ID

Diskuterar andra styrningsområden och verktyg som hanterar flera områden. På grund av olika organisationsbehov gäller inte alla styrningsfunktioner som beskrivs i det här dokumentet för alla organisationer.

Nästa steg

- översikt över Nolltillit implementeringsramverk

- Modernisera din säkerhetsstatus snabbt

- Identifiera och skydda känsliga affärsdata

- Förhindra eller minska affärsskador från ett intrång

- Uppfylla regel- och efterlevnadskrav

Förloppsspårningsresurser

För alla Nolltillit affärsscenarier kan du använda följande förloppsspårningsresurser.

| Resurs för förloppsspårning | Det hjälper dig... | Har utformats för |

|---|---|---|

Adoption Scenario Plan Phase Grid nedladdningsbar Visio-fil eller PDF

|

Förstå enkelt säkerhetsförbättringarna för varje affärsscenario och hur mycket arbete som krävs för faserna och målen i planfasen. | Projektledare för affärsscenarion, företagsledare och andra intressenter. |

| Nolltillit nedladdningsbara PowerPoint-bildspel |

Spåra dina framsteg genom faserna och målen i planfasen. | Projektledare för affärsscenarion, företagsledare och andra intressenter. |

Affärsscenariomål och uppgifter som kan laddas ned i Excel-arbetsbok

|

Tilldela ägarskap och spåra förloppet genom faserna, målen och uppgifterna i planfasen. | Affärsscenarioprojektledare, IT-leads och IT-implementerare. |

Ytterligare resurser finns i Nolltillit utvärderings- och förloppsspårningsresurser.