översikt över Nolltillit implementeringsramverk

Den digitala omvandlingen formar ett nytt normalläge. Organisationer omfamnar digital omvandling för att hantera kontinuerliga ändringar i företagsmiljön genom att spåra:

- Skiftande affärsmodeller och partnerskap.

- Tekniktrender.

- Reglerande, geopolitiska och kulturella krafter.

Dessutom påskyndade COVID-19 fjärrarbete den här omvandlingen och flyttar säkerheten från ett kostnadsställe till en strategisk drivkraft för tillväxt.

Nolltillit är säkerhet för digitala företag. Digital omvandling kräver uppdatering av traditionella säkerhetsmodeller eftersom traditionella säkerhetsmetoder inte uppfyller aktuella krav för affärsflexialitet, användarupplevelser och ständigt växande hot. Organisationer implementerar Nolltillit för att hantera dessa utmaningar och göra det möjligt för det nya normala att arbeta var som helst, med vem som helst, när som helst.

Att byta från en traditionell säkerhetsmodell till Nolltillit representerar dock en betydande omvandling som kräver inköp, implementering och ändringshantering i en hel organisation. Företagsledare, teknikledare, säkerhetsledare och säkerhetsansvariga spelar alla viktiga delar när det gäller att skapa en flexibel Nolltillit säkerhetsstrategi.

Många säkerhetsarkitekter och IT-team ber om hjälp med att kommunicera med företagsledare, spåra framsteg och driva implementeringen. Den här vägledningen hjälper säkerhets- och teknikteam att samarbeta med företagsledare om Nolltillit genom att tillhandahålla:

- Rekommenderade Nolltillit mål för företagsledare i olika organisationer.

- En metodisk och stegvis metod för att implementera en Nolltillit arkitektur.

- Ett systematiskt sätt att spåra framsteg, som är begränsat till företagsledare.

- Kuration av de mest relevanta resurserna för införande av Nolltillit från bilder som är redo att presenteras för företagsledare till teknisk implementeringsvägledning och informationsgrafik för användare.

"Vårt mål är att hjälpa varje organisation att stärka sina säkerhetsfunktioner genom en Nolltillit arkitektur som bygger på våra omfattande lösningar som omfattar identitets-, säkerhets-, efterlevnads- och enhetshantering i alla moln och plattformar." – Satya Nadella, verkställande ordförande och VD för Microsoft

Som Microsoft-partner bidrog NBConsult till och gav väsentlig feedback till den här implementeringsvägledningen.

Nolltillit kräver inköp på högsta nivå

Nolltillit skyddar företagstillgångar var de än befinner sig och vart de än går. Nolltillit är en proaktiv, integrerad säkerhetsstrategi som kräver att du vet vilka affärstillgångar och processer som är viktigast att skydda och skydda dem samtidigt som affärsflexiiteten bevaras.

Att använda en Nolltillit metod kräver inköp i hela C-sviten. I takt med att hotlandskapet växer och kritiska attacker blir vanligare, är företagsledare inom funktionella områden alltmer bekymrade över den cybersäkerhetsstrategi som organisationen har.

Nolltillit gör det möjligt för hela C-sviten och verksamheten att omfamna ett mätbart affärsresultat som är anpassat till att minska hot och öka produktiviteten.

Nolltillit lägger till värde i två dominerande scenarier som visas på marknadsplatsen:

- En formell säkerhetsstrategi som är anpassad till affärsresultat. Den här Nolltillit metoden ger en helhetssyn på säkerheten för hela verksamheten, genom värden som delas i hela verksamheten och som antas på alla nivåer uppifrån och ned. Detta är ofta CISO-lett och affärsresultat spåras som en del av rapporteringsfunktionen för Nolltillit på ett kontinuerligt sätt.

- Delegerad säkerhet till IT-funktioner där säkerhet behandlas som en annan teknik vertikal med minimalA C-suite-indata och integrering. Detta fokuserar ofta på kortsiktig kostnadsoptimering för säkerhet snarare än att hantera det som en affärsrisk, vilket ofta ytterligare separerar säkerheten i icke-integrerade oberoende lösningar av typen "best of breed".

Nolltillit är ett sätt att integrera de vertikala lösningarna i en enda vision. Den här visionen stöder konsekventa affärsfunktioner och resultat och ger löpande mätbara mått på säkerhetstillståndet.

Traditionellt anger CISO eller IT/Security Manager strategi, eller åtminstone alternativ för säkerhetsteknik. Inköp från de andra ledarna på C-nivå krävs dock för att motivera ytterligare "säkerhetsutgifter". Enligt den Nolltillit säkerhetsstrategin måste andra C-suite-medlemmar delta i Nolltillit resa och förstå att säkerhet är ett delat affärsansvar som är anpassat till affärsresultat.

Följande är en generaliserad vy över de möjliga funktioner som används av olika funktioner på C-nivå och hur de överensstämmer med en integrerad vision av säkerhet med hjälp av Nolltillit.

| Roll | Ansvar | Nolltillit intresse |

|---|---|---|

| Verkställande direktör (VD) | Ansvarig för verksamheten | Nolltillit tillhandahåller en integrerad metod för säkerhet i alla digitala lager. |

| Chief Marketing Officer (CMO) | Ansvarig för marknadsföringsvisionen och utförandet | Nolltillit möjliggör snabb återställning från intrång och ger den ansvarsfulla rapporteringsfunktionen för en offentlig organisation, vilket gör det möjligt att begränsa överträdelser utan ryktesförlust. |

| Chief Information Officer (CIO) | Ansvarig för IT som helhet | Nolltillit principer eliminerar vertikala säkerhetslösningar som inte är anpassade till affärsresultat och möjliggör Säkerhet som en plattform, vilket överensstämmer med affärsresultat. |

| Chief Information Security Officer (CISO) | Ansvarig för implementering av säkerhetsprogram | Nolltillit principer utgör en tillräcklig grund för att organisationen ska kunna följa olika säkerhetsstandarder och göra det möjligt för organisationen att skydda data, tillgångar och infrastruktur. |

| Chief Technology Officer (CTO) | Chefsarkitekt i verksamheten | Nolltillit hjälper till med försvarbar teknikjustering som är anpassad till affärsresultat. Med hjälp av Nolltillit bakas säkerheten in i varje arkitektur. |

| Chief Operations Officer (COO) | Ansvarig för driftkörning | Nolltillit hjälper till med operativ styrning; "hur man gör" av säkerhetsvisionen och att visa vem som gjorde vad och när. Båda är anpassade till affärsresultat. |

| Ekonomichef (CFO) | Ansvarig för styrning och utgifter | Nolltillit hjälper till med ansvarstagandet för utgifter och defensibility of spend; ett mätbart sätt att få en riskbaserad åtgärd mot säkerhet och Nolltillit utgifter som är anpassade till affärsresultat. |

Nolltillit principer för C-sviten

Nolltillit är en strategi och arkitektur som bygger på tre principer.

| Princip | Teknisk beskrivning | Företagsbeskrivning |

|---|---|---|

| Verifiera explicit | Autentisera och auktorisera alltid baserat på alla tillgängliga datapunkter, inklusive användaridentitet, plats, enhetens hälsa, tjänst eller arbetsbelastning, dataklassificering och avvikelser. | Den här principen kräver att användarna verifierar vilka de är, med hjälp av mer än en metod, så att komprometterade konton som hackare har fått inte får åtkomst till dina data och appar. Den här metoden kräver också att enheter identifieras som tillåtna att komma åt miljön och helst hanteras och vara felfria (inte komprometteras av skadlig kod). |

| Använd minst privilegierad åtkomst | Begränsa användaråtkomst med just-in-time och just-enough-access (JIT/JEA), riskbaserade anpassningsbara principer och dataskydd för att skydda både data och produktivitet. | Den här principen begränsar explosionsradien för ett potentiellt intrång så att den potentiella skadan begränsas om ett konto komprometteras. För konton med större behörighet, till exempel administratörskonton, innebär detta att använda funktioner som begränsar hur mycket åtkomst dessa konton har och när de har åtkomst. Det handlar också om att använda högre nivåer av riskbaserade autentiseringsprinciper för dessa konton. Den här principen omfattar också att identifiera och skydda känsliga data. Till exempel bör en dokumentmapp som är associerad med ett känsligt projekt endast innehålla åtkomstbehörigheter för de teammedlemmar som behöver det. Dessa skydd begränsar tillsammans hur mycket skada som kan orsakas av ett komprometterat användarkonto. |

| Anta intrång | Minimera explosionsradie och segmentåtkomst. Verifiera kryptering från slutpunkt till slutpunkt och använd analys för att få synlighet, driva hotidentifiering och förbättra skyddet. | Den här principen förutsätter sannolikheten att en angripare får åtkomst till ett konto, en identitet, en slutpunkt, ett program, ett API eller en annan tillgång. För att svara skyddar Microsoft alla tillgångar i enlighet med detta för att begränsa skadan. Den här principen omfattar även implementering av verktyg för kontinuerlig hotidentifiering och snabba åtgärder. Helst har dessa verktyg åtkomst till signaler som är integrerade i din miljö och kan vidta automatiserade åtgärder, till exempel att inaktivera ett konto, för att minska skadorna så snart som möjligt. |

Nolltillit funktionella områden och teknisk arkitektur

De tre principerna för Nolltillit tillämpas i olika försvarsområden. Dessa kallas ibland funktionella områden eller områden för IT-hantering. Många organisationer är strukturerade kring dessa områden med team av specialiserade individer.

Nolltillit kräver ett integrerat tillvägagångssätt inom dessa områden och team, vilket är anledningen till att det är så viktigt att ha inköp i hela C-sviten och en väl samordnad strategi och plan i hela organisationen.

| Funktionellt område | Teknisk definition | Företagsöversättning |

|---|---|---|

| Identiteter | Mänskliga och icke-mänskliga identiteter, inklusive användare, datorer och tjänstens huvudnamn. Allt som kan autentiseras. | Allt som är baserat på människor eller datorer som kan logga in eller använda dina tjänster. |

| Slutpunkter | Slutanvändares databehandlingsenheter, inklusive datorer, bärbara datorer, mobiltelefoner och surfplattor. | De enheter som våra användare använder för att ansluta till dina tjänster och arbeta med dina data. |

| Appar | Moln- eller datacenterbaserade program som kräver att användarna loggar in och använder dessa tjänster eller program. | Alla appar som används av din organisation, inklusive SaaS-appar som du prenumererar på och andra program, oavsett om de är i molnet eller lokalt. |

| Infrastruktur | Infrastruktur som en tjänst (IaaS) eller datacenterbaserad infrastruktur, inklusive nätverkskomponenter, servrar och datalagring. | Det här är de tekniska grunderna och komponenterna som stöder din organisation, inklusive fysiska och virtuella servrar som finns i ditt datacenter eller en molntjänst. |

| Data | Strukturerade, ostrukturerade och programbaserade data. | Dina företagsdata som finns i filer, databaser eller andra program (till exempel CRM). |

| Nätverk | LAN, WAN, trådlös eller internetanslutning, inklusive mobil (till exempel 3G och 5G) eller till och med det trådlösa kafénätverket. | Nätverket som används för att ansluta användarna till de tjänster de behöver. Detta kan vara ett företagsägt lokalt nätverk (LAN), det bredare nätverket som omfattar åtkomst till din digitala egendom eller de Internetanslutningar som används av dina arbetare för att ansluta. |

När du tillämpar Nolltillit strategi i en digital egendom är det mindre användbart att tänka på att hantera vart och ett av dessa domänområden oberoende av varandra. Det är inte som om identitetsteamet kan utföra alla rekommendationer och sedan kan Nolltillit fokus flyttas till det team som hanterar slutpunkter. Nolltillit strategi tillämpar dessa funktionella områden tillsammans för att skydda ett område inom en digital egendom och sedan bredda omfattningen av skyddet i den.

Identitetsteamet kan till exempel bara göra så stora framsteg med att använda Principer för villkorsstyrd åtkomst i Microsoft Entra innan de samordnar med slutpunktsteamet för att väva samman skydd.

Följande diagram integrerar dessa funktionella områden i en enhetlig Nolltillit arkitektur.

I diagrammet:

- Vart och ett av de funktionella områdena representeras: Identiteter, slutpunkter, Nätverk, Data, Appar, Infrastruktur

- Nolltillit integrerar skydd inom alla funktionella områden genom principer och principoptimering.

- Hotskydd samlar signaler i organisationen i realtid för att ge insyn i attacker och för att effektivisera reparationen genom automatiserade åtgärder och spårning av incidenthantering.

I nästa avsnitt beskrivs hur du kommer igång med Nolltillit resan. Vi använder funktionsområdet Identiteter som exempel.

Förslaget om Nolltillit införande

Kunder som är bekanta med Cloud Adoption Framework för Azure har frågat: "Var är det Nolltillit implementeringsramverket?"

Cloud Adoption Framework för Azure är en metodisk process för att introducera nya appar och tjänster i en organisation. Fokus ligger främst på en beprövad process som en organisation kan följa för att introducera en app eller tjänst i miljön. Skalningsrörelsen upprepar processen för varje app som läggs till i en digital egendom.

Införandet av en Nolltillit strategi och arkitektur kräver ett annat omfång. Det handlar om att introducera nya säkerhetskonfigurationer i en hel digital egendom. Skalningsrörelsen är tvådimensionell:

- Ta en del av Nolltillit arkitekturen, till exempel dataskydd, och skala ut det här skyddet över hela den digitala egendomen.

- Upprepa processen med varje ytterligare del av Nolltillit arkitektur, börja med strategiska snabba vinster och grundläggande delar och sedan avancera till mer komplexa bitar.

Precis som Cloud Adoption Framework för Azure tar den här Nolltillit implementeringsvägledningen upp arbetet genom implementeringsscenarier enligt beskrivningen i nästa avsnitt.

I följande diagram sammanfattas skillnaderna mellan dessa två typer av implementeringsrörelser.

Den här Nolltillit implementeringsvägledningen använder samma livscykelfaser som Cloud Adoption Framework för Azure men anpassas för Nolltillit.

I följande tabell beskrivs livscykelfaserna.

| Livscykelfas | beskrivning |

|---|---|

| Definiera strategin | Skapa ett affärsfall som fokuserar på de resultat som bäst överensstämmer med organisationens risker och strategiska mål. |

| Planera |

|

| Klar |

|

| Implementera | Implementera strategin stegvis mellan funktionella områden. |

| Styrning | Spåra och mäta distributionens framgång. |

| Hantera |

|

Affärsscenarier

Den här Nolltillit vägledningen för implementering rekommenderar att du skapar en Nolltillit strategi och arkitektur genom dessa affärsscenarier:

- Modernisera din säkerhetsstatus snabbt

- Skydda fjärr- och hybridarbete

- Identifiera och skydda känsliga affärsdata

- Förhindra eller minska affärsskador från ett intrång

- Uppfylla regel- och efterlevnadskrav

Varje affärsscenario beskrivs i en artikel som beskriver hur du förlopp för det tekniska arbetet genom var och en av livscykelfaserna, från och med att skapa affärsfallet. De lämpligaste resurserna tillhandahålls längs vägen.

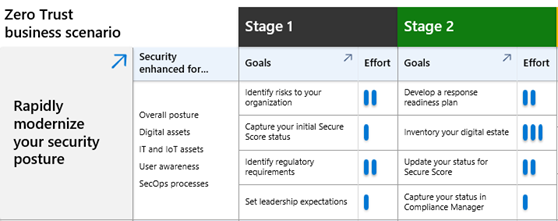

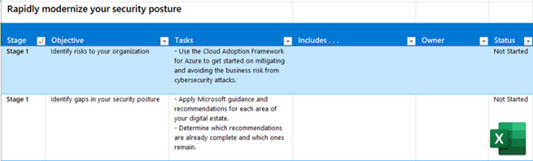

Var och en av dessa affärsscenarier delar upp arbetet med Nolltillit i hanterbara delar som kan implementeras i fyra implementeringssteg. Detta hjälper dig att prioritera, gå vidare och spåra arbete när du går igenom de olika lagren för att implementera en Nolltillit arkitektur.

Den här vägledningen innehåller ett PowerPoint-bildspel med förloppsbilder som du kan använda för att presentera arbetet och spåra dina framsteg på hög nivå för företagsledare och andra intressenter. Bilderna innehåller funktioner som hjälper dig att hålla reda på och presentera för intressenter. Här följer ett exempel.

Den här vägledningen innehåller även en Excel-arbetsbok med kalkylblad för varje affärsscenario som du kan använda för att tilldela ägare och spåra förloppet för varje steg, mål och uppgift. Här följer ett exempel.

I affärsscenarier är implementeringsstegen ungefär justerade så att uppnåendet av målen för steg 1 i scenarierna hjälper till att hålla organisationen på alla fronter tillsammans.

Starta en Nolltillit resa

Om du ger dig ut på en Zero Trust-resa som är anpassad till ett affärsscenario eller vill omfamna Nolltillit som en strategisk försvarsdoktrin kan det vara svårt att mäta framgång. Det beror på att säkerheten inte klarar en enkel typ av utvärdering av pass/fail. Säkerheten är snarare ett åtagande och en resa som Nolltillit tillhandahåller vägledande principer.

Med hjälp av den här implementeringsvägledningen som ett processramverk måste du först upprätta och dokumentera vår säkerhetsstrategi, ungefär som ett PID (Project Initiation Document). Med hjälp av de principer som gäller för strategin bör du åtminstone dokumentera:

- Vad gör du?

- Varför gör du det?

- Hur är du överens om och mäter framgång?

Varje affärsscenario omfattar en annan uppsättning tillgångar med olika verktyg för inventering. Metodiskt börjar du med en inventering och klassificering av tillgångarna för varje affärsscenario:

- Tillgångsidentifiering: Vilka tillgångar vill du skydda, till exempel identiteter, data, appar, tjänster och infrastruktur? Du kan använda de funktionella områden som beskrivs ovan som en guide för var du ska börja. Tillgångsidentifiering ingår i livscykelfaserna Definiera strategi och Plan . Fasen Definiera strategi kan formulera ett specifikt scenario, medan fasen Plan dokumenterar den digitala egendomen.

- Tillgångsklassificering: Hur viktigt är var och en av de identifierade tillgångarna, till exempel identiteter, affärskritiska data och personaldata? Tillgångsklassificering är en del av fasen Klar där du börjar identifiera skyddsstrategin för varje tillgång.

- Tillgångshantering: Hur väljer du att skydda (styra) och administrera (hantera) dessa tillgångar?

- Tillgångsåterställning: Hur återställer du efter att ha komprometterat eller minskat kontrollen över en tillgång (styrning)?

Varje affärsscenario rekommenderar hur du inventera samt hur du skyddar tillgångarna och rapporterar om förloppet. Även om det oundvikligen finns en viss överlappning i affärsscenarierna, försöker den här implementeringsvägledningen förenkla så mycket som möjligt genom att hantera tillgångstyper i övervägande ett affärsscenario.

Spåra förlopp

Att spåra dina framsteg under hela Nolltillit implementeringsprocessen är avgörande eftersom det gör det möjligt för din organisation att övervaka och mäta strategiska mål och mål.

Vad du ska spåra och mäta

Microsoft rekommenderar att du tar två metoder för att spåra dina framsteg:

- Mät dina framsteg mot att minska riskerna för ditt företag.

- Mät dina framsteg mot att uppnå strategiska mål i Nolltillit arkitekturen.

Många organisationer använder ISO-standardresurser (International Organization for Standardization) för att mäta en organisations risk. Specifikt:

ISO/IEC 27001:2022

- Informationssäkerhet, cybersäkerhet och sekretessskydd

- System för informationssäkerhetshantering

- Krav

ISO 31000

- Riskhantering

Kraven och riktlinjerna i dessa standarder är allmänna och kan gälla för alla organisationer. De ger dig ett strukturerat och omfattande sätt att granska och mäta de risker som gäller för din organisation, samt åtgärder.

Genom att identifiera och förstå de specifika risker som gäller för din organisation kan du prioritera dina mest strategiska mål i Nolltillit arkitekturen.

Så här spårar och mäter du

När din organisation har identifierat och prioriterat dina mest strategiska tekniska mål kan du kartlägga en stegvis översikt för implementeringen. Du kan sedan spåra dina framsteg med hjälp av olika verktyg.

Anpassningsbara spårningsrapporter

Microsoft tillhandahåller anpassningsbara PowerPoint- och Excel-spårningsverktyg. Dessa är förifyllda med mål och uppgifter, ordnade efter Nolltillit affärsscenarier. Du kan anpassa dessa med dina egna prioriteringar, mål och teammedlemmar.

- Business leader tracker – En nedladdningsbar PowerPoint-bildspel med förloppsspårningsbilder. Dessa är utformade för att hjälpa dig att spåra och kommunicera framsteg på en hög nivå. Anpassa dessa bilder för eget bruk.

- Implementer tracker – En nedladdningsbar Excel-arbetsbok för att tilldela ägarskap och spåra dina framsteg genom stegen, målen och uppgifterna. För affärsscenarioprojektledare, IT-leads och IT-implementerare.

Instrumentpaneler i produkten

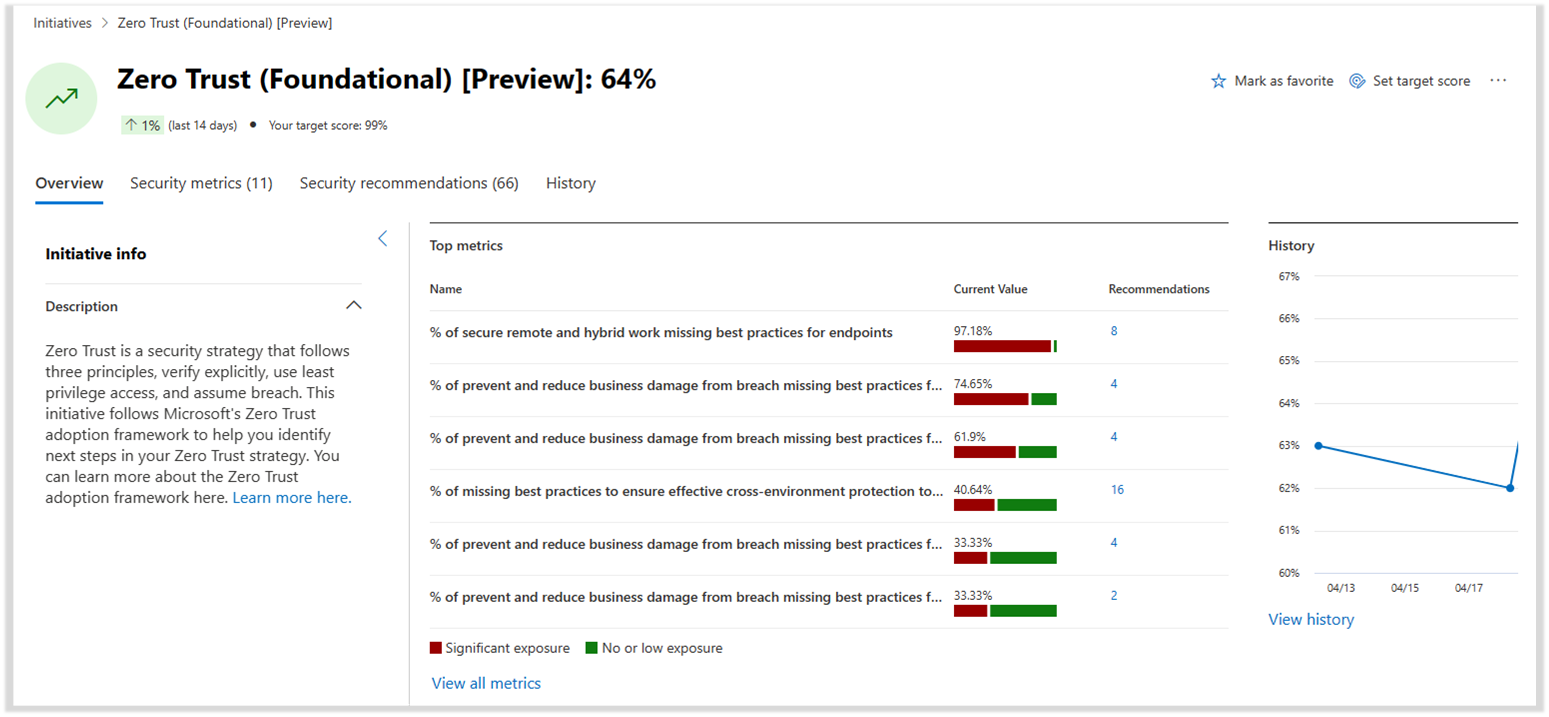

Microsoft Security Exposure Management är en säkerhetslösning som ger en enhetlig vy över säkerhetsstatus för företagets tillgångar och arbetsbelastningar. I det här verktyget hjälper säkerhetsinitiativ dig att utvärdera beredskap och mognad inom specifika säkerhetsrisker. Säkerhetsinitiativ har en proaktiv metod för att hantera säkerhetsprogram mot specifika risk- eller domänrelaterade mål.

Använd initiativet Nolltillit för att spåra organisationens framsteg mot att implementera Nolltillit säkerhet. Det här initiativet är i linje med microsofts Nolltillit implementeringsramverk, så att du kan spåra dina framsteg med mått som är anpassade till affärsscenarier. Dessa mått samlar in din resurstäckning över prioriterade åtgärdsrekommendationer som hjälper säkerhetsteam att skydda sin organisation. Initiativet innehåller också realtidsdata om dina Nolltillit framsteg som kan delas med intressenter.

Mer information om hur du använder initiativet Nolltillit i verktyget Exponeringshantering finns i Snabbt modernisera din säkerhetsstatus – Spåra och mäta.

Dessutom kan flera andra portaler och rapporter hjälpa dig att skapa en översikt över risker i ditt företag, inklusive:

- Initiativet Critical Asset Protection i Microsoft Security Exposure Management samlar viktiga tillgångsrisker i Defender-produkter och områden.

- Rapporter i Microsoft Defender XDR innehåller information om säkerhetstrender och spårar skyddsstatusen för dina identiteter, data, enheter, program och infrastruktur.

- Med Cloud Security Explorer kan du proaktivt söka efter säkerhetsrisker.

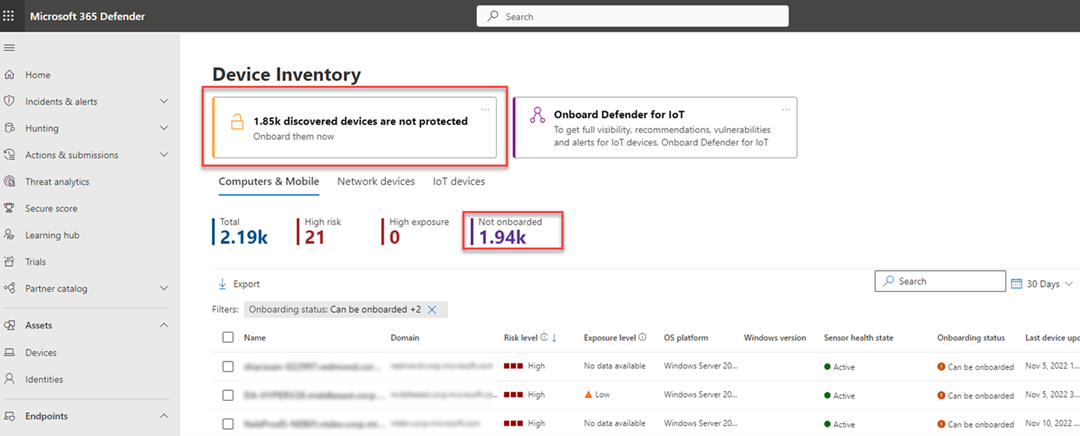

I Microsoft Defender XDR ger enhetsinventeringen till exempel en tydlig vy över nyligen identifierade enheter i nätverket som ännu inte är skyddade. Överst på fliken Enhetsinventering kan du se det totala antalet enheter som inte är registrerade. Här följer ett exempel.

Mer information om hur du använder Microsoft Defender XDR för att spåra dina framsteg finns i Stärka din säkerhetsstatus med Microsoft Defender XDR.

Observera att förloppsprocenten som tillhandahålls av produktverktyg kanske inte är korrekta för organisationer som inte är villiga att implementera alla kontroller på grund av orsaker som:

- Verksamhetens omfattning

- Licensiering

- Kapacitet

Ytterligare artiklar för implementering

- Modernisera din säkerhetsstatus snabbt

- Skydda fjärr- och hybridarbete med Nolltillit

- Identifiera och skydda känsliga affärsdata

- Förhindra eller minska affärsskador från ett intrång

- Uppfylla regel- och efterlevnadskrav

Förloppsspårningsresurser

För varje affärsscenario kan du använda följande förloppsspårningsresurser.

| Resurs för förloppsspårning | Det hjälper dig... | Har utformats för |

|---|---|---|

Adoption Scenario Plan Phase Grid nedladdningsbar Visio-fil eller PDF

|

Förstå enkelt säkerhetsförbättringarna för varje affärsscenario och hur mycket arbete som krävs för faserna och målen i planfasen. | Projektledare för affärsscenarion, företagsledare och andra intressenter. |

| Nolltillit nedladdningsbara PowerPoint-bildspel |

Spåra dina framsteg genom faserna och målen i planfasen. | Projektledare för affärsscenarion, företagsledare och andra intressenter. |

Affärsscenariomål och uppgifter som kan laddas ned i Excel-arbetsbok

|

Tilldela ägarskap och spåra förloppet genom faserna, målen och uppgifterna i planfasen. | Affärsscenarioprojektledare, IT-leads och IT-implementerare. |

Ytterligare resurser finns i Nolltillit utvärderings- och förloppsspårningsresurser.

Ytterligare Nolltillit dokumentation

Se ytterligare Nolltillit innehåll baserat på en dokumentationsuppsättning eller din roll i din organisation.

Dokumentationsuppsättning

Följ den här tabellen för bästa Nolltillit dokumentationsuppsättningar för dina behov.

| Dokumentationsuppsättning | Hjälper dig... | Roller |

|---|---|---|

| Begrepp och distributionsmål för allmän distributionsvägledning för teknikområden | Använd Nolltillit skydd som är anpassade till teknikområden. | IT-team och säkerhetspersonal |

| Nolltillit för småföretag | Tillämpa Nolltillit principer för småföretagskunder. | Kunder och partner som arbetar med Microsoft 365 för företag |

| Nolltillit Snabb moderniseringsplan (RaMP) för vägledning och checklistor för projekthantering för enkla vinster | Implementera snabbt nyckellager i Nolltillit skydd. | Säkerhetsarkitekter och IT-implementerare |

| Nolltillit distributionsplan med Microsoft 365 för stegvis och detaljerad vägledning för design och distribution | Tillämpa Nolltillit skydd på din Microsoft 365-klientorganisation. | IT-team och säkerhetspersonal |

| Nolltillit för Microsoft Copilots för stegvis och detaljerad vägledning för design och distribution | Tillämpa Nolltillit skydd på Microsoft Copilots. | IT-team och säkerhetspersonal |

| Nolltillit för Azure-tjänster för stegvis och detaljerad vägledning för design och distribution | Tillämpa Nolltillit skydd på Azure-arbetsbelastningar och -tjänster. | IT-team och säkerhetspersonal |

| Partnerintegrering med Nolltillit för designvägledning för teknikområden och specialiseringar | Tillämpa Nolltillit skydd på Microsofts partnermolnlösningar. | Partnerutvecklare, IT-team och säkerhetspersonal |

| Utveckla med hjälp av Nolltillit principer för vägledning och metodtips för programutvecklingsdesign | Tillämpa Nolltillit skydd på ditt program. | Programutvecklare |

Din roll

Följ den här tabellen för de bästa dokumentationsuppsättningarna för din roll i din organisation.

| Roll | Dokumentationsuppsättning | Hjälper dig... |

|---|---|---|

| Medlem i ett IT- eller säkerhetsteam | Begrepp och distributionsmål för allmän distributionsvägledning för teknikområden | Använd Nolltillit skydd som är anpassade till teknikområden. |

| Kund eller partner för Microsoft 365 för företag | Nolltillit för småföretag | Tillämpa Nolltillit principer för småföretagskunder. |

| Säkerhetsarkitekt IT-implementerare |

Nolltillit Snabb moderniseringsplan (RaMP) för vägledning och checklistor för projekthantering för enkla vinster | Implementera snabbt nyckellager i Nolltillit skydd. |

| Medlem i ett IT- eller säkerhetsteam för Microsoft 365 | Nolltillit distributionsplan med Microsoft 365 för stegvis och detaljerad vägledning för design och distribution för Microsoft 365 | Tillämpa Nolltillit skydd på din Microsoft 365-klientorganisation. |

| Medlem i ett IT- eller säkerhetsteam för Microsoft Copilots | Nolltillit för Microsoft Copilots för stegvis och detaljerad vägledning för design och distribution | Tillämpa Nolltillit skydd på Microsoft Copilots. |

| Medlem i ett IT- eller säkerhetsteam för Azure-tjänster | Nolltillit för Azure-tjänster för stegvis och detaljerad vägledning för design och distribution | Tillämpa Nolltillit skydd på Azure-arbetsbelastningar och -tjänster. |

| Partnerutvecklare eller medlem i ett IT- eller säkerhetsteam | Partnerintegrering med Nolltillit för designvägledning för teknikområden och specialiseringar | Tillämpa Nolltillit skydd på Microsofts partnermolnlösningar. |

| Programutvecklare | Utveckla med hjälp av Nolltillit principer för vägledning och metodtips för programutvecklingsdesign | Tillämpa Nolltillit skydd på ditt program. |