Undersöka incidenter i Microsoft Defender-portalen

Microsoft Defender-portalen visar korrelerade aviseringar, tillgångar, undersökningar och bevis från alla dina tillgångar till en incident för att ge dig en omfattande inblick i hela bredden av en attack.

I en incident analyserar du aviseringarna, förstår vad de betyder och sorterar bevisen så att du kan utforma en effektiv reparationsplan.

Inledande undersökning

Innan du dyker in i detaljerna, ta en titt på egenskaperna och hela attackberättelsen om incidenten.

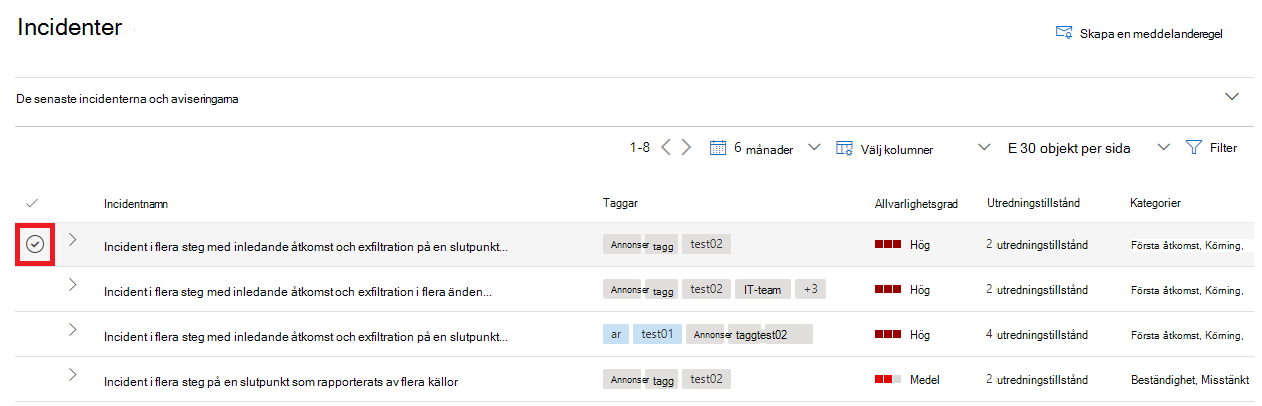

Du kan börja med att välja incidenten från bockmarkeringskolumnen. Här är ett exempel.

När du gör det öppnas ett sammanfattningsfönster med viktig information om incidenten, till exempel incidentens information, rekommenderade åtgärder och relaterade hot. Här är ett exempel.

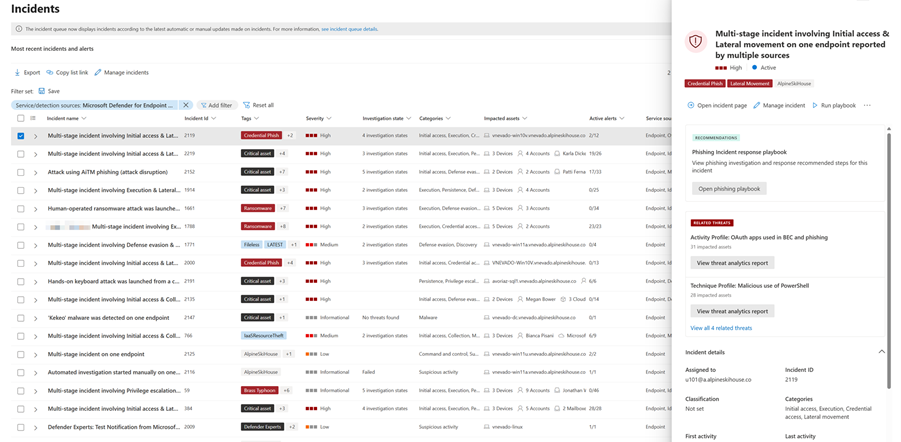

Härifrån kan du välja Öppna incidentsida. Då öppnas huvudsidan för incidenten där du hittar den fullständiga informationen och flikarna för aviseringar, enheter, användare, undersökningar och bevis. Du kan också öppna huvudsidan för en incident genom att välja incidentnamnet i incidentkön.

Obs!

Användare med etablerad åtkomst till Microsoft Security Copilot ser Copilot-fönstret till höger på skärmen när de öppnar en incident. Copilot ger insikter och rekommendationer i realtid som hjälper dig att undersöka och reagera på incidenter. Mer information finns i Microsoft Copilot i Microsoft Defender.

Attackhistoria

Attackberättelser hjälper dig att snabbt granska, undersöka och åtgärda attacker samtidigt som du visar hela historien om attacken på samma flik. Du kan också granska entitetsinformationen och vidta åtgärder, till exempel att ta bort en fil eller isolera en enhet utan att förlora kontexten.

Attackberättelsen beskrivs kort i följande video.

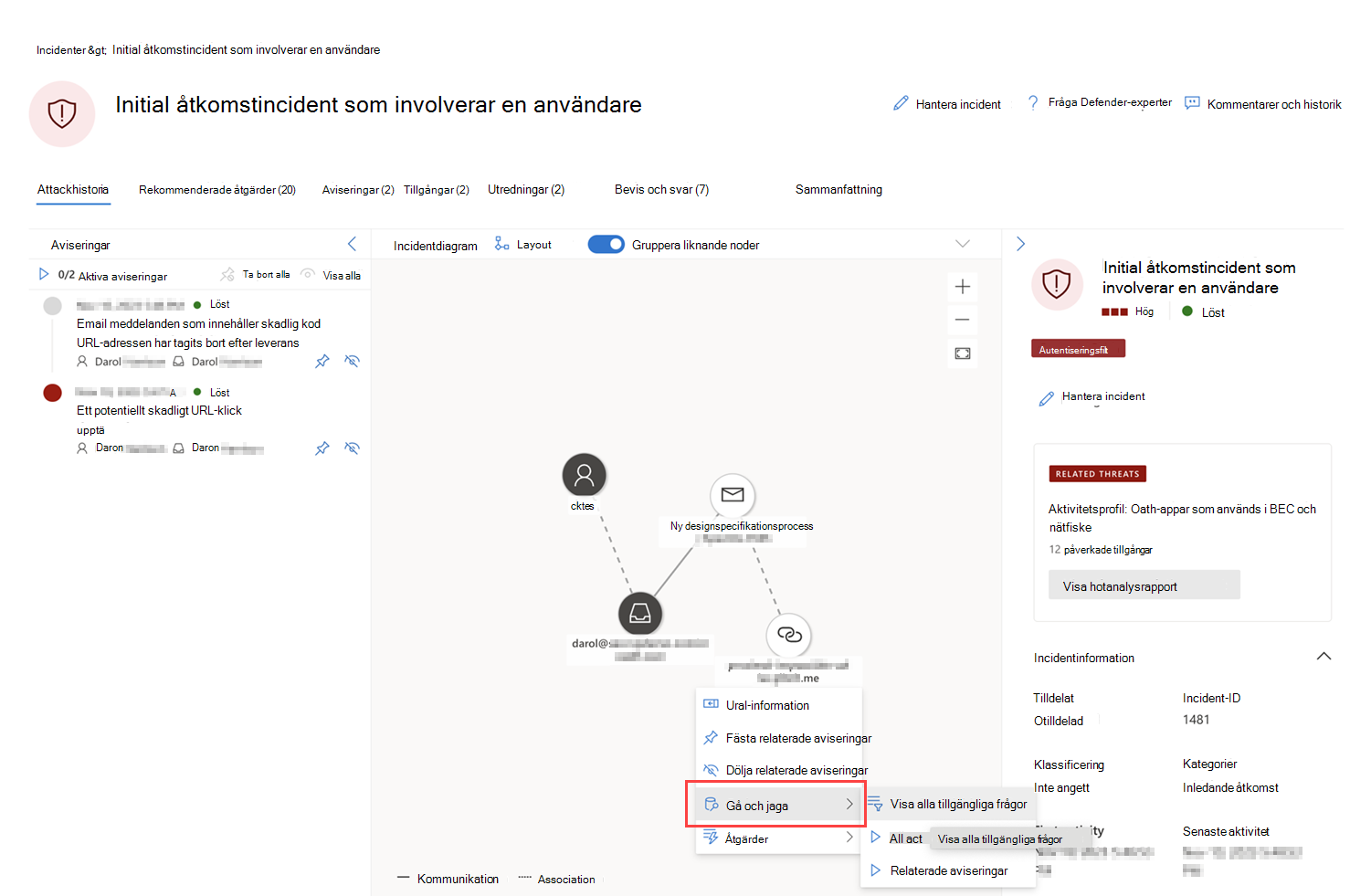

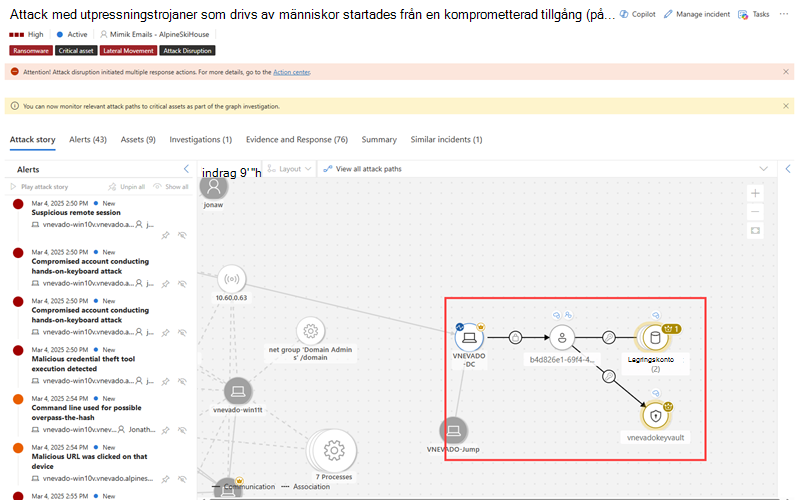

I attackberättelsen hittar du aviseringssidan och incidentdiagrammet.

Sidan incidentavisering innehåller följande avsnitt:

Aviseringsartikel, som omfattar:

- Vad hände

- Åtgärder som vidtagits

- Relaterade händelser

Aviseringsegenskaper i den högra rutan (tillstånd, information, beskrivning och andra)

Observera att inte alla aviseringar kommer att ha alla de angivna underavsnitten i avsnittet Aviseringsartikel .

Diagrammet visar hela omfattningen av attacken, hur attacken spred sig genom nätverket över tid, var den startade och hur långt angriparen gick. Den kopplar samman de olika misstänkta entiteter som ingår i attacken med deras relaterade tillgångar, till exempel användare, enheter och postlådor.

Från grafen kan du:

Spela upp aviseringarna och noderna i diagrammet när de inträffade över tid för att förstå attackens kronologi.

Öppna ett entitetsfönster så att du kan granska entitetsinformationen och vidta åtgärder, till exempel att ta bort en fil eller isolera en enhet.

Markera aviseringarna baserat på den entitet som de är relaterade till.

Jaga entitetsinformation för en enhet, fil, IP-adress, URL, användare, e-post, postlåda eller molnresurs.

Gå på jakt

Go Hunt-åtgärden utnyttjar funktionen avancerad jakt för att hitta relevant information om en entitet. Go Hunt-frågan kontrollerar relevanta schematabeller efter händelser eller aviseringar som rör den specifika entitet som du undersöker. Du kan välja något av alternativen för att hitta relevant information om entiteten:

- Se alla tillgängliga frågor – alternativet returnerar alla tillgängliga frågor för den entitetstyp som du undersöker.

- All aktivitet – frågan returnerar alla aktiviteter som är associerade med en entitet, vilket ger dig en omfattande vy över incidentens kontext.

- Relaterade aviseringar – frågan söker efter och returnerar alla säkerhetsaviseringar som rör en specifik entitet, vilket säkerställer att du inte missar någon information.

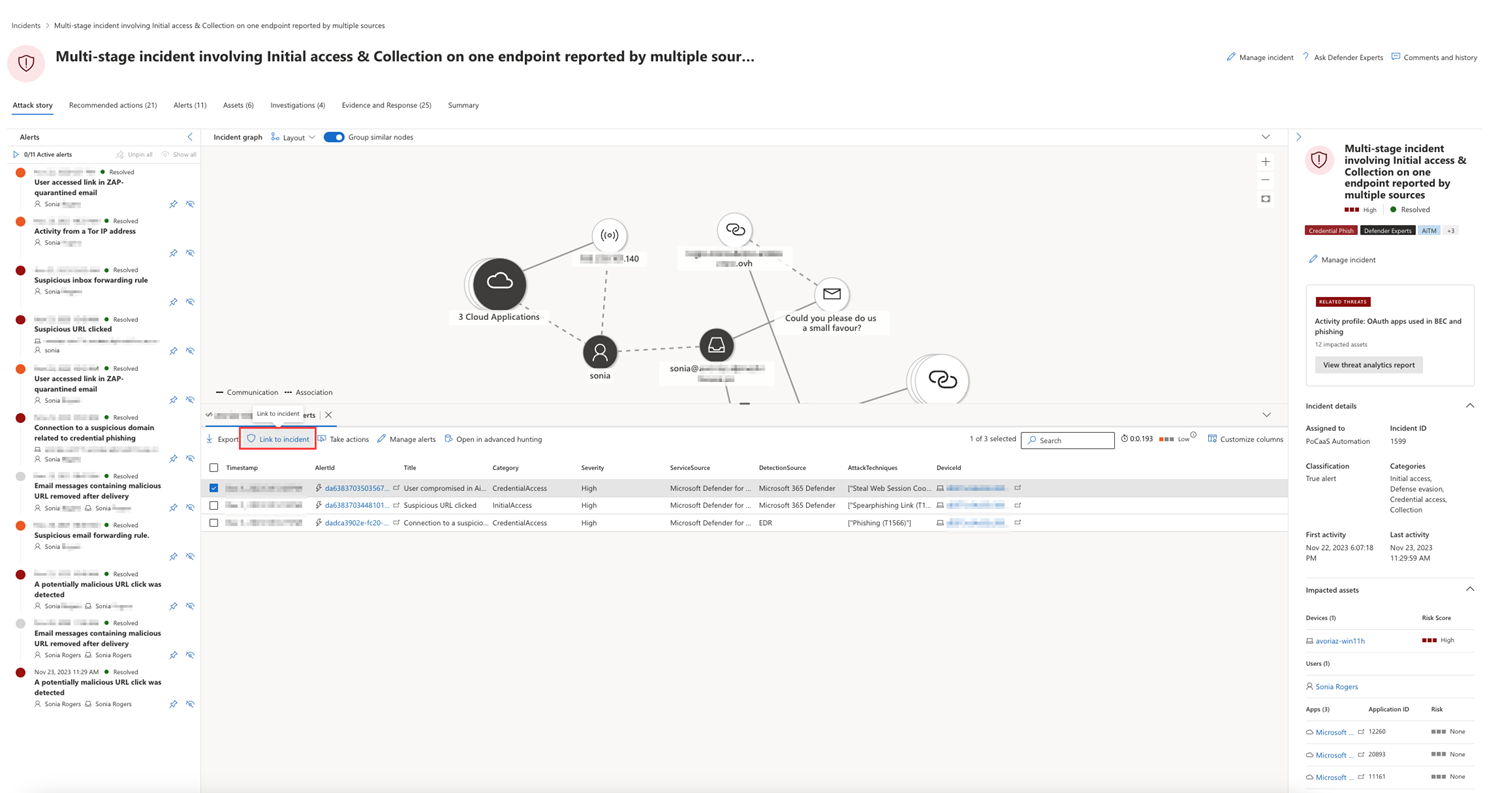

De resulterande loggarna eller aviseringarna kan länkas till en incident genom att välja ett resultat och sedan välja Länka till incident.

Om incidenten eller relaterade aviseringar var resultatet av en analysregel som du har angett kan du också välja Kör fråga för att se andra relaterade resultat.

Viktigt

Viss information i den här artikeln gäller en förhyrd produkt som kan ändras avsevärt innan den släpps kommersiellt. Microsoft lämnar inga garantier, uttryckta eller underförstådda, med avseende på den information som tillhandahålls här.

Attackvägar

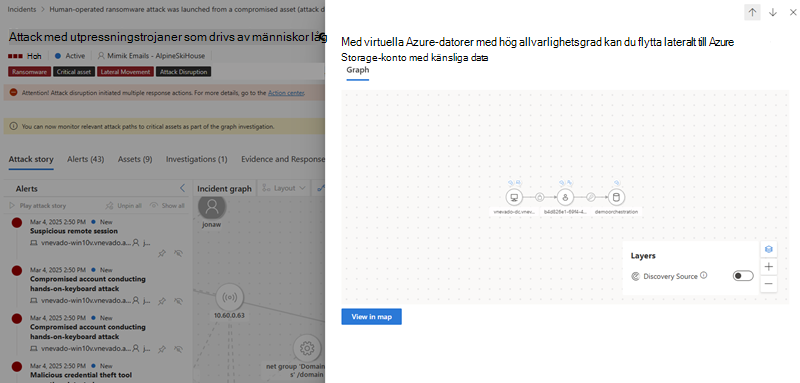

Incidentdiagrammet innehåller också information om attackvägar. De här sökvägarna gör det möjligt för säkerhetsanalytiker att identifiera vilka andra entiteter som en angripare sannolikt kommer att rikta in sig på härnäst. Om du vill visa en attackväg kan du klicka på en entitet i incidentdiagrammet och välja Visa attackvägar. Attackvägar är tillgängliga för entiteter med den kritiska tillgångstaggen .

När du väljer Visa attackvägar öppnas ett sidofönster som visar en lista över attackvägar för den valda entiteten. Attacksökvägarna visas i tabellformat som visar attacksökvägens namn, startpunkt, startpunktstyp, mål, måltyp, målkritiskhet.

Om du väljer en attackväg i listan visas diagrammet för attackväg, som visar attackvägen från startpunkten till målet. Om du väljer Visa karta öppnas ett nytt fönster för att visa attackvägen i sin helhet.

Obs!

Om du vill visa information om en attackväg måste du ha läsbehörigheter i Microsoft Defender-portalen och licensen för Microsoft Security Exposure Management.

Om du vill visa information om attackvägar med Microsoft Sentinel i den enhetliga säkerhetsåtgärdsplattformen krävs en Sentinel Läsarroll.

Säkerhetsadministratörsrollen krävs för att skapa nya attackvägar.

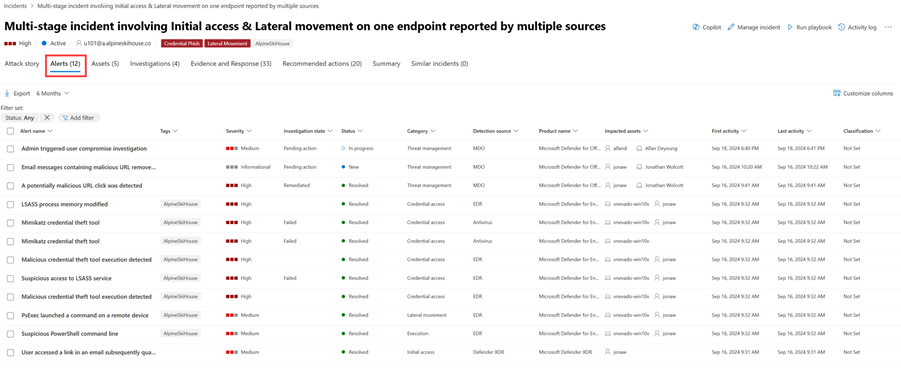

Varningar

På fliken Aviseringar kan du visa aviseringskö för aviseringar som är relaterade till incidenten och annan information om dem som följande:

- Aviseringarnas allvarlighetsgrad.

- De entiteter som var inblandade i aviseringen.

- Källan för aviseringarna (Microsoft Defender for Identity, Microsoft Defender för Endpoint, Microsoft Defender för Office 365, Defender for Cloud Apps och appstyrningstillägget).

- Anledningen till att de var sammankopplade.

Här är ett exempel.

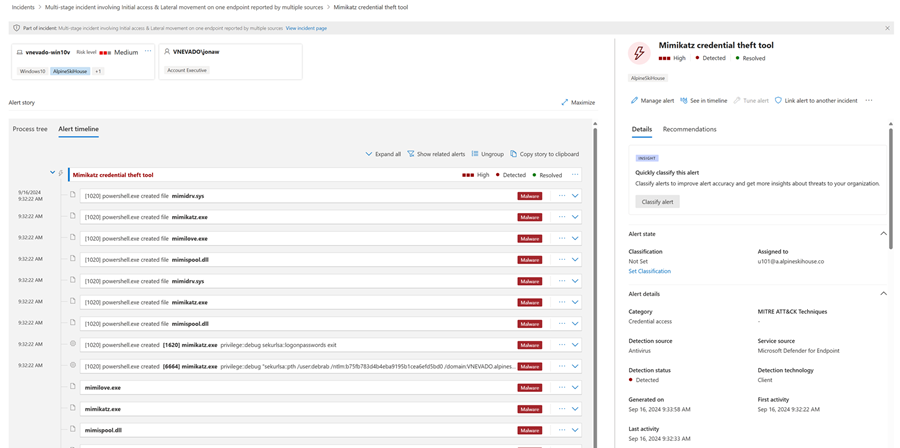

Som standard sorteras aviseringarna kronologiskt så att du kan se hur attacken utspelade sig över tid. När du väljer en avisering inom en incident visar Microsoft Defender XDR aviseringsinformationen som är specifik för kontexten för den övergripande incidenten.

Du kan se händelserna i aviseringen, som andra utlösta aviseringar orsakade den aktuella aviseringen och alla berörda entiteter och aktiviteter som är inblandade i attacken, inklusive enheter, filer, användare, molnappar och postlådor.

Här är ett exempel.

Lär dig hur du använder aviseringskö- och aviseringssidorna i undersöka aviseringar.

Obs!

Om du har etablerat åtkomst till Hantering av interna risker i Microsoft Purview kan du visa och hantera aviseringar för hantering av insiderrisk och söka efter händelser för hantering av insiderrisk i Microsoft Defender-portalen. Mer information finns i Undersöka insiderriskhot i Microsoft Defender-portalen.

Tillgångar

Visa och hantera enkelt alla dina tillgångar på ett ställe med den nya fliken Tillgångar . Den här enhetliga vyn innehåller Enheter, Användare, Postlådor och Appar.

Fliken Tillgångar visar det totala antalet tillgångar bredvid dess namn. En lista över olika kategorier med antalet tillgångar inom den kategorin visas när du väljer fliken Tillgångar.

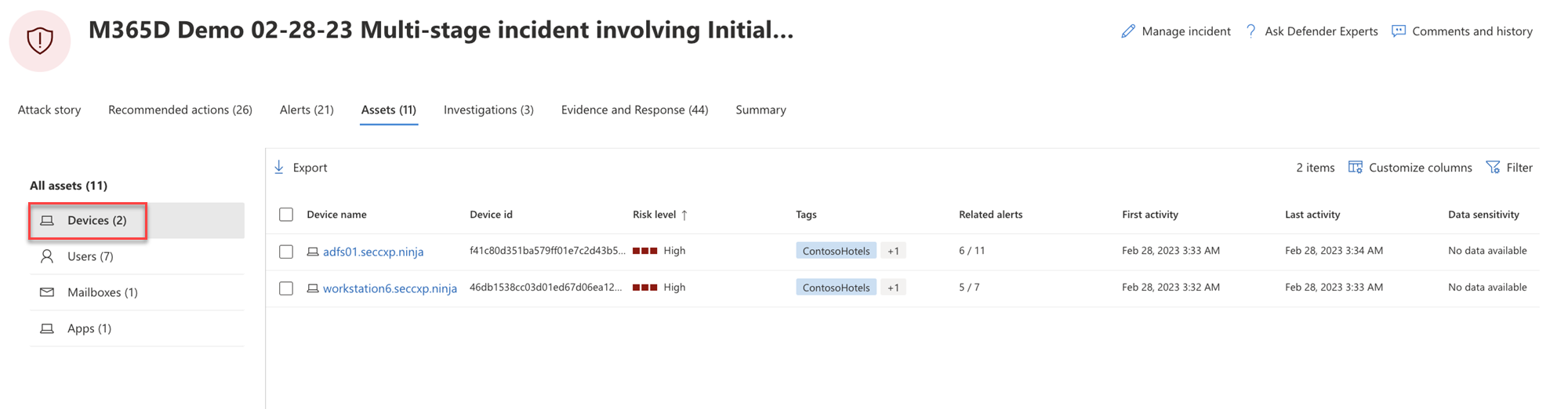

Enheter

I vyn Enheter visas alla enheter som är relaterade till incidenten. Här är ett exempel.

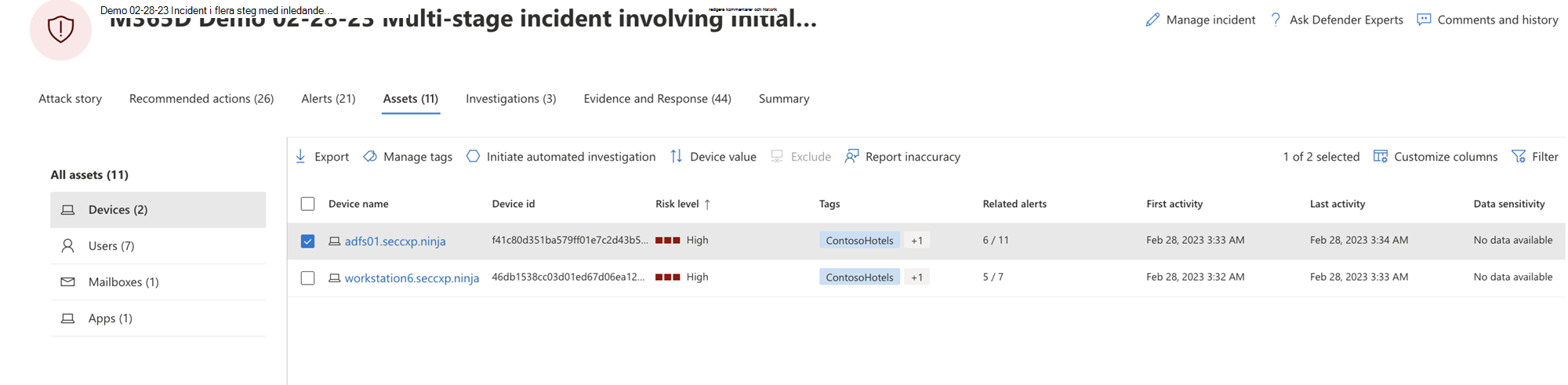

Om du väljer en enhet i listan öppnas ett fält som gör att du kan hantera den valda enheten. Du kan snabbt exportera, hantera taggar, starta automatiserad undersökning med mera.

Du kan markera bockmarkeringen för en enhet om du vill se information om enheten, katalogdata, aktiva aviseringar och inloggade användare. Välj namnet på enheten för att se enhetsinformation i enhetsinventeringen för Defender för Endpoint. Här är ett exempel.

På enhetssidan kan du samla in ytterligare information om enheten, till exempel alla dess aviseringar, en tidslinje och säkerhetsrekommendationer. På fliken Tidslinje kan du till exempel bläddra igenom enhetens tidslinje och visa alla händelser och beteenden som observerats på datorn i kronologisk ordning, varvat med de utlösta aviseringarna.

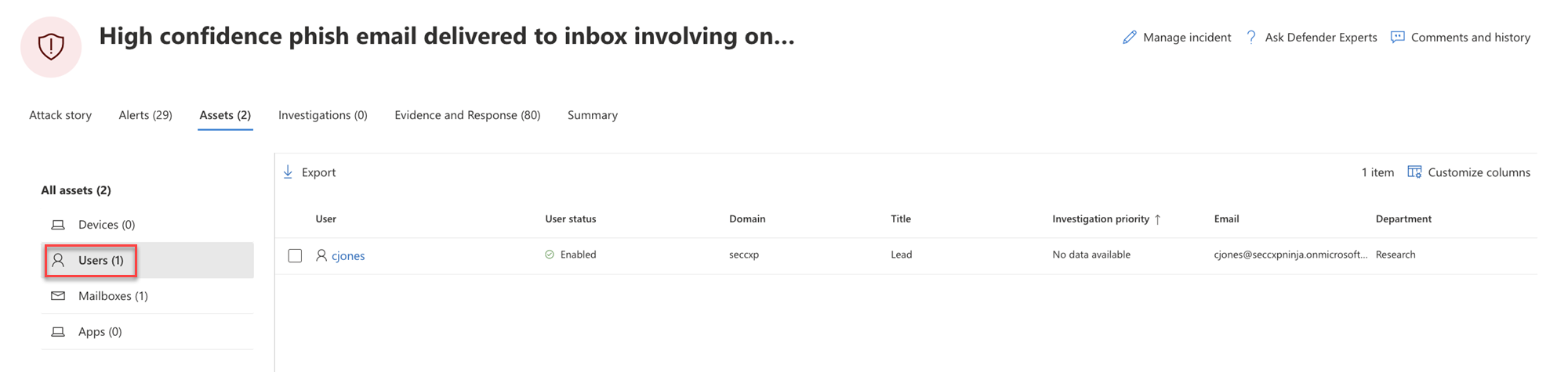

Användare

I vyn Användare visas alla användare som har identifierats vara en del av eller relaterade till incidenten. Här är ett exempel.

Du kan markera kryssmarkeringen för en användare om du vill se information om hot, exponering och kontaktinformation för användarkontot. Välj användarnamnet om du vill se ytterligare information om användarkontot.

Lär dig hur du visar ytterligare användarinformation och hanterar användare av en incident i undersöka användare.

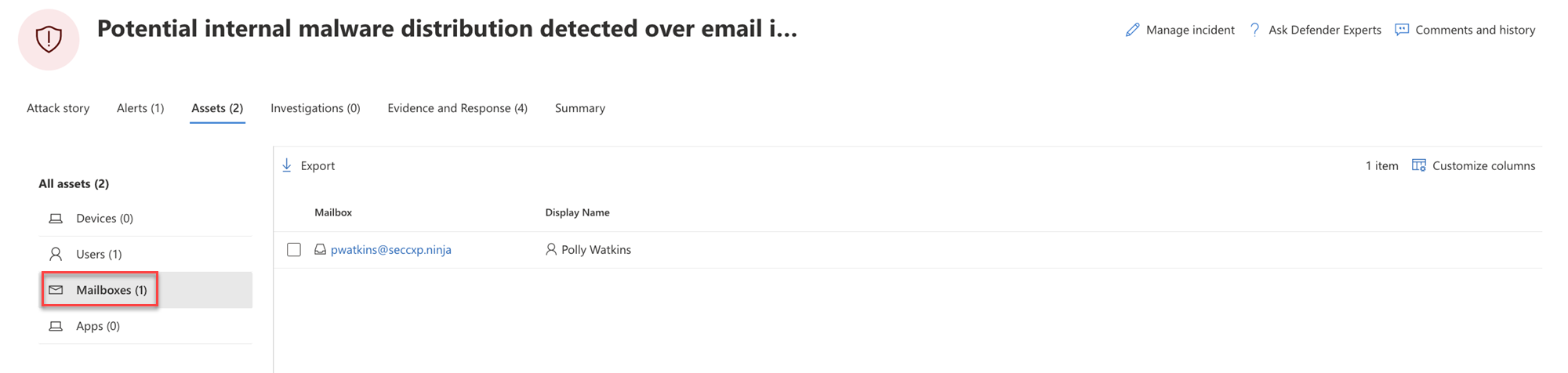

Postlådor

I vyn Postlådor visas alla postlådor som har identifierats som en del av eller relaterade till incidenten. Här är ett exempel.

Du kan markera bockmarkeringen för en postlåda för att se en lista över aktiva aviseringar. Välj postlådenamnet om du vill se ytterligare postlådeinformation på sidan Utforskaren för Defender för Office 365.

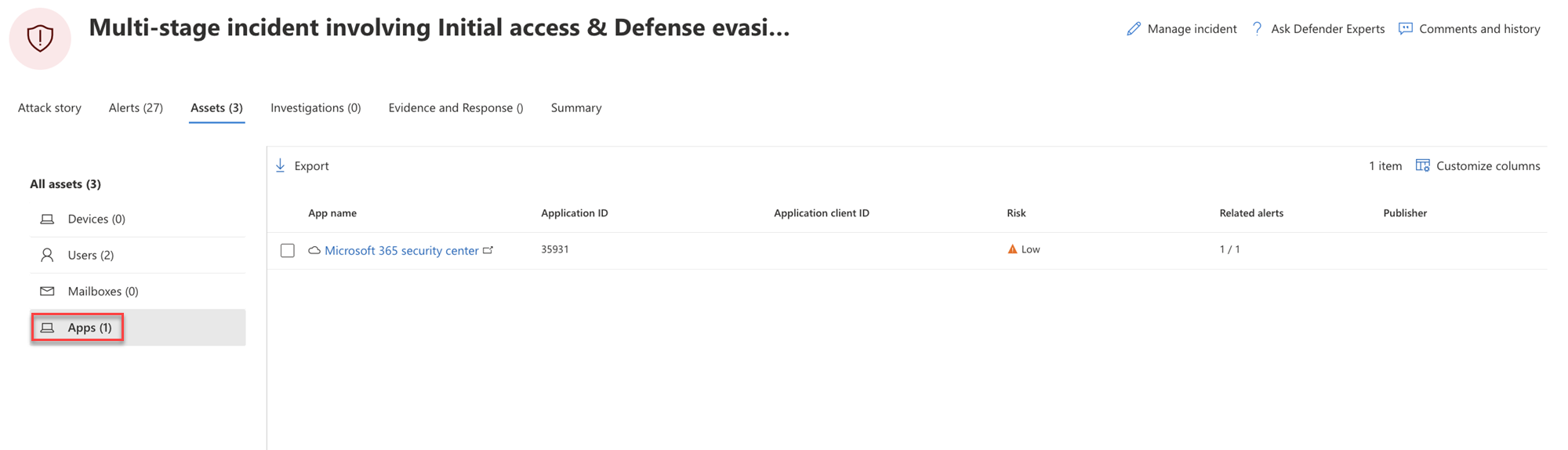

Apps

I vyn Appar visas alla appar som identifieras som en del av eller relaterade till incidenten. Här är ett exempel.

Du kan markera bockmarkeringen för en app om du vill se en lista över aktiva aviseringar. Välj appnamnet om du vill se ytterligare information på sidan Utforskaren för Defender for Cloud Apps.

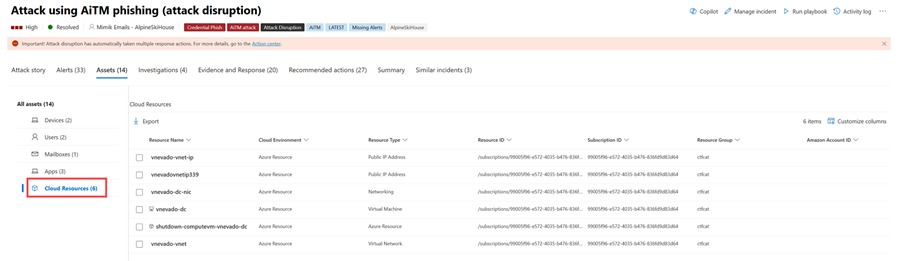

Molnresurser

I vyn Molnresurser visas alla molnresurser som identifieras som en del av eller relaterade till incidenten. Här är ett exempel.

Du kan markera bockmarkeringen för en molnresurs för att se resursens information och en lista över aktiva aviseringar. Välj Sidan Öppna molnresurs om du vill se ytterligare information och visa fullständig information i Microsoft Defender för molnet.

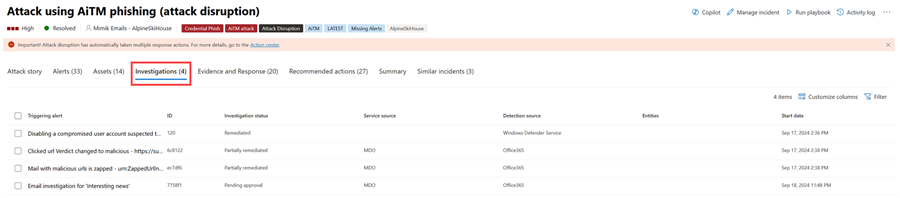

Utredningar

På fliken Undersökningar visas alla automatiserade undersökningar som utlöses av aviseringar i den här incidenten. Automatiserade undersökningar utför reparationsåtgärder eller väntar på analytikernas godkännande av åtgärder, beroende på hur du har konfigurerat dina automatiserade undersökningar så att de körs i Defender för Endpoint och Defender för Office 365.

Välj en undersökning för att gå till informationssidan för fullständig information om undersöknings- och reparationsstatus. Om det finns åtgärder som väntar på godkännande som en del av undersökningen visas de på fliken Väntande åtgärder . Vidta åtgärder som en del av incidentreparationen.

Det finns också en undersökningsdiagramflik som visar:

- Anslutningen av aviseringar till de tillgångar som påverkas i din organisation.

- Vilka entiteter är relaterade till vilka aviseringar och hur de är en del av historien om attacken.

- Aviseringarna för incidenten.

Undersökningsdiagrammet hjälper dig att snabbt förstå hela omfattningen av attacken genom att ansluta de olika misstänkta entiteterna som ingår i attacken med deras relaterade tillgångar, till exempel användare, enheter och postlådor.

Mer information finns i Automatiserad undersökning och svar i Microsoft Defender XDR.

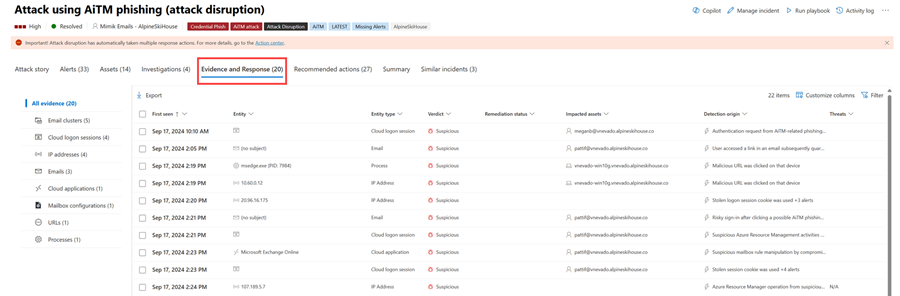

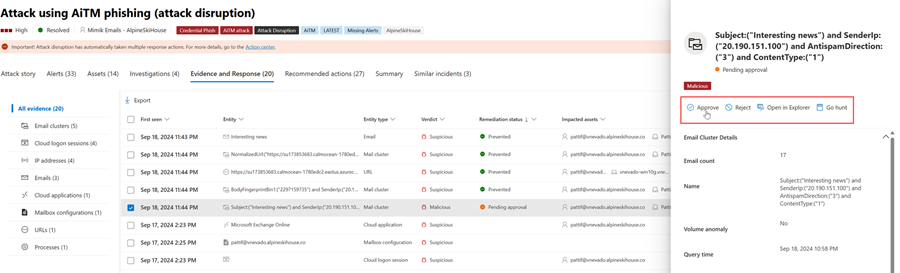

Bevis och svar

Fliken Bevis och svar visar alla händelser som stöds och misstänkta entiteter i aviseringarna i incidenten. Här är ett exempel.

Microsoft Defender XDR undersöker automatiskt alla incidenters händelser som stöds och misstänkta entiteter i aviseringarna, vilket ger dig information om viktiga e-postmeddelanden, filer, processer, tjänster, IP-adresser med mera. På så sätt kan du snabbt identifiera och blockera potentiella hot i incidenten.

Var och en av de analyserade entiteterna markeras med en bedömning (skadlig, misstänkt, ren) och en reparationsstatus. Detta hjälper dig att förstå reparationsstatusen för hela incidenten och vilka nästa steg som kan vidtas.

Godkänna eller avvisa reparationsåtgärder

För incidenter med reparationsstatusen Väntar på godkännande kan du godkänna eller avvisa en reparationsåtgärd, öppna i Utforskaren eller Gå-jakt inifrån fliken Bevis och svar. Här är ett exempel.

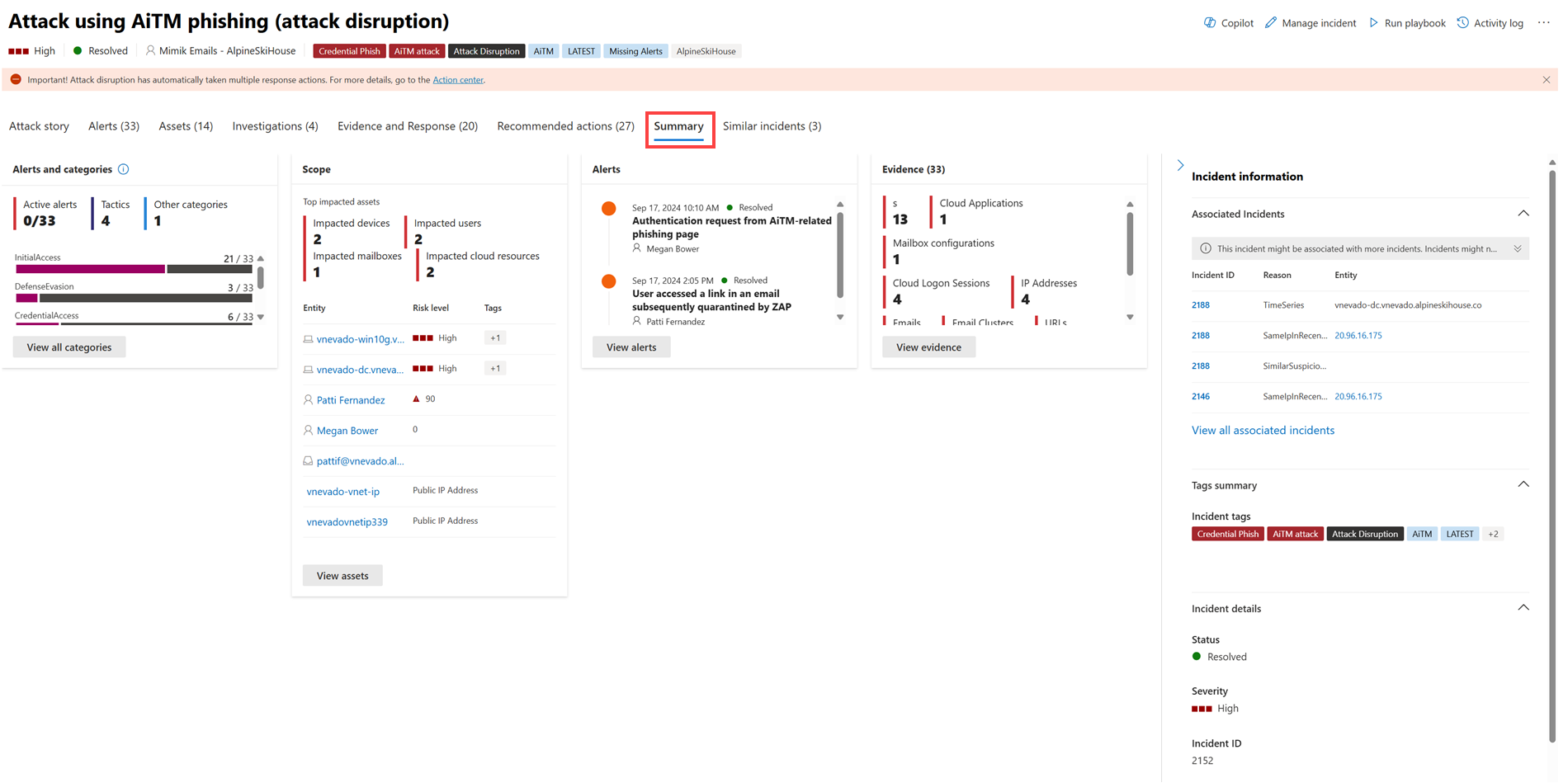

Sammanfattning

Använd sidan Sammanfattning för att utvärdera incidentens relativa betydelse och snabbt komma åt associerade aviseringar och påverkade entiteter. På sidan Sammanfattning får du en översikt över de viktigaste sakerna att lägga märke till om incidenten.

Informationen ordnas i de här avsnitten.

| Sektion | Beskrivning |

|---|---|

| Aviseringar och kategorier | En visuell och numerisk vy över hur avancerat attacken har gått mot kill-kedjan. Precis som med andra Microsoft-säkerhetsprodukter är Microsoft Defender XDR anpassat till MITRE ATT&CK-ramverket™. Tidslinjen för aviseringar visar den kronologiska ordning i vilken aviseringarna inträffade och för var och en deras status och namn. |

| Omfattning | Visar antalet berörda enheter, användare och postlådor och visar en lista över entiteter efter risknivå och undersökningsprioritet. |

| Varningar | Visar de aviseringar som är inblandade i incidenten. |

| Bevis | Visar antalet entiteter som påverkas av incidenten. |

| Incidentinformation | Visar egenskaperna för incidenten, till exempel taggar, status och allvarlighetsgrad. |

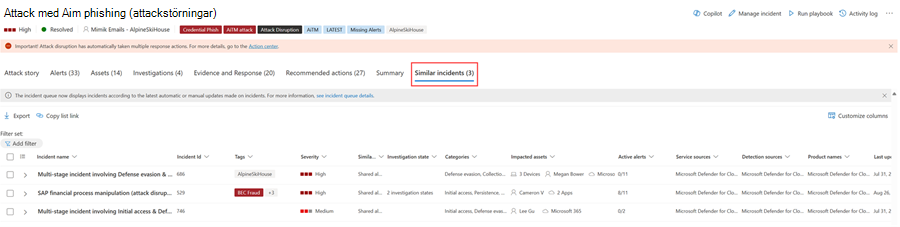

Liknande incidenter

Vissa incidenter kan ha liknande incidenter som visas på sidan Liknande incidenter . Det här avsnittet visar incidenter som har liknande aviseringar, entiteter och andra egenskaper. Detta kan hjälpa dig att förstå omfattningen av attacken och identifiera andra incidenter som kan vara relaterade. Här är ett exempel.

Tips

Defender Boxed, en serie kort som visar organisationens säkerhetsframgångar, förbättringar och svarsåtgärder under de senaste sex månaderna/året, visas under en begränsad tid under januari och juli varje år. Lär dig hur du kan dela dina Defender Boxed-höjdpunkter .

Nästa steg

Efter behov:

Se även

Tips

Vill du veta mer? Interagera med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender XDR Tech Community.